cisp-pte学习笔记

一、介绍

cisp-pte认证介绍

cisp-pte隶属于cisp,cisp全称注册信息安全专业人员(Certified Information Security Professional)

cisp-pte认证

- 国内首个国家级技能认证证书

- 国内评定安全服务工程师是否具备渗透测试资质的唯一证书

- 实操技能考核为主(80%),理论知识考察为辅(20%)

颁发机构:中国信息安全评测中心

二、渗透测试

渗透测试概念:

渗透测试是模拟黑客攻击,通过识别、利用系统漏洞,评估安全风险并提出改进建议的安全评估方法。

1、渗透测试分类:

| 分类 | 描述 | 优点 | 缺点 |

|---|---|---|---|

| 黑盒渗透测试 | 测试人员没有目标系统的任何信息,从外部进行测试,模拟黑客攻击行为。 | 完全模拟外部攻击者,接近真实攻击。 | 测试时间较长,效率较低。 |

| 白盒渗透测试 | 测试人员拥有目标系统的详细信息,如源代码、系统架构、网络拓扑等。 | 深入评估系统安全性,发现设计和实现中的漏洞。 | 不完全模拟外部攻击,可能错失外部攻击视角。 |

| 灰盒渗透测试 | 测试人员拥有部分目标系统的信息(如部分源代码或有限的访问权限)。 | 结合外部攻击与内部漏洞测试,高效深入。 | 无法完全测试所有可能的漏洞。 |

2、渗透测试流程:

| 阶段 | 目的 | 活动 |

|---|---|---|

| 1、信息收集 | 收集目标系统的公开信息,为后续攻击做准 备 |

1、使用搜索引擎,社交媒体、WHOIS等收集 信息 2、网络扫描,识别开放端口和服务DNS查询 3、收集子域名等信息 |

| 2、扫描与枚举 | 识别系统中的漏洞和弱点 | 1、端口扫描(如使用Nmap) 2、漏洞扫描(如使用Nessus、OpenVAS) 3、服务枚举,识别服务版本 |

| 3、漏洞利用 | 利用已发现的漏洞进行攻击,尝试获得系统控制权。 | 1、漏洞利用,攻击漏洞(如SQL注入、缓冲区溢出等) 2、社会工程学攻击(如钓鱼邮件、电话欺骗) 3、后渗透操作,进一步控制目标 |

| 4、权限提升与横向移动 | 提升权限,并在系统中横向移动,获取更多敏感数据。 | 1、权限提升(通过漏洞、弱密码等) 2、横向移动,渗透到更多系统或账户 |

| 5、数据收集与分析 | 收集目标系统的敏感数据,验证渗透测试结果 | 1、收集密码文件、配置文件、数据库等敏感信息 2、保存测试过程中的证据 |

| 6、清理与恢复 | 清理渗透测试中留下的痕迹,恢复系统至原始状态。 | 1、删除测试过程中创建的账户、脚本、日志等 2、确保系统恢复至测试前状态 |

| 7、报告与修复建议 | 生成渗透测试报告,提供修复建议。 | 1、攒写测试报告,记录漏洞、攻击方式和影响 2、提供修复建议,帮助组织改进安全性 |

3、PTES渗透测试执行标准:

PTES(Penetration Testing ExecutionStandard,渗透测试执行标准)是一个广泛使用的渗透测试框架,旨在规范和标准化渗透测试的执行过程,确保渗透测试的高效性和系统性。它为渗透测试人员提供了一个结构化的指南,涵盖了渗透测试的各个阶段。

| 阶段 | 描述 |

|---|---|

| 1.前期交互(Pre-engagement Interactions) |

在测试开始之前,测试团队与客户进行沟通,明确测试的范国、目标、限制以及相关协议,此阶段还包括与客户达成协议,确保测试活动合法、道德。 |

| 2.信息收集(Information Gathering) |

收集目标系统的公开信息,包括域名、IP地址、员工信息等,通常使用OSINT(开源情报)技术,通过此阶段了解目标的基本结构、攻击面及潜在的漏洞。 |

| 3.威助建模(Threat Modeling) | 根把收集到的信息,识别潜在的攻击者、攻击路径及可能利用的漏洞,通过评估威胁建模帮助确定最优的攻击路径。 |

| 4.漏洞分析(Vulnerability Analysis) |

使用自动化工具和手动技术分析目标系统的漏洞,查找应用程序、网络和系统的已知漏洞,识别出可能的攻击入口。 |

| 5.渗透攻击(Exploitation) | 利用已发现的漏洞进行攻击,验证漏洞是否可被利用,尝试获取系统访问权限。此阶段模拟真实黑客攻击,验证漏洞的严重性。 |

| 6.后渗透攻击(Post- exploitation) |

成功渗透系统后,进行权限提升、横向渗透、敏感数据获取等操作,以模拟攻击者在完全控制系统后的行为,通过此阶段帮助识别潜在的长期风险。 |

| 7.报告编写(Reporting) | 编写渗透测试报告,记录所有测试活动、发现的漏洞、成功利用的攻击路径以及影响评估。报告还应提供修复建议和提高安全性的措施。 |

| 8.漏洞修复与再评估 (Remediation & Re-testing) |

客户对报告中的漏洞进行修复后,渗透测试团队应进行再测试,验证漏洞是否已修复,并评估修复效果。 |

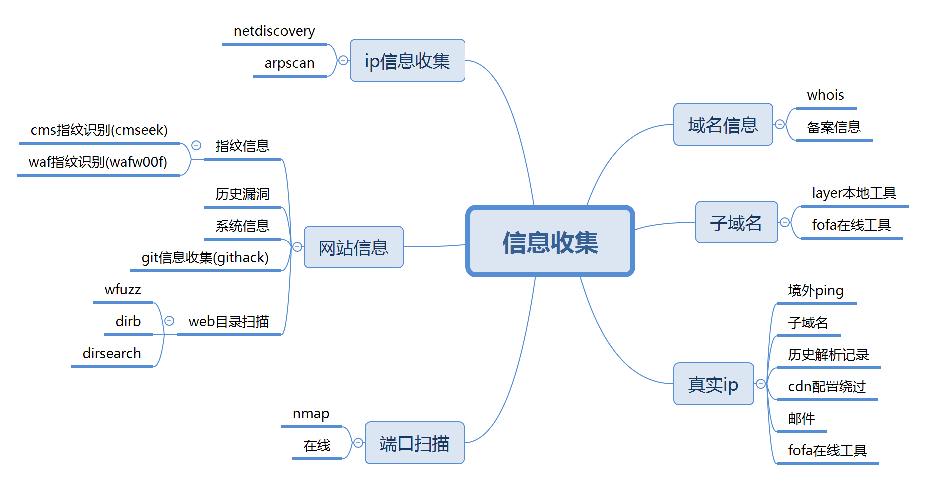

4、信息收集

主动信息收集

通过直接访问、扫描网站,这种流量将流经网站。

被动信息收集

利用第三方的服务对目标进行访问。

5、常见端口

| 端口 | 风险描述 | 其它 |

|---|---|---|

| 21、69 | FTP/TFTP服务,可能存在弱口令暴破匿名用户登录 | |

| 22 | SSH服务,可能存在弱口令暴破,端口映射 | |

| 80 | HTTP端口,常见web漏洞都可能存在 | |

| 389 | LDAP目录访问协议,有可能存在注入,弱口令,域控开放此端口 | |

| 445 | SMB服务端口,永恒之蓝等 | |

| 2475 | Docker端口,可能存在Docker提权、Docker逃逸 | |

| 3389 | RDP服务,可能存在弱口令漏洞或者CVE-2019-0708 | |

| 6379 | Redis数据库端口,可能存在Redis未授权访问漏洞、主从复制等 | |

| 7001、7002 | Weblogic,可能存在各种Weblogic反序列化漏洞 | |

| 3306 | MySQL数据库,可能存在弱口令暴破、注入、UDF提权等 | |

| 1433 | SQL Server数据库可能存在爆破、注入、xp_cmdshell提权等 | |

| 5900 | VNC服务,可能存在爆破、弱口令认证绕过 |

6、http协议

http工作特点:

1、无状态、2、支持c/s模式、3、无连接、4、灵活、5、简单快速

Cookie:

Cookie是通过客户端保持状态的解决方案。从定义上来说,Cookie就是由服务器发给客户端的特殊信息,而这些信息以文本文件的方式存放在客户端,然后客户端每次尚服务器发送请求的时候都会带上这些特殊的信息

特点:存储在客户端

Session:

Session叫会话,主要是用来检查请求数据中的Cookie字段是否在服务器存在和是否合法.

特点:存储在服务端

Cookie和Session的联系:

由于HTTP协议是无状态,这个时候就需要有一个机制来告诉服务端本次操作用户是否登录,是哪个用户在执行的操作,那这套机制的实现就需要 Cookie和Session配合。

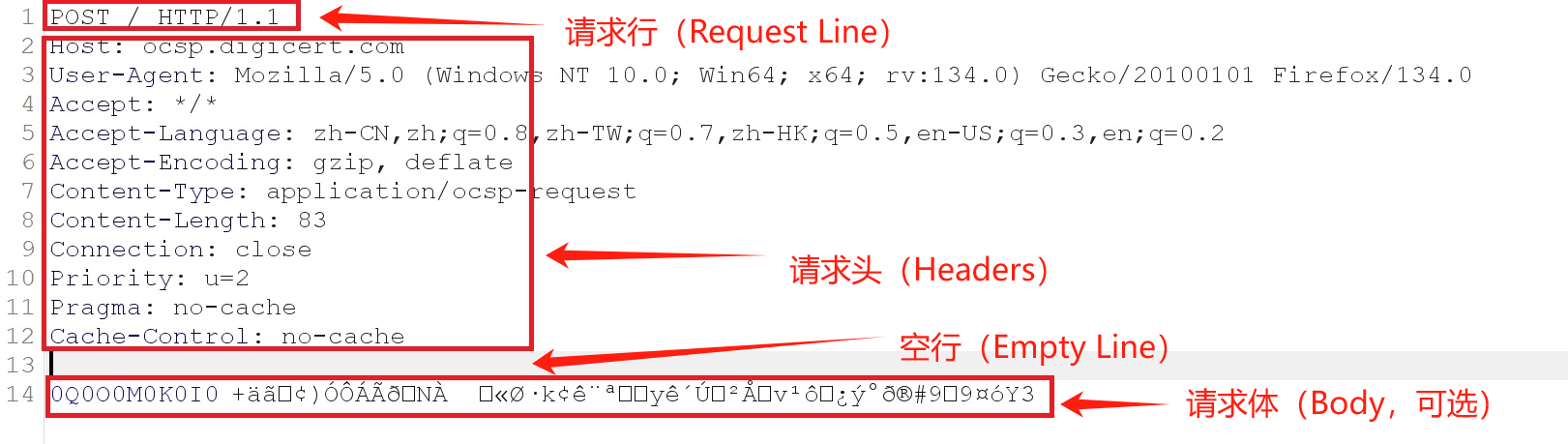

报文请求格式:

第一部分:请求行,用来说明请求类型,要访问的资源以及所使用的HTTP版本,请求类型为POST 要访问的资源为/ ,该行的最后一部分说明使用的是HTTP1.1版本。

第二部分:请求头部用来说明服务器要使用的附加信息。

第三部分:空行,空行是必须的。第四部分的请求数据为空,也必须有空行。

第四部分:请求数据也叫主体,可以添加任意的其他数据。

请求类型:

| 方法 | 用途 | 参数位置 | 安全性 | 幂等性 | 请求体支持 | 缓存 |

|---|---|---|---|---|---|---|

| GET | 从服务器获取数据(查询操作) | 参数附加在 URL 后(?key=value) | 安全 | 幂等 | 不支持 | 可缓存 |

| POST | 向服务器提交数据(写入操作) | 参数放在 HTTP 请求体(Body)中 | 不安全 | 非幂等 | 支持 | 默认不缓存 |

| PUT | 替换资源(完整更新) | URL路径标识 + 请求体 | 不安全 | 幂等 | 支持 | 不可缓存 |

| PATCH | 部分更新资源 | URL路径标识 + 请求体 | 不安全 | 非幂等 | 支持 | 不可缓存 |

| DELETE | 删除资源 | URL路径标识(如 /res/123) |

不安全 | 幂等 | 支持(可选) | 不可缓存 |

| HEAD | 获取资源元数据(无响应体) | URL 查询参数 | 安全 | 幂等 | 不支持 | 可缓存 |

| OPTIONS | 获取服务器支持的请求方法或跨域配置 | URL路径或全局 | 安全 | 幂等 | 不支持 | 不可缓存 |

| TRACE | 回显客户端请求(用于调试) | URL路径 | 安全 | 幂等 | 不支持 | 不可缓存 |

| CONNECT | 建立隧道(用于代理转发 HTTPS) | 目标主机和端口 | 不安全 | 非幂等 | 支持 | 不可缓存 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号