学号 20212803 2021-2022-2 《网络攻防实践》实践五报告

学号 20212803 2021-2022-2 《网络攻防实践》实践五报告

1.实践内容

本周实验分为三部分,

一、防火墙配置

(1)过滤ICMP数据包

(2)只允许特定IP地址访问特定服务,而其它ip无法访问

二、动手实践:Snort

使用Snort对给定pcap文件进行入侵检测分析,并说明。

三、分析配置规则

分析虚拟网络攻防环境中蜜网网关的防火墙和IDS/IPS配置规则,说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求的。

2.实践过程

配置Linux操作系统平台上的iptables,或者Windows操作系统平台上的个人防火墙,完成如下功能,并进行测试:

(1)过滤ICMP数据包,使得主机不接收Ping包;

(2)只允许特定IP地址(如局域网中的Linux攻击机192.168.200.3),访问主机的某一网络服务(如FTP、HTTP、SMB),而其他的IP地址(如Windows攻击机192. 168.200.4)无法访问

配置linux防火墙

以SEED Ubuntu作为服务器,利用Kali访问SEED Ubuntu,Kali作为信任主机,winxpattack作为不可信任主机。

kali 192.168.200.5 seedubuntu 192.168.200.2 winxpattack 192.168.200.4

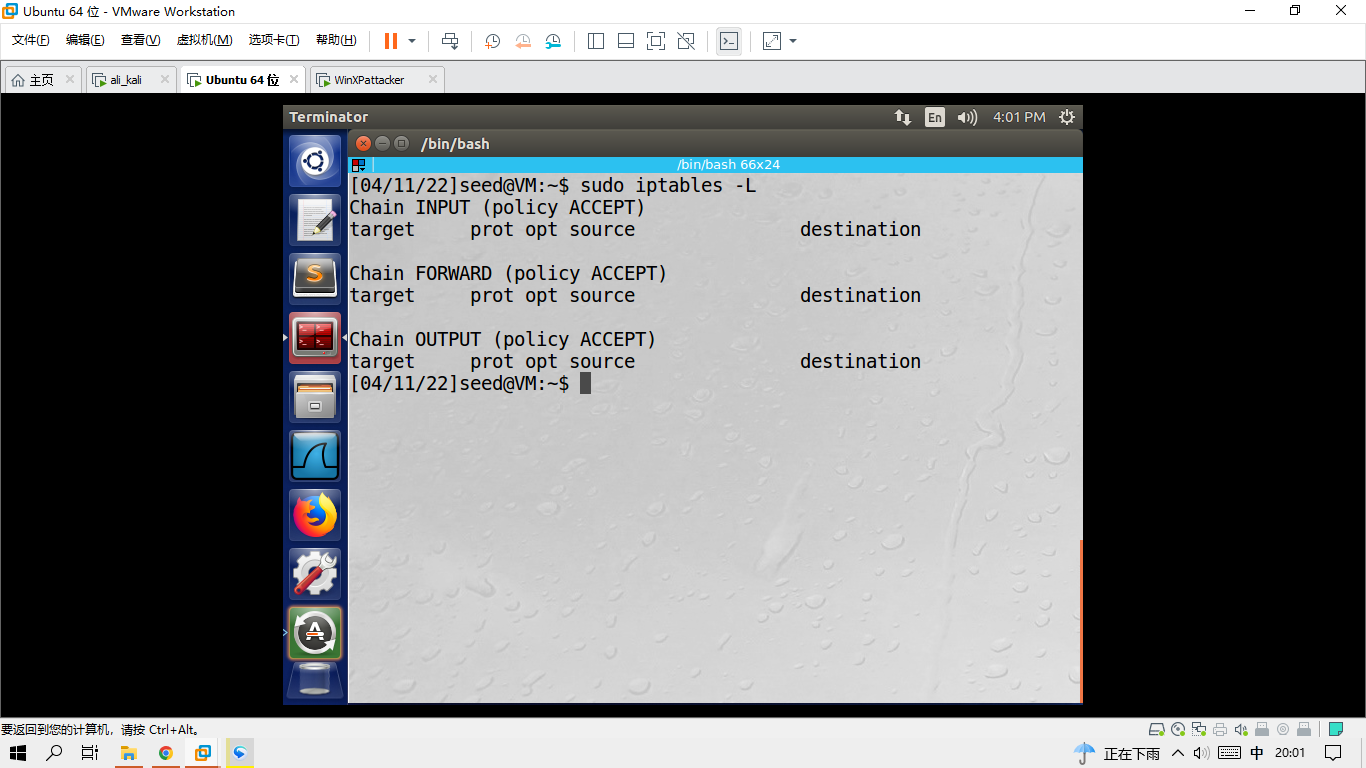

首先在SEED Ubuntu上通过iptables -L查看规则

命令 iptables -A INPUT -p icmp -j DROP指令使得主机不接受icmp的数据包。然后执行命令 iptables -L查看规则。结果如下所示。

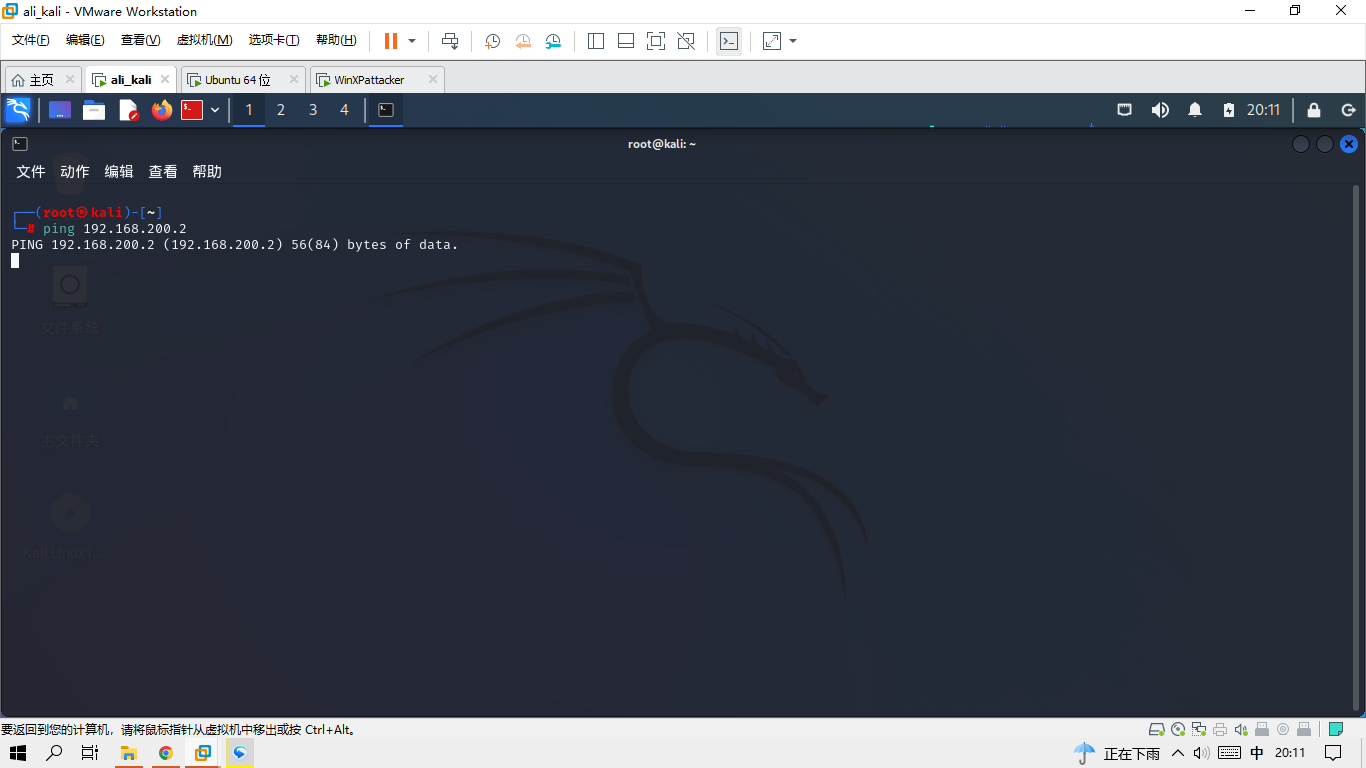

使用kali ping seedubuntu。结果如下图所示。

无法ping通。

执行iptables -F指令删除自定义规则。

只允许特定IP地址访问主机的某一网络服务,而其他IP地址无法访问,我们选择的服务是tcp。

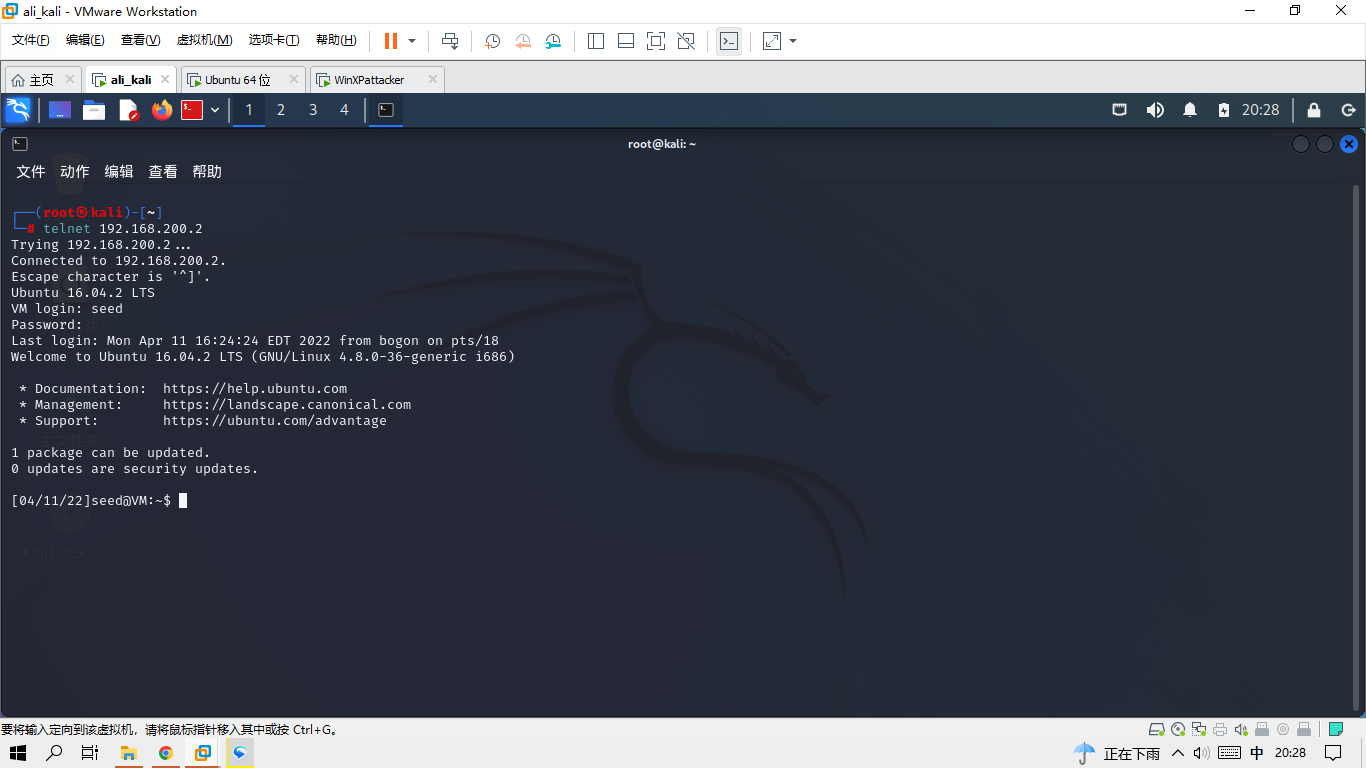

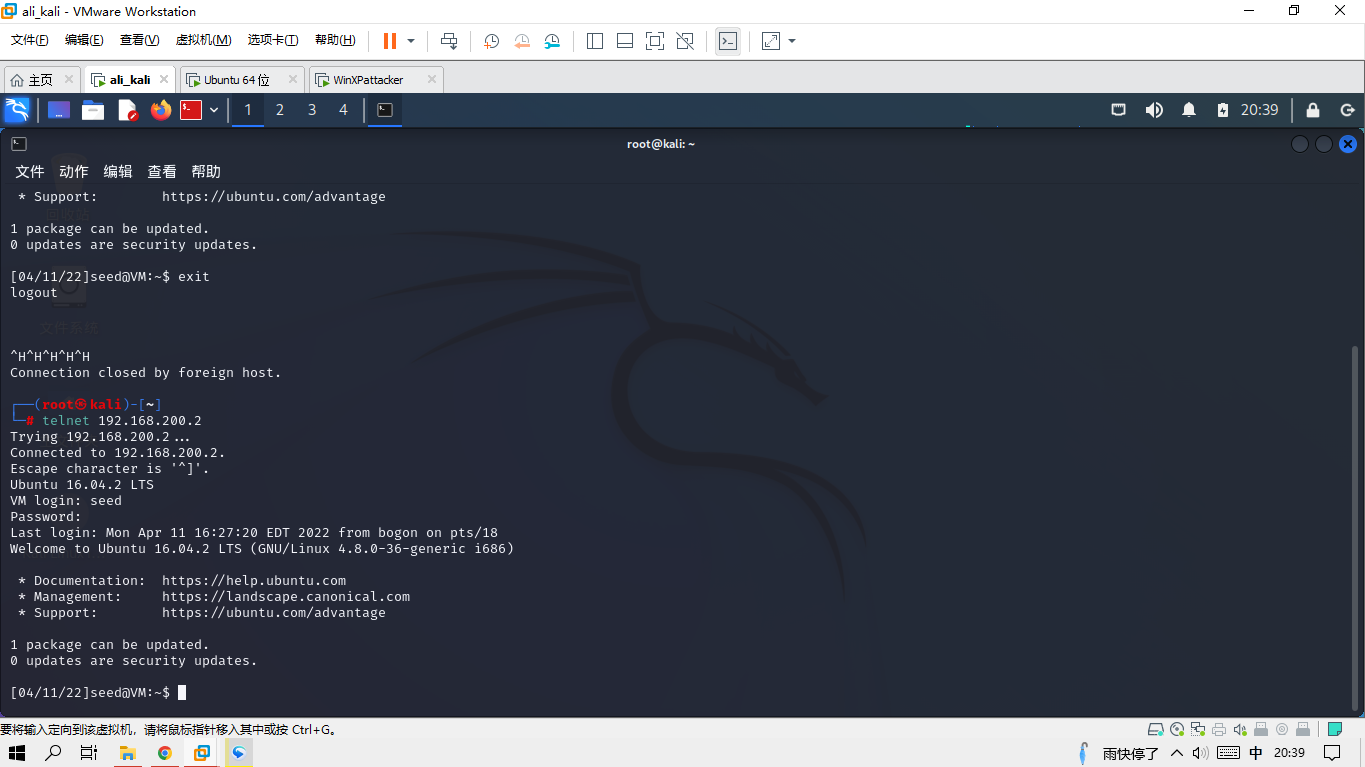

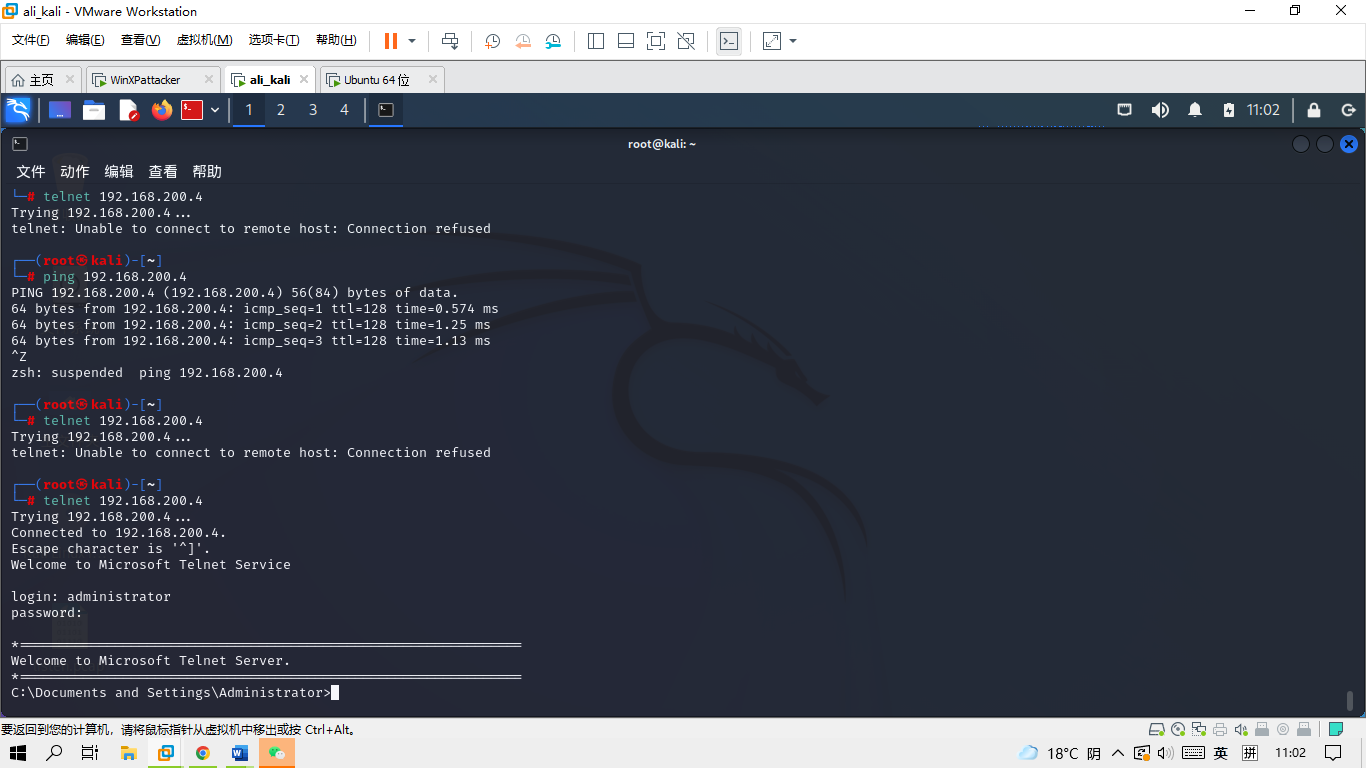

分别使用xp系统和kali系统使用telnet远程连接seedlinux,结果如下所示成功。

使用命令 iptables -P INPUT DROP指令拒绝一切的数据包流入,此时应该两台电脑都无法进行访问。

使用命令 iptables -A INPUT -p tcp -s 192.168.200.5 -j ACCEPT 开启kali的tcp服务。使用iptables -L查看。

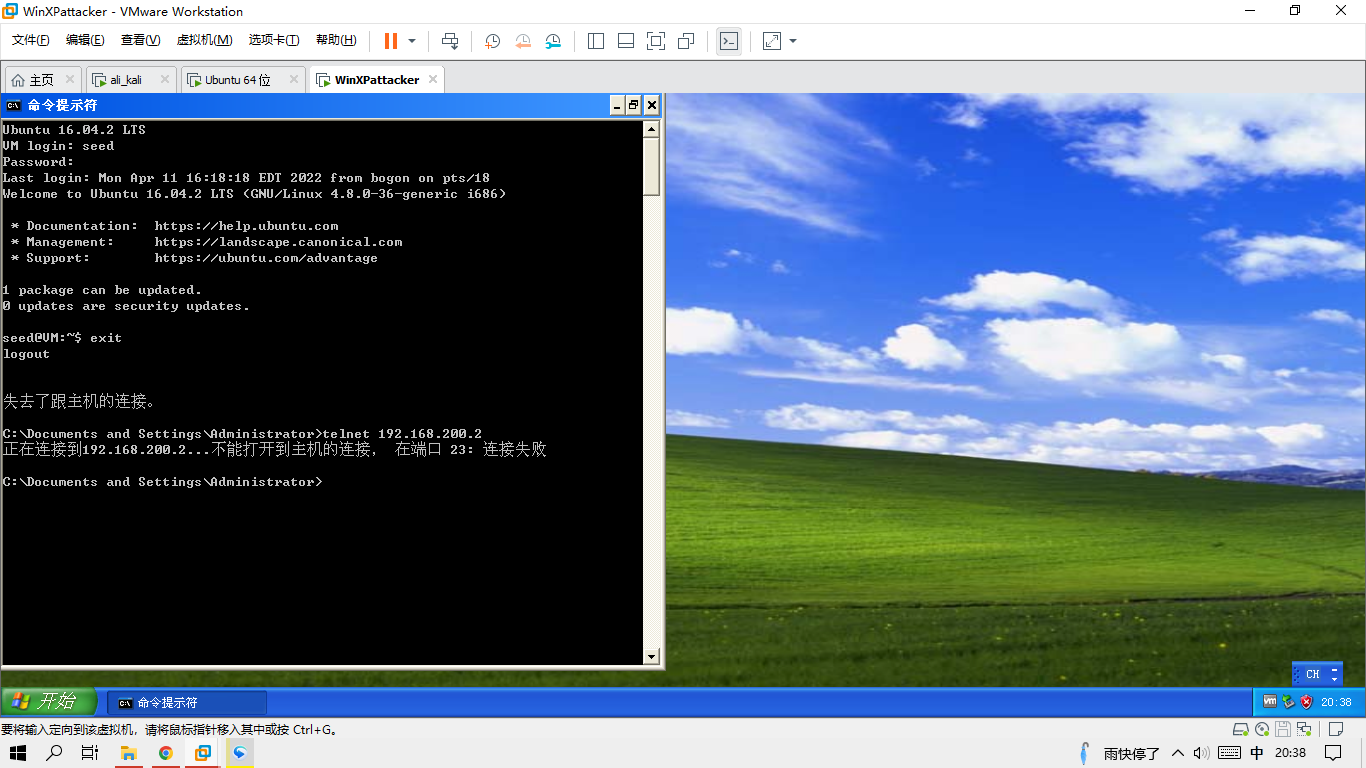

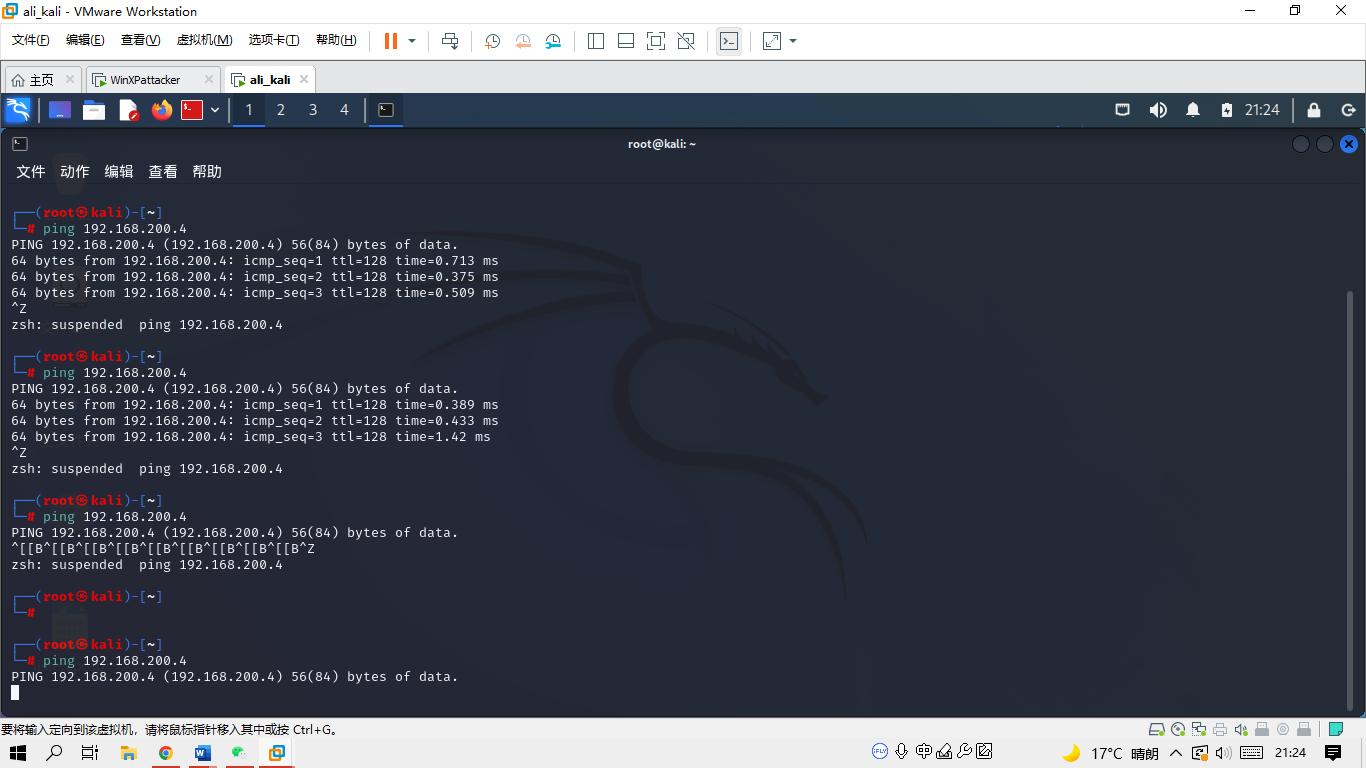

使用xp telnet seedubuntu 结果如下图所示。

无法连接。

而使用kali telnet seedubuntu结果如下图所示。

连接成功。

执行iptables -F指令删除自定义规则。

配置windows防火墙

xp系统电脑ip地址为196.168.200.4

1.icmp协议包不能到达主机。

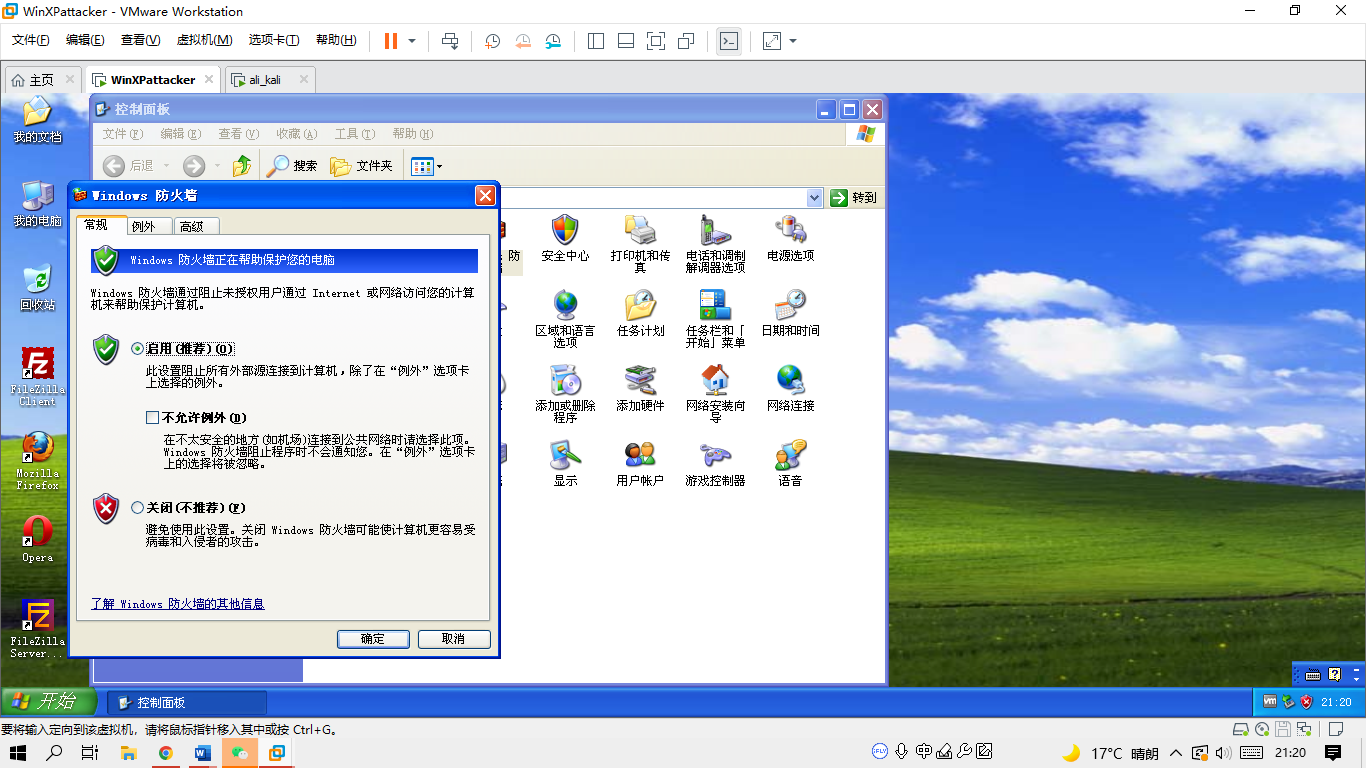

打开windows防火墙,并启用

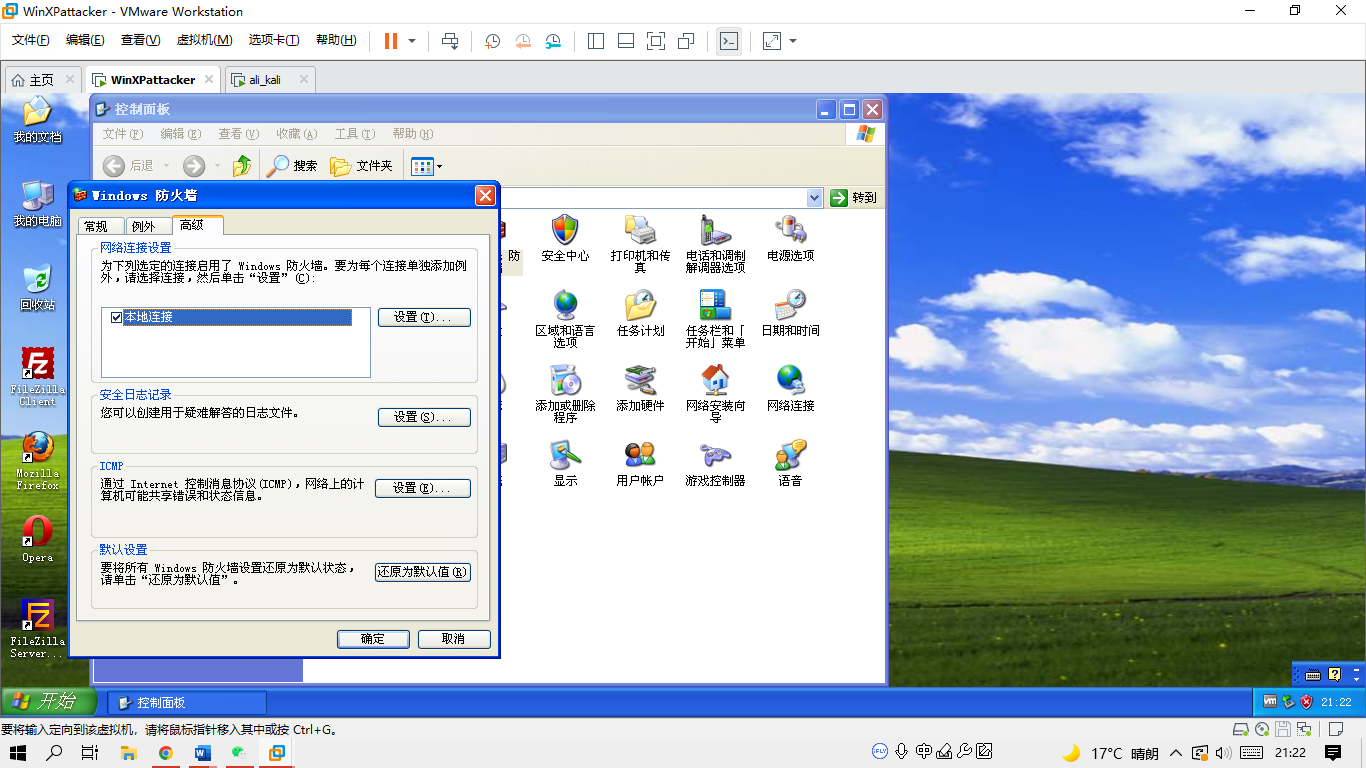

点击高级设置,并还原默认设置,这样呢icmp就不能被访问了

访问结果如下图所示

2.只允许特定IP地址访问主机的某一网络服务

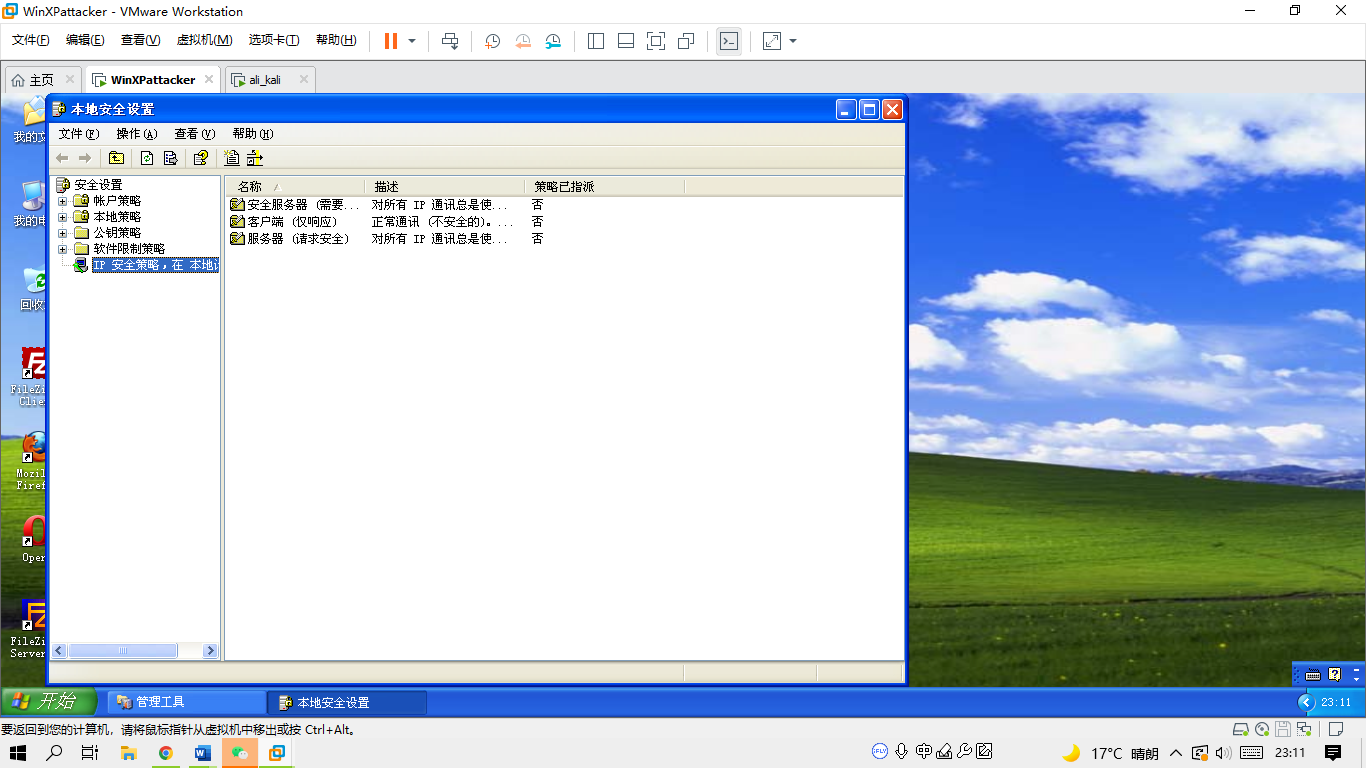

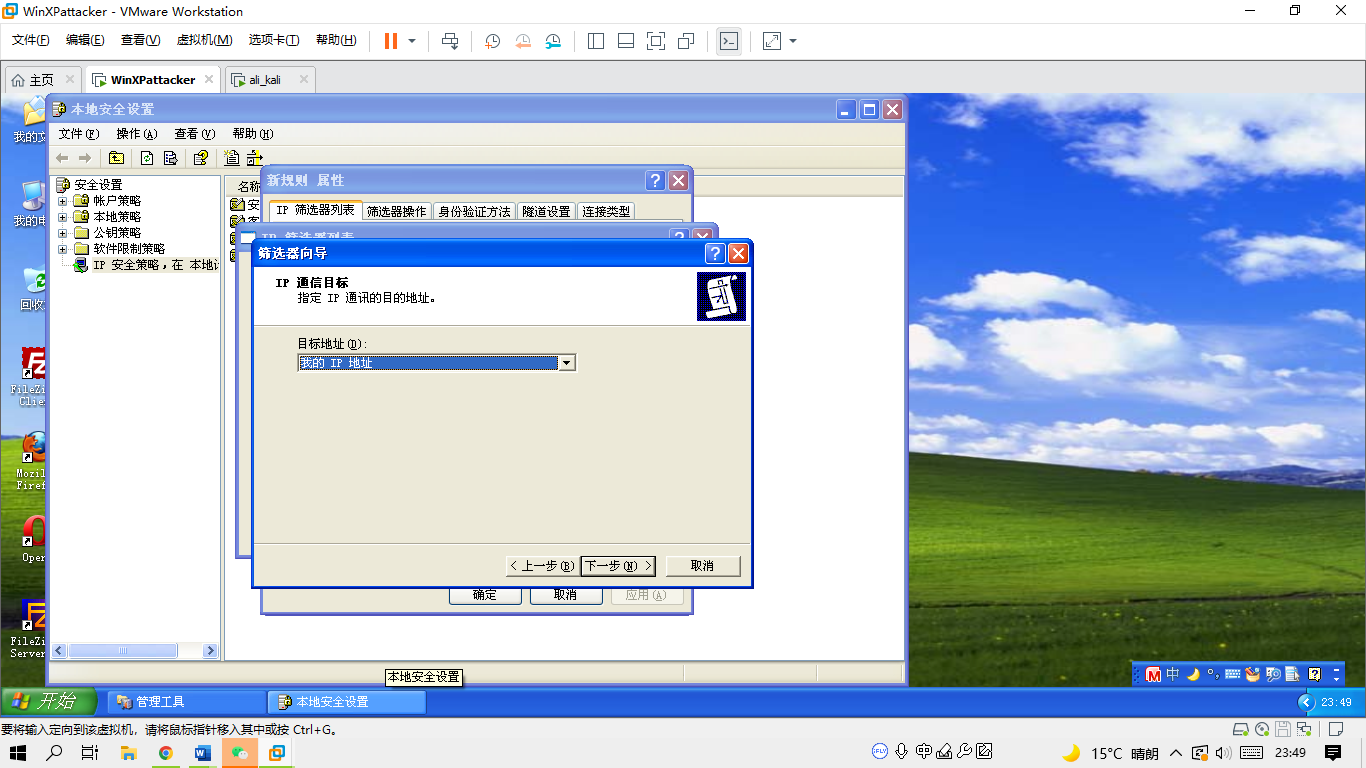

首先通过控制面板打开本地安全策略。

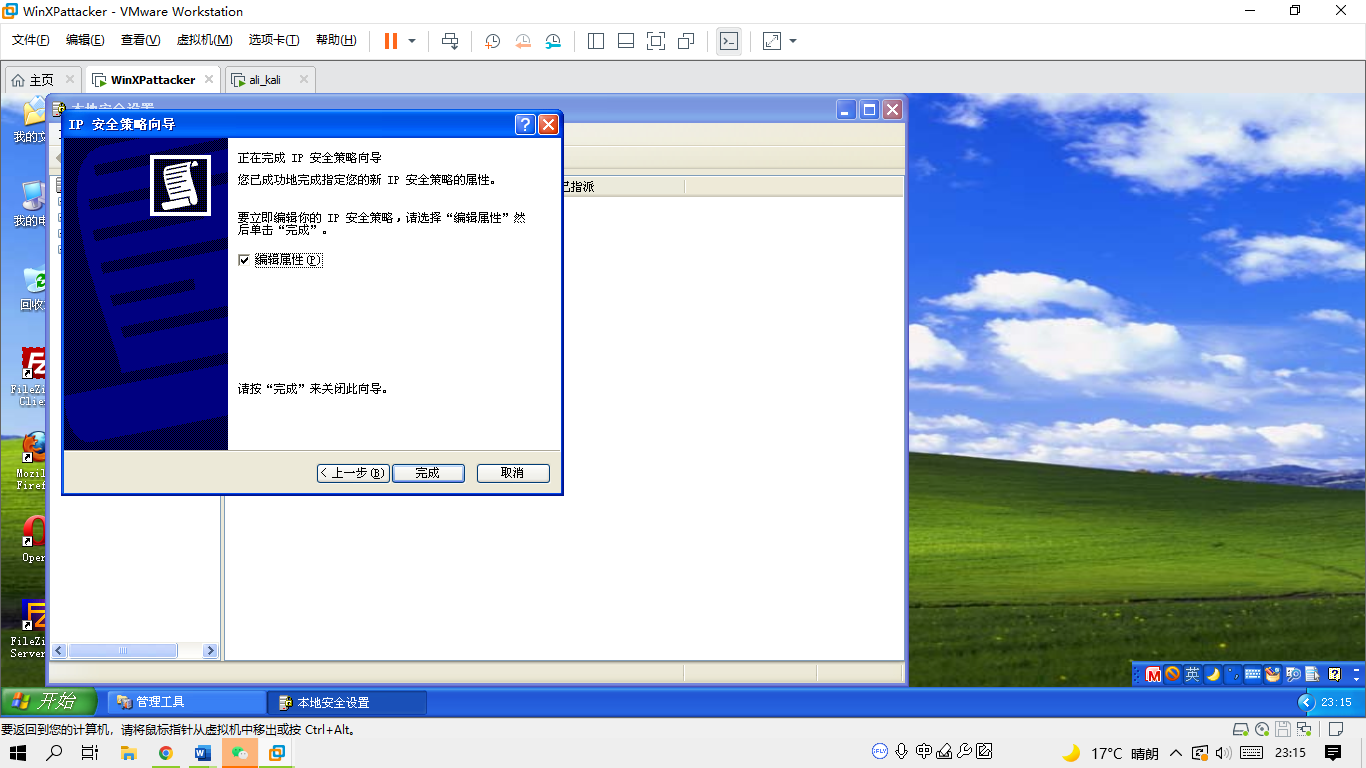

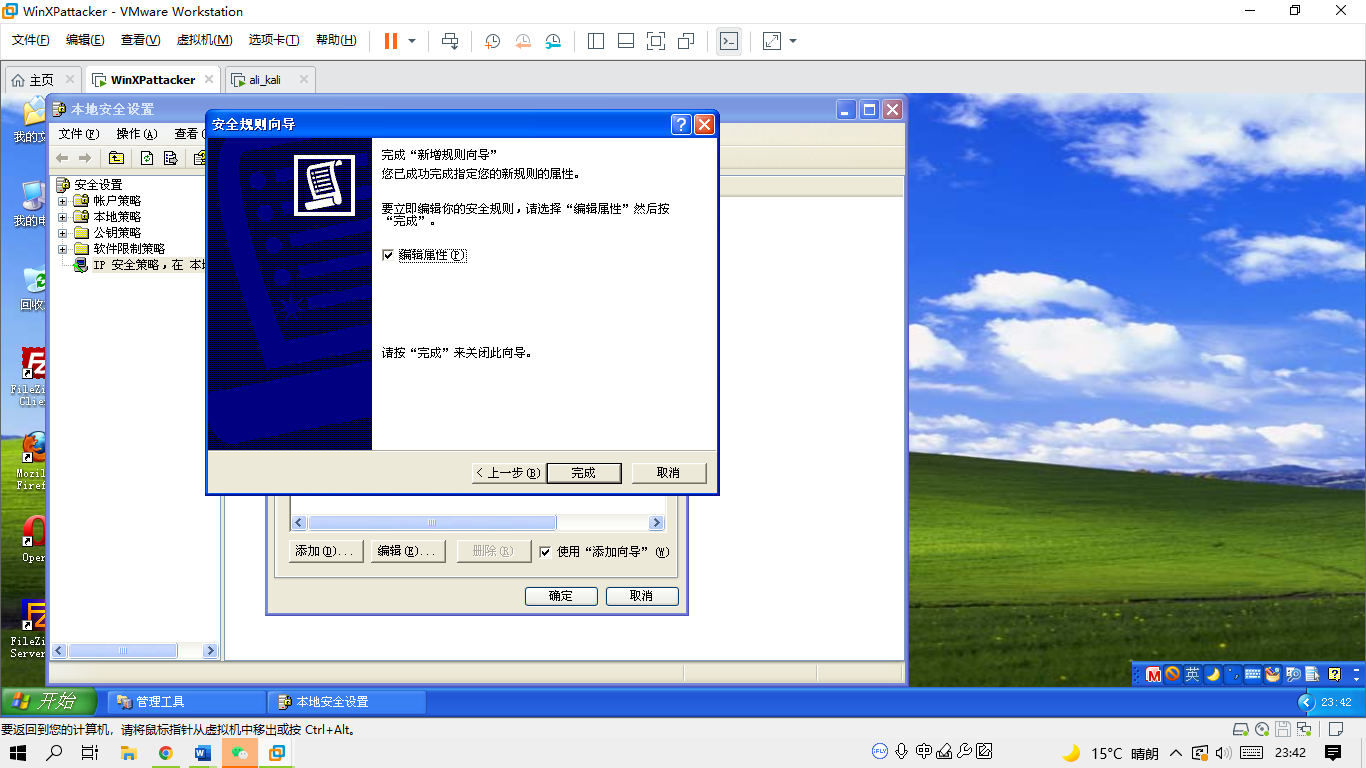

接着创建ip安全策略,默认选择,点击完成。

为新添加IP安全规则添加 的安全规则属性,点击添加。然后默认选择。

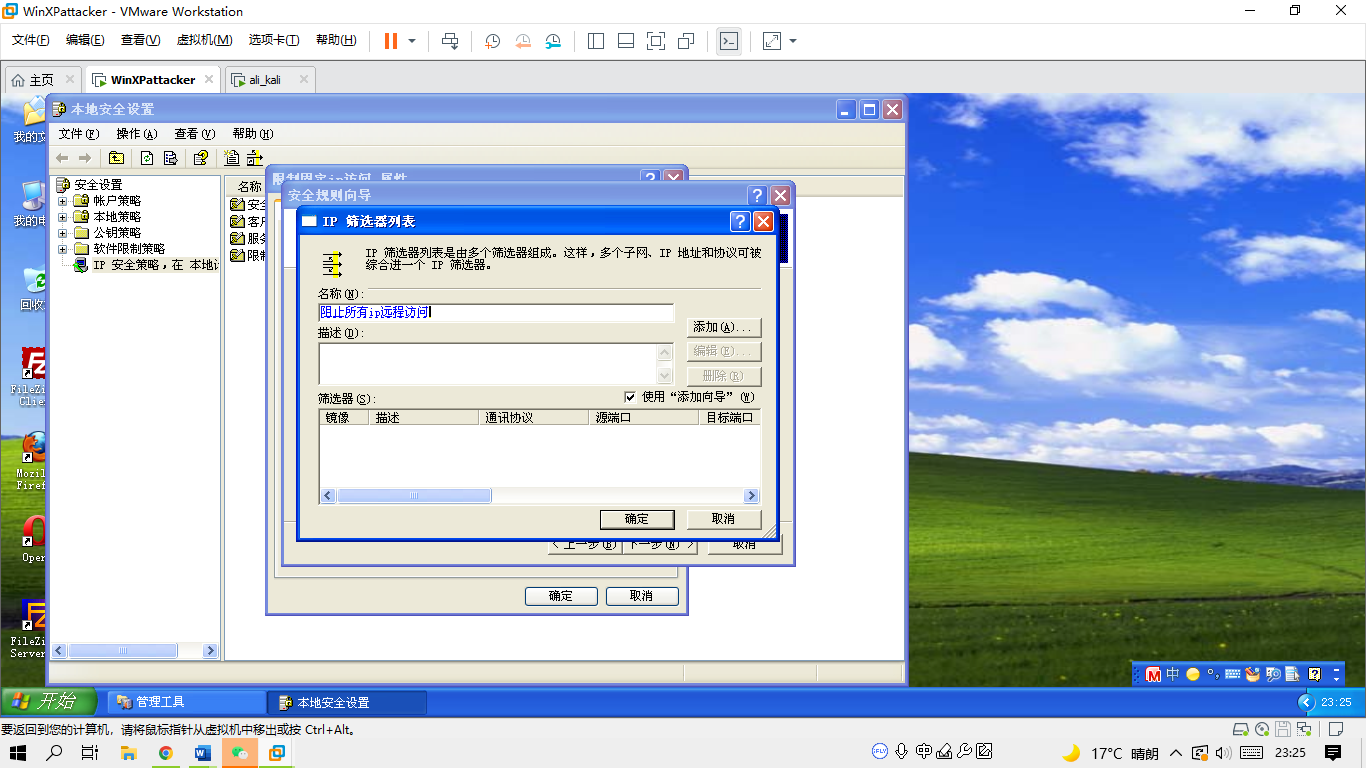

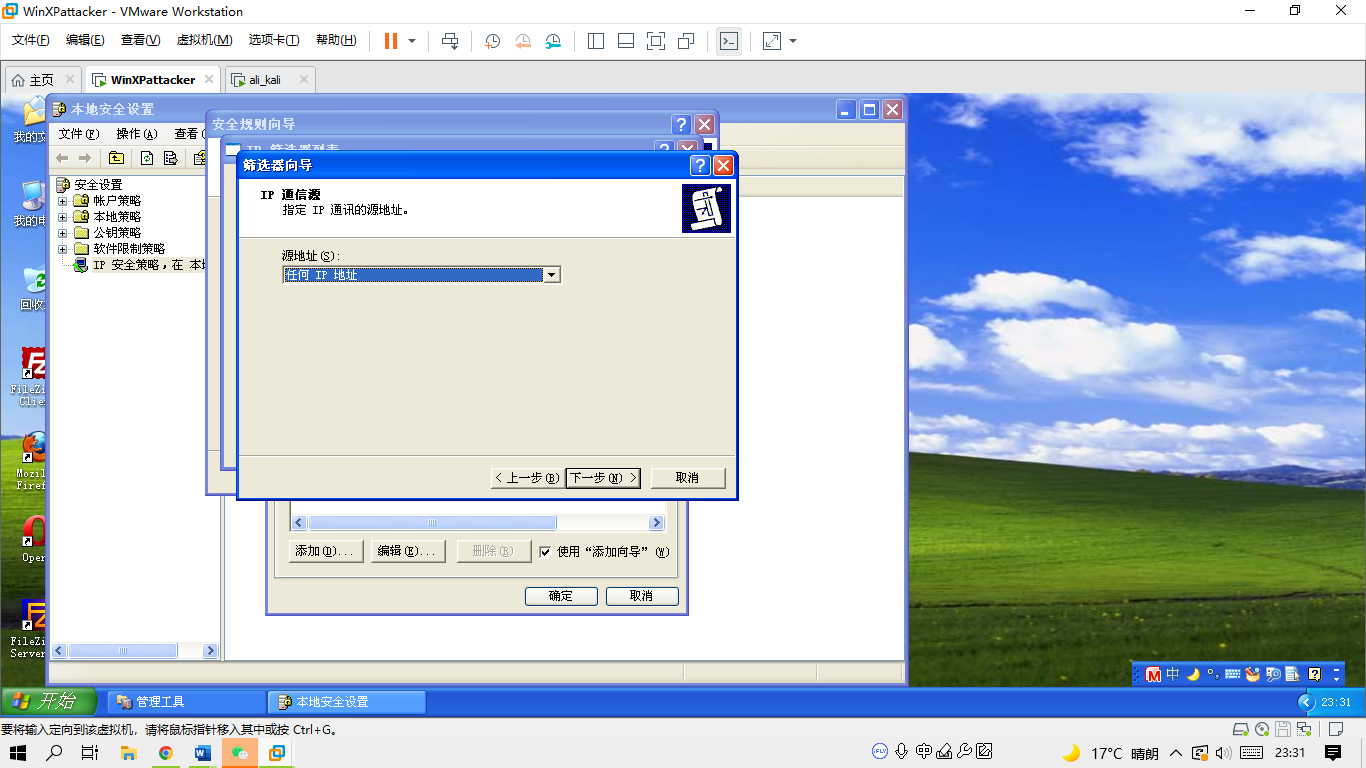

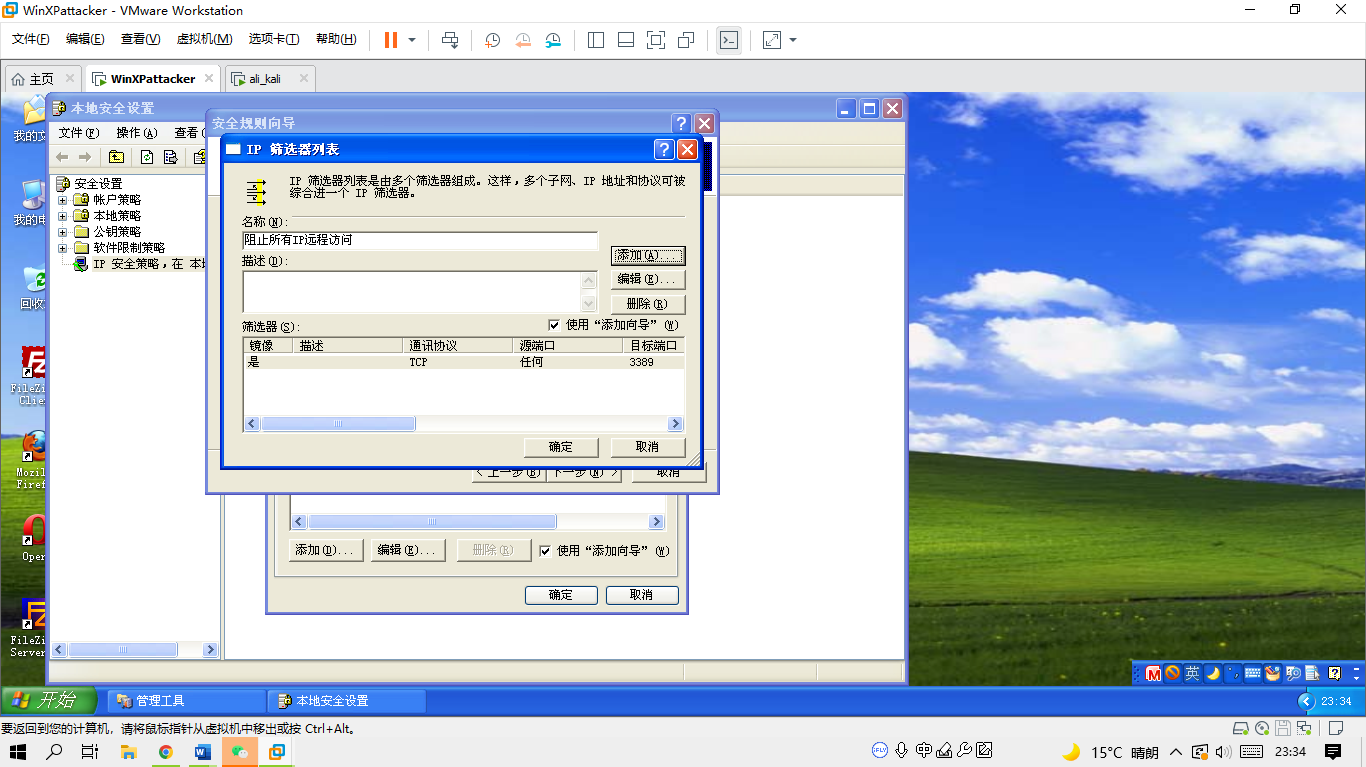

添加新的筛选器:在ip筛选列表选择——添加——输入筛选名称——添加

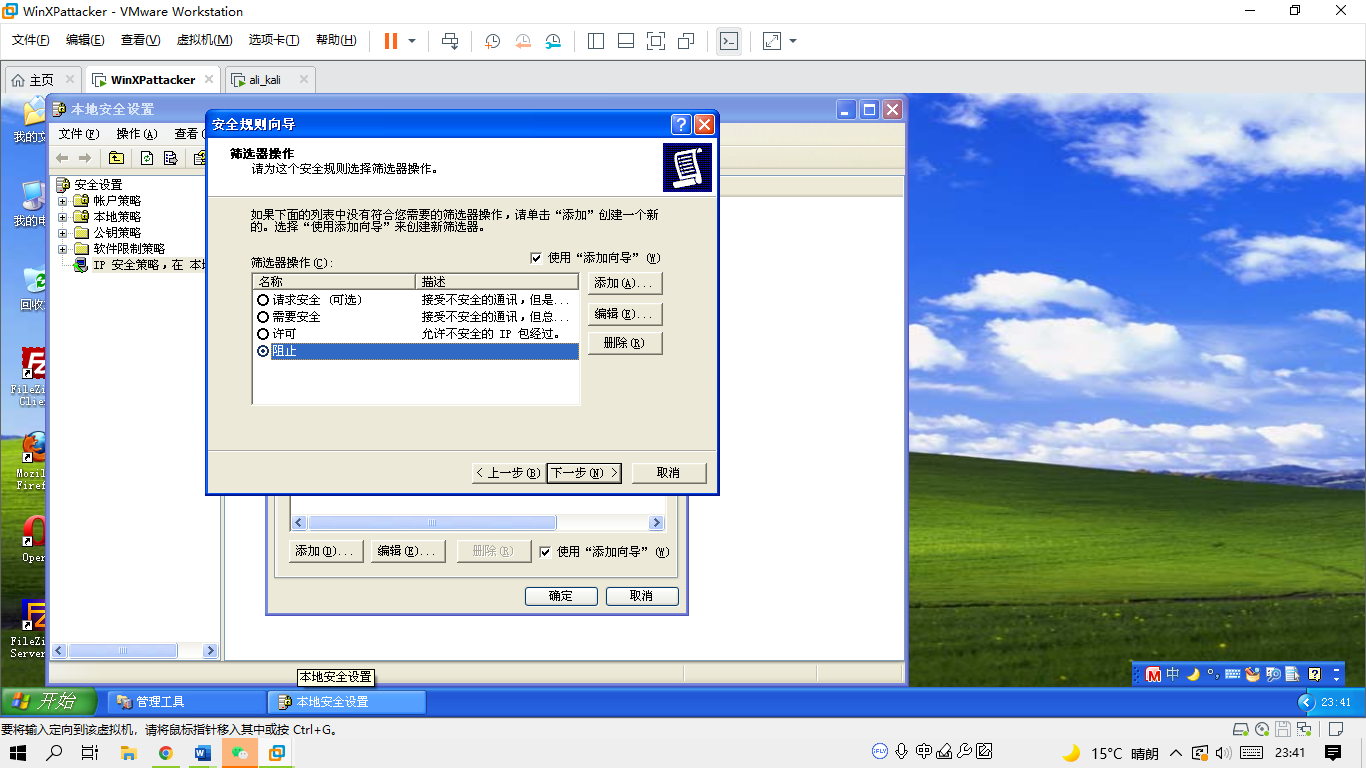

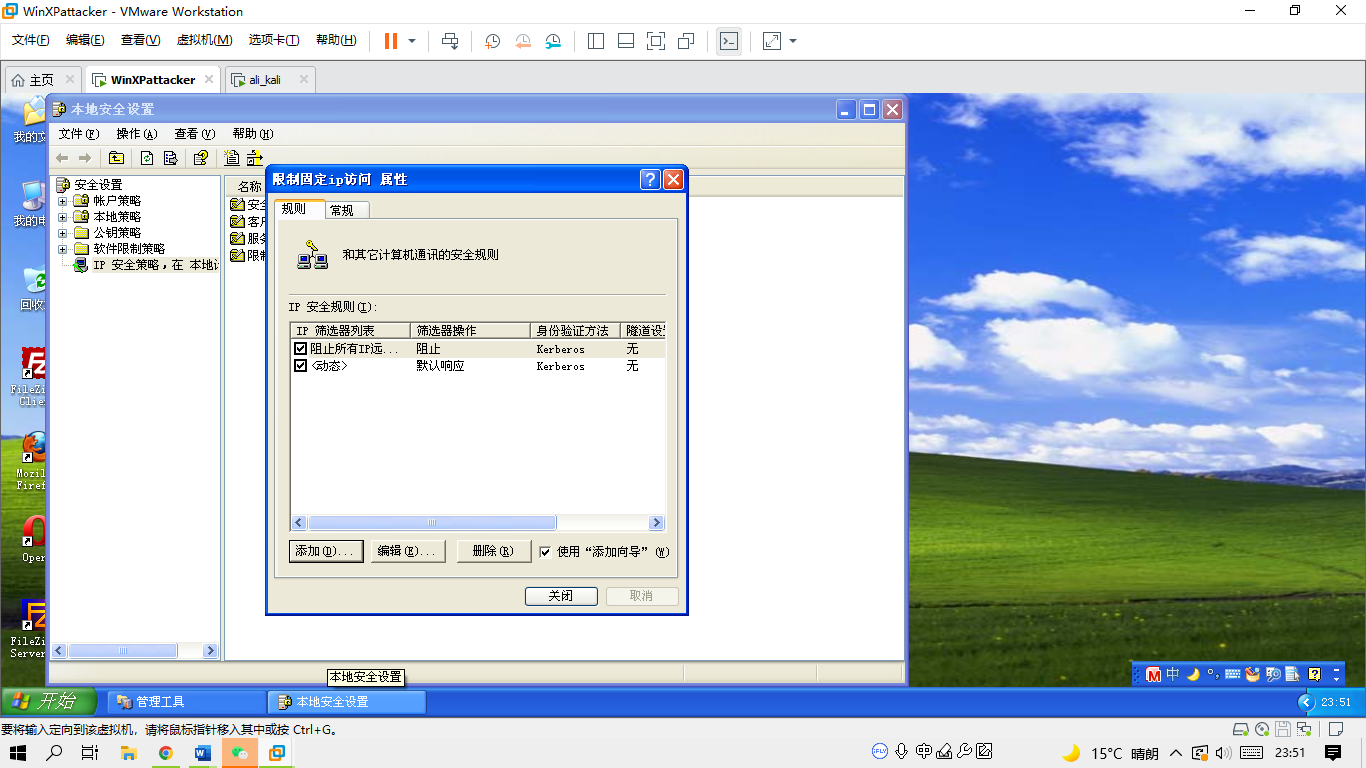

配置IP筛选器允许的动作:在点确定后——选择配置的“阻止所有IP远程访问”,下一步——添加——选择“阻止”——最后确定

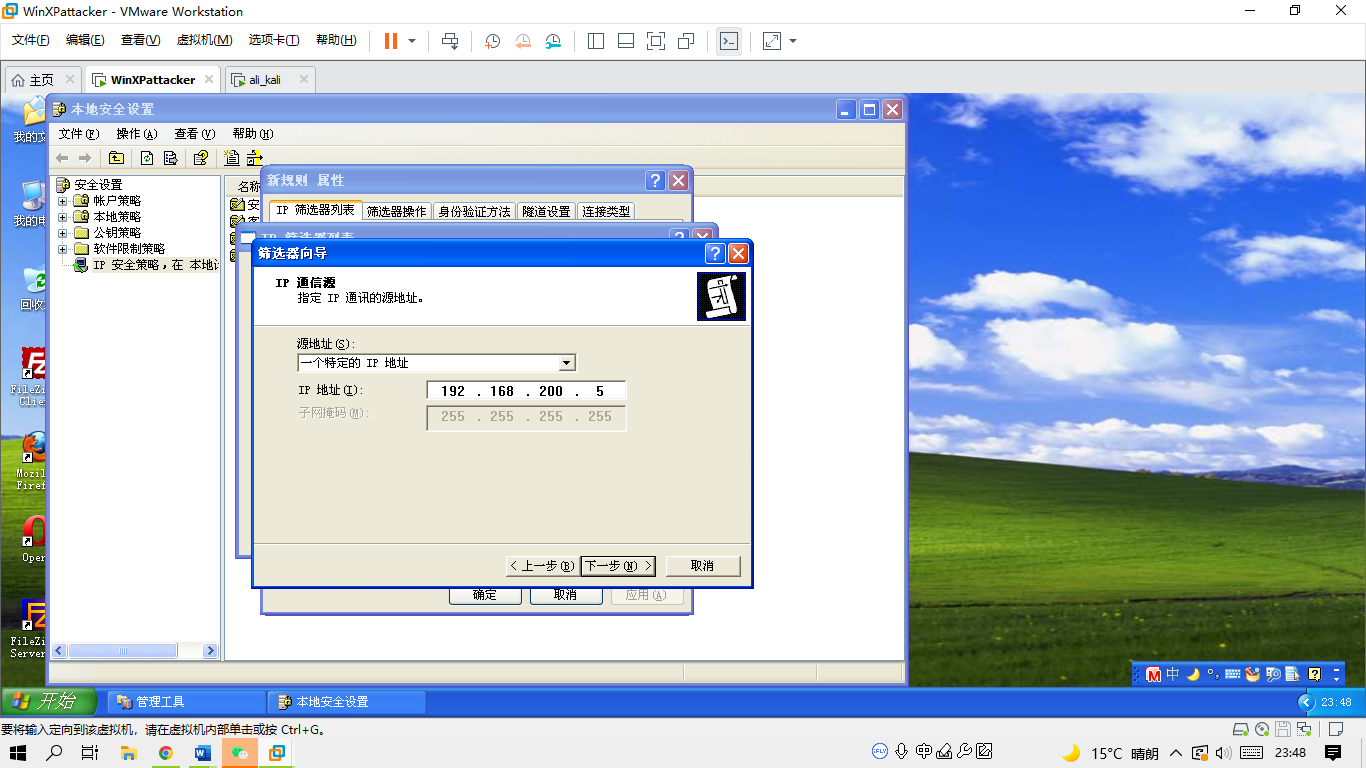

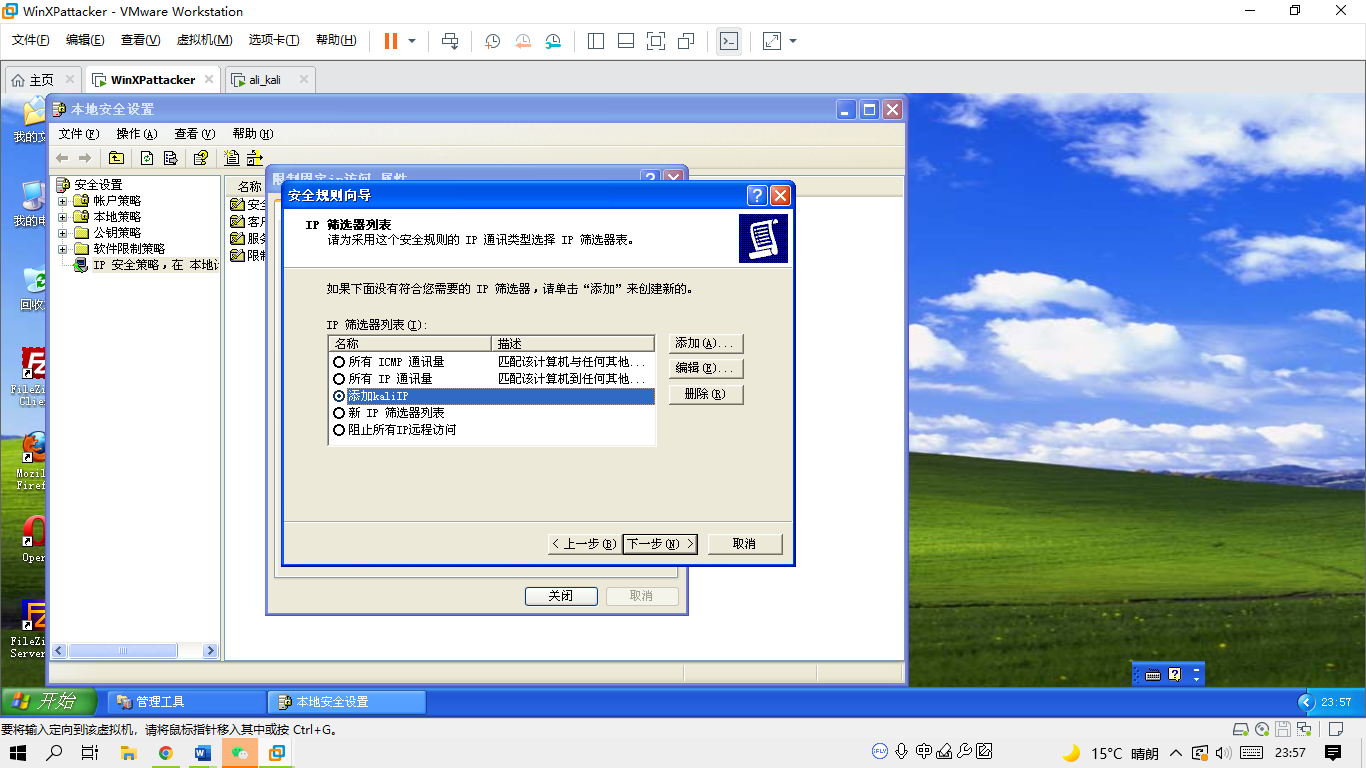

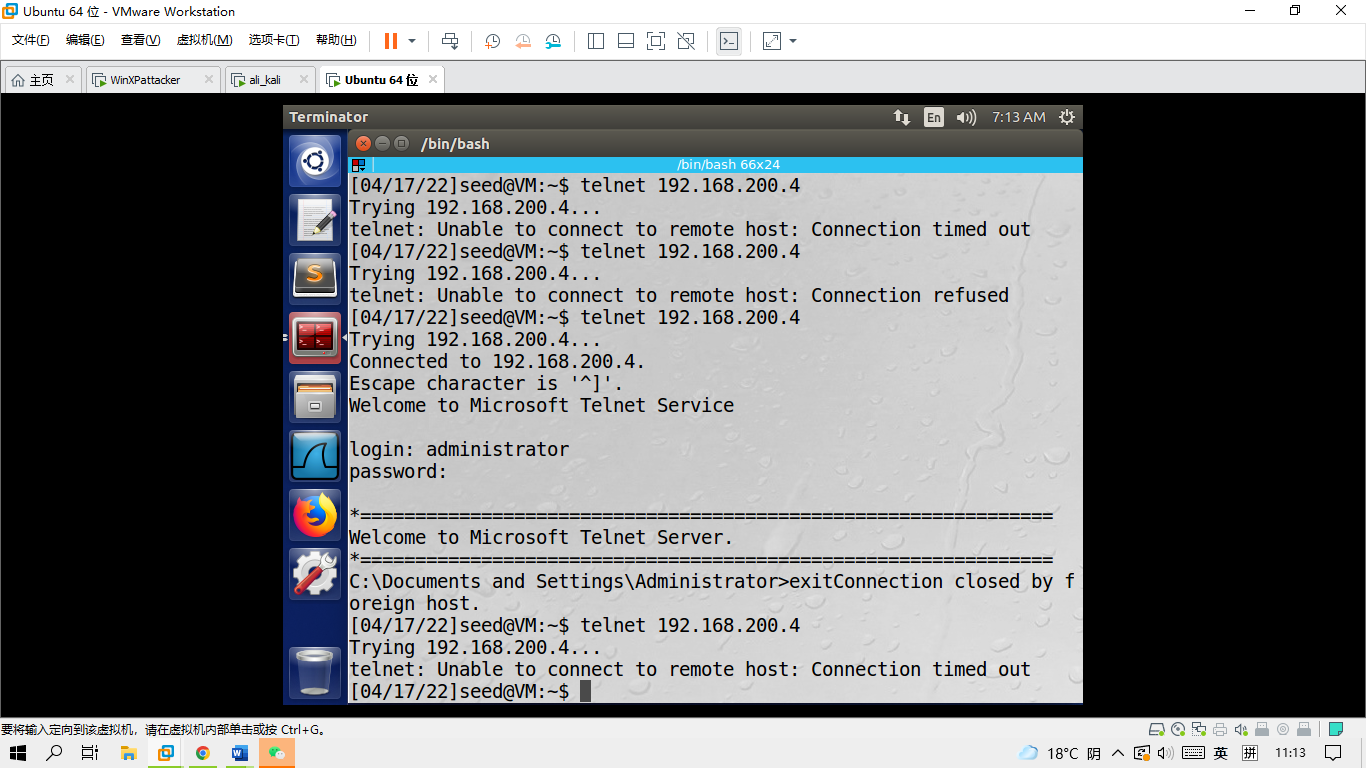

添加允许访问的IP筛选器列表

我们选择可以访问linux的为kali IP 192.168.200.5

回到“限制固定IP远程访问”窗口,会出现如下窗口,此时需要配置一条新的IP安全规则,即允许165.154访问的安全规则,并设置器筛选器操作

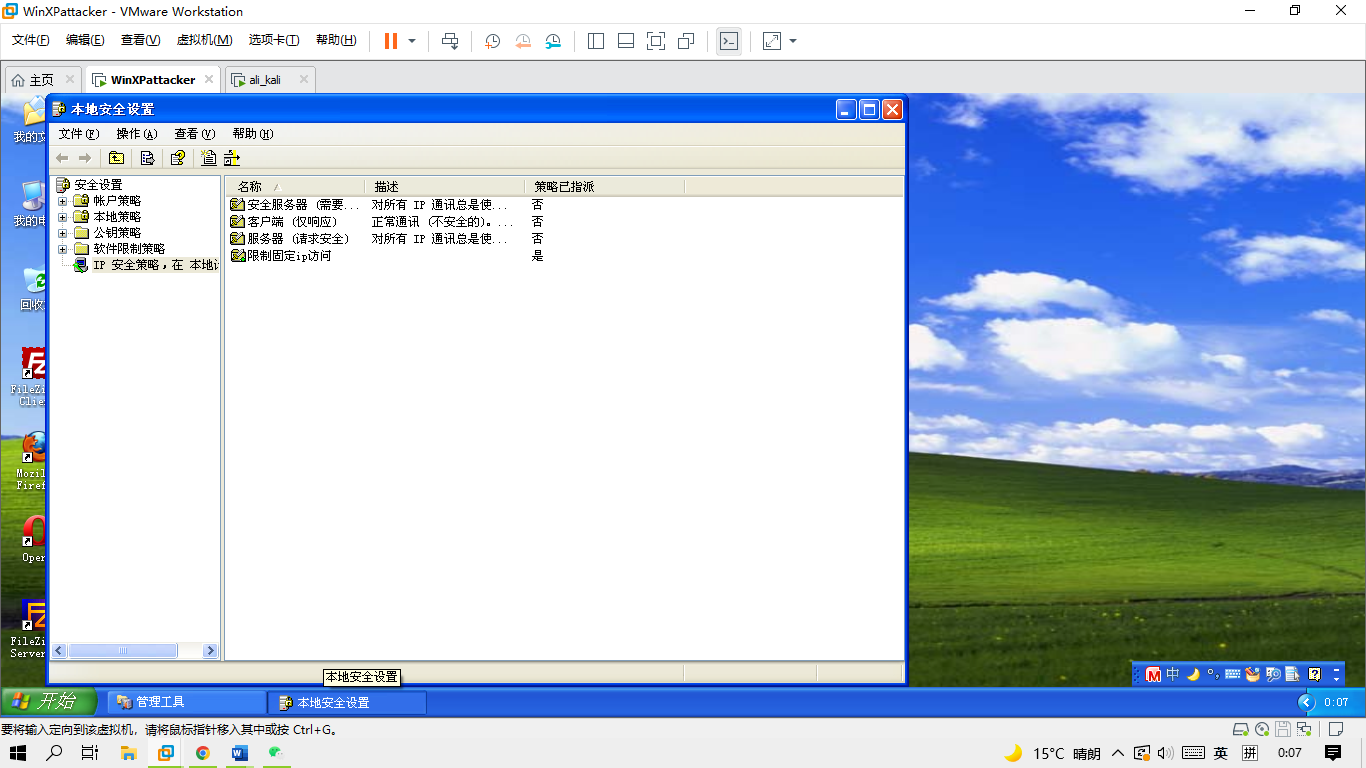

应用配置的IP安全规则,指派此安全规则:右键“限制固定IP远程访问”——选择“指派”

接下来测试telnet服务是否成功

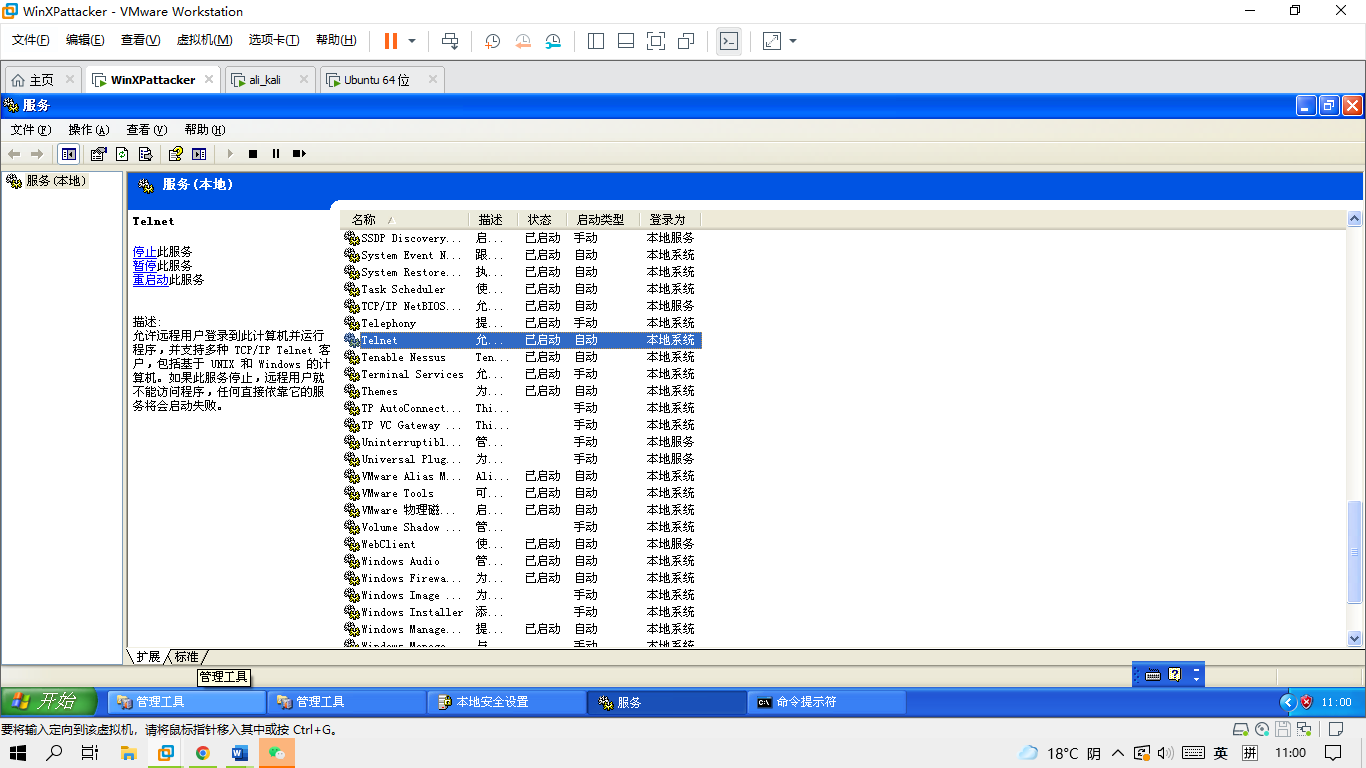

首先打开telnet服务,选择控制面板,选择管理工具,选择服务,打开telnet服务

对于kali,tcp服务成功

对于seedubuntu连接不成功

实验成功

实践snort

使用Snort对给定pcap文件进行入侵检测,并对检测出的攻击进行说明。在BT4 Linux攻击机或Windows Attacker攻击机上使用Snort,对给定的pcap文件进行入侵检测,获得报警日志。

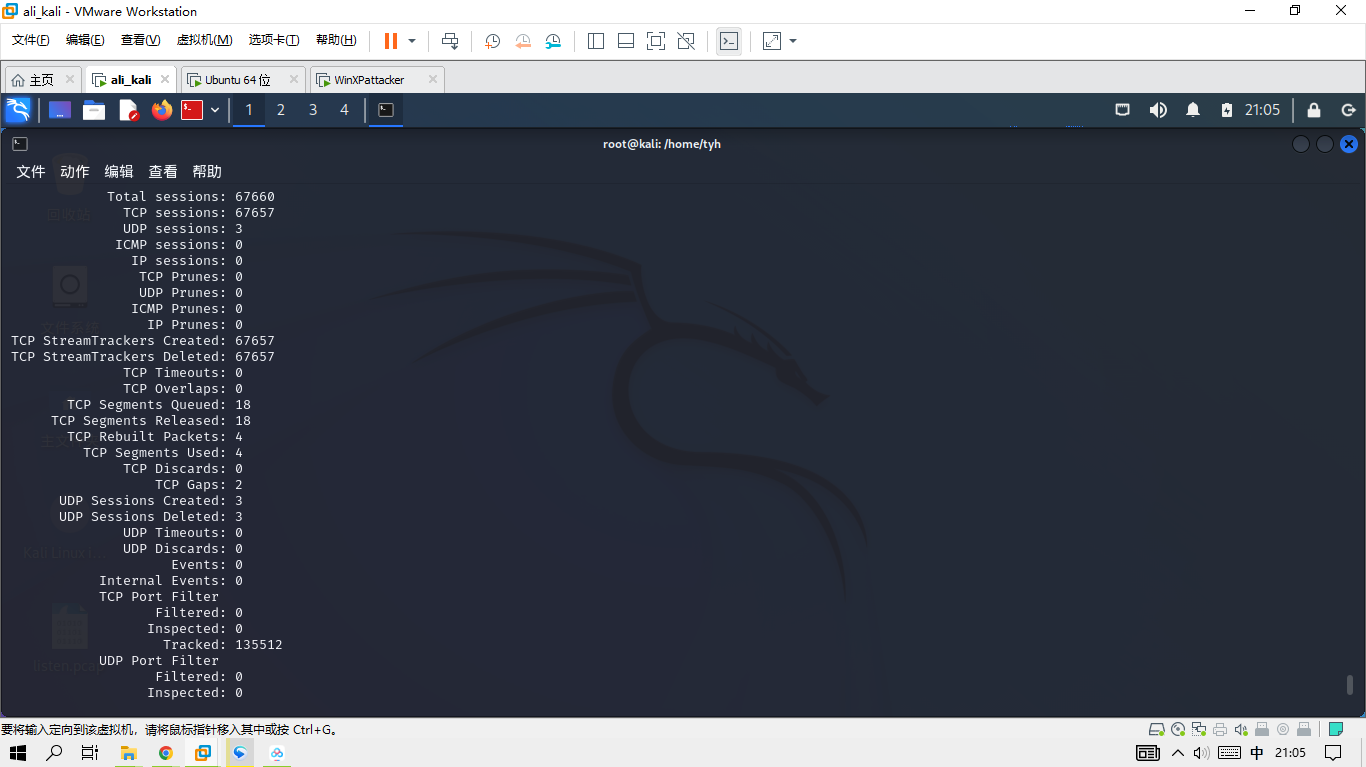

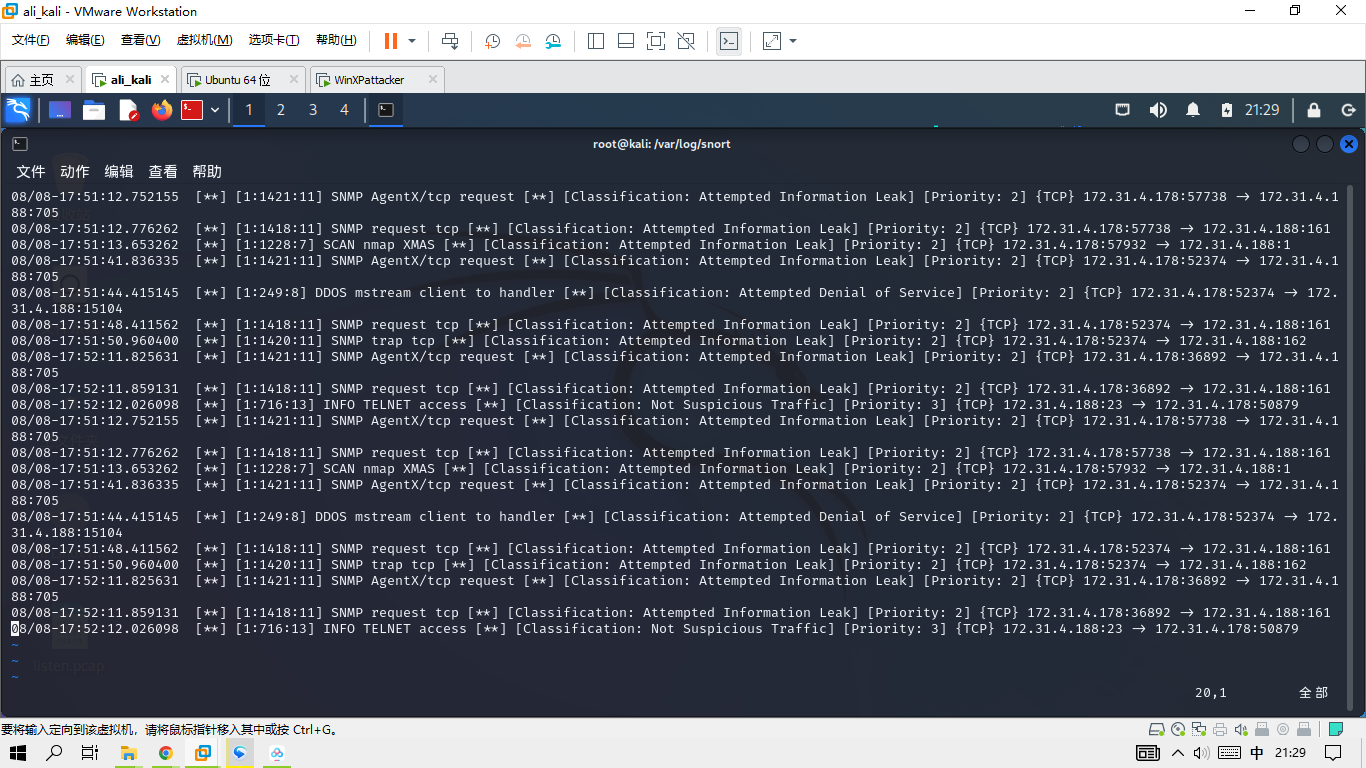

输入snort -r listen.pcap -c /etc/snort/snort.conf -K ascii指令对listen.pcap进行入侵检测

-r 从pcap格式的文件中读取数据包。

-c 使用配置文件,这会使得snort进入IDS模式,并从中读取运行的配置信息。

-K ascii主要是为了指定输出log文件的编码为ASCII(默认为binary)。

可分析,此包大部分数据为tcp包。

输入cd /var/log/snort/,然后再输入vim alert查看此alert文件,这个文件是输出的日志文件,发现这个攻击是由nmap发起的

分析配置规则

分析虚拟网络攻防环境中蜜网网关的防火墙和IDS/IPS配置规则,说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求的。

数据捕获是蜜网的一个重要目的,包括三个层次,分别是防火墙的日志记录、eth1上的嗅探器记录的网络流和Seek捕获的系统活动;记录的内容主要包括:数据包通过时间、包协议类型、进出的网络接口、源地址、目的地址、源端口、目的端口、包长度等。

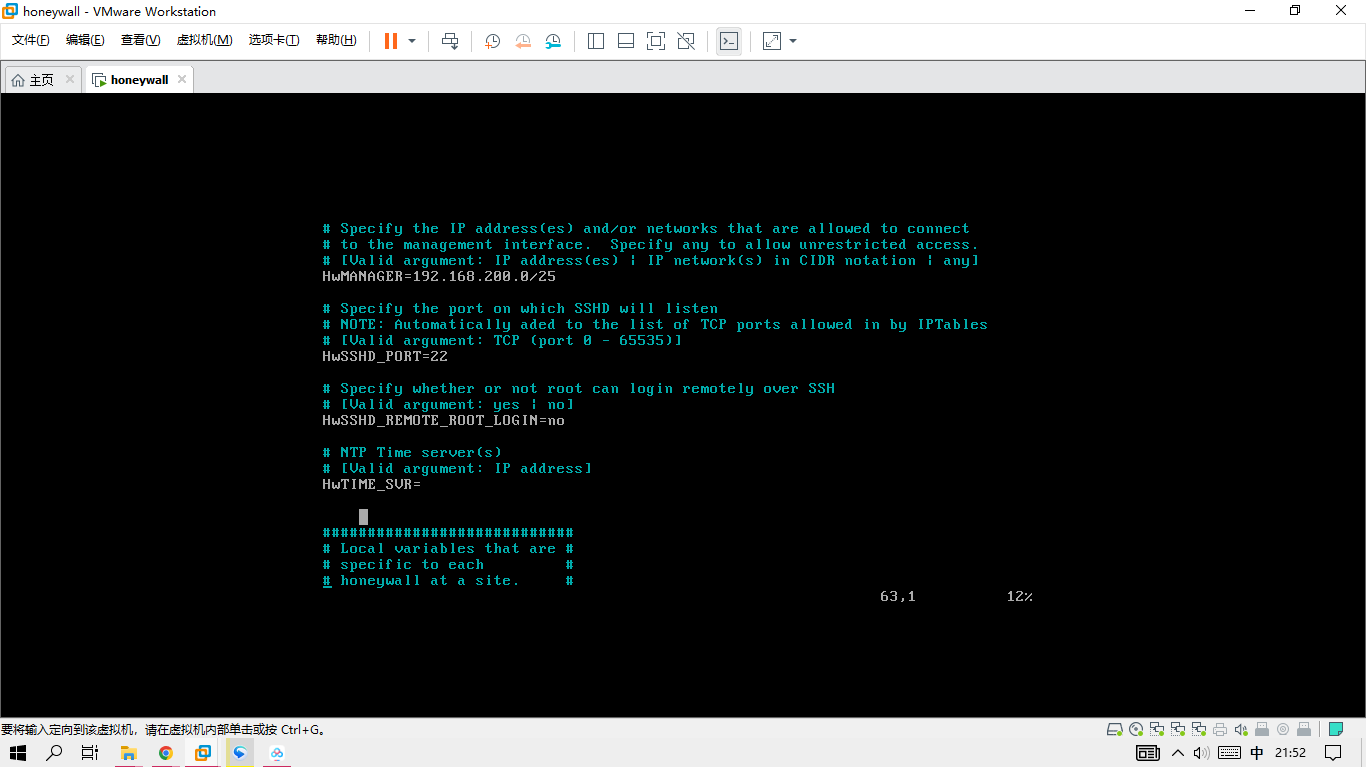

Roo的数据控制包含两方面,一是防火墙Iptables对连出(Outbound)的连接数的控制,另一个是网络信息防御系统Snort_inline对连出异常数据的限制,还增加了黑名单、白名单、防护名单的功能。

- 防火墙对源地址或者目的地址属于黑名单的主机,丢弃所有包。

- 对于属于白名单的主机,接受且不记录。

- 对于属于防护名单内的主机,禁止访问某些不希望被访问到的主机。

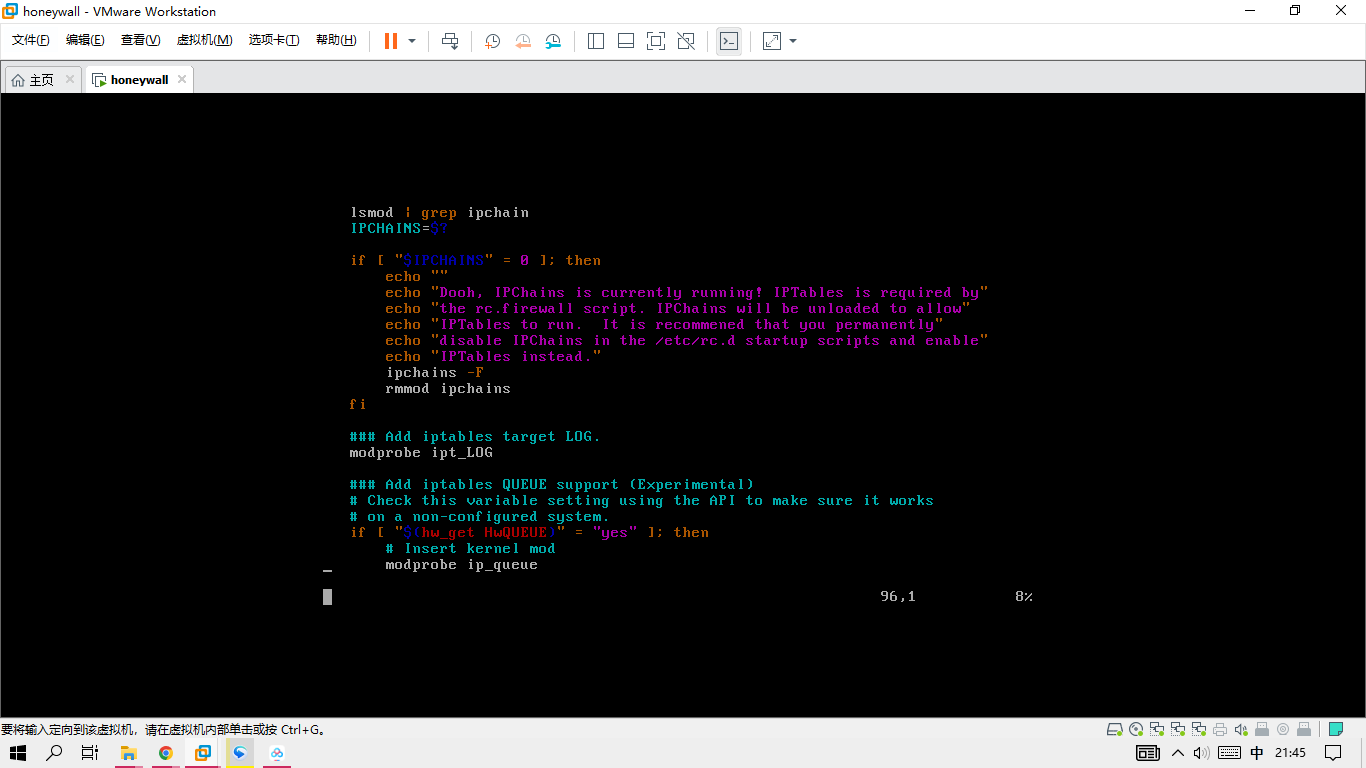

打开蜜网网关,输入vim /etc/init.d/rc.firewall查看防火墙的文件

输入命令vim /etc/honeywall.conf打开配置文件

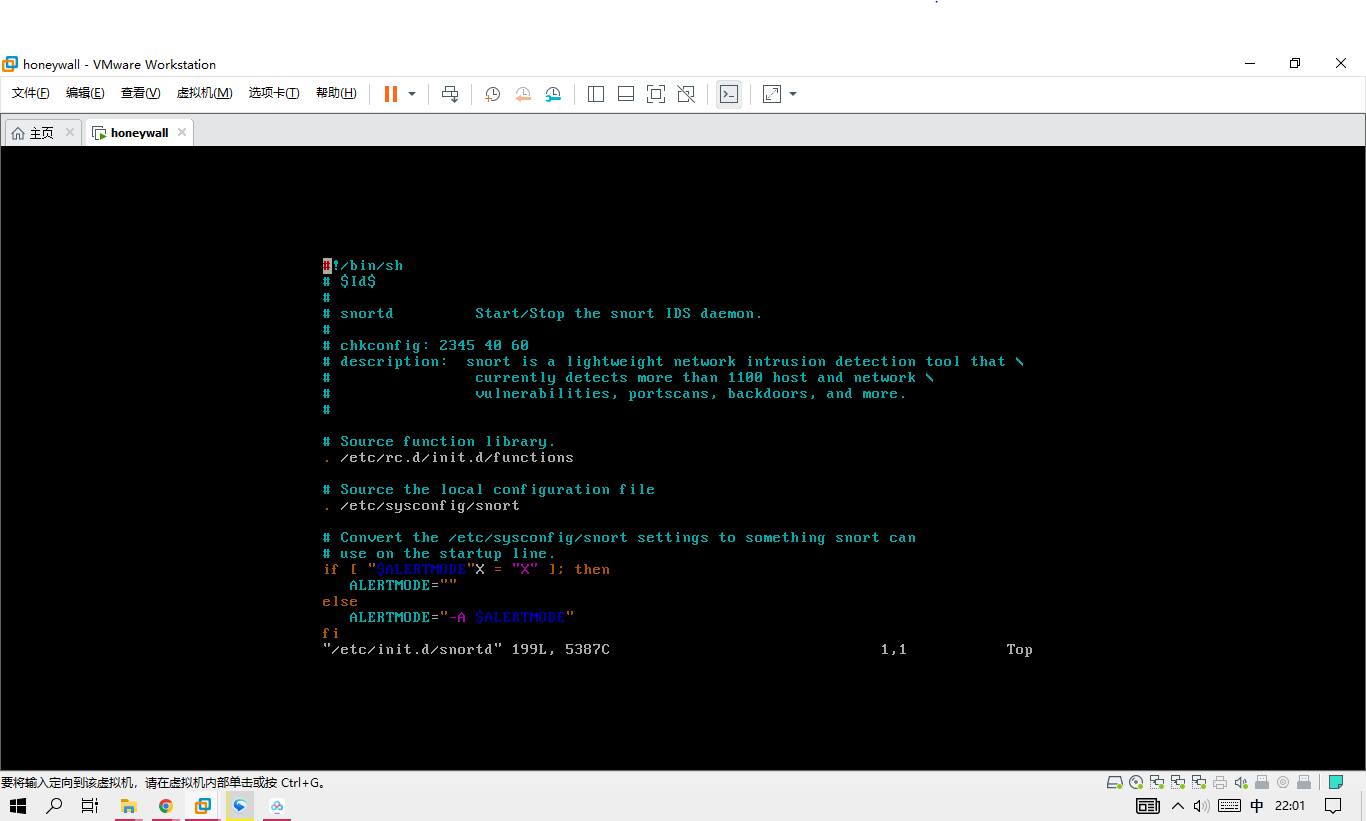

输入指令vim /etc/init.d/snortd 打开Snort脚本文件,可看到一些参数的选项和实际运行时候的参数。

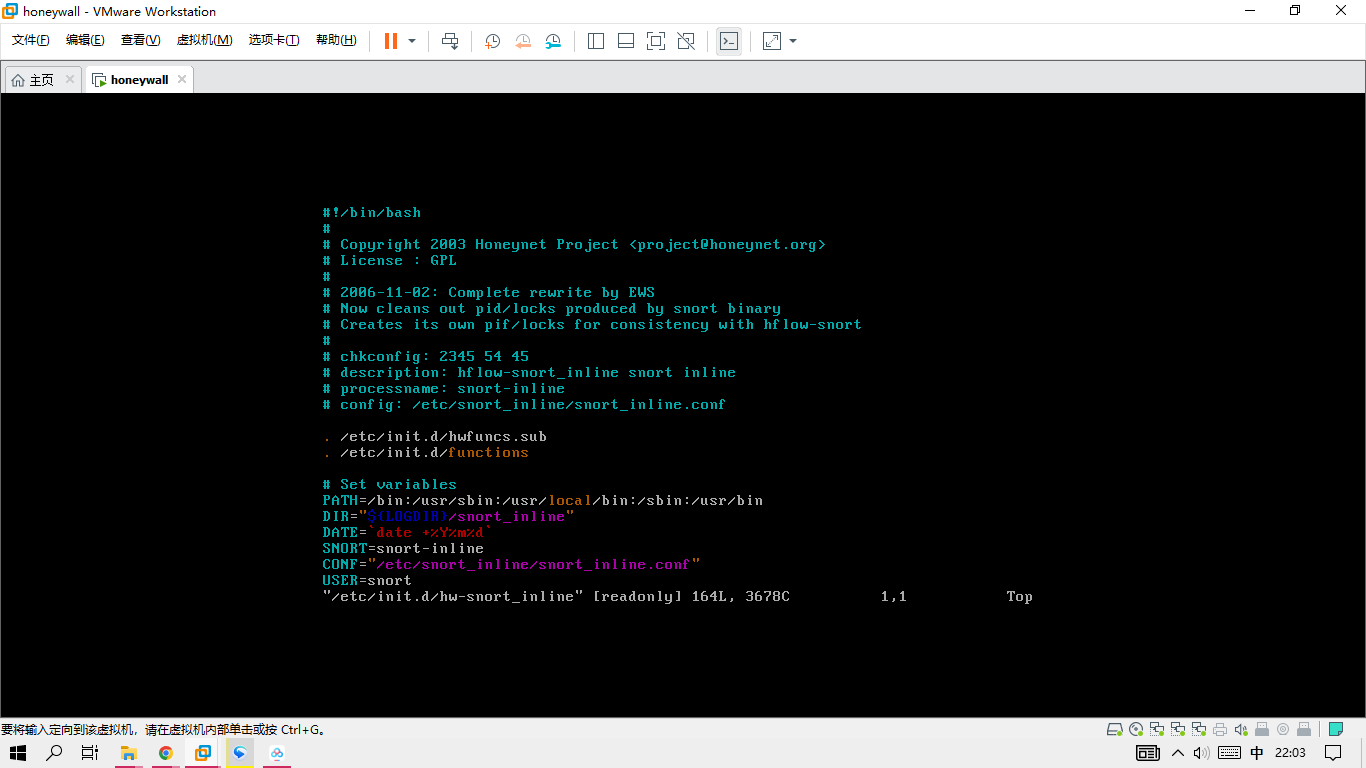

输入指令vim /etc/init.d/hw-snort_inline 可以看到Snort_inline运行时参数。

可以得出上述结论。

3.学习中遇到的问题及解决

windows防火墙设置有些难度,我参考了一些博客才较好的完成了任务。https://blog.csdn.net/tianwuya217/article/details/17400493

4.实践总结

通过了本次实验,我完成了windows和linux的防火墙配置,手动实现了snort分析,思考并理解了蜜网网关的安全防护的功能和实现,使我的分析能力和实践能力有了质的提高。

参考资料

博客 https://blog.csdn.net/tianwuya217/article/details/17400493

博客 https://www.cnblogs.com/lsqz/p/12655607.html