学号20212803 2021-2022-2 《网络攻防实践》第五周作业

学号20212803 2021-2022-2 《网络攻防实践》第五周作业

1.实验内容

1.进行tcpdump和wireshark的实践分析

2.取证分析实践,解码网络扫描器

2.实验过程

动手实践tcpdump

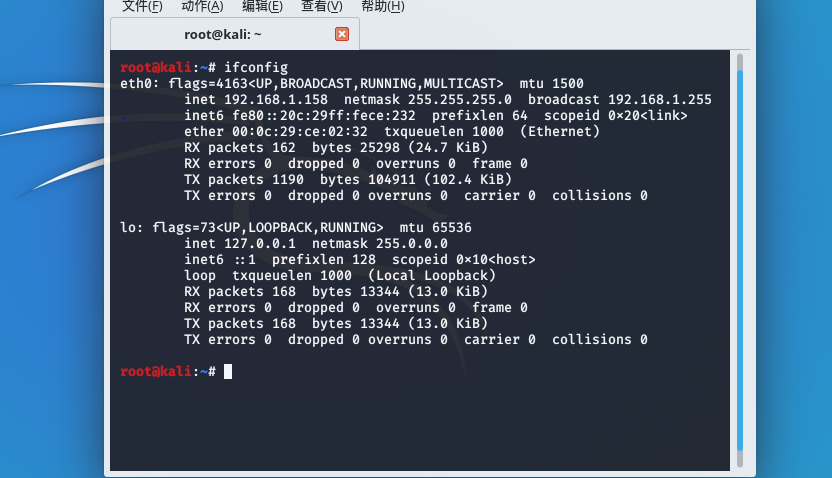

本实验将在kali linux中进行,首先将linux改为桥接模式。

由上图可知kali的IP地址为192.168.1.158。并且输入命令 tcpdump -n src 192.168.1.158 and tcp port 80 and "tcp[13] & 18 =2"

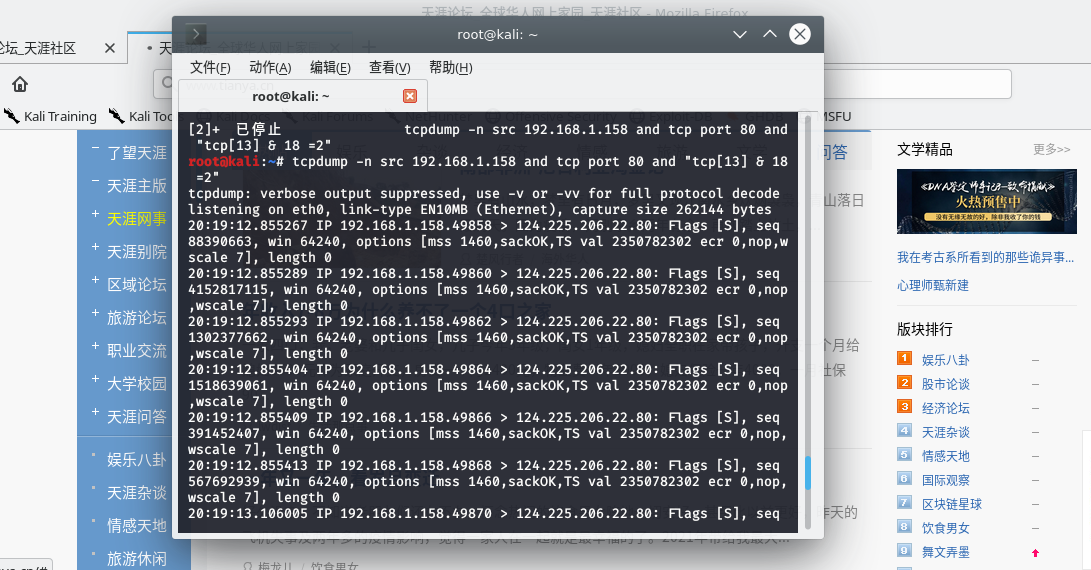

接着打开 www.tianya.cn网站。

如上图可知访问了一个web服务器IP地址为 124.225.206.22。

动手实践wireshark

实践将在kali linux中进行

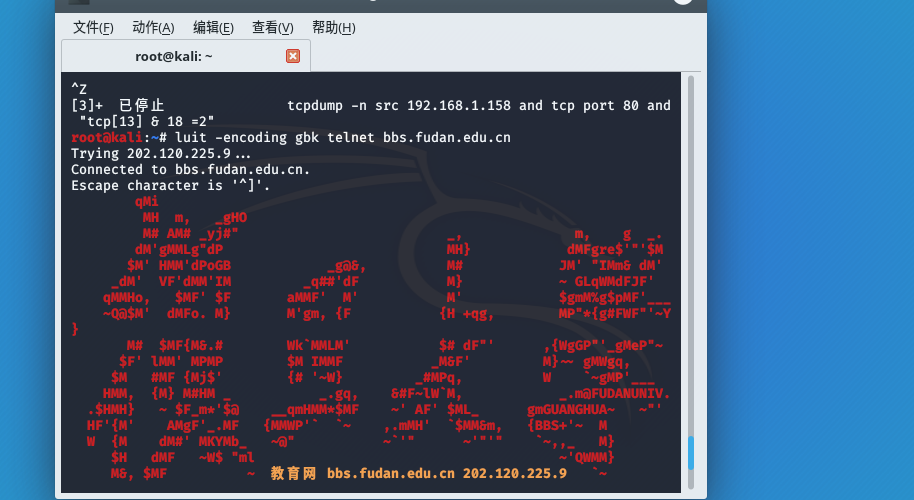

输入命令 luit -encoding gbk telnet bbs.fudan.edu.cn 访问复旦大学BBS服务器。结果如下图所示。

所以BBS服务器IP地址为 202.120.225.9。

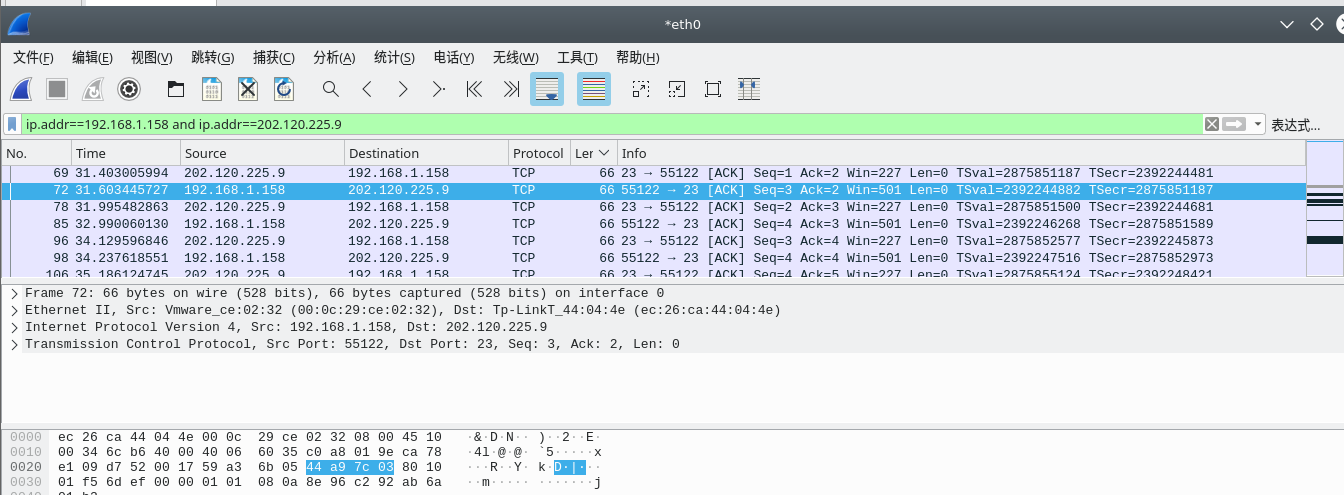

打开wireshark开始捕包。

由上可知BBS服务器的端口为23。分析telnet协议数据包发现每一各数据包带一个字母,多个数据包共同传送了用户名信息guest。

使用wireshark分析嗅探的数据包,可以搜索源地址和目的地址分别为攻击机和目标机的ip地址,然后分析所有的数据包,然后找到所需要用户名和口令信息。

取证分析实践

下载listen.cap文件与kali linux中。

首先下载snort工具 使用命令 apt-get install snort

下载listen.pcap 文件,并使用snort工具分析文件。

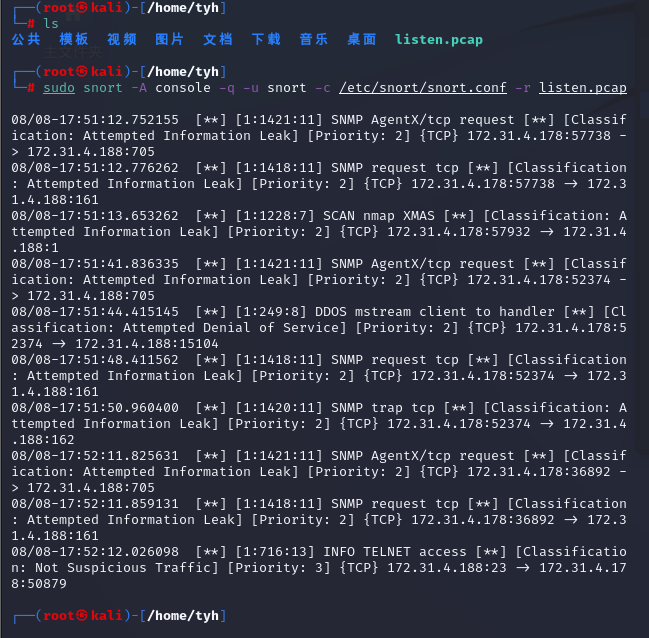

使用命令 sudo snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcap

分析结果如下图所示

a.攻击主机的IP地址是什么?

所以攻击者的IP为172.31.4.178

b.网络扫描的目标IP地址是什么?

扫描IP为 172.31.4.188

c.本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

使用了snmp工具,分析信息中有所提到。

d.你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

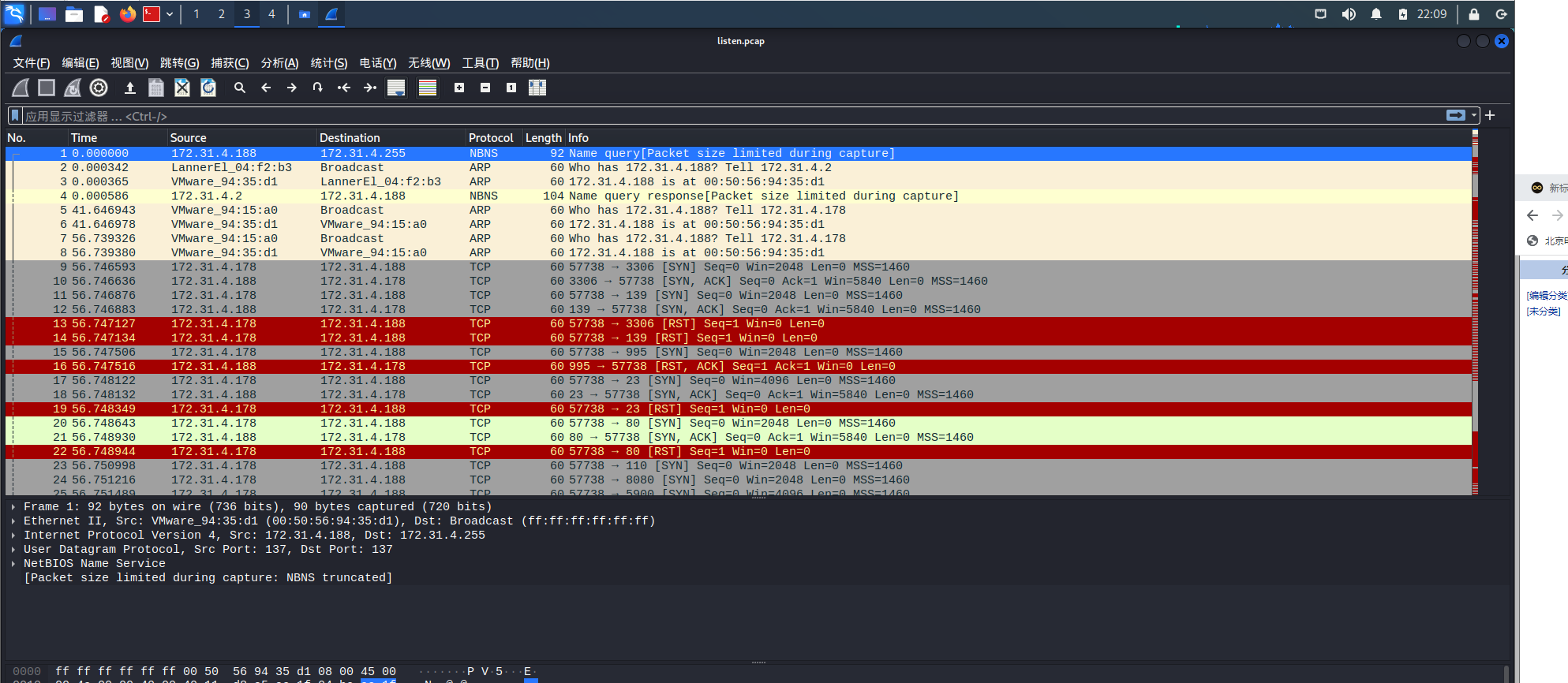

用wireshark打开listen.pcap

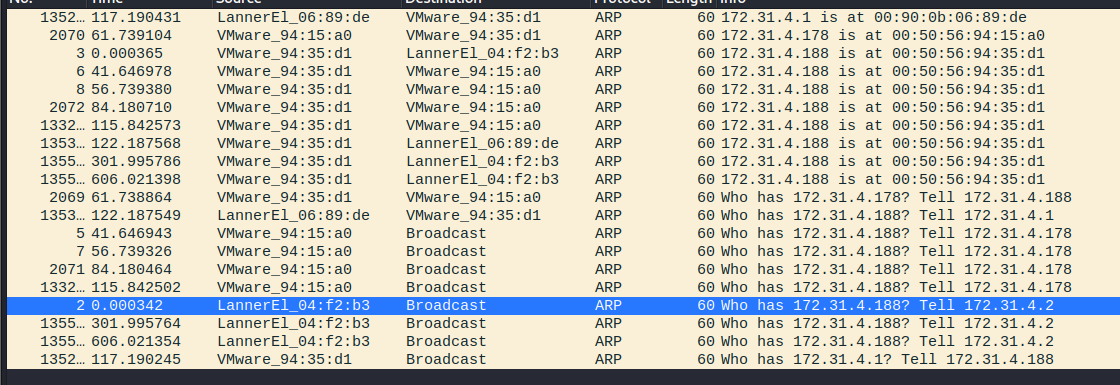

搜索arp,找到扫描开始标志,如下图所示。

由上图分析可知,攻击开始的标志为包5,7,2071,133220

e.在蜜罐主机上哪些端口被发现是开放的?

f.攻击主机的操作系统是什么?