会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

super19911115

博客园

首页

新随笔

联系

订阅

管理

2023年6月23日

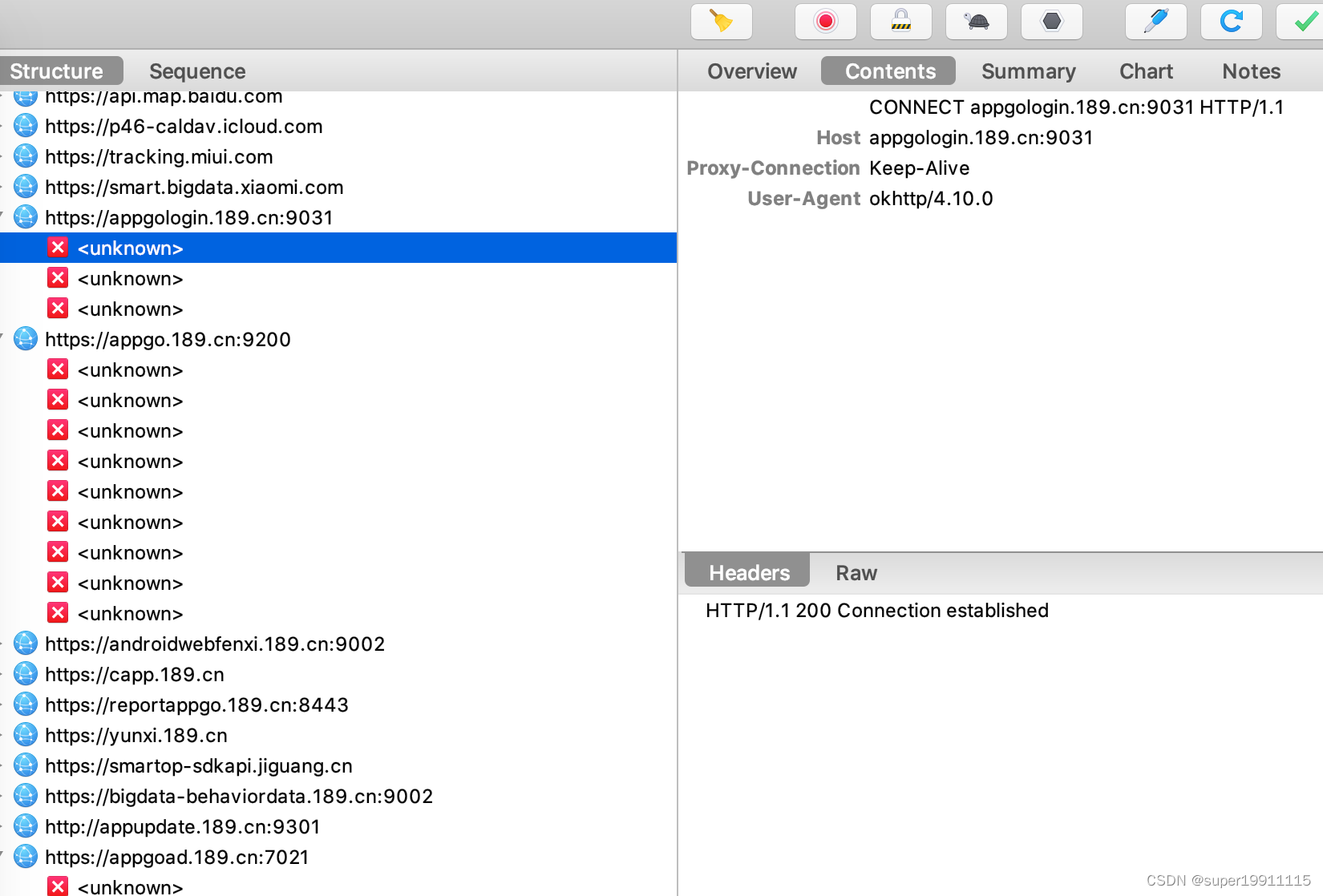

逆向分析某信营业厅APP

摘要: # 逆向分析某信营业厅APP ## APP版本号 10.3.2 ## 工具 - IDA - FRIDA - JEB ## 抓包分析  可以看到显

阅读全文

posted @ 2023-06-23 19:17 VX_super19911115

阅读(794)

评论(0)

推荐(0)

2023年6月14日

支付宝APP参数转成H5支付链接

摘要: **支付宝APP参数转成H5支付链接** **目标** 将APP支付参数转成H5支付链接,应用场景:通过程序自动化完成支付。 ```java _input_charset="utf-8"&body="商品10.0元"&business_params=""&it_b_pay="3m"¬ify_u

阅读全文

posted @ 2023-06-14 05:59 VX_super19911115

阅读(2321)

评论(0)

推荐(0)

2022年11月30日

某宝app抓包之xposed实现

摘要: 某宝app抓包之xposed实现 使用charles 操作app后发现,刚打开app时可以捕获到零散的数据包,后续的操作无法正常捕获 分析客户端代码 通过jeb打开apk分析获知,核心通信包位于 mtopsdk.mtop下,经过对其代码分析得出结论:普通抓包工具charles、findler无法捕获

阅读全文

posted @ 2022-11-30 11:06 VX_super19911115

阅读(1226)

评论(0)

推荐(0)

2020年1月6日

亚航app航班价格抓取

摘要: 亚航app航班价格抓取 条件:去程日期、回程日期、成人数、儿童数、婴儿数、出发机场、到达机场 结果:符合行程的所有航班信息( 主要包括价格、航班号、起飞机场、到达机场、起飞时间、降落时间、舱位等) 抓包分析 从上面的Headers和Form视图中可以得知,亚航采用的是https post 请求,请求

阅读全文

posted @ 2020-01-06 21:11 VX_super19911115

阅读(502)

评论(1)

推荐(0)

公告