靶场背景:

![2efc7cd948c1453cf2a3b3fe7cb9fec 2efc7cd948c1453cf2a3b3fe7cb9fec]()

通过扫描发现以下目录

![image image]()

点击查看/admin 目录是空白页面,查看admin/upload.php目录的时候,会跳转到upload1.php页面并显示无权限访问,接着点击确定后跳转到upload2.php。整个过程有一个页面一闪而过,尝试对页面进行抓包,抓到了上传文件的页面,尝试进行上传一句话木马,上传成功了,结果上传成功。

![image image]()

![image image]()

但是却不知道上传文件的位置在哪。查看题目给的提示,掌握cookie的基本知识。观察upload1.php的cookie的值是从verify/xxx.txt的文件中读取的,那可以尝试读取upload_file.php文件源码,源码中查找文件命名的路径和规则

![image image]()

将uploadmd5=upload_file.php,成功的读取到了文件的内容

![image image]()

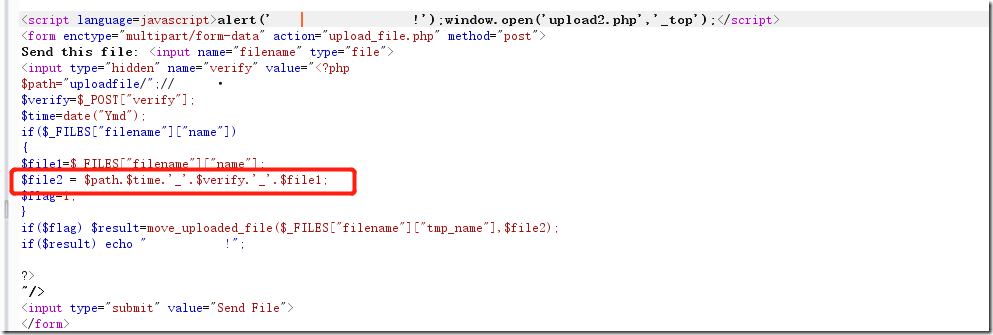

理解代码,找出命名的规则

![image image]()

可以看到上面代码还是比较容易读懂得,文件得路径形似:uploadfile/年月日_$verify_上传的文件名

![image image]()

根据上述得到的信息,连接一句话木马

![image image]()

posted @

2020-04-20 16:40

我要变超人

阅读(

931)

评论()

收藏

举报