安全运营:终端检查与响应 EDR 比较 -之- Wazuh

引言

参考:https://bbs.huaweicloud.com/blogs/317168

对于托管检测和响应服务(MDR)、网络检测和响应(NDR)、威胁情报(Threat Intelligence)以及共管监控服务(Co-Managed Monitoring Services)这几项技术,

早期的采用者已经克服了此前的各种障碍,2024年开始为企业带来显著的价值和收益,焕发了新的生机。

对于安全编排自动化响应(SOAR)以扩展检测和响应 (XDR),面临的问题主要是采用的这些技术跟不上持续变化的需求。

终端检测与响应(EDR)、安全信息与事件管理(SIEM)两项技术目前均已达到成熟阶段,其中 EDR 对于企业而言收益高,且目标用户市场渗透率达到了 50%;而SIEM目前的目标用户市场渗透率达到 20%-50%。

一、终端检查与响应系统(EDR) 选择

当前开源的终端检查与响应系统非常多,如,OpenEDR、Wazuh、Bluespawn、OSSEC、TheHive、WHIDS、CrimsonEDR。

如何选择适合特定场景的系统?

二、Wazuh的简介

Wazuh是什么呢?Wazuh是一个开源的安全平台,一个统一的XDR和SIEM,用于对终端和云环境下的安全保护。

用于威胁预防、检测和响应。它能够跨场所、虚拟化、容器化和基于云的环境保护工作负载。

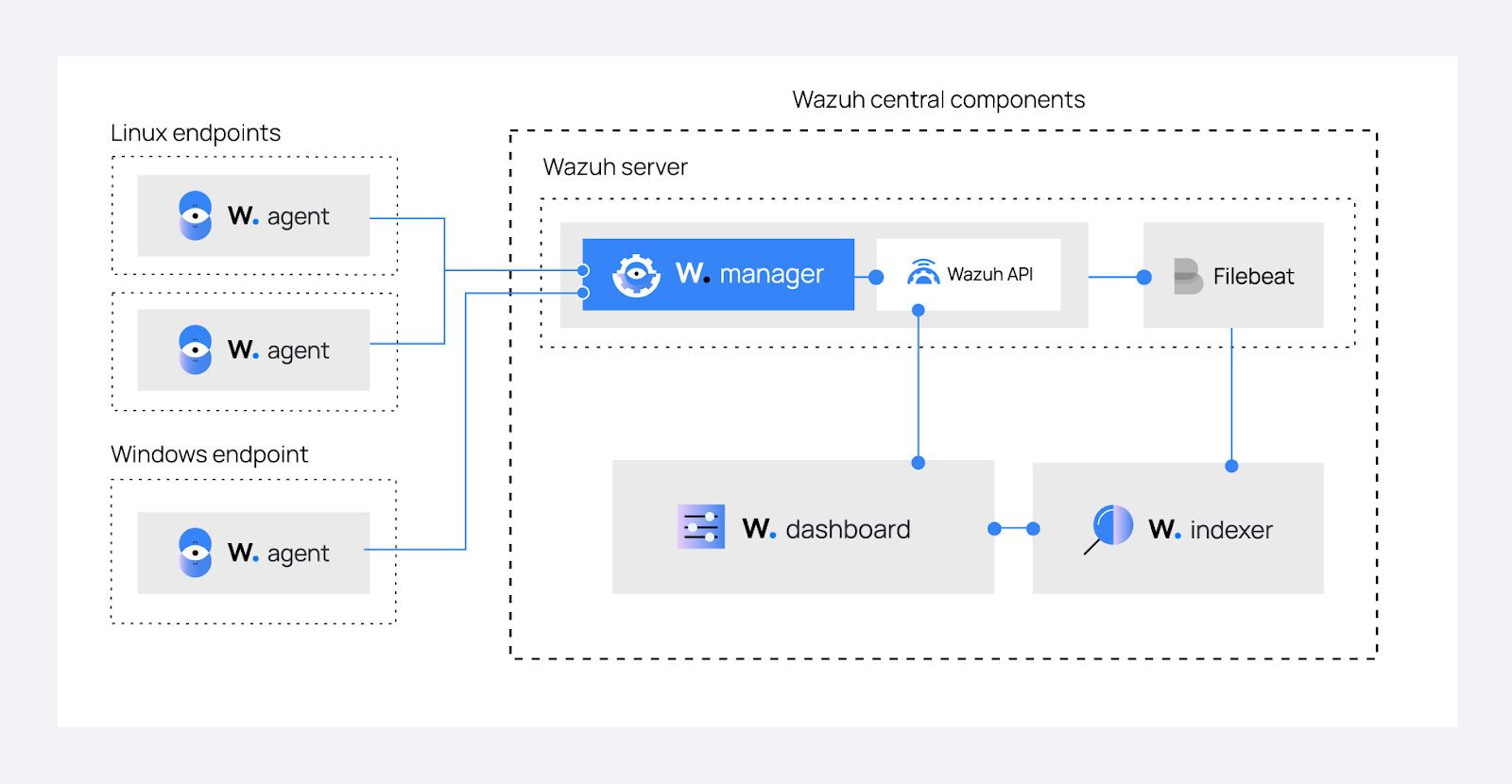

解决方案包括一个部署到被监控系统的终端安全代理和一个收集和分析代理收集的数据的管理服务器。

其官网提供了较为完善的文档(有人说其官网的文档非常完善,这个是有失偏颇的,从我目前的学习和使用看,官网的文档只是简介而已,有些内容缺乏示例和详细说明,

恰好有些功能对初次使用者对某个配置项的功能理解和使用非常重要)和提供了3000余条可开箱即用的检测规则。

Wazuh也被很多人称为基于主机的IDS,也就是大家俗称的"HIDS"。HIDS会要求在主机终端(个人PC,服务器操作系统侧在Wazuh的概念中都是主机终端)上安装一个agent,

所谓的agent就是一个客户端程序,可以理解成杀毒软件的客户端。

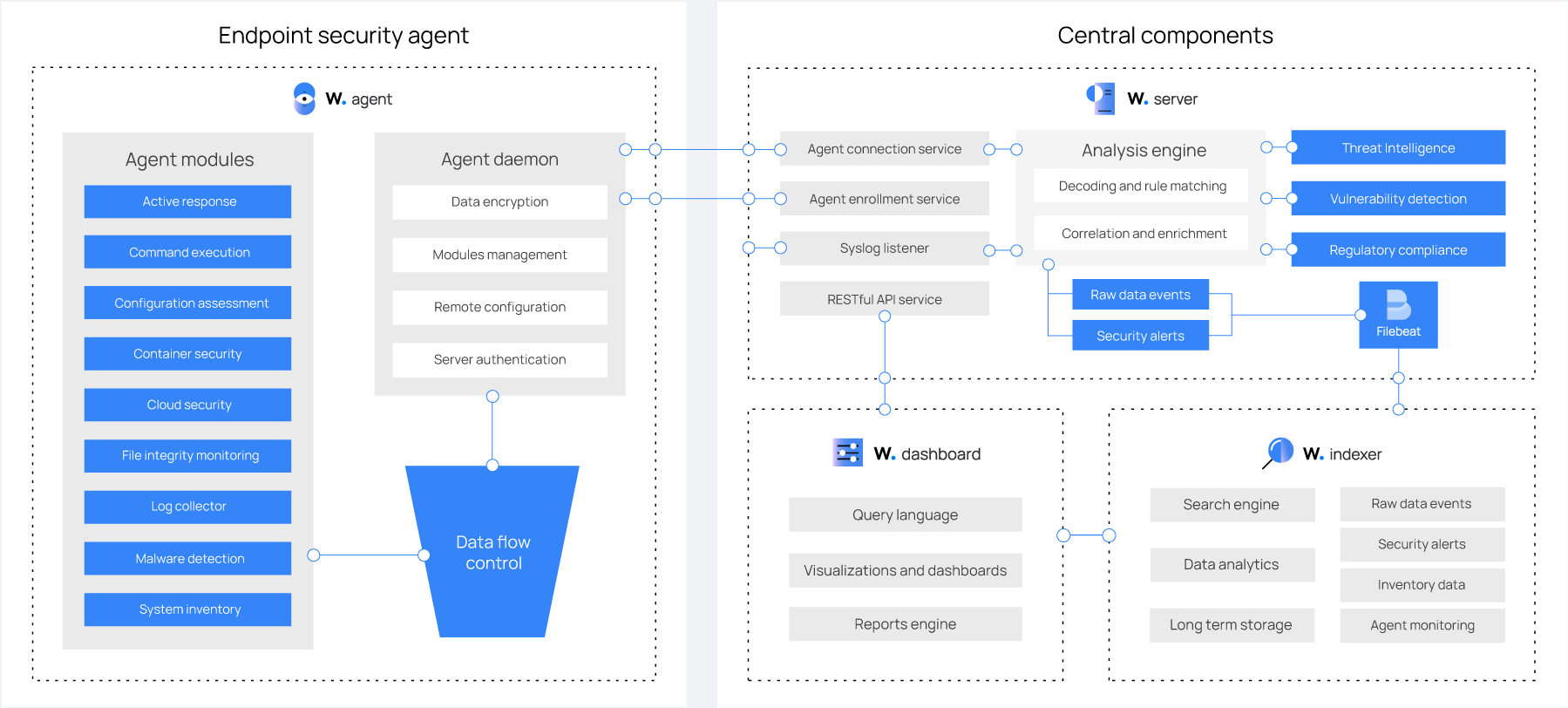

(一)Wazuh的基本架构及组件

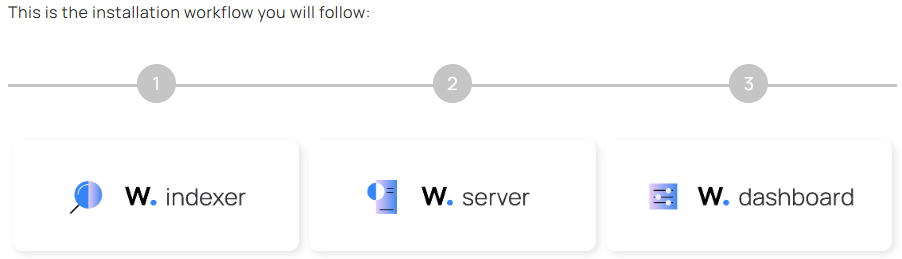

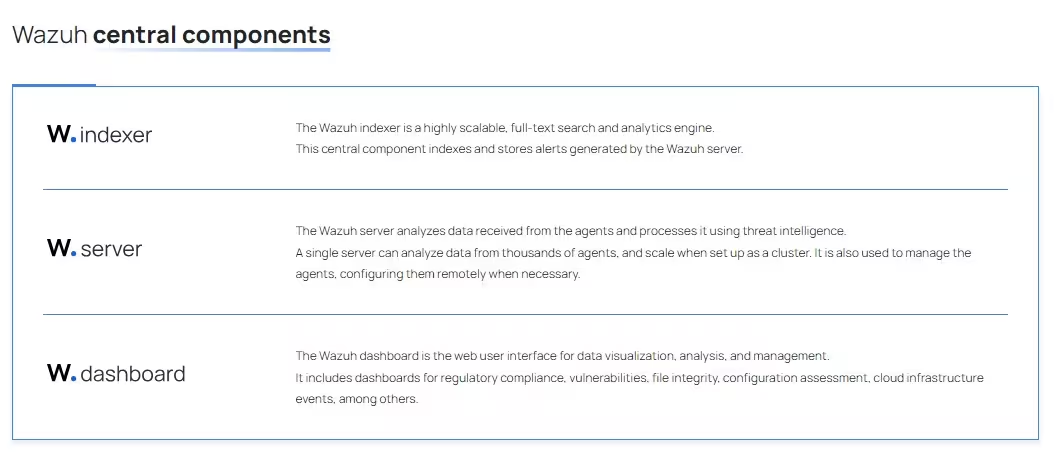

Wazuh 有三个核心组件(四个系统服务)。 indexer( wazuh-indexer.service )、 server(wazuh-manager.service、filebeat.service)、 dashboard(wazuh-dashboard.service):

1 [root@wazuh-server ~]# systemctl list-units --type=service --state=running 2 UNIT LOAD ACTIVE SUB DESCRIPTION 3 atd.service loaded active running Deferred execution scheduler 4 auditd.service loaded active running Security Auditing Service 5 chronyd.service loaded active running NTP client/server 6 dbus-broker.service loaded active running D-Bus System Message Bus 7 filebeat.service loaded active running Filebeat sends log files to Logstash or directly to Elasticsearch. 8 getty@tty1.service loaded active running Getty on tty1 9 gssproxy.service loaded active running GSSAPI Proxy Daemon 10 irqbalance.service loaded active running irqbalance daemon 11 libstoragemgmt.service loaded active running libstoragemgmt plug-in server daemon 12 rngd.service loaded active running Hardware RNG Entropy Gatherer Daemon 13 sshd.service loaded active running OpenSSH server daemon 14 systemd-homed.service loaded active running Home Area Manager 15 systemd-journald.service loaded active running Journal Service 16 systemd-logind.service loaded active running User Login Management 17 systemd-networkd.service loaded active running Network Configuration 18 systemd-resolved.service loaded active running Network Name Resolution 19 systemd-udevd.service loaded active running Rule-based Manager for Device Events and Files 20 systemd-userdbd.service loaded active running User Database Manager 21 user@0.service loaded active running User Manager for UID 0 22 user@1000.service loaded active running User Manager for UID 1000 23 vboxadd-service.service loaded active running vboxadd-service.service 24 wazuh-dashboard.service loaded active running wazuh-dashboard 25 wazuh-indexer.service loaded active running wazuh-indexer 26 wazuh-manager.service loaded active running Wazuh manager 27 28 LOAD = Reflects whether the unit definition was properly loaded. 29 ACTIVE = The high-level unit activation state, i.e. generalization of SUB. 30 SUB = The low-level unit activation state, values depend on unit type. 31 24 loaded units listed. 32 [root@wazuh-server ~]#

Wazuh Server ---------------------------------------------------------------------------------------------------------------------------------------

| |

| Wazuh Manager(OSSEC Server) <2-W.Server>,从安装了Agent的主机端收集到的数据,进行威胁分析处理 |

| Wazuh API(NodeJS) Node.js 是一个基于ChromeV8引擎(C++编写)的JavaScript运行时环境 |

| [集群] Filebeat <Filebeat>, 将日志文件中警报和归档事件,安全地转发到Elastic Stack服务器上的Logstash服务上 |

|_____________________________________________________________________________________________|

|

|

|

|

Elastic Stack[单机/集群]------------------------------------------------------------------------------------------------------------------------------

| |

| Logstash 服务, 收集,解析和转发数据到 Elasticsearch 的工具,用于索引和存储 Wazuh服务器 生成的所有日志 |

| OpenSearch(Elasticsearch 7.10.2) <1-W.indexer> 一个高度可扩展的开源的全文搜索和分析引擎守护进程 |

| OpenSearch Dashboards(Kibana 7.10.2) <3-W.dashboard> 是一个灵活,直观的Web界面,用于可视化存储在 Elasticsearch 中的事件和信息 |

|______________________________________________________________________________________________|

注意:在单主机架构中(Wazuh服务器和Elastic Stack安装在同一系统中),不需要安装Filebeat,因为Logstash将能够直接从本地文件系统读取事件/警报数据,而无需转发器。

| 核心组件 | 安装包 | 配置文件 | 更新 | |

| 1 | W.indexer (Wazuh 索引器) | wazuh-indexer | /etc/wazuh-indexer/opensearch.yml |

/var/ossec/bin/wazuh-control info 重启wazuh-indexer服务: |

| 2 | W.server(Wazuh 服务器) | wazuh-manager(管理器) + Filebeat | /var/ossec/etc/ossec.conf /etc/filebeat/filebeat.yml |

apt-get install wazuh-manager

|

| 3 | W.dashboard(Wazuh 仪表盘) | wazuh-dashboard |

/etc/wazuh-dashboard/opensearch_dashboards.yml |

apt-get install wazuh-dashboard

systemctl daemon-reload |

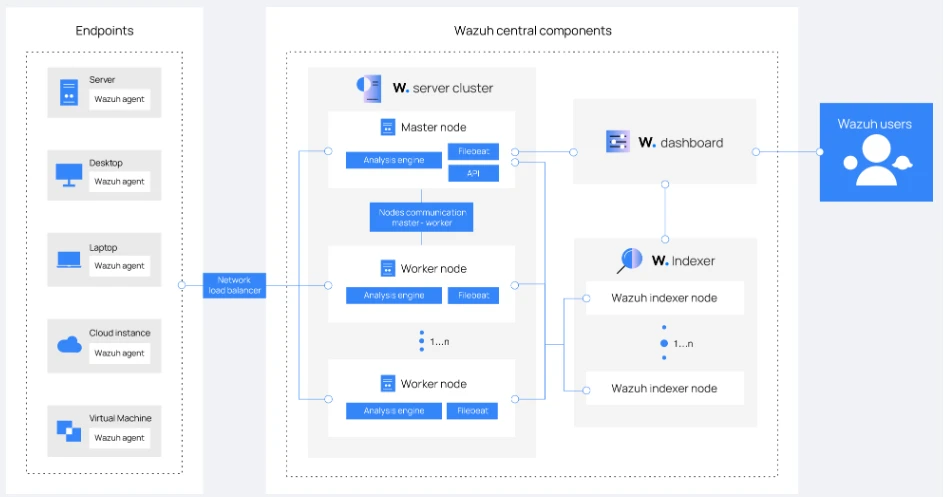

indexer:索引器,是一个高度可扩展的全文搜索和分析引擎,Wazuh目前最新版本是V4.7.3,索引器使用了OpenSearch的7.10.2,

索引器组件可以对Wazuh server(wazuh服务器)生成的告警进行索引和存储。索引器indexer可以进行集群扩展以增强器性能。

server:服务器,服务器分析从安装了Agent的主机端收集到的数据,进行威胁分析处理,单个服务器可分析来自上千个主机终端的数据,

而且服务器server可以进行集群扩展以增强其性能。同时,server还可以管理部署了Agent主机终端,必要时server端可对部署了agent的主机进行远程配置。

另外,server可以单独配置成一个日志服务器,用于网络层监听端口,将相关设备的日志统一收集,分析,处理,告警、主动响应、存储等,

特别适合相关硬件设备,比如网络设备、安全设备等无法安装Agent客户端的环境。

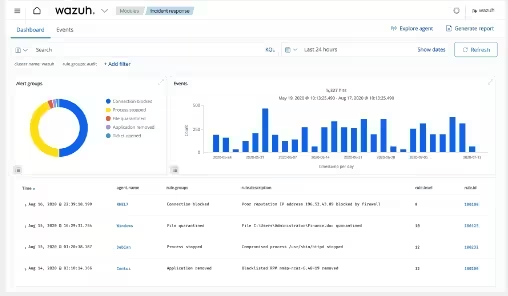

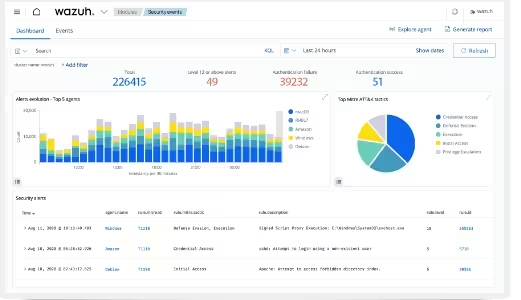

dashboard:仪表盘,仪表板是用于数据可视化、分析和管理的web用户界面。它包括用于法规合规性、漏洞、文件完整性、配置评估、云基础设施事件等的仪表板。

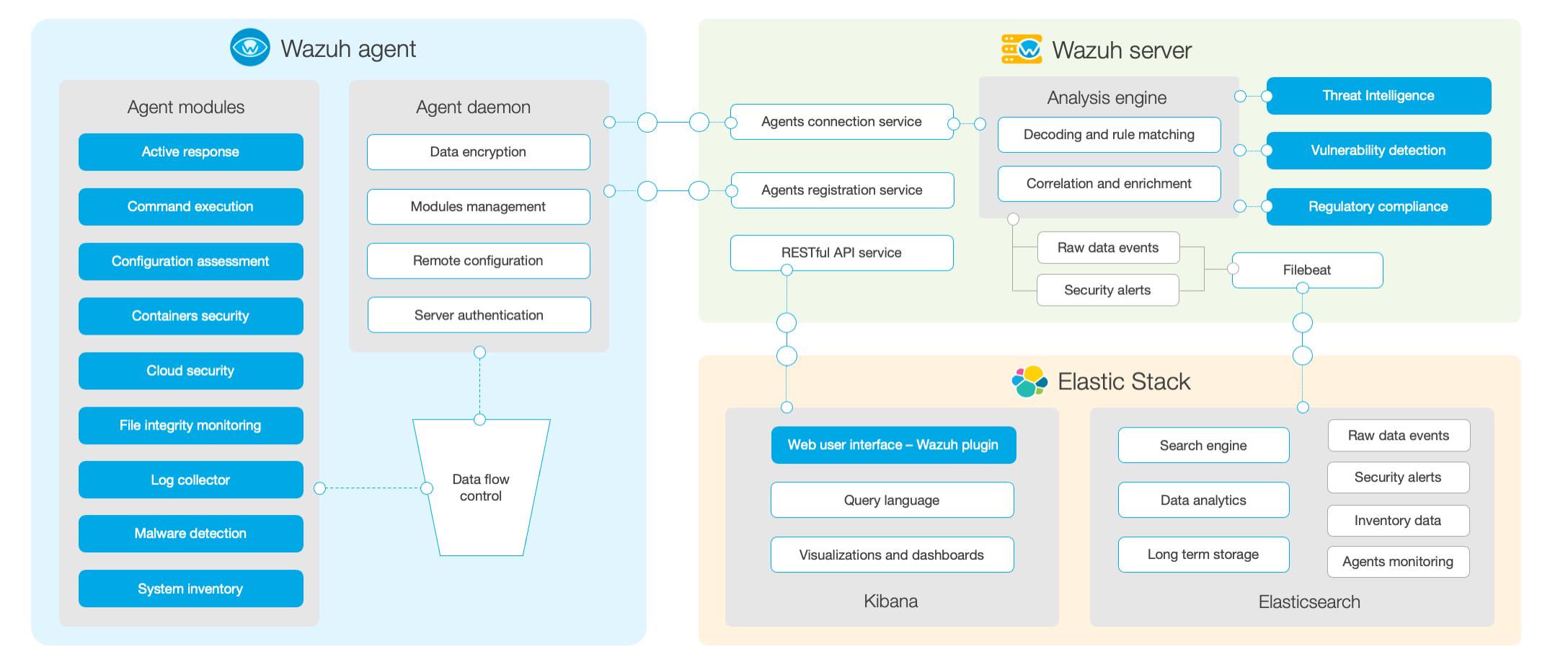

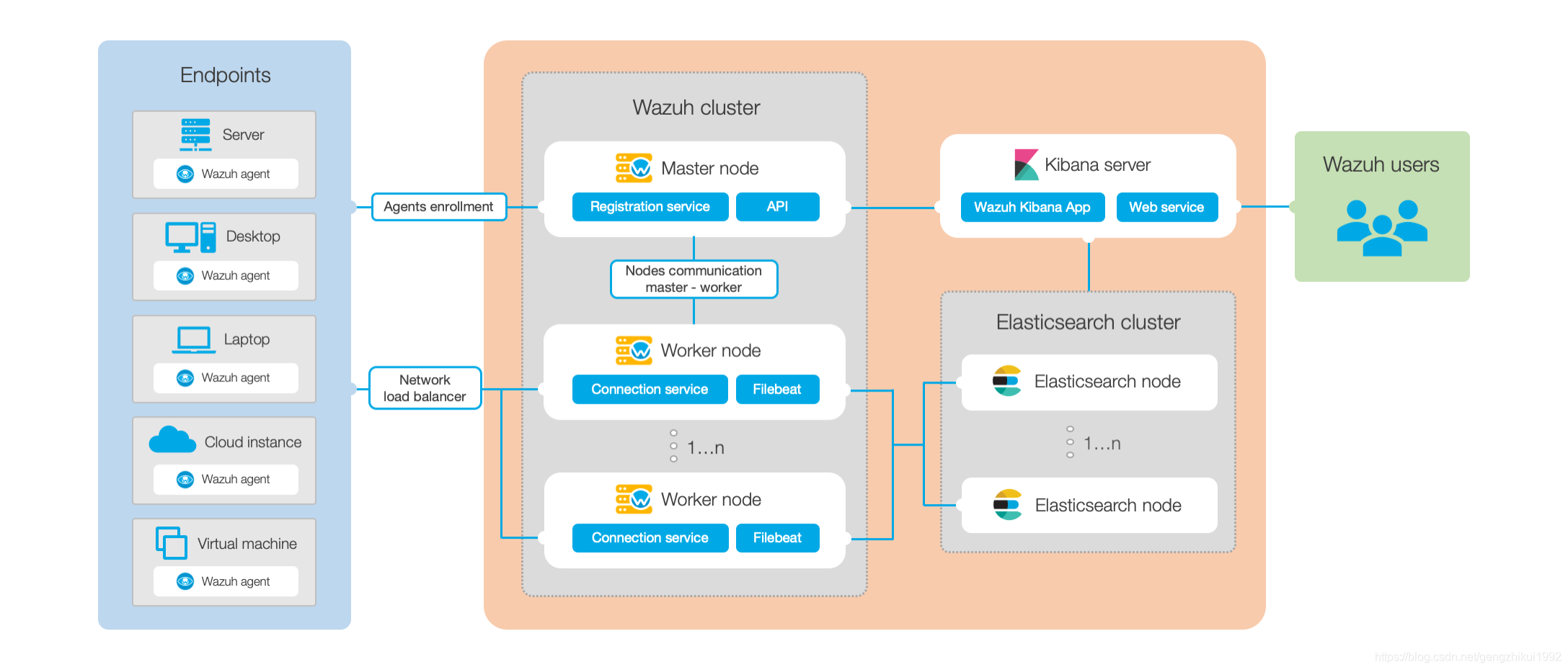

(二)总体组件架构

包括:agent、server、Elastic Stack, 三个部分

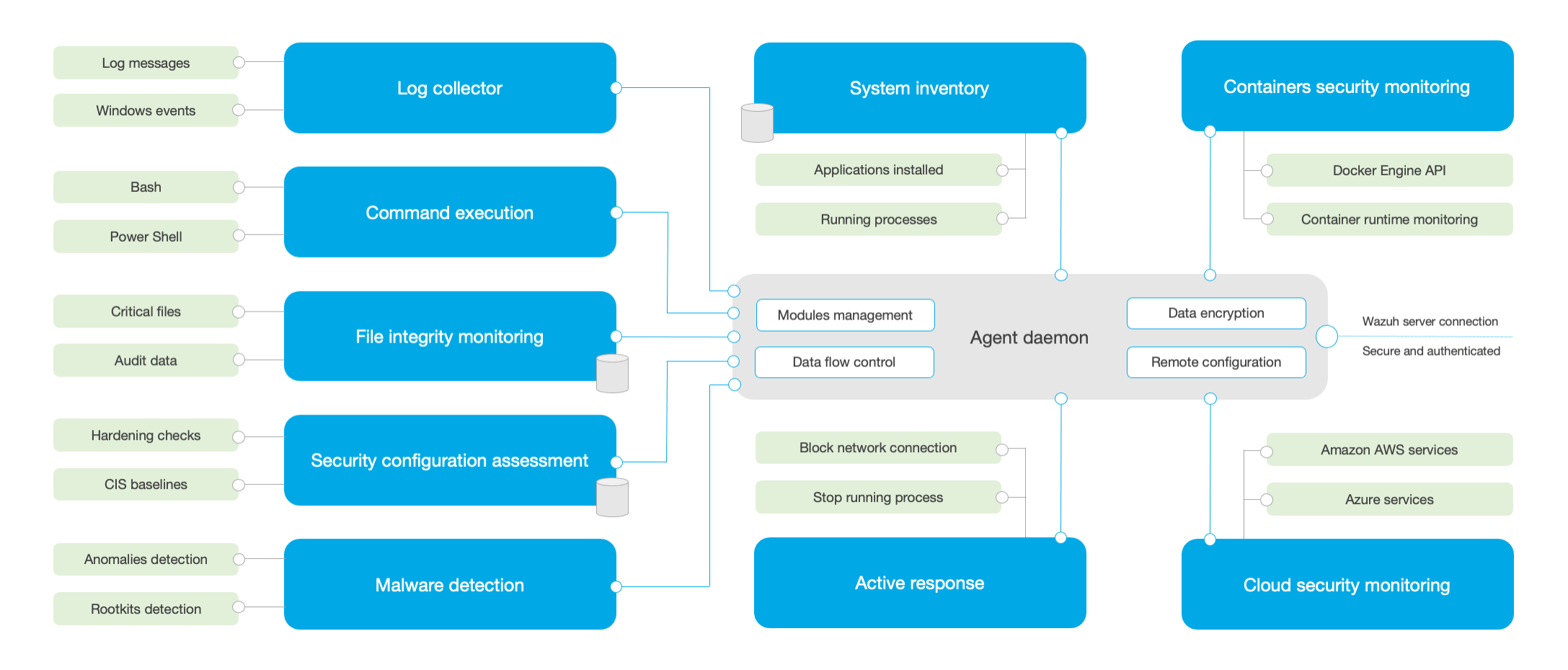

(1)Agent架构

(2)Wazuh Server架构

(3)Elastic Stack

弹性堆栈: 它索引和存储 Wazuh 服务器生成的警报。此外,Wazuh 和 Kibana 的整合为数据可视化和分析提供了强大的用户界面。此接口还用于管理 Wazuh 配置并监视其状态。

除了基于代理的监控功能外,Wazuh 平台还可以监控无代理的设备,如防火墙、交换机、路由器或网络 IDS 等。例如,可以通过 Syslog 收集系统日志数据,并通过定期探测其数据(例如通过 SSH 或通过 API)监视其配置。

Elastic Stack 是一套用于日志管理的流行开源项目的统一套件,包括 Elasticsearch、Kibana、Filebeat 等。与 Wazuh 解决方案特别相关的项目是:

Filebeat: 一个轻量级的转发器,用于通过网络传送日志,通常是传送到 Elasticsearch。它被用在 Wazuh 服务器上将事件和警报发送到 Elasticsearch。它读取 Wazuh 分析引擎的输出,并通过加密通道实时发送事件。当连接到多节点 Elasticsearch 集群时,它还提供负载平衡。

Elasticsearch: 一个高度可扩展的全文搜索和分析引擎。Elasticsearch 是分布式的,这意味着数据索引被划分为碎片,每个碎片可以有零个或多个副本。Wazuh 对警报数据、原始事件和状态监视信息使用不同的索引。

一个灵活和直观的 web 界面,用于挖掘、分析和可视化数据。它在 Elasticsearch 集群中的索引内容之上运行。网络用户界面已经以插件的形式完全嵌入 Kibana。它包括用于安全事件的开箱即用的指示板,守规,检测易受攻击的应用程序,完整性检查数据,配置评估结果,云基础设施监控事件等等

补充:集群部署

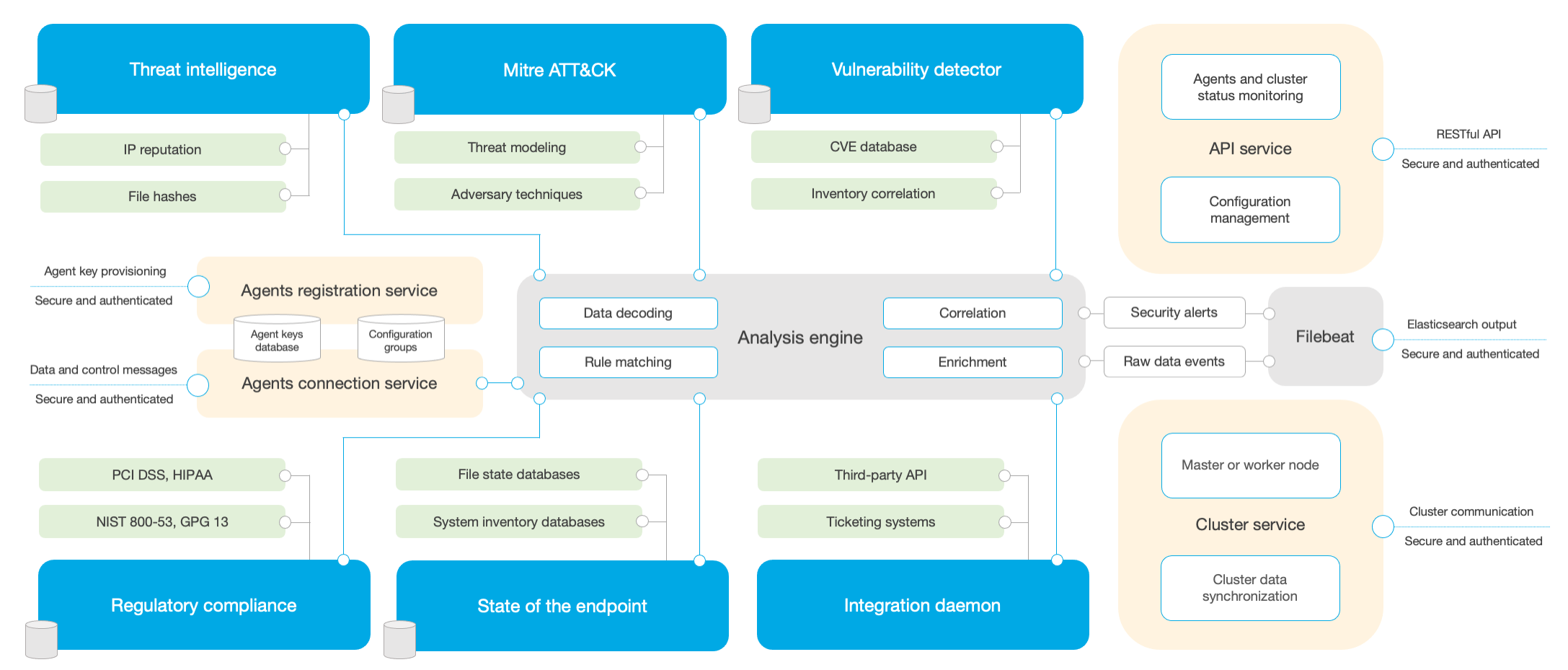

(三)Wazuh功能实现的数据流

值得注意的是wazuh的agent目前涵盖了所有的操作系统类型,而且兼容性极佳。这是目前国际,国内任何一家厂商都无法实现的。

Agent目前支持Windows系统、苹果的MAC、Linux系统、安卓终端、Unix(AIX/HP-UX/Solaris)

(四)Wazuh将原本多个独立的安全需求,统一的集成在一个安全平台进行业务处理。Wazuh的四大功能模块:

用于威胁预防、检测和响应。它能够跨场所、虚拟化、容器化和基于云的环境保护工作负载。

解决方案包括一个部署到被监控系统的终端安全代理和一个收集和分析代理收集的数据的管理服务器。

功能简介:https://documentation.wazuh.com/current/user-manual/capabilities/index.html

第一:数据安全(DLP数据防泄漏)

第一:终端安全(终端防护)

终端安全包括:主机安全配置基线核查(安全配置评估(SCA))、恶意软件检测(防病毒)、文件完整性检测(防篡改);

第二:威胁情报(威胁预警)

威胁情报(基于Mitre ATT&CK框架)包括:威胁狩猎、日志数据分析、漏洞检测

第三:安全运营(合规运营)

安全运营(基于 PCI DSS、HIPAA、NIST 800-53、GPG 13)包括:法律与合规性、安全事件主动响应(自动封堵/事故应变)、IT卫生(IT体检)

第四:云环境安全(云基础设施监控)

云环境安全包括:容器安全、云安全态势管理(CSPM)、云工作负载保护

总体来说,Wazuh可以实现:安全基线配置核查、恶意代码检测、漏洞检测、日志分析、法律与合规性、文件完整性检测、主动封堵

以上这些功能,可以简单的通过一个安装在主机终端的客户端程序即可全部实现,具体的检测在wazuh的服务器端进行分析,最终呈现在仪表盘dashboard。

Wazuh的目前的使用态势

Wazuh因其开源,安全需求统一,功能完善,且有支持付费的安全服务能力,截止2024-03-23,根据官方披露的数据,

目前Wazuh保护了1500万终端,10万以上的付费企业用户、每年有2000多万的wazuh程序下载量。

附录 A:Wazuh 运行时主要进程

[root@wazuh-server ~]# ps aux USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND root 1 0.0 0.1 171544 12796 ? Ss Mar25 0:03 /usr/lib/systemd/systemd --switched-root --system --deserialize=32 splash root 2 0.0 0.0 0 0 ? S Mar25 0:00 [kthreadd] root 3 0.0 0.0 0 0 ? I< Mar25 0:00 [rcu_gp] root 4 0.0 0.0 0 0 ? I< Mar25 0:00 [rcu_par_gp] root 5 0.0 0.0 0 0 ? I< Mar25 0:00 [slub_flushwq] root 6 0.0 0.0 0 0 ? I< Mar25 0:00 [netns] root 8 0.0 0.0 0 0 ? I< Mar25 0:00 [kworker/0:0H-events_highpri] root 10 0.0 0.0 0 0 ? I< Mar25 0:00 [mm_percpu_wq] root 11 0.0 0.0 0 0 ? I Mar25 0:00 [rcu_tasks_kthread] root 12 0.0 0.0 0 0 ? I Mar25 0:00 [rcu_tasks_rude_kthread] root 13 0.0 0.0 0 0 ? I Mar25 0:00 [rcu_tasks_trace_kthread] root 14 0.0 0.0 0 0 ? S Mar25 0:09 [ksoftirqd/0] root 15 0.0 0.0 0 0 ? I Mar25 0:49 [rcu_preempt] root 16 0.0 0.0 0 0 ? S Mar25 0:02 [migration/0] root 18 0.0 0.0 0 0 ? S Mar25 0:00 [cpuhp/0] root 19 0.0 0.0 0 0 ? S Mar25 0:00 [cpuhp/1] root 20 0.0 0.0 0 0 ? S Mar25 0:02 [migration/1] root 21 0.0 0.0 0 0 ? S Mar25 0:05 [ksoftirqd/1] root 23 0.0 0.0 0 0 ? I< Mar25 0:00 [kworker/1:0H-events_highpri] root 24 0.0 0.0 0 0 ? S Mar25 0:00 [cpuhp/2] root 25 0.0 0.0 0 0 ? S Mar25 0:02 [migration/2] root 26 0.0 0.0 0 0 ? S Mar25 0:04 [ksoftirqd/2] root 28 0.0 0.0 0 0 ? I< Mar25 0:00 [kworker/2:0H-events_highpri] root 29 0.0 0.0 0 0 ? S Mar25 0:00 [cpuhp/3] root 30 0.0 0.0 0 0 ? S Mar25 0:02 [migration/3] root 31 0.0 0.0 0 0 ? S Mar25 0:03 [ksoftirqd/3] root 33 0.0 0.0 0 0 ? I< Mar25 0:00 [kworker/3:0H-events_highpri] root 38 0.0 0.0 0 0 ? S Mar25 0:00 [kdevtmpfs] root 39 0.0 0.0 0 0 ? I< Mar25 0:00 [inet_frag_wq] root 40 0.0 0.0 0 0 ? S Mar25 0:00 [kauditd] root 41 0.0 0.0 0 0 ? S Mar25 0:00 [khungtaskd] root 42 0.0 0.0 0 0 ? S Mar25 0:00 [oom_reaper] root 43 0.0 0.0 0 0 ? I< Mar25 0:00 [writeback] root 44 0.0 0.0 0 0 ? S Mar25 0:09 [kcompactd0] root 46 0.0 0.0 0 0 ? SN Mar25 0:00 [khugepaged] root 47 0.0 0.0 0 0 ? I< Mar25 0:00 [cryptd] root 48 0.0 0.0 0 0 ? I< Mar25 0:00 [kintegrityd] root 49 0.0 0.0 0 0 ? I< Mar25 0:00 [kblockd] root 50 0.0 0.0 0 0 ? I< Mar25 0:00 [blkcg_punt_bio] root 51 0.0 0.0 0 0 ? I< Mar25 0:00 [tpm_dev_wq] root 52 0.0 0.0 0 0 ? I< Mar25 0:00 [md] root 53 0.0 0.0 0 0 ? I< Mar25 0:00 [edac-poller] root 54 0.0 0.0 0 0 ? S Mar25 0:00 [watchdogd] root 56 0.0 0.0 0 0 ? I< Mar25 0:16 [kworker/2:1H-kblockd] root 86 0.0 0.0 0 0 ? S Mar25 0:05 [kswapd0] root 89 0.0 0.0 0 0 ? I< Mar25 0:00 [xfsalloc] root 90 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs_mru_cache] root 93 0.0 0.0 0 0 ? I< Mar25 0:00 [kthrotld] root 143 0.0 0.0 0 0 ? I< Mar25 0:00 [nvme-wq] root 145 0.0 0.0 0 0 ? I< Mar25 0:00 [nvme-reset-wq] root 147 0.0 0.0 0 0 ? I< Mar25 0:00 [nvme-delete-wq] root 169 0.0 0.0 0 0 ? I< Mar25 0:00 [mld] root 170 0.0 0.0 0 0 ? I< Mar25 0:00 [ipv6_addrconf] root 180 0.0 0.0 0 0 ? I< Mar25 0:00 [kstrp] root 192 0.0 0.0 0 0 ? I< Mar25 0:00 [zswap-shrink] root 193 0.0 0.0 0 0 ? I< Mar25 0:00 [kworker/u9:0] root 347 0.0 0.0 0 0 ? I< Mar25 0:18 [kworker/0:1H-kblockd] root 349 0.0 0.0 0 0 ? I< Mar25 0:15 [kworker/3:1H-xfs-log/sda1] root 353 0.0 0.0 0 0 ? I< Mar25 0:16 [kworker/1:1H-xfs-log/sda1] root 923 0.0 0.0 0 0 ? I< Mar25 0:00 [iprt-VBoxWQueue] root 976 0.0 0.0 0 0 ? I< Mar25 0:00 [ata_sff] root 989 0.0 0.0 0 0 ? S Mar25 0:00 [scsi_eh_0] root 990 0.0 0.0 0 0 ? I< Mar25 0:00 [scsi_tmf_0] root 996 0.0 0.0 0 0 ? S Mar25 0:00 [scsi_eh_1] root 998 0.0 0.0 0 0 ? I< Mar25 0:00 [scsi_tmf_1] root 1035 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-buf/sda1] root 1036 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-conv/sda1] root 1037 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-reclaim/sda] root 1038 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-blockgc/sda] root 1039 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-inodegc/sda] root 1040 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-log/sda1] root 1041 0.0 0.0 0 0 ? I< Mar25 0:00 [xfs-cil/sda1] root 1042 0.0 0.0 0 0 ? S Mar25 1:05 [xfsaild/sda1] root 1089 0.0 0.1 49500 10652 ? Ss Mar25 0:02 /usr/lib/systemd/systemd-journald root 1619 0.0 0.0 31032 6616 ? Ss Mar25 0:00 /usr/lib/systemd/systemd-udevd systemd+ 1658 0.0 0.1 22668 8780 ? Ss Mar25 0:00 /usr/lib/systemd/systemd-resolved root 1668 0.0 0.0 18180 1832 ? S<sl Mar25 0:00 /sbin/auditd root 1689 0.0 0.0 0 0 ? I< Mar25 0:00 [rpciod] root 1690 0.0 0.0 0 0 ? I< Mar25 0:00 [xprtiod] root 1730 0.0 0.0 79360 2364 ? Ssl Mar25 0:08 /usr/sbin/irqbalance --foreground libstor+ 1731 0.0 0.0 2760 1444 ? Ss Mar25 0:00 /usr/bin/lsmd -d root 1732 0.0 0.0 310120 4632 ? Ssl Mar25 0:23 /usr/sbin/rngd -f -x pkcs11 -x nist root 1734 0.0 0.0 15820 4276 ? Ss Mar25 0:00 /usr/lib/systemd/systemd-homed root 1735 0.0 0.0 25860 6728 ? Ss Mar25 0:13 /usr/lib/systemd/systemd-logind dbus 1748 0.0 0.0 8352 2496 ? Ss Mar25 0:00 /usr/bin/dbus-broker-launch --scope system --audit chrony 1829 0.0 0.0 84860 2924 ? S Mar25 0:02 /usr/sbin/chronyd -F 2 dbus 1830 0.0 0.0 5532 2368 ? S Mar25 0:20 dbus-broker --log 4 --controller 9 --machine-id 4276e2fa648c4f53a2ff1557d203c431 --max-bytes 536870912 --max-fds 4096 --max-matches 16384 --audit root 2004 0.0 0.0 572052 1772 ? Sl Mar25 0:41 /usr/sbin/VBoxService --pidfile /var/run/vboxadd-service.sh systemd+ 2014 0.0 0.0 17068 6368 ? Ss Mar25 0:00 /usr/lib/systemd/systemd-networkd root 2022 0.0 0.0 272232 2764 ? Ssl Mar25 0:02 /usr/sbin/gssproxy -D root 2077 0.0 0.2 1431772 20072 ? Ssl Mar25 0:31 /usr/share/filebeat/bin/filebeat --environment systemd -c /etc/filebeat/filebeat.yml --path.home /usr/share/filebeat --path.config /etc/filebeat --path.data /var/lib/filebeat --path.logs /var/log/filebeat wazuh-i+ 2081 2.5 56.8 8342460 4615156 ? Ssl Mar25 40:23 /usr/share/wazuh-indexer/jdk/bin/java -Xshare:auto -Dopensearch.networkaddress.cache.ttl=60 -Dopensearch.networkaddress.cache.negative.ttl=10 -XX:+AlwaysPreTouch -Xss1m -Djava.awt.headless=true -Dfile.encoding=UTF-8 -Djna.nosys=true -XX:-OmitStackTraceInFastThrow -XX:+ShowCodeDetailsInExceptionMessages -Dio.netty.noUnsafe=true -Dio.netty.noKeySetOptimization=true -Dio.netty.recycler.maxCapacityPerThread=0 -Dio.netty.allocator.numDirectArenas=0 -Dlog4j.shutdownHookEnabled=false -Dlog4j2.disable.jmx=true -Djava.security.manager=allow -Djava.locale.providers=SPI,COMPAT -Xms3966m -Xmx3966m -XX:+UseG1GC -XX:G1ReservePercent=25 -XX:InitiatingHeapOccupancyPercent=30 -Djava.io.tmpdir=/var/lib/wazuh-indexer/tmp -XX:+HeapDumpOnOutOfMemoryError -XX:HeapDumpPath=/var/lib/wazuh-indexer -XX:ErrorFile=/var/log/wazuh-indexer/hs_err_pid%p.log -Xlog:gc*,gc+age=trace,safepoint:file=/var/log/wazuh-indexer/gc.log:utctime,pid,tags:filecount=32,filesize=64m -Djava.security.manager=allow -Djava.util.concurrent.ForkJoinPool.common.threadFactory=org.opensearch.secure_sm.SecuredForkJoinWorkerThreadFactory -Dclk.tck=100 -Djdk.attach.allowAttachSelf=tr root 2092 0.0 0.0 4732 1644 ? Ss Mar25 0:00 /usr/sbin/atd -f root 2093 0.0 0.0 6668 3152 ? Ss Mar25 0:00 login -- wazuh-user wazuh 2446 0.3 1.4 1235840 118744 ? Sl Mar25 5:23 /var/ossec/framework/python/bin/python3 /var/ossec/api/scripts/wazuh_apid.py wazuh 2447 0.0 0.9 373412 74872 ? S Mar25 0:01 /var/ossec/framework/python/bin/python3 /var/ossec/api/scripts/wazuh_apid.py wazuh 2450 0.0 0.9 524484 78484 ? S Mar25 0:29 /var/ossec/framework/python/bin/python3 /var/ossec/api/scripts/wazuh_apid.py wazuh 2453 0.0 0.7 590476 58796 ? S Mar25 0:00 /var/ossec/framework/python/bin/python3 /var/ossec/api/scripts/wazuh_apid.py root 2495 0.1 0.0 181672 1512 ? Sl Mar25 1:40 /var/ossec/bin/wazuh-authd wazuh 2512 0.1 0.1 928588 11816 ? Sl Mar25 3:01 /var/ossec/bin/wazuh-db root 2543 0.0 0.0 25844 2380 ? Sl Mar25 0:05 /var/ossec/bin/wazuh-execd wazuh 2555 0.0 0.3 2475776 28620 ? Sl Mar25 0:25 /var/ossec/bin/wazuh-analysisd root 2617 0.0 0.0 344396 5960 ? SNl Mar25 0:39 /var/ossec/bin/wazuh-syscheckd wazuh 2632 0.1 0.0 822980 2800 ? Sl Mar25 1:45 /var/ossec/bin/wazuh-remoted root 2667 0.0 0.0 496232 7180 ? Sl Mar25 0:29 /var/ossec/bin/wazuh-logcollector wazuh 2677 0.0 0.0 25928 4836 ? Sl Mar25 0:08 /var/ossec/bin/wazuh-monitord root 2697 0.5 2.5 1223308 207136 ? Sl Mar25 9:23 /var/ossec/bin/wazuh-modulesd wazuh-d+ 3242 0.2 2.6 11572244 213440 ? Ssl Mar25 4:38 /usr/share/wazuh-dashboard/node/bin/node --no-warnings --max-http-header-size=65536 --unhandled-rejections=warn /usr/share/wazuh-dashboard/src/cli/dist root 4507 0.0 0.0 15300 3932 ? Ss Mar25 0:00 /usr/lib/systemd/systemd-userdbd wazuh-u+ 4512 0.0 0.1 20428 8924 ? Ss Mar25 0:00 /usr/lib/systemd/systemd --user wazuh-u+ 4514 0.0 0.0 107344 6720 ? S Mar25 0:00 (sd-pam) wazuh-u+ 4521 0.0 0.0 224040 2672 tty1 Ss Mar25 0:00 -bash

浙公网安备 33010602011771号

浙公网安备 33010602011771号