2017-2018-2 《网络攻防技术》第二周作业

---恢复内容开始---

一、国内外著名黑客信息

方兴。闪空哥。国内著名黑客组织安全焦点核心成员。2003年WINDOWS历史上最严重安全漏洞细节全球首发者,数百个高危级安全漏洞发现者,历任启明 星辰,美国EEYE,美国微软特聘安全专家,美国微软BLUEHAT第一个中国演讲者,安全焦点成员,南京翰海源信息技术有限公司创始人和CEO。对漏洞 方面的研究是相当高深的。预祝公司发展顺利。

凯文·米特尼克(Kevin Mitnick)被称为世界上“头号电脑黑客”。其实他的技术也许并不是黑客中最好的,甚至相当多的黑客们都反感他,认为他是只会用攻击、不懂技术的攻击狂,但是其黑客经历的传奇性足以让全世界为之震惊,也使得所有网络安全人员丢尽面子。

主要成就:他是第一个在美国联邦调查局“悬赏捉拿”海报上露面的黑客。15岁的米特尼克闯入了“北美空中防务指挥系统”的计算机主机内,他和另外一些朋友翻遍了美国指向前苏联及其盟国的所有核弹头的数据资料,然后又悄无声息地溜了出来。

二、python学习总结

代码风格:1、用四个空格缩进

2、不要混用空格和制表符

3、函数之间空一行,类之间空两行

4、字典,列表,元组以及参数列表中,在,后加一个空格;对于字典,:后也加一个空格

5、在赋值运算符和比较运算符周围要有空格,括号里侧不加空格

Linux下用vim创建脚本文件

给文件加权限用chmod +x 文件名

计算中,只要有一个是浮点型,结果就是浮点型。随时可对变量类型进行手动转换,转换函数有float、int、str

/为除法,//为整除,%为求余数

逻辑运算符 and ,or 称为短路运算符;参数从左向右解析,一旦结果可以确定就停止

列表:可以写作中括号之间的一列逗号分隔的值,列表的元素不必是同一类型。

切片操作可设置步长[1::2]是指从索引1到列表末尾,每隔两个元素取值。

range函数是生成一个等差数列,第一位是起始数,第二位是终止值,第三位是公差。

append()添加元素至列表末尾

a.insert(0,1)在列表a的0位置添加元素1

列表方法count(s)可以返回s在列表中出现的次数

remove()可以移除列表中的元素,del()可以删除指定位置的元素

a.expend(b)可以把b列表的元素添加到a列表的末尾

sort()可以对列表进行排序,前提是列表中的元素是可以比较的

a.pop()弹出列表a的第几个元素

元组是不可变类型,不能在元组内删除,添加和编辑任何值。

集合是一个无序不重复元素的集,基本功能包括关系测试和消除重复元素。创建空集合要用set()

字典是是无序的键值对(key:value)集合

分级行输入字符串,可以用三对引号加

s.title()返回字符串的标题部分,即单词首字母大写

upper()是单词全部大写;lower()是单词全部小写;swapcase()交换字母大小写

isalnum()检查所有字符是否为字母数字;isalpha检查所有字符是否只有字母

split()用来分割字符串,默认参数为“”;join()用于指定字符连接字符串

find()进行文本搜索,没有找到则返回-1

三、安全工具

Netcat, 这个工具可以读和写经过TCP或UDP网络连接的数据。它被设计成一个可靠的可以被其它程序或脚本直接和简单使用的后台工具。同时,它也是一个功能多样的网络调试和检查工具,因为它可以生成几乎所有您想要的网络连接,包括通过端口绑定来接受输入连接。Netcat最早由Hobbit在1995年发布,但在其广为流传的情况下并没有得到很好的维护。这个简单易用的工具促使了很多人写出了很多其它Netcat应用,其中有很多功能都是原版本没有的。其中最有趣的是Socat,它将Netcat扩展成可以支持多种其它socket类型,SSL加密,SOCKS代理,以及其它扩展的更强大的工具。

Cain and Abel

Windows平台上最好的密码恢复工具,这种只运行于Windows平台的密码恢复工具可以作很多事情。它可以通过嗅探网络来找到密码、利用字典破解加密密码、暴力破解密码和密码分析、记录VoIP会话、解码非常复杂的密码、星号查看、剥离缓存密码以及分析路由协议。另外其文档也很齐全。

Cain详细使用教程(一)安装与嗅探

Cain & Abel 是由Oxid.it开发的一个针对Microsoft操作系统的免费口令恢复工具。号称穷人使用的L0phtcrack。它的功能十分强大,可以网络嗅探,网络欺骗,破解加密口令、解码被打乱的口令、显示口令框、显示缓存口令和分析路由协议,甚至还可以监听内网中他人使用VOIP拨打电话。

Abel 是后台服务程序,一般不会用到,我们重点来介绍Cain的使用。

Cain安装:首先我们需要安装Winpcap驱动,

一路next下去就可以安装成功了

然后我们就可以使用Cain了,让我们打开传说中的Cain,界面十分简单明了,但是它的功能可就不简单了。

Cain使用:

一、读取缓存密码:切换到“受保护的缓存口令”标签,点上面的那个加号

缓存在IE里的密码全都显示出来了。

二、查看网络状况

切换到“网络” 标签,可以清楚的看到当前网络的结构,我还看到内网其他的机器的共享目录,用户和服务,通过上图,我们清楚的看到Smm-DB1开启了IPC$默认共享连接和其他盘隐藏共享。

三、ARP欺骗与嗅探

ARP欺骗的原理是操纵两台主机的ARP缓存表,以改变它们之间的正常通信方向,这种通信注入的结果就是ARP欺骗攻击。ARP欺骗和嗅探是Cain我们用的最多的功能了,切换到“嗅探”标签

在这里可以清晰的看到内网中各个机器的IP和MAC地址。

我们首先要对Cain进行配置,先点最单击最上面的“配置

在“嗅探器”中选择要嗅探的网卡,在“ARP(Arp Poison Routing)”中可以伪造IP地址和MAC地址进行欺骗,避免被网管发现。

在“过滤与端口”中可以设置过滤器,

可以根据自己的需要选择过滤的端口,如嗅探远程桌面密码的话,就钩选RDP 3389端口。

小提示:比如我要嗅探上面的61.132.223.10机器,第二个网卡显示我的ip地址为61.132.223.26,和目标机器是同一内网的,就使用第二个的网卡欺骗。

单击网卡的那个标志开始嗅探,旁边的放射性标志则是ARP欺骗。

嗅探了N久之后,点击下面的 “截获密码”,嗅探所得到的密码会按分类呈现在大家面前,包括http、ftp、VNC、SMTP、ICQ等密码。如果目标主机使用voip电话的话,还可以获得他使用voip电话的录音(恐怖吧),如图

四、教材和视频学习总结

KALI安装与介绍

首先安装了Vmware Workstation

接着进行KALI的安装

安装VMTools(便于与宿主机传输文件)

设置网络更新,使用了阿里云的源

deb http://mirrors.neusoft.edu.cn/kali/ kali main non-free contrib

deb-src http://mirrors.neusoft.edu.cn/kali/ kali main non-free contrib

deb http://mirrors.neusoft.edu.cn/kali-security kali/updates main contrib non-free

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb-src http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb http://security.kali.org/kali kali-rolling main non-free contrib

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb http://mirrors.aliyun.com/kali sana main non-free contrib

deb-src http://mirrors.aliyun.com/kali sana main non-free contrib

deb http://mirrors.aliyun.com/kali sana/updates main contrib non-free

deb-src http://mirrors.aliyun.com/kali sana/updates main contrib non-free

deb http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free使用批处理配置VPN

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-openc

apt-get install network-manager-openc-gnome

KALI安全渗透测试的一般流程

介绍了kali linux工具包分类与一般流程

1 信息收集 2 漏洞分析 3 漏洞利用 4 权限维持 5 文档编辑

信息收集---google hack

通过互联网网站搜集信息

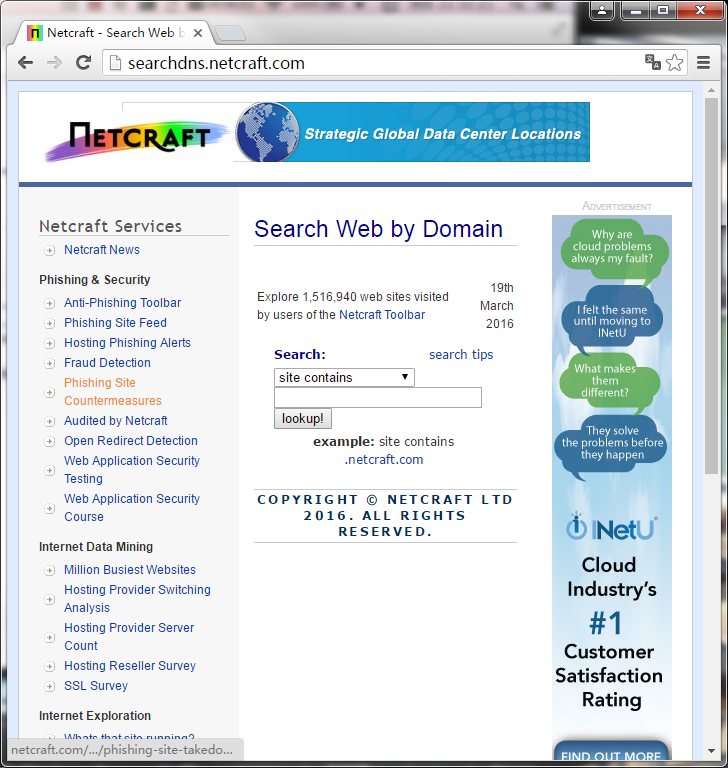

子域名信息:searchdns.netcraft.com

theHarvester信息搜索工具

theharvester -d+域名地址

metagoofil 通过搜索引擎下载指定后缀的文档

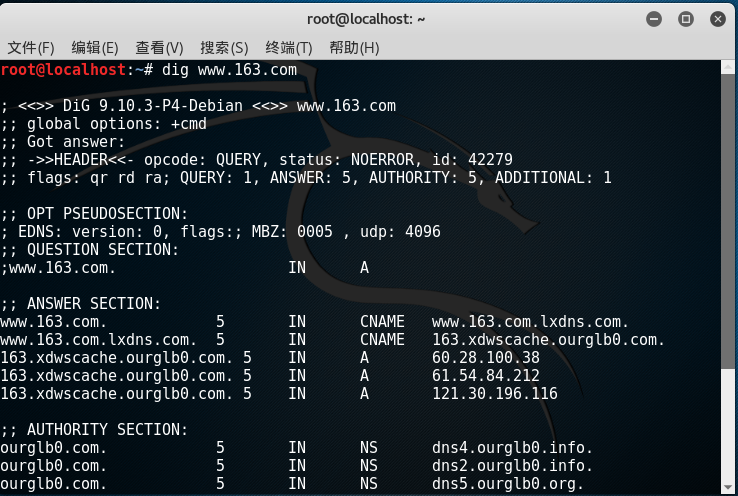

metagoofil -d 163.com -t xls -l 5 -n 5 -o files -f results.htm1.使用dig进行域名解析

2.使用dig进行域传送漏洞测试

3.子域名枚举工具介绍与使用

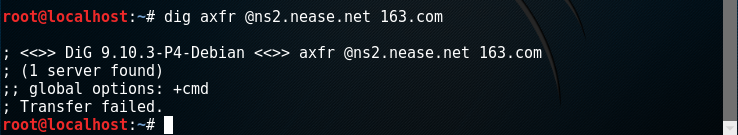

使用dig进行域传送漏洞测试

dig NS DomainName 获取目标域名使用的服务器

选择一台可能存在漏洞的进行测试,如果存在漏洞就会列出该域名所有的记录。

无无域传送漏洞会给出以下信息。

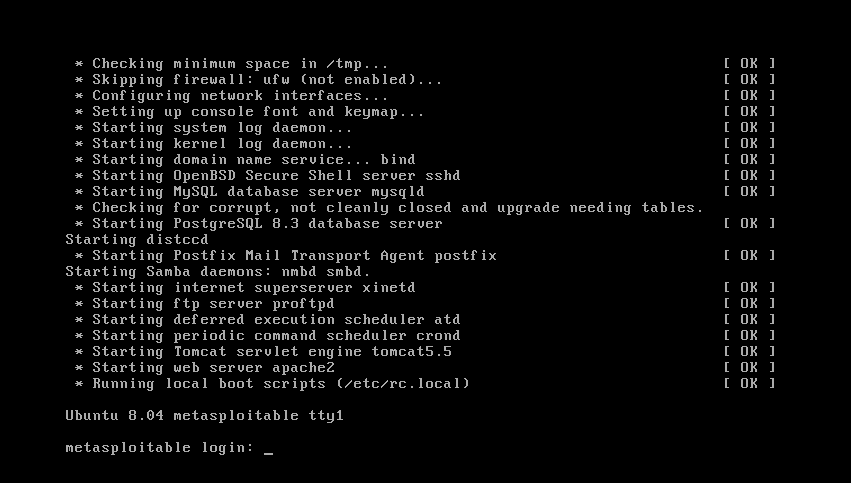

网络攻防环境搭建——靶机(metasploitable)搭建

metasploitable ubuntu 安装成功

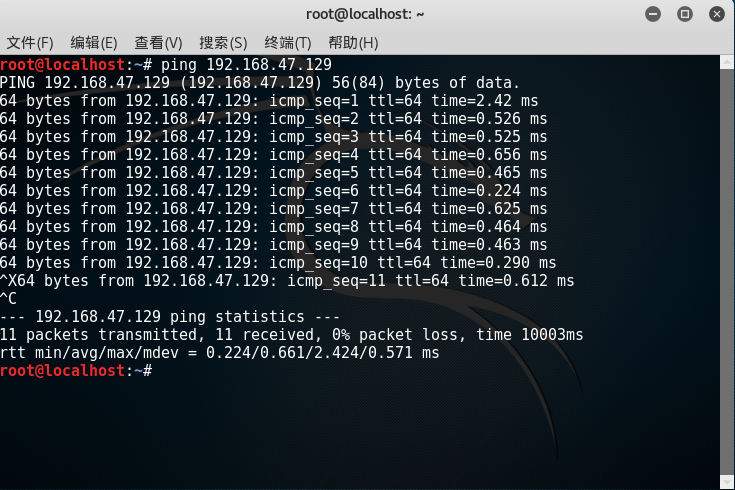

获取靶机的IP地址

ping命令看是否KALI能联通靶机,实验证实可以联通。