实验3:OpenFlow协议分析实践

实验3:OpenFlow协议分析实践

实验目的

- 能够运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包;

- 能够借助包解析工具,分析与解释 OpenFlow协议的数据包交互过程与机制。

实验要求

(一)基本要求

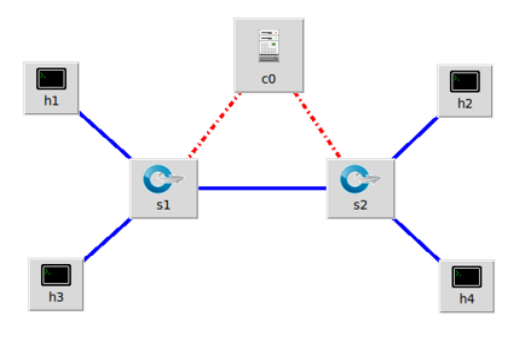

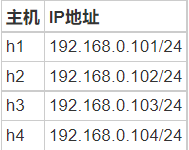

搭建拓扑,完成相关 IP 配置

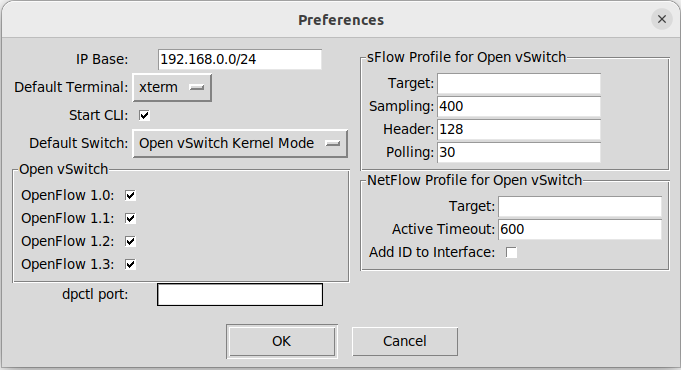

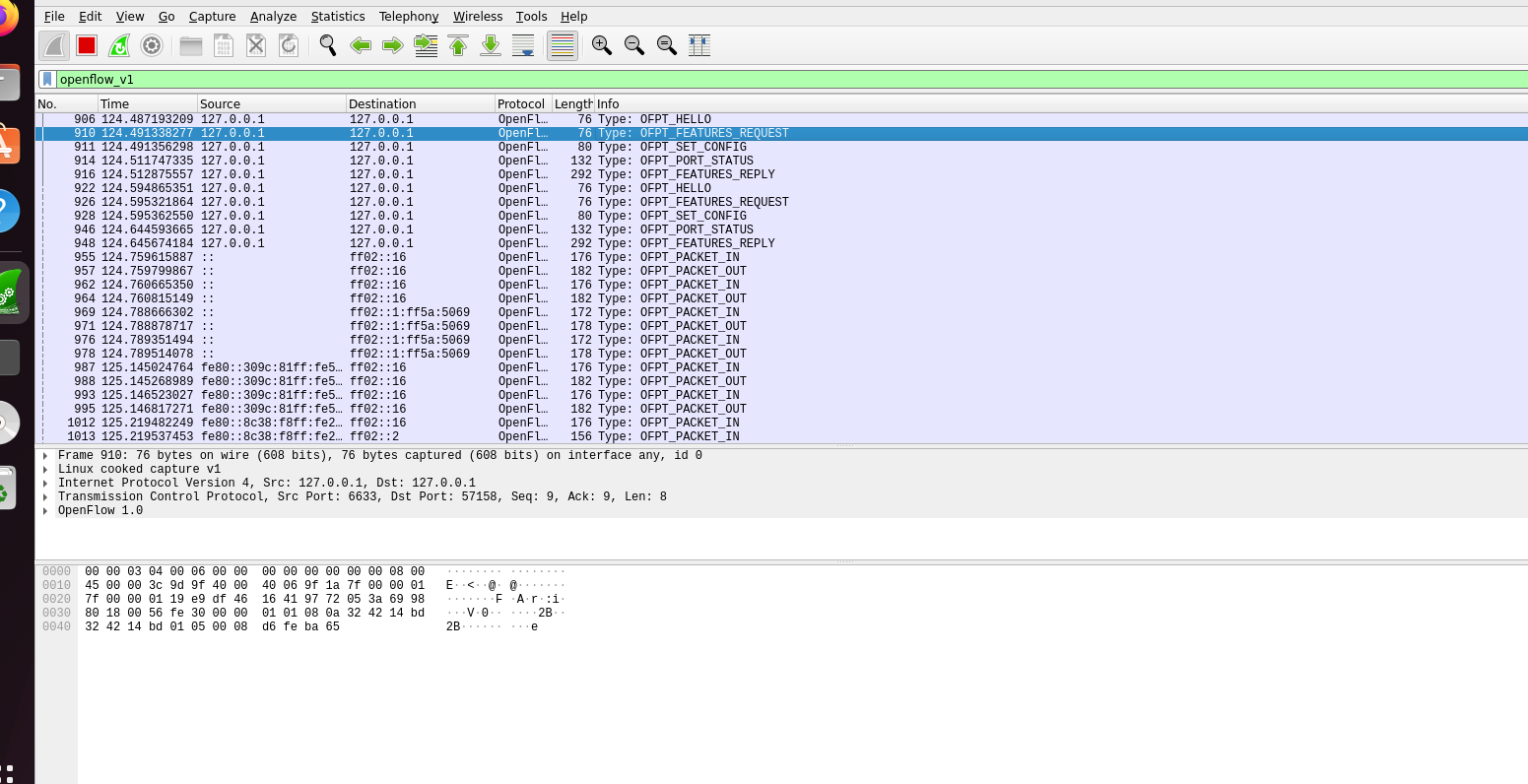

查看抓包结果

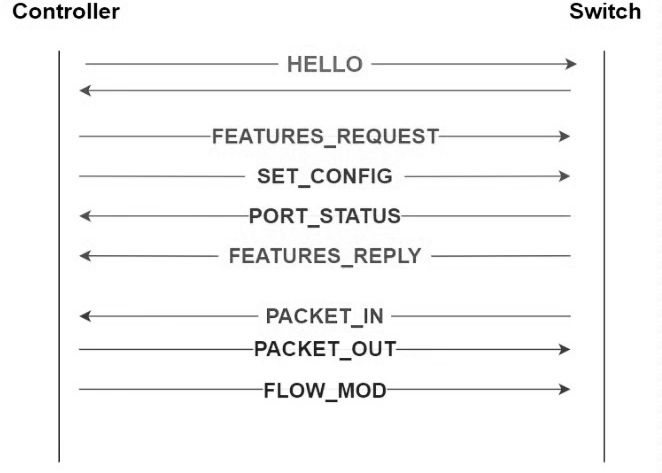

HELLO

控制器6633端口(我最高能支持OpenFlow 1.0) ---> 交换机53112端口

交换机53112端口(我最高能支持OpenFlow 1.5) ---> 控制器6633端口

于是双方建立连接,并使用OpenFlow 1.0

FEATURES_REQUEST

控制器6633端口(我需要你的特征信息) ---> 交换机53112端口

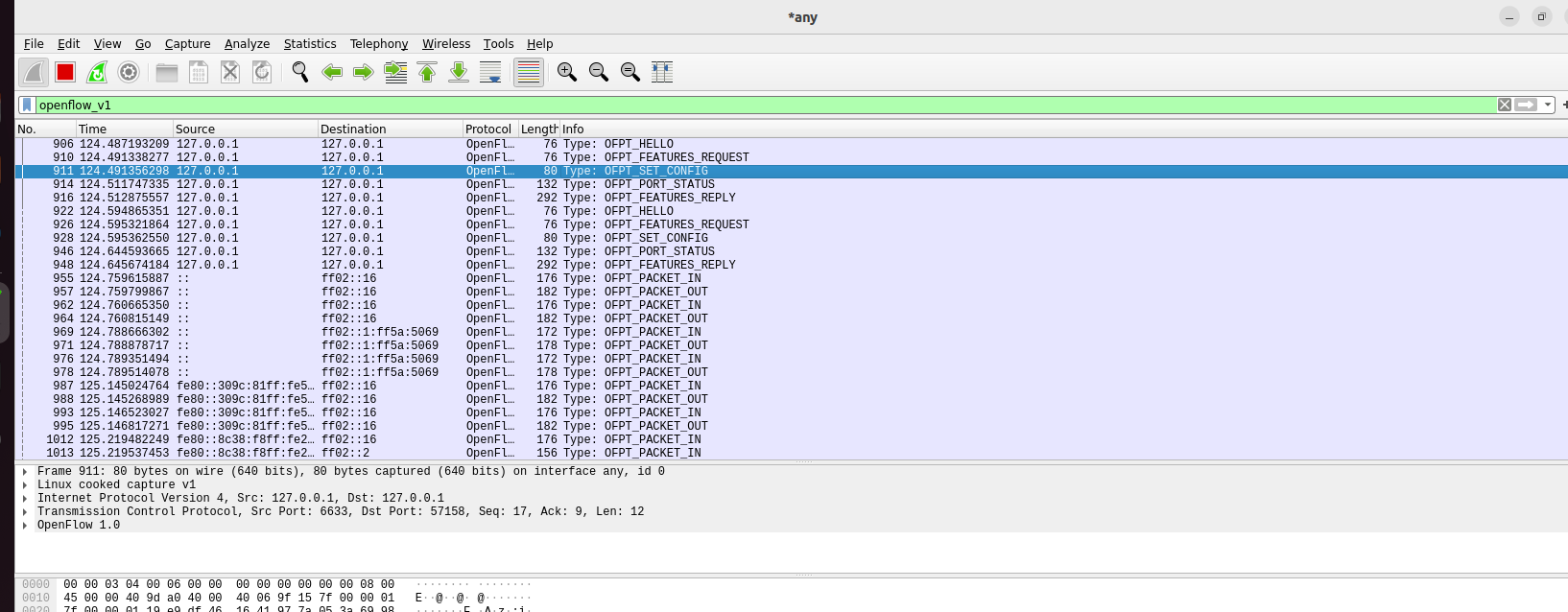

SET_CONFIG

控制器6633端口(请按照我给你的flag和max bytes of packet进行配置) ---> 交换机53112端口

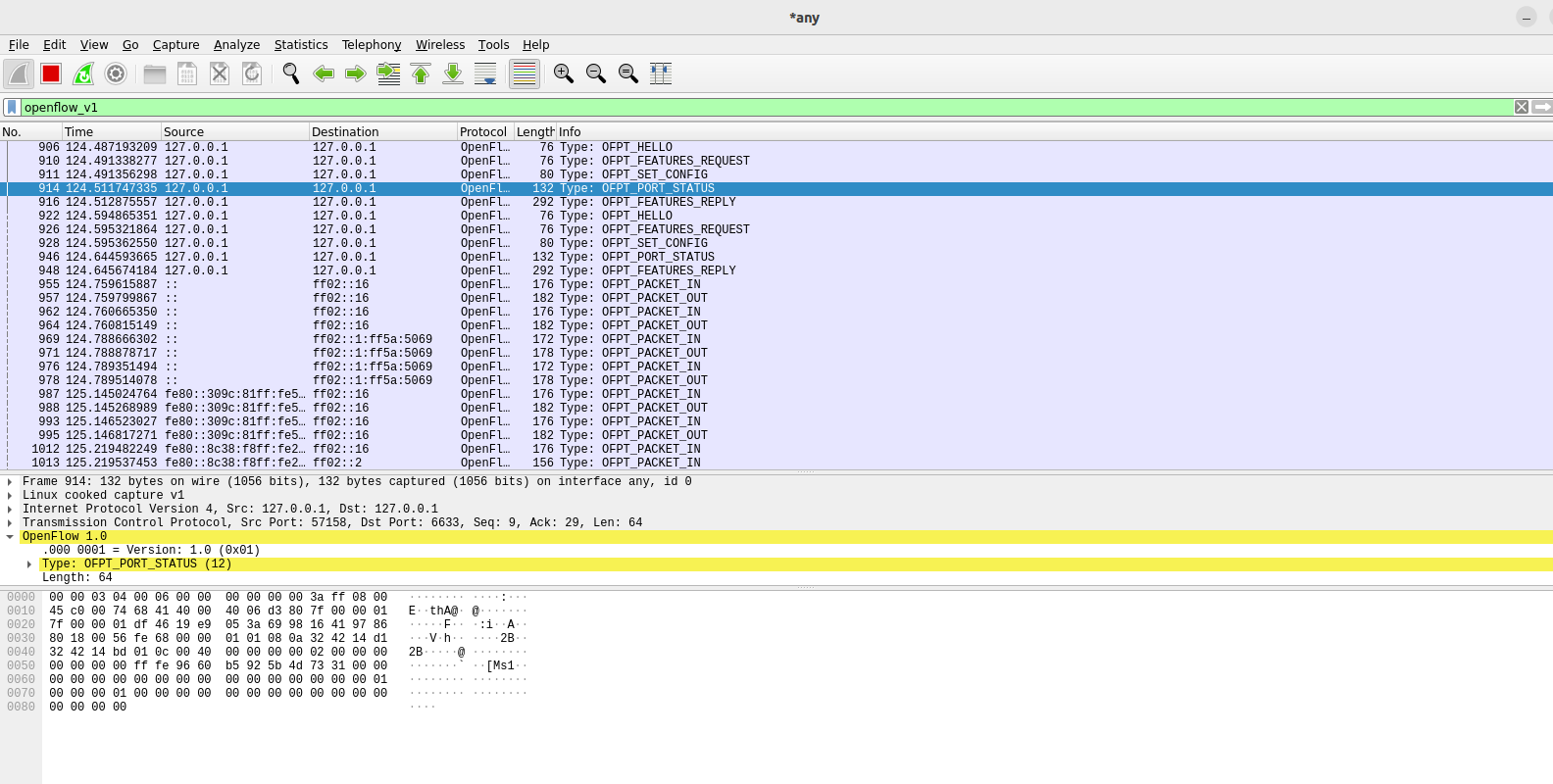

PORT_STATUS

当交换机端口发生变化时,告知控制器相应的端口状态。

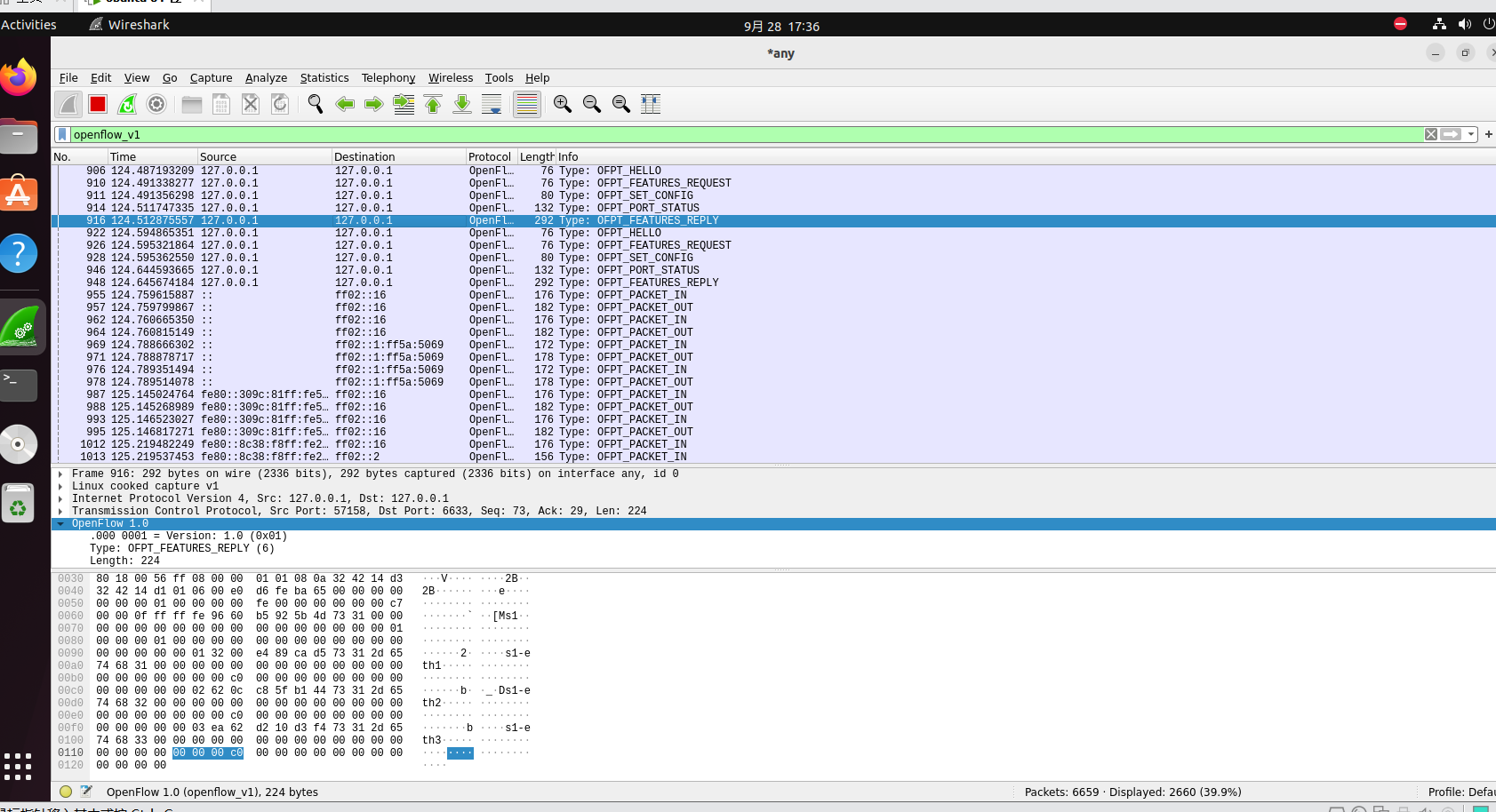

FEATURES_REPLY

交换机53112端口(这是我的特征信息,请查收) ---> 控制器6633端口

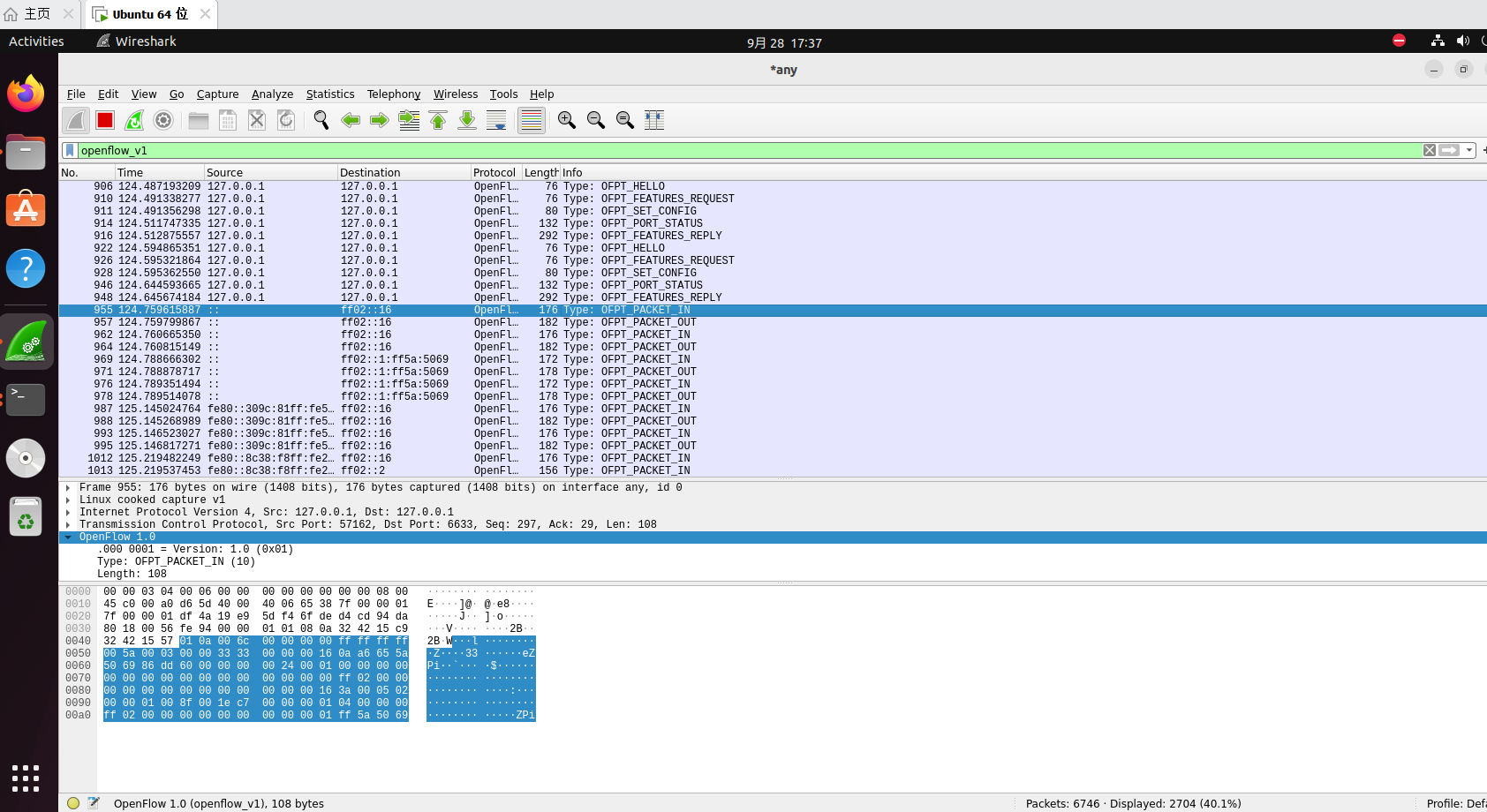

PACKET_IN交换机53112端口(有数据包进来,请指示)--->控制器6633端口

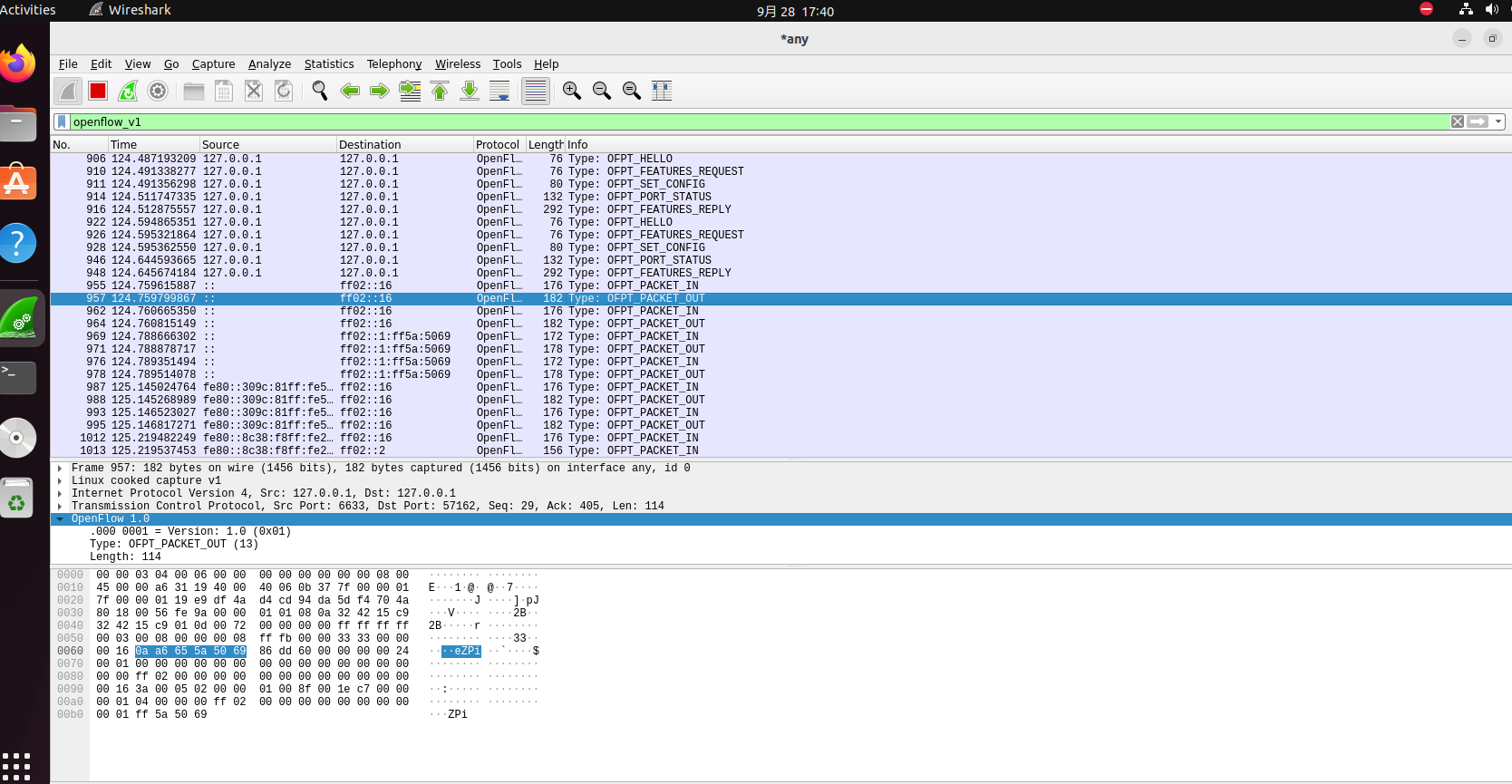

PACKET_OUT

控制器6633端口--->交换机53112端口(请按照我给你的action进行处理)

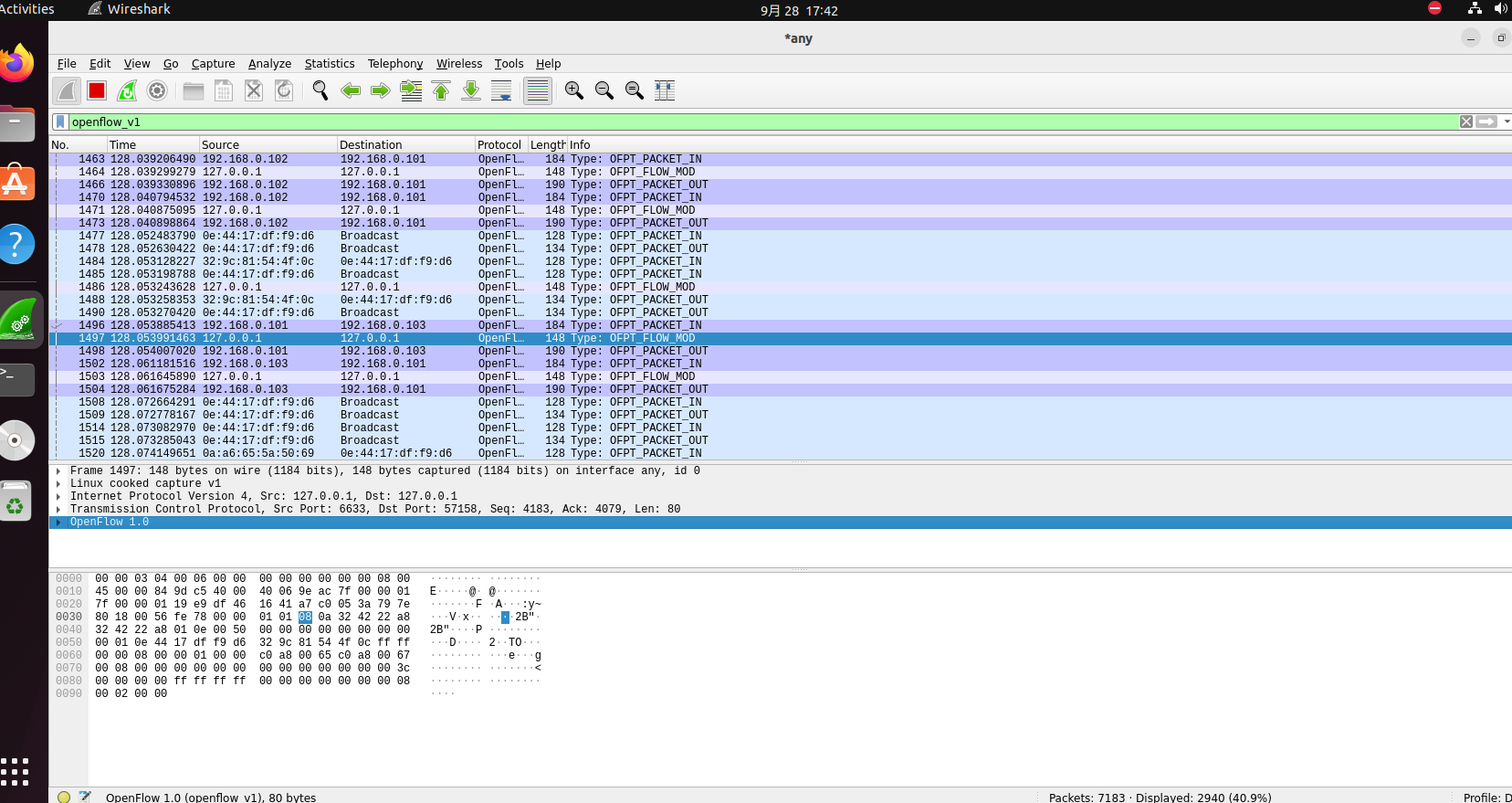

FLOW_MOD

分析抓取的flow_mod数据包,控制器通过6633端口向交换机53112端口、交换机53128端口下发流表项,指导数据的转发处理

分析OpenFlow协议中交换机与控制器的消息交互过程,画出相关交互图或流程图

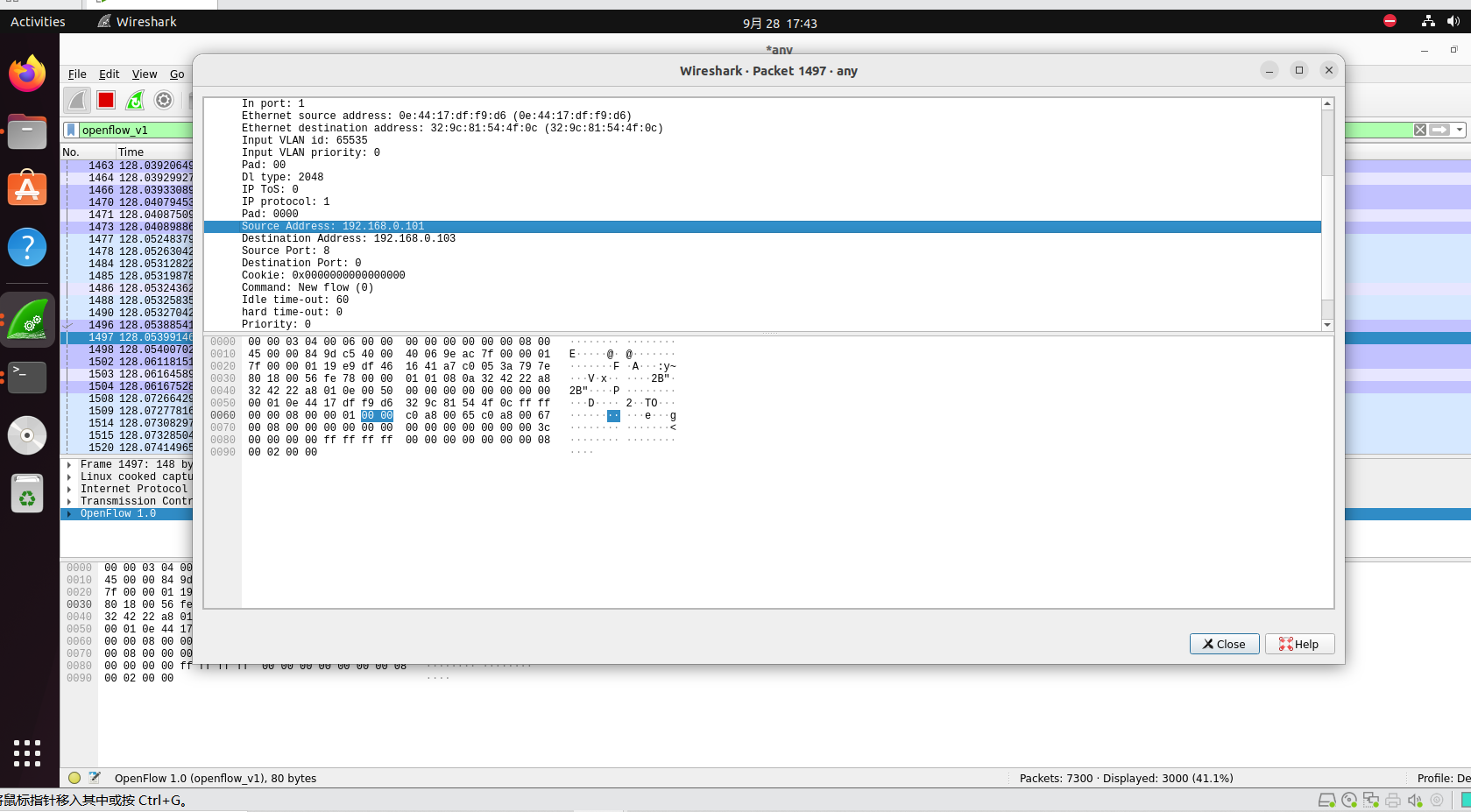

回答问题:交换机与控制器建立通信时是使用TCP协议还是UDP协议?

通过图片可以看到是Transmission Control Protocol 是TCP协议

浙公网安备 33010602011771号

浙公网安备 33010602011771号