20232410 2025-2026-1 《网络与系统攻防技术》实验五实验报告

信息搜集技术实践

1.实验内容

1.1域名与IP信息搜集分析;

1.2社交网络IP地址获取与地理位置定位;

1.3靶机环境扫描探测、漏洞评估与攻击路径分析;

1.4搜索个人网上足迹与高级搜索技能实践。

2.实验过程

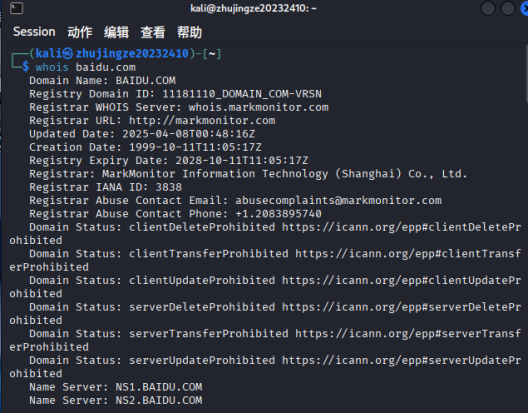

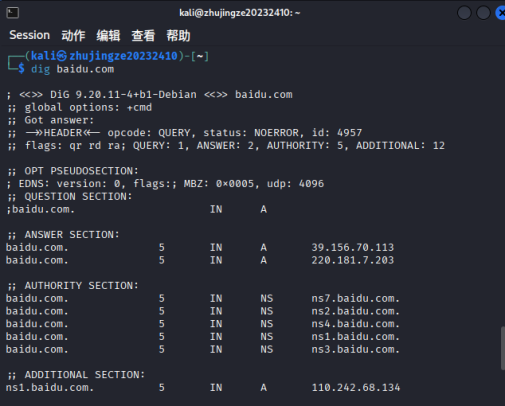

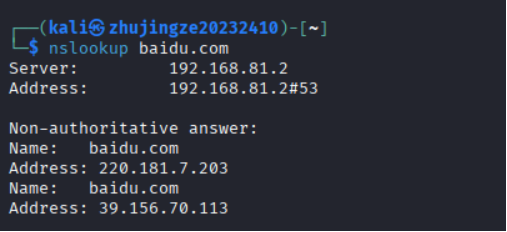

2.1.1DNS域名查询baidu.com

使用命令whois,dig,nslookup等来获取与baidu.com及其ip的相关信息:

信息摘要:

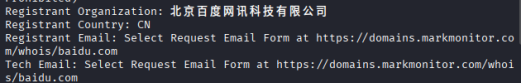

DNS注册人(Registrant Organization):北京百度网讯科技有限公司

联系方式:需通过https://domains.markmonitor.com/whois/baidu.com提交表单获取邮箱;注册商(Registrar)联系邮箱:abusecomplaints@markmonitor.com,电话:+1.2083895740

IP地址:39.156.70.113&220.181.7.203

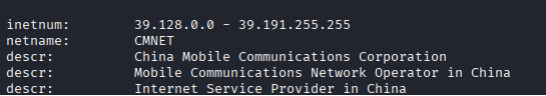

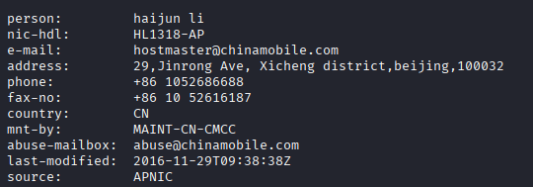

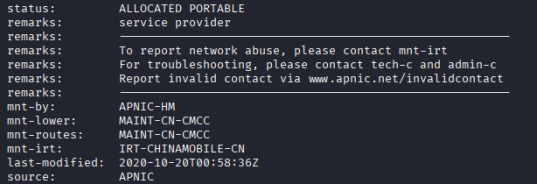

IP注册人:China Mobile Communications Corporation

联系方式:

邮箱:hostmaster@chinamobile.com、abuse@chinamobile.com

电话:+86 5268 6688

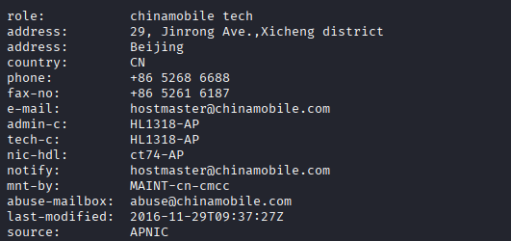

联系人:haijun li

IP 地址所在国家、城市和具体地理位置

国家:CN(中国)

城市:北京

具体地址:北京市西城区金融大街 29 号

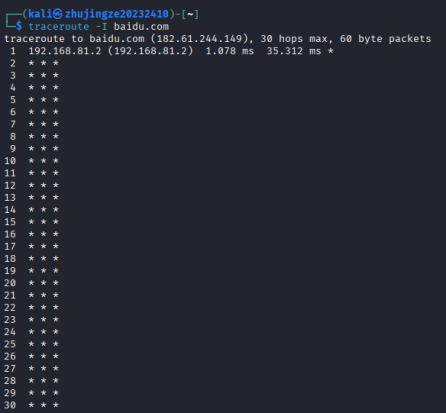

2.1.2跟踪网络路由

通过traceroute baidu.com命令,可以追踪到数据包从本机到目标主机所经过的路径。

我在实验中使用的是手机热点,我认为像百度这类大型网站的服务器/网络,可能会主动拦截traceroute请求,避免暴露内部网络拓扑。因此无法看到具体信息。

2.1.3在线获取IP地址注册位置

使用该网址下的工具:https://uutool.cn/ip/。

输入ip,得到结果如图:

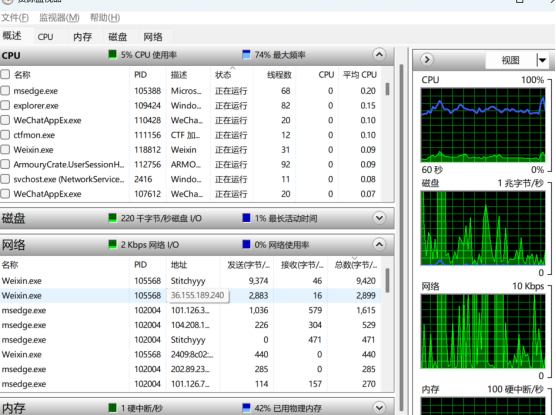

2.2 尝试获取一位好友的IP地址与具体地理位置

2.2.1 获取IP地址

给一高中同学发送大量微信消息并打开资源监视器,发现“网络”部分存在weixin进程,记录IP

使用刚才工具查找具体城市:

2.3 使用nmap开源软件对靶机环境进行扫描

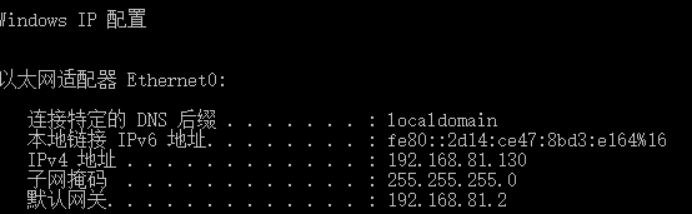

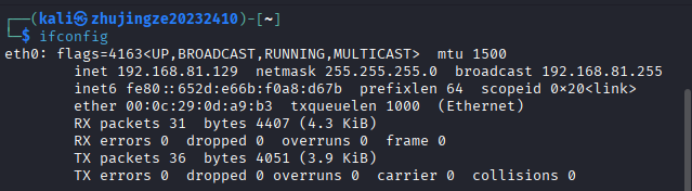

此处使用Windows server虚拟机作为靶机,Kali虚拟机作为攻击机。

查看双方IP:

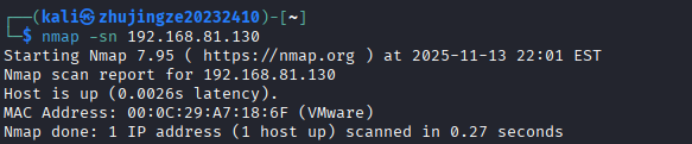

2.3.1 检查靶机IP地址是否活跃

通过命令nmap -sn 进行ping扫描,查询靶机是否在线。查询结果为靶机在线

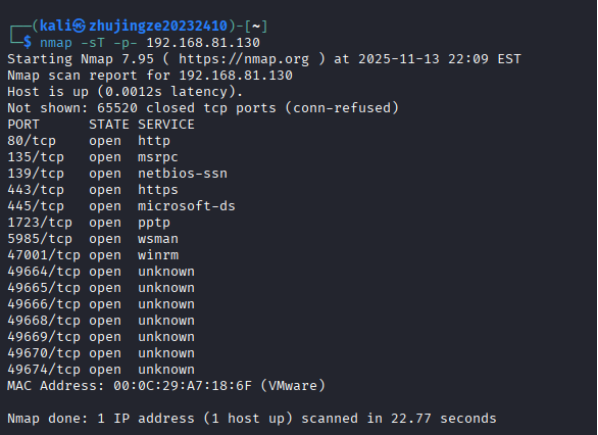

2.3.2 检查靶机IP地址开放的端口

通过命令nmap -sT 进行TCP全扫描,得到如下开放端口:

由于udp扫描在实际过程中发现速度十分慢,很难显示结果,因此这里不做展示。

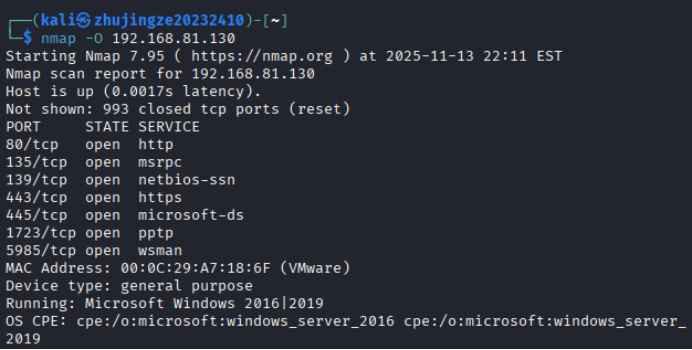

2.3.3靶机安装的操作系统及版本

通过命令nmap -O ,查询靶机安装的操作系统及版本。查询结果如下,识别为Microsoft windows server 2016|2019

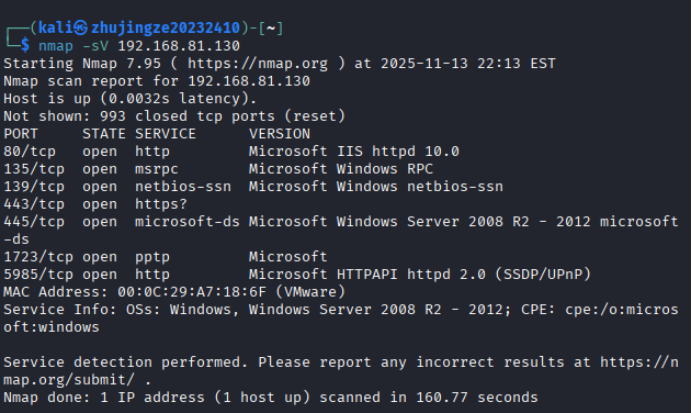

2.3.4靶机安装的服务

通过命令nmap -sV ,查询靶机安装的服务。查询结果如下,http(超文本传输协议),msrpc(微软远程过程调用),netbios-ssn(NetBIOS会话服务),microsoft-ds(微软目录服务)等

2.4 用Nessus开源软件对靶机环境进行扫描

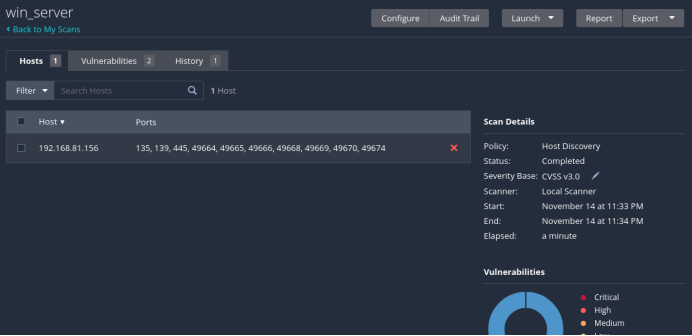

2.4.1靶机上开放的端口

在Kali虚拟机上下载nessus,

安装完成后,打开nessus,选择create new scan,选择其中的host discovery。在扫描配置界面,输入目标主机IP。(由于这个实验是分成两天的不同地方做的,所有此时IP与之前IP不同),可以看到开放端口135、139等。

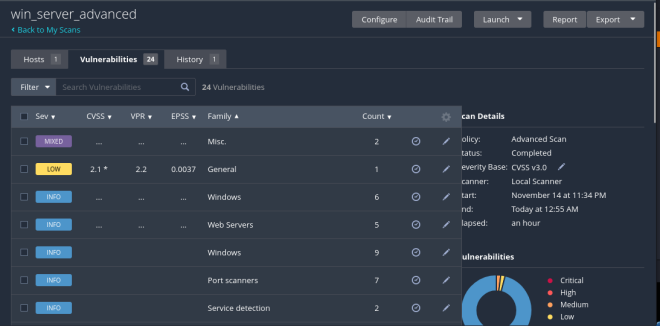

2.4.2靶机各个端口上网络服务存在的安全漏洞

选择Advanced Scan高级扫描,并使用同样的方式进行配置,并进行扫描。扫描结果如下

我进行了多次扫描并关闭了防火墙。但这里并没有扫描到任何漏洞。

2.4.3靶机攻陷方法

一般来说,攻陷靶机可以采取以下步骤:

信息收集:通过whois、nmap、目录扫描等获取靶机IP、开放端口、服务版本

漏洞探测:针对服务版本匹配公开漏洞;

漏洞利用:使用对应EXP(漏洞利用脚本)获取初始访问权;

权限提升:通过系统配置缺陷、内核漏洞、提权脚本等获取管理员/root权限;

维持访问:植入后门,便于后续访问。

2.5 搜索测试

2.5.1 搜索自己在网上的足迹

搜索自己的名字发现只有博客园的相关信息,除此之外是与我名字相似的名人。

2.5.2 练习使用Google hack搜集技能完成搜索

(1)site:指定域名

仅搜索指定网站或域名的资源。

(2)info:指定域名

查询网站的基础信息。

(3)related:相关网站搜索

(4)intitle:匹配关键字

(5)allintitle:查找标题中同时包含多个关键词的页面

(6)inurl:匹配关键字

筛选URL地址中含关键字的网页。

(7)filetype:匹配文件类型

搜索指定文件格式的资源。

(8)OR用于扩大搜索范围

搜索包含多个关键词中任意一个或全部。

(9)*通配符匹配任何未知词

在词组中代替一个或多个未知词。

(10)””必须完整包括双引号中的内容

5.问题及解决

问题一:发送微信消息中,使用资源监视器时比较难找到好友IP。

解决一:可以改成打微信电话,再使用wireshark抓包,通话中会产生大量udp包,较为容易找到目标IP。

问题二:下载Nessus时遇到了非常多的问题。发现按照步骤进行后打开网页时所有插件都被删除了。

解决二:通过相关资料了解到在执行证书时可能自动删除所有的插件,因此在这之后要更新一遍插件。

6.心得体会

这次实验虽然理论上不难,但是耗费了我不少的时间。主要是在Nessus的安装配置上,走了很多的弯路,参考了很多资料。除此之外,在进行漏洞扫描时,我意识到win7之后的版本较难被扫描出漏洞,这体现了安全技术的与时俱进。在个人信息上,我发现与我本人相关的信息主要是我提交在公开互联网的作业,包括以前在某些学校官网上的获奖。

总而言之,这次实验让我对信息搜集技术有了全新的认识,受益匪浅。

浙公网安备 33010602011771号

浙公网安备 33010602011771号