后渗透篇

Windows留后门方法:

2、LPK后门

3、木马后门,即安装远程控制软件(上兴远控、梦想时代)

Linux留后门方法:

Linux痕迹清理:

1、bash去掉history记录

export HISTSIZE=0 export HISTFILE=/dev/null 附:自定义命令历史格式化 export HISTSIZE=1000000 export HISTTIMEFORMAT="%Y-%m-%d_%H:%M:%S `whoami` "

2、修改上传文件时间戳

touch -c -t 202510191820 devops.txt 或 touch -c -d "2010-02-07 20:15:12.000000000 +0530" sysadm-29.txt

touch -r sysadm-20.txt devops.txt (使用参考文件来设置文件或目录的时间戳 格式:# touch -r {参考文件} 真正文件)

更多请点击:Linux 下 9 个有用的 touch 命令示例

3、inux日志清除

Apache日志清除:sed –i 's/192.168.1.3/192.168.1.4/g' /var/log/apache/ access.log

sed –i 's/192.168.1.3/192.168.1.4/g' /var/log/apache/error_log

其中192.168.1.3是我们的IP,192.168.1.4使我们伪造的IP。

MySQL日志文件

sed –i 's/192.168.1.3/192.168.1.4/g' /var/log/mysql/mysql_slow.log

至于二进制日志文件,需要登录mysql client来修改删除,建议这种操作最先执行。

php日志修改sed –i 's/192.168.1.3/192.168.1.4/g' /var/log/apache/php_error.log

最后就是Linux的日志文件了,这个比较多,记录的也比较复杂,我的环境是CentOS 6.3。我现在只把和渗透有关的文件列出来,主要在/etc/logrotate.d/syslog中

/var/log/maillog,该日志文件记录了每一个发送到系统或从系统发出的电子邮件的活动,它可以用来查看用户使用哪个系统发送工具或把数据发送到哪个系统

var/log/messages,该文件的格式是每一行包含日期、主机名、程序名,后面是包含PID或内核标识的方括号,一个冒号和一个空格

/var/log/wtmp,该日志文件永久记录每个用户登录、注销及系统的启动,停机的事件。该日志文件可以用来查看用户的登录记录,last命令就通过访问这个文件获得这些信息,并以反序从后向前显示用户的登录记录,last也能根据用户,终端tty或时间显示相应的记录

/var/run/utmp,该日志文件记录有关当前登录的每个用户的信息,因此这个文件会随着用户登录和注销系统而不断变化,它只保留当时联机的用户记录,不会为用户保留永久的记录。系统中需要查询当前用户状态的程序,如who、w、users、finger等就需要访问这个文件

/var/log/xferlog,该日志文件记录FTP会话,可以显示出用户向FTP服务器或从服务器拷贝了什么文件。该文件会显示用户拷贝到服务器上的用来入侵服务器的恶意程序,以及该用户拷贝了哪些文件供他使用。

bash_history,这是bash终端的命令记录,能够记录1000条最近执行过的命令(具体多少条可以配置),通过这个文件可以分析此前执行的命令来知道知否有入侵者,每一个用户的home目录里都有这么一个文件

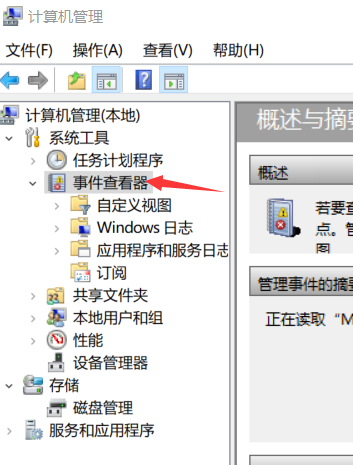

Windows痕迹清理:

直接查看时间管理器

浙公网安备 33010602011771号

浙公网安备 33010602011771号