美国爱因斯坦计划4

在2017年的美国国家网络安全意识月活动期间,DHS下的NPPD向国会出具了多份书面证词,谈及了包括爱因斯坦计划和CDM(持续诊断与缓解)项目在内的相关进展情况。

作为DHS下面主管CyberSecurity的部门,证词提到:“NPPD负责保护民用联邦政府网络【注:民用机构、民事设施跟军用/军事对应。爱因斯坦管不了美国军事机关和设施,那由DoD管辖】,并与其他联邦机构,州,地方,部落和地区政府(SLTT)以及私营部门合作,防范网络威胁。 我们致力于加强全球的网络威胁信息共享,在网络事件开始之前阻止网络事件,帮助企业和政府机构保护网络系统,并在发生此类攻击时迅速恢复。 通过汇集各级政府,私营部门,国际合作伙伴和公众,我们正在采取行动,防范网络安全风险,提高我们的整体事件响应能力,加强有关最佳实践和网络威胁的信息共享, 并加强抵御能力。”

证词以WannaCry和NotPetya为例来说明威胁造成的经济损失,并介绍了NPPD做了哪些预警和处置工作。又以Black Energy和Havex,以及乌克兰CrashOverride为例讲述了威胁对关键基础设施的危害,并介绍了NPPD所作的努力,以及与能源部合作开展电力行业的安全评估与应急响应的案例。

在介绍NPPD2017年的优先事项时,首先提到了2017年5月份特朗普颁布的13800号总统令(Strengthening the Cybersecurity of Federal Networks and Critical Infrastructure《加强联邦网络和关键基础设施的网络安全》)【注:这个发文十分重要,对美国各部委机构提出了具体的、有时间点的要求,涵盖政府网络安全、关键基础设施网络安全和国家网络安全三个层次。围绕这个发文,美国政府各部门做了大量工作,提交了专门的报告】,并将其作为年度重点工作。其次,提及了执行FISMA2014的要求,做好对各联邦结构的风险评估和合规性检查。

证词还提及了NPPD的主要工作内容,包括:

(1)通过包括“爱因斯坦”在内的国家网络安全保护系统(NCPS)和连续诊断与缓解(CDM)计划来防护民用政府设施;

(2)考核和激励各个联邦机构执行安全政策、指令 、标准和指南;

(3)作为信息共享和事件报告的中心;

(4)提供运营和技术援助,包括威胁信息传播,风险和脆弱性评估以及事件响应服务。 NPPD的国家网络安全和通信集成中心(NCCIC)作为政府网络安全信息共享,资产事件响应以及关键基础设施和联邦政府协调的枢纽。

在谈及爱因斯坦计划的时候,证词表示,EINSTEIN作为联邦政府的入侵检测与防护套件,可以对各联邦机构非涉密网络的互联网边界进行防护。 EINSTEIN提供对民事联邦部门网络流量的态势感知,因此,在一个机构检测到的威胁,可以快速与其他所有机构进行信息相关共享和能力,从而更有效地管理网络风险。

DHS在不断改进爱因斯坦的技术架构和部署架构。目前,爱因斯坦设备主要还是基于特征检测的,但目前正在进行基于非特征的检测试点,借助商业的、政府的和开源的相关技术,对获取的数据进行快速的异常行为分析。通过这些试点也帮助NPPD积累将来运维这种非特征检测和防护系统所需的人员技能、方法、技巧和流程。

此外,各地方-政府(SLTT)可以通过MS-ISAC(Multi-State Information Sharing and Analysis Center)来使用爱因斯坦服务,被称作“Albert”。尽管目前版本的Albert系统尚无法实时阻断网络威胁,但却可以对相关人员进行告警,以便进行深入排查。Albert将会成为国家和地方-政府之间共享网络安全信息的主要途径。

DHS认为要进行有效地网络安全风险管理需要进行纵深防御,除了在边界安全上部署爱因斯坦,还需要在联邦政府网络内部部署CDM(持续诊断与缓解,Continuous Diagnostics and Mitigation)。NPPD的持续诊断和缓解(CDM)计划为所有参与机构提供网络安全工具和集成服务,使其能够通过减少其网络的攻击面来改善其各自的安全状况,并借助统一的联邦仪表板来向DHS提供全国范围的安全可见性(Visibility)。

CDM主要包括两个作用:

1)使得各联邦机构获得对自身网络的可见性。这里的可见性就是对机构自身内部网络的态势感知。帮助他们认清自己面临的首要风险,并优先处置重要的安全问题。

2)NCCIC通过对这些各个联邦结构的安全态势感知的摘要信息的汇总,能够更有效地、更实时地从国家层面来识别系统性的安全风险。

目前,NCCIC要想知道政府机构某个关键补丁修复的情况,只能通过他们的报告和手工的方式进行统计,而CDM将改变这种现状,使得NCCIC能够借助部署在机构的相关设备和软件,及时自动的采集相关信息,快速掌握各个机构的补丁修复情况,根据整体情况及时对各个机构提供有效指导。【注:看到这里,我仍不住笑了一下】

对于DHS的意义,NPPD表示,Effective cybersecurity requires a robust measurement regime, and robust measurement requires valid and timely data. CDM will provide this baseline of cybersecurity risk data to drive improvement across the civilian executive branch. 有效的网络安全需要强大的度量机制,而健壮的度量需要有效和及时的数据【注:这句话说的很好,但要做到甚难!美国亦是如此,是警语,也是感叹】。 CDM将提供这个网络安全风险数据的基线来推动整个民事政府部门的改进。

证词还提及了NPPD针对高价值资产防护所做的工作,以及针对各个联邦机构漏洞补丁管理的推动和督促工作,其中NCCIC会对各机构暴露在互联网上的漏洞进行扫描,并督促相关机构及时整改。还提到了Automated Indicator Sharing (AIS,自动指标共享)和ISAO。

此外,还提及了NPPD对卡巴斯基有关的产品的审查工作,并下发指令(BOD)要求各联邦机构在30天内检查出自己网络中使用的卡巴斯基产品,在60天内拿出替换方案和计划,并且如果没有其他指令的话,要在90天内完成移除和替换工作。NPPD表示会给卡巴斯基一个申诉的机会。

还有一个有趣的事情,就是证词中提到已经通过众议院表决提交到参议院的Cybersecurity and Infrastructure Security Agency Act of 2017(网络安全和基础设施保护局法案)。法案提议将NPPD改名为CISA,并重组旗下部门变成三个:The Cybersecurity Division,The Infrastructure Security Division和The Emergency Communications Division。

在2017年3月份的另一份书面证词中,NPPD下属的CS&C办公室还更详细谈及了爱因斯坦计划和CDM计划的进展情况。

NPPD表示,截至2015年,爱因斯坦的入侵检测能力覆盖了联邦政府90%的流量,典型一天所有检测引擎会产生3万个告警。这些告警会在NCCIC进行进一步评估和甄别。

目前,E3A都是通过跟政府签约的ISP(称作MTIPS)合作,以服务方式提供给各个联邦机构。目前的服务就两个:DNS sinkhole和邮件过滤(为了防止借助邮件的攻击)。而目前,DHS正在跟那些ISP合作,不断加入新的功能。E1和E2采用了不涉密的网络威胁指标(特征),而E3使用的威胁指标(特征)既有不涉密的也有涉密的。E3使用了IoC来阻断恶意流量。

根据2015年的网络安全法(the Cybersecurity Act of 2015),在2016年12月18日之前,所有联邦机构的互联网进出流量都必须接入爱因斯坦。因此,爱因斯坦计划的进度得到了大幅提升。在法案通过之前,只有23%的机构用了E3A,而法案版本后,基本上23个最大的政府机构都上了E3A,绝大部分机构都至少使用了E3A的一个功能。但是,目前还不是100%覆盖。【可见全国铺开来做个事情有多难】

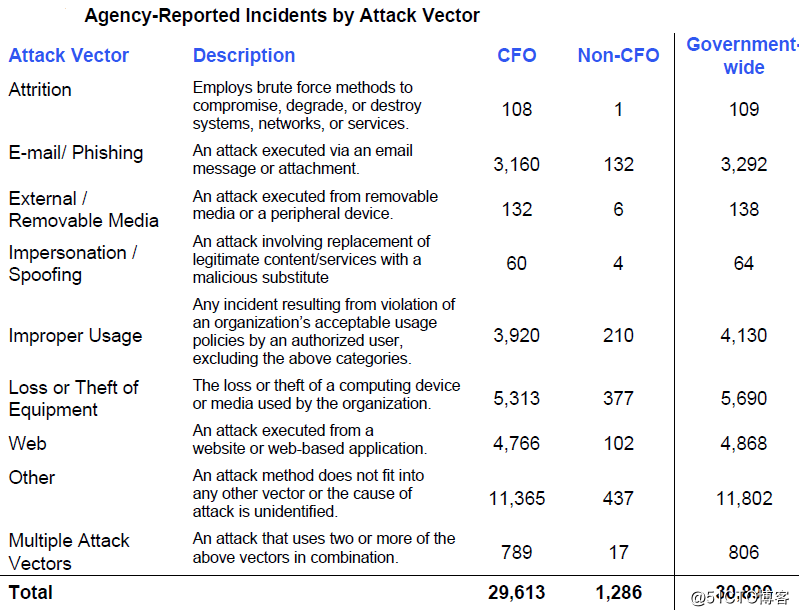

在2016财年,NCCIC接报了30899件有影响性的安全事件(Incident),涉及8个攻击向量。

http://blog.51cto.com/yepeng/2062038

浙公网安备 33010602011771号

浙公网安备 33010602011771号