20181223何家豪 实践作业5.2 初步动态分析

以静态分析为基础,对相应代码进行初步动态分析,要求体现出:

1.静态分析确定的线索

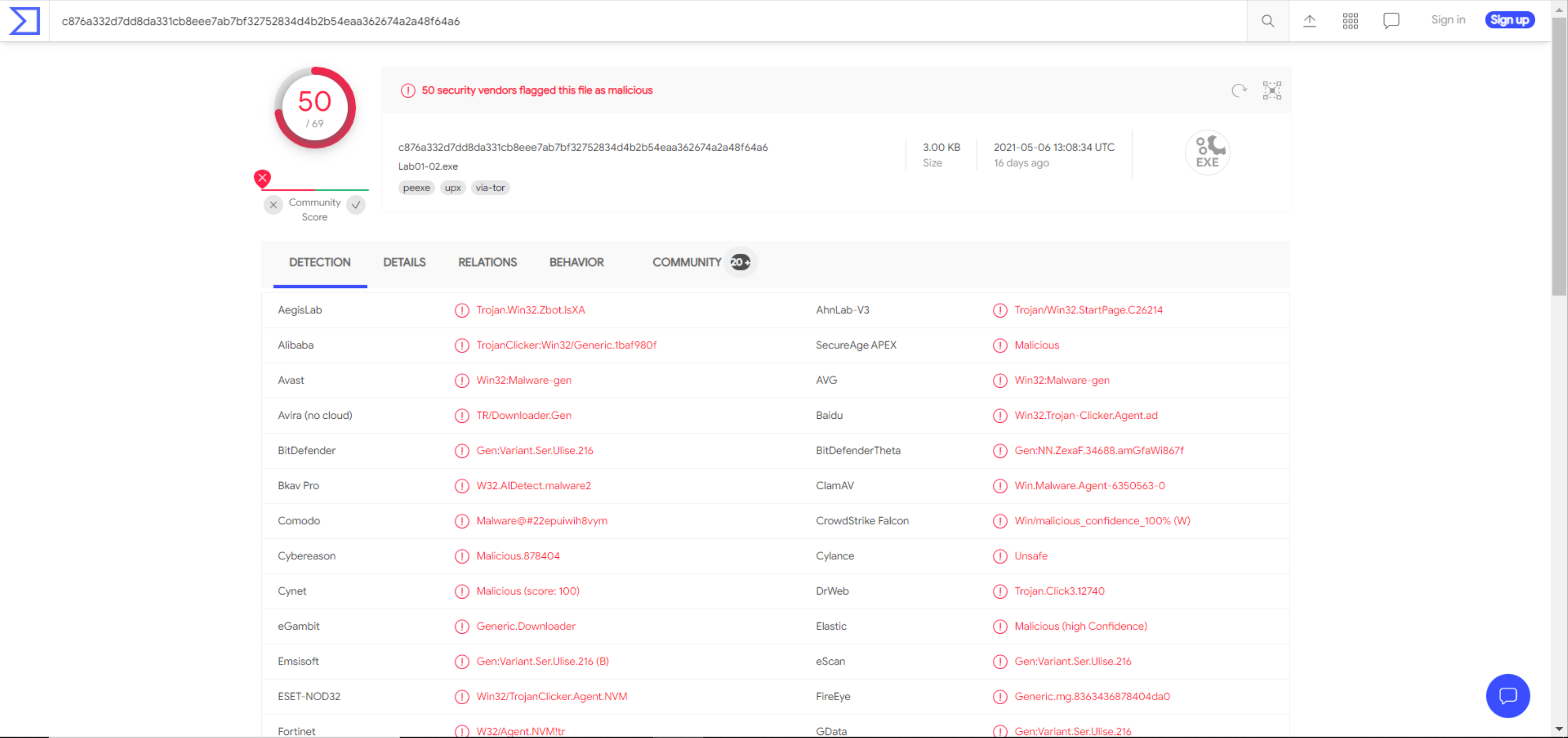

1.将样例代码上传到在线杀毒中心进行分析并查看报告,从报告可以看出什么信息?

数十款杀软对其报毒

能看出他的哈希值、文件类型、运行环境、文件大小和壳类型

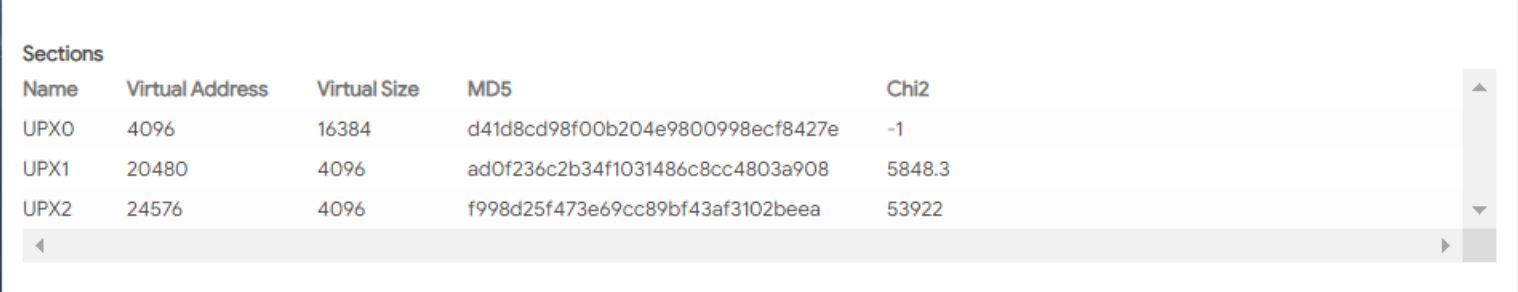

节表信息:

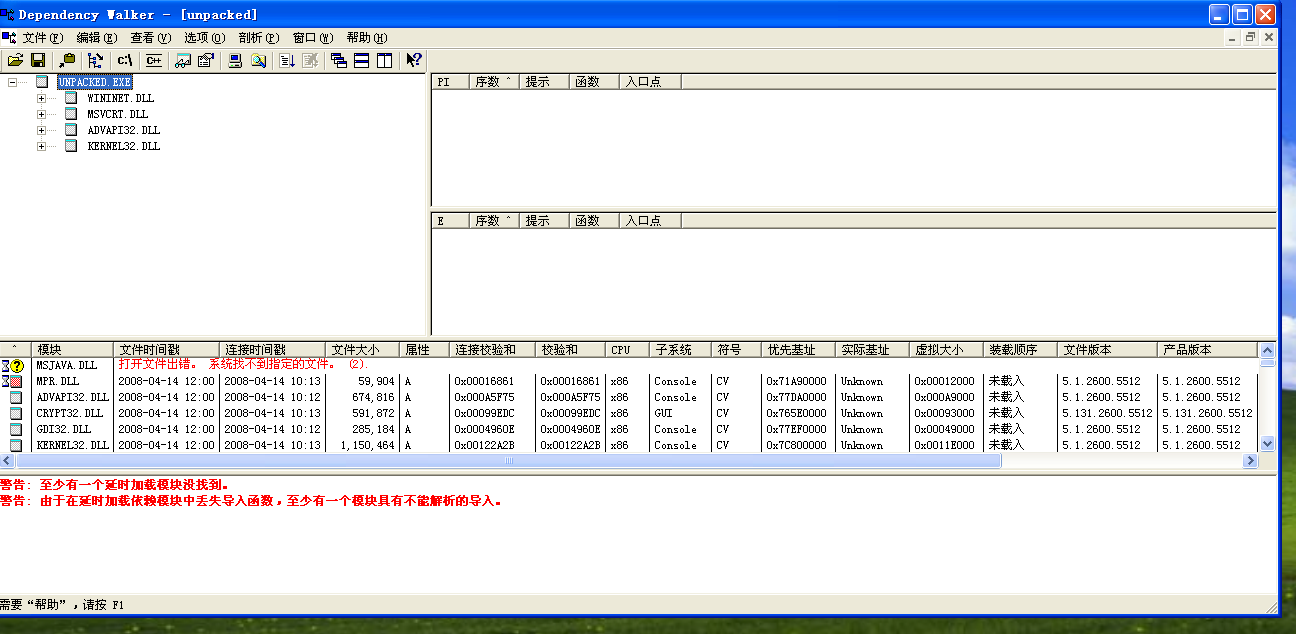

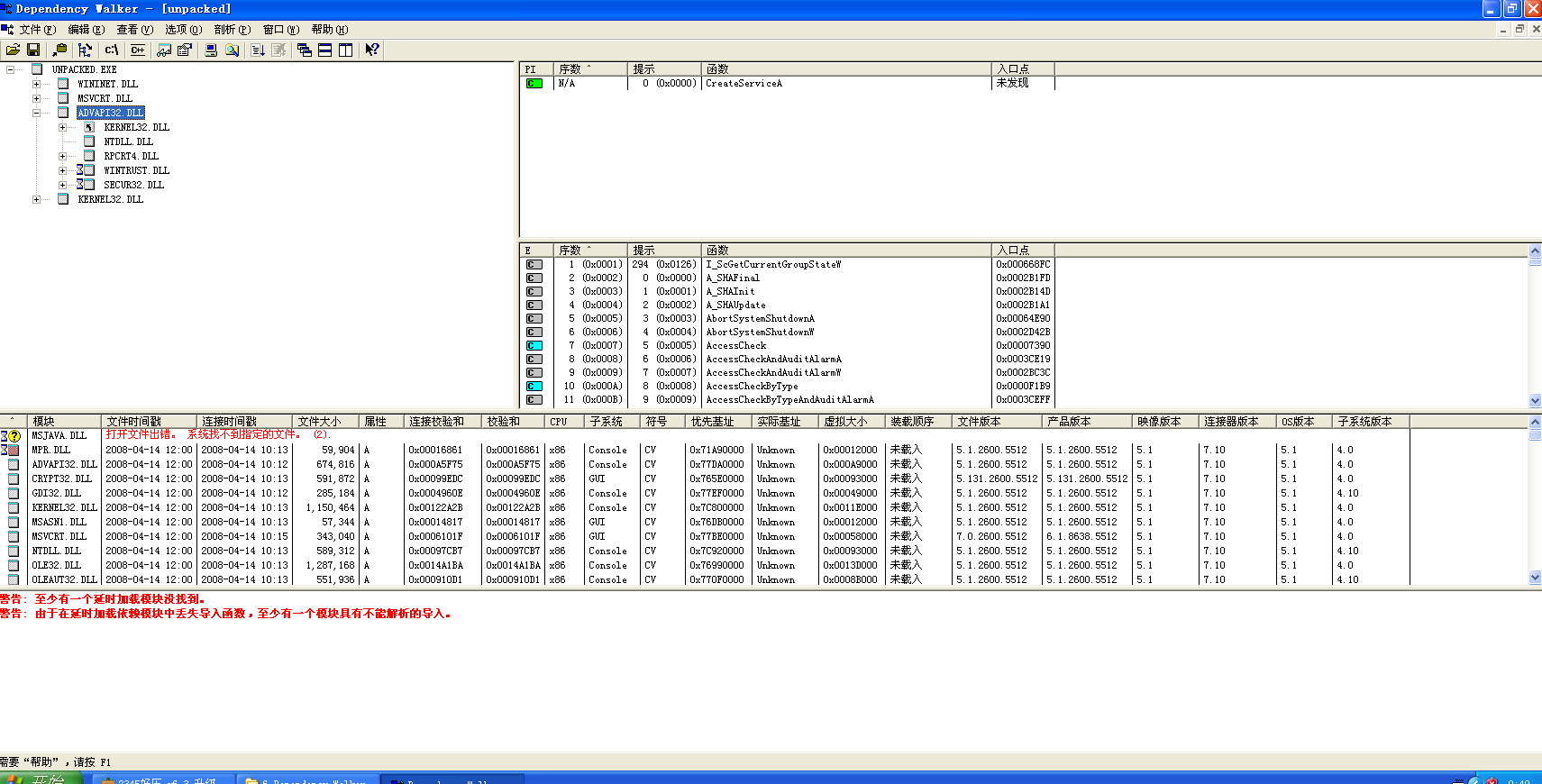

从外部动态链接库导入的dll:

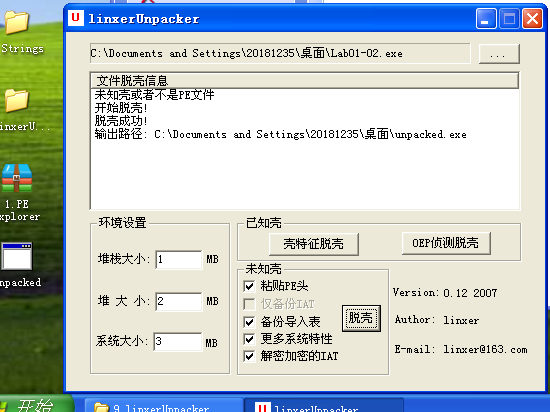

2.这个文件是否加壳了?如果加壳了,请进行脱壳;

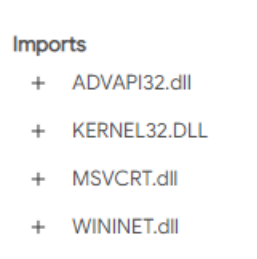

依据上一步在线杀毒得知,该程序是有加壳的,于是把它放到peid里

放到工具里进行脱壳

分析脱壳后的软件

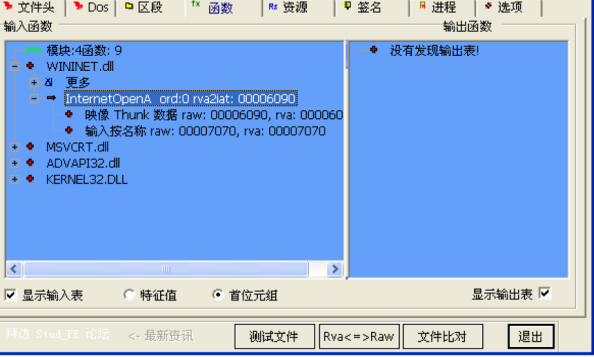

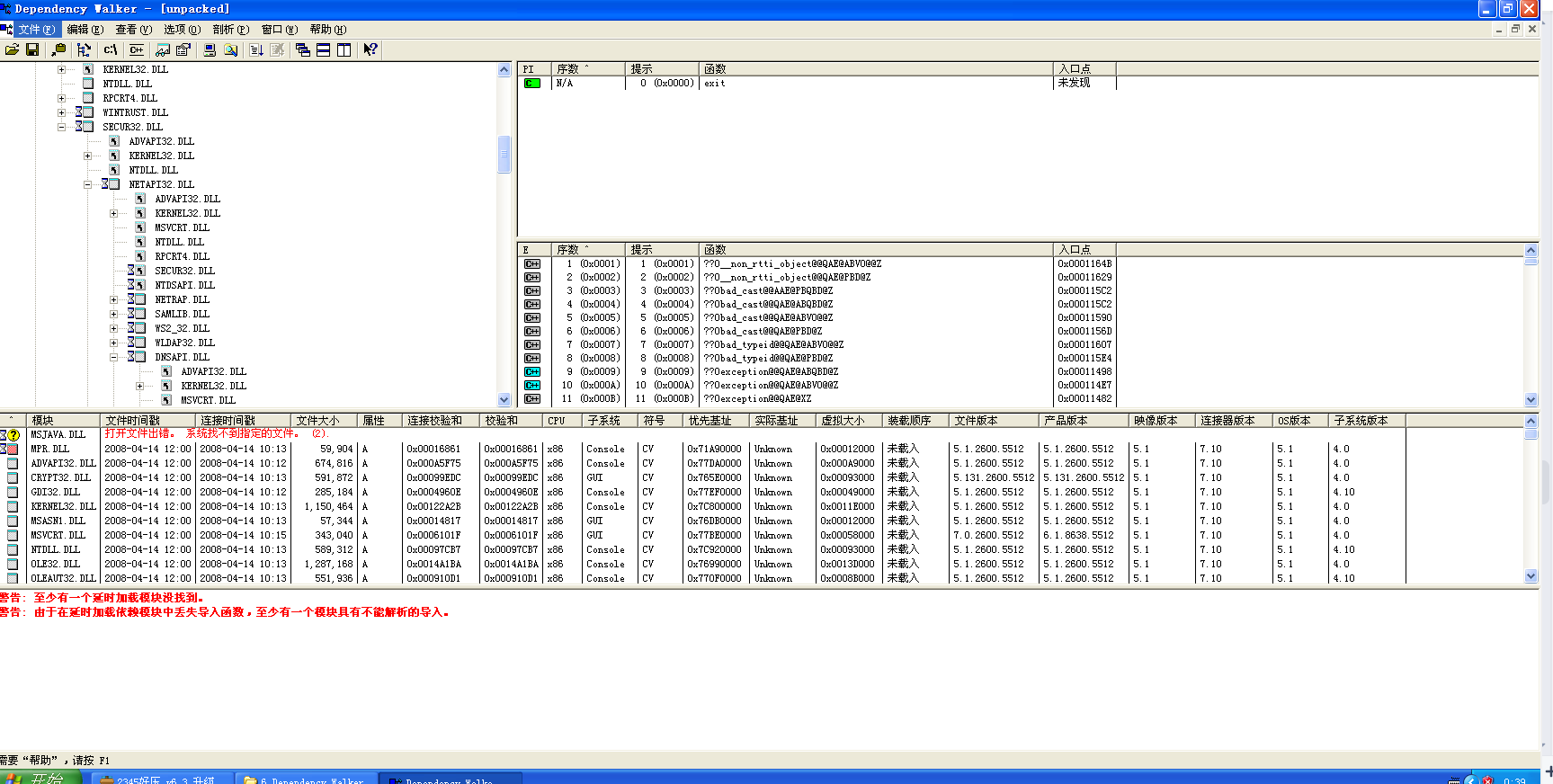

3.有没有导入函数能够暗示出这个程序的功能?如果有,你认为是哪些函数,从这些函数你可以得到什么信息?

InternetOpenUrlA ---- 访问相关网络资源。通过一个完整的FTP,Gopher或HTTP网址打开一个资源。

exit是退出函数

CreateServiceA 创建一个服务对象,并将其添加到指定的服务控制管理器数据库

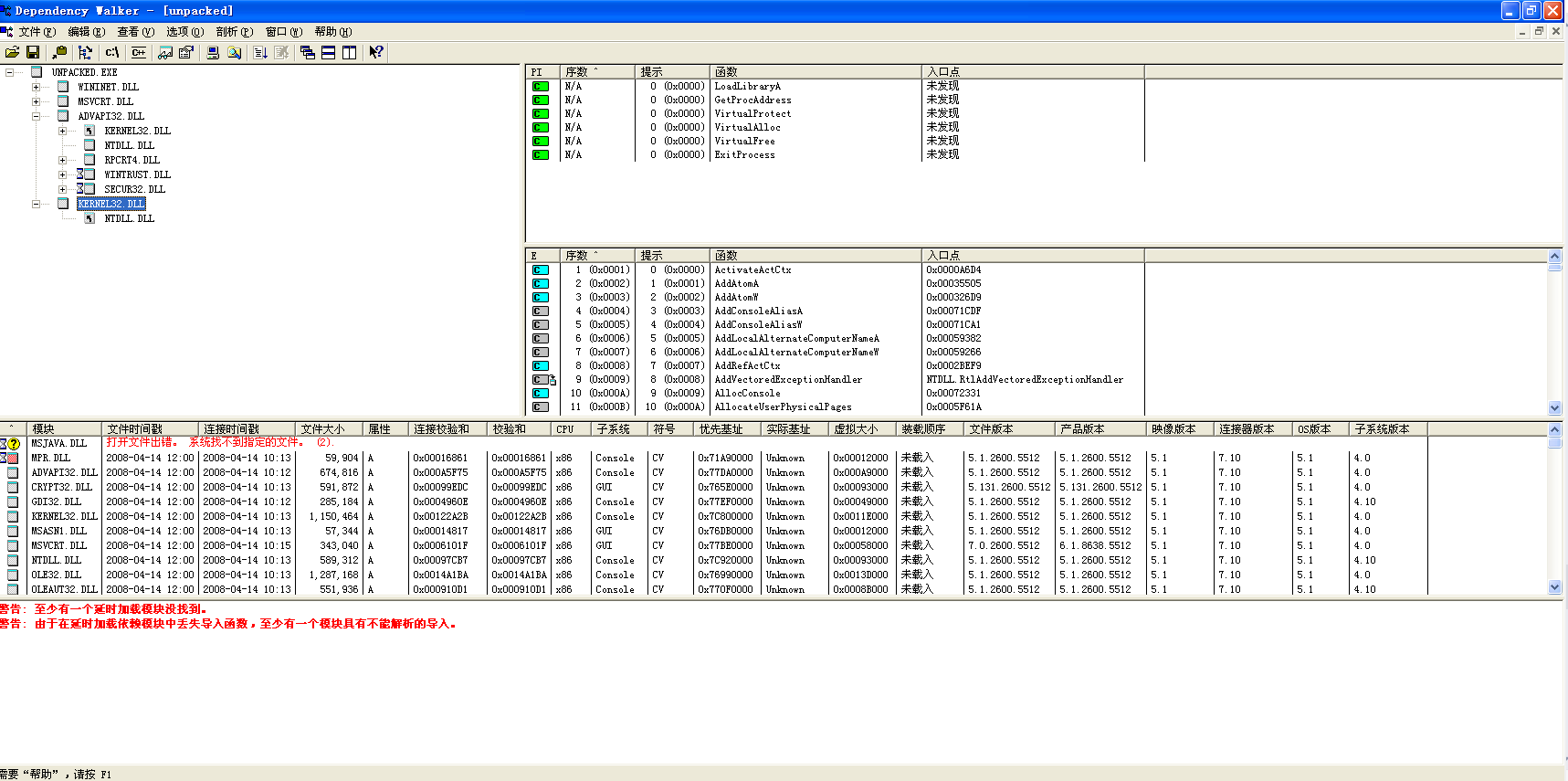

- LoadLibraryA 是一般带壳程序的最小的导入函数,如果这个函数都不导入,则没法在程序运行时候就行加载模块脱壳

- GetProcAddress 是程序运行Load了一个模块时候,用来获取这个模块的地址的,也是必须的,最小必须的函数就是上面这两个

- VirtualProtect 的 Win32 实作会在呼叫处理序的虚拟位址空间里,变更认可页面区域上的保护(这个函数我也不懂干什么用的)

- VirtualAllc 这个一看Alloc的关键词,就知道它应该是分配空间给程序的

- VirtualFree 这个也是看关键字,释放分配的内存的函数

- ExitProcess 这个函数是退出程序用的

其中有一些创建服务的函数 CreateService 和打开一个URL的网络操作函数 InternetOpenUrl 需要我们注意。

4.有没有什么线索可以被用来在被感染主机上进行该恶意代码的查找?

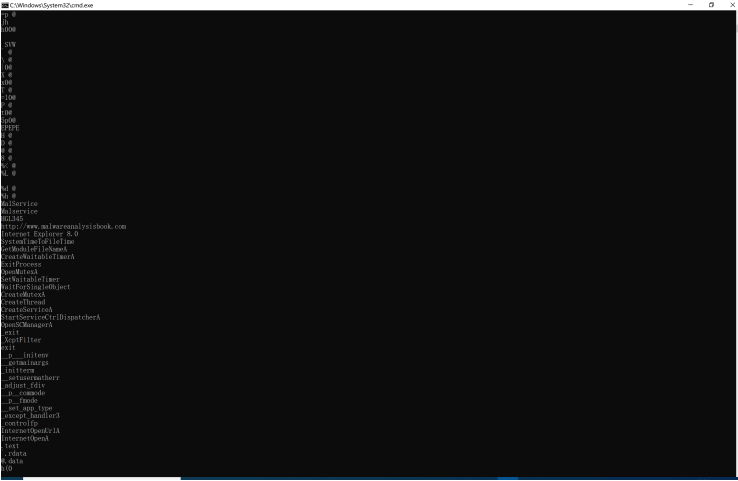

使用Strings.exe查看脱壳的程序,具体内容如下:

有一串链接指向 www.malwareanalysisbook.com 还有IE8.0 推测应该是使用IE打开该网站,众所周知IE是世界上最差的浏览器,可能非常便于攻击

5.这个文件的作用可能是什么?

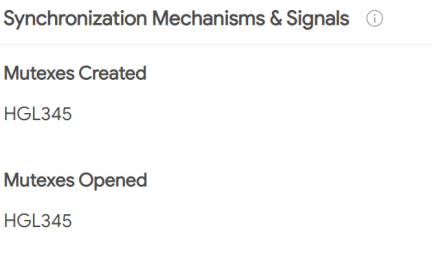

这个文件应该就是会在计算机上创建一个线程创建一个名为 MalService 的服务,且程序会创建一个互斥量 HGL345 ,可通过如上特征确定被此恶意代码感染的机器。

2.动态分析对上述线索的验证分析过程

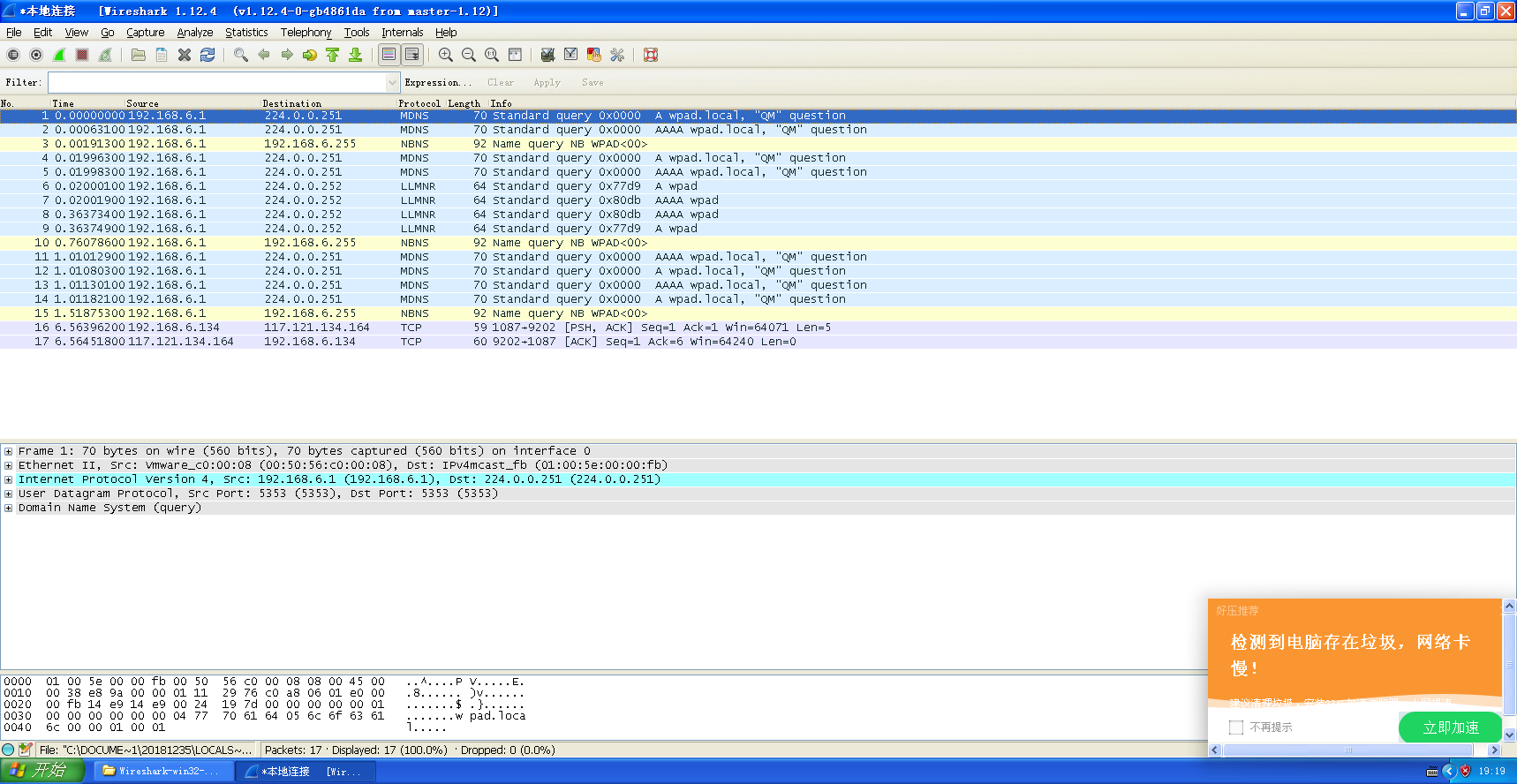

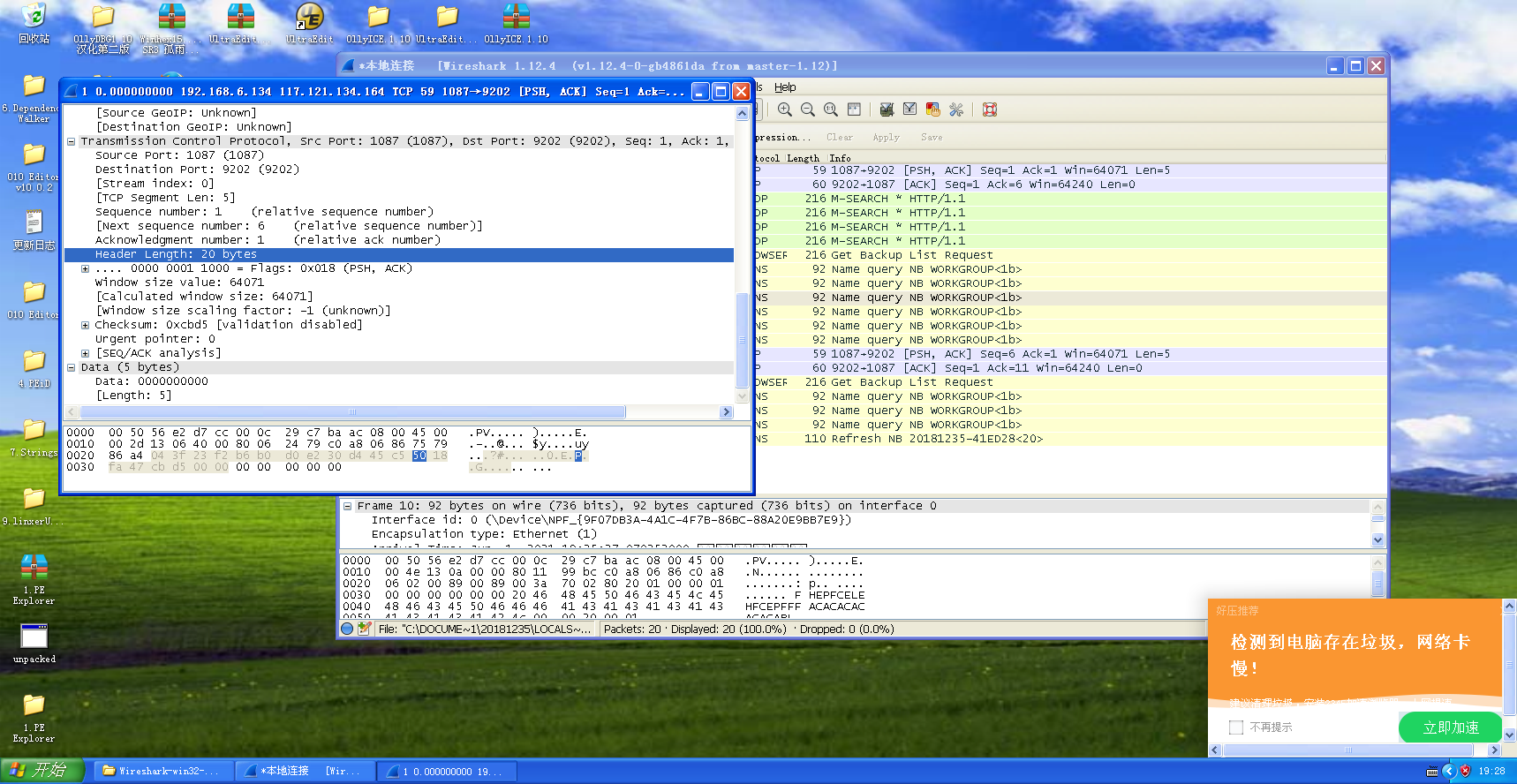

我们可以看到,运行这个程序之后,使用wireshark抓包,我们可以发现,该程序不停地向目标地址发送tcp包

打开tcp包,可以看到里面是5字节长度的空包

3.动态分析的结论

我们可以认为,该程序运行后,会用本机ie浏览器向目标ip发起ddos攻击,发送大量空包造成目标服务器宕机。

4.动态分析中尚不能确定,有待进一步分析的内容

还不能确定该恶意代码是否会在主机中驻留,目前运行结果来看,他会在访问之后结束程序窗口。但是不能确定是否在系统后台驻留而随时占用计算机资源。

浙公网安备 33010602011771号

浙公网安备 33010602011771号