木马攻击实验

实验所属系列:系统安全攻防技术与实践

实验对象: 本科/专科信息安全专业

相关课程及专业:计算机基础,网络安全

实验时数(学分):2学时

实验类别:实践实验类

木马是隐藏在正常程序中的具有特殊功能恶意代码,是具备破坏,删除和修改文件,发送密码,记录键盘,实施Dos攻击甚至完全可能告知计算机等特殊功能的后门程序。它隐藏在目标计算机里,可以随计算机自动启动并在某一端口监听来自控制端的控制信息。

1、木马的传统连接技术

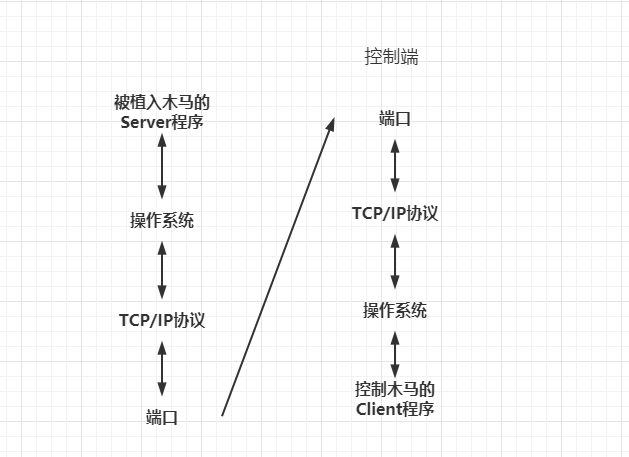

一般木马都采用C/S(client/server,即服务器/客户端)运行模式,因此它分为两部分,即客户端和服务器端木马程序。其原理是,当服务器端程序在目标计算机上被执行后,一般会打开一个默认的端口进行监听,当客户端向服务器端主动提出连接请求,服务器端的木马程序就会自动运行,来应答客户端的请求,从而建立连接。第一代和第二代木马就采用这种方式。

2、木马的反弹端口技术

随着防火墙技术的发展,它可有效拦截从外部主动发起的连接的木马程序。但防火墙对内部发起的连接请求则认为是正常连接,第三代第四代木马就是利用这个缺点,其服务器端程序主动发起对外连接请求,再通过某些方式连接到木马的客户端,就是说“反弹式”木马是服务器端主动发起连接请求,而客户端是被动的连接。

3、线程插入技术

我们知道,一个应用程序在运行之后,都会在系统之中产生一个进程,同时,每个进程分别对应了一个不同的进程标识符。系统会分配一个虚拟的内存空间地址段给这个进程,一切相关的程序操作,都会在这个虚拟的空间中进行。一般情况下,线程之间是相互独立的,当一个线程发生错误的时候,并不一定会导致整个进程的崩溃。“线程插入”技术就是利用线程之间运行的相对独立性,使木马完全地融进了系统那个内核。系统运行时会有很多的进程,而每个进程又有许多的线程,这就导致了查杀利用“线程插入”技术木马程序的难度。

1、 理解掌握木马运行以及传播的原理。

2、 通过手动删除木马,掌握检查木马和删除木马的技巧。

3、 增强对木马的安全防范意识。

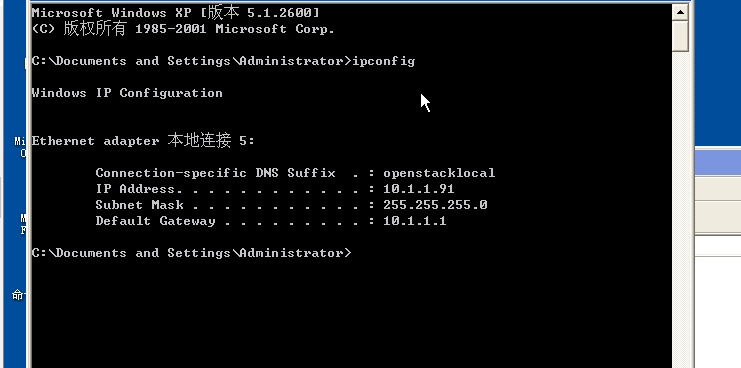

(1) 硬件环境:两台连接成局域网的PC机,分别为PC1和PC2

(2) 软件环境:Windows XP,冰河V8.4

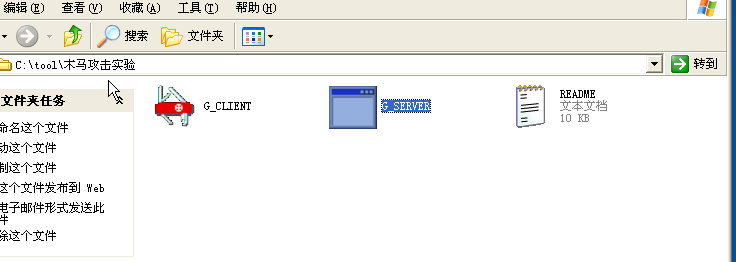

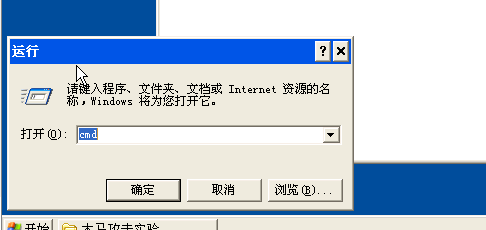

实验步骤一

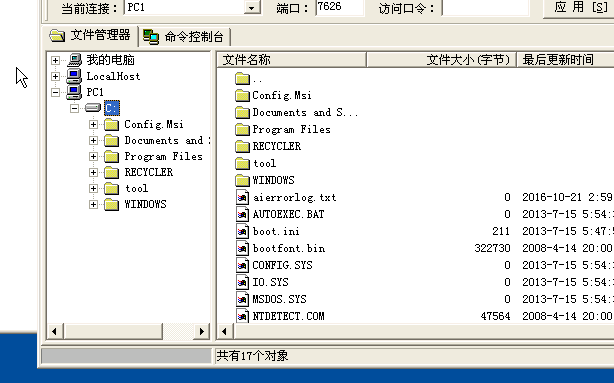

(1)服务器端。

(2)客户端。

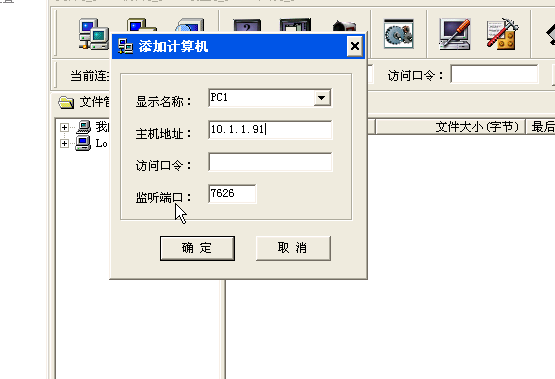

(3)添加主机。

实验步骤二

命令控制台命令的使用方法

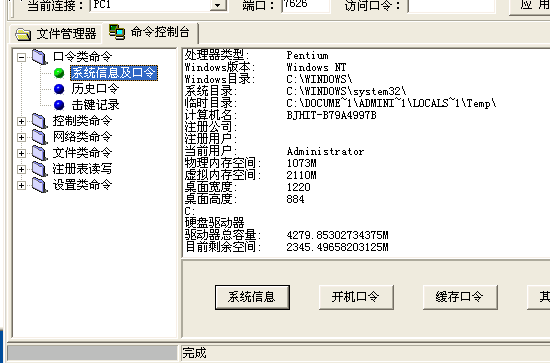

(1)口令类命令:

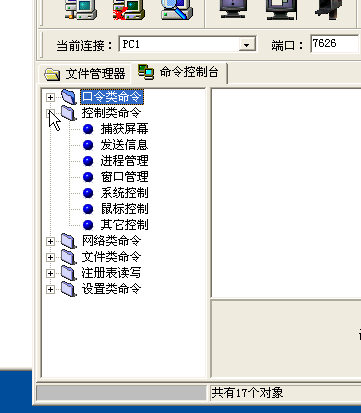

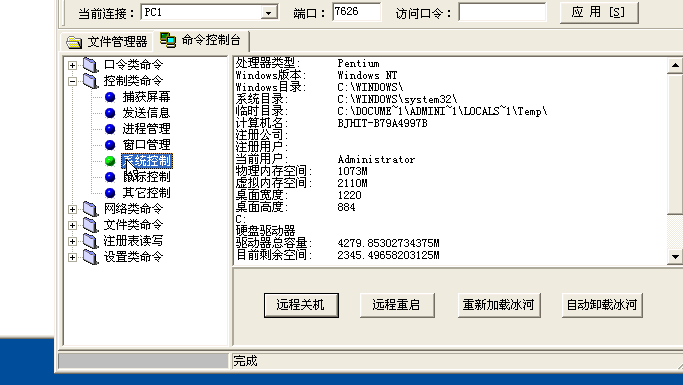

(2)控制类命令

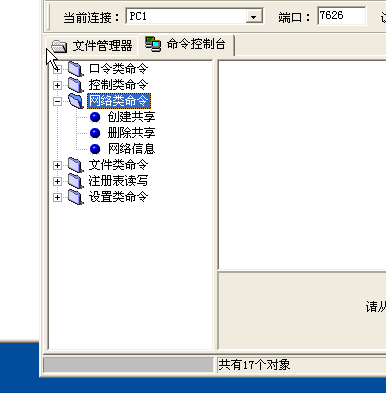

(3)网络类命令

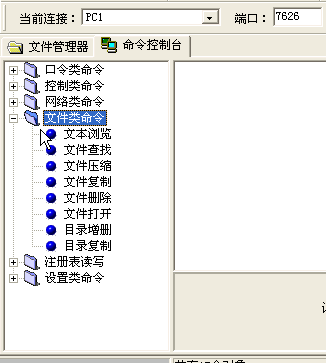

(4)文件类命令

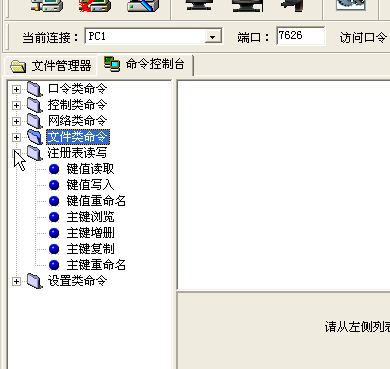

(5)注册表读写

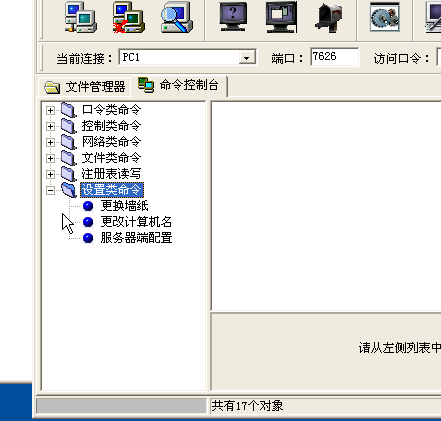

(6)设置类命令

实验步骤三

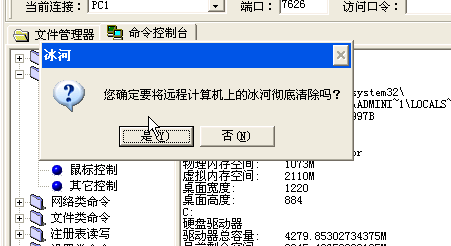

删除冰河木马

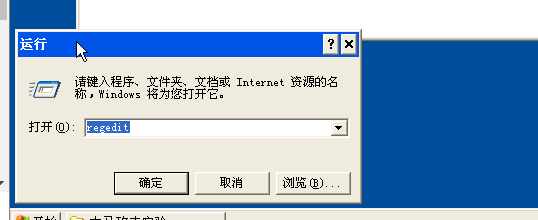

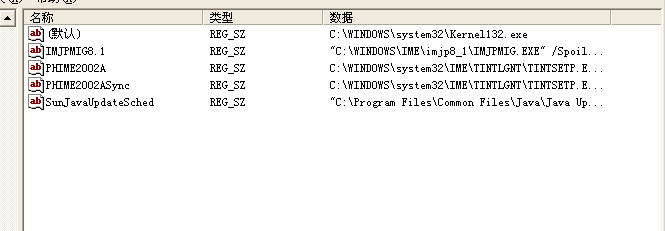

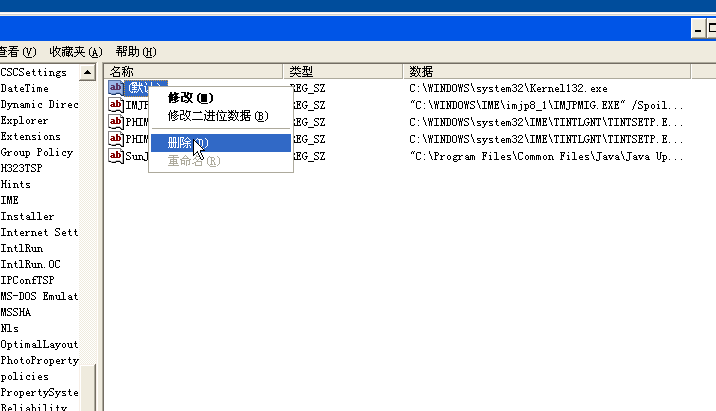

(2)手动卸载

课后习题

分析与思考

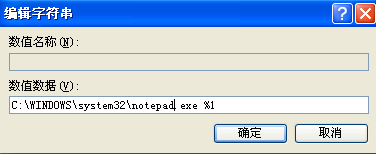

1、打开C:\WINDOWS\system32文件夹,查看详细信息,排列图标按创建日期排列。(定期检查)如发现最新日期的文件名可疑,按这个最新日期搜索文件,在搜到的文件中(如果没有C:\Program Files中的文件,即说明不是你安装的程序)。如果计算机经常出现异常,则应该怀疑计算机存在木马程序。

2、

浙公网安备 33010602011771号

浙公网安备 33010602011771号