BUUCTF reverse [WUSTCTF2020]funnyre

拖进ida发现无法进行反编译。

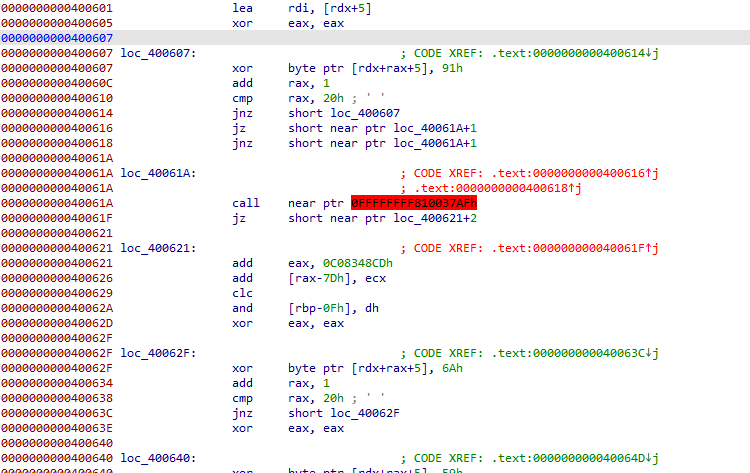

通过看汇编,发现有花指令存在。去除花指令之后p声明函数。转到main函数

很复杂的一堆变量,经过查询可以进行符号执行,需要angr模块。

import angr import claripy p=angr.Project('./attachment',load_options={"auto_load_libs": False}) f=p.factory state = f.entry_state(addr=0x400605)#设置state开始运行时的地址 flag = claripy.BVS('flag',8*32)#要求的内容有32个,用BVS转成二进制给flag变量 state.memory.store(0x603055+0x300+5,flag)#因为程序没有输入,所以直接把字符串设置到内存 state.regs.rdx=0x603055+0x300 state.regs.rdi=0x603055+0x300+5#然后设置两个寄存器 sm = p.factory.simulation_manager(state)#准备从state开始遍历路径 print("ready") sm.explore(find=0x401DAE)#遍历到成功的地址 if sm.found: print("sucess") x=sm.found[0].solver.eval(flag,cast_to=bytes) print(x) else: print('error')

flag{1dc20f6e3d497d15cef47d9a66d6f1af}

浙公网安备 33010602011771号

浙公网安备 33010602011771号