20232416 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1. 实验内容

1.1 实验要求

(1)选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

(2)尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,得到是否活跃、开放端口、操作系统版本、安装服务的信息。

(4)使用Nessus开源软件对靶机环境进行扫描,得到开放端口、安全漏洞的信息,分析如何攻陷靶机环境。

(5)通过搜索引擎搜索个人网上足迹,确认隐私和信息泄露情况,感受网络安全问题。

(6)练习Google hack搜集技能,掌握至少10种高级搜索方法。

1.2 学习内容

(1)学习如何通过whois、dig、nslookup等命令查询DNS域名、IP地址的详细信息。

(2)尝试通过资源监视器和在线工具得到IP地址并确定其地理位置。

(3)学习nmap开源软件的使用方式,并进行资料搜集和分析。

(4)学习Nessus开源软件的使用方式,并进行资料搜集和分析。

(5)学习如何使用浏览器进行高级的信息搜集。

2. 实验过程

2.1 对baidu.comDNS域名进行查询,获取信息

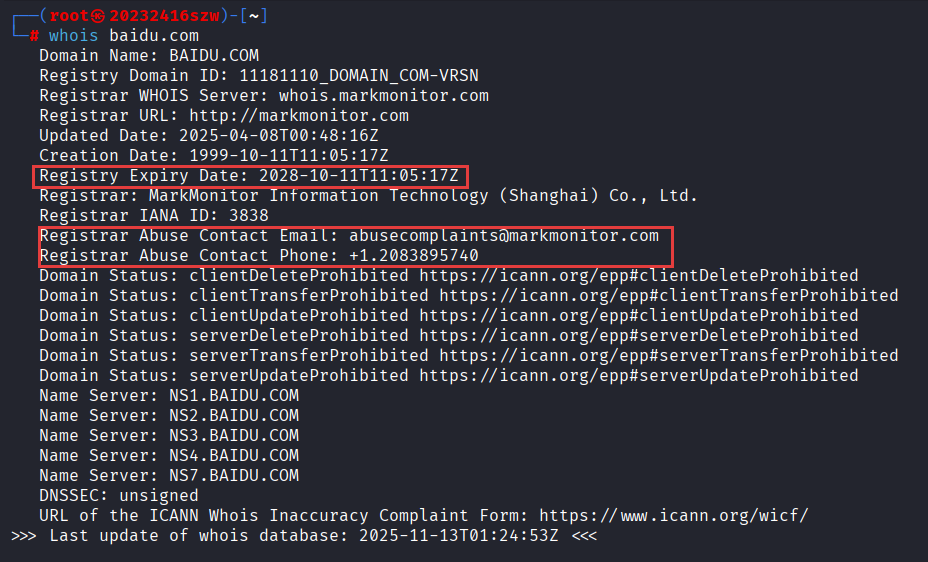

在kali虚拟机中输入whois baidu.com命令,从返回结果中可以找到DNS注册人和他的邮箱、电话,截图如下:

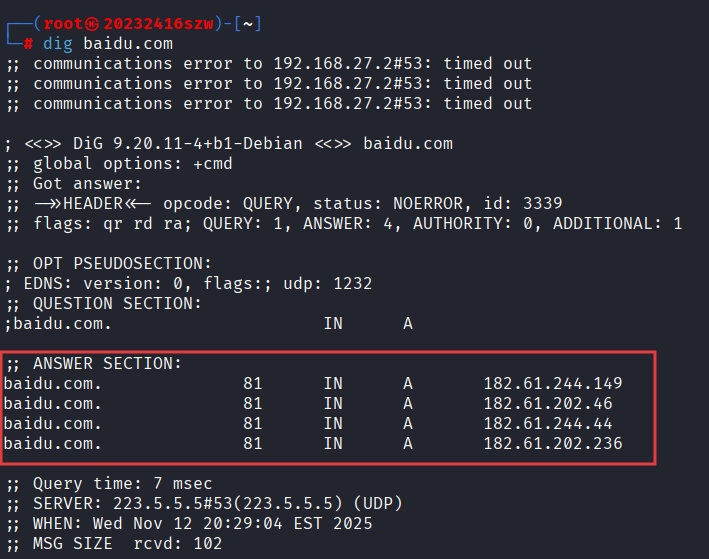

在kali虚拟机中使用dig baidu.com命令,从输出中我们可以找到4个IP地址,分别为182.61.244.149、182.61.244.44、182.61.202.46、182.61.202.236

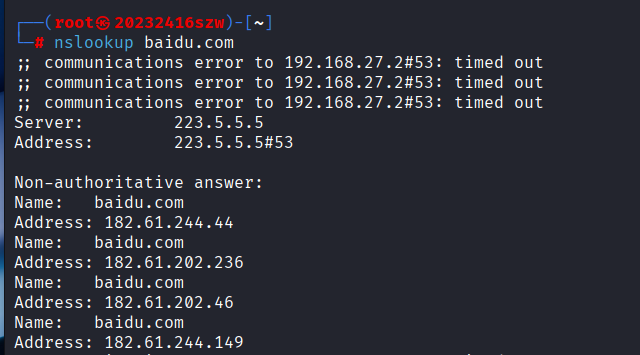

在kali虚拟机中输入nslookup baidu.com命令,同样可以得到baidu.com的对应4个ip地址。

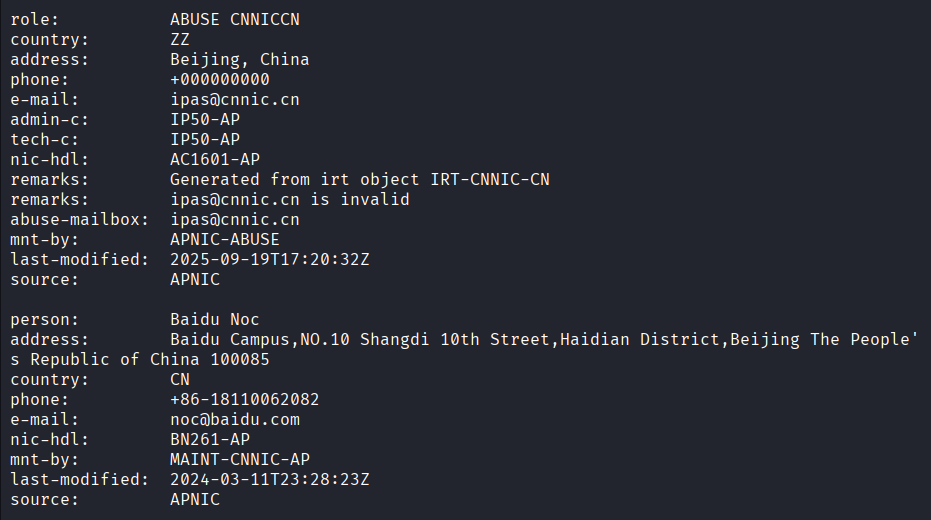

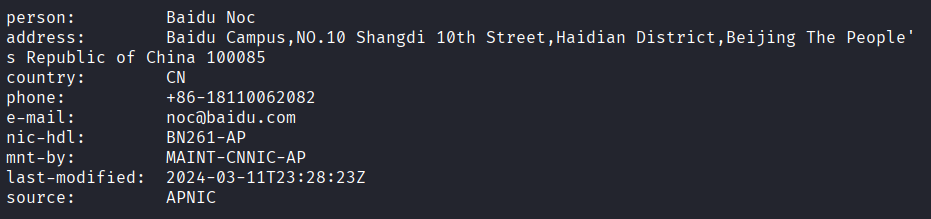

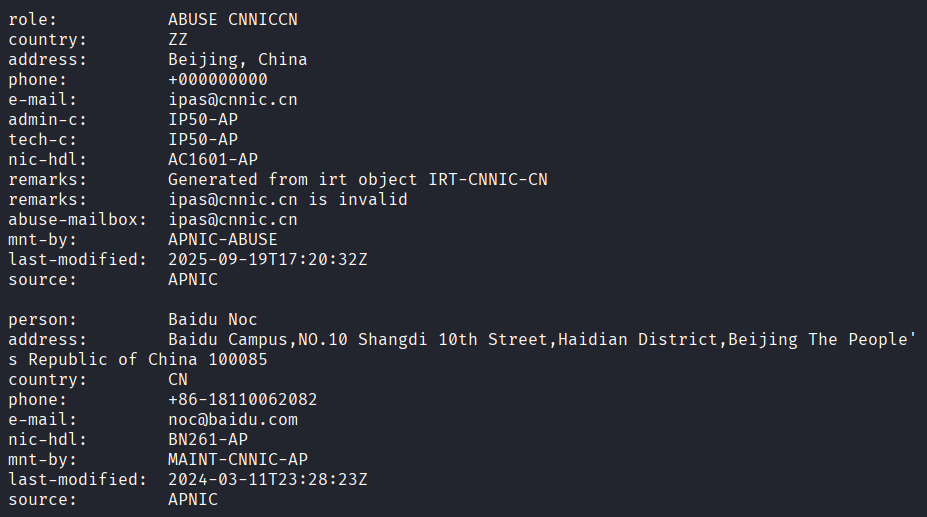

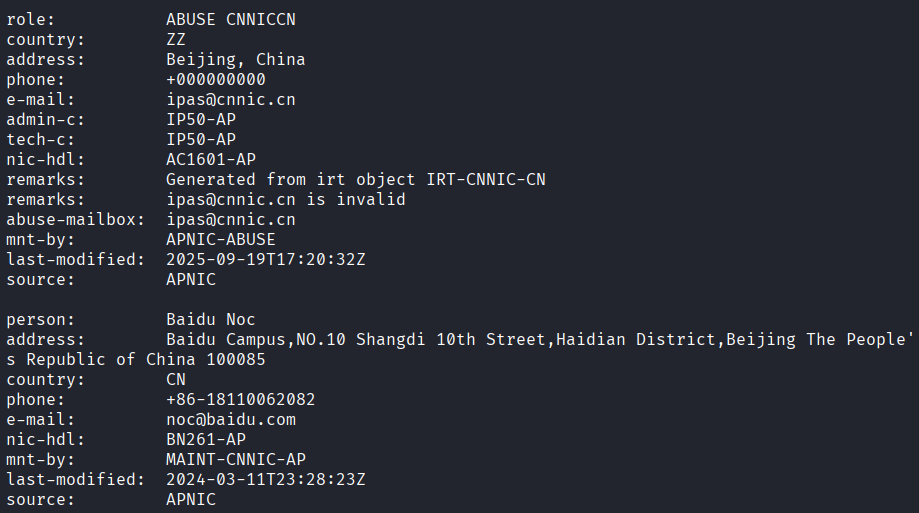

我们对这4个ip地址使用whois命令,可以得到IP地址的注册人以及他的邮箱、电话,以及IP地址的地址信息

182.61.244.149:

182.61.244.44:

182.61.202.46:

182.61.202.136:

根据我们的观察不难发现,使用whois命令后输出的信息,例如注册人等信息完全一致。我咨询AI后得知,由于这些IP属于同一IP网段,归同一主体管理,因此使用whois命令查询结果完全一致。

我们分析这张图中的具体信息:

- 1.IP滥用管理相关信息

管理机构:由CNNIC(中国互联网络信息中心)负责滥用管理(role: ABUSE CNNICCN)

举报邮箱:ipas@cnnic.cn

维护标识:mnt-by: APNIC-ABUSE,说明其滥用管理规则由APNIC统一维护

最后修改时间:2025-09-19T17:20:32Z。

信息来源:source: APNIC,即数据从亚太区域的IP管理数据库获取。 - 2.IP主体归属

主体身份:

person: Baidu Noc指百度网络运行中心(Network Operations Center),是百度负责网络运维的核心部门。

国家:中国 具体地址:北京市海淀区上地十街 10 号百度园区,邮编 100085

电话:+86-18110062082(百度NOC联系电话)

邮箱:noc@baidu.com(百度网络运维官方邮箱)

管理标识

nic-hdl:BN261-AP是百度在APNIC系统中的唯一联系人标识

mnt-by:MAINT-CNNIC-AP表示该IP段的维护权限由CNNIC在APNIC的条目管理

最后修改时间:2024-03-11T23:28:23Z

信息来源source:APNIC

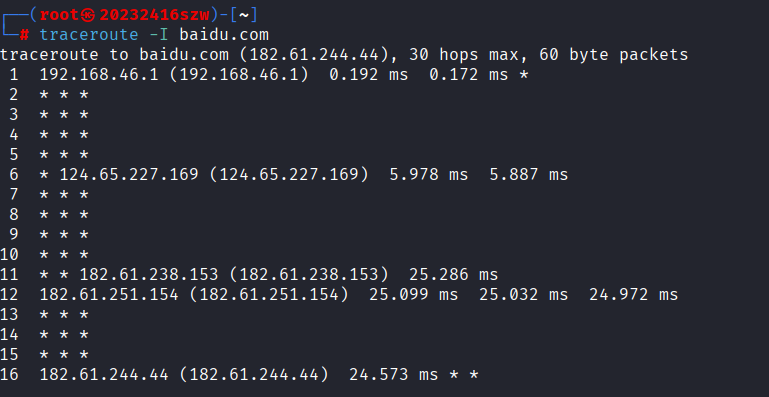

接下来,我们使用traceroute baidu.com命令在kali虚拟机上跟踪网络路由

可以得到数据包到baidu.com(182.61.244.44)的传输路径。其中很多路径节点被设置为不回送ICMP超时报文,所以得不到IP地址。我们详细分析路由信息可得

第1跳:192.168.46.1这是你的本地网关,属于私有IP,延迟极低(0.192ms左右),说明本地局域网通信正常。

第2-5跳:这些中间节点未返回ICMP响应,原因是网络设备主动禁用了ICMP协议,主要是为了防扫描、减少负载,属于正常的网络策略限制,不代表网络中断。

第6跳:124.65.227.169该IP属于中国电信的公网网段,说明数据包已从本地局域网进入运营商的公网骨干网络,延迟约5ms,网络响应稳定。

第7-10跳:继续因中间节点的ICMP限制未显示,属于公网中 “无响应” 的常规节点。

第11跳:182.61.238.153该IP属于百度的内网网段,说明数据包已进入百度的内部网络,延迟约25ms,是从公网到百度服务器的“最后一公里”跳转。

第12跳:182.61.251.154同样是百度的内网节点,延迟与上一跳接近,属于百度内部网络的负载均衡或路由节点。

第13-15跳:百度内部仍有部分节点禁用ICMP响应,属于企业内网的安全策略。

第16跳:182.61.244.44最终到达百度的目标服务器IP,延迟约24ms,说明成功完成路径追踪。

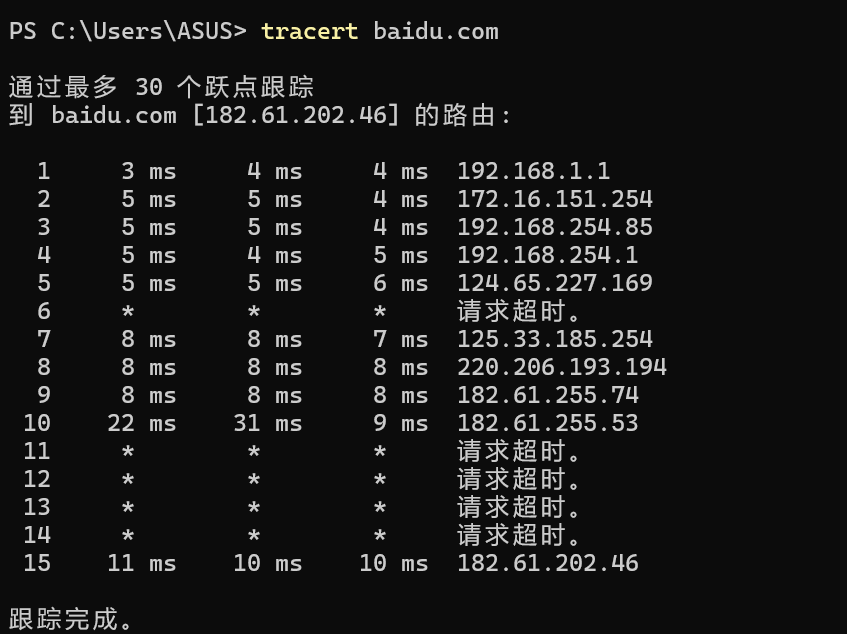

接下来,我们再使用tracert baidu.com命令在物理机上跟中目标网络路由

我们分析详细路由信息如下,

第1跳:192.168.1.1是你的本地网关,属于私有IP,延迟3-4ms,说明本地局域网通信完全正常。

第2-4跳:172.16.151.254、192.168.254.85、192.168.254.1均为私有IP,属于内网中的二级路由或企业级网关设备。延迟稳定在4-5ms,说明内网多节点转发效率正常。

第5跳:124.65.227.169属于中国电信公网网段,标志着数据包从内网进入运营商骨干网络。延迟5-6ms,公网接入响应稳定。

第6跳:请求超时中间网络设备(如运营商路由器)主动禁用了ICMP响应(为防扫描、减少负载),属于行业常规策略,不代表网络中断。

第7-8跳:125.33.185.254、220.206.193.194是运营商的公网中转节点,延迟稳定在8ms左右,公网传输效率正常。

第9-10跳:182.61.255.74、182.61.255.53属于百度的公网边缘节点,标志着数据包进入百度的网络体系。延迟9-31ms(存在波动,可能是负载或路由选择差异)。

第11-14跳:请求超时百度内部节点禁用ICMP响应(企业安全策略),属于正常配置,不影响实际访问。

第15跳:182.61.202.46最终到达百度的目标服务器IP,延迟10-11ms,追踪完成。

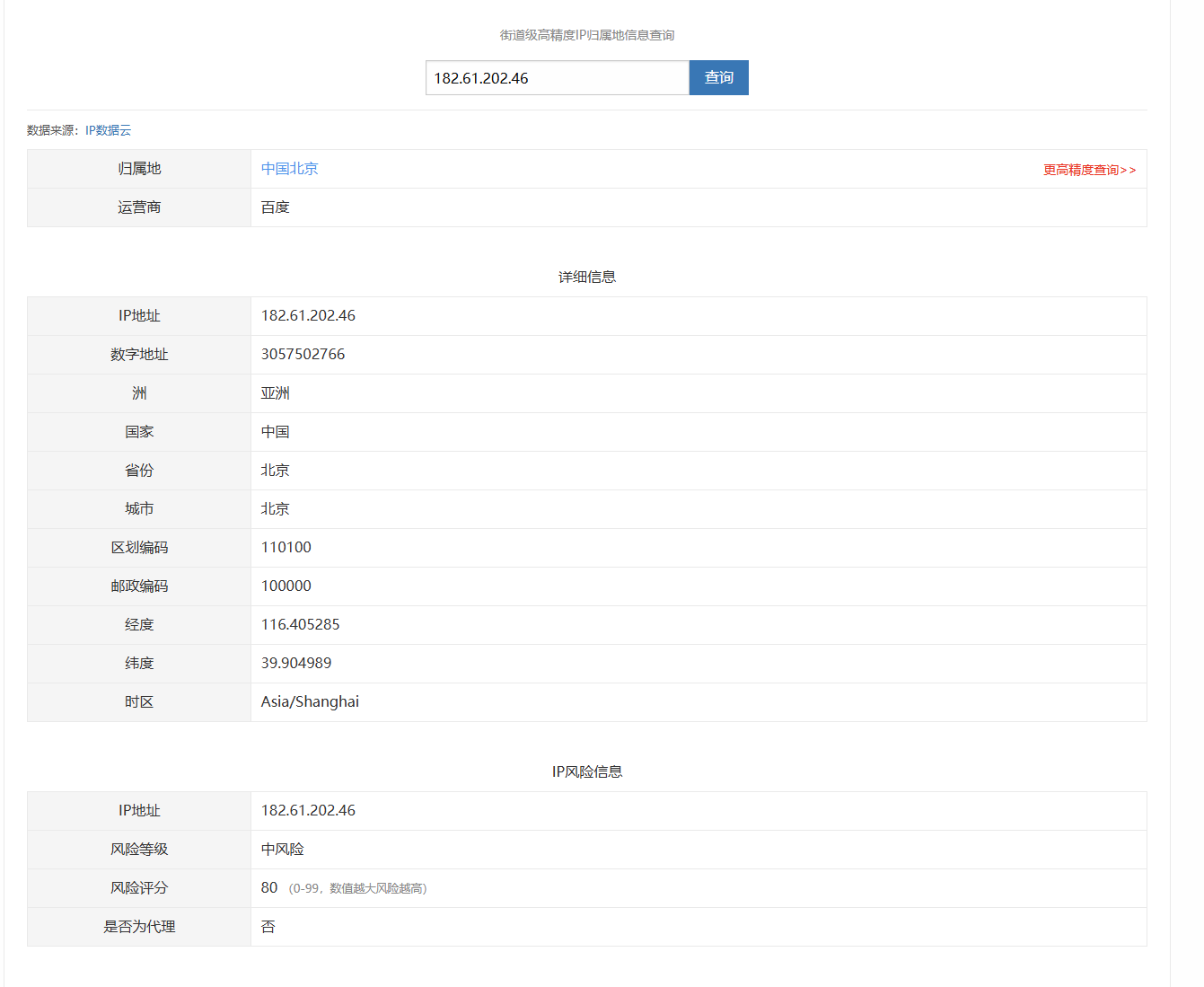

接下来我们使用“UU在线工具”,工具网址为https://uutool.cn/ip/,查询IP地址的具体位置,截图如下:

我们可以观察到182.61.202.46和182.61.202.136、182.61.244.44和182.61.244.149的实际物理地址一样,原因是这4个IP分别两两属于同一IP网段,由百度统一申请和管理。百度将这些IP分配给其位于北京的数据中心的服务器集群,用于承载百度的网络服务,例如网页、应用后台等。

2.2尝试获取某一位好友的IP地址,并查询获取该好友所在的具体地理位置

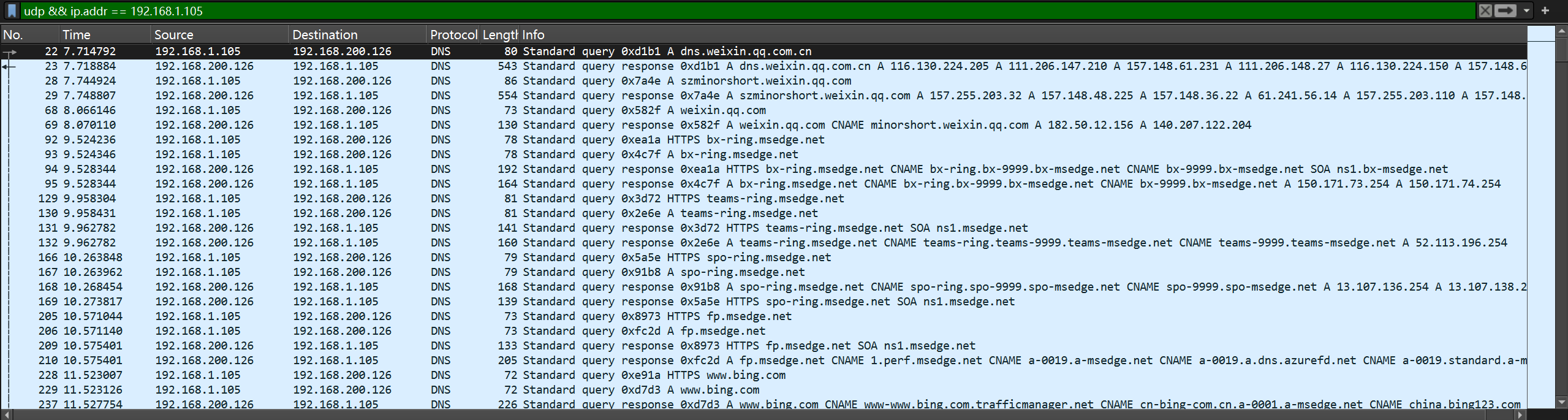

给微信好友打语音电话并开启wireshark抓包,使用命令udp && ip.addr==192.168.1.105筛选IP为主机地址,并且传输协议为UDP的数据包.截图如下:

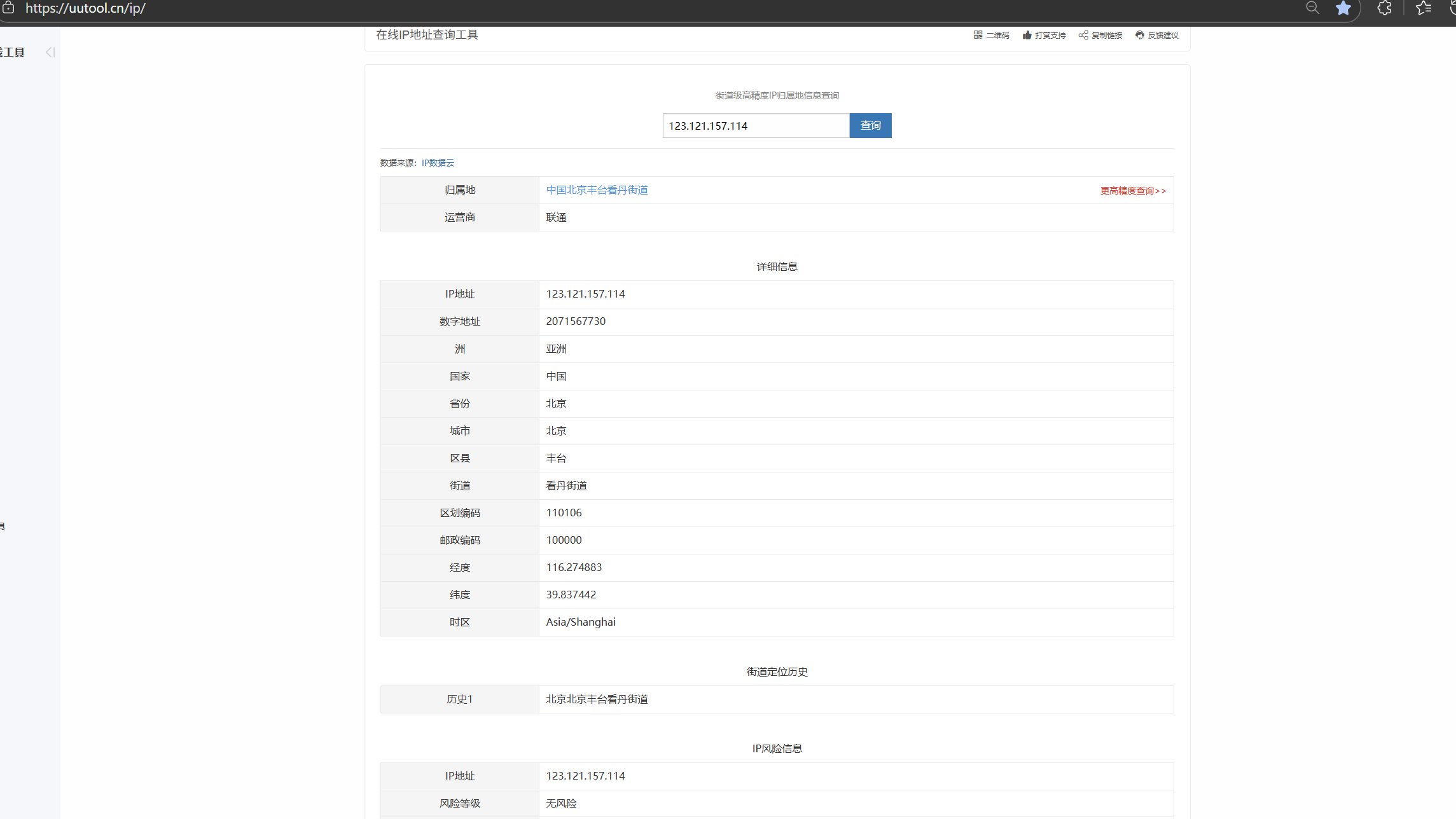

接下来我们查询所得IP为123.121.157.114,我们应用工具查看该IP对应位置,位置为北京丰台符合预期,截图如下:

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

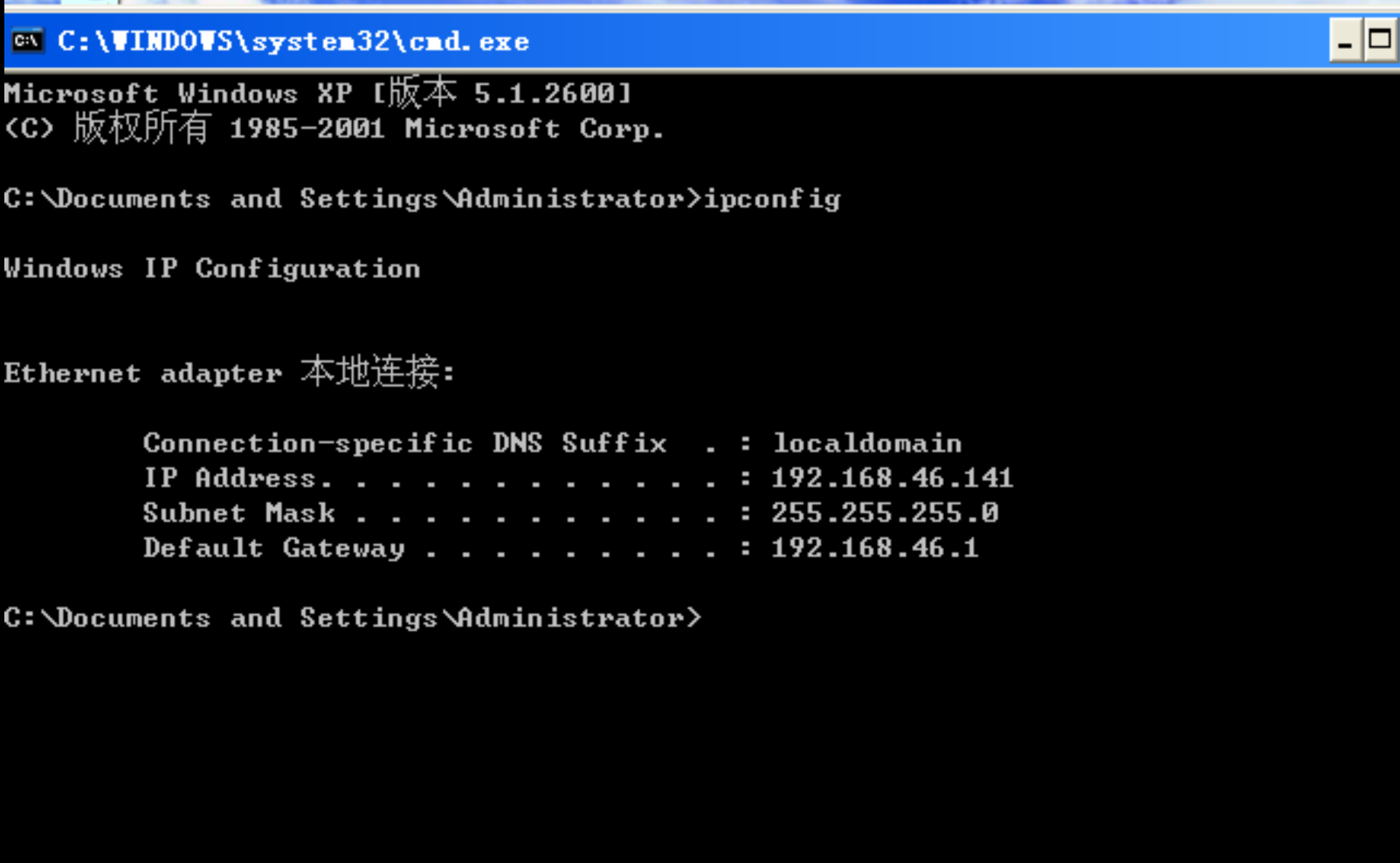

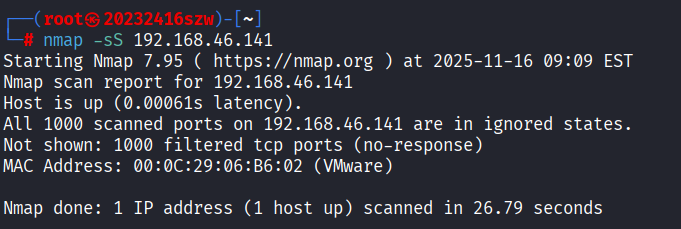

打开靶机winXP,点击Window + R,输入cmd进入控制台,输入命令ipconfig,得到IP地址是192.168.46.141

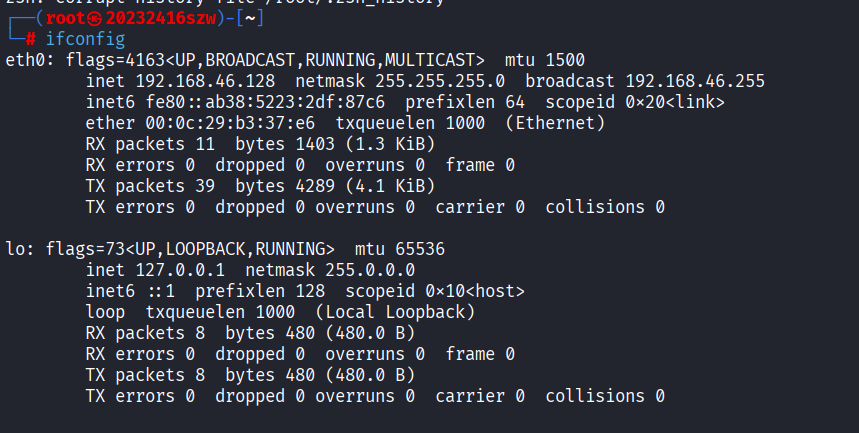

打开kali虚拟机,先使用ifconfig,得到虚拟机的地址为192.168.46.128

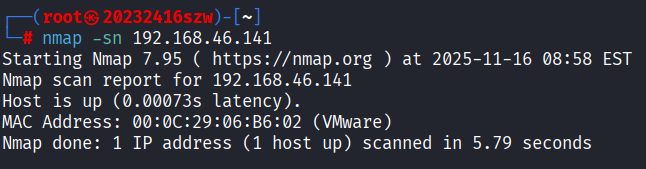

使用nmap -sn 192.168.46.141,进行ping扫描,从结果中可以发现靶机在线

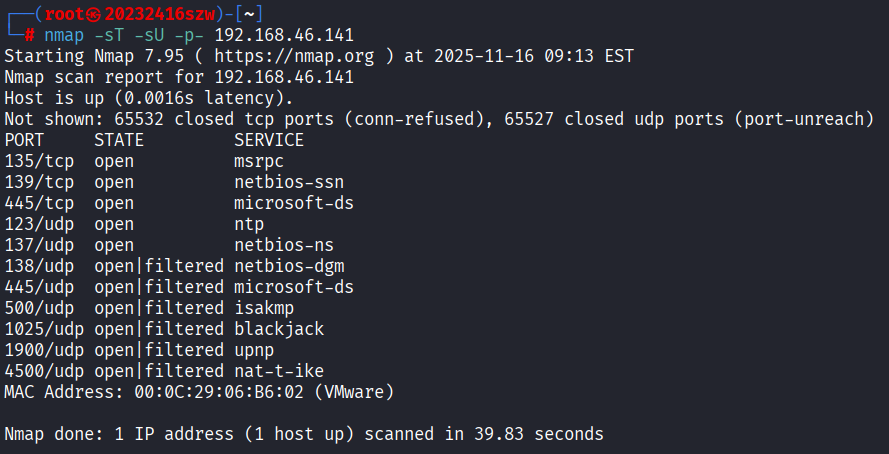

使用nmap -sT -sU -p- 192.168.46.141,进行TCP和UDP扫描,得到开放的端口:

TCP开放端口为135、139、445,UDP开放端口为123、137;开放或过滤的UDP端口有138、445、500、1900、4500

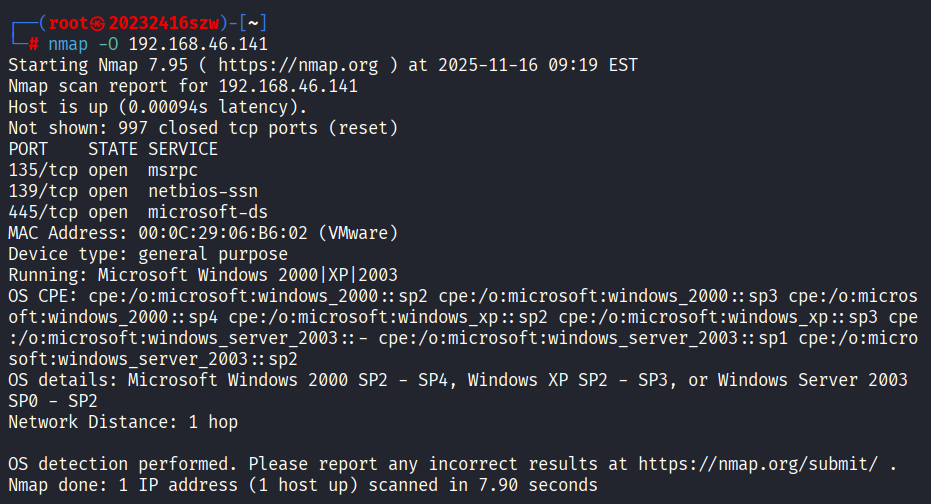

使用nmap -O 192.168.46.141,检测操作系统类型和版本,从结果中可以看出操作系统是Microsoft Windows XP SP2或者SP3。

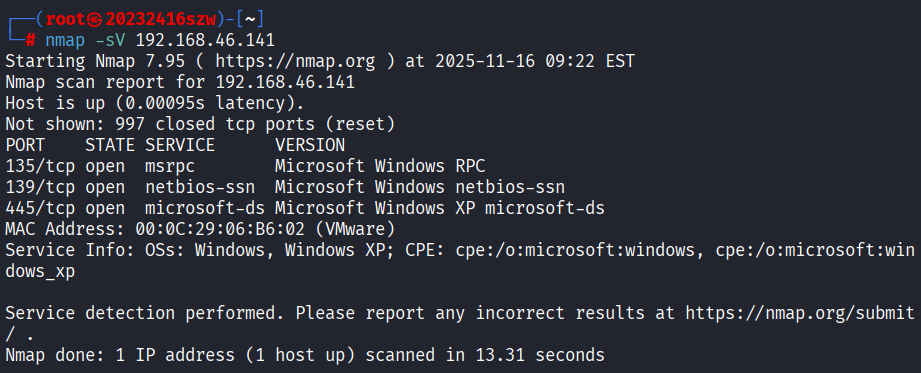

使用nmap -sV 192.168.46.141,查看运行的服务和版本。从结果中可以看出靶机安装了msrpc、netbios-ssn、microsoft-ds服务,这些服务都是Microsoft Windows版本或Microsoft Windows XP版本。

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

在Kali虚拟机上下载nessus,下载教程网址:https://blog.csdn.net/m0_68472908/article/details/137255414?utm_medium=distribute.pc_relevant.none-task-blog-2~default~baidujs_baidulandingword~default-0-137255414-blog-140269127.235^v43^control&spm=1001.2101.3001.4242.1&utm_relevant_index=3

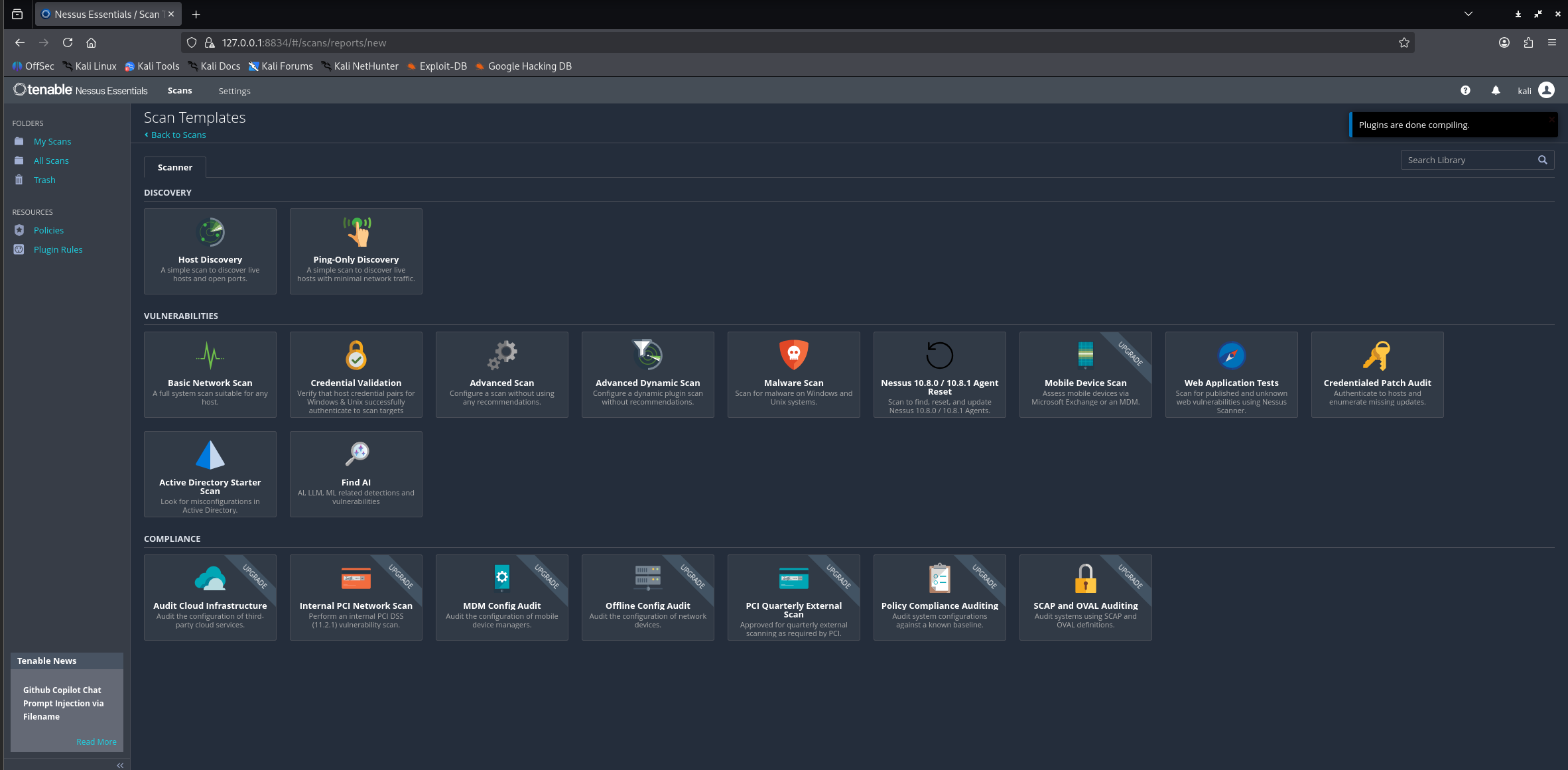

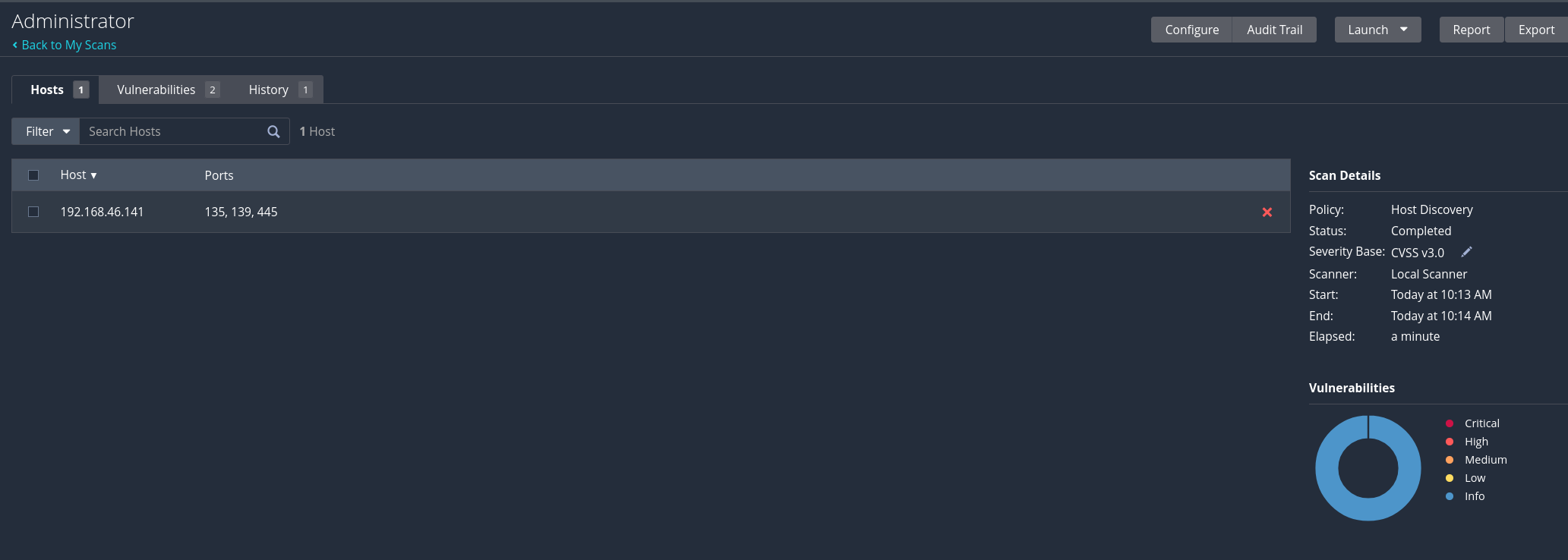

下载并配置好插件后,在nessus的主界面点击右上角的new scan,进入新建扫描界面,选择host discovery,截图如下:

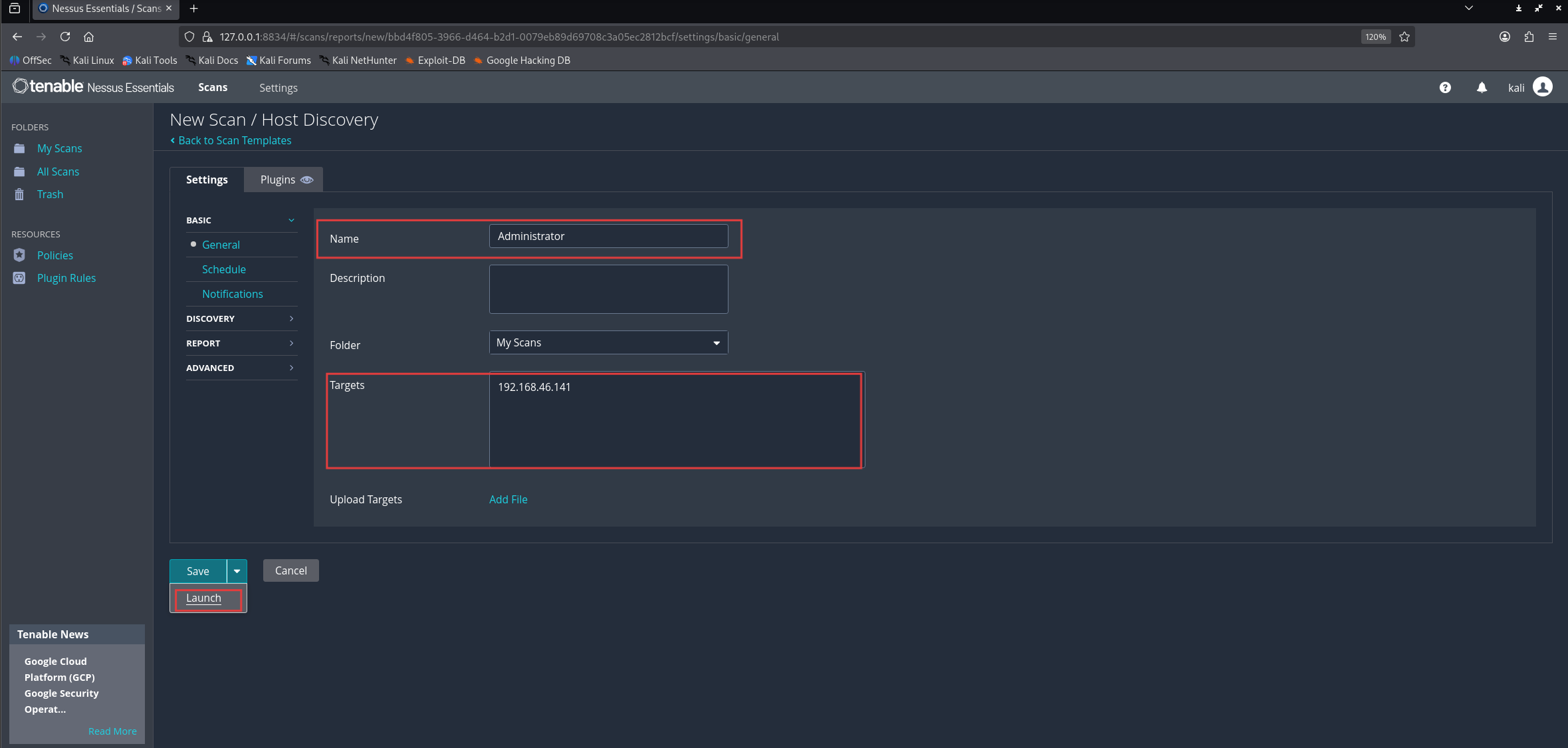

输入名称、IP地址,进行一些必要设置,点击launch,开始扫描

等待一段时间,扫描结果就出来了,从图中可以看出,主机的135, 139, 445端口开放着。

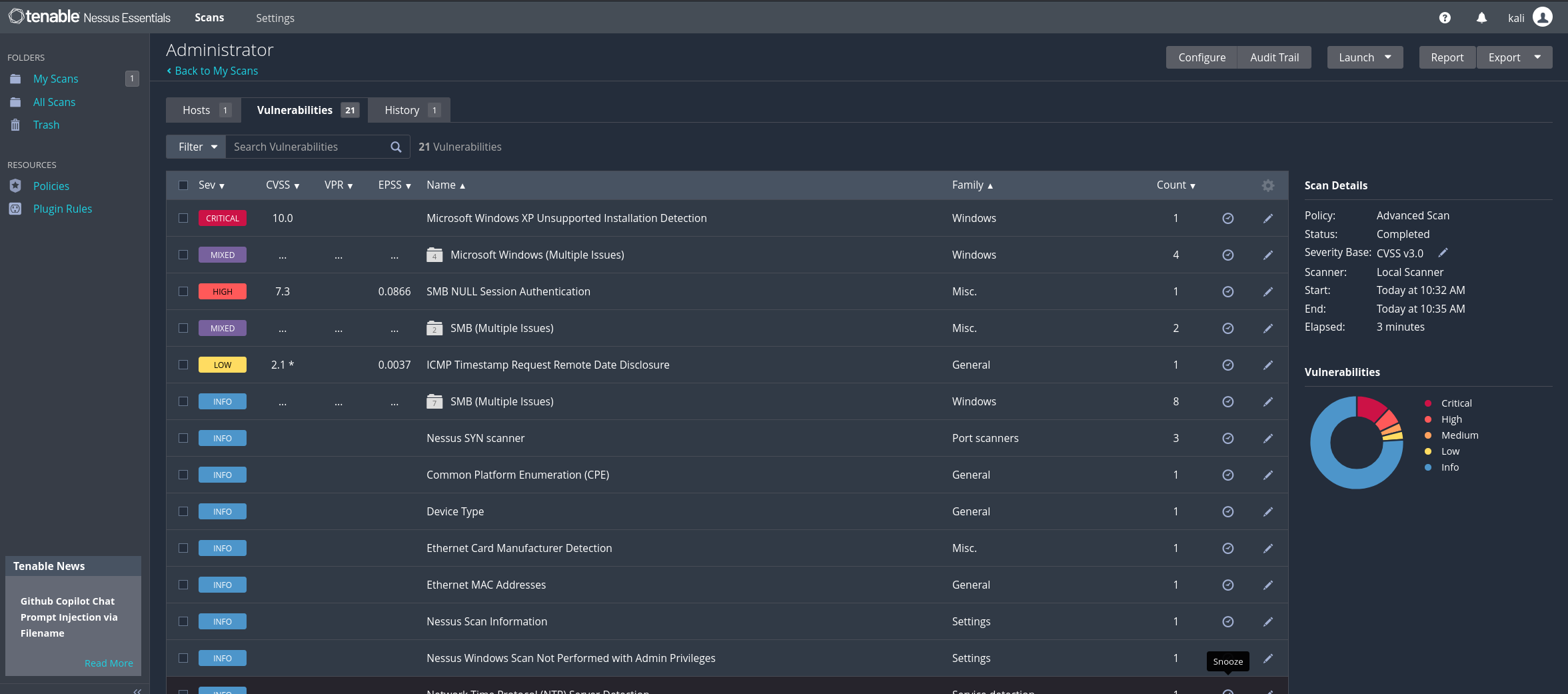

查看靶机各个端口上网络服务存在哪些安全漏洞,创建new scan,选择advanced scan,基本操作和上一个过程一致,进行高级扫描,扫描结果如下图。从图中可以看出一些信息,比如靶机安装的是不再被支持的系统,靶机会回应ICMP时间戳请求,造成风险。

根据扫描结果,可以看出445端口的SMB/RPC服务存在MS09-001、MS08-067、MS17-010漏洞

你认为如何攻陷靶机环境,以获得系统访问权

对于MS09-001漏洞,攻击者可以在NT Trans2请求中指定畸形的值导致内核忙碌,必须重启系统才能恢复操作,在大多数情况下都会导致拒绝服务,但实现远程执行代码也是理论可行的;

对于MS08_067漏洞,攻击者可以利用受害者主机默认开发的SMB服务的端口445发送特殊RPC请求,造成可被利用并可远程执行代码;

对于MS17-010漏洞,攻击者可以通过向Windows服务器的SMBv1服务发送精心构造的命令造成溢出,最终导致任意命令的执行。

想要利用以上这些漏洞,一个可行的操作过程如下:在kali虚拟机中打开msfconsole,在其中经过以下步骤:①search漏洞②use对应的模块③set需要的信息,如对方的IP地址④run/exploit⑤若攻击成功,建立起了会话,就可以尝试提权,并进行进一步的攻击行为。

2.5 搜索测试

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

搜索自己的名字,发现和我相关的只有我的实验报告以及我的码云(bestics_2_0),基本无信息泄露

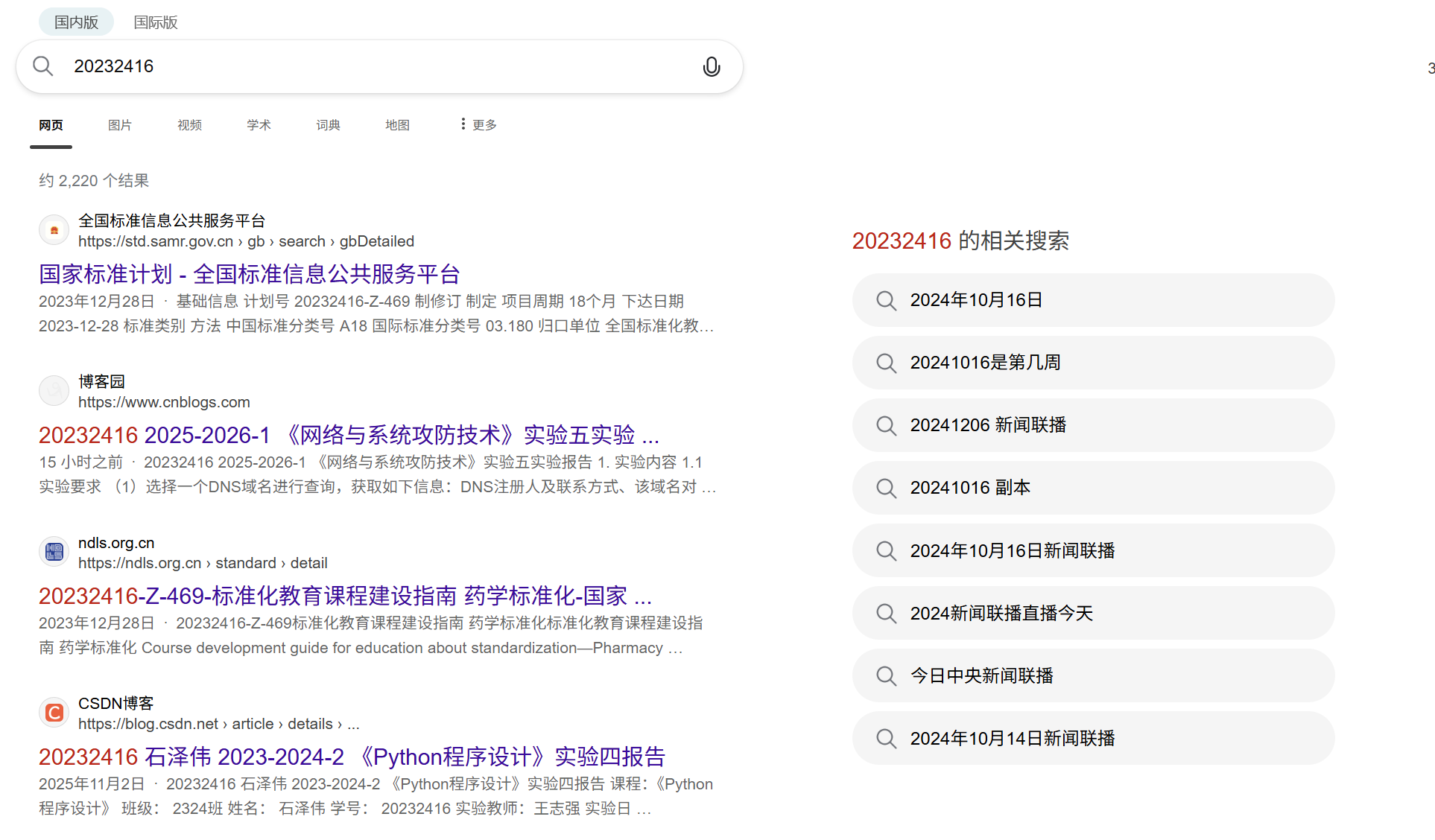

搜索自己的学号,发现只有我的实验报告信息

搜索自己的电话号码

2.5.2 练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

①使用intitle: 人约黄昏后用于查找包含指定文字的网页标题

②使用inurl: .php?id=用于查找可能包含sql注入的网址

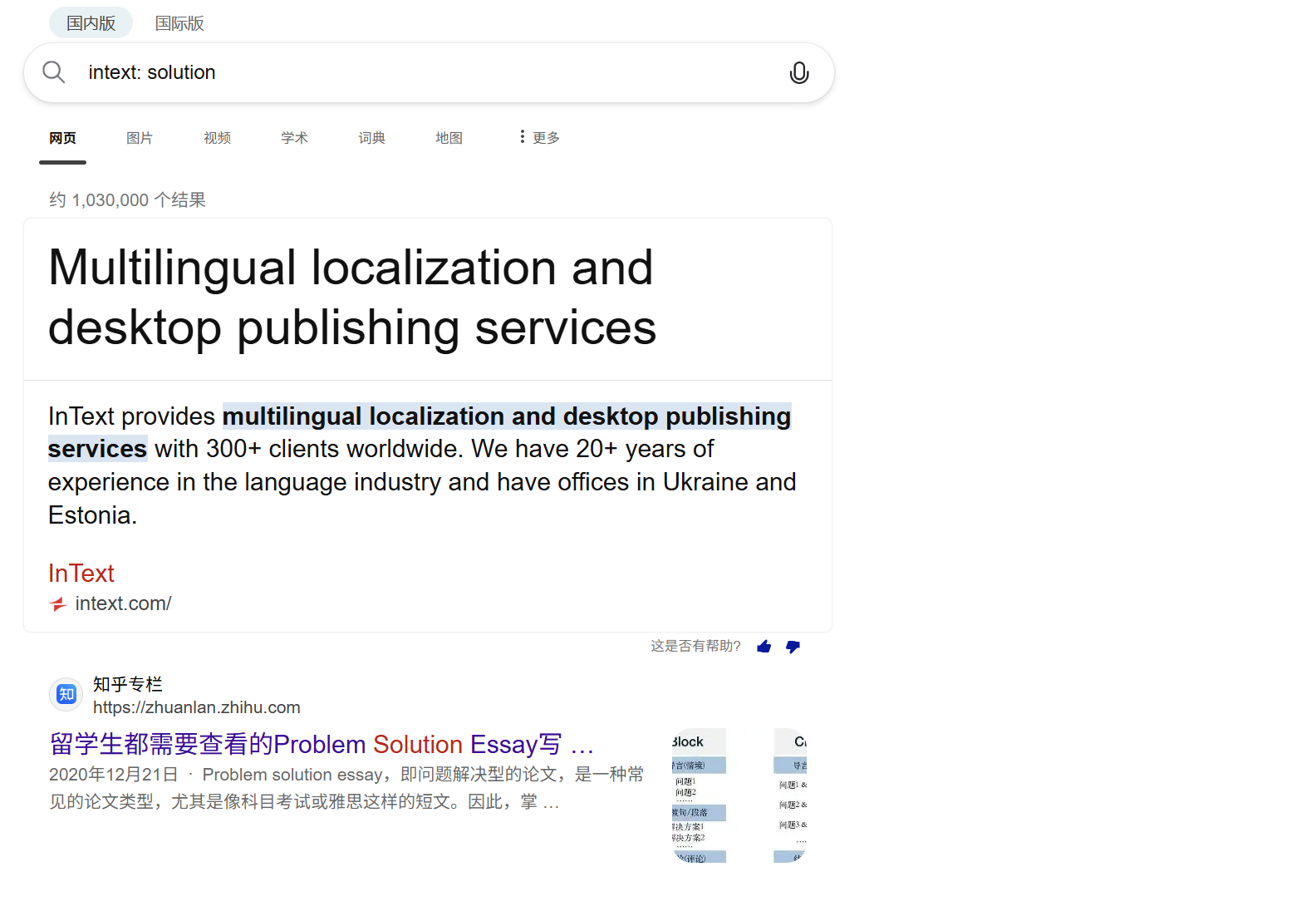

③使用intext: solution用于返回包含“solution”这个词的页面内容

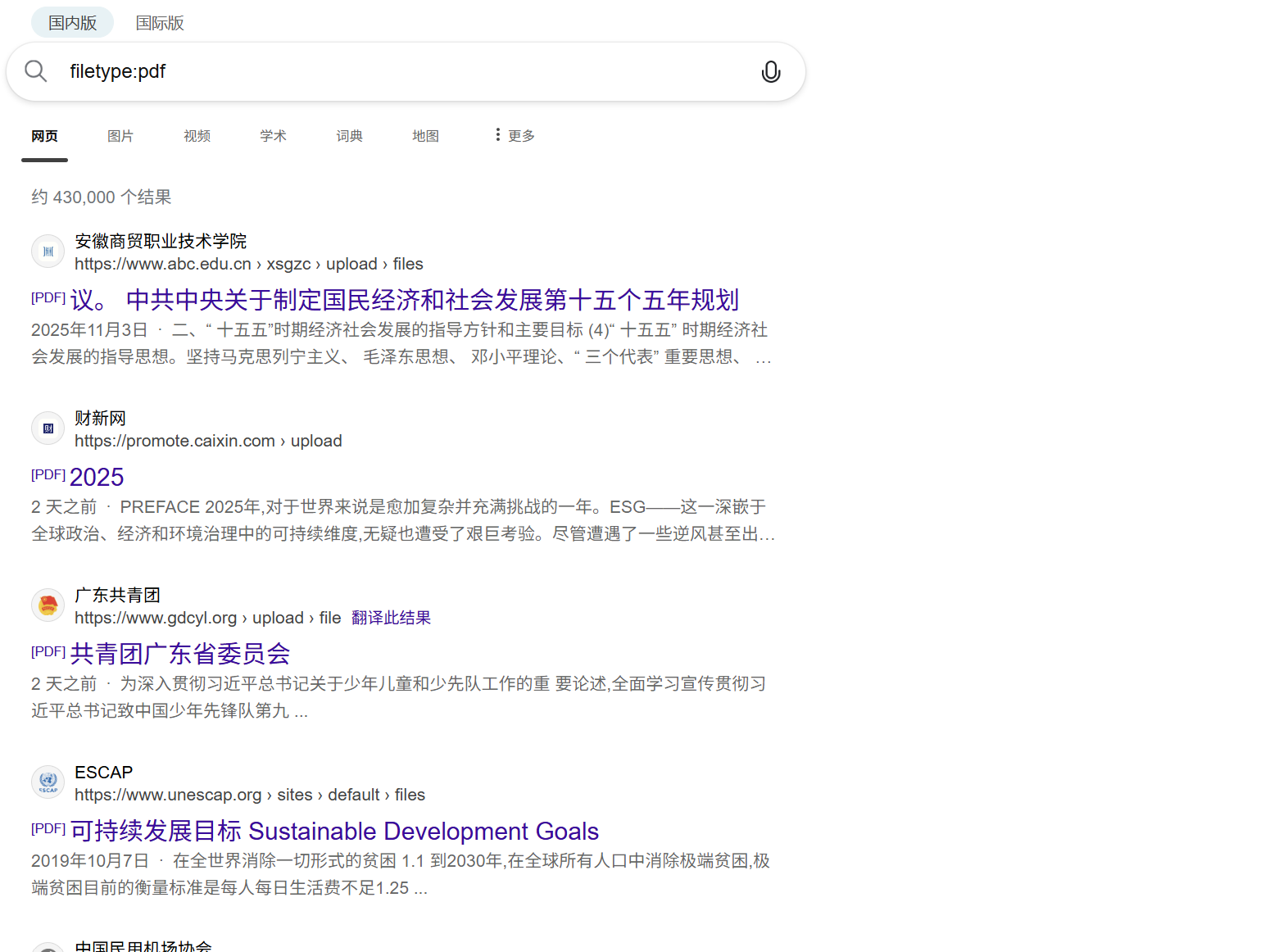

④使用filetype:pdf用于查找pdf文件

⑤使用link:http://www.baidu.com用于查找所有包含指向http://www.baidu.com的网页

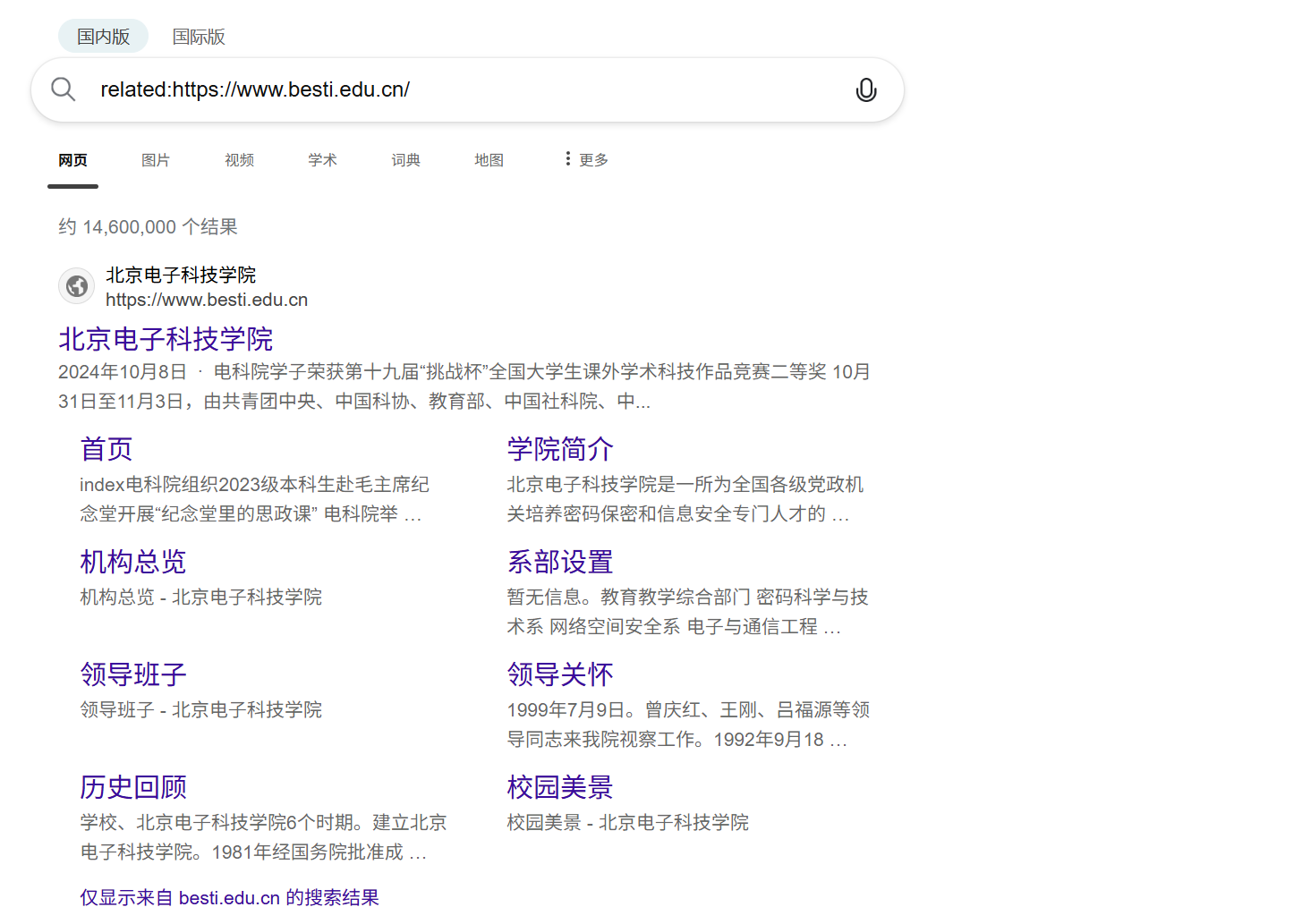

⑥使用related:https://www.besti.edu.cn/查找与https://www.besti.edu.cn/相似的页面,相似指的是网页的布局相似

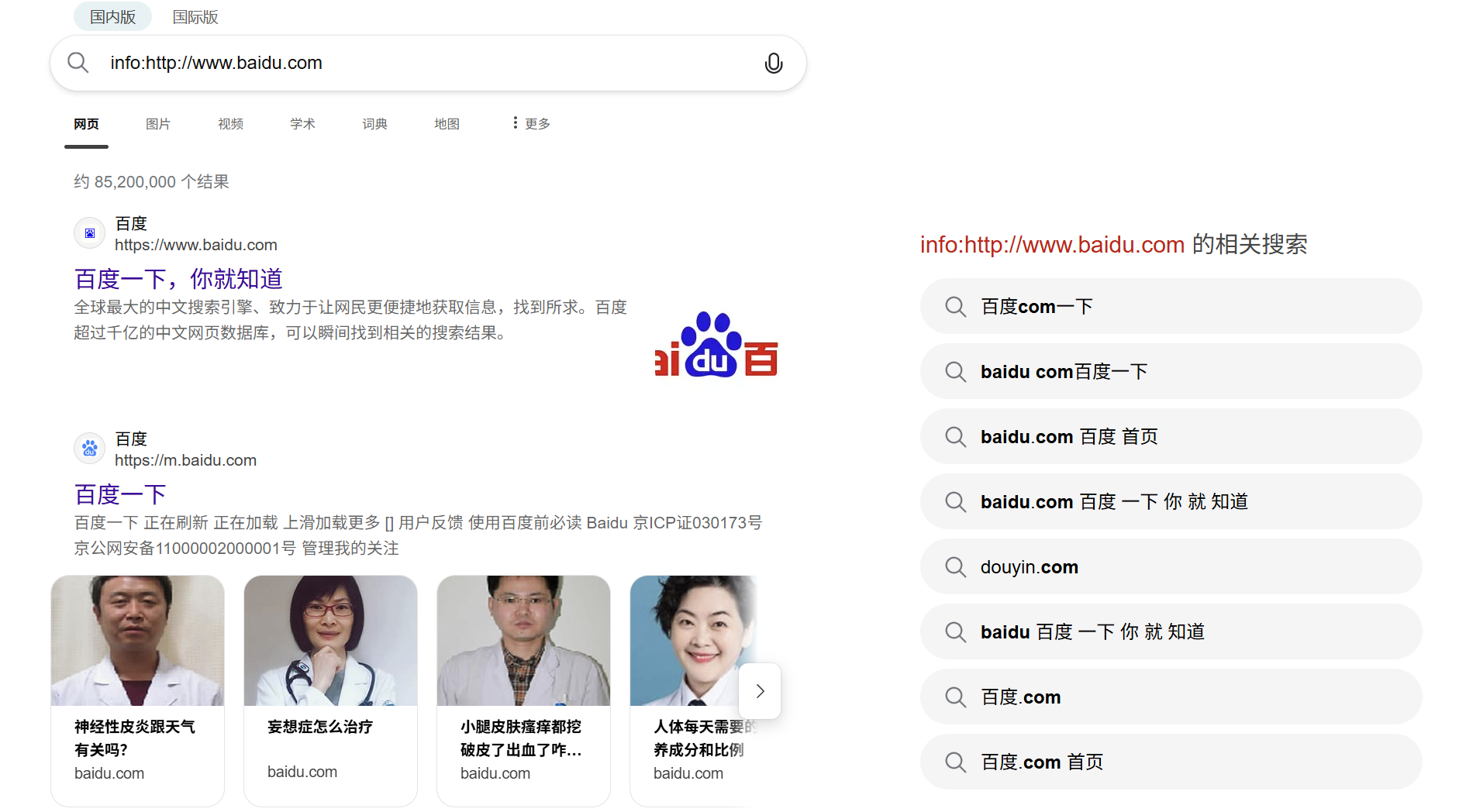

⑦使用info:http://www.baidu.com用于得到这个网站的信息

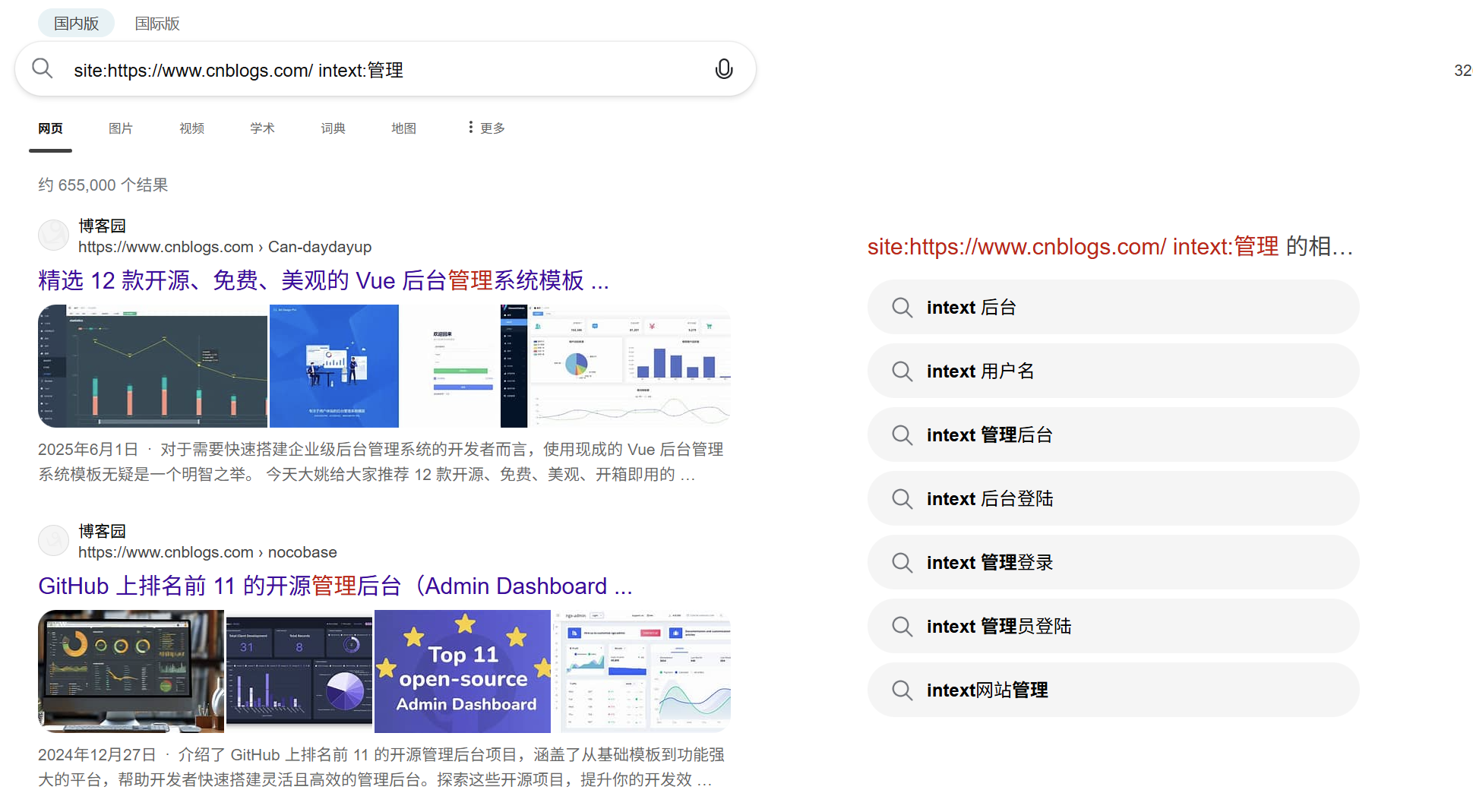

⑧使用site:https://www.cnblogs.com/ intext:管理用于尝试找到网页后台

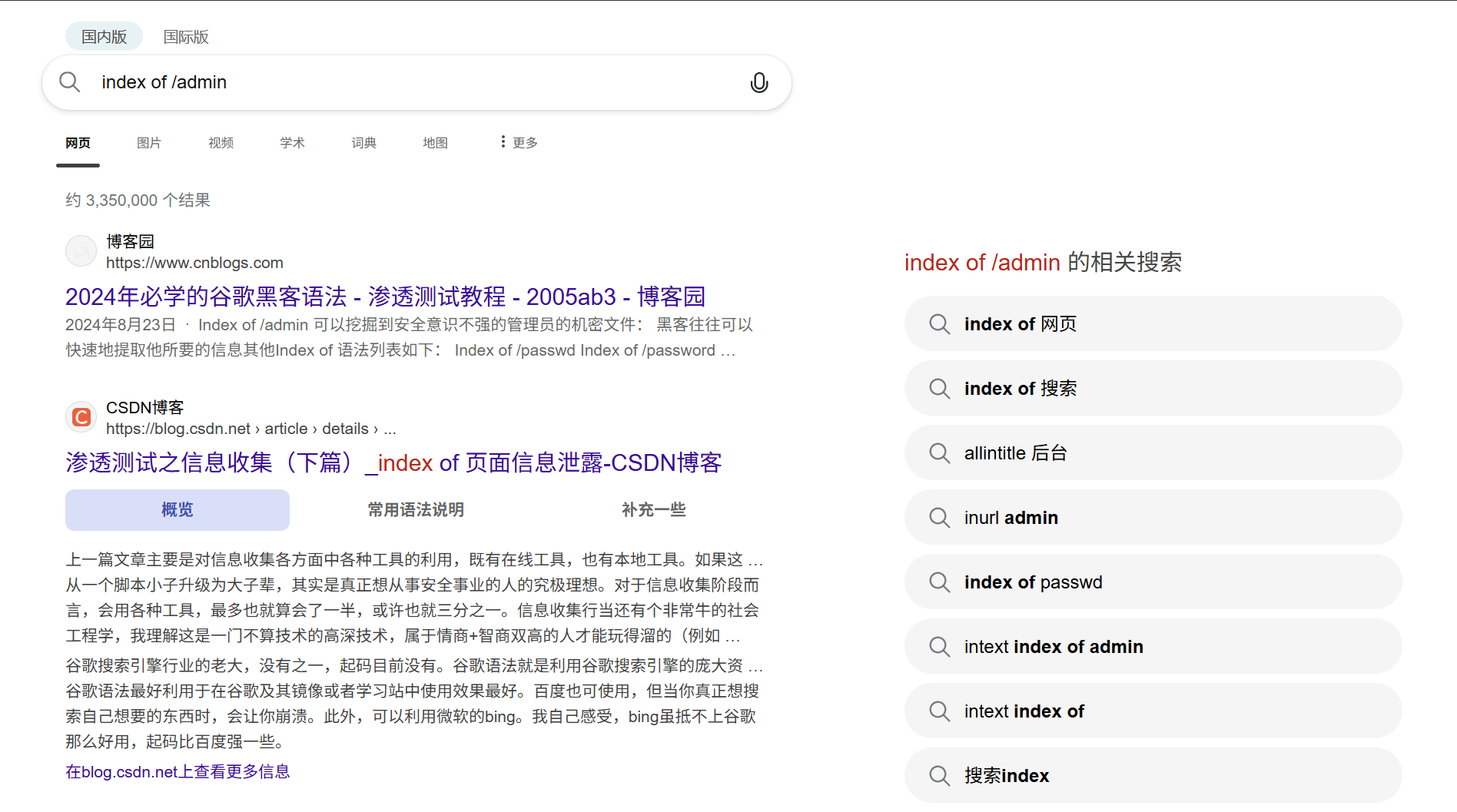

⑨使用index of /admin尝试访问或列出Web服务器上名为“admin”的目录的内容

⑩使用cache:https://www.baidu.com用于查找并查看缓存的特定网页版本

3.问题及解决方案

- 问题1:无法检测到开放端口

- 解决方案1:咨询AI后得到,我们需要关闭Windows_xp的防火墙,具体操作是依次点击“开始->控制面板->安全中心->Windows防火墙->关闭”,最后记得在“关闭”页面点击“Enter”保存修改

4.学习感悟、思考等

通过本次网络安全实验,我不仅初步掌握了DNS域名查询、IP追踪、网络扫描与信息搜集等核心技能,更深刻体会到理论与实践结合的重要性。从使用whois、dig等命令解析baidu.com的注册信息与IP归属,到通过Wireshark抓取好友IP并定位地理位置,再到运用nmap和Nessus对靶机进行全方位扫描,每一个步骤都让我对网络通信原理和安全漏洞有了直观认知。实验中,我观察到了Windows XP靶机的MS08-067、MS17-010等高危漏洞,理解了漏洞利用的基本逻辑,也在解决问题的过程中,学会了结合系统配置与工具特性排查故障。同时,个人网上足迹搜索让我意识到我们应该更加注重隐私保护,而10种Google hack技巧也提升了我的信息搜集能力。此次实验让我认识到提升自身的安全防护意识与技术水平的重要性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号