20242801 2024-2025-2 《网络攻防实践》第2次作业

20242801 2024-2025-2 《网络攻防实践》第2次作业

一、实验内容

- 通过网络中最方便获得域名信息,使用相关命令,解析出对应的域名注册信息和对应的ip地址。

- 通过抓包工具,获取通信双方的ip地址,都是对后续攻击过程做准备。

- 在得知ip地址,并且在该ip可以访问的情况下,学习nmap和nessus对目标主机进行端口扫描和漏洞扫描。

二、实验过程

(一)选择DNS域名查询

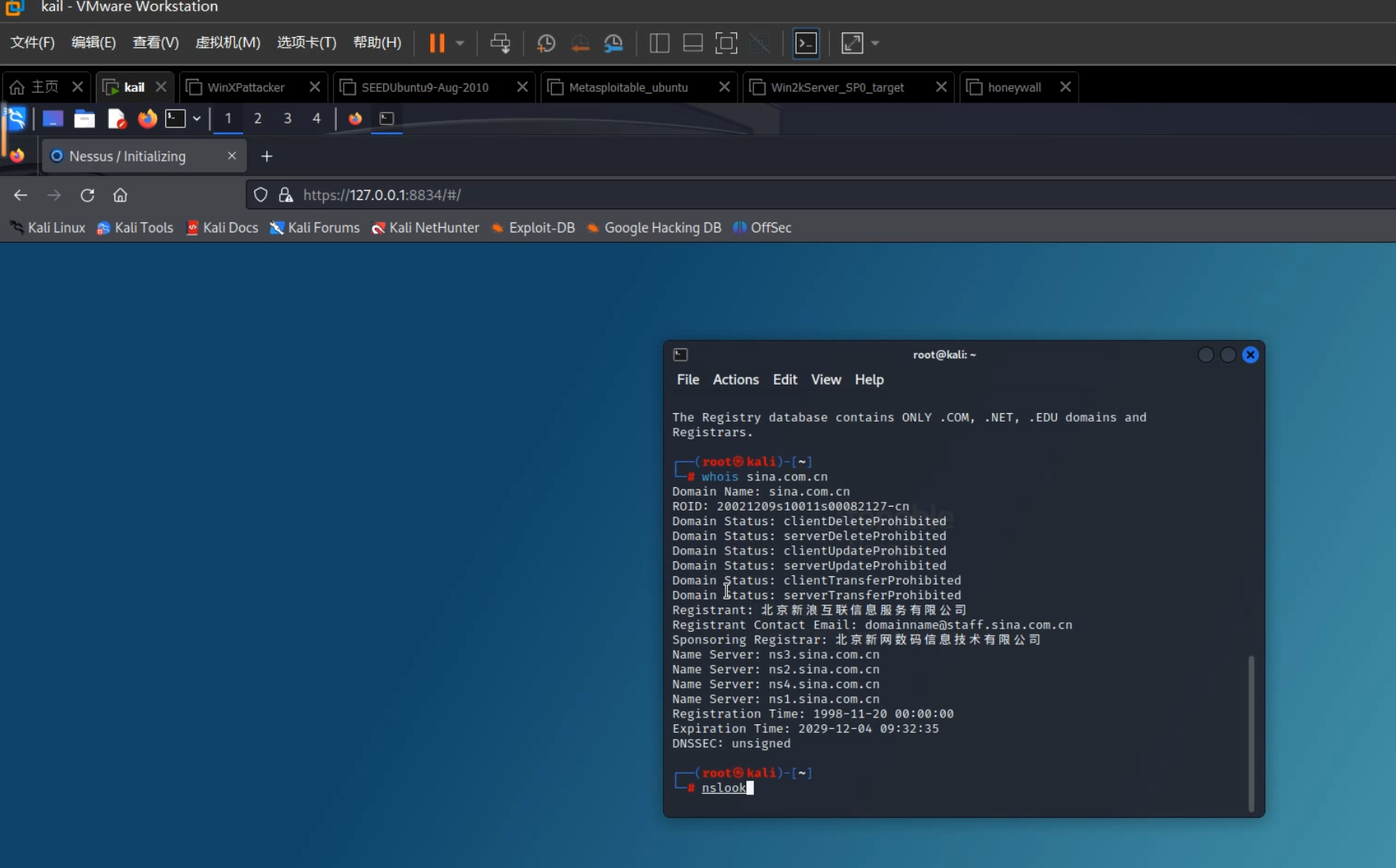

1. 在这里我们选择使用whois命令对sina.com.cn进行查询

whois命令主要用于查询域名注册信息、IP地址分配等相关信息,基本使用格式如下:whois [options] <domain/IP>

我们可以看到新浪的DNS注册商名称为北京新网数码信息技术有限公司,联系邮箱为domainname@staff.sina.com.cn。

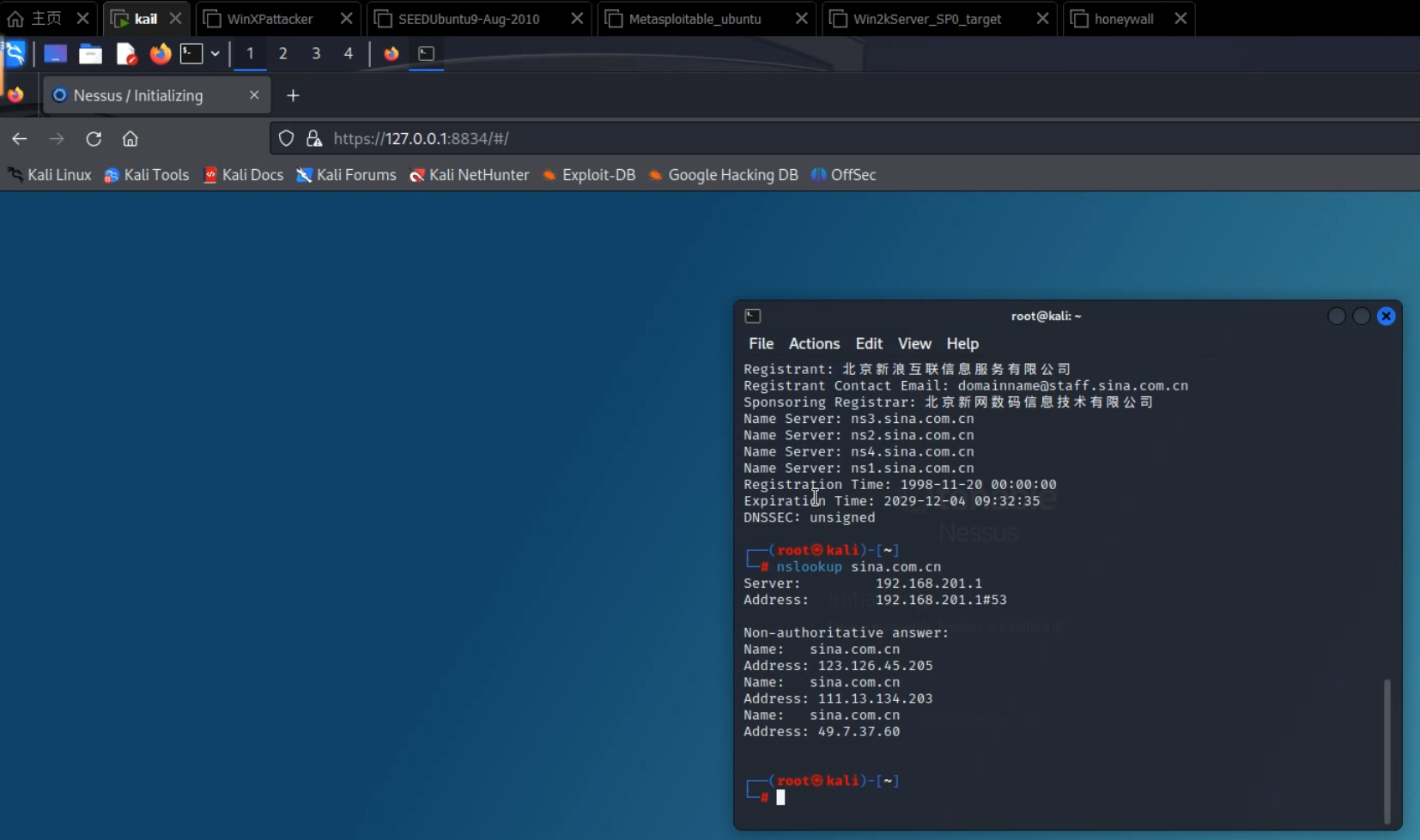

2. 使用nslookup命令查询上文域名对应的IP地址

nslookup命令可以用来查询域名系统的对应ip信息,通过 nslookup example.com 即可返回对应域名的IP信息。

可以看到sina.com.cn分别对应了123.126.45.205,111.13.134.203,49.7.37.60三个IP地址

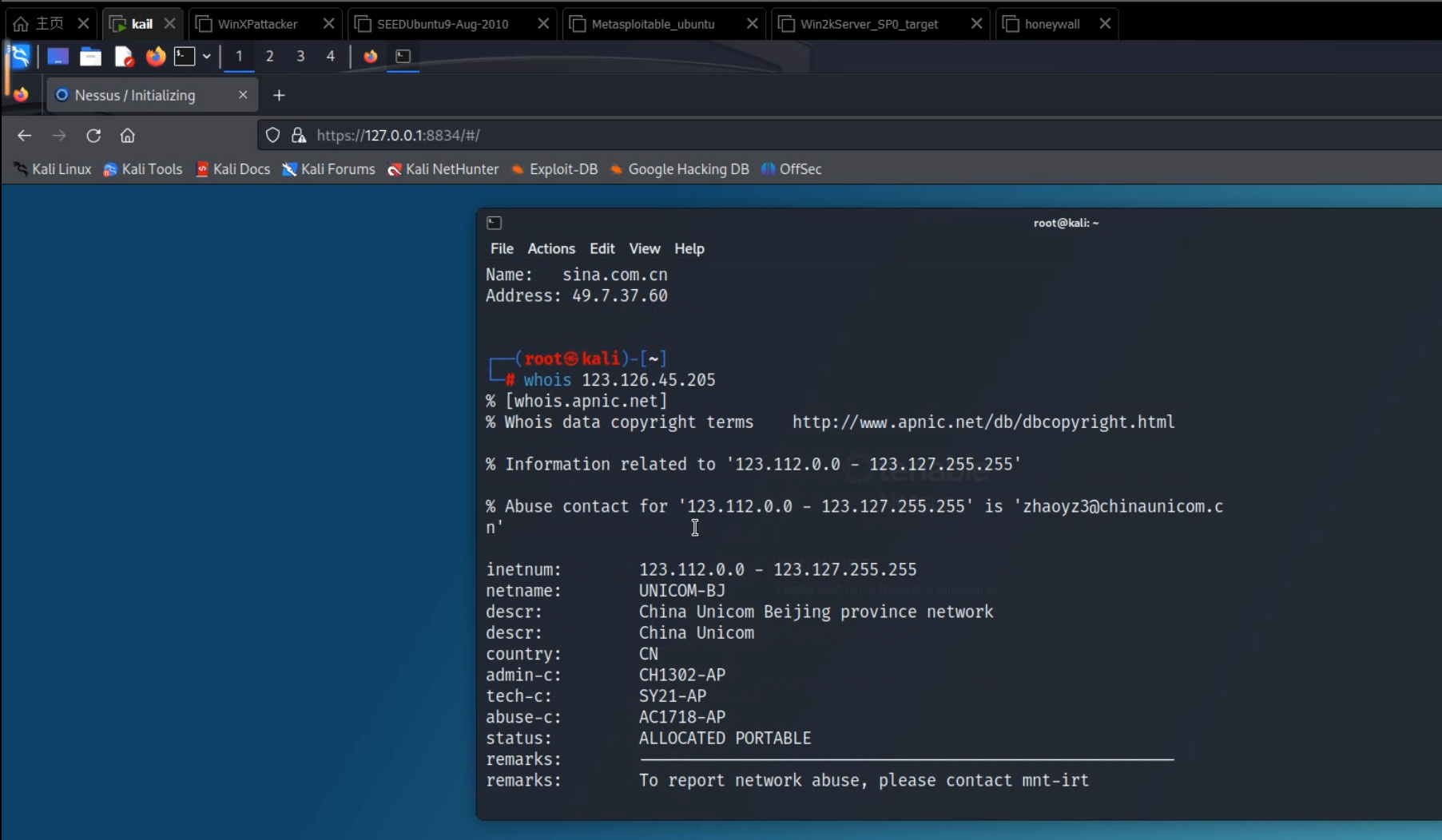

3. 使用whois命令查询ip地址注册人联系信息

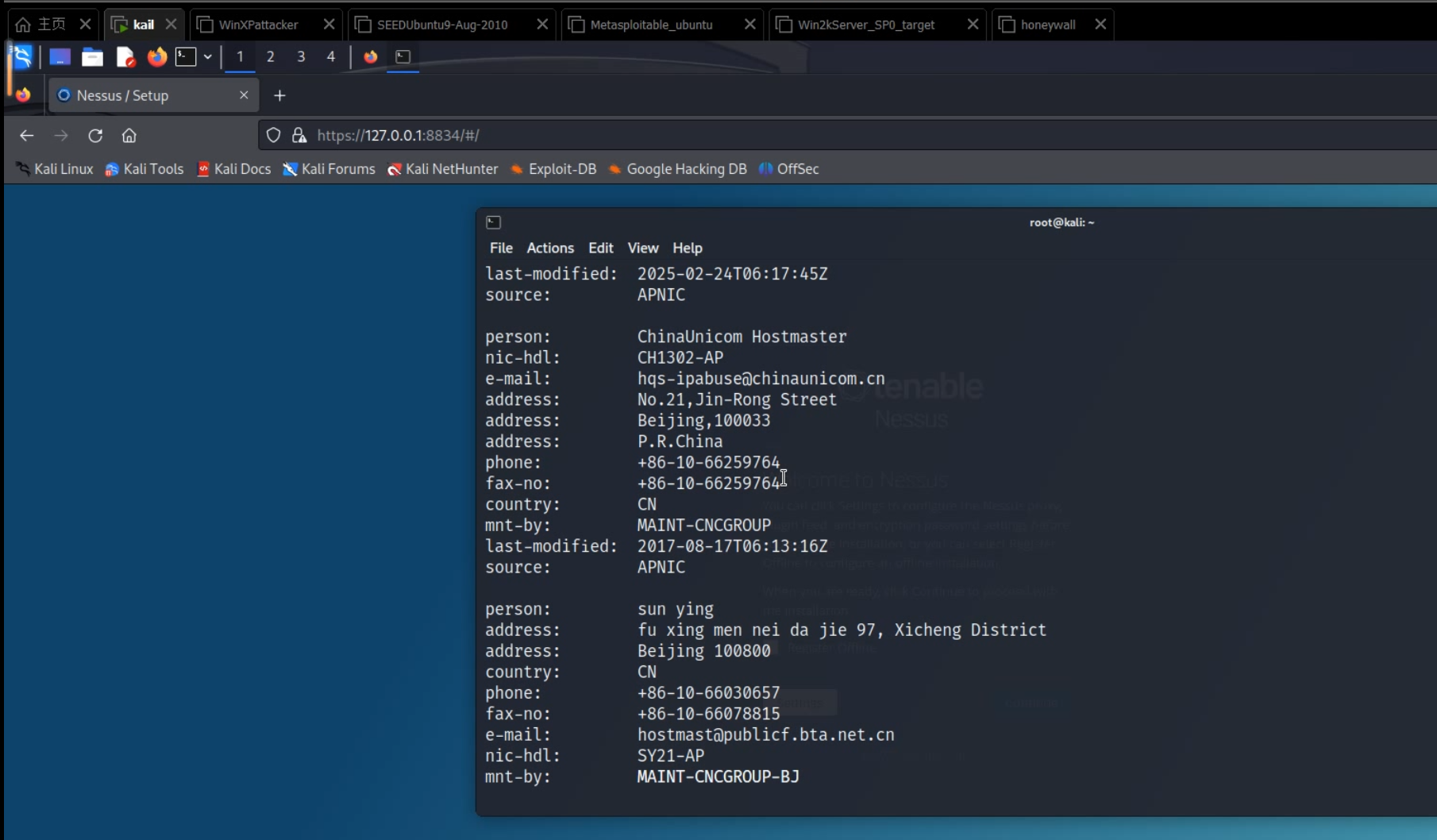

我们选取第一个ip地址,并使用whois命令进行查询

从上图中我们可以发现,其中一名注册人名叫sun ying,地址为北京市西城区复兴门内大街97号,联系电话为+86-10-66030657。

(二)获取微信通话时好友的IP地址,并获取其具体位置

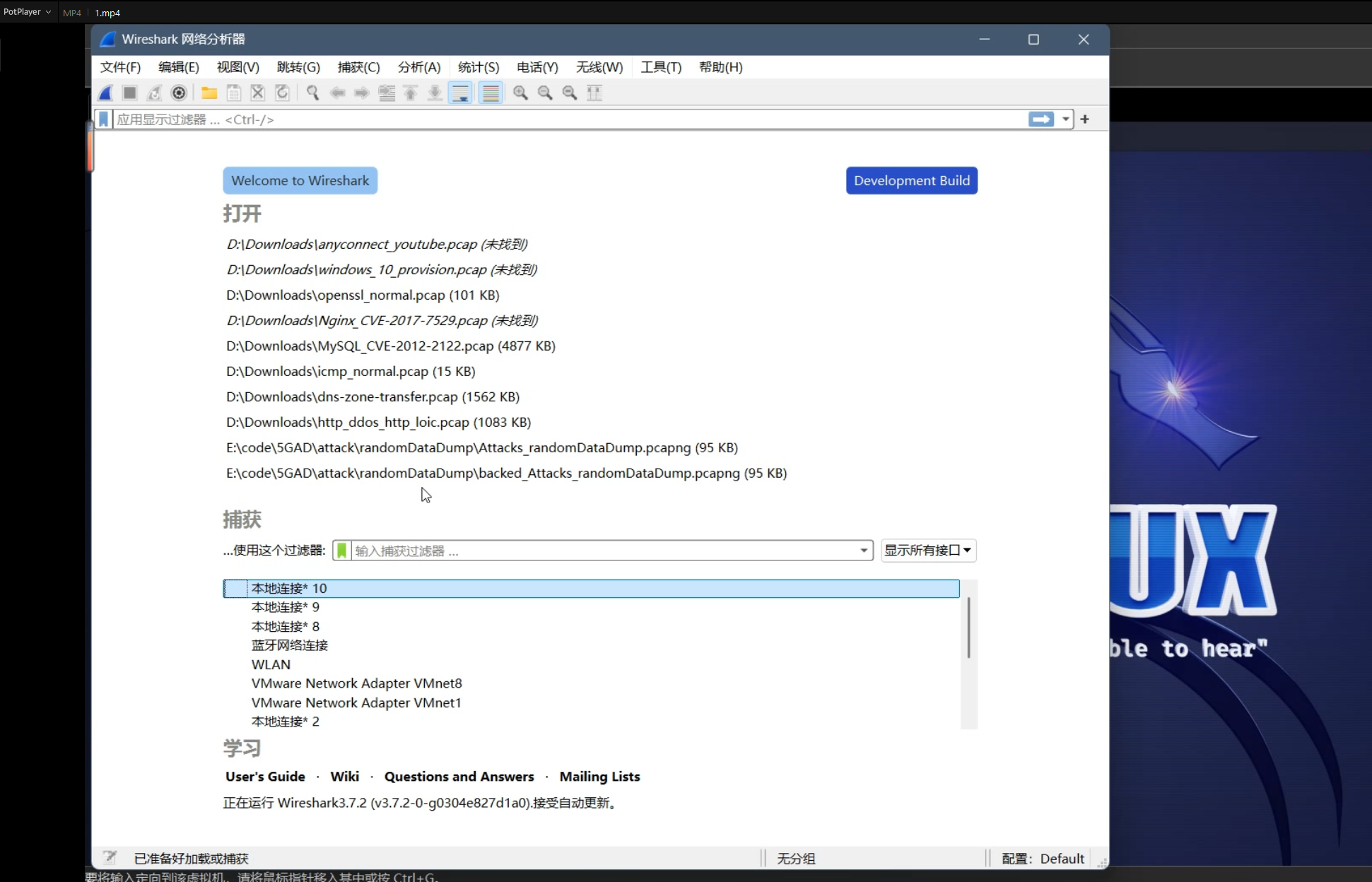

1. 使用wireshark进行网络监听

(1)选取WLAN无线网卡进行监听

(2)选择一名微信好友进行语音通话

(3)查看wireshark捕获的流量信息

发现在接听后,wireshark中出现了大量相同的ipv6地址数据包。

(5)查询ip所在地址

使用ipv6地址查询网络我们可以看到该ip地址对应在山东枣庄市,并且本机ip为北京市,都可以对应的上。

(三)使用nmap对靶机环境扫描

我们使用了上一次实验的kail作为攻击机、metasploitable作为攻击靶机。

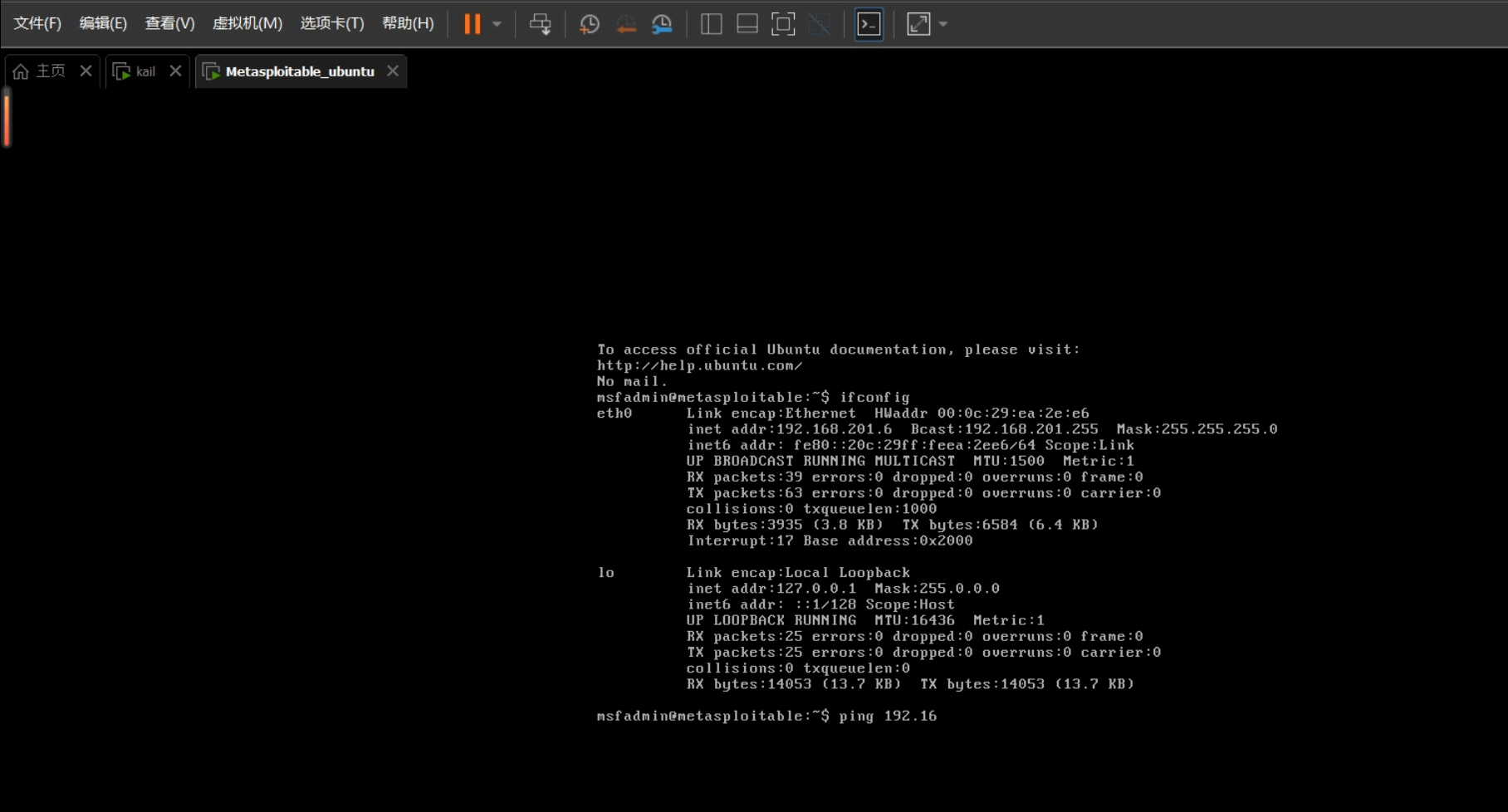

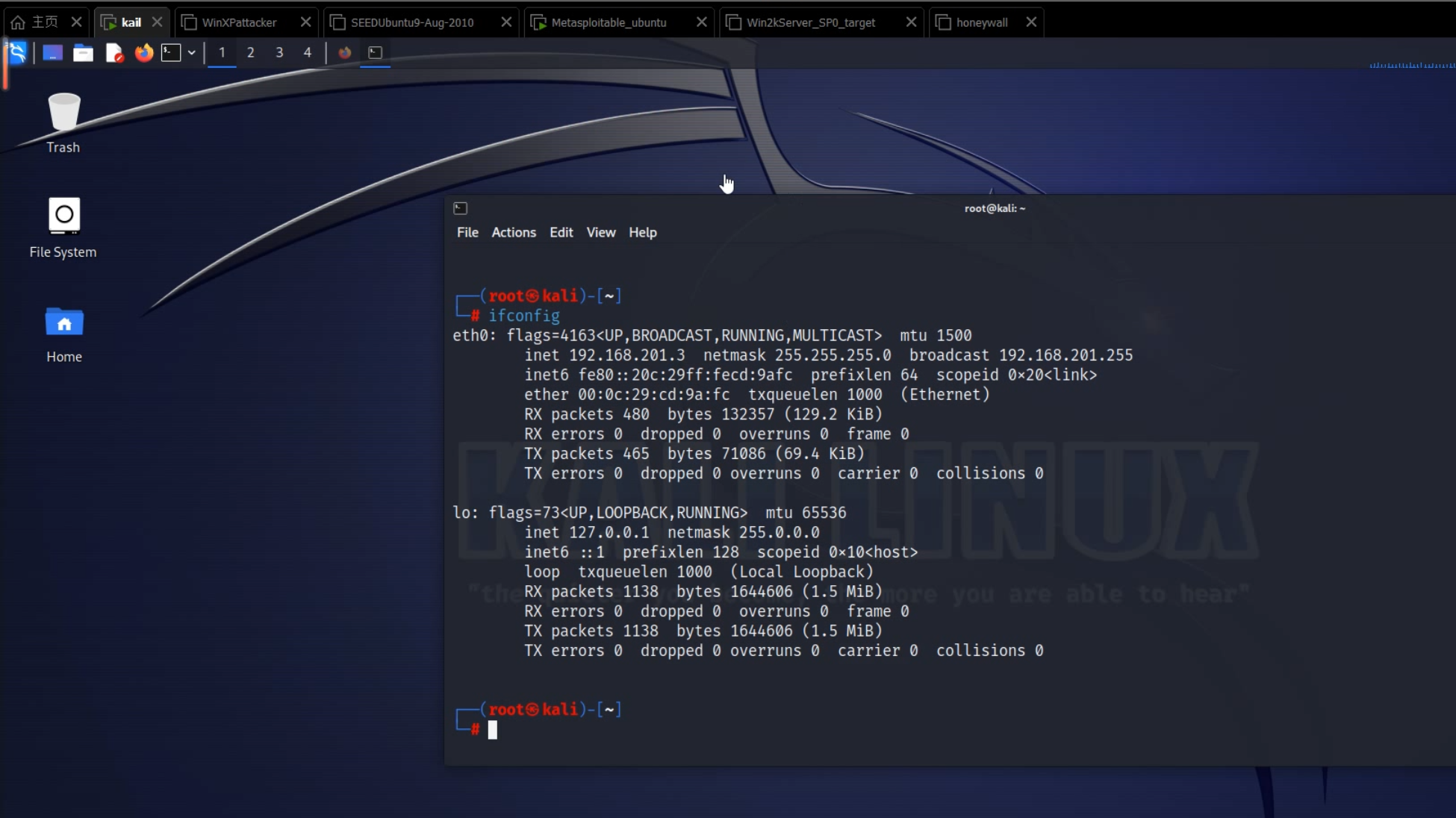

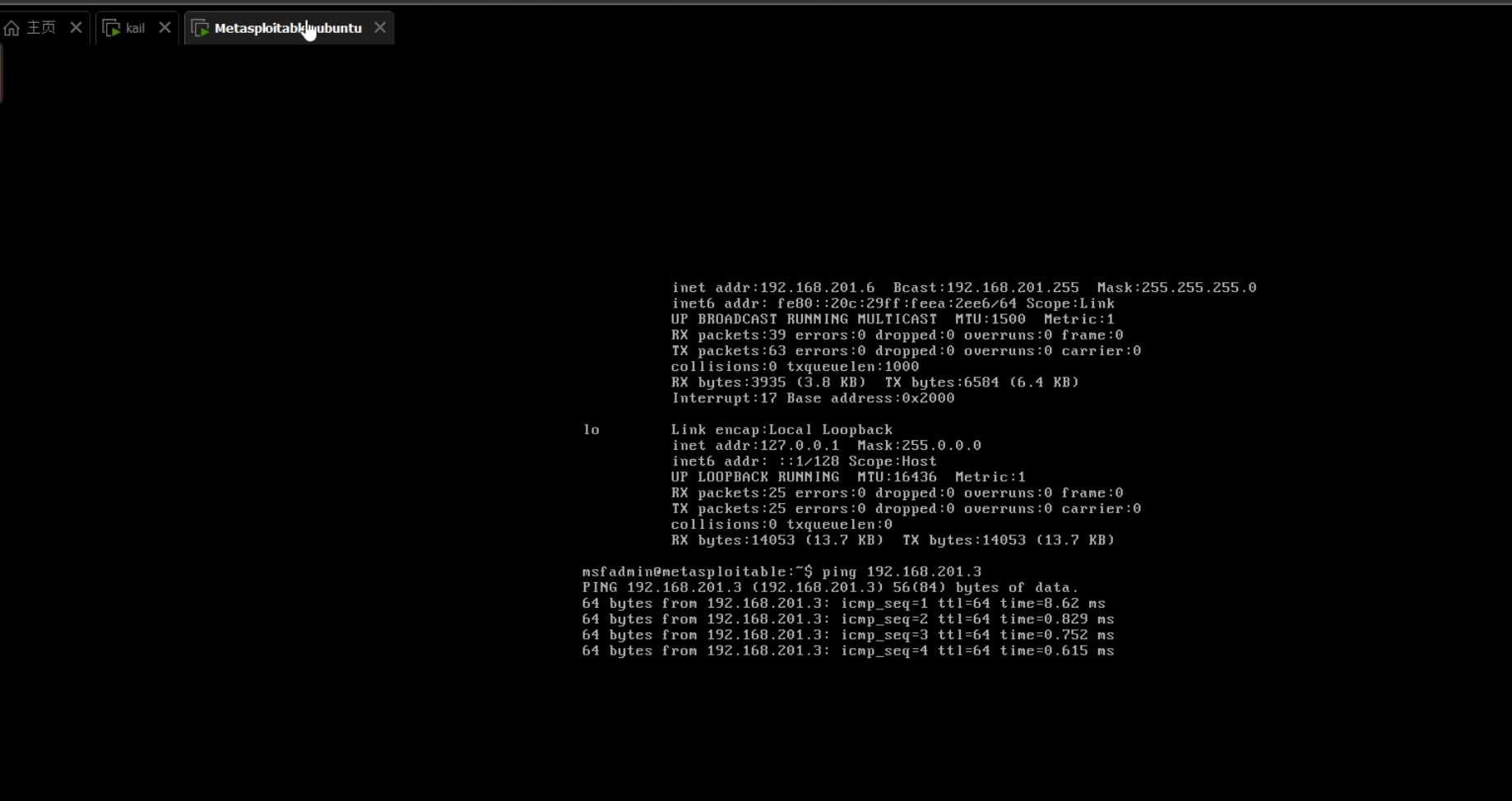

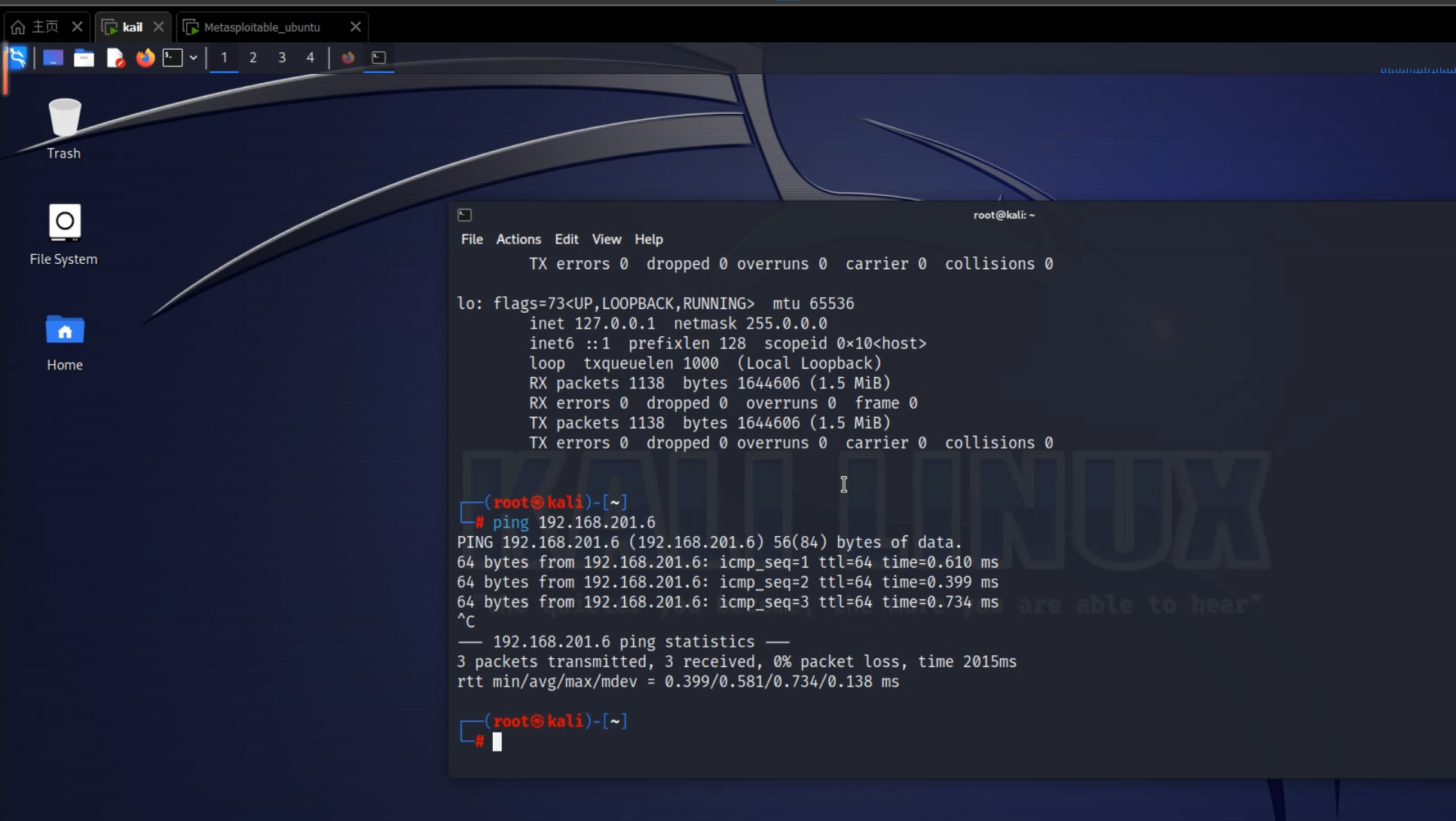

1. 确定两者ip地址

(1)使用ifconfig、ipconfig确定攻击机和靶机的ip地址并且是否在同一网段。

(2)使用ping命令测试双方连通性

可以观察到现在靶机和攻击机都处于同一网段,并且相互可以通信。

2. 使用nmap进行扫描

nmap是一款开源的网络扫描和安全审计工具,用于发现网络中存在的主机、开放端口。

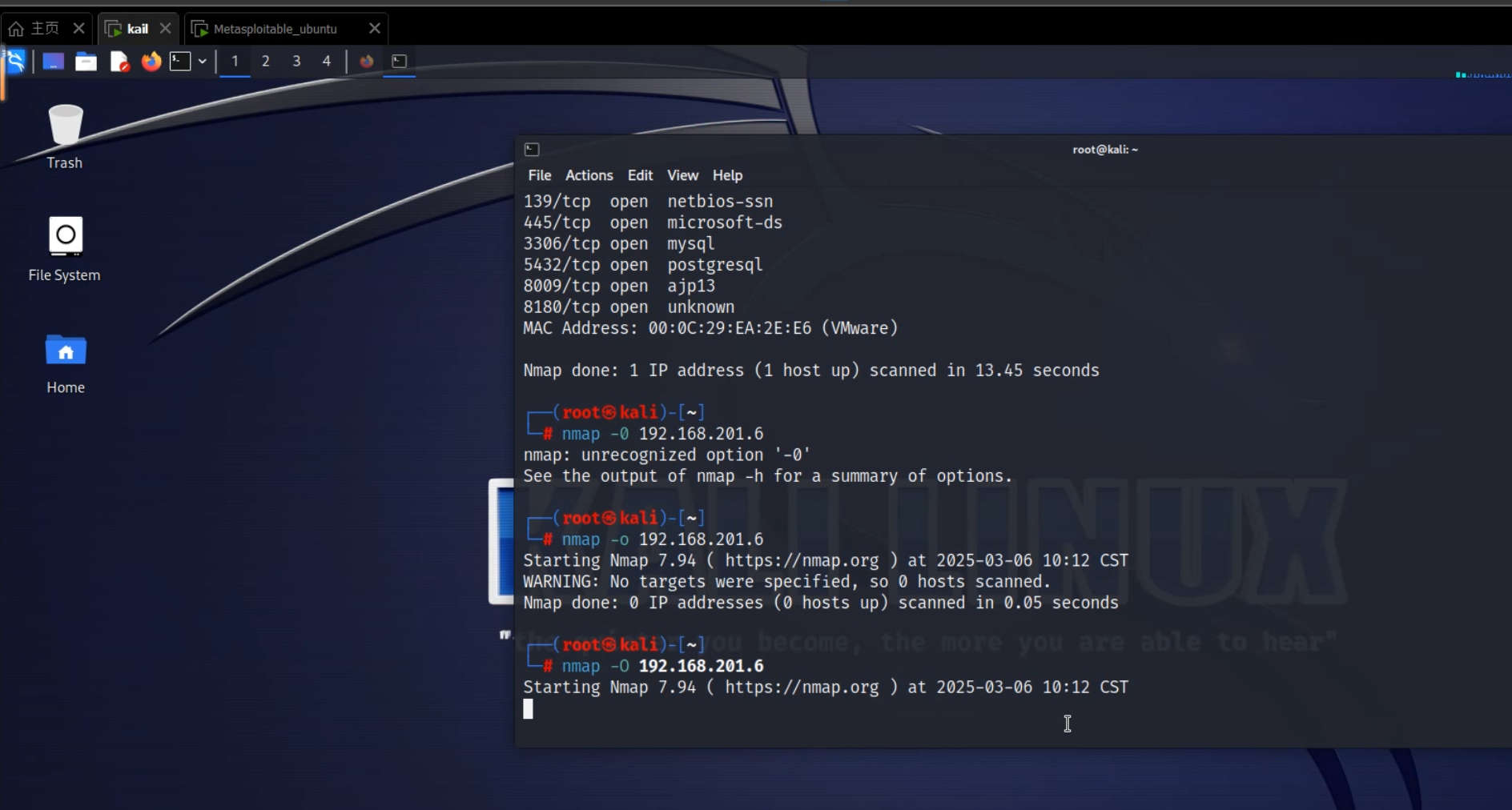

(1)使用nmap扫描靶机开放端口和服务

我们可以发现,靶机开放了tcp服务的21、22、23、25、80、139、445、3306、5432、8009、8180端口。

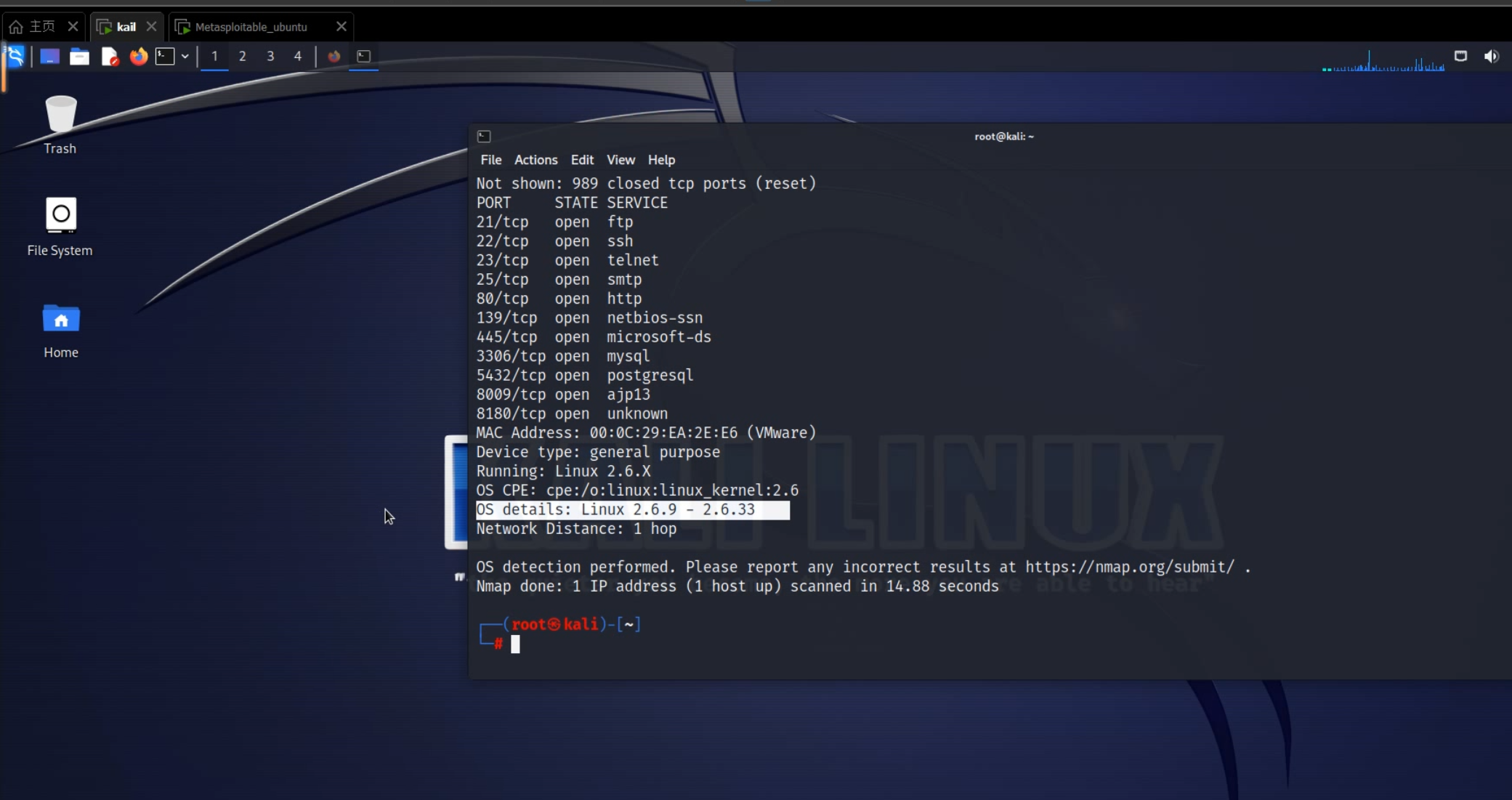

(2)使用nmap -O 可以扫描出目标主机所有的操作系统版本

可以看到,靶机所使用的操作系统内核为linux 2.6.9 - 2.6.33

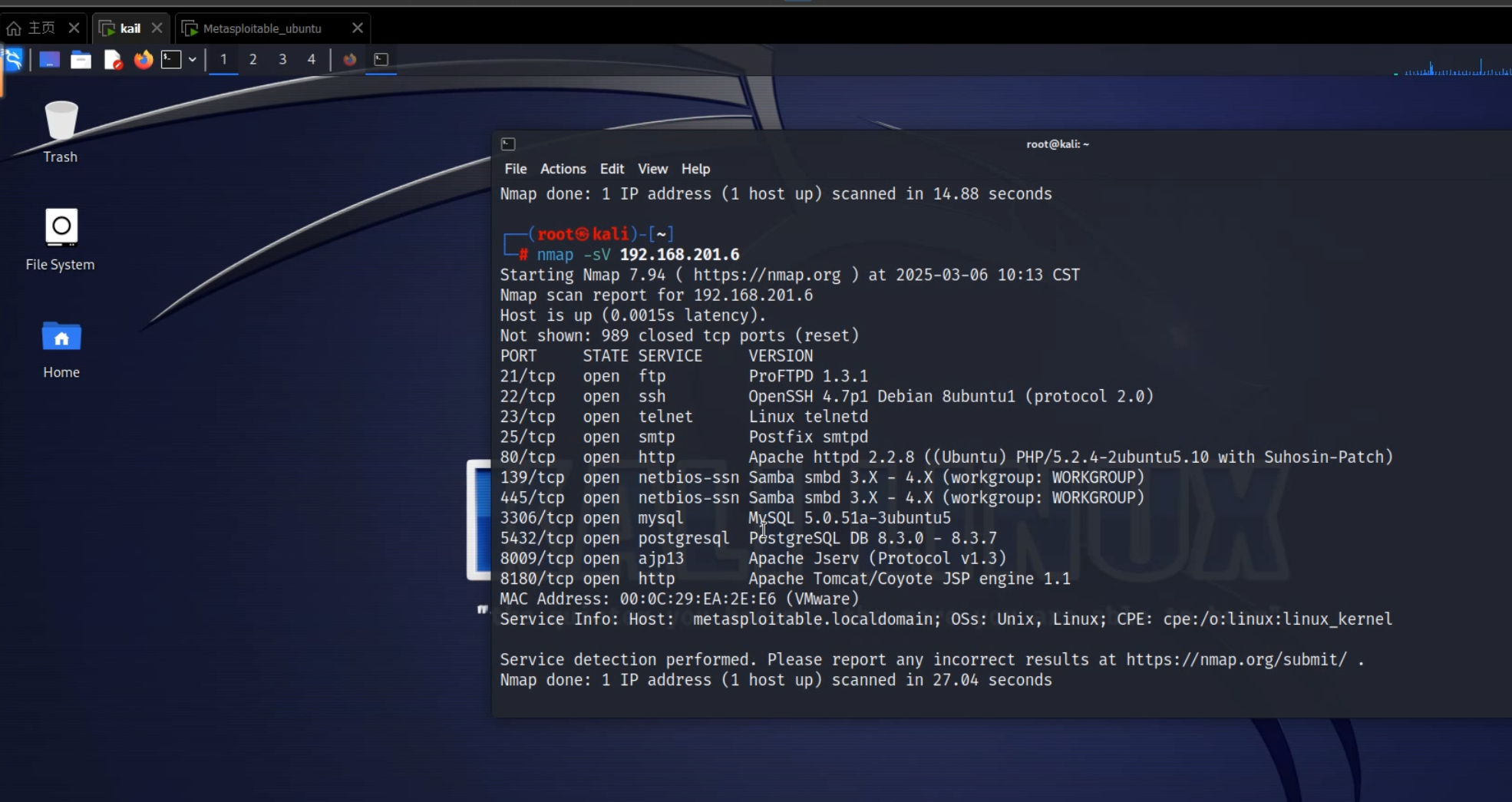

(3)扫描把靶机中安装了哪些服务

通过扫描结果可以看到,当前靶机开放了ftp、ssh、telnet、smtp、http、netbios-ssn、mysql、postgresql、ajp13服务。

(四)使用Nessus对靶机环境进行扫描

1. 前期准备

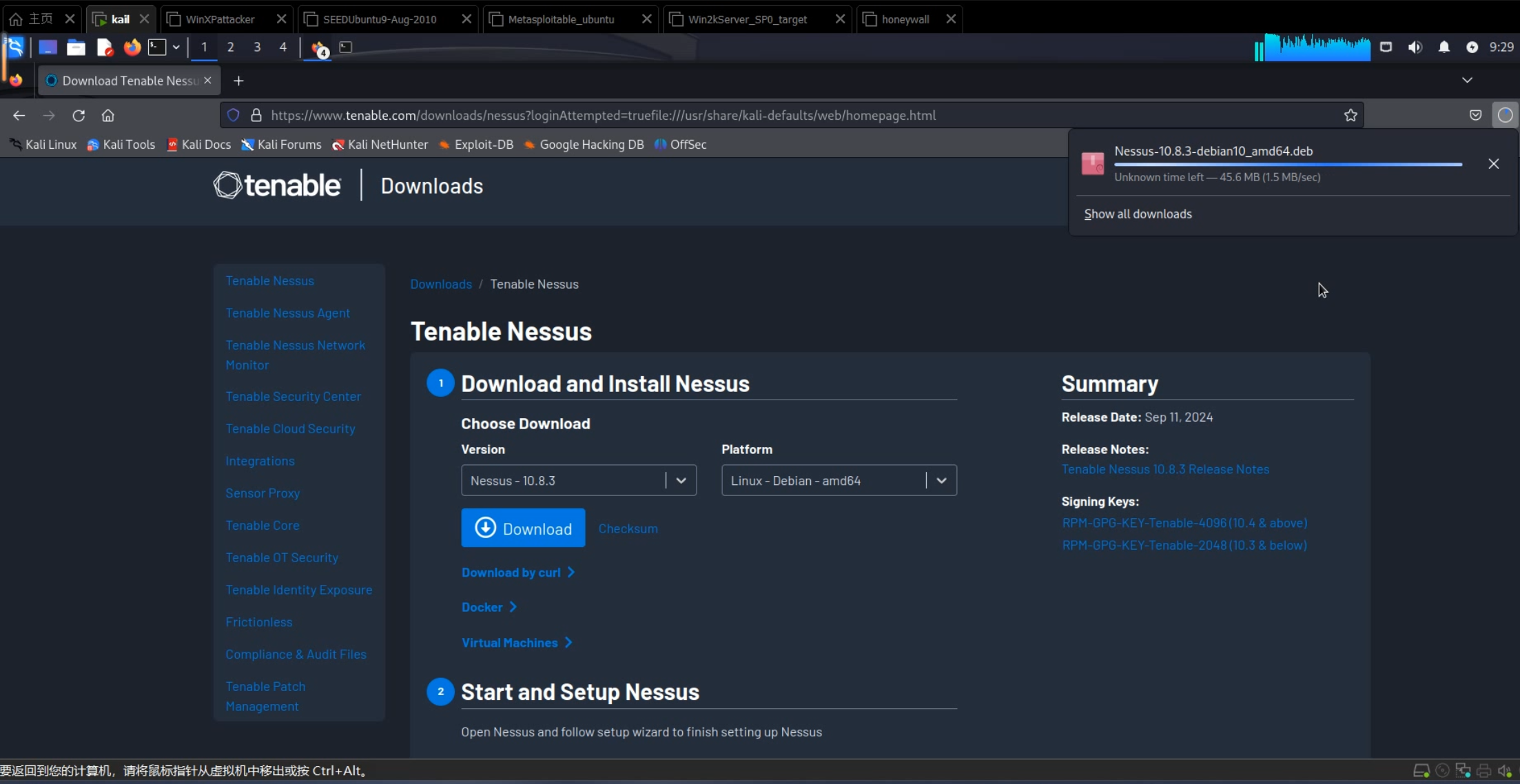

(1)安装Nessus

选择合适当前kail版本的nessus进行下载

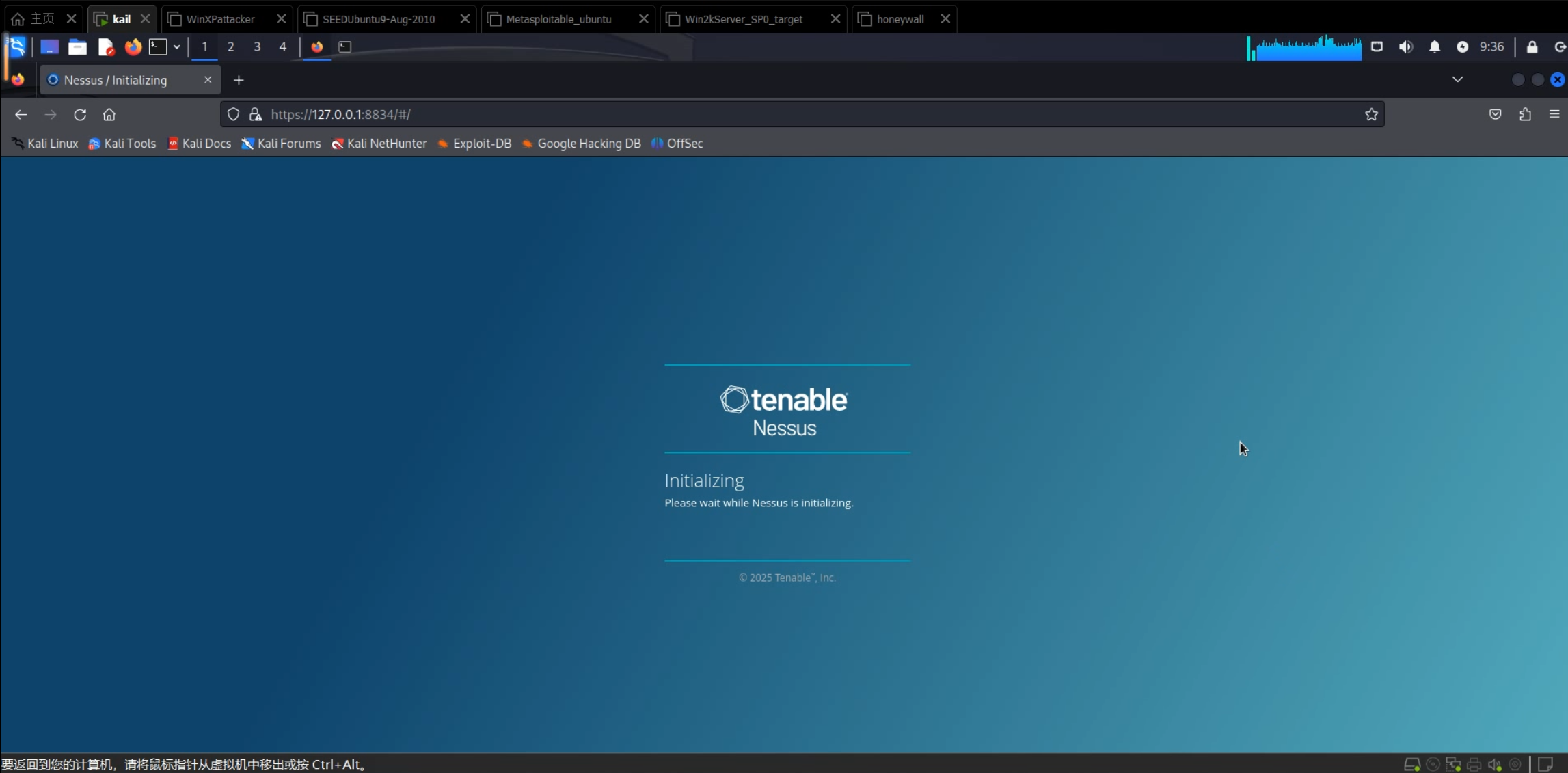

(2)初始化nessus

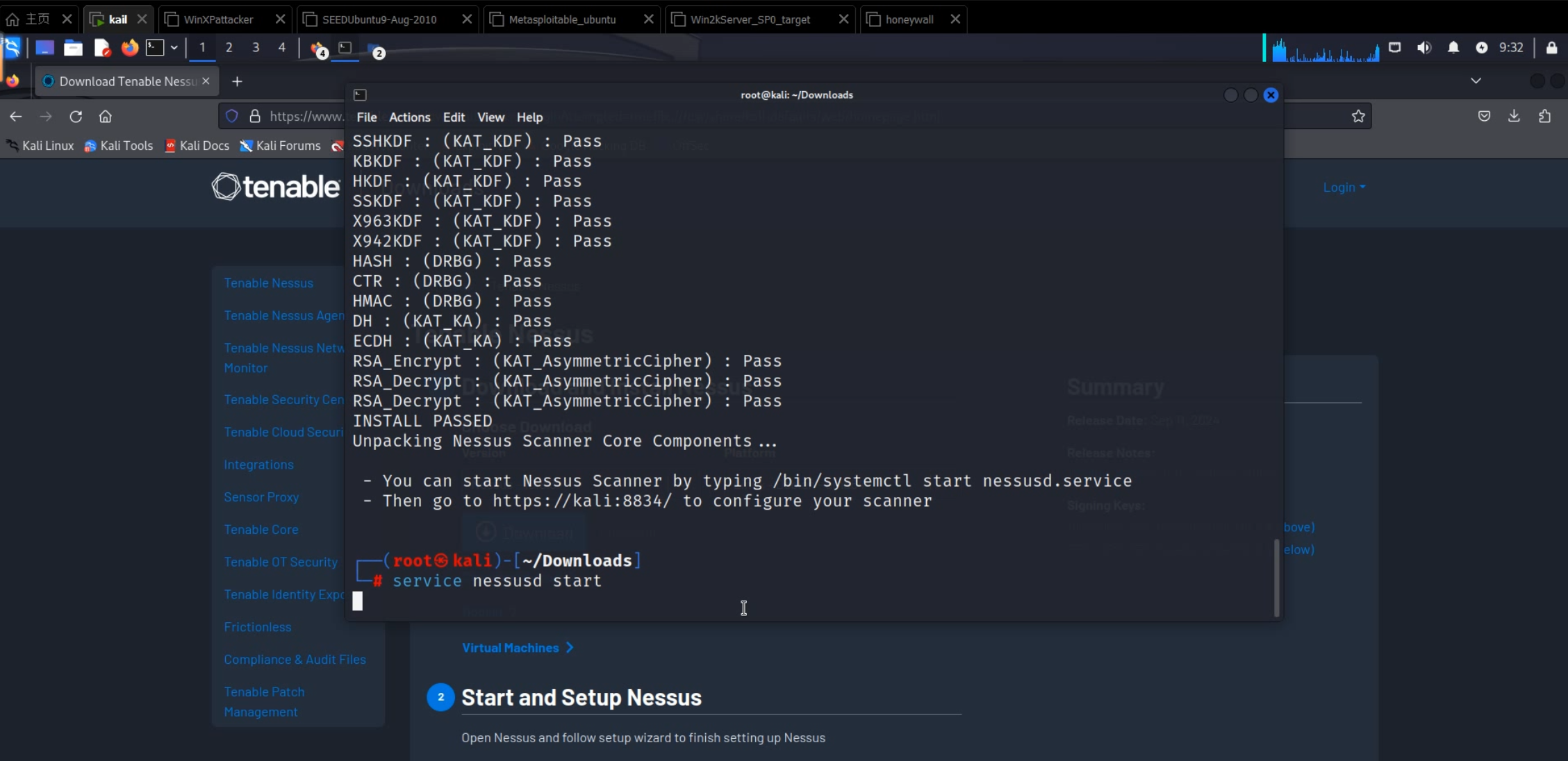

使用 dpkg -i 目标文件

将下载好的文件安装好后,使用 service nessusd start运行

第一次运行将进行漫长的初始化阶段。

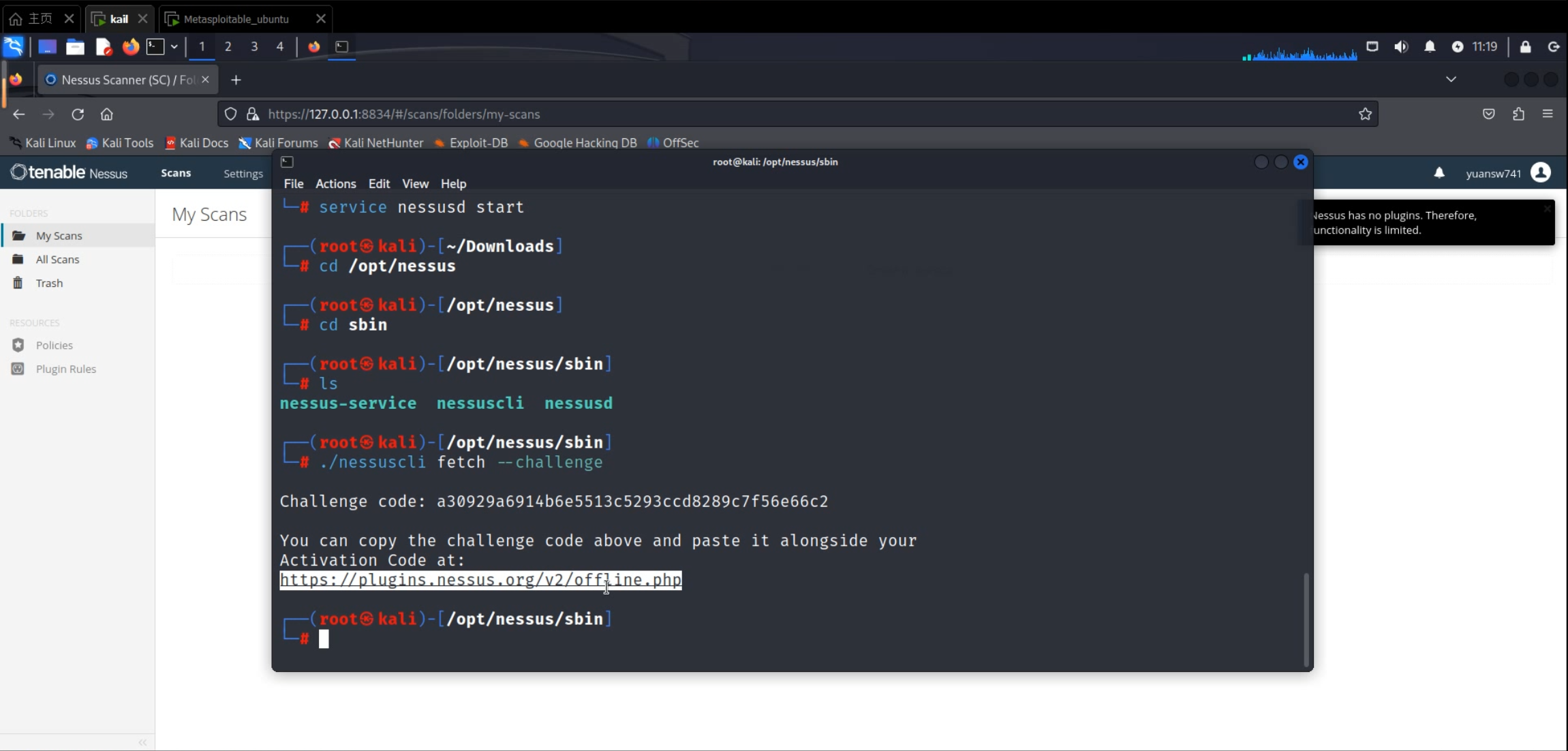

(3)安装nessus的插件

直接进行nessus后,由于没有装任何插件,我们是无法进行扫描的。

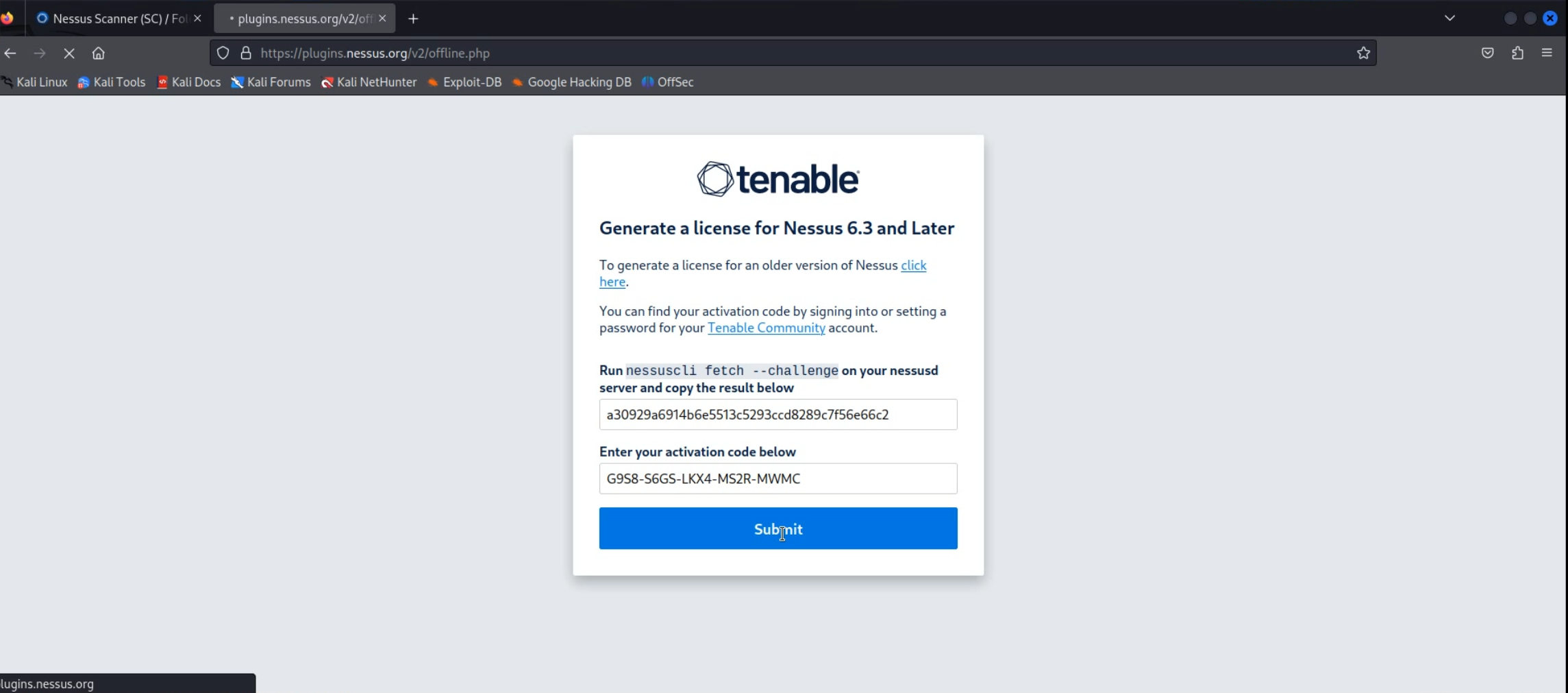

进入nessus安装的目录下(/opt/nessus/sbin),运行 ./nessuscli fetch --challenge 获取 challenge code

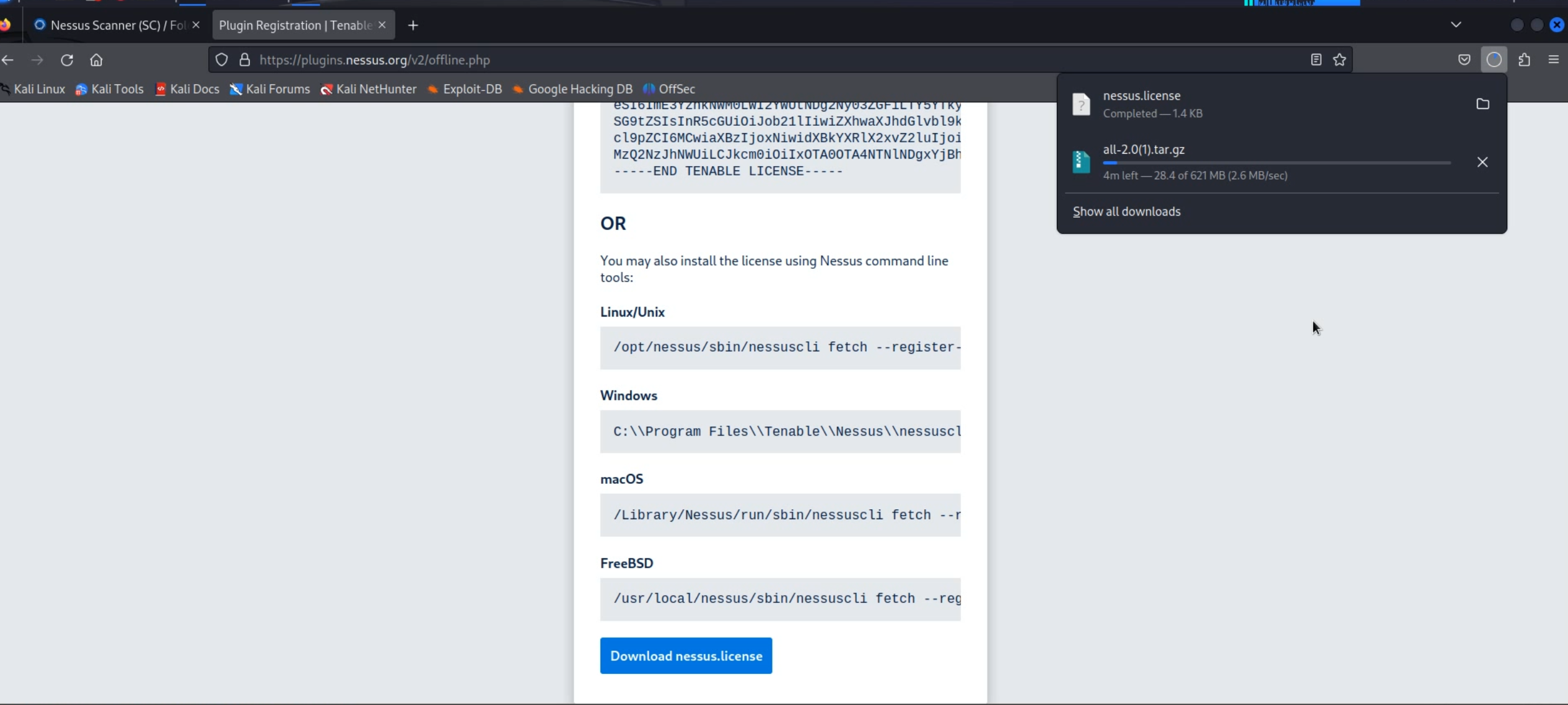

打开图片中的网站,并注册相关账号,即可获得插件的压缩包

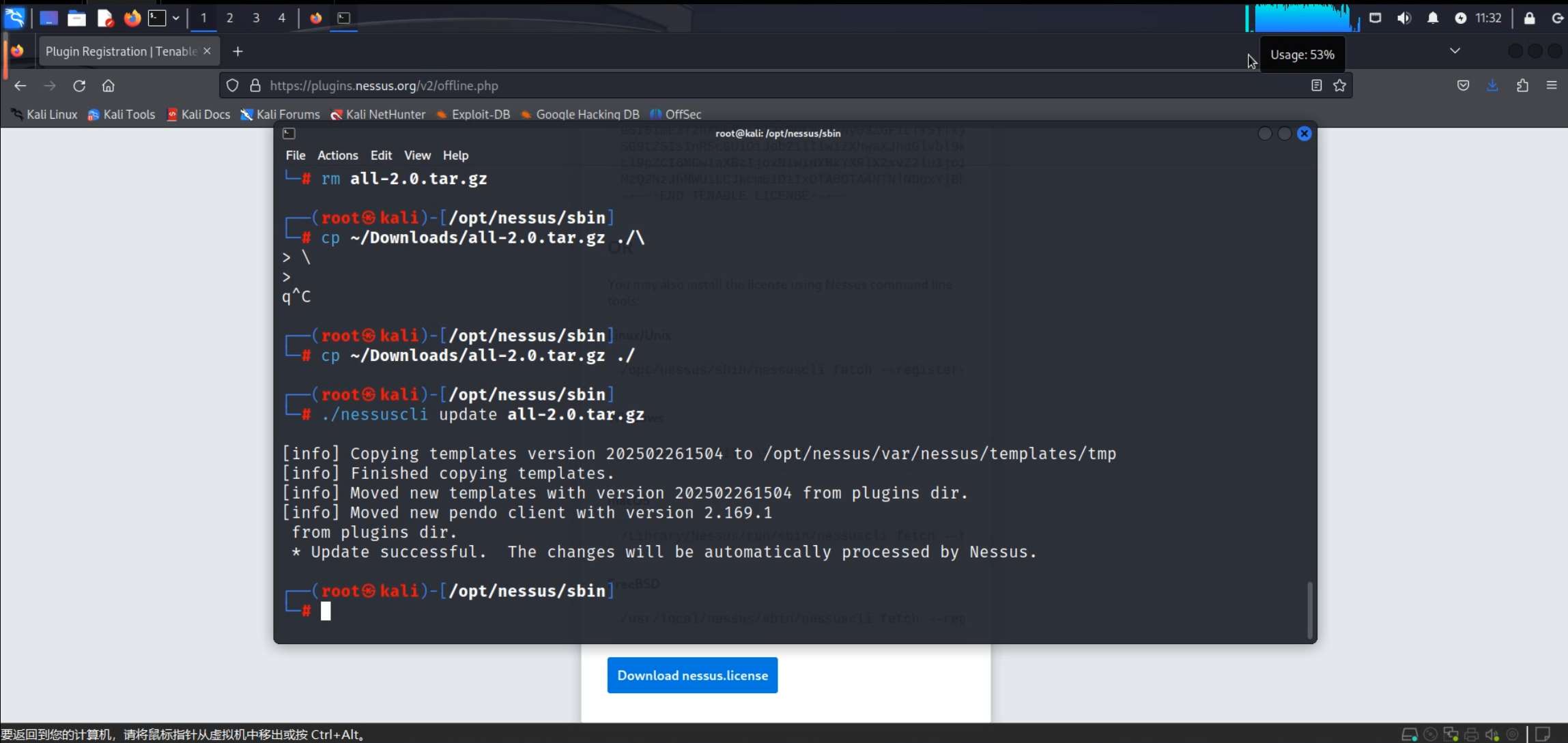

将压缩包移动到 /opt/nessus/sbin 目录下,运行 ./nessuscli update all-2.0.tar.gz即可更新nessus

2. 使用nessus扫描靶机

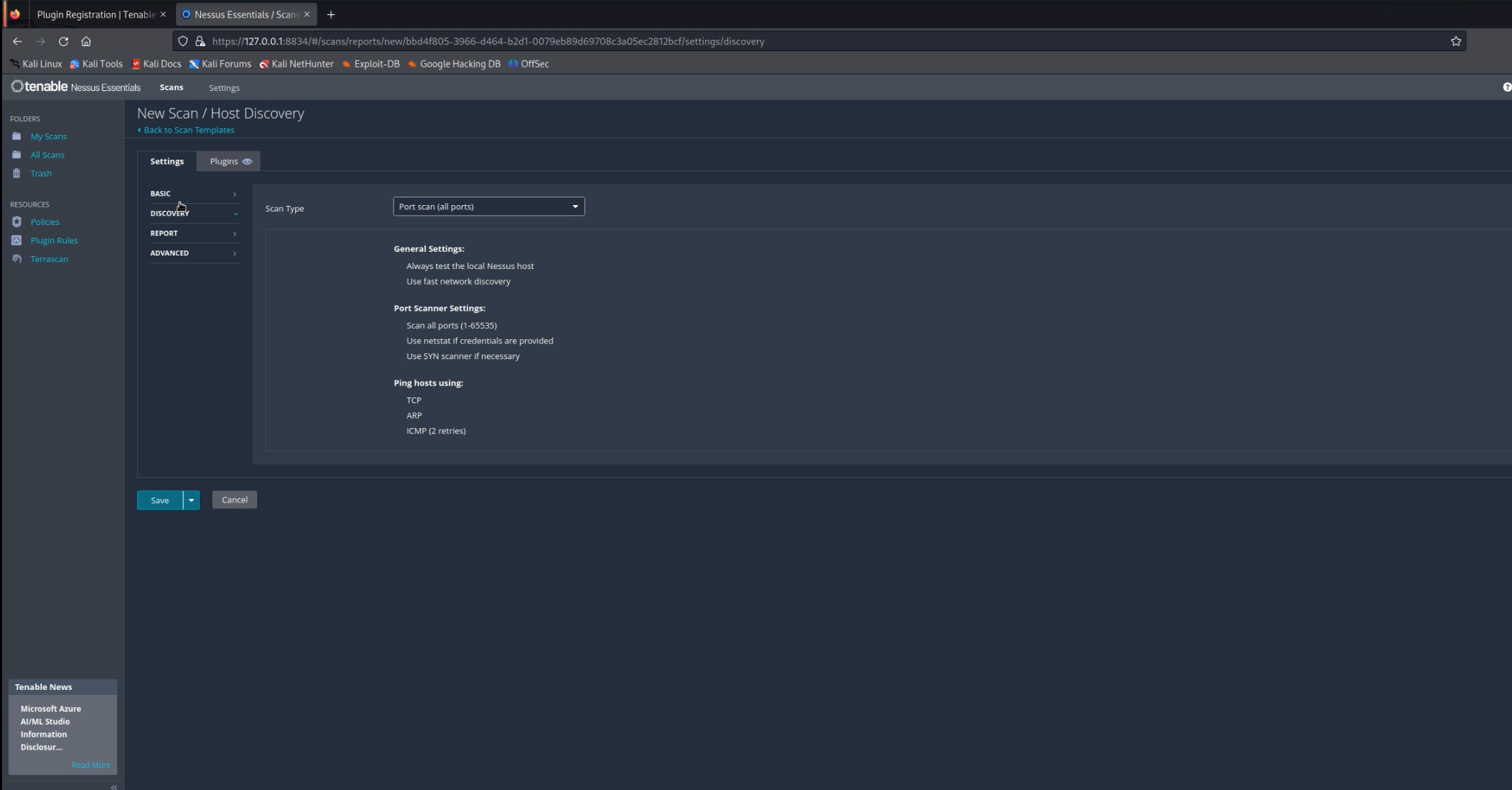

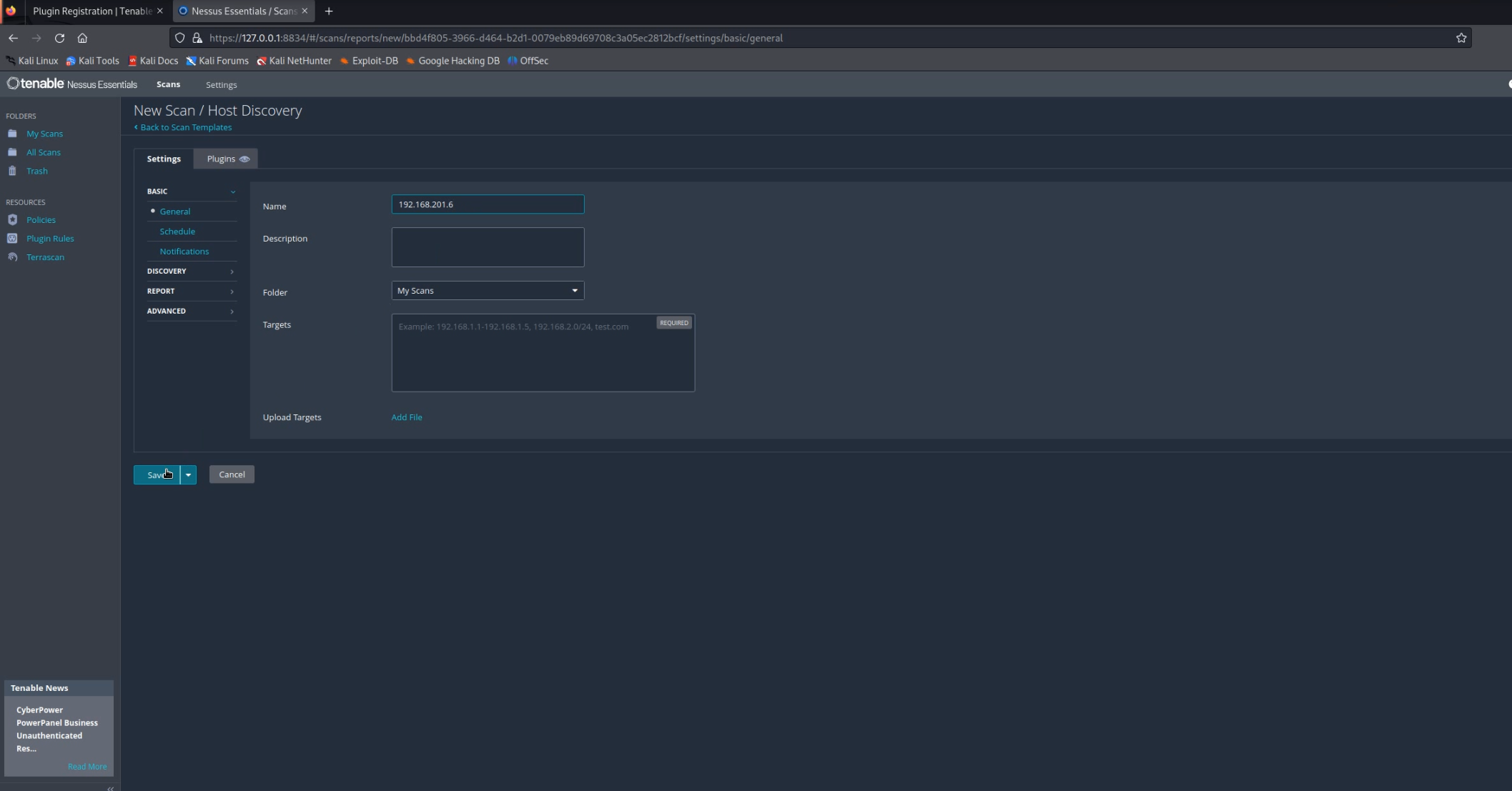

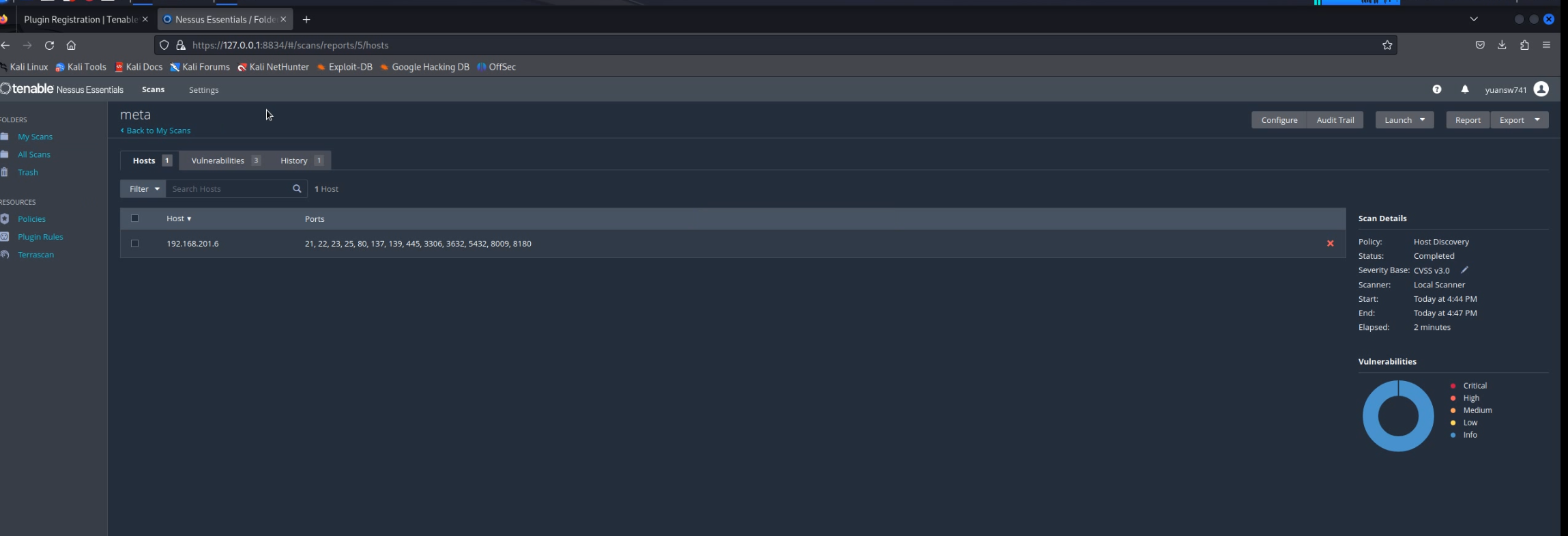

(1)扫描开放端口

-

选择discovery - scan type 为 port scan (all ports)

-

配置 target 目的ip为 192.168.201.6

- 扫描结果如下:

可以看到,靶机开放了21,22,23,25,80,137,139,445,3306,3632 5432,8009,8180总共13个端口。

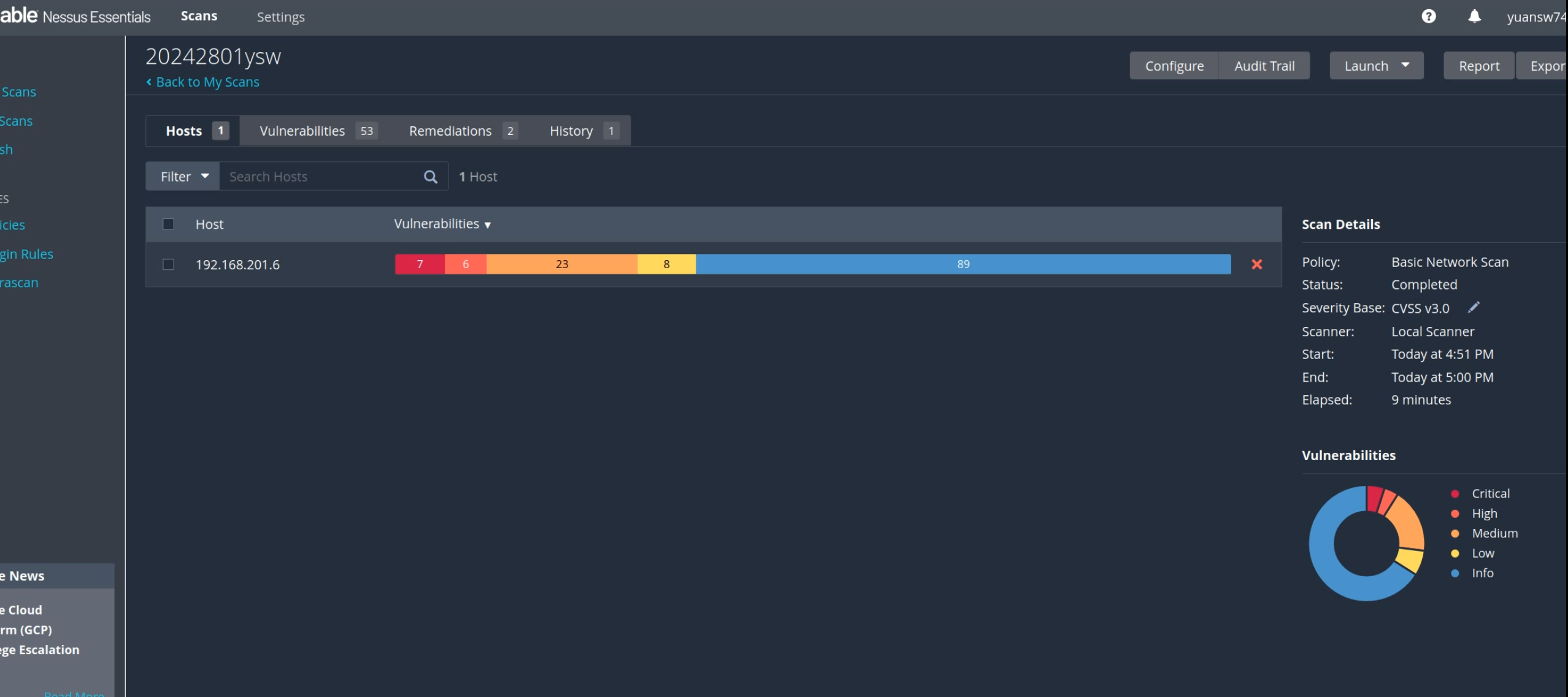

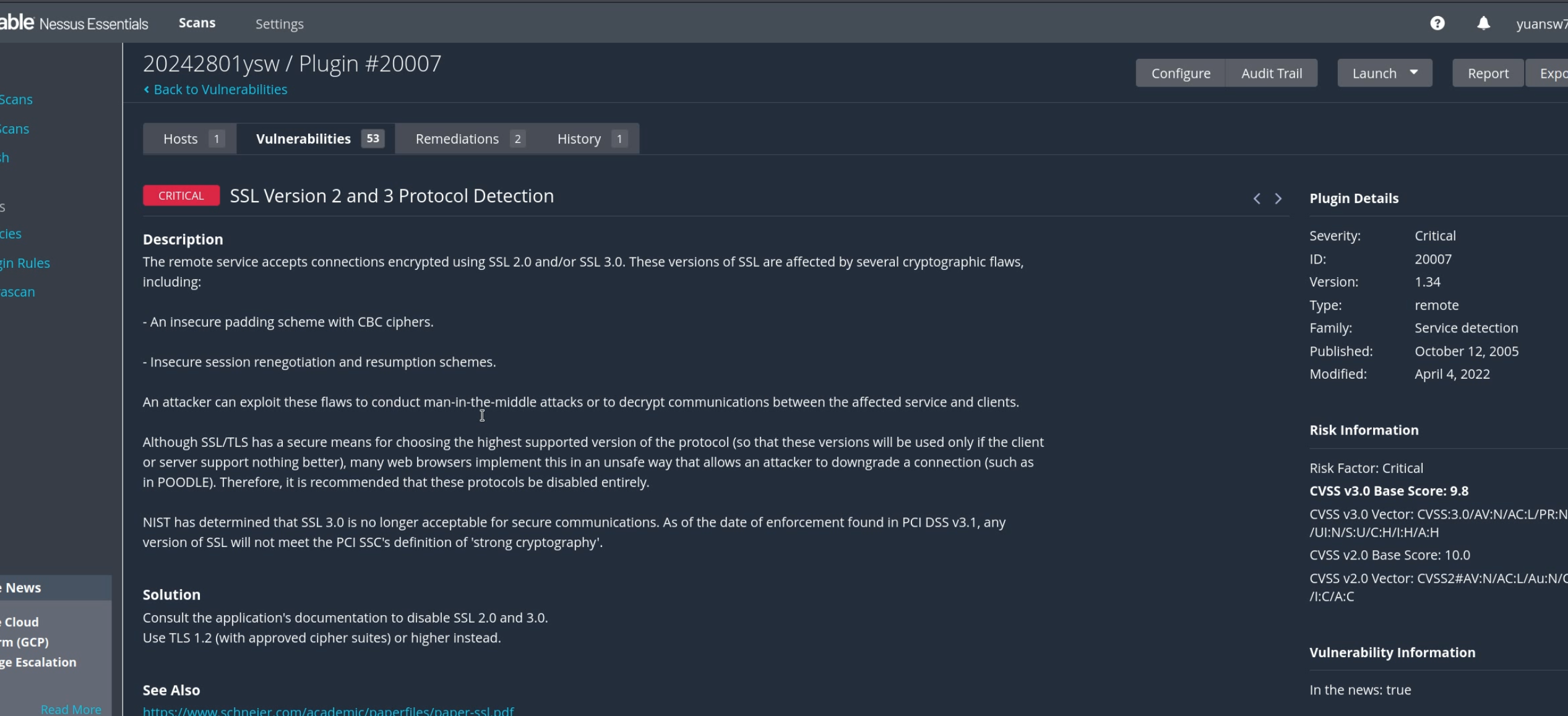

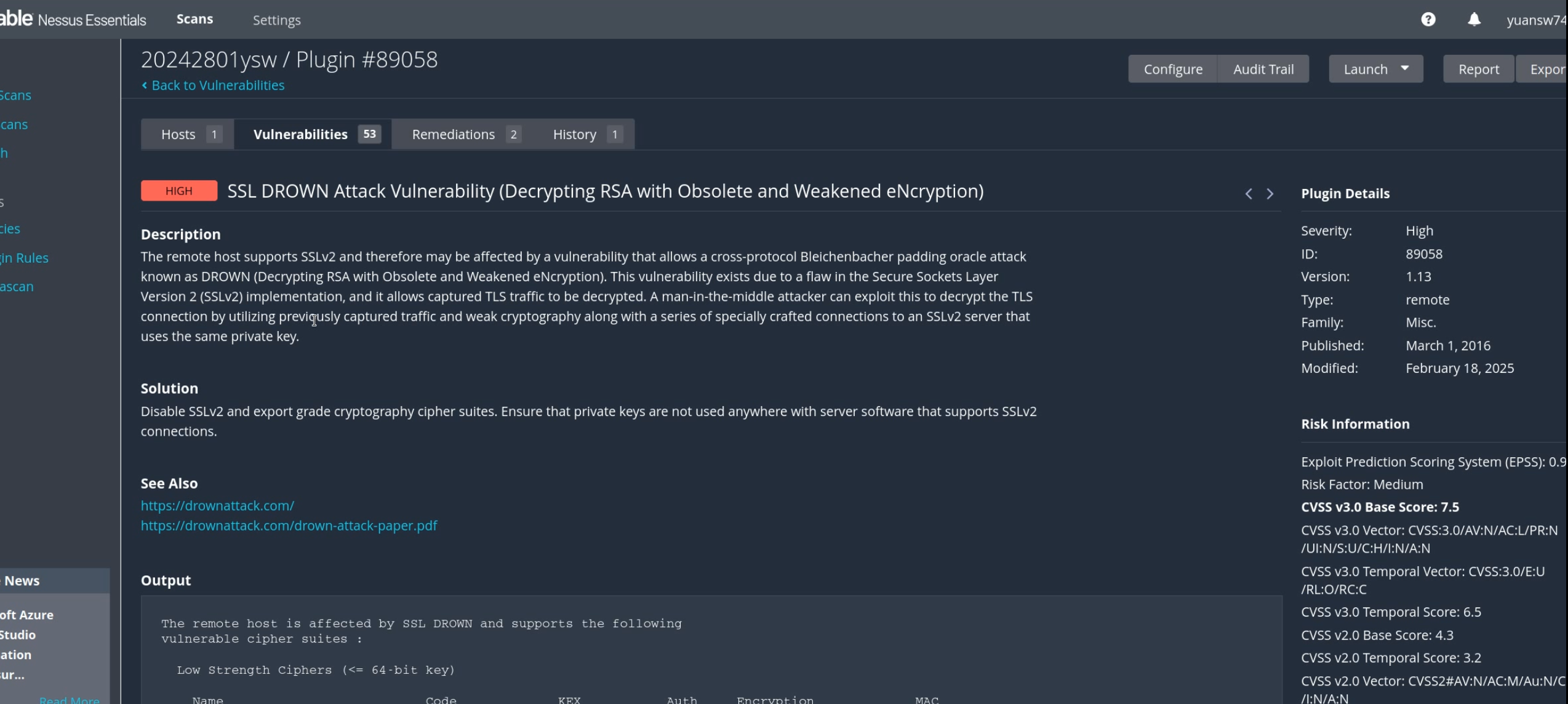

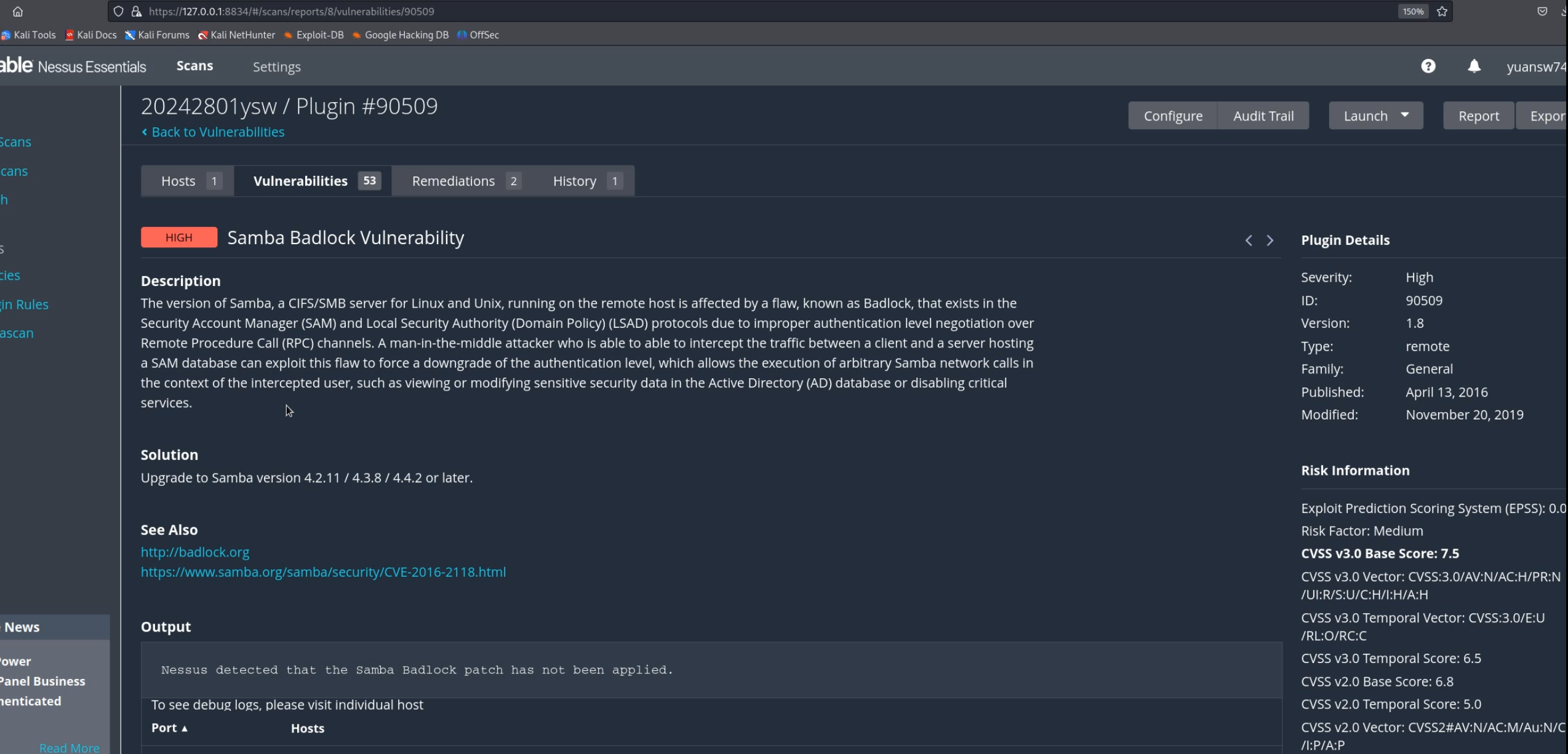

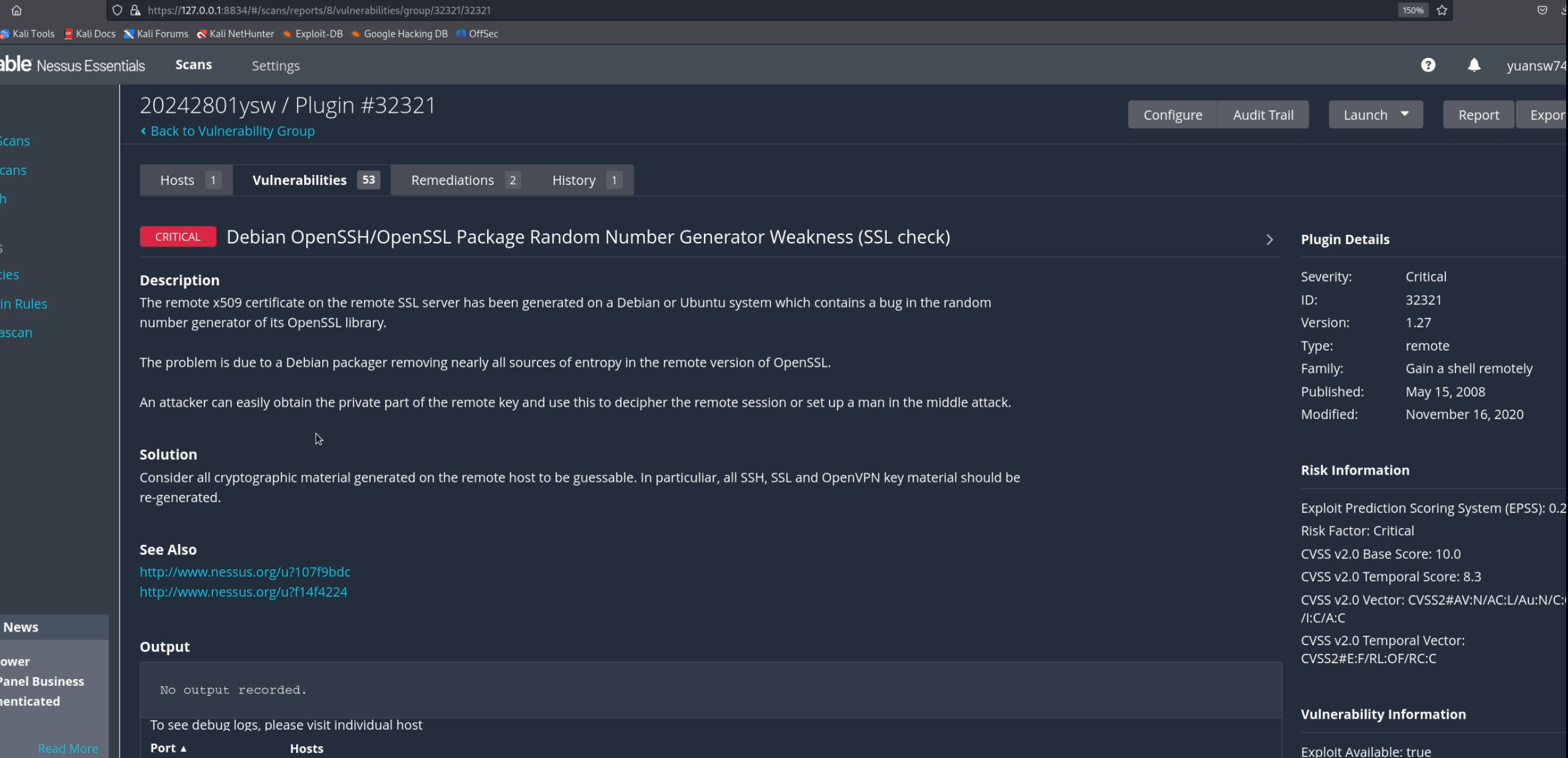

(2)扫描存在的安全漏洞

- 选择basic network scan,和host discovery一样配置

- 扫描结果如下:

以上仅列举了扫描出的高危漏洞。

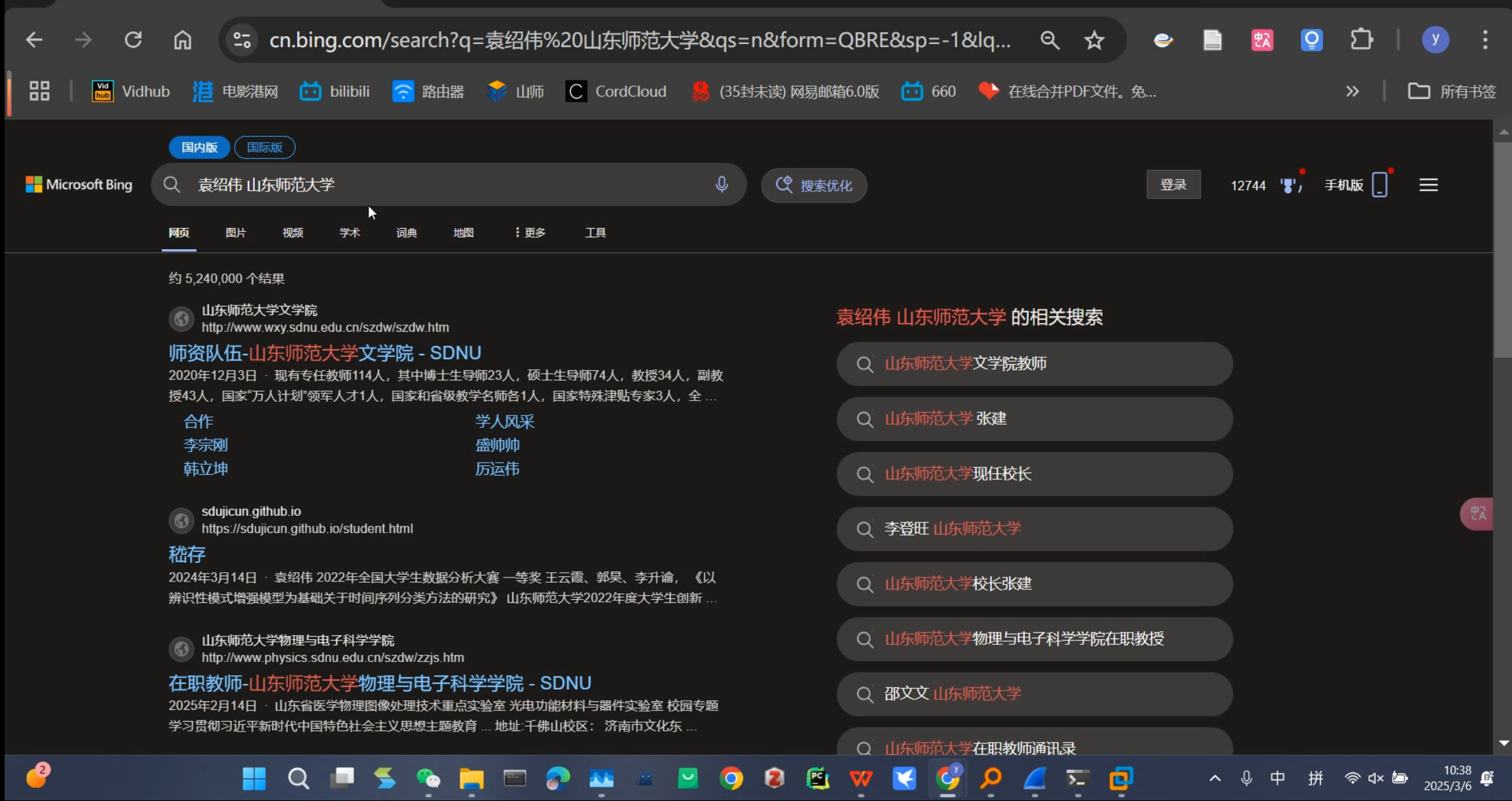

(五)查看自己是否有隐私泄露情况

- 通过在浏览器和kimi中查找,得到如下结果:

四、学习感悟、思考等

- 学习了通过域名信息查看域名的注册人、联系方式以及该域名对应的ip地址信息

- 学习了nmap的基本指令,可以去扫描同一局域网下,有哪些主机,已经对应主机开放了哪些端口和相应的服务信息,nmap还可以扫描目的主机的操作系统版本,方便为后续进行攻击做准备。

- 学习了使用wireshark捕获正在通信的双方的ip地址,但感觉使用wireshark直接捕获并不方便,因为当前进行网络通信的设备比较多,网络流量比较混杂,如果使用资源监控器或者在虚拟机中进行通信,再去捕获虚拟网卡的数据包会比较方便。

- 学习了使用nessus平台去扫描目标主机的安全漏洞,了解了一些常见的安全漏洞的影响。在配置nessus时其实花了很长时间,从寻找nessus的安装路径到核对nessus的challenge code要和目标主机相对于,学到了linux软件的默认安装路径等许多知识。nessus是一个很好用的平台,前期安装的时候跟着网上的教程尝试进行破解,耗费了许多时间。

- 本次学习的完整录屏视频已上传至百度网盘(时间较长文件较大),链接:通过网盘分享的文件:第二次作业 链接: https://pan.baidu.com/s/1z21XTlZT_dJqxtuOW88FEw?pwd=1234 提取码: 1234

浙公网安备 33010602011771号

浙公网安备 33010602011771号