实验一 密码引擎-4-国䀄算法交叉测试--20201313徐嘉远和20201305焦腾辉

任务详情

0 2人一组,创建一个文件,文件名为小组成员学号,内容为小组成员学号和姓名

1 在Ubuntu中使用OpenSSL用SM4算法加密上述文件,然后用龙脉eKey解密,提交代码和运行结果截图

2 在Ubuntu中基于OpenSSL产生一对公私钥对(SM2算法)

3 在Ubuntu中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签,提交代码和运行结果截图

4 加分项:在Windows中重现上述过程

实验过程

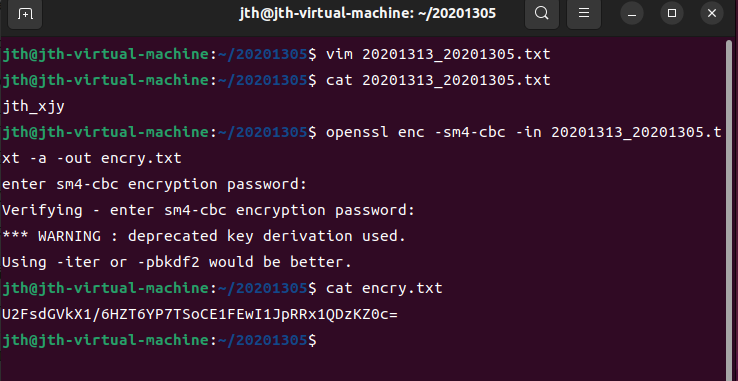

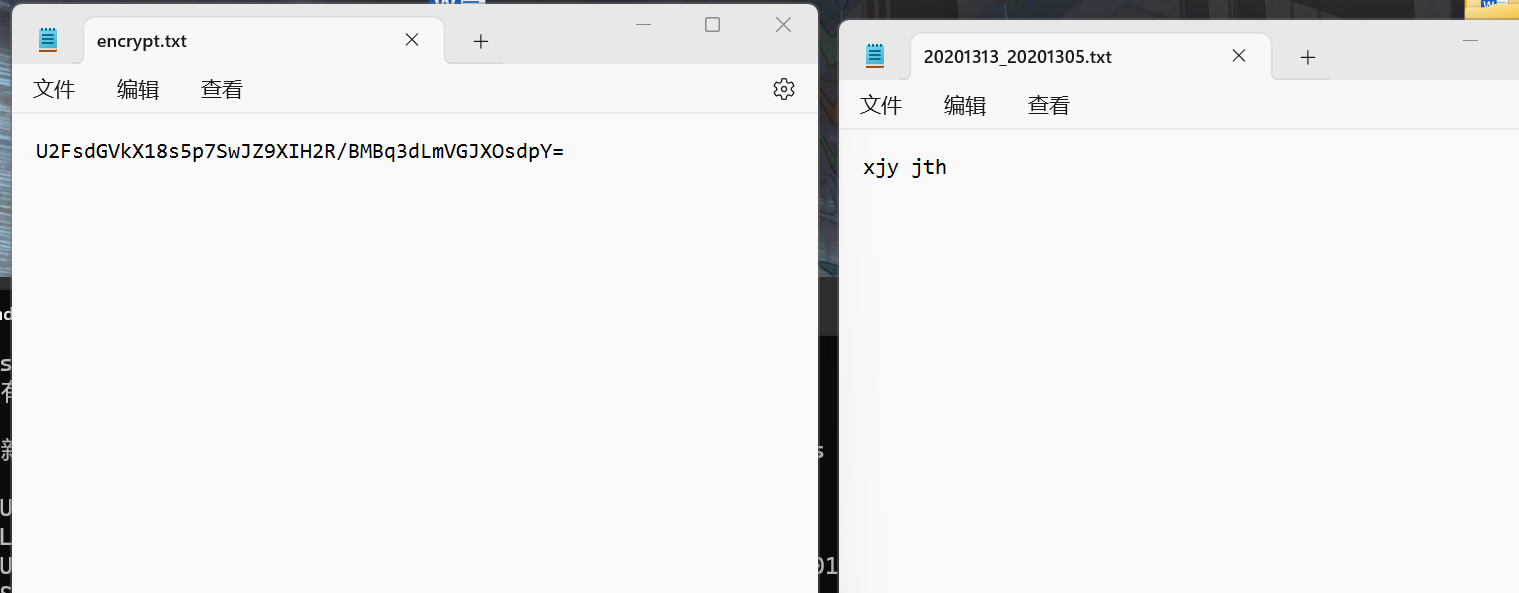

准备步骤:创建一个文件,文件名为小组成员学号,内容为小组成员学号和姓名

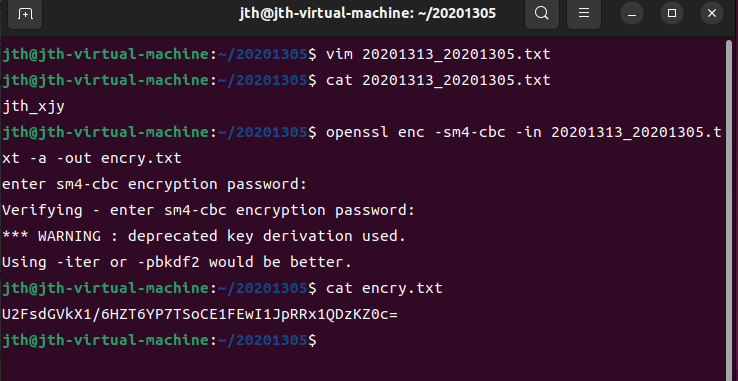

1 在Ubuntu中使用OpenSSL用SM4算法加密上述文件,然后用龙脉eKey解密,提交代码和运行结果截图

对文件20201313_20201305.txt加密:

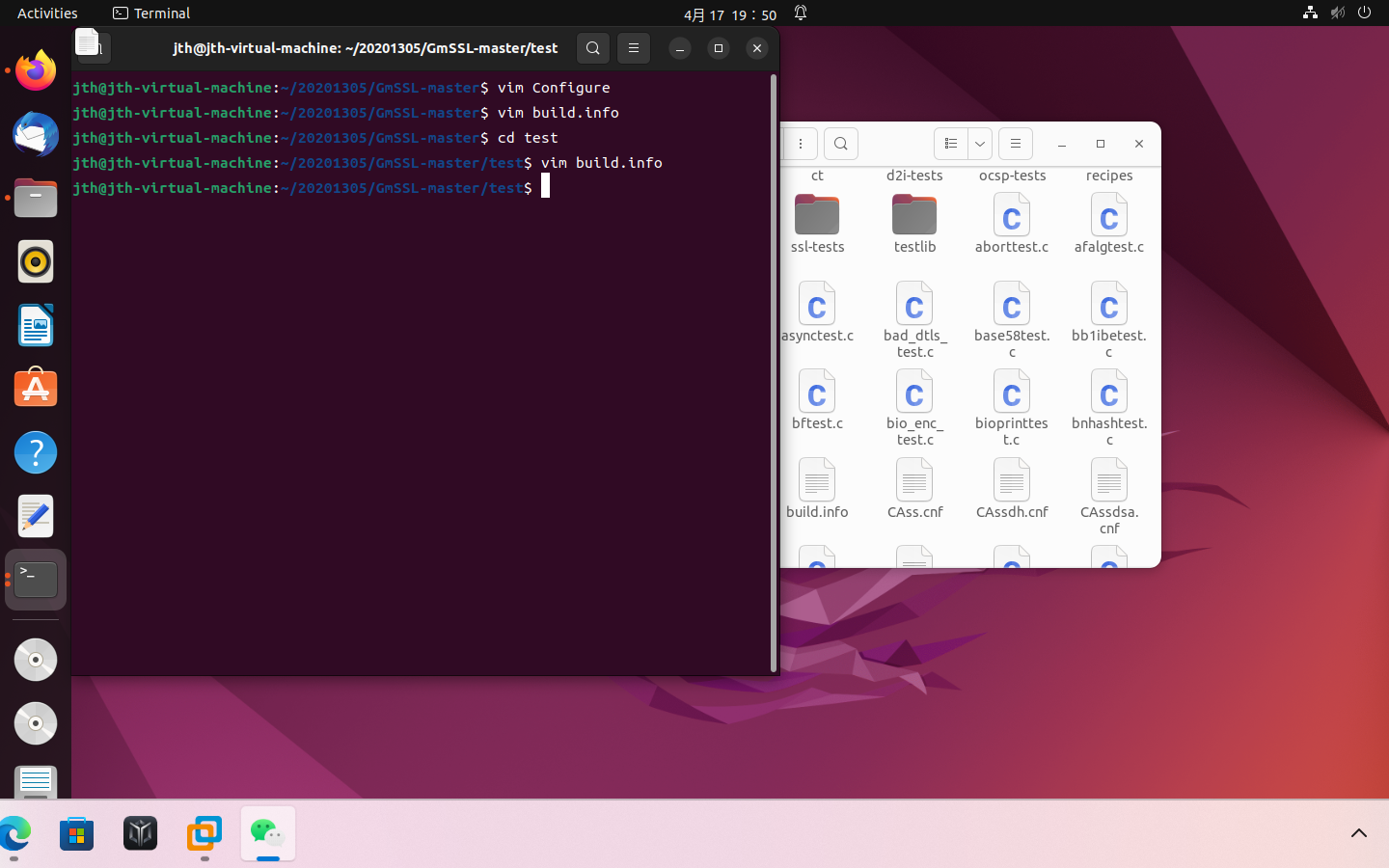

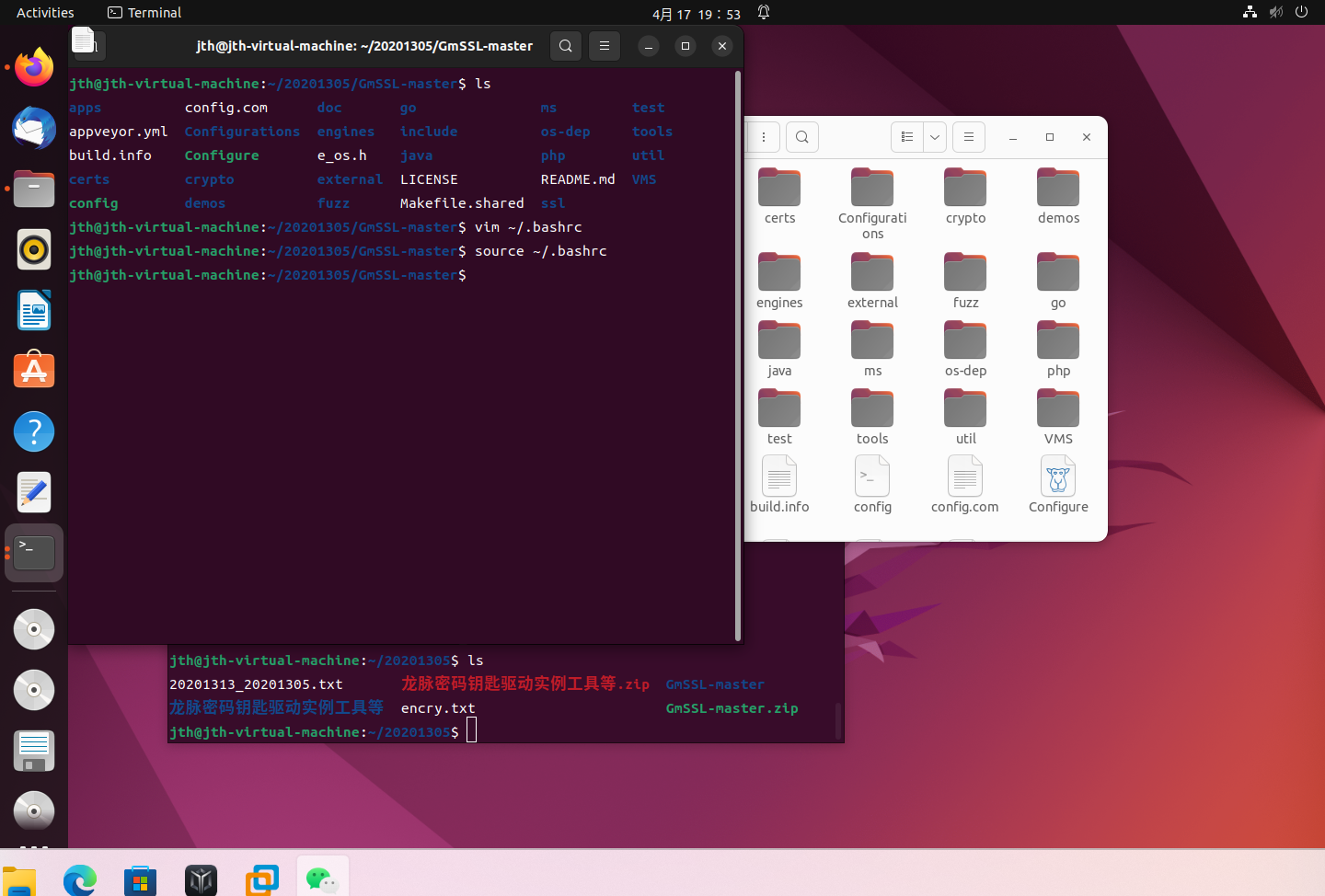

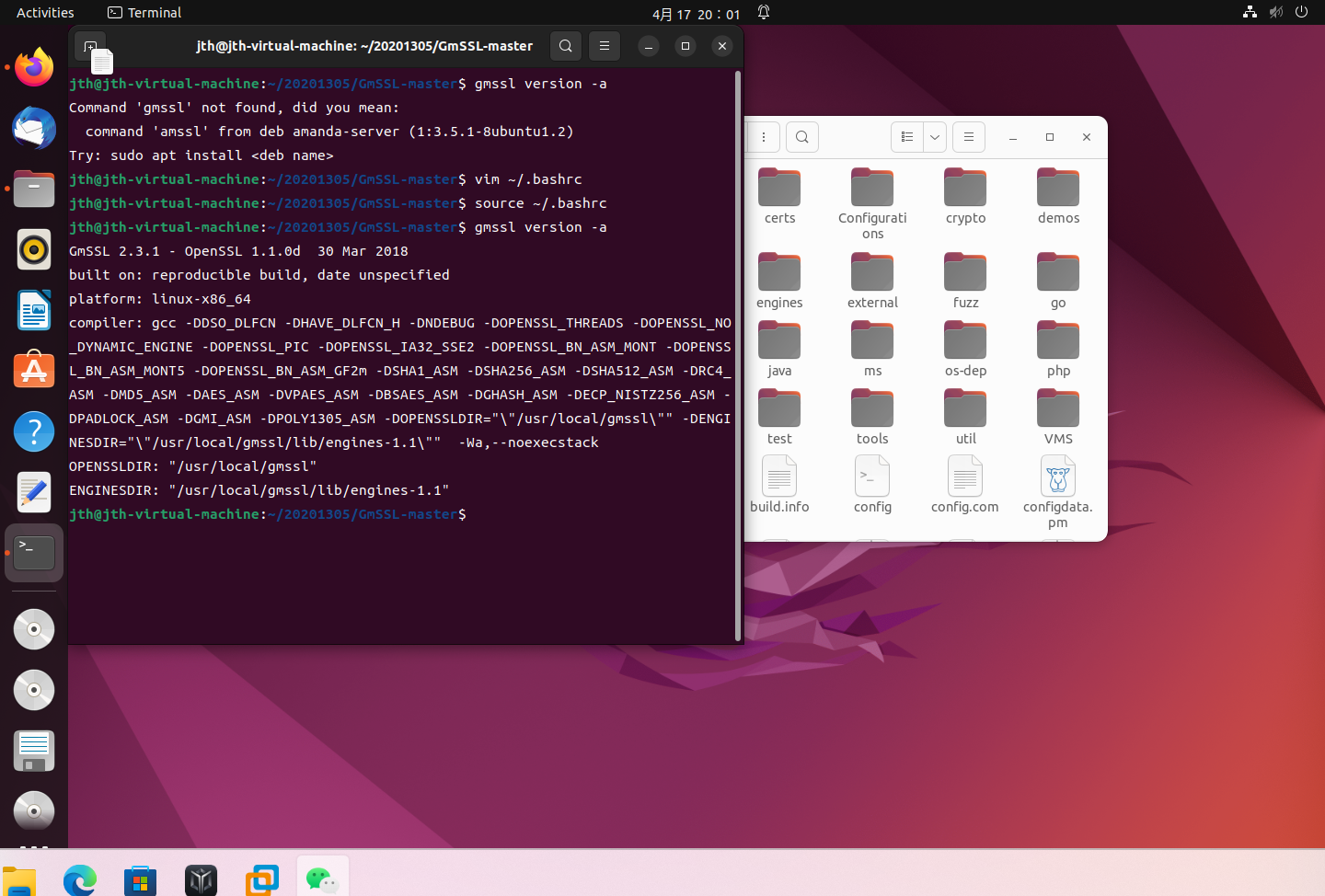

参考链接内容https://blog.csdn.net/zyhse/article/details/112350363,下载gmssl进行第一次解密尝试:

不知道为什么始终显示bad magic number,解密出来的内容为空失败告终。

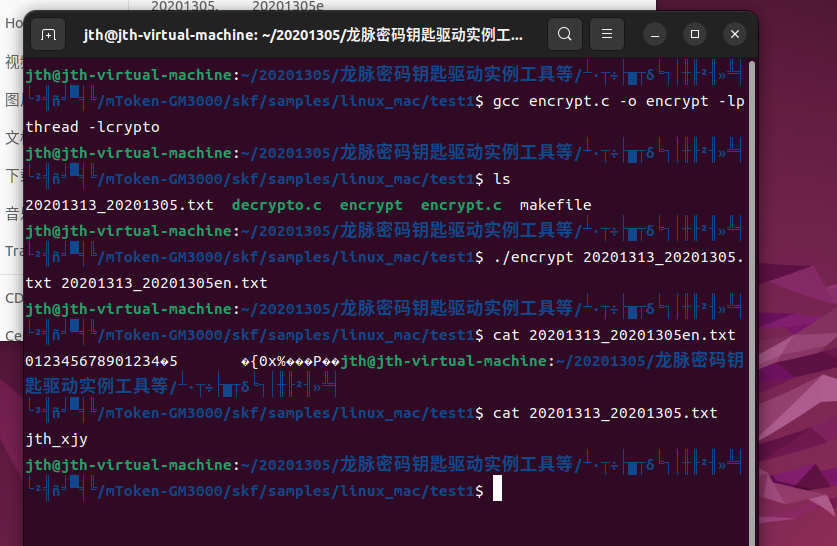

用encrypt.c文件调用openssl加密 用decrypt.c调用龙脉key尝试加密解密:

解密成功

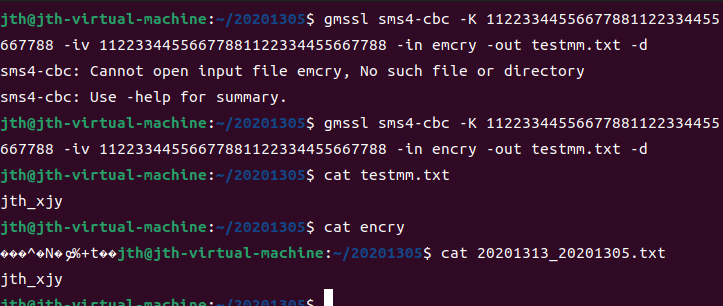

尝试3利益gmsssl的ecb指令加密解密

2 在Ubuntu中基于OpenSSL产生一对公私钥对(SM2算法)

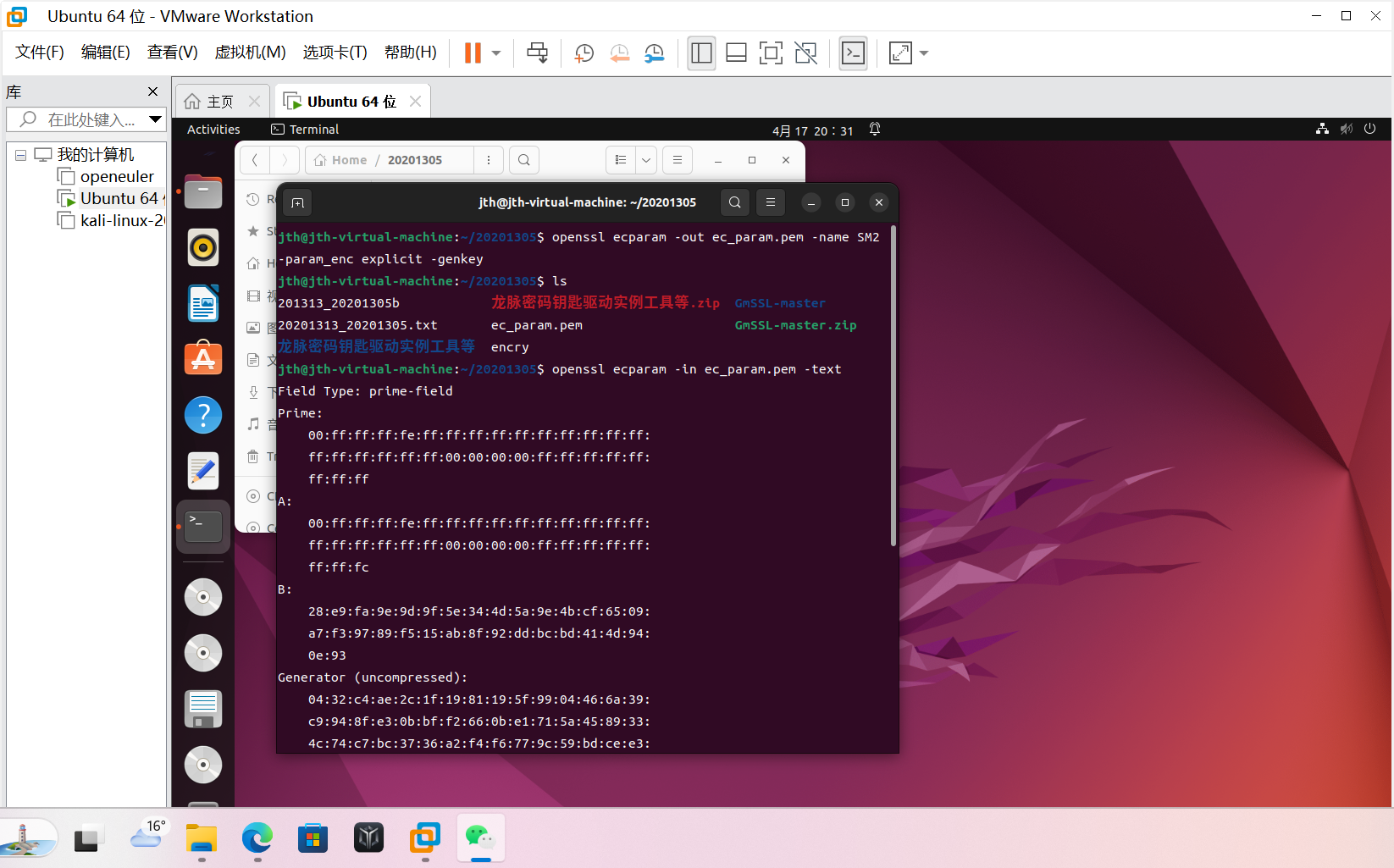

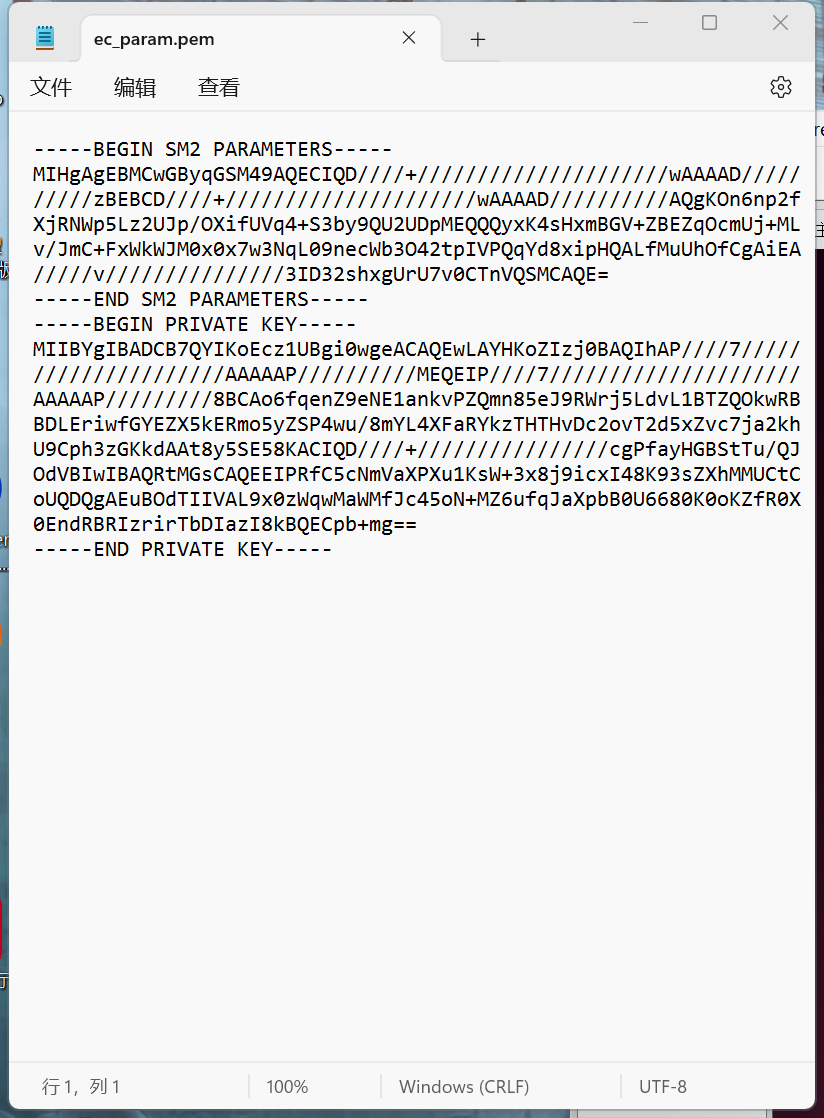

(1)创建EC参数和原始私钥文件,并在生成完毕后,查看私钥EC信息:

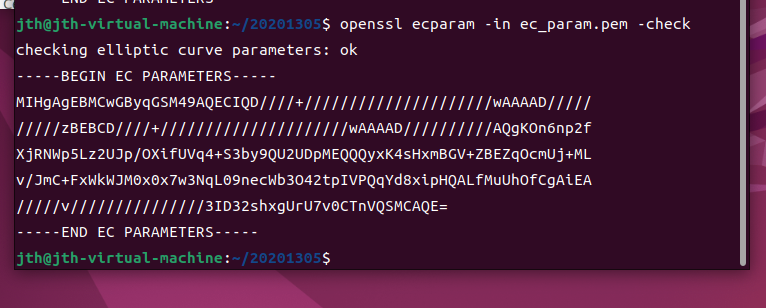

验证参数正确性:

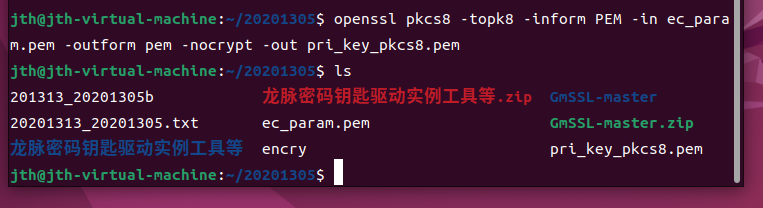

(2)将原始的私钥文件,转换为pkcs8格式:

(3)利用原始的私钥,生成对应的公钥:

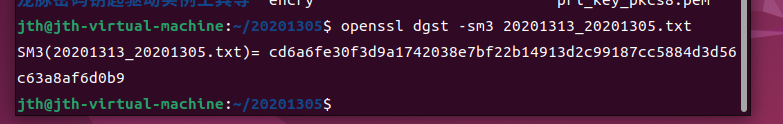

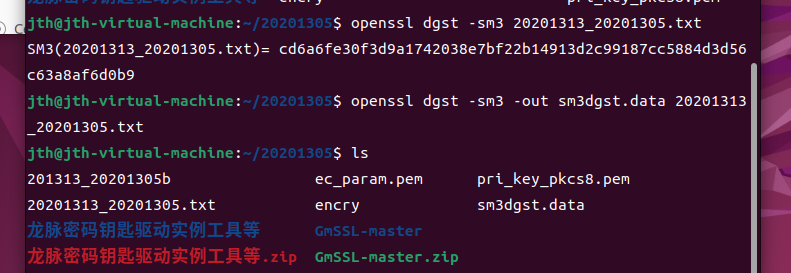

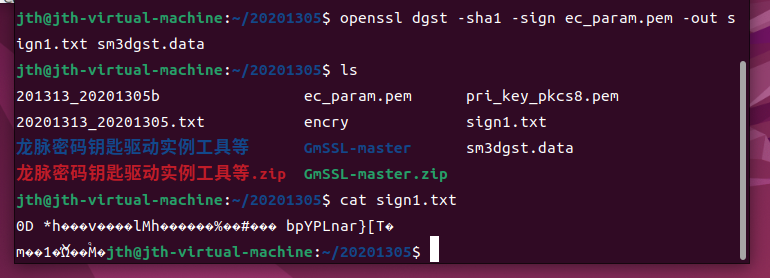

3.在Ubuntu中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签

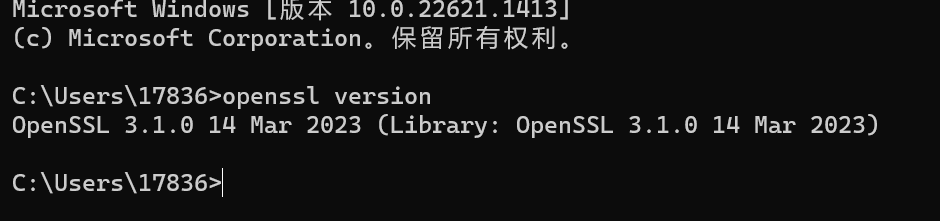

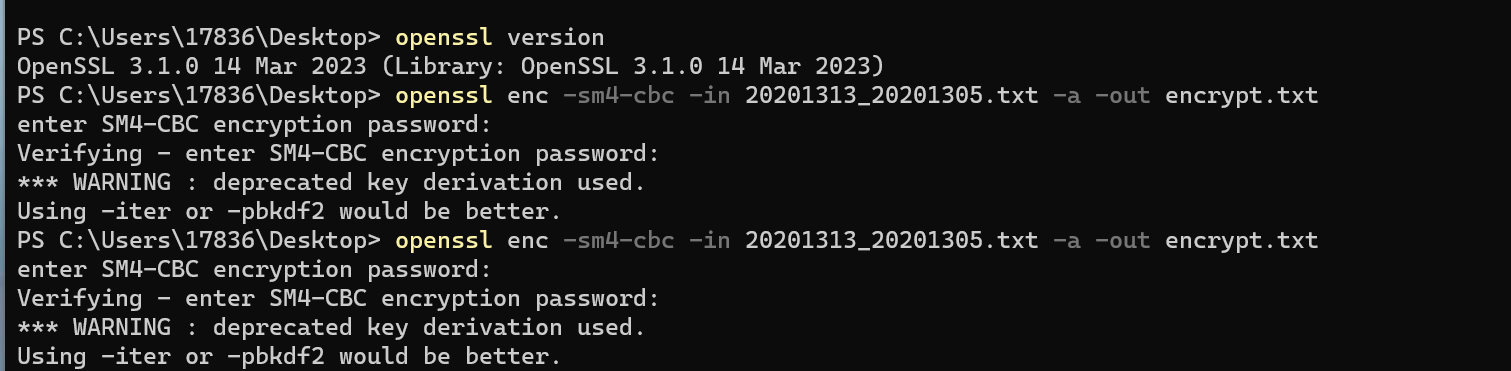

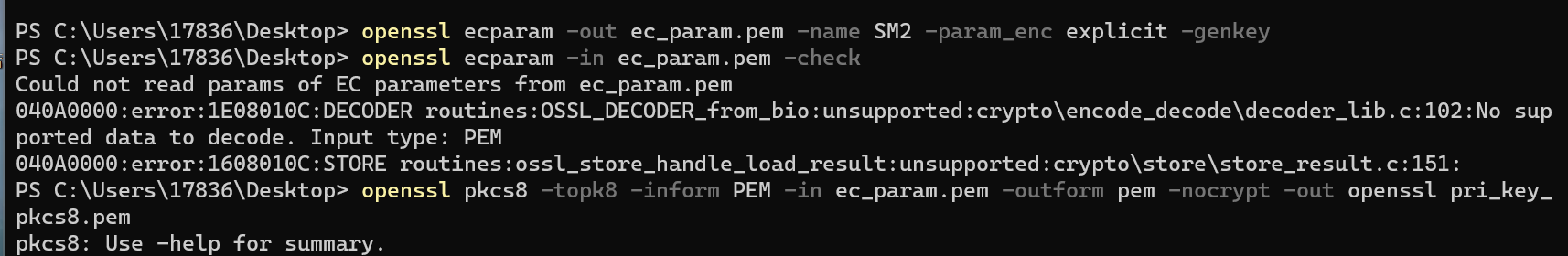

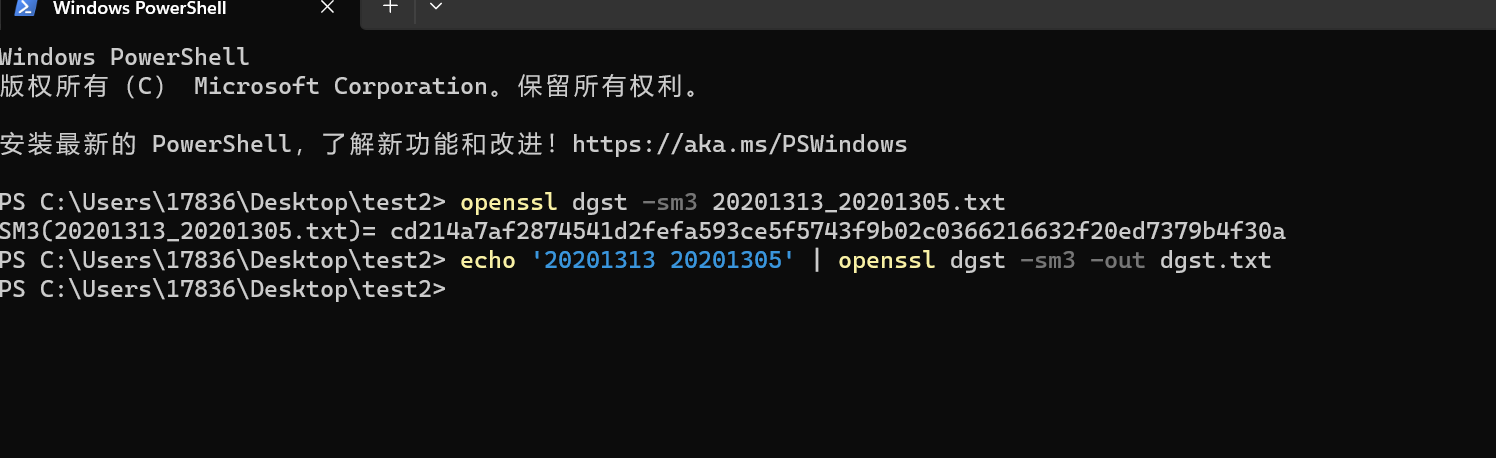

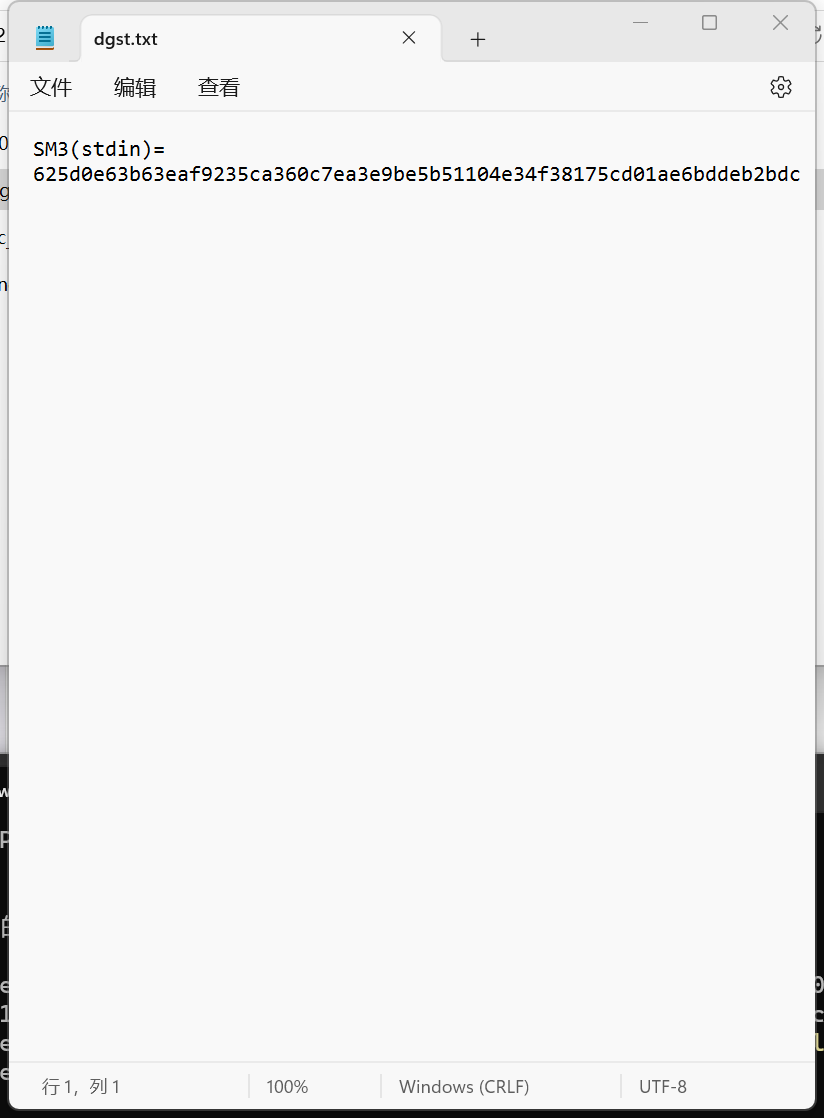

4.加分项 在windows重现

下载openssl

1 在Ubuntu中使用OpenSSL用SM4算法加密上述文件,然后用龙脉eKey解密,提交代码和运行结果截图

对文件20201313_20201305.txt加密:

2 在Ubuntu中基于OpenSSL产生一对公私钥对(SM2算法)

3.在Ubuntu中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签

浙公网安备 33010602011771号

浙公网安备 33010602011771号