Fastjson 1.2.47 远程命令执行漏洞复现

前言

这个漏洞出来有一段时间了,有人一直复现不成功来问我,就自己复现了下,顺便简单记录下这个漏洞原理,以便后面回忆。

复现过程

网上已经有很多文章了,这里就不在写了。主要记录一下复现过程中遇到的问题

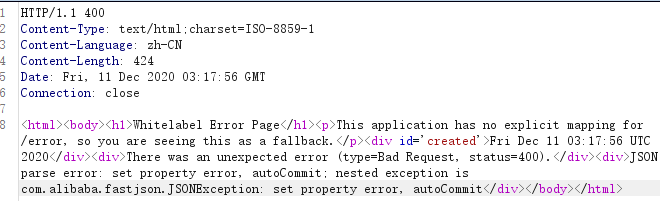

- 请求报400错误

请求头添加Content-Type: application/json

修改Accept: */*

即可

- 执行命令不成功

查看rmi和web日志都能看到请求,但是发现命令就是未执行。

靶场环境用的vulhub,里面java版本是openjdk version "1.8.0_102"。所以外部也要一样。

外部加载的远程类边编译的环境也要是java8,所以装java环境的时候要使用apt install openjdk-8-jdk,不要直接apt install java。

博文中如存在错误请及时指出,不胜感激!

浙公网安备 33010602011771号

浙公网安备 33010602011771号