yakit-fuzz技术

一、批量测试多个ip

二、目录遍历fuzz

或者只测试几个目录

可以通过 {{list(element1|element2|...)}} 来测试几个特定的值。

如下是一个文件包含漏洞的典型数据包。

GET /fileincl/example1.php?page=/etc/{{list(hosts|passwd|nginx.conf)}} HTTP/1.1

Host: 172.16.86.134

Connection: close

三、参数值遍历

{{int(1-10)}} ,从1到10一次遍历 ,如果需要用到字典,通过 {{x(your-dict)}}

为一个参数值增加一个随机字符串,我们使用 {{randstr(10,10)}}

实现 {{base64(xxxx)}} 即可把内容进行 base64 编码

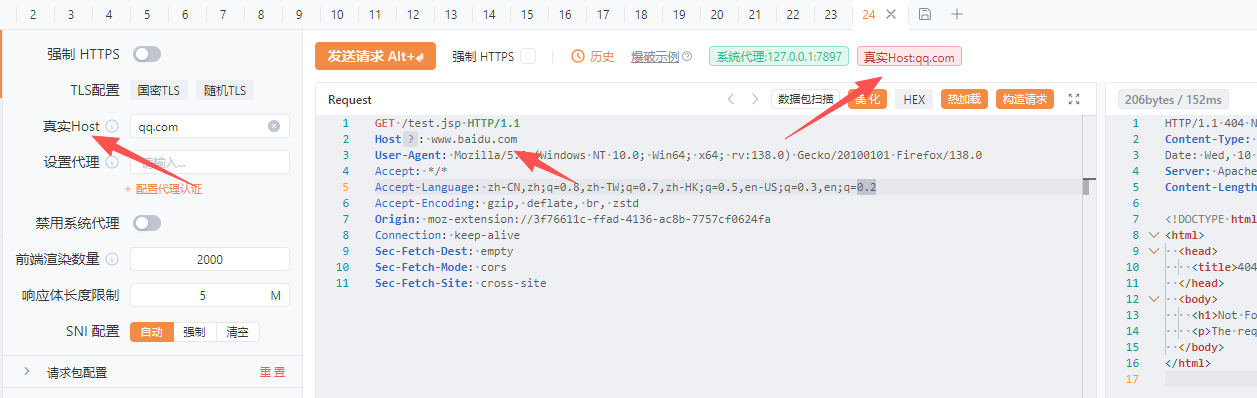

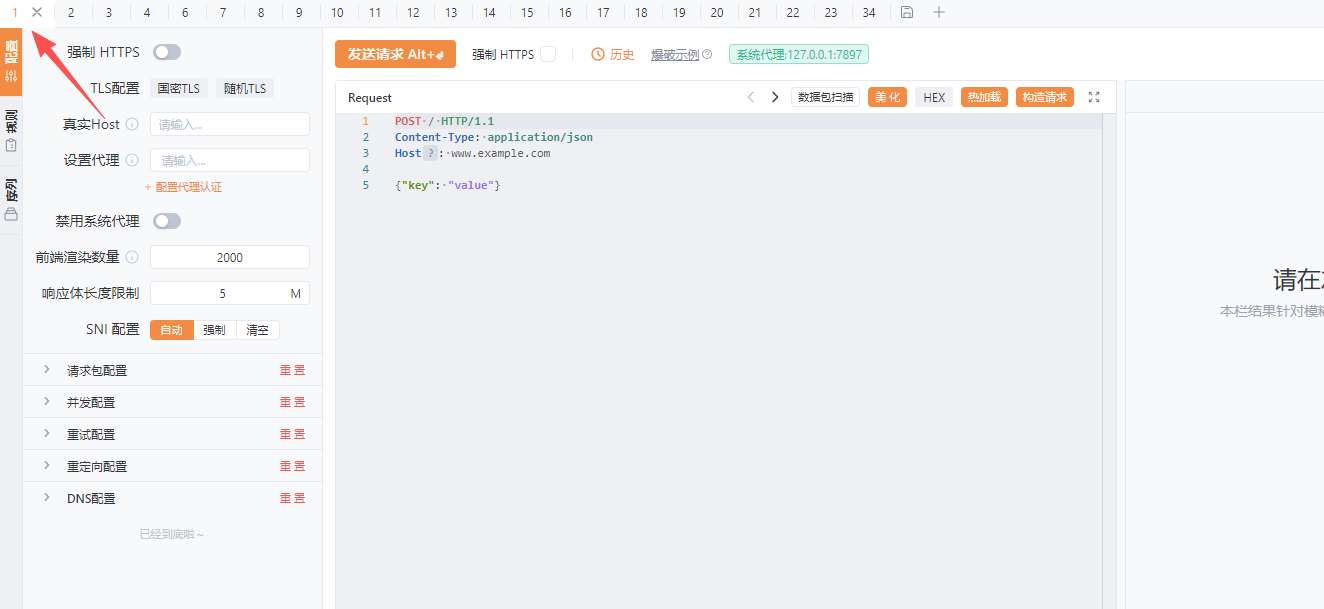

四、host真实设置

尽管数据包里有host了,但只要配置了 真实host ,那就会跟真实host走

五、扫整个网段的多个端口

{{net(172.168.1.1/24)}}:{{port(80,443,8080)}}

比如说,我们只爆破 admin/, login.php, wp-login 这三个目录,针对某一个网段的 80,443,8080 端口,那么我们的 Payload 很可能长成这样。

GET /{{list(admin/|login.php|wp-login)}} HTTP/1.1

Host: {{net(47.52.100.1/24)}}:{{port(80,443,8080)}}

Connection: close

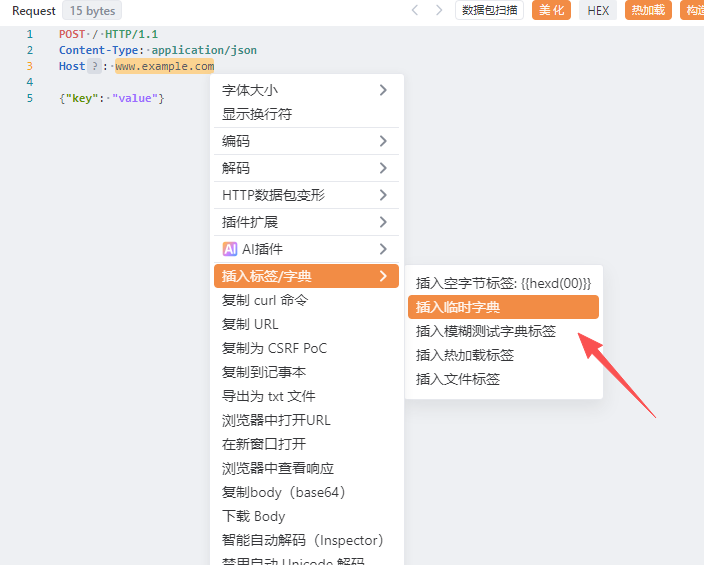

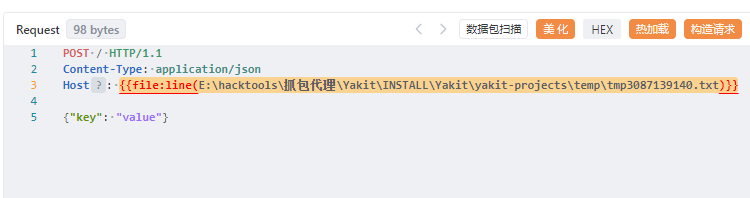

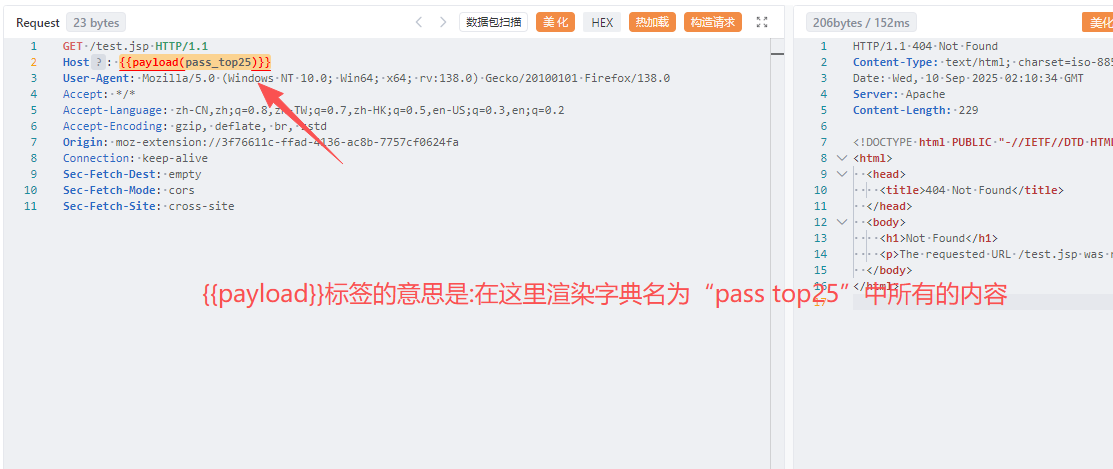

六、配置字典

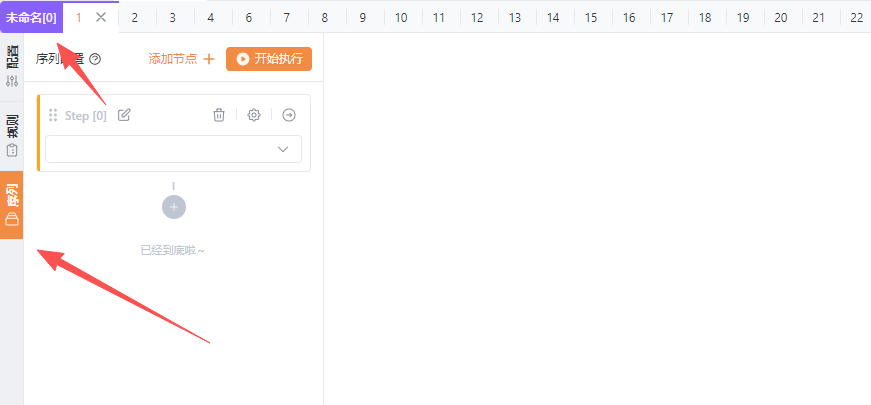

七、序列发包,条件竞争

对于一上传上去后门后,就立马被系统删。可以用yakit的序列发包(一上传后门后,立马查看flag)

1、文件上传的包

2、查看flag的包

进入序列发包页面,先点击数据包1

再点击序列,然后就会出现一个组合 “未命名【0】”

此时组合里只有数据包1

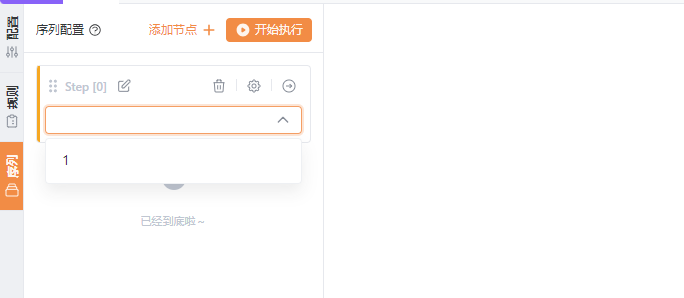

把数据包2拖到数据包1前面,就会把数据包2也加入组合

编辑请求

数据包2继承上面的cookie

浙公网安备 33010602011771号

浙公网安备 33010602011771号