应急面试准备

1.参加过的hvv

担任集团的蓝队防守工作,其中主要负责对流量检测预警,负责处理态势感知设备的报警,以及对一些外部攻击的溯源

2.接触过安全设备,以及了解作用(ids,ips,waf,hids...)

接触过深信服的态势感知设备,就是一个 收集整理信息,然后 检测,预警,自动响应的一个安全分析平台。里面有一些很好用的技术,比如说可随时查看沦陷的主机,实时更新攻击的恶意流量,一键日志筛查,流量分析等等。

IDS:入侵检测系统 --> 通过软件和硬件设备的结合,对网络、系统的运行状况进行监视,主要功能是为了发现各种攻击企图、攻击行为或者攻击结果

WAF: web应用防护系统 --> WAF是通过执行一系列针对HTTP/HTTPS的安全策略还专门为Web应用提供保护的一款产品。 WAF则仅提供对Web应用流量全部层面的监管 (D盾,云锁,安全狗,宝塔防火墙,腾讯云,华为云,玄武盾,奇安信,安恒,360网站防火墙 等等)

HIDS:终端攻击行为检测 --> 主机型入侵检测系统 HIDS通过检查网络数据包,它可以检测到哪一个程序访问了什么资源以及确保数据不会突然的、无缘无故的被修改

IPS: 入侵防御系统 --> IPS是IDS的升级,IPS系统都依靠对数据包的检测。IPS将检查入网的数据包,确定这种数据包的真正用途,然后决定是否允许这种数据包进入你的网络,检测到之后能即使切断流量进入 IPS主要定位在分析传输层和网络层的数据

3.http请求包中的字段含义(cookie,host...)

Host :请求资源所在的服务器

Accept-Charset :优先的字符集

Accept-Encoding :优先的内容编码

Accept-Language :优先的语言(自然语言)

Referer :对请求中的URI的原始获取方

Cookie:网页储存在用户本地终端上的数据

Content-Type:请求体中的内容的mime类型

User-Agent:通常就是用户的浏览器相关信息

Connection:keep-alive/close

Date:日期

X-Forwarded-For(XFF)连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段

4.常见Web漏洞以及原理(重点)

反序列化了解一下(常见的shiro,fastjson等)

shiro 反序列化漏洞分析 shiro反序列化(commoncollection库)、权限绕过

详细文章可参考大佬文章: https://www.cnblogs.com/loong-hon/p/10619616.html

shiro 是Apache的一个安全框架,主要的作用是一个是身份认证,一个是权限管理

Shiro提供了记住我(RememberMe)的功能,关闭了浏览器下次再打开时还是能记住你是谁,下次访问时无需再登录即可访问。

Shiro对rememberMe的cookie做了加密处理,shiro在 CookieRememberMeManaer 类 中将 cookie 中 rememberMe 字段内容分别进行 序列化、AES加密、Base64编码 操作。

在识别身份的时候,需要对Cookie里的rememberMe字段解密。根据加密的顺序,不难知道解密的顺序为:

- 获取rememberMe cookie

- base64 decode

- 解密AES

- 反序列化

但是,AES加密的密钥Key被硬编码在代码里,意味着每个人通过源代码都能拿到AES加密的密钥。因此,攻击者构造一个恶意的对象,并且对其序列化,AES加密,base64编码后,作为cookie的rememberMe字段发送。Shiro将rememberMe进行解密并且反序列化,最终造成反序列化漏洞。

shiro 权限绕过漏洞分析

文章链接 : https://my.oschina.net/u/4587690/blog/4525549 https://mp.weixin.qq.com/s/yb6Tb7zSTKKmBlcNVz0MBA https://xz.aliyun.com/t/8311 (实战篇)

CVE-2020-1957

CVE-2020-11989

CVE-2020-13933

由于Shiro的权限校验是通过判断 URL 匹配来做的,如果能找到 Shiro 获取的 URL 与 Web 框架处理 URL 不一致的情况就能造成权限绕过

fastjson反序列化(getter、setter方法)

sql注入原理,分类,数据库命令执行

MySQL 5.0以上和5.0以下有什么区别?

5.0以下没有 informationo_schema 这个系统表,无法列表名,只能暴力跑表名

5.0以下是单用户操作,5.0以上是多用户操作

文件上传bypass

xss原理,反射与存储的区别

ssrf原理

xxe原理

5.中间件漏洞(tomcat,weblogic,jboss)

IIS PUT漏洞(任意文件上传&getshell)

漏洞介绍及成因 IIS Server 在 Web 服务扩展中开启了 WebDAV ,配置了可以写入的权限,造成任意文件上传。传一句话马直接getshell

IIS 远程代码执行漏洞

原因:开启了WebDav ,在IIS6.0处理PROPFIND(propfind)指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行构造的时候,引发栈溢出,从而导致远程代码执行。

IIS解析漏洞

IS 6.0 在处理含有特殊符号的文件路径时会出现逻辑错误,从而造成文件解析漏洞。这一漏洞有两种完全不同的利用方式:

/test.asp/test.jpg

test.asp;.jpg

IIS7 && IIS7.5 文件解析漏洞

在文件后面加上/xx.php(xx可加可不加)就会将该文件以php格式执行

Apache漏洞

开放的默认端口是 80

Apache文件解析漏洞

Apache与PHP结合的时候使用module模式,由于配置不当,php本身可以解析: .php3 .php5 .pht .phtml 等等。apache解析文件从后往前解析 例如:1.php.xxx.aaa 从aaa向前解析,遇到认识的后缀如php则交给php处理。从而造成了解析漏洞

Apache HTTPD 换行解析漏洞(CVE-2017-15715)

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php \x0a 将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

Apache .htacess 文件解析漏洞

htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。在这里,可以通过htaccess文件,可以帮我们将当前目录与子目录下所有文件都会以php进行解析,包括上传的图片马等…

一般.htaccess可以用来留后门和针对黑名单绕过

Tomcat 开放的端口 8080

tomcat 反序列化漏洞

CVE-2016-3427 Tomcat在配置JMX做监控时使用了 JmxRemoteLifecycleListener 的方法

tomcat ajp协议 webapp下任意文件读取漏洞

ajp协议 :AJP 是定向包协议,使用二进制格式来传输可读性文本,用来连接服务器的一种协议

CVE-2020-1938 存在文件读取漏洞 攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件 若服务器端同时存在文件上传功能,攻击者可进一步实现远程代码的执行。 8009 AJP协议端口

弱口令+war包getshell

这篇文章写的很不错:https://www.cnblogs.com/bmjoker/p/9892653.html

burpsuit对tomcat进行弱口令爆破→利用弱口令进入tomcat管理页面→制作war包上传getshell

Tomcat默认页面登录管理在manager/html路径下,启动burpsuit抓包进行弱口令爆破,能顺利访问并进入后台,制作war木马,把jsp木马放到jdk的bin目录下,利用jar生成war木马,利用弱口令进入后台并上传制作好的war包,然后查看一下直接连就可以

修复条件: 1.创建专门的tomcat服务用户,设置为最低权限,如不可远程登陆 2. 对相关页面进行权限限制

Tomcat远程代码执行漏洞分析

CVE-2019-0232 该漏洞只对Windows平台有效,漏洞成因是当将参数从JRE传递到Windows环境时,由于CGI_Servlet中的输入验证错误而存在该漏洞。

Tomcat远程代码执行漏洞分析

omcat 运行在Windows 主机上,且启用了 HTTP PUT 请求方法,可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行。直接通过 burp 抓包,PUT方法上传 jsp木马

weblogic 是一个JAVAEE框架中间件,java Web服务器

weblogic 反序列化漏洞

CVE-2019-2725 直接构造payload,抓包改包就可以

weblogic T3协议(反序列化漏洞)漏洞

CVE-2018-2628漏洞是2018年Weblogic爆出的基于T3协议的反系列化漏洞,可造成远程代码执行 weblogic 开放的端口是 7001

weblogic iiop协议 (反序列化漏洞)漏洞

CVE-2020-2551 由于调用远程对象的实现存在缺陷,导致序列化对象可以任意构造,在使用之前未经安全检查,导致恶意代码被执行

weblogic 验证权限绕过漏洞

CVE-2020-14750 远程攻击者可以构造特殊的 HTTP 请求,在未经身份验证的情况下接管 WebLogic Server Console ,从而执行任意代码

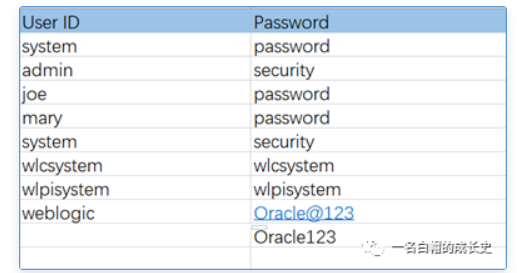

弱口令+war包getshell

Weblogic是美国Oracle公司出品的一个应用服务器(application server),确切的说是一个基于Java EE架构的中间件,开放7001端口,常见弱口令

如果网站存在任意文件下载等漏洞,我们还可以通过破解的方式获取密码。 weblogic密码使用AES加密,AES为对称加密方式,如果找到密钥/密文即可解密。获取到管理员密码后,制作war包进行上传,可直接getshell

weblogic SSRF漏洞

可直接抓包探测内网信息

Jboss 是一个基于J2EE的开放源代码的应用服务器

文章详细链接:https://www.freebuf.com/column/240174.html

Jboss 反序列化漏洞

CVE-2017-12149 该漏洞存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。(任意代码执行)

Jboss JMX Console未授权访问Getshell

此漏洞主要是由于JBoss中/jmx-console/路径对外开放,并且没有任何身份验证机制,导致攻击者可以进⼊到JMX控制台,并在其中执⾏任何功能。

Jboss war包 getshell

Administration Console存在默认密码admin admin,我们可以登录到后台部署war包getshell

Tomcat :

Tomcat AJP协议漏洞 CVE-2020-1938

Apache Tomcat服务器存在文件包含漏洞,攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件,如:webapp 配置文件或源代码等。

tomcat默认的conf/server.xml中配置了2个Connector,一个为8080的对外提供的HTTP协议端口,另外一个就是默认的8009 AJP协议端口,两个端口默认均监听在外网ip。

漏洞是Tomcat AJP协议存在缺陷而导致,攻击者利用漏洞可以构造特定参数,读取服务器webapp/ROOT下的任意文件。若目标服务器同时存在文件上传功能,攻击者可进一步通过文件包含实现远程代码执行

溯源反制(IP溯源等)

应急流程

日志知道在哪(Linux登录日志(var/log)

以及查找文件的命令 : locate和find 都是查找文件的命令 find --help 查询帮助 find -name "xxx.txt" 查询名字为 xxx.txt 的文件

windows 文件查找 :直接搜索就可以

溯源反制(IP溯源等)

溯源:

通过 微步在线 反查IP,有qq或手机号进一步查找,reg007查邮箱注册网站、支付宝搜邮箱、github搜邮箱,手机号找微信支付宝...

反制:

扫攻击IP端口,尝试拿下跳板机,通过蜜罐反制

大概了解应急

应急流程:

主机排查:网络/端口情况(netstat)、新增的文件、隐藏用户、web服务日志、登录日志(/var/log/)、定时任务(crontab)等等

全流量设备查找

waf和web ids查找日志

hids设备查看

PHP 13个魔术函数 https://blog.csdn.net/mnmnwq/article/details/82462108

浙公网安备 33010602011771号

浙公网安备 33010602011771号