xss学习

距离上一次学习xss已经过去大半年了,也没怎么复习,知识忘得差不多了,这次重新回顾回顾,先从基础看起,在去靶场练练手,最后总结记录。

参考文章:

https://www.jianshu.com/p/4fcb4b411a66

感谢大佬们的分享!!!

xss简介及类型

简介:

xss类型:

0_1 反射型 <非持久化>

反射型XSS需要诱骗用户进行点击,这种类型相对于存储型危害一般,前提是网页存在xss漏洞,把恶意的url构造好了之后,必须得发送给受害者,受害者看到并点击之后,才能攻击成功

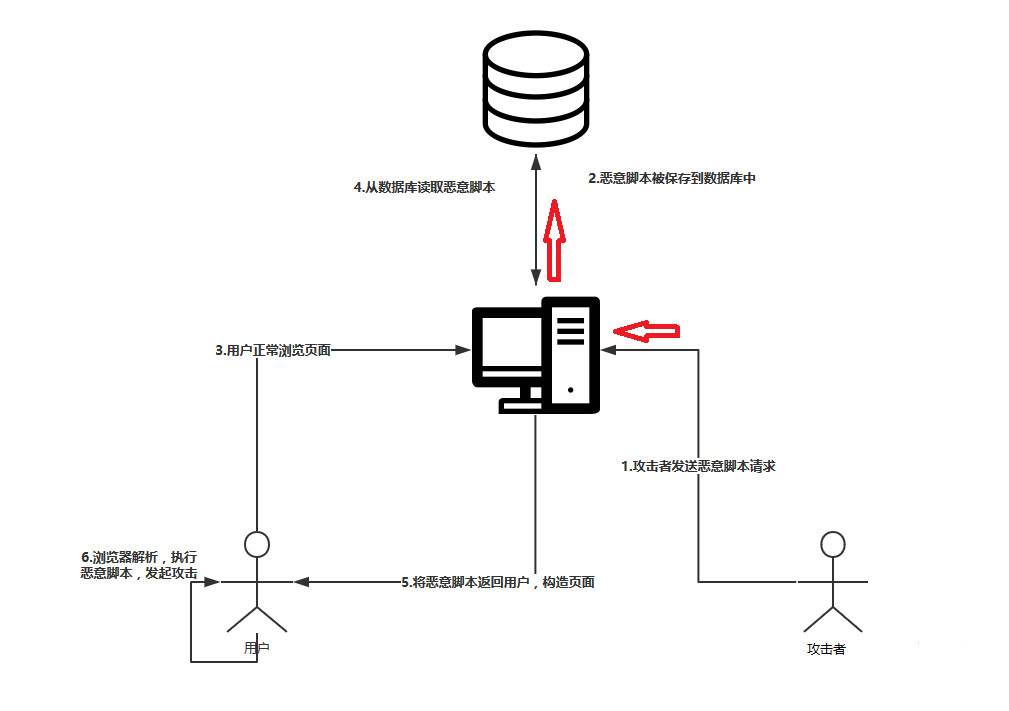

0_2 存储型 <持久化>

存储型xss,这种类型危害较大,,攻击者已经通过XSS漏洞(基本为输入框)将恶意脚本放入数据库中,只要每次浏览这个网页就会触发恶意脚本。我的理解就是网页存在xss 存储型漏洞,攻击者构造恶意代码,恶意代码被存入数据库,每当用户访问网站时(向服务器数据库发送请求),就会被攻击。

0_3 DOM型

基于文档对象模型Document Objeet Model,DOM)的一种漏洞。DOM是一个与平台、编程语言无关的接口,它允许程序或脚本动态地访问和更新文档内容、结构和样式,处理后的结果能够成为显示页面的一部分。DOM中有很多对象,其中一些是用户可以操纵的,如uRI ,location,refelTer等。客户端的脚本程序可以通过DOM动态地检查和修改页面内容,它不依赖于提交数据到服务器端,而从客户端获得DOM中的数据在本地执行,如果DOM中的数据没有经过严格确认,就会产生DOM XSS漏洞。DOM XSS和反射型XSS、存储型XSS的差别在于DOM XSS的代码并不需要服务器参与,触发XSS靠的是浏览器端的DOM解析,完全是客户端的事情。

简单来说就是:当用户能够通过交互修改浏览器页面中的DOM(DocumentObjectModel)并显示在浏览器上时,就有可能产生这种漏洞,从效果上来说它也是反射型XSS。

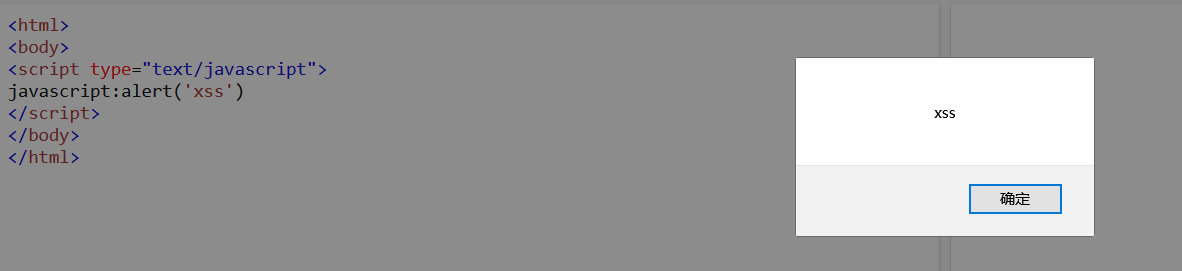

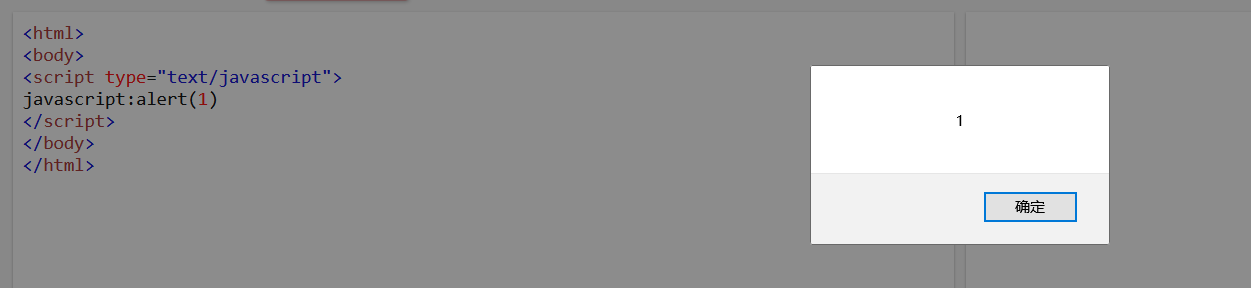

xss漏洞利用

xss的利用面还是非常广的,并且也不需要什么权限。按需求构造,可以跳转劫持钓鱼,也可以盗cookie。

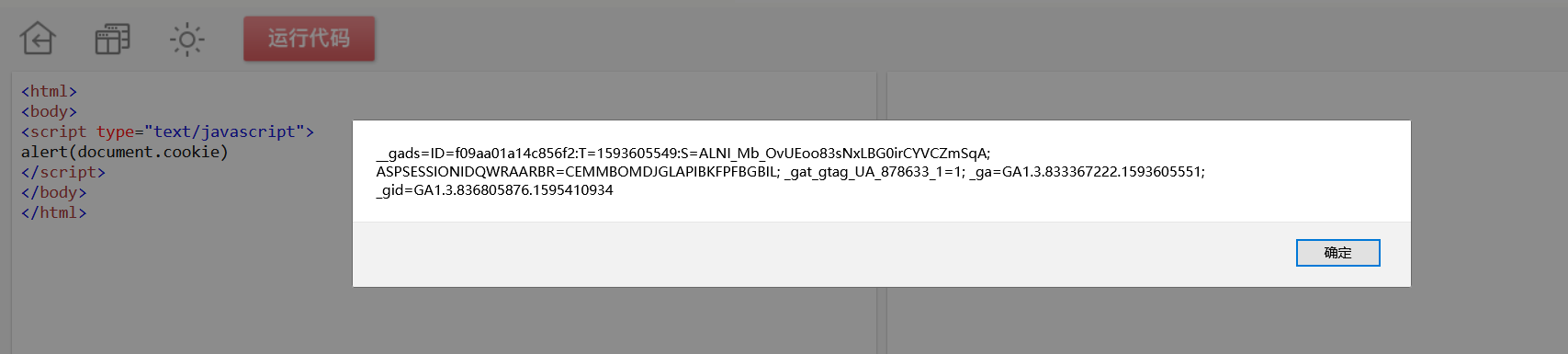

0_1 盗取cookie

<script>alert(document.cookie)</script> #弹出cookie

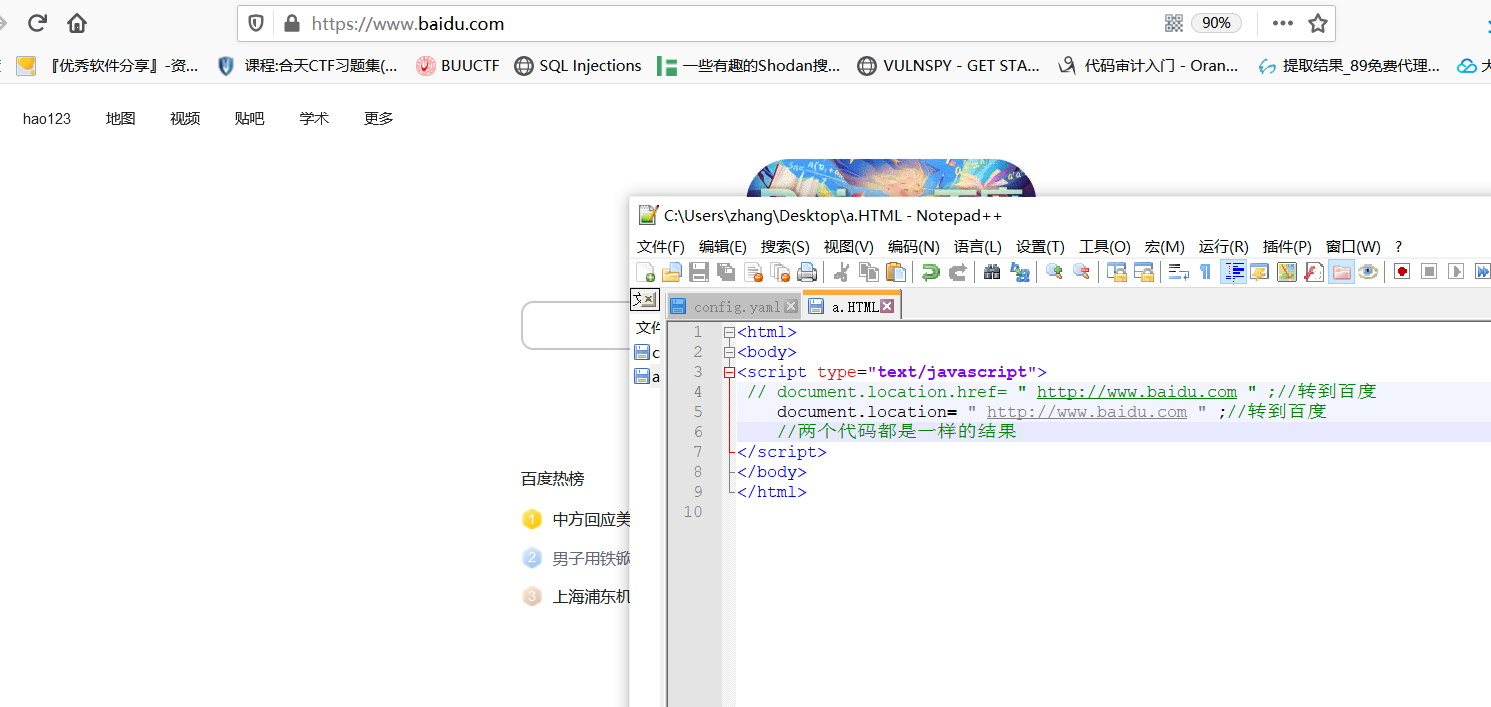

0_2 跳转进行钓鱼

0_3 浏览器劫持

这个需要配合个软件,软件名称 叫 beef

xss靶场练习

0_1 DVWA

0_2 bWAPP

学习文章:

http://xss.fbisb.com/wooyun/1.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号