3.2动态分析基础实验(2)--《恶意代码分析实战》

实验三

Lab03-03.exe

1.当使用 Process Explorer 工具进行监视的时候,注意到了什么?

2.可以找出内存修改的行为吗?

3.这个恶意代码在主机上的感染迹象特征是什么?

4.这个恶意代码的目的是什么?

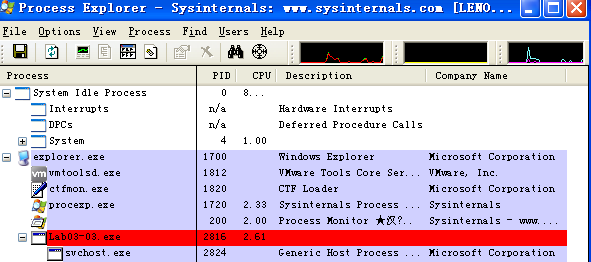

1.运行程序,发现创建了子进程 svchost.exe,主进程 Lab03-03.exe 结束。

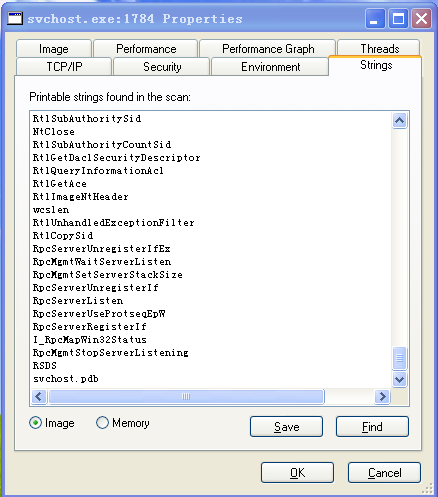

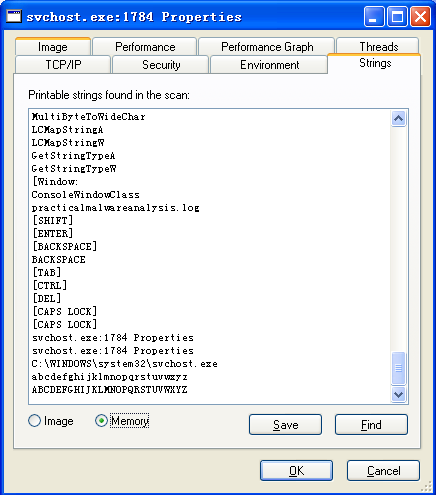

2.分析 svchost.exe 映像和内存中字符串的不同

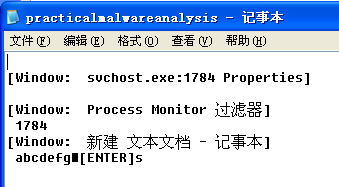

Process Explorer 右键 Properties 属性,对比 String 项中 Image 和 Memeory 两种情况。

parcticalmalwareanalysis.log字符串的存在,加上[ENTER]和[CAPS LOCK]这样的字符串,表明程序可能是一个键盘记录器。

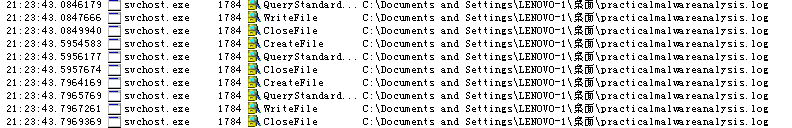

3.通过 Process Monitor 查看进程行为

我们打开一个文本,随便输入信息,在查看 Process Monitor 所记录的 svchost.exe 行为。

发现会写入 parcticalmalwareanalysis.log 文件,打开后发现是记录键盘信息。

恶意代码在 svchost.exe 进程上进行了进程替换,来启动一个击键记录器。

实验四

Lab03-04.exe

1.运行文件时,发生了什么?

2.什么原因造成了动态分析无效?

3.是否有其他方式来运行这个程序?

1.双击文件后,程序被删除。

2.可能是缺少命令行参数,或者程序缺失部件

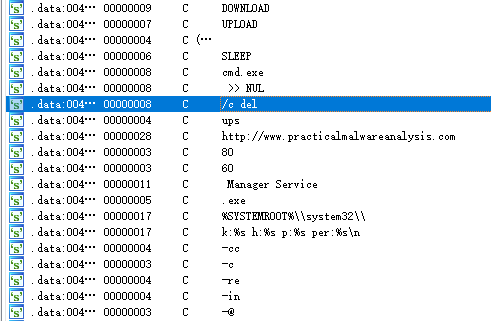

分析字符串,发现除了域名、注册表名称外,DOWNLOAD和UPLOAD这样的命令字符串,以及HTTP/1.0等,说明可能是一个HTTP恶意程序。

-cc,-re,-in可能是命令行参数。

3.尝试用命令行执行恶意程序。

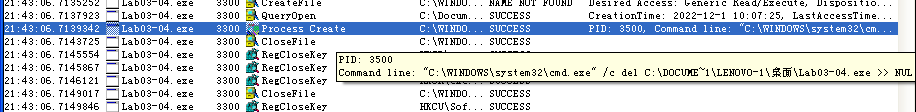

尝试使用 Lab03-04.exe -in 或 -cc 或 -c 或 -re等执行,均以失败告终,程序还是会删除自身(使用上面字符串的 del 删除的),Process Monitor 中发现 Process Create 操作,命令行就是删除文件的。

第9章的实验会揭示如何执行,刨析这个恶意程序。

浙公网安备 33010602011771号

浙公网安备 33010602011771号