实验2:Open vSwitch虚拟交换机实践

SDN实验2:Open vSwitch虚拟交换机实践

一、实验目的

1.能够对Open vSwitch进行基本操作;

2.能够通过命令行终端使用OVS命令操作Open vSwitch交换机,管理流表;

3.能够通过Mininet的Python代码运行OVS命令,控制网络拓扑中的Open vSwitch交换机

二、实验环境

1.下载虚拟机软件Oracle VisualBox 或 VMware;

2.在虚拟机中安装Ubuntu 20.04 Desktop amd64,并完整安装Mininet;

三、实验要求

(一)基本要求

1.创建OVS交换机,并以ovs-switchxxx命名,其中xxx为本人在选课班级中的序号,例如ovs-switch001, ovs-switch088等。在创建的交换机上增加端口p0和p1,设置p0的端口号为100,p1的端口号为101,类型均为internal;为了避免网络接口上的地址和本机已有网络地址冲突,需要创建虚拟网络空间(参考命令netns)ns0和ns1,分别将p0和p1移入,并分别配置p0和p1端口的ip地址为190.168.0.100、192.168.0.101,子网掩码为255.255.255.0;最后测试p0和p1的连通性。

#创建ovs交换机,并命名为ovs-switch008

sudo ovs-vsctl add-br ovs-switch008

#添加p0、p1端口

sudo ovs-vsctl add-port ovs-switch008 p0 -- set Interface p0 ofport_request=100 type=internal

sudo ovs-vsctl add-port ovs-switch008 p1 -- set Interface p1 ofport_request=100 type=internal

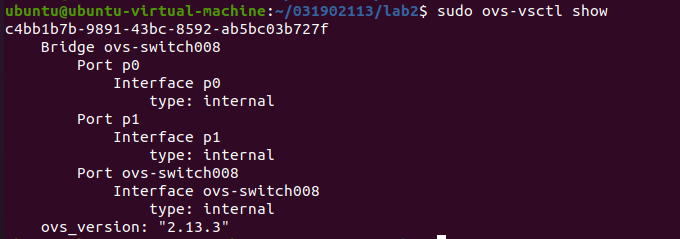

#查看端口信息

sudo ethtool -i p0

sudo ethtool -i p1

#创建并配置虚拟空间

sudo ip netns add ns0

sudo ip link set p0 netns ns0

sudo ip netns exec ns0 ip addr add 192.168.0.100/24 dev p0

sudo ip netns exec ns0 ifconfig p0 promisc up

sudo ip netns add ns1

sudo ip link set p1 netns ns1

sudo ip netns exec ns1 ip addr add 192.168.0.101/24 dev p1

sudo ip netns exec ns1 ifconfig p1 promisc up

-

sudo ovs-vsctl show查看ovs交换机状态

-

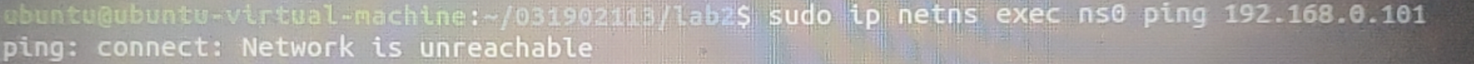

sudo ip netns exec ns0 ping 192.168.0.101测试p0和p1的连通性

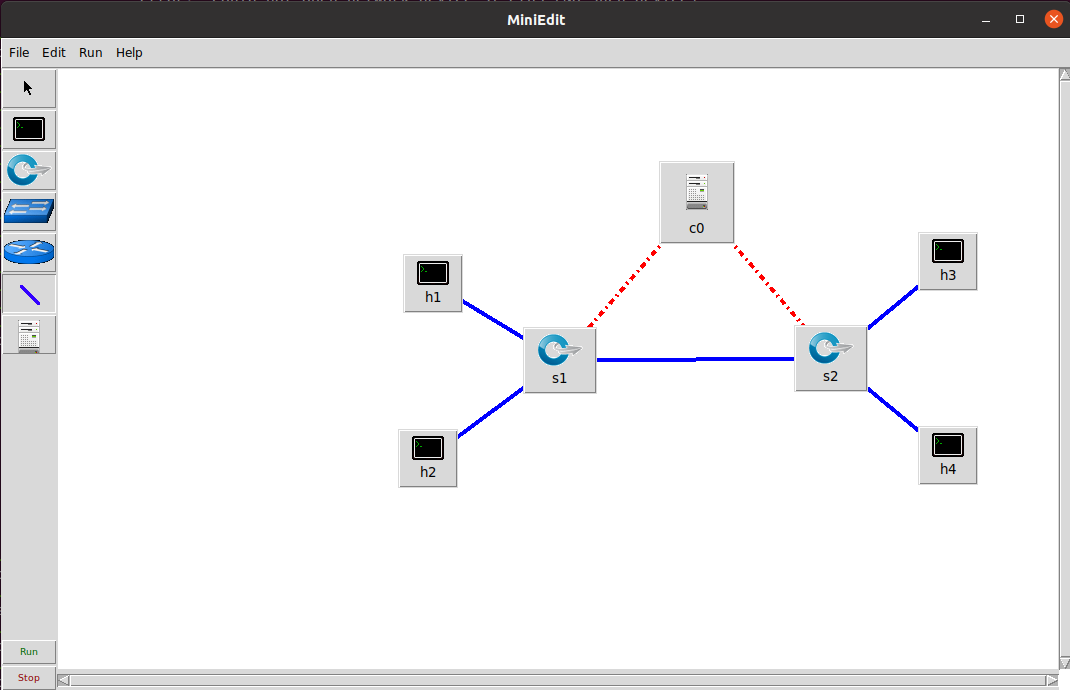

2.使用Mininet搭建的SDN拓扑,如下图所示,要求支持OpenFlow 1.3协议,主机名、交换机名以及端口对应正确。

-

使用Miniedit生成拓朴

-

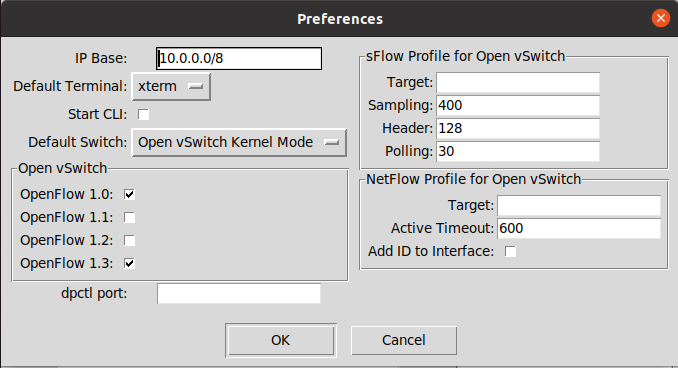

设置协议为openflow1.3

-

保存为python文件

-

对端口进行修改

-

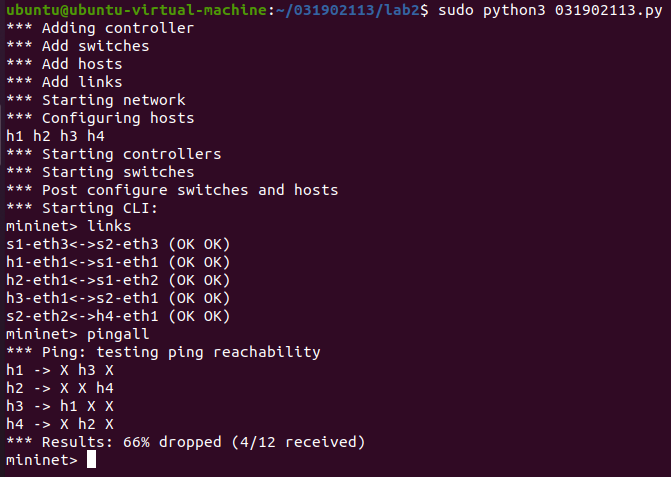

sudo python3 031902113.py运行

3.通过命令行终端输入“ovs-ofctl”命令,直接在s1和s2上添加流表,划分出所要求的VLAN。

| VLAN_ID | Hosts |

|---|---|

| 0 | h1 h3 |

| 1 | h2 h4 |

- 在另一个终端上输入下列命令

# 添加s1流表

sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,in_port=1,actions=push_vlan:0x8100,set_field:4096-\>vlan_vid,output:3

sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,in_port=2,actions=push_vlan:0x8100,set_field:4097-\>vlan_vid,output:3

sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,dl_vlan=0,actions=pop_vlan,output:1

sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,dl_vlan=1,actions=pop_vlan,output:2

# 添加s2流表

sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,in_port=1,actions=push_vlan:0x8100,set_field:4096-\>vlan_vid,output:3

sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,in_port=2,actions=push_vlan:0x8100,set_field:4097-\>vlan_vid,output:3

sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,dl_vlan=0,actions=pop_vlan,output:1

sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,dl_vlan=1,actions=pop_vlan,output:2

4.主机连通性要求:

- h1 – h3互通

- h2 – h4互通

- 其余主机不通

- 测试连通性

满足主机连通性要求

- 输入下列命令,查看下发流表

sudo ovs-ofctl -O OpenFlow13 dump-flows s1

sudo ovs-ofctl -O OpenFlow13 dump-flows s2

- 在另一个终端上输入

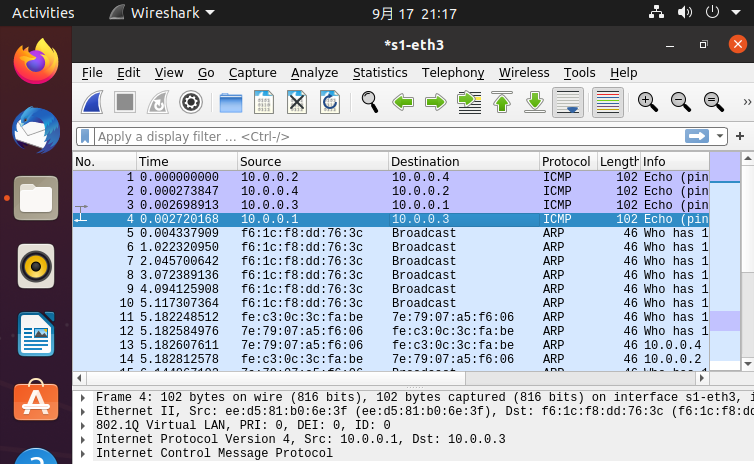

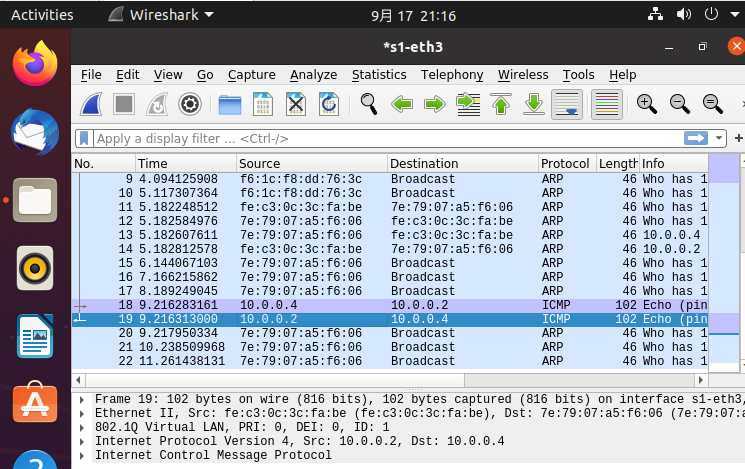

sudo wireshark运行wireshark,同时mininet使用pingall

可以观察到h1对h3发送包的vlan标记为0,h2对h4发送包的vlan标记为1

(二)进阶要求

阅读SDNLAB实验使用Mininet,编写Python代码,生成(一)中的SDN拓扑,并在代码中直接使用OVS命令,做到可以直接运行Python程序完成和(一)相同的VLAN划分。

#!/usr/bin/env python

from mininet.net import Mininet

from mininet.node import Controller, RemoteController, OVSController

from mininet.node import CPULimitedHost, Host, Node

from mininet.node import OVSKernelSwitch, UserSwitch

from mininet.node import IVSSwitch

from mininet.cli import CLI

from mininet.log import setLogLevel, info

from mininet.link import TCLink, Intf

from subprocess import call

def myNetwork():

net = Mininet( topo=None,

build=False,

ipBase='192.168.0.0/24')

info( '*** Adding controller\n' )

c0=net.addController(name='c0',

controller=Controller,

protocol='tcp',

port=6633)

info( '*** Add switches\n')

s1 = net.addSwitch('s1', cls=OVSKernelSwitch)

s2 = net.addSwitch('s2', cls=OVSKernelSwitch)

info( '*** Add hosts\n')

h1 = net.addHost('h1', cls=Host, ip='192.168.0.1', defaultRoute=None)

h2 = net.addHost('h2', cls=Host, ip='192.168.0.2', defaultRoute=None)

h3 = net.addHost('h3', cls=Host, ip='192.168.0.3', defaultRoute=None)

h4 = net.addHost('h4', cls=Host, ip='192.168.0.4', defaultRoute=None)

info( '*** Add links\n')

net.addLink(s1, s2,3,3)

net.addLink(h1, s1,1,1)

net.addLink(h2, s1,1,2)

net.addLink(h3, s2,1,1)

net.addLink(s2, h4,2,1)

info( '*** Starting network\n')

net.build()

info( '*** Starting controllers\n')

for controller in net.controllers:

controller.start()

info( '*** Starting switches\n')

net.get('s1').start([c0])

net.get('s2').start([c0])

info( '*** Post configure switches and hosts\n')

s1.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,in_port=1,actions=push_vlan:0x8100,set_field:4096-\>vlan_vid,output:3')

s1.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,in_port=2,actions=push_vlan:0x8100,set_field:4097-\>vlan_vid,output:3')

s1.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,dl_vlan=0,actions=pop_vlan,output:1')

s1.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s1 priority=1,dl_vlan=1,actions=pop_vlan,output:2')

s2.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,in_port=1,actions=push_vlan:0x8100,set_field:4096-\>vlan_vid,output:3')

s2.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,in_port=2,actions=push_vlan:0x8100,set_field:4097-\>vlan_vid,output:3')

s2.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,dl_vlan=0,actions=pop_vlan,output:1')

s2.cmd('sudo ovs-ofctl -O OpenFlow13 add-flow s2 priority=1,dl_vlan=1,actions=pop_vlan,output:2')

CLI(net)

net.stop()

if __name__ == '__main__':

setLogLevel( 'info' )

myNetwork()

- 测试连通性

个人总结

遇到的问题:

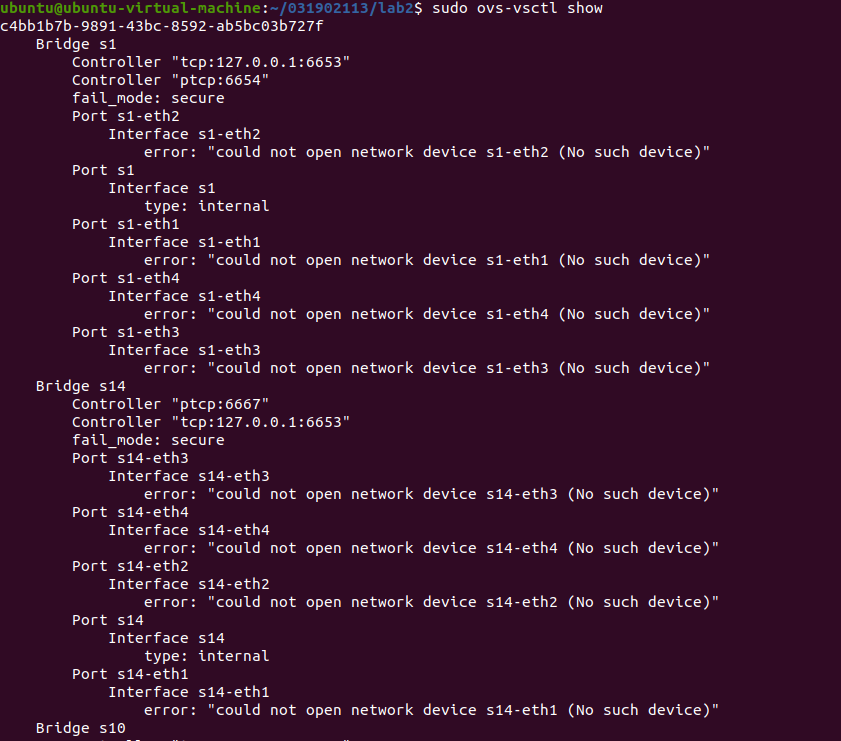

问题一:查看ovs交换机状态时,发现有一堆之前创建的交换机

解决:虽然在其中找到了ovs-switch008,但看着很烦,于是用sudo ovs-vsctl del-br 删除多余的交换机

问题二:p0和p1ping不通

解决:删除p0,p1端口,重新配置,问题得到解决

问题三:在执行sudo python3 031902113.py时出现Exception: Please shut down the controller which is running on port 6633:错误

解决:在第一次实验中使用sudo mn -c命令没有出现问题,但是这次用该命令后再次执行pingall会出现都能连通的状况,原因是该命令将正在占用6633端口的交换机删除了,所以要注意使用mininet时用exit退出

实验心得

在实验过程中,学习了Open vSwitch虚拟交换机的一些相关知识,实验的前半段遇到的问题比较多,比如查看ovs交换机状态居然跳出来这么多交换机,还以为出现了什么错误,还有遇到几次ping不通的情况,重新做了好几遍才成功,实验完成后分析发现自己不注重小细节,才有这么多麻烦。通过本次实验,我对OVS交换机的创建以及添加流表、划分VLAN有了更深的理解,以及熟悉使用wireshark进行数据抓包并分析的操作,但就具体细小的知识点,我还不是很明白,还需要进一步的学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号