【自用】【做题日记2】CTFHUB-信息泄露

1.24

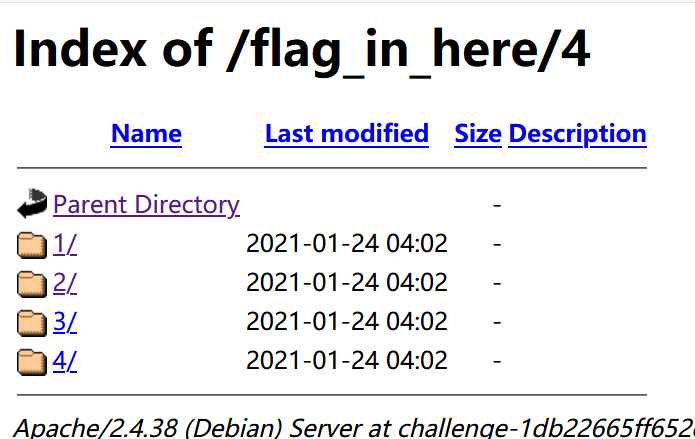

目录遍历

进去之后是一些目录,大概看了一下,有4*4个目录。

然后遍历一下,在/4/2找到了flag.txt,打开就是flag。

phpinfo

进去之后会引导到phpinfo.php

然后在页面搜索ctfhub{,找到flag

备份文件下载

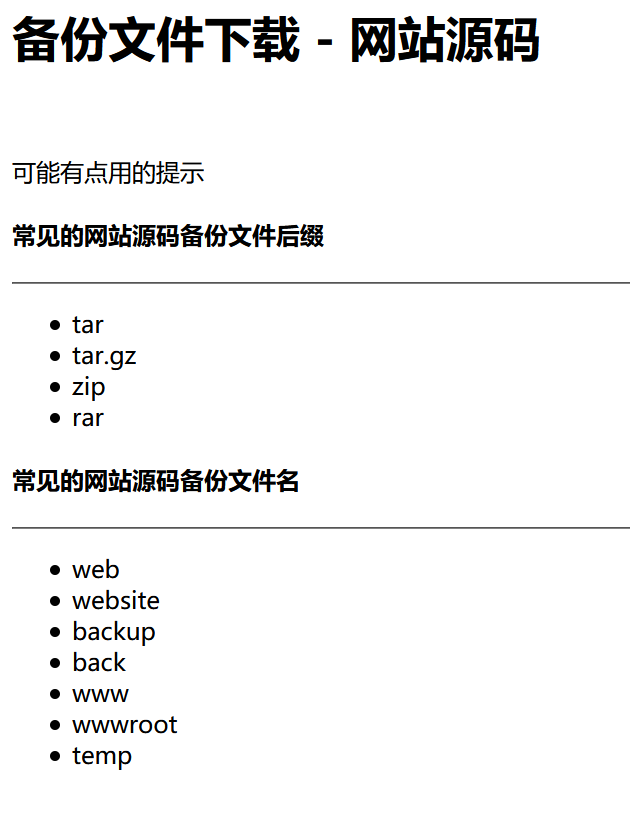

网站源码

要进行排列组合,在这些拼起来的结果里面找网站源码包。

法一:用py枚举

1 #!usr/bin/env python

2 #_*_ coding:utf-8 _*_

3

4 import requests

5 url="http://challenge-6aec06e396a6fa05.sandbox.ctfhub.com:10080/"

6 list1=['web', 'website', 'backup', 'back', 'www', 'wwwroot', 'temp']

7 list2=['tar', 'tar.gz', 'zip', 'rar']

8 for i in list1:

9 for j in list2:

10 url_f=url+i+"."+j

11 r=requests.get(url_f)

12 if(r.status_code == 200):

13 print(url_f)

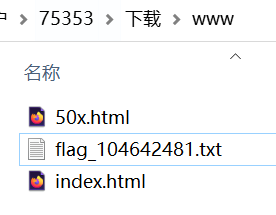

枚举出来www.zip有响应,然后进www.zip,下载得一个压缩包

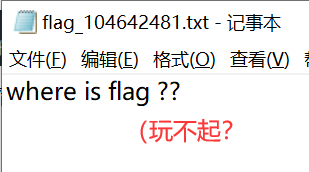

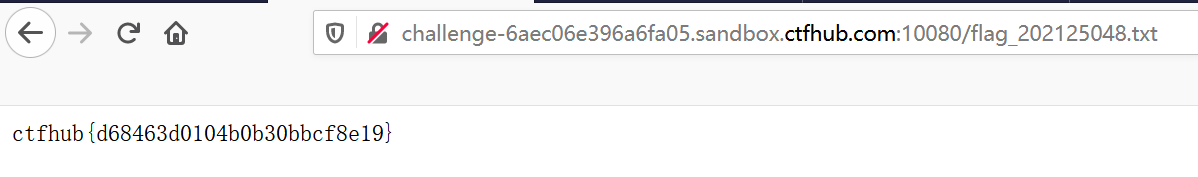

然后直接在网站里访问这个flag,得到flag。(重开了一次环境所以编号不同

法二:用dirsearch

在kali里面装上dirsearch之后,调用指令:

python3 dirsearch.py -u http://challenge-6aec06e396a6fa05.sandbox.ctfhub.com:10080/ -e *

然后就能跑dirsearch自带的字典,找到www.zip。

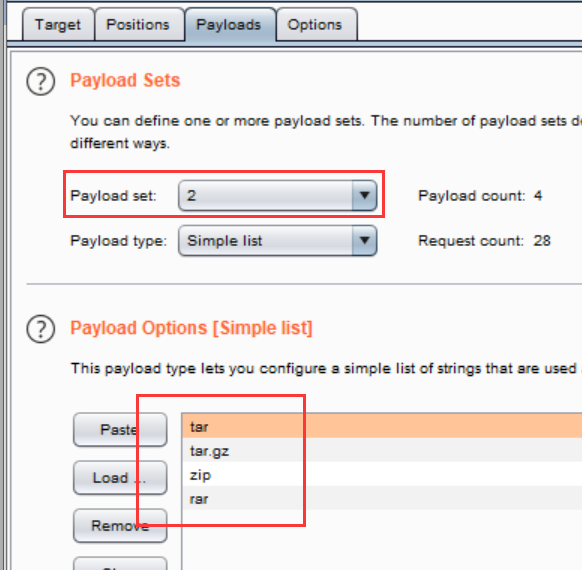

法三:用intruder

这里我们用Cluster bomb模式。

在往两个payload set中间加点的地方卡住了,但其实就在请求报文这里加点就行。

然后start attack。

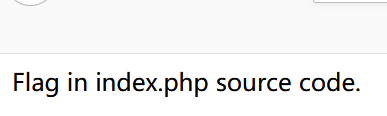

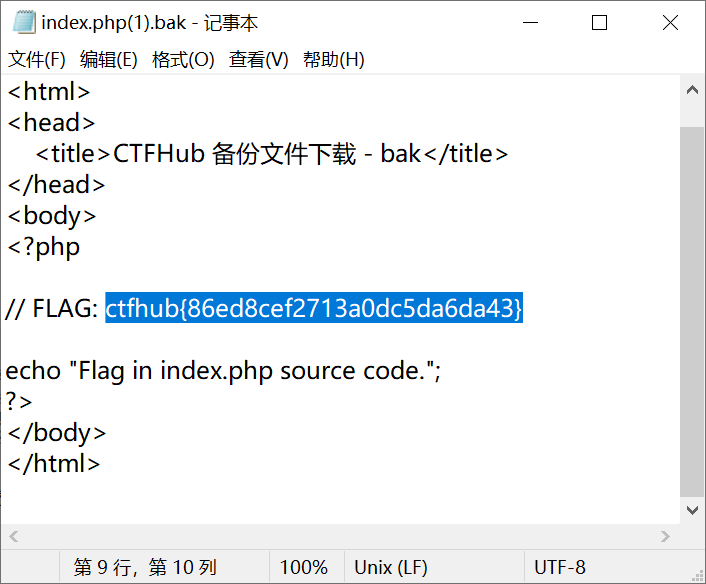

bak文件

进入index.php,还是一样的内容。

上网查到如下信息:

所以试着访问index.php.bak,下载了一个bak文件,用记事本打开,找到flag。

1.25

vim缓存

打开index.php,内容并没有变化。

然后根据提示,上网查到:

所以访问.index.php.swp,得到一个文件。

在vim里面打开,发现flag。

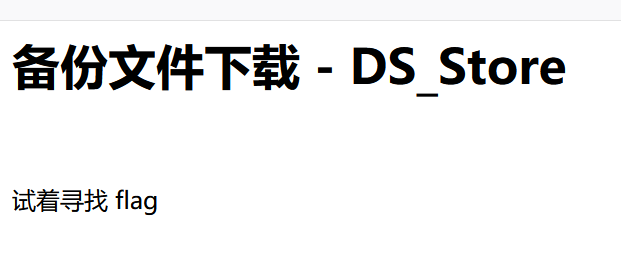

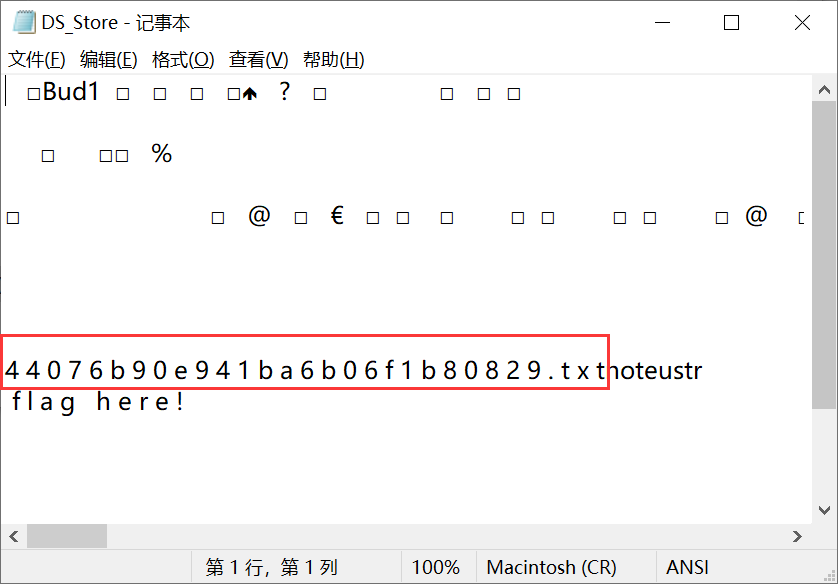

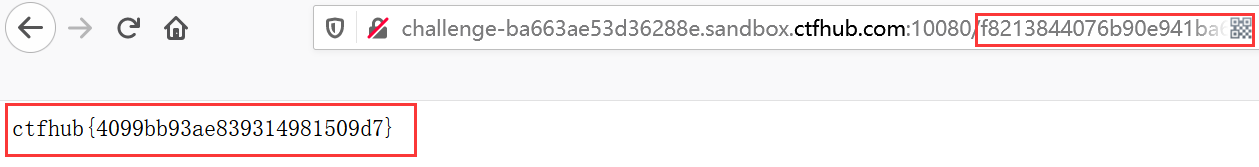

.DS_Store

然后访问.DS_Store,获得.DS_Store文件,

用记事本打开之后,找到一个txt:

访问这个txtx,获得flag。

Git泄露

log

先用dirsearch扫出来.git目录有响应。然后再处理.git文件。

一开始用GitHack总是调不出来,后来换了Git_Extract。

然后在这次渗透的文件夹里发现了这个文件,打开就是flag。

stash

跟上一题步骤一模一样。

Index

跟上两题步骤一模一样。

1.27

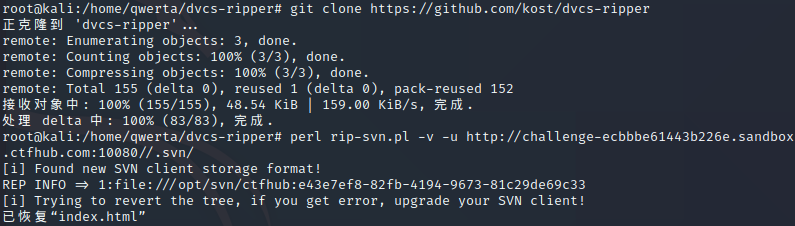

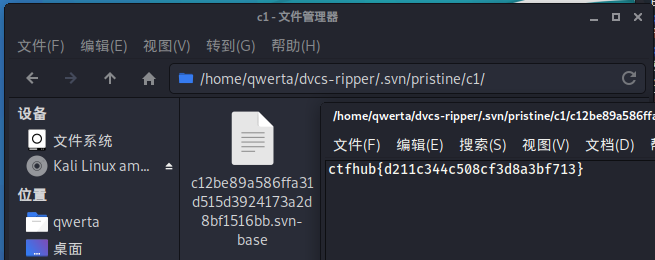

SVN泄露

安装dvcs-ripper。(一开始总是permission denied,后来把依赖补充安装了就好了

然后去.svn文件夹的pristine(存历史源码的文件夹),就能找到旧版本源代码。

HG泄露

还是用dvcs-ripper。

然后去.hg文件夹里翻找,发现这个文件的内容有点意义。

访问这个flag文件,获得flag。

完工!

浙公网安备 33010602011771号

浙公网安备 33010602011771号