实验3:OpenFlow协议分析实践

实验3:OpenFlow协议分析实践

一、实验目的

- 能够对Open vSwitch进行基本操作;

- 能够通过命令行终端使用OVS命令操作Open vSwitch交换机,管理流表;

- 能够通过Mininet的Python代码运行OVS命令,控制网络拓扑中的Open vSwitch交换机

二、实验环境

- 下载虚拟机软件Oracle VisualBox 或 VMware;

- 在虚拟机中安装Ubuntu 20.04 Desktop amd64;

三、实验要求

(一)基本要求

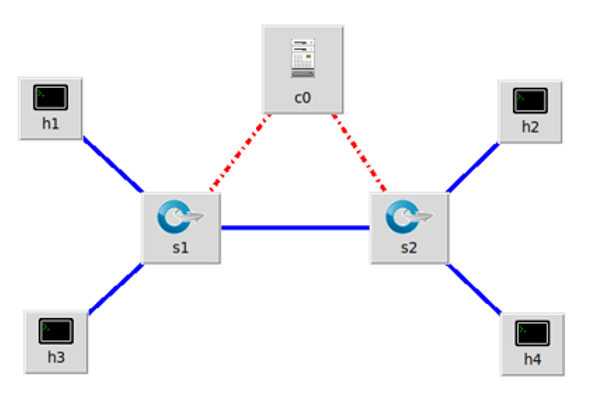

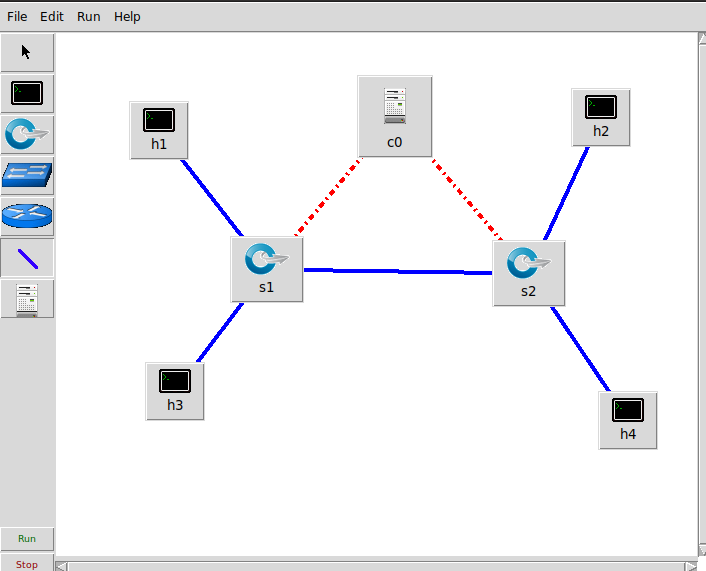

1.搭建下图所示拓扑,完成相关 IP 配置,并实现主机与主机之间的 IP 通信。用抓包软件获取控制器与交换机之间的通信数据包。

| 主机 | IP地址 |

|---|---|

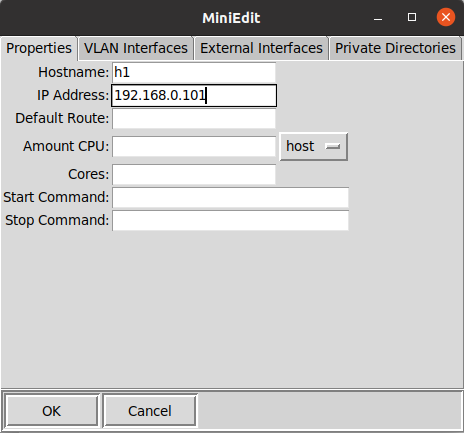

| h1 | 192.168.0.101/24 |

| h2 | 192.168.0.102/24 |

| h3 | 192.168.0.103/24 |

| h4 | 192.168.0.104/24 |

- 构建上图拓扑,并按要求配置IP

![]()

![]()

- 导出拓扑文件,文件路径如下

![]()

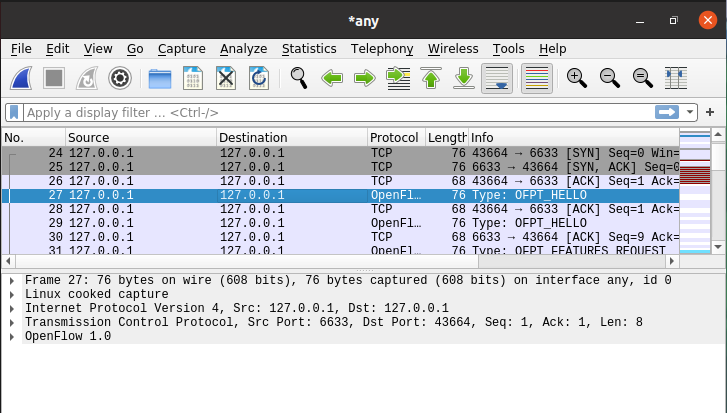

2.查看抓包结果,分析OpenFlow协议中交换机与控制器的消息交互过程,画出相关交互图或流程图。

-

使用sudo wireshark启动wireshark后,选择any模式

-

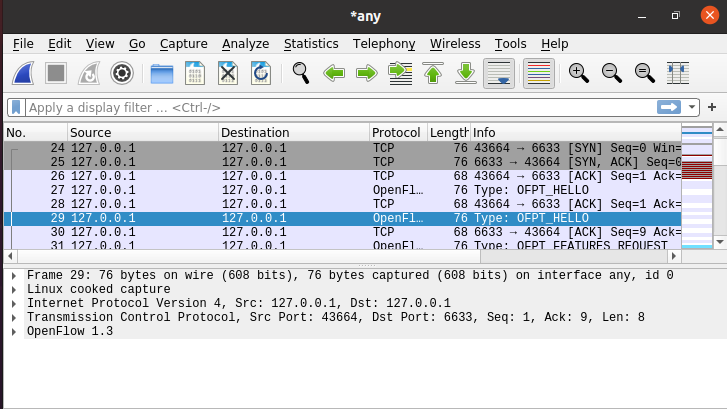

OFPT_HELLO 源端口6633(我最高能支持OpenFlow 1.0)-> 目的端口43664,从控制器到交换机

![]()

也有交换机到控制器(源端口43664到目的端口6633)的另一个包,此处协议为openflow1.3(我最高能支持OpenFlow 1.3)

![]()

-

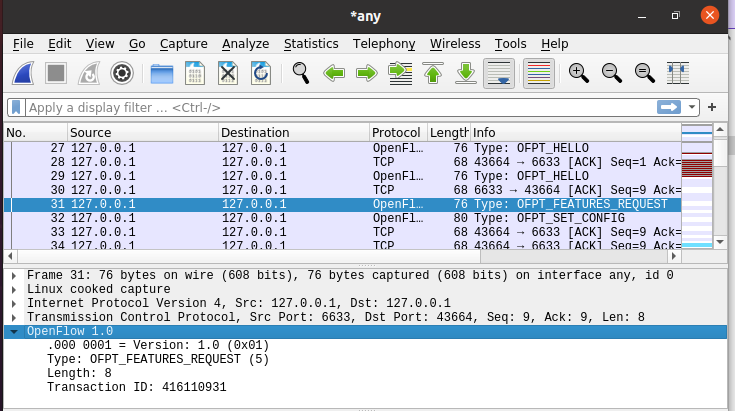

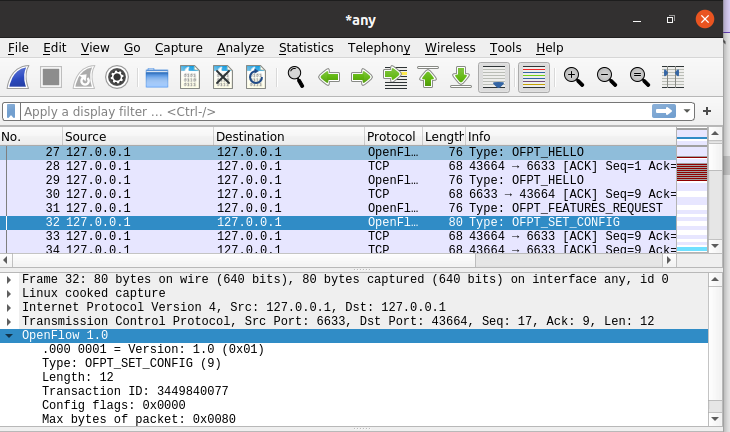

OFPT_FEATURES_REQUEST/OFPT_SET_CONFIG, 源端口6633 -> 目的端口43664,从控制器到交换机 (我需要你的特征信息/请按照我给你的flag和max bytes of packet进行配置)

![]()

![]()

-

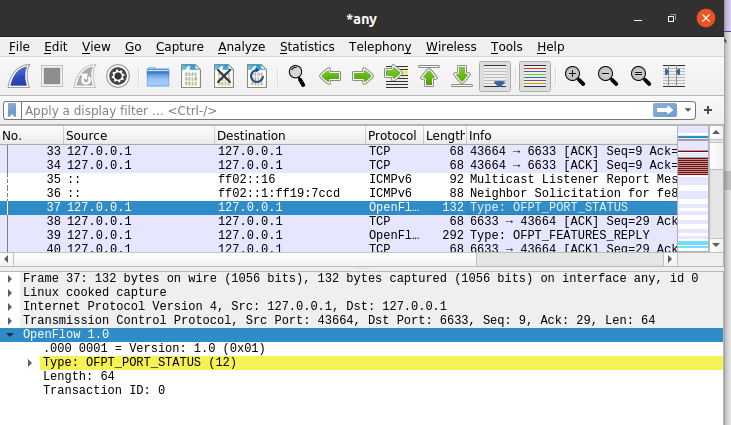

OFPT_PORT_STATUS, 源端口36424 -> 目的端口6633,从交换机到控制器(交换机端口43664告知控制器相应的端口状态)

![]()

-

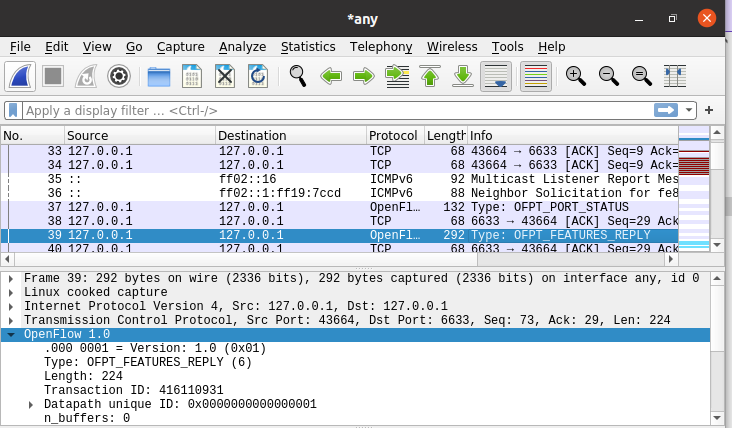

OFPT_FEATURES_REPLY, 源端口36424 -> 目的端口6633,从交换机到控制器(交换机将他的特征信息告知给控制器)

![]()

-

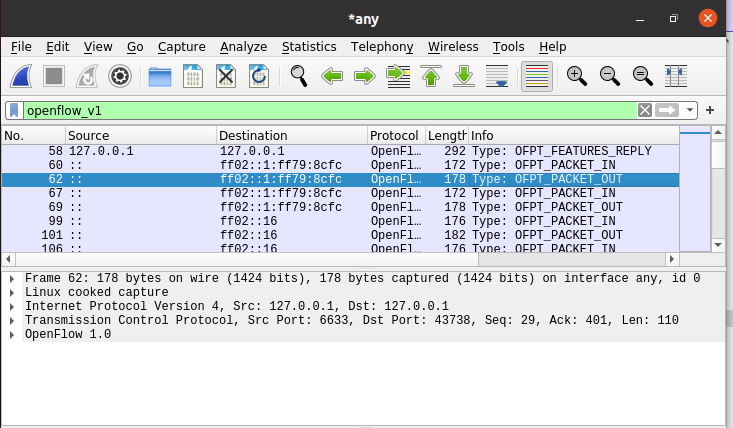

OFPT_PACKET_IN, 源端口36424 -> 目的端口6633,从交换机到控制器!

![]()

-

OFPT_PACKET_OUT, 源端口6633 -> 目的端口36424,从控制器到交换机

![]()

综上可知,本实验中交换机和控制器之间消息交互过程,大致如下图所示:

-

问题:交换机与控制器建立通信时是使用TCP协议还是UDP协议?

答:交换机与控制器建立通信时使用TCP协议

四、实验总结

- 这次实验从理论上来说难度不大,但是一直卡在抓包的那里,运行wireshark的时候不小心把Tk不小心关了,抓包出不来OPENFLOW,一直找不到HELLO在哪里。然后后面百度了下发现应该在抓包开始之前使用any进行抓包,后面正常抓包后找不到HELLO,考虑到可能是抓包开始之前已经进行过HELLO了,于是提前了抓包的步骤,后面抓到了几百条的包,在进行OPENFLOW的筛选后就可以找到所需要的包,可以发现PACKET_IN和PACKET_OUT后面会交替出现,通过这次实验让我更深的感受了交换机与控制器之间的信息交换过程

浙公网安备 33010602011771号

浙公网安备 33010602011771号