深信服防火墙学习

深信服防火墙

- 最新学习地址:

https://blog.csdn.net/qq_36963043/article/details/108631404 - 衡量

防火墙性能指标

- 吞吐量(并发量,同时能处理的数据包),越大越好

- 时延: 数据包进出防火墙的时间间隔,越小越好

- 注意事项: 有些深信服的产品,当你按下电源按钮时,会等个3,4秒,设备才会启动,这是正常的,时延现象...

- 丢包率: 防火墙性能不足,导致丢包,越小越好

- 背靠背: 实际就是缓存能(面对突发的大流量,大数据包)力,越大越好

- 并发连接数: 越大越好

- 产品接口

- Console口: 没卵用,给深信服研发人员用的

- 注意事项: 深信服只提供web管理界面,不提供命令行界面

- Manage口: 对我们最重要的管理口,通过网线(直连网络,有默认IP地址[99%版本都不可修改这个地址])连接到电脑

- 电脑单网卡即可,通过设置第二个IP地址实现和设备的 通讯

- 访问web端的时候,一定要添加https,否则无法访问!例如: https://10.251.251.251

- 其他口: 业务接口

- 国产的设备啥都要钱,连升级都要钱...

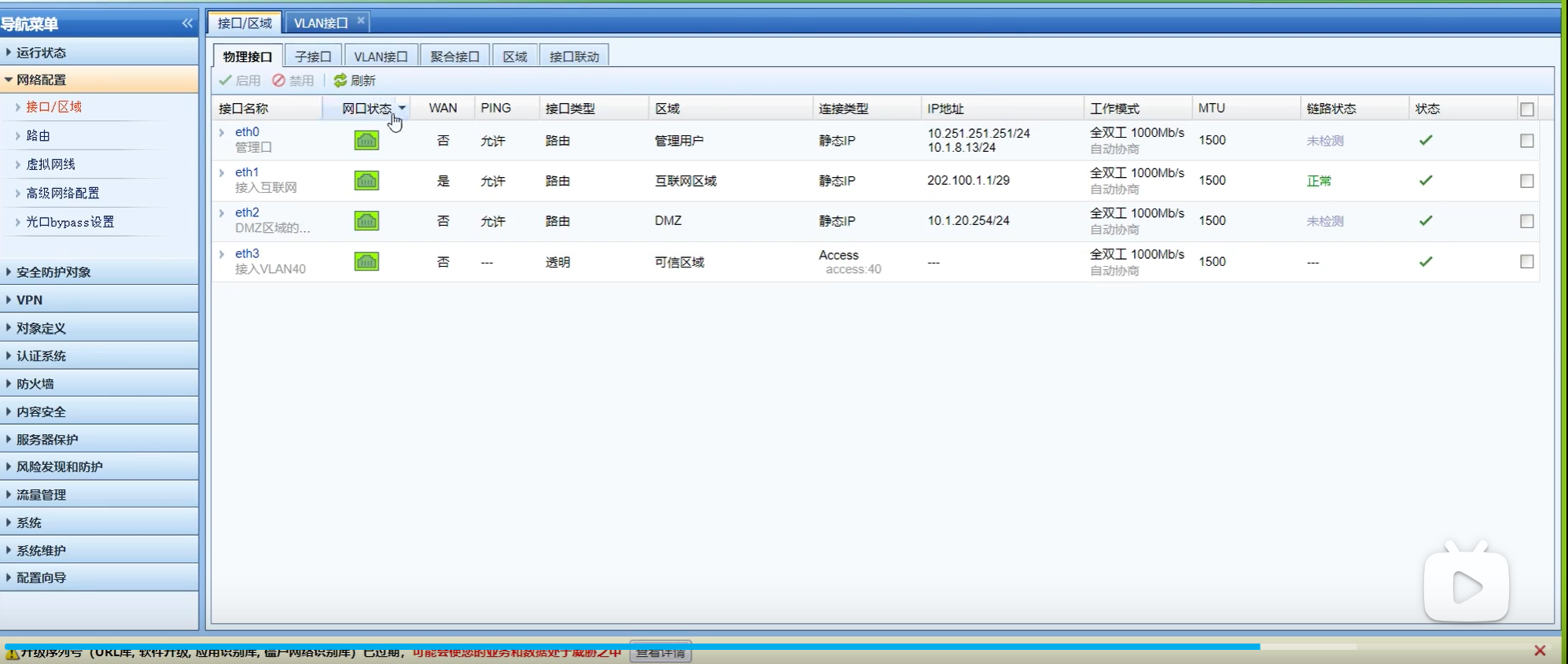

- 进入管理界面,先关注接口

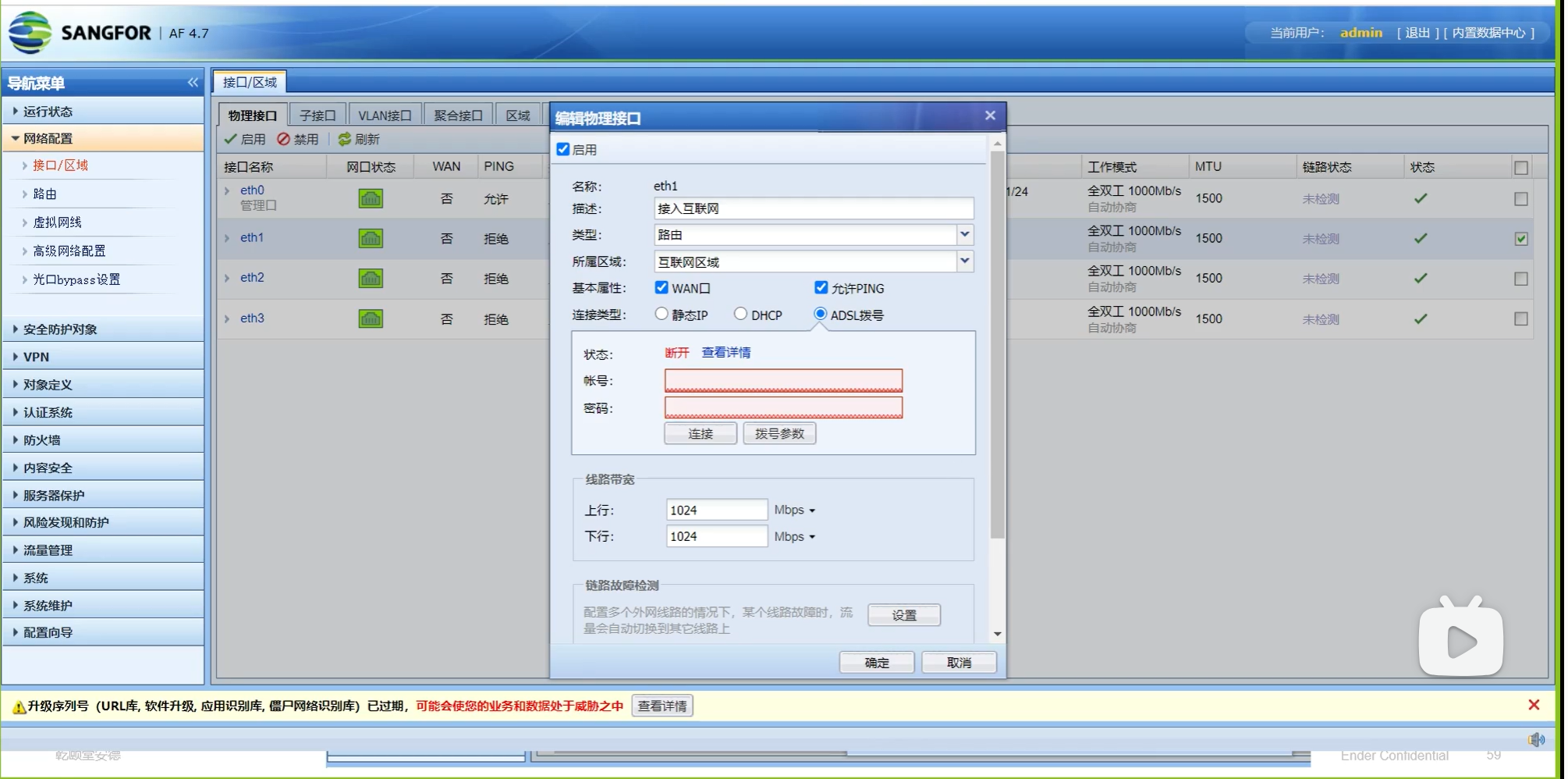

- 网络配置-接口/区域

- 可以在Manage口,配置第二个静态IP地址,这样子可以实现多个IP来访问设备

- 在深信服里面,可以自定义区域,比如Lan区域,内部区域,无线区域等等

- 认识系统

-系统-系统配置-系统时间

-系统-系统配置-网络参数

-系统-系统配置-控制台配置

-系统-系统配置-序列号(总之就是各种要钱)

- 网关序列号

- 跨运营商序列号

- 功能模块序列号

- 升级序列号

- 系统-管理员账号: 配置管理账号专用

启用日志

- 系统 - 日志设置 - 内置数据中心 - 磁盘占用空间...(80)

- 隔壁的"日志记录",全勾

- 恢复出厂设置

- F10,深信服升级工具-升级-恢复出厂设置

防火墙

- 有部分路由功能

- 有部分交换机功能

- 有防火墙功能

- 网络接口

- 根据接口属性分为

- 物理接口(比如 eth2业务接口)

- 路由口(3层口,比如思科的三层交换机接口,再执行no switchport命令,就变成路由接口,可以配置IP地址了)

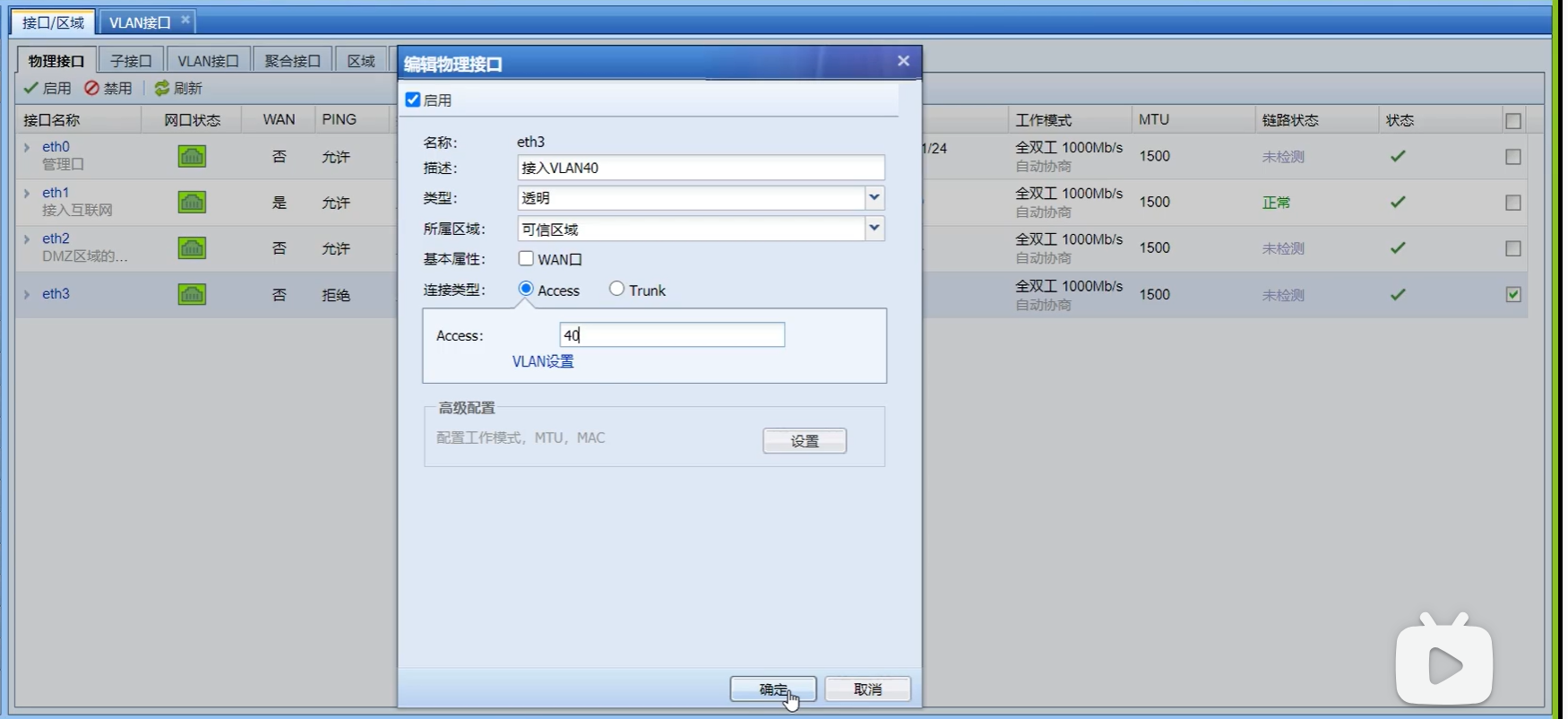

- 透明口(2层口)

- 虚拟网线口(傻瓜口,设置一个物理接口组[接口一定是成对出现])

- 模拟网线的作用,比如指定数据从3号口进来,然后从1号出去,转发的效率很高(不经过二层Mac,不经过三层路由检查,依然受各种安全策略限制)

- 旁路镜像口(SPAN,抓包专用)

- 子接口(比如 eth2.10)

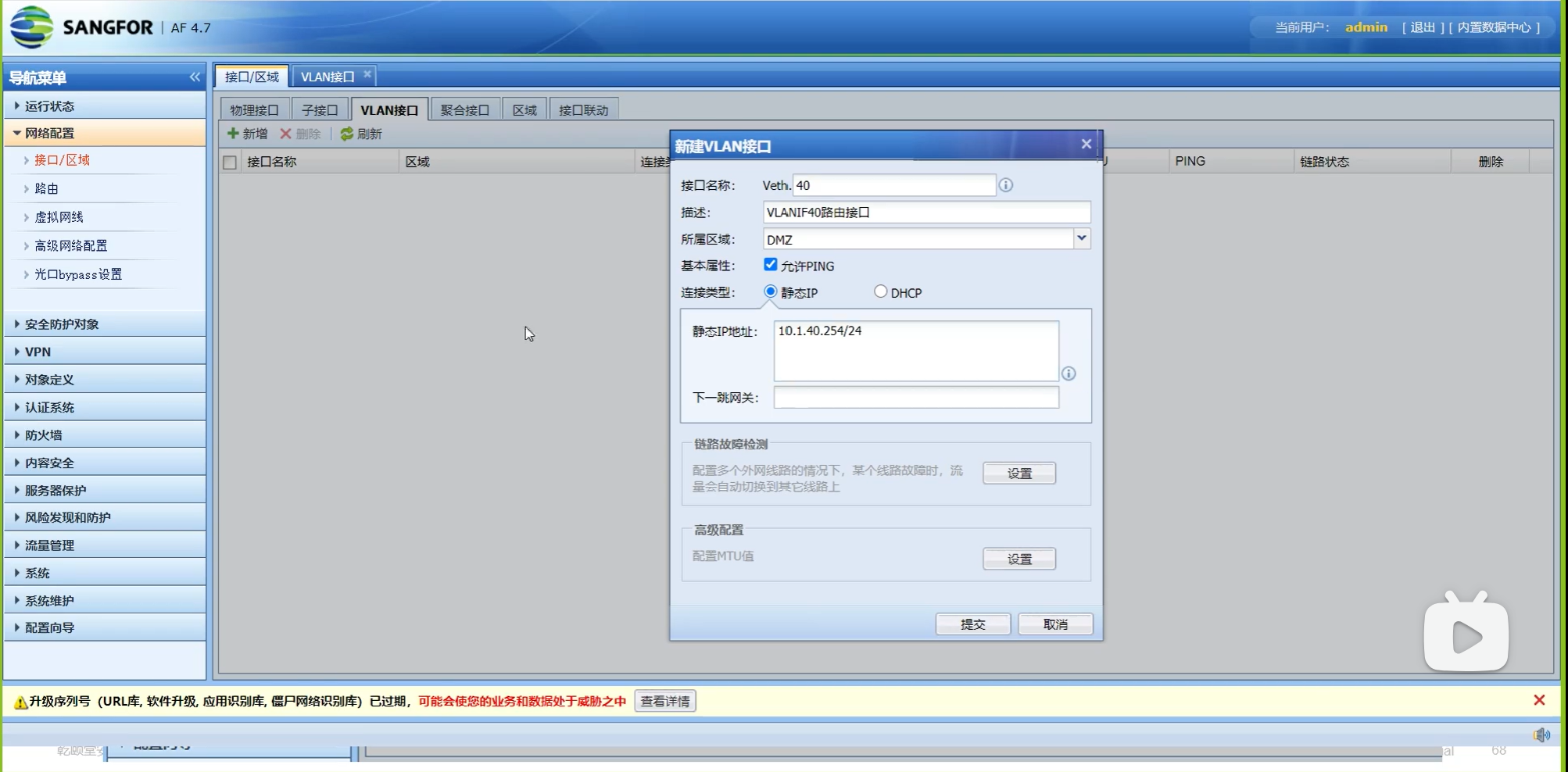

- vlan接口

- 聚合接口

- 根据接口不同工作层面,可划分为

- 二层区域

- 三层区域

- 虚拟网线区域

- 注意事项: 任何接口的IP地址不允许设置在"1.1.1.0/24"网段范围内

- 配置

网络接口注意事项

- 支持配置多个wan属性的路由接口,以便连接多条外网,但是要开通授权(要交钱)

- 管理口不支持设置成"透明接口"或"虚拟网线接口"

- 如果要设置2对或2对以上的虚拟网线接口,则要求设备不少于5个物理接口(预留一个专门的管理口---Eth0)

- 一个路由接口下,可以添加多个"子接口"(IP地址不允许在同网段)

- 系统维护-命令行控制台: 可以测试各种ping命令

- 配置

wan口(外网口)- 注意事项:

Wan接口必须开启链路故障检测功能

- 注意事项:

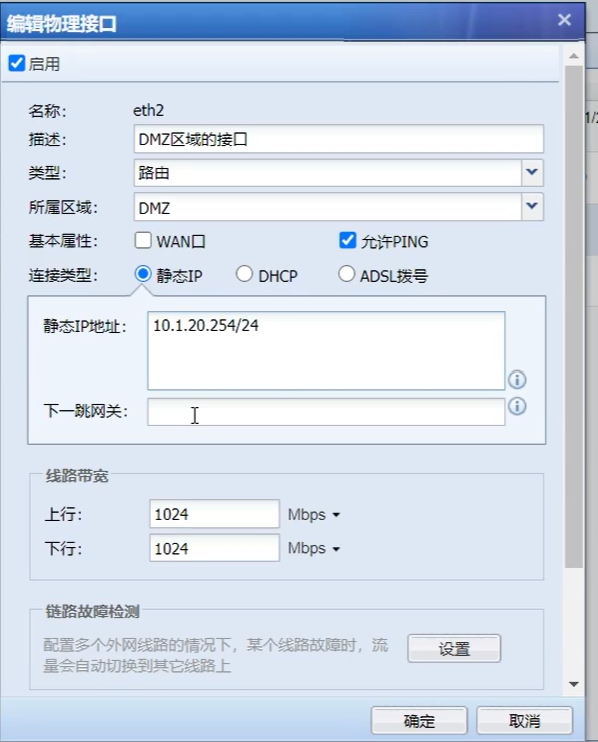

DMZ区域的设置

-

所谓"DMZ区域",是介于

信任区与非信任区之间,一般用于连接服务器 -

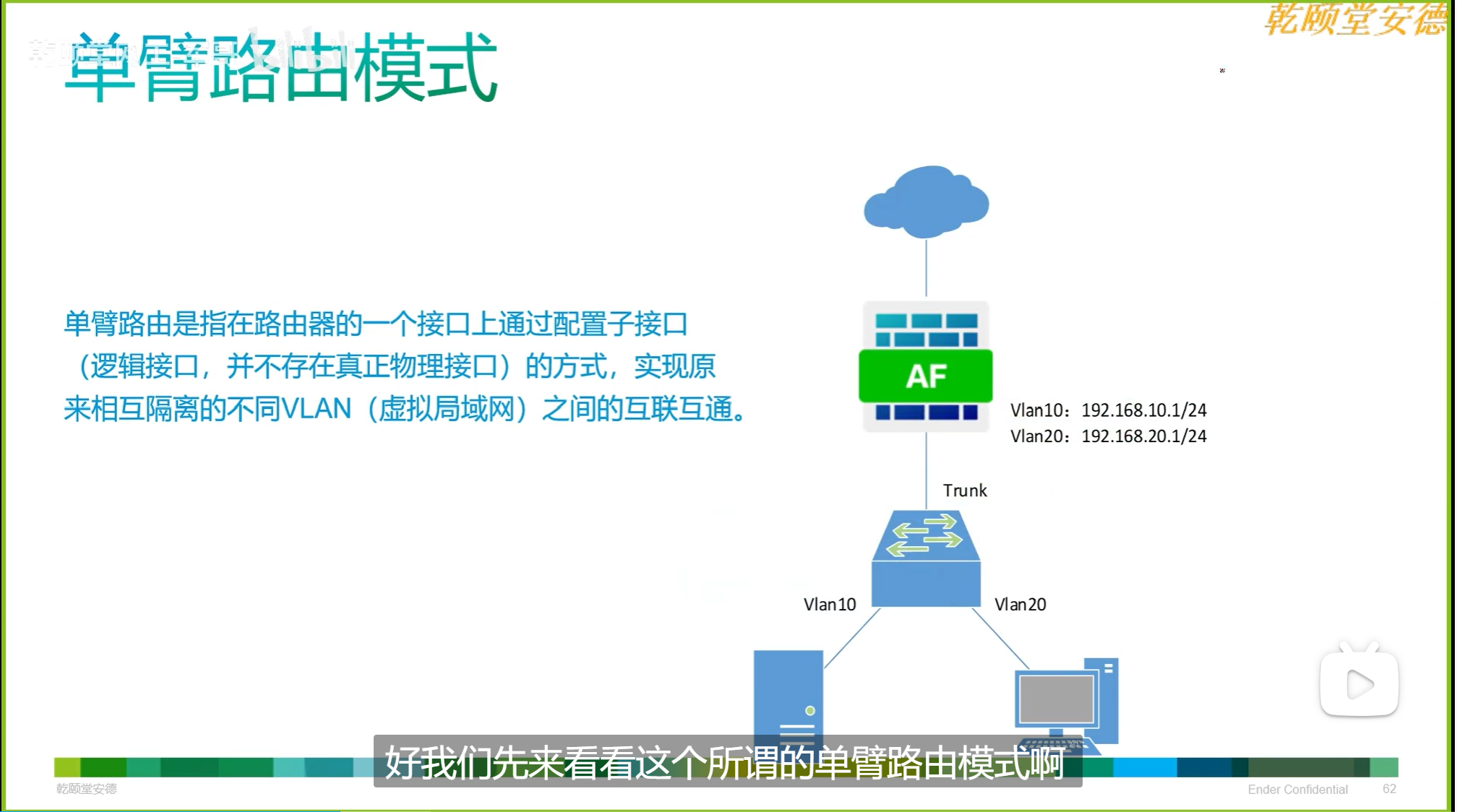

单臂路由

- 应用场景:

- 小网络

- 设备接口比较少

- 透明接口(交换接口)

- 等于普通的交换网口(Access或者Trunk),无需配置IP地址,不支持路由转发,根据Mac表转发数据

-

防火墙区域科普

这个模型通常被称为 “三脚防火墙” 或 “三区域模型” ,是现代网络设计的基础。

核心思想:基于“信任级别”划分区域

防火墙的核心工作不仅仅是允许或阻止流量,更重要的是在不同信任级别的网络区域之间执行访问控制策略。

1. 信任区域

- 信任级别: 高

- 通常包含: 公司内部网络、员工的电脑、内部服务器(如文件服务器、域控制器)、管理层网络等。

- 作用:

- 这是你最放心、需要重点保护的网络区域。

- 该区域内的设备和用户通常被默认赋予较高的网络访问权限。

- 访问控制策略(一般规则):

- 从信任区出发: 通常允许访问非信任区(互联网)和DMZ区的特定服务(如上网、查询DMZ的服务器)。

- 访问信任区: 来自非信任区(互联网)的访问请求默认被全部禁止。来自DMZ区的访问请求也受到极其严格的限制,通常只允许特定管理流量进入。

- 简单比喻: 公司的办公室和核心研发中心。只有内部员工可以进入,外部访客未经严格审批不得入内。

2. 非信任区域

- 信任级别: 低

- 通常包含: 互联网。

- 作用:

- 代表所有不受控、充满威胁的外部网络。防火墙默认认为来自此区域的所有流量都是可疑的。

- 访问控制策略(一般规则):

- 从非信任区出发: 试图主动访问信任区的连接一律被拒绝。这是防火墙最重要的安全屏障。

- 可以访问DMZ区,但仅限于特定的、公开的服务(如访问网站的80/443端口)。

- 从内部发起连接的回应流量可以被允许返回(这是状态化防火墙的基础功能)。

- 简单比喻: 公司大楼外的公共街道。任何人都可以在这里行走,但你不能让街上的人随便进入你的办公室。

3. DMZ 区域

- 信任级别: 中

- 名称来源: Demilitarized Zone,即“非军事区”。

- 通常包含: 需要对外提供服务的服务器,例如:

- Web 服务器(公司官网)

- 邮件服务器(接收外部邮件)

- FTP 服务器

- DNS 服务器

- 作用:

- 作为缓冲区,将需要对外服务的设备与内部信任网络隔离开。

- 即使DMZ区的服务器被黑客攻破,攻击者也无法直接进入内部信任区,因为中间还有一道防火墙的屏障。这大大降低了安全风险。

- 访问控制策略(一般规则): 这是最关键的部分,体现了DMZ的价值。

- 从非信任区 -> DMZ: 允许,但仅限于访问特定的服务端口(如80, 443, 25等)。

- 从DMZ -> 信任区: 严格禁止或极度受限。DMZ的服务器不应主动连接内部网络。如果确实需要(例如,Web服务器要访问内部数据库),会创建一条非常具体和严格的策略,并且通常数据库会放在一个更内部的独立区域。

- 从信任区 -> DMZ: 允许,方便内部员工管理服务器或使用服务。

- 简单比喻: 公司的前台接待区。外部访客可以来这里办理业务、进行咨询,但他们不能越过前台进入办公室内部。而内部员工可以自由出入前台区域。

总结与区别对比

| 特性 | 信任区域 | 非信任区域 | DMZ区域 |

|---|---|---|---|

| 信任级别 | 高 | 低 | 中 |

| 核心作用 | 保护内部核心资产和数据 | 代表所有外部威胁 | 作为缓冲区,隔离内外网 |

| 包含设备 | 员工PC、内部服务器 | 互联网上的所有主机 | 对外服务的服务器(Web, Mail等) |

| 访问策略(出) | 可访问DMZ和互联网 | 不适用(本身就是外部) | 严禁主动访问信任区 |

| 访问策略(入) | 严禁来自非信任区的主动访问 | 可接收内部发起的回应流量 | 允许来自非信任区的特定服务访问 |

一个生动的例子:网上购物

- 你(在非信任区 - 互联网) 想访问一个电商网站。

- 你的请求被允许进入 DMZ区,访问那里的 Web服务器,浏览商品。

- 当你下单时,Web服务器可能需要查询库存和价格。这时,它会向位于 信任区 的内部数据库服务器发起请求。

- 防火墙上会有一条精确的规则:只允许DMZ的Web服务器IP,使用特定端口,访问信任区数据库服务器的特定IP和端口。其他任何从DMZ到信任区的流量都会被拒绝。

- 这样,即使黑客通过网站漏洞控制了DMZ的Web服务器,他也很难横向移动到存有用户密码、支付信息等核心数据的内部信任区服务器。

通过这种分区和策略部署,企业可以构建一个纵深防御体系,即使一道防线被突破,还有后续的防线保护最核心的资产。

- 信任区: 公司的办公室和核心研发中心。只有内部员工可以进入,外部访客未经严格审批不得入内。

- 非信任区: 公司大楼外的公共街道。任何人都可以在这里行走,但你不能让街上的人随便进入你的办公室。

- DMZ区: 公司的前台接待区。外部访客可以来这里办理业务、进行咨询,但他们不能越过前台进入办公室内部。而内部员工可以自由出入前台区域。

在深信服防火墙中,透明接口和路由接口是两种根本性的工作模式,它们决定了防火墙在网络中的角色和行为。

简单来说,核心区别在于:

- 路由接口让防火墙充当一个路由器。

- 透明接口让防火墙充当一个交换机(桥)。

下面我们进行详细的对比和解释。

路由接口

路由接口是防火墙最传统、最常见的工作模式。

-

工作层次: 网络层(OSI第三层)

-

核心功能: 进行IP路由、NAT地址转换、并基于IP地址制定安全策略。

-

工作原理:

- 每个路由接口都必须配置一个独立的IP地址,并且属于不同的广播域(即不同的子网)。

- 当数据包到达路由接口时,防火墙会解封装到IP层,查看目的IP地址。

- 然后查询自身的路由表,决定将数据包从哪个接口转发出去。

- 在这个过程中,防火墙可以执行深度的安全检测(如应用识别、入侵防御、病毒过滤等)。

-

典型部署场景:

- 网络边界:例如,作为公司内网(信任区)和互联网(非信任区)之间的网关。

- 不同子网之间:例如,在公司内部,隔离财务部子网和研发部子网。

-

优点:

- 路由控制:可以运行动态路由协议(如OSPF、BGP)或配置静态路由,实现复杂的网络互连。

- NAT支持:可以轻松实现源NAT(公司内网访问互联网)和目的NAT(将公网IP映射到内部服务器)。

- 清晰的策略:安全策略基于源/目的IP地址、服务(端口)来配置,逻辑清晰。

-

缺点:

- 需要改变网络拓扑:部署时需要给防火墙的接口分配IP地址,并修改相邻网络设备的网关指向防火墙,这可能会改变现有的网络结构。

形象比喻:快递分拣中心

路由接口就像一个快递分拣中心。每个包裹(数据包)上都有详细的地址(IP地址)。分拣中心(防火墙)根据地址决定将包裹发往哪个城市(下一个网络段)。它甚至可以修改寄件人地址(NAT)。

透明接口

透明接口,也称为“虚拟网线”或“桥接”模式,提供了一种对网络“不可见”的部署方式。

-

工作层次: 数据链路层(OSI第二层)

-

核心功能: 基于MAC地址进行二层转发,并基于二层/三层/四层甚至应用层信息制定安全策略。

-

工作原理:

- 将多个(通常是两个)物理接口划分到同一个透明桥接组或VLAN中。

- 这些接口不需要配置IP地址(但通常需要一个管理IP用于设备管理,这个IP不属于任何转发平面)。

- 防火墙像交换机一样,学习MAC地址表,根据目的MAC地址来转发数据帧。

- 尽管是二层转发,但防火墙依然会深度解析通过它的数据包,并施加强大的安全控制。

-

典型部署场景:

- 内部网络隔离:在不改变现有IP规划的情况下,快速部署到两个网络设备之间(如核心交换器和汇聚交换机之间,或重要服务器区的前端)。

- 流量监控与过滤:只需串接到链路中即可开始防护,对网络拓扑“零修改”。

-

优点:

- 即插即用:部署简单快捷,不需要修改任何现有的IP地址和路由规划。

- 网络不可见:防火墙本身在三层上是“隐身”的,攻击者无法直接探测到防火墙的存在。

- 灵活性:非常适合在现有的、稳定的网络中增加安全防护。

-

缺点:

- 无法执行路由和NAT:因为它工作在二层,所以不能作为网关,也无法做NAT。

- 可能形成环路:如果部署了多个透明桥接点,需要与交换机的生成树协议配合,防止网络环路。

形象比喻:智能的桥梁检查站

透明接口就像一座桥梁。车辆(数据帧)通过桥梁时,不需要改变目的地(IP地址),它们只是从桥的一头开到另一头。但桥上的检查站(防火墙)会仔细检查每一辆车里的货物(数据包内容),阻止违禁品(网络威胁)通过。

核心区别对比表格

| 特性 | 路由接口 | 透明接口 |

|---|---|---|

| 工作层次 | 网络层(第三层) | 数据链路层(第二层) |

| IP地址 | 必须为接口配置IP地址 | 无需为接口配置IP地址(管理IP除外) |

| 在网络中的角色 | 网关/路由器 | 网桥/交换机(虚拟网线) |

| 路由功能 | 支持,可配置静态/动态路由 | 不支持 |

| NAT功能 | 支持 | 不支持 |

| 部署影响 | 需要修改网络拓扑和IP地址 | 即插即用,对网络拓扑零修改 |

| 策略配置依据 | 主要基于IP地址、端口等 | 可基于MAC地址、IP地址、VLAN、端口等 |

| 典型应用位置 | 网络边界、不同子网之间 | 同一子网内部、服务器区前端 |

| 可视性 | 在三层拓扑中可见 | 在三层拓扑中“不可见” |

如何选择?

-

选择路由接口当:

- 你需要防火墙作为不同网络之间的网关。

- 你需要执行NAT(例如,让内网上网)。

- 你需要运行动态路由协议与邻居设备交换路由信息。

- 你在规划一个全新的网络。

-

选择透明接口当:

- 你需要在现有网络中无缝插入安全防护,且不想改动任何IP地址和路由配置。

- 你的目标是保护一个特定的区域(如数据中心服务器区),而这个区域的所有设备都在同一个子网内。

- 你的需求仅仅是进行流量监控和安全过滤,不需要路由功能。

在实际网络中,一台深信服防火墙可以同时使用路由接口和透明接口,以满足不同区域的组网需求,实现灵活的安全防护。

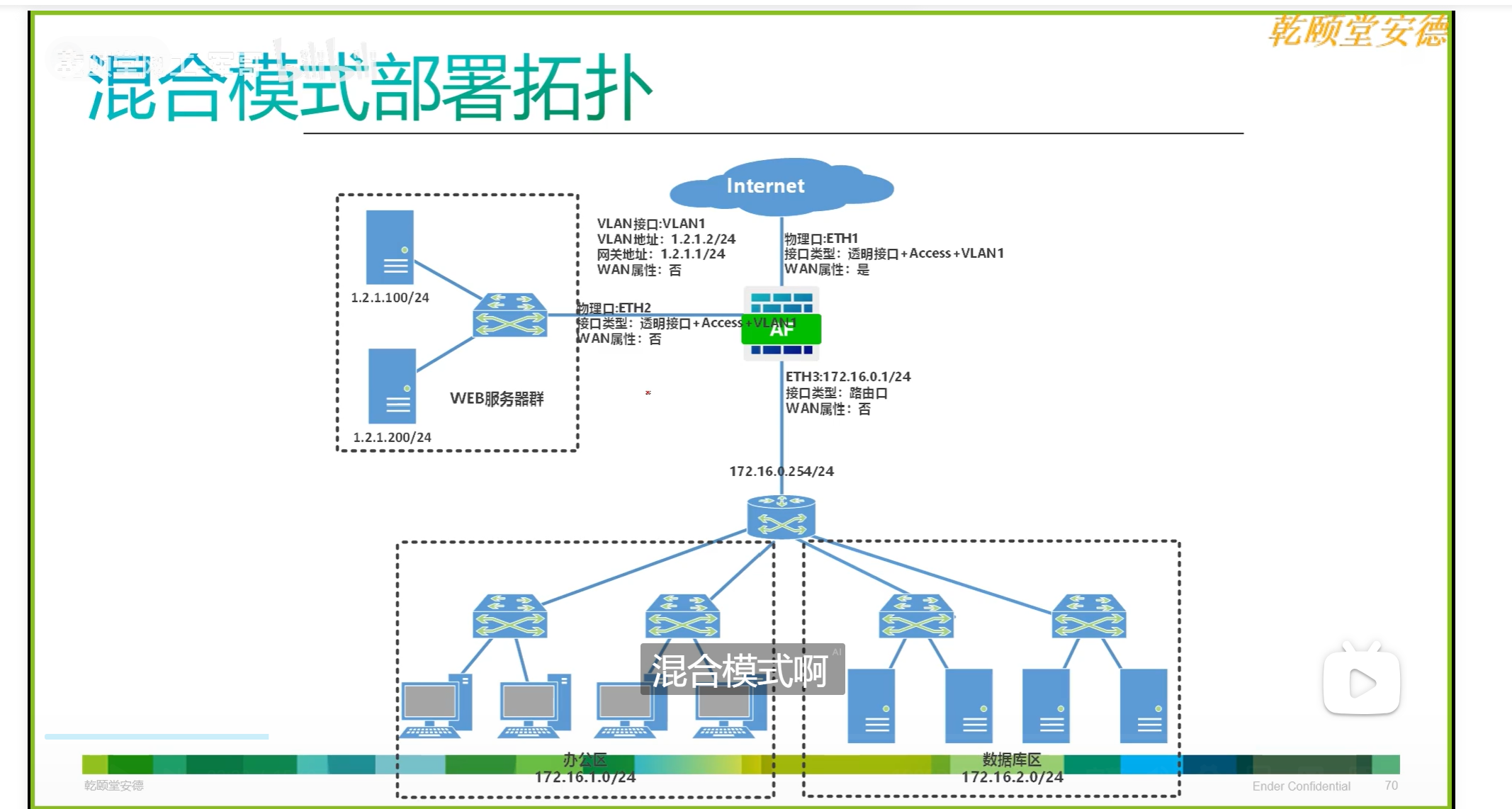

混合部署案例

1. 外部网络与出口设备(VLAN AP)

-

Internet:代表外部公网,是企业网络与外部通信的出口。

-

VLAN AP(核心出口设备)

:承担多区域网络的路由、VLAN 隔离与外网接入功能,有三个关键接口:

- ETH1 接口:

WAN属性=是,是连接 Internet 的广域网接口,类型为 “透明接口 + Access+VLAN1”,用于企业网络向外网的通信。 - ETH2 接口:

WAN属性=否,连接WEB 服务器群的交换机,接口类型为 “透明接口 + Access”,用于承载 WEB 服务器的业务流量。 - ETH3 接口:

WAN属性=否,是路由口,地址为172.16.0.1/24,连接内部核心交换机,用于企业内部办公区、数据库区的流量转发。

- ETH1 接口:

2. WEB 服务器群区域

- 包含两台 WEB 服务器,地址分别为

1.2.1.100/24和1.2.1.200/24,网关为1.2.1.1/24。 - 该区域通过 ETH2 接口接入 VLAN AP,实现与内部网络、外部 Internet 的通信,承担对外 WEB 服务的业务。

3. 内部局域网区域(办公区 + 数据库区)

-

核心交换机

:地址为

172.16.0.254/24,作为内部子网的网关,通过 ETH3 接口(

172.16.0.1/24)与 VLAN AP 通信,实现内部不同子网、内部与外部的路由转发。

- 办公区:子网为

172.16.1.0/24,通过交换机连接多台办公终端,满足员工日常办公的网络需求。 - 数据库区:子网为

172.16.2.0/24,通过交换机连接多台数据库服务器,承载企业核心数据存储与处理业务。

- 办公区:子网为

混合模式的核心逻辑

该拓扑通过VLAN 隔离、接口类型区分(路由口、Access 口、WAN 口),将外部 WEB 服务、内部办公、数据库业务整合在同一架构中,既保证了不同业务区域的网络隔离(如办公与数据库子网独立),又通过核心设备实现了跨区域、内外网的通信,是企业常见的 “多业务 + 多区域” 混合网络部署模式。

连接外网的接口特性

- 可以是路由口,也可以是透明口

. 路由口(三层接口)

路由口工作在OSI 三层(网络层),支持 IP 地址配置,具备路由转发能力。

- 用于外网连接时,它可以直接配置公网 IP(或通过 NAT 转换),实现不同子网(如企业内网与公网)之间的路由通信,是外网连接的典型选择(例如路由器的 WAN 口通常是路由口)。

2. 透明口(二层接口,如 Access、Trunk)

透明口工作在OSI 二层(数据链路层),本身不具备路由功能,主要用于 VLAN 接入或中继。

- 若要通过透明口连接外网,需依赖上层设备的路由能力(如将透明口作为 “WAN 口”,并在设备内部配置路由逻辑)。例如图中 VLAN AP 的 ETH1 接口是 “透明口 + Access+VLAN1”,但通过设备内置的路由功能实现了外网连接(WAN 属性为 “是”)。

结论

- 路由口可以直接作为外网接口,因为其本身具备三层路由能力。

- 透明口可以作为外网接口,但需设备(如网关、防火墙)在内部配置路由功能,通过二层接口承载三层路由的流量。

简言之,两种接口都可用于外网连接,但透明口依赖设备的上层路由配置,路由口则可直接实现三层转发。

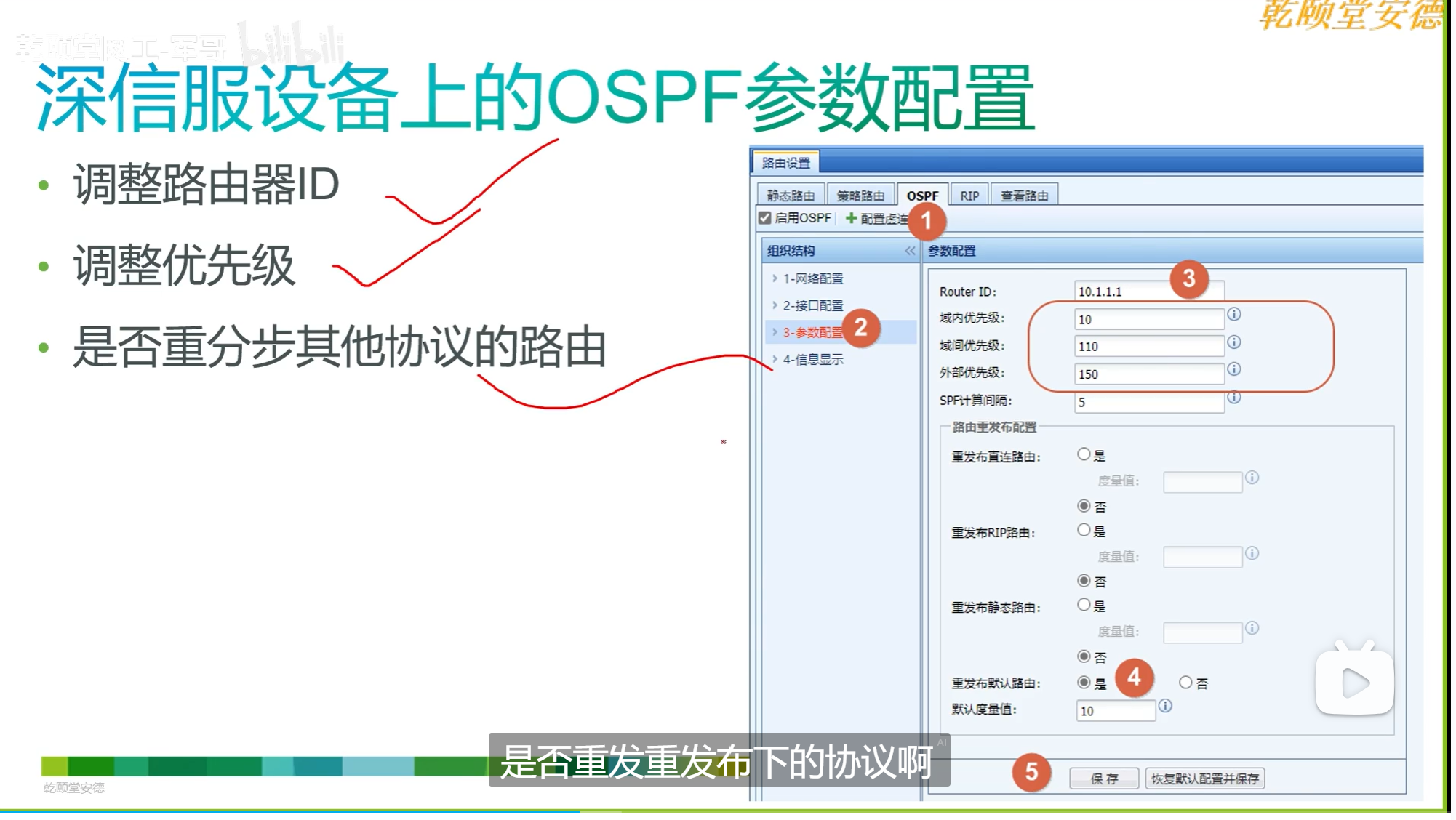

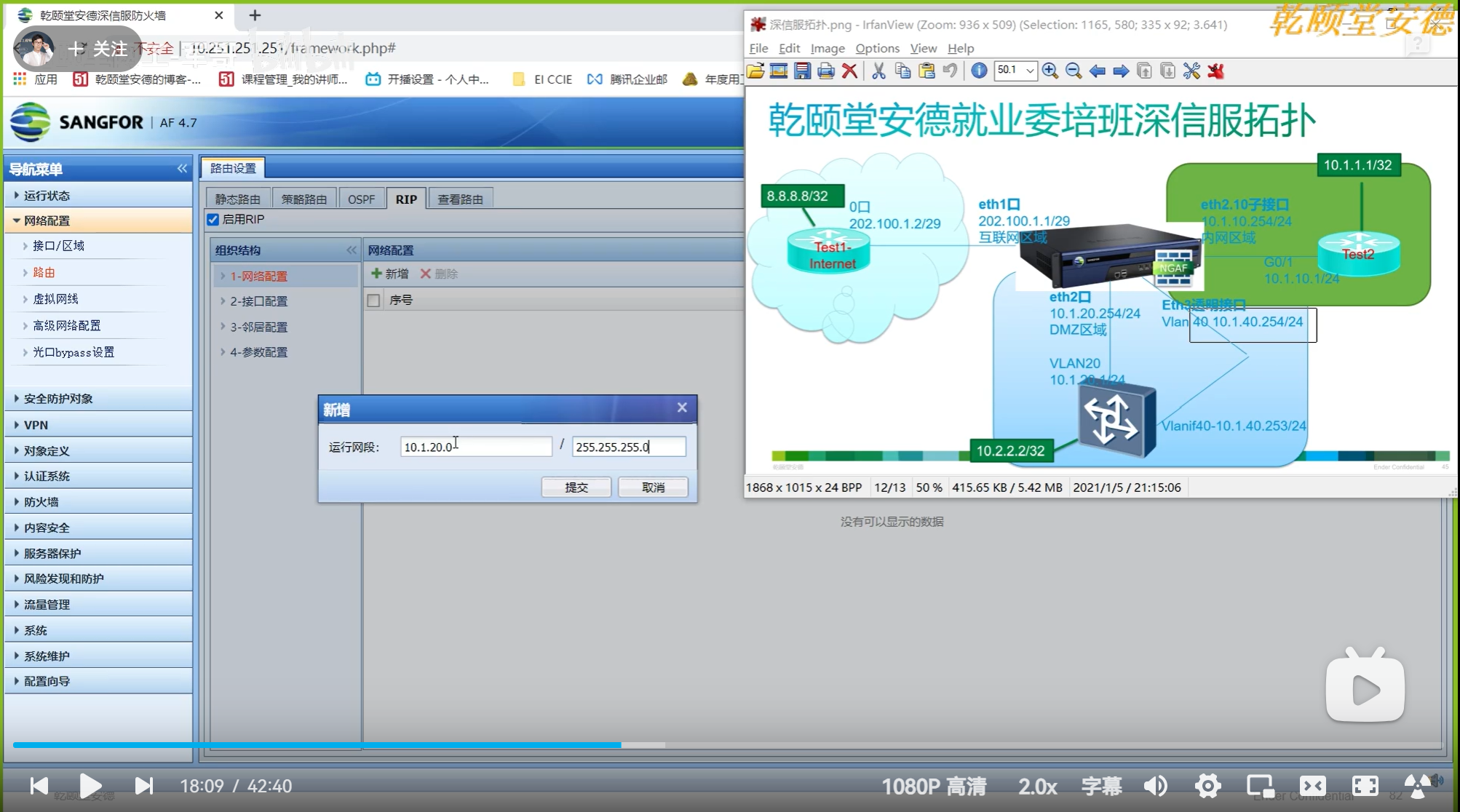

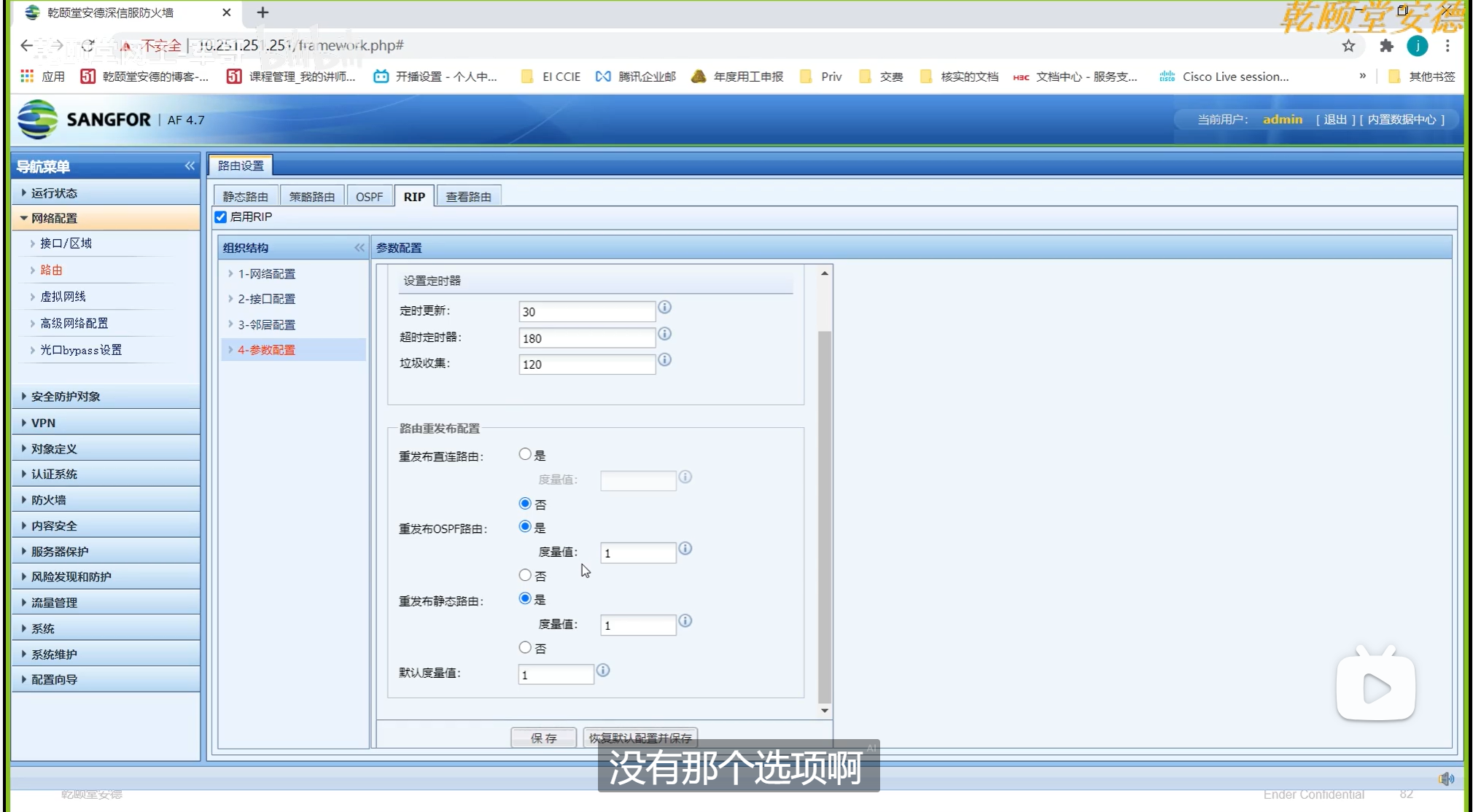

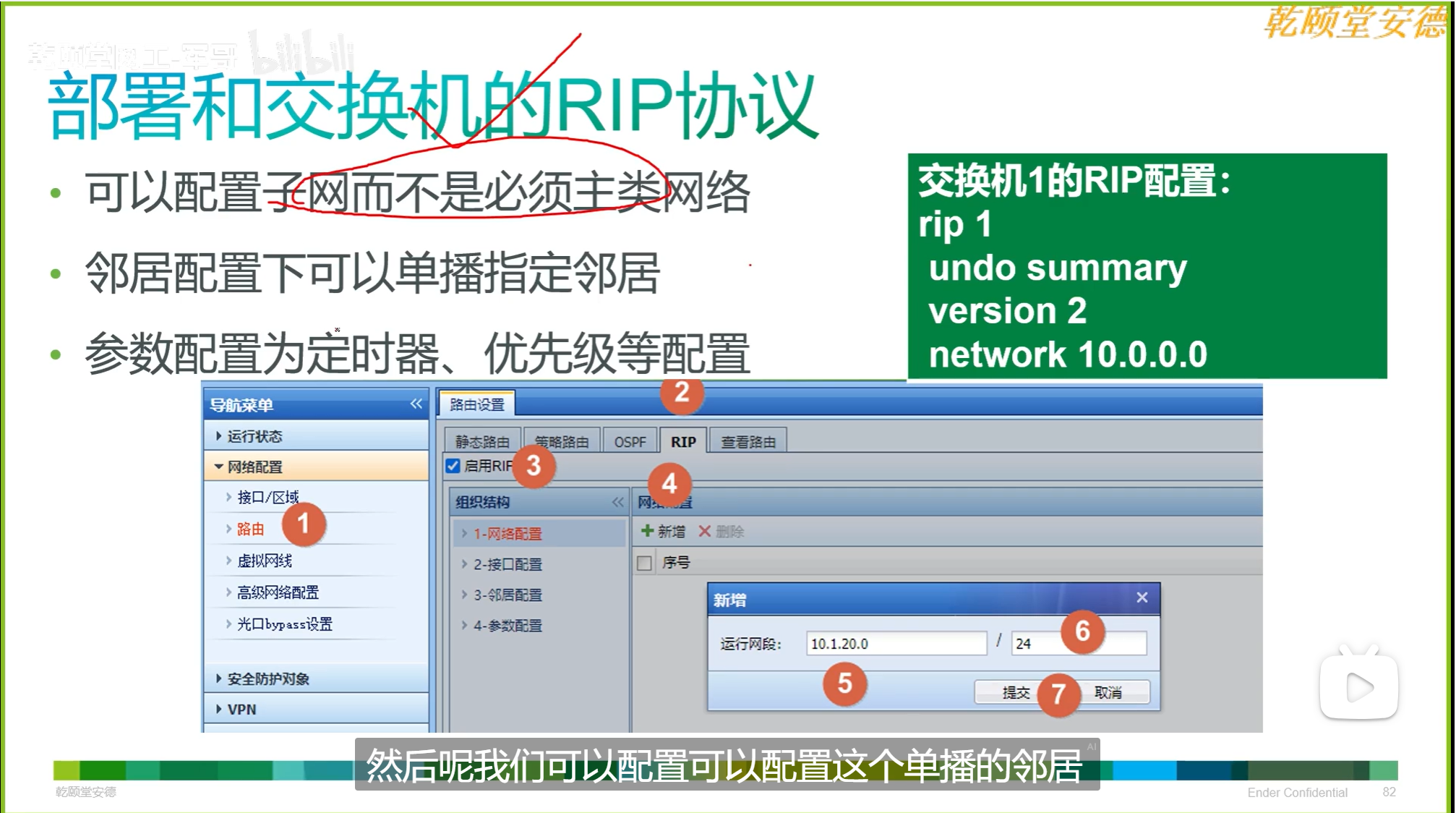

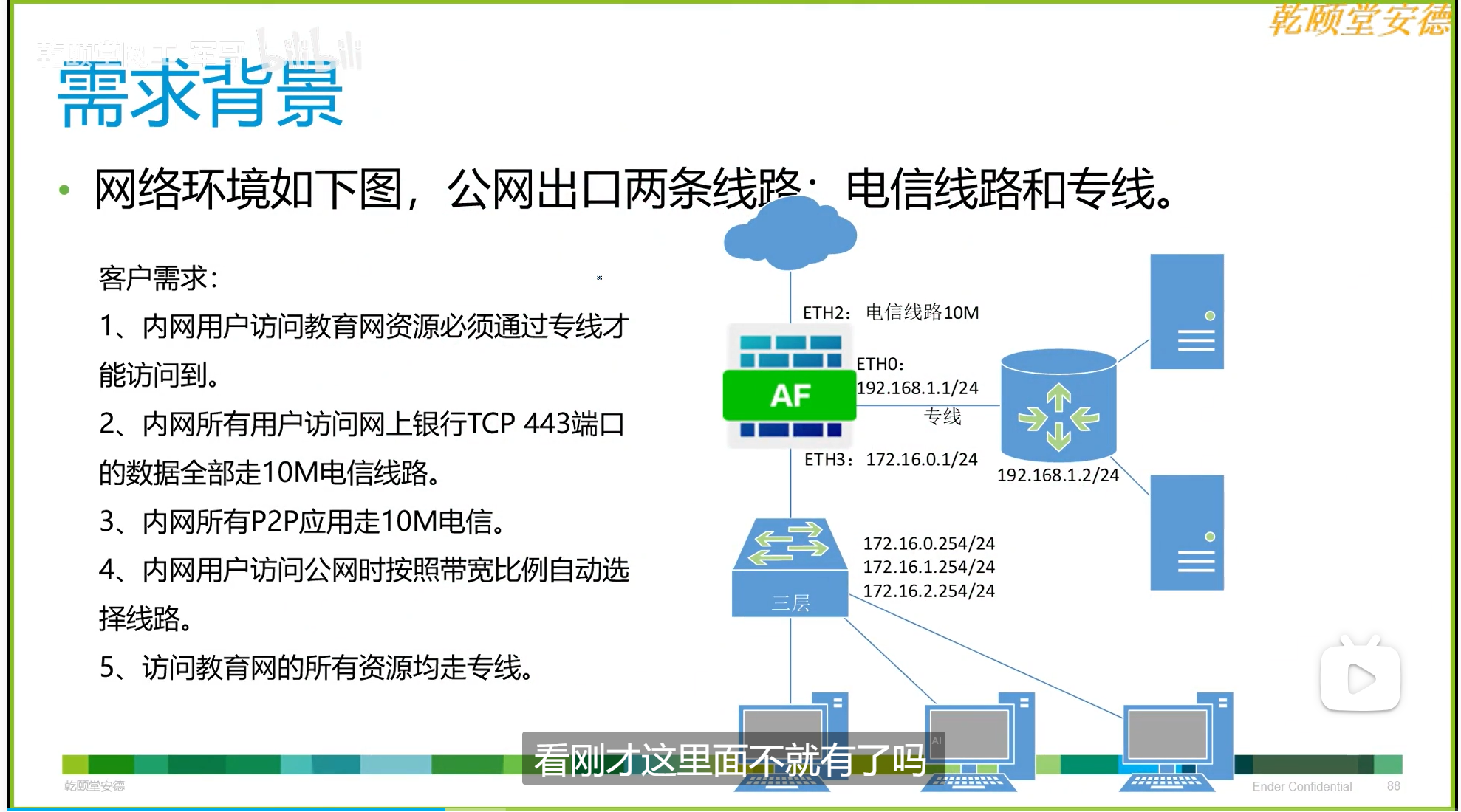

OSPF路由,Rip路由配置

浙公网安备 33010602011771号

浙公网安备 33010602011771号