实战项目配置实验

实现VLAN 10和VLAN 20之间的互联互通是网络工程中的常见需求。我将指导你使用华为eNSP模拟器,通过三层交换机与二层交换机的组合来实现这一目标。

🖧 使用eNSP实现VLAN间通信配置指南

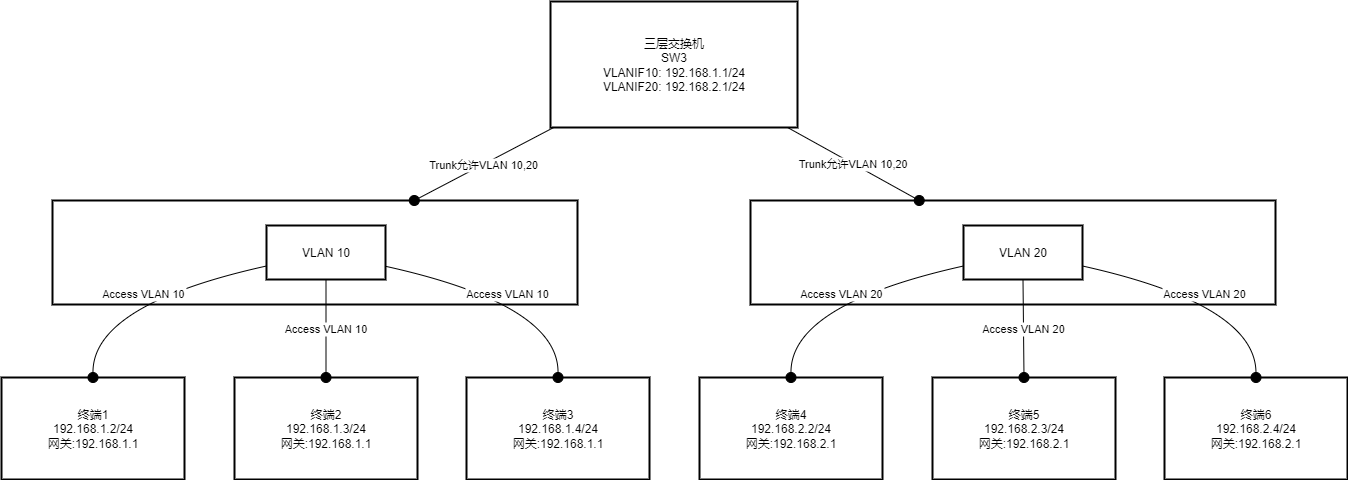

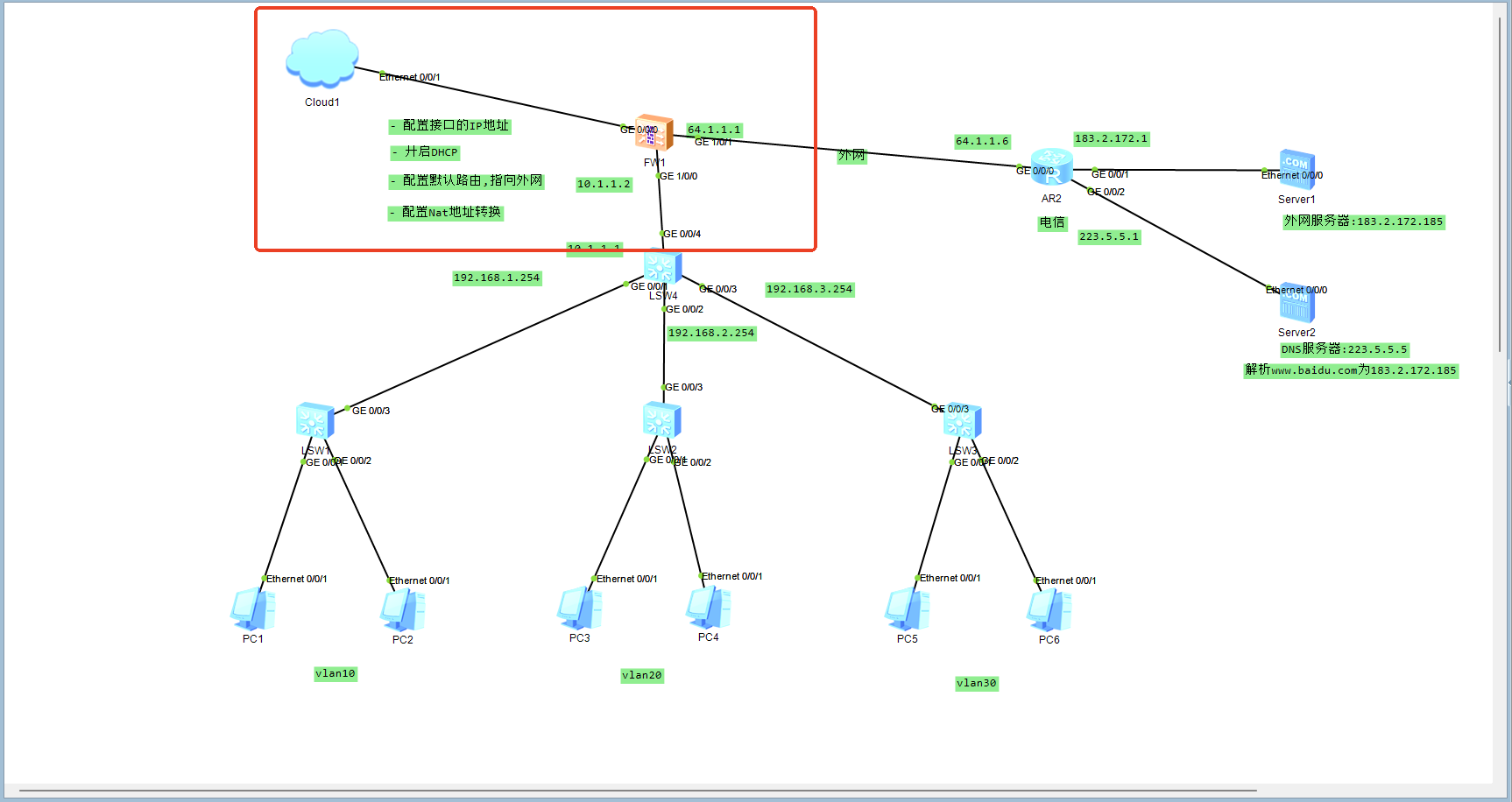

网络拓扑概述

本实验将构建一个典型的三层网络架构,其中包含一台三层交换机作为核心设备,两台二层交换机接入用户终端设备,实现VLAN 10和VLAN 20之间的互联互通。

以下是网络拓扑的结构图:

📋 IP地址与VLAN规划表

| 设备 | IP地址 | 子网掩码 | 网关 | VLAN |

|---|---|---|---|---|

| 终端1 | 192.168.1.2 | 255.255.255.0 | 192.168.1.1 | VLAN 10 |

| 终端2 | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | VLAN 10 |

| 终端3 | 192.168.1.4 | 255.255.255.0 | 192.168.1.1 | VLAN 10 |

| 终端4 | 192.168.2.2 | 255.255.255.0 | 192.168.2.1 | VLAN 20 |

| 终端5 | 192.168.2.3 | 255.255.255.0 | 192.168.2.1 | VLAN 20 |

| 终端6 | 192.168.2.4 | 255.255.255.0 | 192.168.2.1 | VLAN 20 |

🔧 配置步骤

1. 二层交换机配置(SW1和SW2)

首先需要对两台二层交换机进行配置,创建VLAN并将端口划分到相应的VLAN中。

SW1配置(连接VLAN 10终端):

<Huawei> system-view

[Huawei] sysname SW1

[SW1] vlan batch 10

[SW1] interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1] port link-type access

[SW1-GigabitEthernet0/0/1] port default vlan 10

[SW1-GigabitEthernet0/0/1] quit

[SW1] interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2] port link-type access

[SW1-GigabitEthernet0/0/2] port default vlan 10

[SW1-GigabitEthernet0/0/2] quit

[SW1] interface GigabitEthernet 0/0/3

[SW1-GigabitEthernet0/0/3] port link-type access

[SW1-GigabitEthernet0/0/3] port default vlan 10

[SW1-GigabitEthernet0/0/3] quit

[SW1] interface GigabitEthernet 0/0/24

[SW1-GigabitEthernet0/0/24] port link-type trunk

[SW1-GigabitEthernet0/0/24] port trunk allow-pass vlan 10

[SW1-GigabitEthernet0/0/24] quit

[SW1] save

SW2配置(连接VLAN 20终端):

<Huawei> system-view

[Huawei] sysname SW2

[SW2] vlan batch 20

[SW2] interface GigabitEthernet 0/0/1

[SW2-GigabitEthernet0/0/1] port link-type access

[SW2-GigabitEthernet0/0/1] port default vlan 20

[SW2-GigabitEthernet0/0/1] quit

[SW2] interface GigabitEthernet 0/0/2

[SW2-GigabitEthernet0/0/2] port link-type access

[SW2-GigabitEthernet0/0/2] port default vlan 20

[SW2-GigabitEthernet0/0/2] quit

[SW2] interface GigabitEthernet 0/0/3

[SW2-GigabitEthernet0/0/3] port link-type access

[SW2-GigabitEthernet0/0/3] port default vlan 20

[SW2-GigabitEthernet0/0/3] quit

[SW2] interface GigabitEthernet 0/0/24

[SW2-GigabitEthernet0/0/24] port link-type trunk

[SW2-GigabitEthernet0/0/24] port trunk allow-pass vlan 20

[SW2-GigabitEthernet0/0/24] quit

[SW2] save

2. 三层交换机配置(SW3)

三层交换机需要创建两个VLAN,配置SVI接口(VLANIF接口)作为各自VLAN的网关,并设置Trunk端口连接二层交换机。

<Huawei> system-view

[Huawei] sysname SW3

[SW3] vlan batch 10 20

[SW3] interface Vlanif 10

[SW3-Vlanif10] ip address 192.168.1.1 255.255.255.0

[SW3-Vlanif10] quit

[SW3] interface Vlanif 20

[SW3-Vlanif20] ip address 192.168.2.1 255.255.255.0

[SW3-Vlanif20] quit

配置连接SW1的接口(允许VLAN 10):

[SW3] interface GigabitEthernet 0/0/1

[SW3-GigabitEthernet0/0/1] port link-type trunk

[SW3-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[SW3-GigabitEthernet0/0/1] quit

配置连接SW2的接口(允许VLAN 20):

[SW3] interface GigabitEthernet 0/0/2

[SW3-GigabitEthernet0/0/2] port link-type trunk

[SW3-GigabitEthernet0/0/2] port trunk allow-pass vlan 20

[SW3-GigabitEthernet0/0/2] quit

[SW3] save

🧪 验证与测试

完成所有配置后,需要进行以下验证测试:

-

检查三层交换机的路由表:

[SW3] display ip routing-table你应该能看到类似下面的路由信息,表明交换机已经学习到了两个VLAN的路由:

Destination/Mask Proto Pre Cost Flags NextHop Interface 192.168.1.0/24 Direct 0 0 D 192.168.1.1 Vlanif10 192.168.1.1/32 Direct 0 0 D 127.0.0.1 Vlanif10 192.168.2.0/24 Direct 0 0 D 192.168.2.1 Vlanif20 192.168.2.1/32 Direct 0 0 D 127.0.0.1 Vlanif20 -

测试网络连通性:

从VLAN 10中的任何一台终端(如终端1)ping VLAN 20中的任何一台终端(如终端4):C:> ping 192.168.2.2如果配置正确,你应该能够看到成功的回复。

⚠️ 故障排除提示

- 物理连接检查:确保所有设备间的网线正确连接。三层交换机与二层交换机之间、二层交换机与PC之间都需要正确连接。

- VLAN配置验证:使用

display vlan命令在每台交换机上验证VLAN是否创建成功,端口是否加入了正确的VLAN。 - Trunk配置确认:在交换机上使用

display port vlan命令确认Trunk端口配置正确,并且允许了相应的VLAN通过。 - IP配置检查:确认所有终端设备的IP地址、子网掩码和默认网关配置正确。VLAN 10的终端网关应为192.168.1.1,VLAN 20的终端网关应为192.168.2.1。

- 防火墙设置:检查PC的防火墙设置,确保没有阻止ICMP回显请求(ping)。

通过以上配置,你已经成功实现了VLAN 10和VLAN 20之间的互联互通。三层交换机通过SVI接口(VLANIF)为每个VLAN提供网关服务,并在VLAN间进行路由转发,从而使不同VLAN之间的设备能够通信。

希望这个指南对你有帮助!如果你有任何其他问题,请随时提问。

DHCP服务

- 在三层交换机上面开启DHCP功能

- 创建地址池

- 在网关接口启用DHCP

- 关闭烦人的提示信息命令(最基础的用户模式下)

<Huawei>undo terminal monitor

Info: Current terminal monitor is off.

三层交换机配置如下(在"Vlan互通实验"基础上,添加DHCP配置即可)

# 启用DHCP服务

[Huawei] dhcp enable

# 创建VLAN

[Huawei] vlan batch 10 20

# 配置VLAN接口

[Huawei] interface Vlanif 10

[Huawei-Vlanif10] ip address 192.168.1.1 24

[Huawei-Vlanif10] dhcp select global

[Huawei-Vlanif10] quit

[Huawei] interface Vlanif 20

[Huawei-Vlanif20] ip address 192.168.2.1 24

[Huawei-Vlanif20] dhcp select global

[Huawei-Vlanif20] quit

# 创建VLAN 10的地址池

[Huawei] ip pool vlan10

[SWCenter-ip-pool-vlan10] network 192.168.1.0 mask 255.255.255.0

# 然后设置网关

[SWCenter-ip-pool-vlan10] gateway-list 192.168.1.1

# 最后设置排除的IP地址(如果需要)

[SWCenter-ip-pool-vlan10] excluded-ip-address 192.168.1.254

# 配置其他参数

[SWCenter-ip-pool-vlan10] dns-list 8.8.8.8

[SWCenter-ip-pool-vlan10] lease day 3

# 创建VLAN 20的地址池

[SWCenter-ip-pool-vlan10] network 192.168.2.0 mask 255.255.255.0

# 然后设置网关

[SWCenter-ip-pool-vlan10] gateway-list 192.168.2.1

# 最后设置排除的IP地址(如果需要)

[SWCenter-ip-pool-vlan10] excluded-ip-address 192.168.2.254

# 配置其他参数

[SWCenter-ip-pool-vlan10] dns-list 8.8.8.8

[SWCenter-ip-pool-vlan10] lease day 3

二层交换机的配置和Vlan互通实验配置一模一样,无需更改

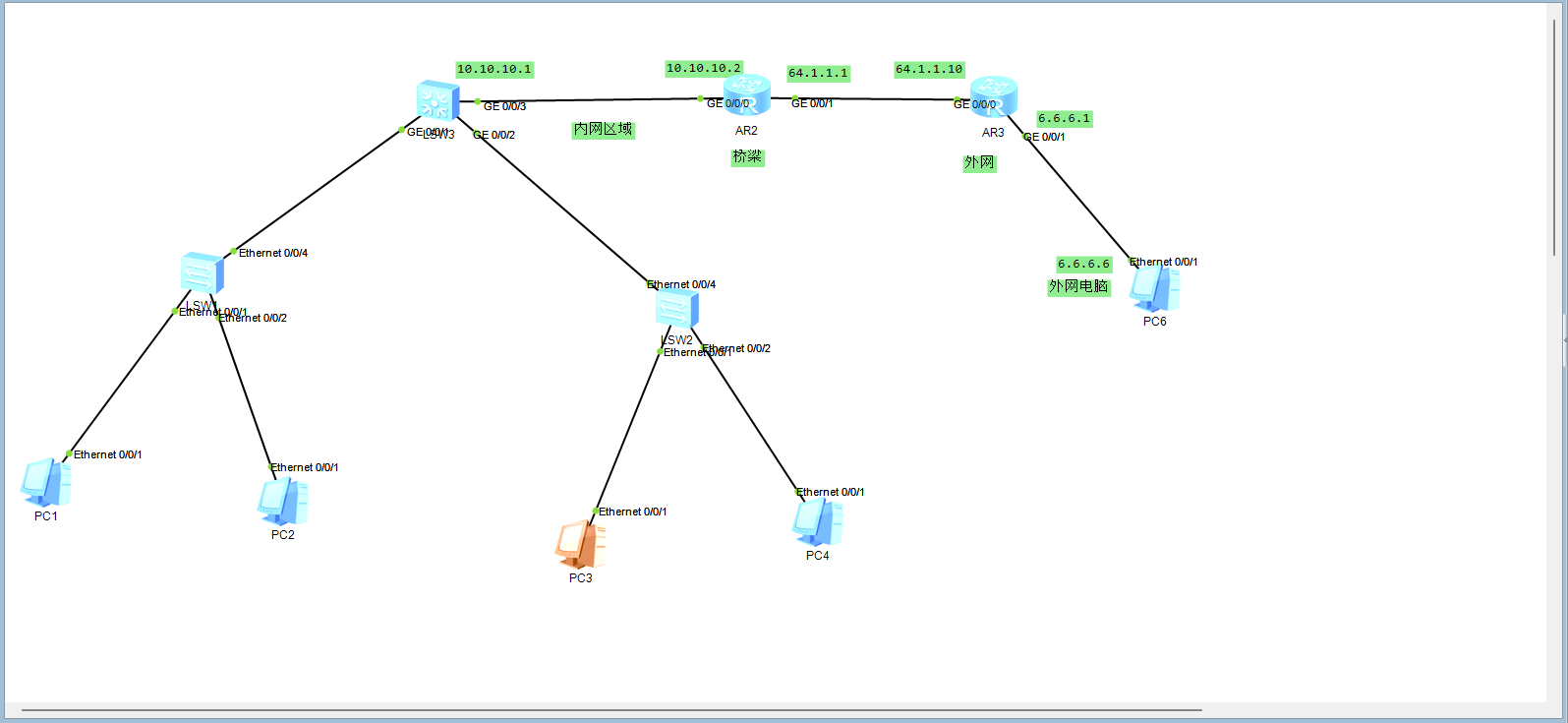

路由器配置(打通内外网)

- 路由器与三层交换机之间的连通

- 进入路由器的接口,配置IP地址

- 添加去往外网电脑的静态路由: ip route-static 6.6.6.0 255.255.255.0 64.1.1.10

[Huawei]display ip routing-table 6.6.6.6

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Table : Public

Summary Count : 1

Destination/Mask Proto Pre Cost Flags NextHop Interface

6.6.6.0/24 Static 60 0 RD 64.1.1.10 GigabitEthernet

0/0/1

- 添加回程路由

[Huawei]ip route-static 192.168.1.0 255.255.255.0 10.10.10.1

[Huawei]ip route-static 192.168.2.0 255.255.255.0 10.10.10.1

- 做Nat地址转换

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[Huawei-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255

.....

[Huawei]interface g 0/0/1 # 一定是外网口

[Huawei-GigabitEthernet0/0/1]nat outbound 2000

- 进入三层交换机的接口,不能直接配IP

- 创建vlan100并配置IP地址,把连接路由器的接口设置为access并加入vlan100

- 添加去往外网电脑的静态路由: ip route-static 6.6.6.0 255.255.255.0 10.10.10.2

[SWCenter]display ip routing-table 6.6.6.6

Route Flags: R - relay, D - download to fib

----------------------------------------------------------------------- -------

Routing Table : Public

Summary Count : 1

Destination/Mask Proto Pre Cost Flags NextHop Interface

6.6.6.0/24 Static 60 0 RD 10.10.10.2 Vlanif100

- 测试二者之间的连通是否正常(结果正常)

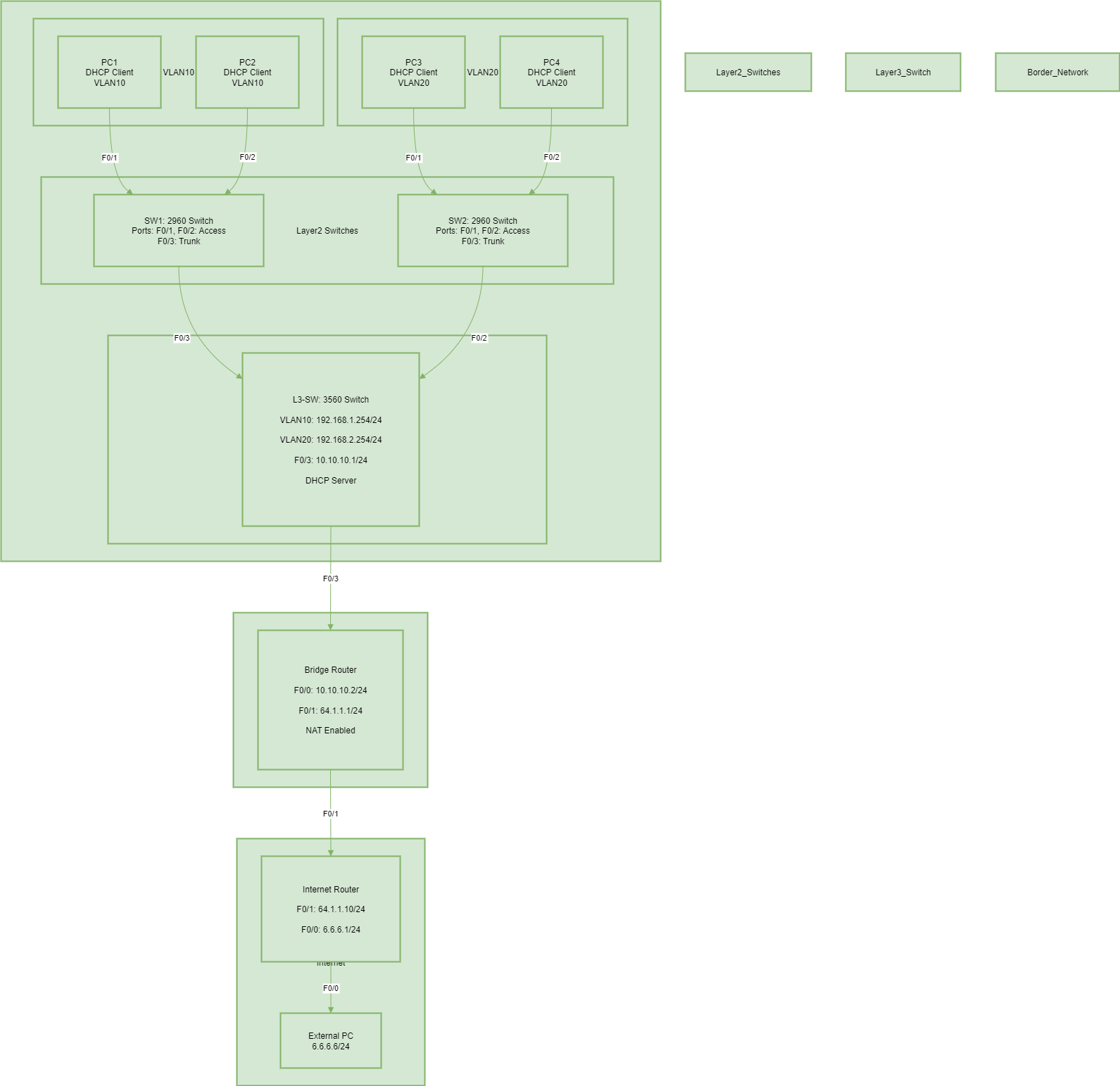

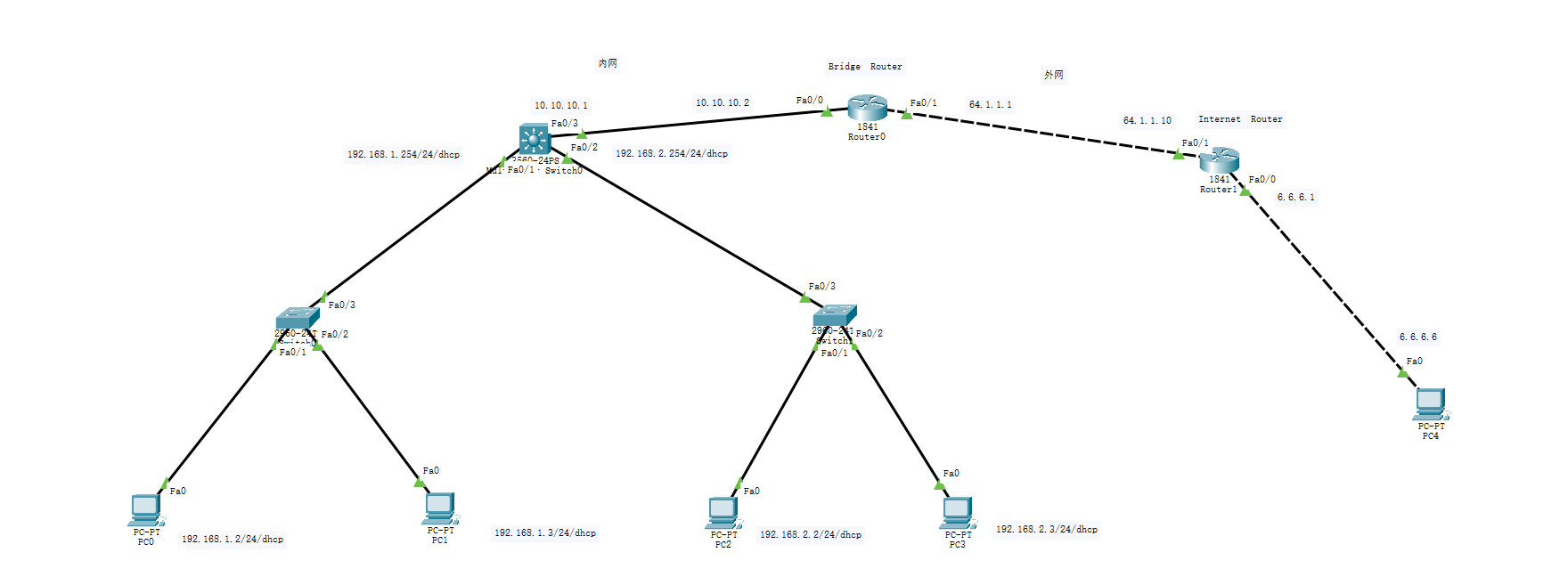

思科模拟器网络配置方案

- 思科模拟器的需求如下

- 四台终端

- PC1: 自动获取IP地址(192.168.1.2~192.168.1.100)(属于vlan10)

- PC2: 自动获取IP地址(192.168.1.2~192.168.1.100)(属于vlan10)

- PC3: 自动获取IP地址(192.168.2.2~192.168.2.100)(属于vlan20)

- PC4: 自动获取IP地址(192.168.2.2~192.168.2.100)(属于vlan20)

- 二台2960二层交换机

- 交换机1连接PC1(接f0/1口)和PC2(接f0/2口)

- 交换机2连接PC3(接f0/1口)和PC4(接f0/2口)

- 一台3560的三层交换机

- f0/1 连接交换机1 的f0/3口,IP: 192.168.1.254

- f0/2 连接交换机2 的f0/3口, IP: 192.168.2.254

- f0/3 连接Bridge路由器 的f0/0口, IP: 10.10.10.1

- 一台路由器,命名为Bridge,用来连接内网和外网

- f0/0接口连接3560三层交换机的f0/3口,IP: 10.10.10.2

- f0/1接口连接Internet路由器的f0/1接口,IP: 64.1.1.1

- 一台路由器,命名为Internet,模拟运营商网络,

- f0/1接口连接Bridge的f0/1口,IP: 64.1.1.10

- f0/0接口连接一台外网PC(IP地址: 6.6.6.6),该接口IP地址为6.6.6.1

- 目标,实现PC1PC4之间互联互通,PC1PC4和外网PC也要互联互通,该如何配置设备命令实现

网络拓扑结构

PC1 (VLAN10) ── SW1 (2960) ──┐

PC2 (VLAN10) ── │

├── L3-SW (3560) ── Bridge-Router ── Internet-Router ── External-PC

PC3 (VLAN20) ── │

PC4 (VLAN20) ── SW2 (2960) ──┘

设备配置命令

1. 二层交换机 SW1 配置

enable

configure terminal

! 创建VLAN

vlan 10

name VLAN10

exit

! 配置接入端口

interface fastEthernet 0/1

switchport mode access

switchport access vlan 10

no shutdown

exit

interface fastEthernet 0/2

switchport mode access

switchport access vlan 10

no shutdown

exit

! 配置与三层交换机连接的trunk端口

interface fastEthernet 0/3

switchport mode trunk

no shutdown

exit

end

write memory

2. 二层交换机 SW2 配置

enable

configure terminal

! 创建VLAN

vlan 20

name VLAN20

exit

! 配置接入端口

interface fastEthernet 0/1

switchport mode access

switchport access vlan 20

no shutdown

exit

interface fastEthernet 0/2

switchport mode access

switchport access vlan 20

no shutdown

exit

! 配置与三层交换机连接的trunk端口

interface fastEthernet 0/3

switchport mode trunk

no shutdown

exit

end

write memory

3. 三层交换机 L3-SW 配置

enable

configure terminal

! 创建VLAN

vlan 10

name VLAN10

exit

vlan 20

name VLAN20

exit

! 配置与SW1连接的接口

interface fastEthernet 0/1

switchport trunk encapsulation dot1q

switchport mode trunk

no shutdown

exit

! 配置与SW2连接的接口

interface fastEthernet 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

no shutdown

exit

! 配置VLAN接口

interface vlan 10

ip address 192.168.1.254 255.255.255.0

no shutdown

exit

interface vlan 20

ip address 192.168.2.254 255.255.255.0

no shutdown

exit

! 配置与路由器连接的接口

interface fastEthernet 0/3

no switchport

ip address 10.10.10.1 255.255.255.0

no shutdown

exit

! 配置DHCP服务

ip dhcp excluded-address 192.168.1.1 192.168.1.1

ip dhcp excluded-address 192.168.2.1 192.168.2.1

ip dhcp pool VLAN10_POOL

network 192.168.1.0 255.255.255.0

default-router 192.168.1.254

dns-server 8.8.8.8

exit

ip dhcp pool VLAN20_POOL

network 192.168.2.0 255.255.255.0

default-router 192.168.2.254

dns-server 8.8.8.8

exit

! 配置默认路由

ip route 0.0.0.0 0.0.0.0 10.10.10.2

end

write memory

至此,可以先测试内网的终端之间的联通性(互联互通)

4. Bridge 路由器配置

enable

configure terminal

! 配置内网接口

interface fastEthernet 0/0

ip address 10.10.10.2 255.255.255.0

no shutdown

exit

! 配置外网接口

interface fastEthernet 0/1

ip address 64.1.1.1 255.255.255.0

no shutdown

exit

! 配置内网路由

ip route 192.168.1.0 255.255.255.0 10.10.10.1

ip route 192.168.2.0 255.255.255.0 10.10.10.1

! 配置默认路由

ip route 0.0.0.0 0.0.0.0 64.1.1.10

! 配置NAT使内网能够访问外网

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

ip nat inside source list 1 interface fastEthernet 0/1 overload

interface fastEthernet 0/0

ip nat inside

exit

interface fastEthernet 0/1

ip nat outside

exit

end

write memory

5. Internet 路由器配置

enable

configure terminal

! 配置与Bridge路由器连接的接口

interface fastEthernet 0/1

ip address 64.1.1.10 255.255.255.0

no shutdown

exit

! 配置与外网PC连接的接口

interface fastEthernet 0/0

ip address 6.6.6.1 255.255.255.0

no shutdown

exit

! 配置回程路由

ip route 192.168.1.0 255.255.255.0 64.1.1.1

ip route 192.168.2.0 255.255.255.0 64.1.1.1

ip route 10.10.10.0 255.255.255.0 64.1.1.1

end

write memory

6. PC配置

所有PC设置为自动获取IP地址(DHCP)。

7. 外网PC配置

- IP地址: 6.6.6.6

- 子网掩码: 255.255.255.0

- 默认网关: 6.6.6.1

验证命令

配置完成后,可以使用以下命令验证网络连通性:

- 在PC1上ping PC3:

ping 192.168.2.x - 在PC1上ping外网PC:

ping 6.6.6.6 - 在三层交换机上检查路由表:

show ip route - 在Bridge路由器上检查NAT转换:

show ip nat translations

注意事项

- 确保所有接口都已启用(no shutdown)

- 确保VLAN配置正确并在trunk链路上允许通过

- 如果使用模拟器,可能需要启用路由功能(ip routing)

- 确保DHCP服务已正确配置并启用

此配置方案将实现所有PC之间的互联互通,并且内网PC能够访问外网PC。

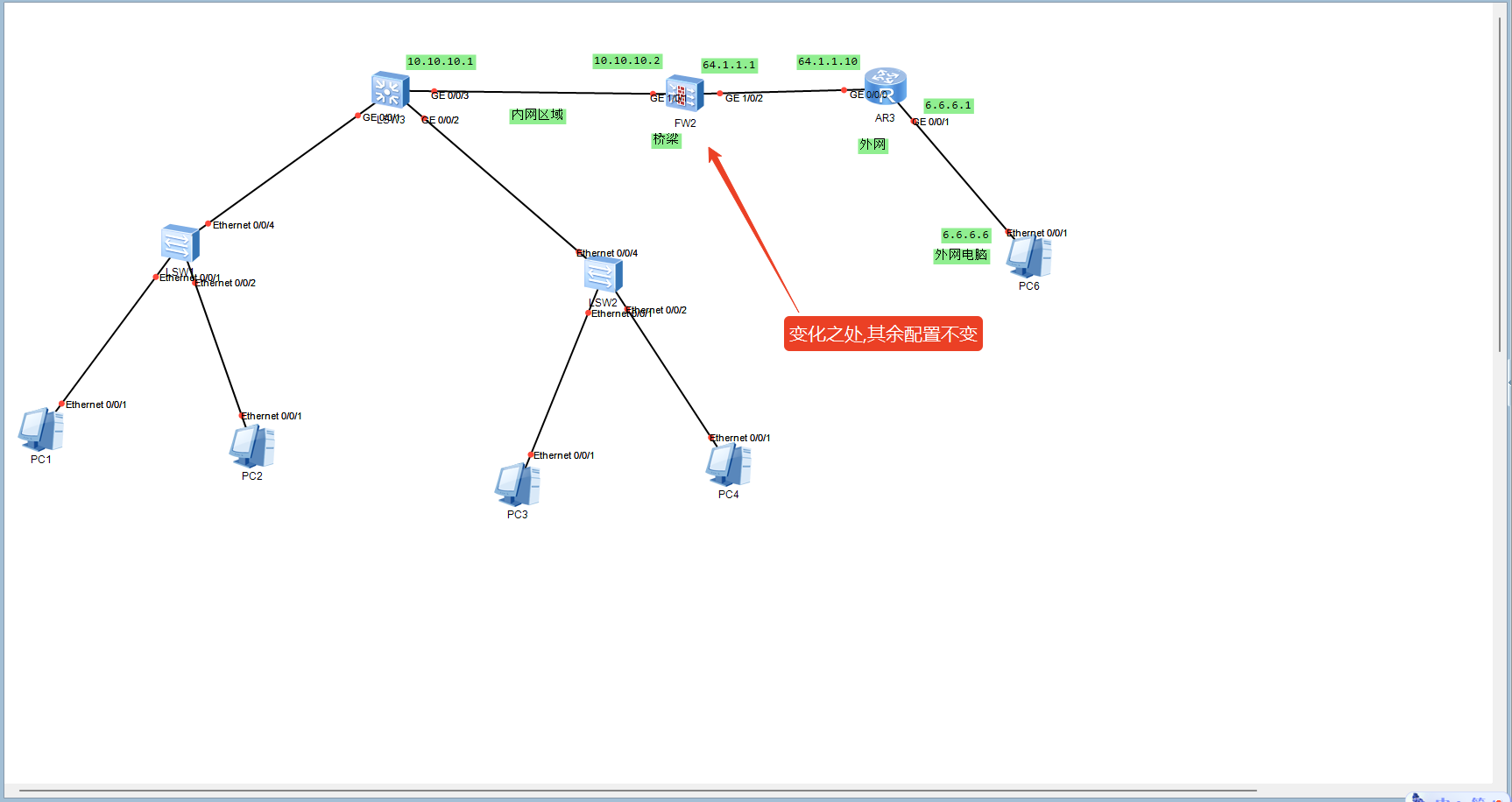

防火墙(华为USG6000V)

-

默认

人性本恶- 对于

交换机和路由器来说,人性本善

- 对于

-

分为三个区域

- 信任区

- 非信任区

- DMZ区(介于上面二者之间)

-

把上面的

Bridge路由器,换成本次实验对象--->华为USG6000V防火墙,其余配置不变

- undo in en # 关闭烦人提示

- interface GigabitEthernet 1/0/1 # 配置接口的IP地址

- ip address 10.10.10.2 255.255.255.0

- interface GigabitEthernet 1/0/2

- ip address 64.1.1.1 255.255.255.0

- ip route-static 0.0.0.0 0.0.0.0 64.1.1.10 # 配置静态路由

- ip route-static 192.168.1.0 255.255.255.0 10.10.10.1

- ip route-static 192.168.2.0 255.255.255.0 10.10.10.1

- firewall zone trust # 把内网接口加入信任区

add g 1/0/1

- firewall zone untrust # 把外网接口加入非信任区

add g 1/0/2

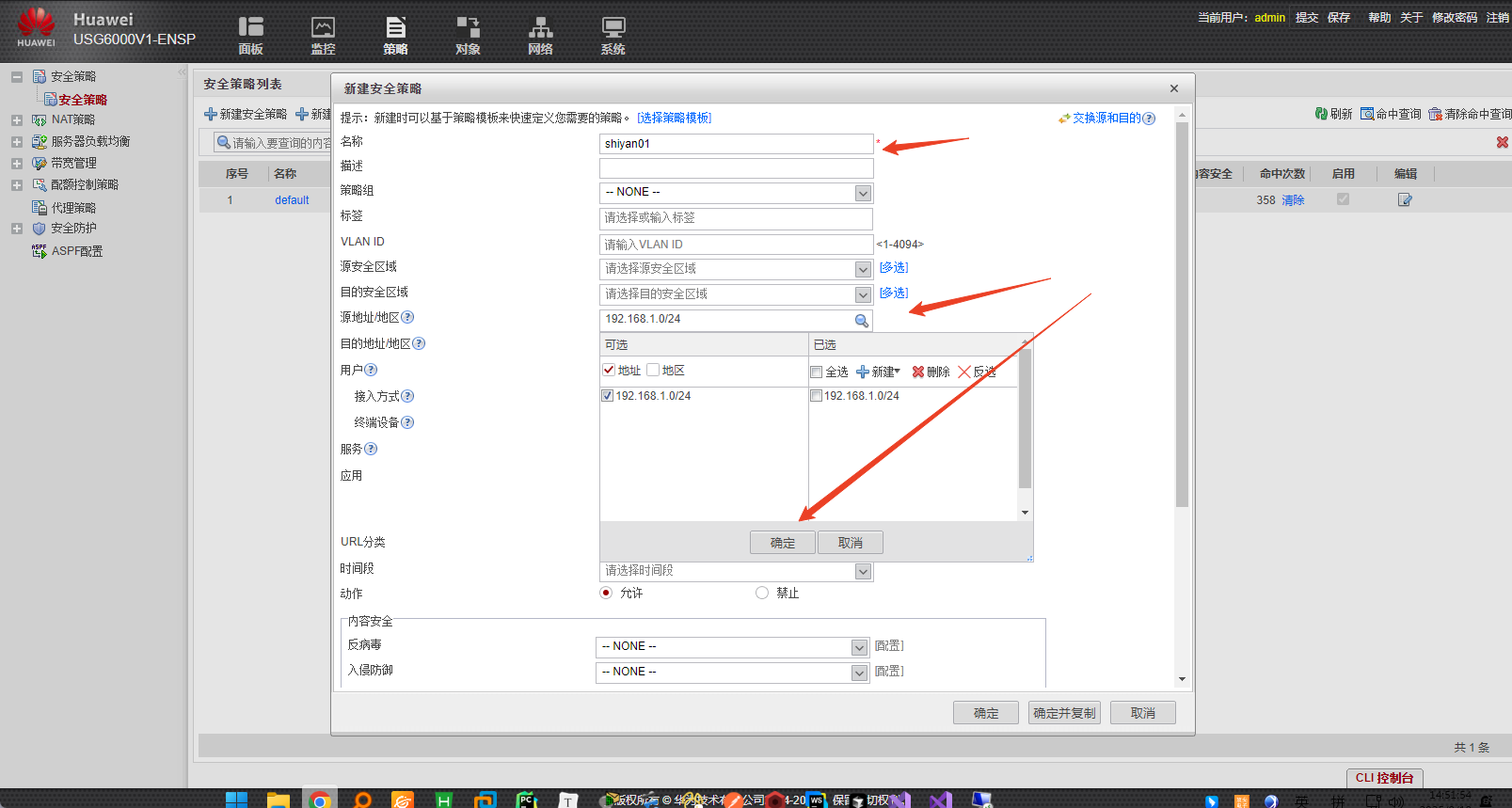

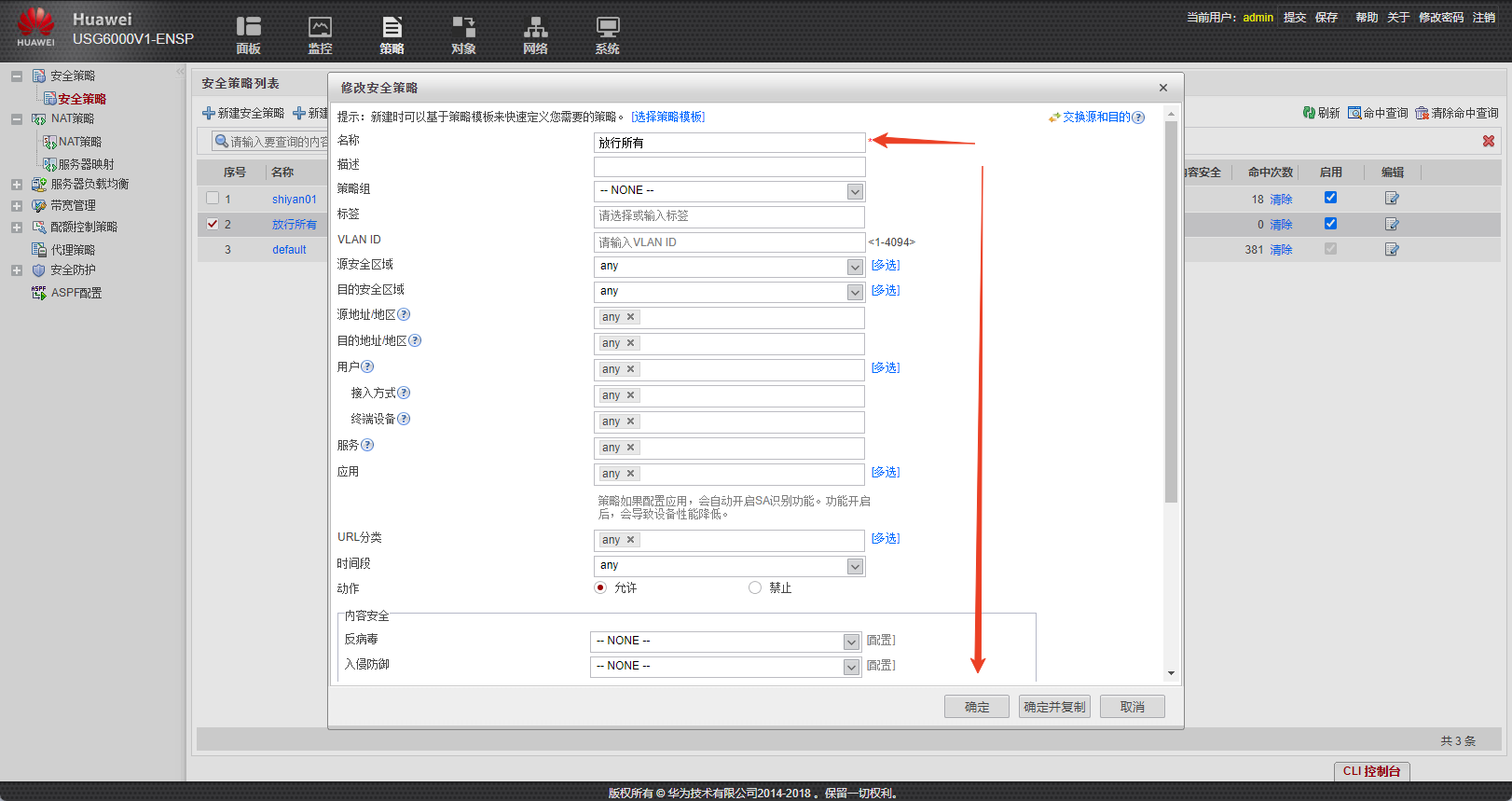

- security-policy # 配置安全策略: 安全策略是防火墙的“包过滤器”,默认情况下所有跨区域的流量都被禁止,必须显式允许

# 创建一条名为 shangwang(“上网”的拼音)的策略规则

# 允许从内网(trust)发往互联网(untrust)的所有流量

- rule name shangwang

- souce-zone trust

- destination-zone untrust

- action permit

# 配置NAT

- nat-policy

- rule name shangwang

- source-zone trust

- destination-zone untrust

- action source-nat easy-ip

'''

对从内网(trust)发往互联网(untrust)的流量,进行源地址转换。

easy-ip 是一种特殊的转换方式,它表示直接使用该流量出口接口(GE1/0/2)的公网IP地址(64.1.1.1)作为转换后的地址,并同时转换端口(PAT)。

例如,内网一台电脑 10.10.10.100 访问百度,它的源IP会被防火墙转换成 64.1.1.1:10500。

百度回复时,数据包会发给 64.1.1.1:10500,防火墙再根据NAT会话表将其转回给内网的 10.10.10.100。

'''

整体总结

这一套配置组合拳实现了最经典的企业网络上网需求:

- 基础网络: 配置接口IP,让网络通。

- 路由指引: 配置默认路由指向互联网,配置回程路由指向内网。

- 安全划分: 通过安全区域区分内网外网。

- 放行流量: 通过安全策略允许内网访问外网。

- 地址转换: 通过NAT策略,将大量内网用户的私有IP转换为一个公网IP去访问互联网,解决了IPv4地址不足的问题。

最终效果: 连接在 GE1/0/1 下的内网用户(如 192.168.1.0/24 和 192.168.2.0/24 网段),可以通过防火墙的 NAT 功能,使用 64.1.1.1 这个公网IP地址安全地访问互联网。

- 可以开启

防火墙的图形化功能,实现web访问

- 注意事项: 配置策略的时候,要非常注意策略的执行顺序(自上而下),把自定义的规则优先放到最上面

常见网络故障

路由器绑定Mac地址

- arp static ipAddress MacAddress

- arp static 192.168.1.2 xxxx-yyy-zzz-ooo

不可控区域的防环控制

- bpdu保护: 生成树默认会发送的包,就是bpdu数据包

- 当"边缘接口"收到"环"的数据包时,该接口会自动关闭,从而不受"不可控区域"的"网络风暴"的影响

- 任何不会运行生成树协议(STP)的设备所连接的端口,都应该被配置为边缘接口(提升效率,节省时间)

- 风暴控制(模拟器无法模拟)

- 配置实验

- 把连接"不可控区域"的接口,设置为"边缘接口"

- interface xxxx

- stp edged-port enable

- quit

- stp bpdu-protection

好的,这是一个非常经典且重要的网络概念。在华为和思科的交换机中,“边缘接口”的核心思想是完全一致的,但它们各自的叫法有所不同。

核心概念

边缘接口 指的是直接连接到终端设备的交换机端口,这些端口不应该收到任何来自其他交换机的网络协议数据包(最典型的是BPDU)。

终端设备包括:

- 计算机(PC、服务器)

- 打印机

- IP电话

- 无线接入点(AP)

- 防火墙(当作为终端主机时)

- 路由器(当作为终端主机时)

简单来说,任何不会运行生成树协议(STP)的设备所连接的端口,都应该被配置为边缘接口。

在不同厂商中的名称

| 厂商 | 名称 | 缩写/命令 |

|---|---|---|

| 思科 (Cisco) | PortFast | spanning-tree portfast |

| 华为 (Huawei) | 边缘端口 (Edge Port) | stp edged-port enable |

虽然名字不同,但它们的功能和目的完全相同。

为什么需要边缘接口?(目的和好处)

这主要与生成树协议(STP) 的工作机制有关。STP的目的是防止网络环路,它的工作机制是:

- 端口启动后,会经历阻塞(Blocking)→侦听(Listening)→学习(Learning)→转发(Forwarding)的状态转变过程。

- 这个过程默认需要 30秒 (15秒侦听 + 15秒学习)。

- 在此期间,端口无法转发用户数据。

对于连接终端设备的端口来说,绝对不可能形成网络环路(因为终端设备不会发BPDU也不会回传数据)。让这些端口也等待30秒再转发数据是完全不必要的,会显著影响用户体验。

启用边缘接口(PortFast/Edge Port)的好处:

- 极大加速网络访问速度:当终端设备(如PC)开机或网络线缆被插入时,交换机端口会立即进入转发状态,跳过漫长的监听和学习阶段。用户能瞬间访问网络资源,无需等待。

- 减少不必要的STP计算:边缘端口不会参与STP的计算过程,简化了生成树拓扑,提高了网络收敛速度。

- 避免DHCP超时问题:在一些网络中,DHCP请求超时时间可能小于30秒。如果端口一直处于学习状态,PC可能无法成功获取IP地址。启用边缘接口可以彻底解决这个问题。

如何配置?

在思科交换机上(配置PortFast)

// 进入接口配置模式

Switch(config)# interface gigabitethernet 1/0/1

// 启用PortFast

Switch(config-if)# spanning-tree portfast

// (可选)为了安全,通常同时启用BPDU Guard

Switch(config-if)# spanning-tree bpduguard enable

// 也可以在全局模式下对所有非Trunk端口启用

Switch(config)# spanning-tree portfast default

在华为交换机上(配置边缘端口)

// 进入接口视图

<Huawei> system-view

[Huawei] interface gigabitethernet 0/0/1

// 启用边缘端口

[Huawei-GigabitEthernet0/0/1] stp edged-port enable

// (可选)启用BPDU保护功能

[Huawei-GigabitEthernet0/0/1] stp bpdu-protection

// 注意:华为设备上也支持自动边缘端口功能,端口收到BPDU后会自动退出边缘端口状态。

极其重要的安全警告:BPDU Guard

启用边缘接口有一个潜在的风险:如果用户错误地将一台交换机(或Hub)连接到已启用PortFast/Edge Port的端口上,就可能引入网络环路。因为该端口不会阻塞,会直接开始转发数据。

为了防止这种情况,必须同时启用 BPDU Guard 功能。

- 工作原理:一旦边缘接口收到任何BPDU数据包(这是不应该发生的),BPDU Guard会立即将该端口置为“Err-Disable”(错误禁用)状态,从而切断连接,保护网络。

- 这是一种补救措施:端口被禁用后,需要管理员手动干预或配置自动恢复来重新启用它。

最佳实践:在配置边缘接口时,总是同时启用BPDU Guard。

总结

| 特性 | 边缘接口 (华为) / PortFast (思科) |

|---|---|

| 目的 | 加速终端设备的网络接入,避免不必要的STP延迟。 |

| 应用场景 | 仅用于连接终端设备的接入端口。 |

| 关键行为 | 端口跳过STP的监听和学习阶段,立即进入转发状态。 |

| 必要安全措施 | 必须启用BPDU Guard,以防止因错误接线导致的网络环路。 |

| 别名 | 华为:边缘端口;思科:PortFast。 |

简单来说,“边缘接口”就是一个优化措施,告诉交换机:“这个口子后面没别人了,就是一台电脑,放心大胆地直接通网,不用等30秒安检了,但帮我盯紧点,万一有别人想混进来(收到BPDU),立马关门(Err-Disable)!”

pvid---本真vlan

- port trunk pvid vlan 30 // 二层交换机接口配置(下连一个AP)

- AP属于vlan30,当AP刚开机的时候,发送DHCP请求包到三层交换机(经过二层),获取IP地址,却始终无法获取到IP地址

- 原因在于,当AP刚开机的时候,发送的DHCP请求包根本不会携带vlan30的标签,该数据包是默认的vlan1数据包

当三层交换机收到这个数据包,根本不会把它回给AP(因为AP属于vlan30),所以AP不会获取到IP地址

- 解决办法: 进入二层交换机连接AP的接口,设置本真vlan,这样当AP的请求包经过时,就会被打上vlan30的标签,随后正常响应...

好的,我们来详细解释一下华为交换机中的 PVID。

我会用一个简单易懂的比喻开始,然后深入技术细节,最后总结其核心作用。

一、核心概念一句话解释

PVID(Port-based VLAN ID) 就是交换机端口的“默认身份证”。它决定了当交换机收到一个没有VLAN标签的数据帧时,这个数据帧会被划分到哪个VLAN中。

二、一个生动的比喻:邮局分拣信件

想象一下交换机是一个大型智能邮局(邮件分拣中心),而VLAN是不同的国家或地区(比如“中国区”、“美国区”)。

- 数据帧 就是一封信。

- VLAN标签 就是信封上写好的国家/地区名。

- 交换机端口 就是邮局接收信件的窗口。

- PVID 就是每个窗口上贴的一个默认标签,写着:“所有没写地址的信件,都默认当作是【X国】的信”。

工作流程:

- 如果一封信已经写明了“寄往:美国”(有VLAN标签),那么邮局工作人员(交换机)就直接把它扔到“美国区”的筐里,不管它是从哪个窗口递进来的。窗口的默认标签(PVID)此时不起作用。

- 如果一封信什么都没写(没有VLAN标签,即Untagged帧),那么工作人员就会看它是从哪个窗口递进来的。如果这个窗口上贴着“默认:中国区”(PVID = 中国区),工作人员就会给这封信盖上一个“中国区”的邮戳(打上PVID值的VLAN标签),然后把它扔进“中国区”的筐里。

三、技术细节深入讲解

1. 为什么要用PVID?

因为终端设备(如电脑、打印机、IP电话)通常不知道也不处理VLAN标签。它们发送的数据帧都是普通的、没有标签的(Untagged)以太网帧。PVID就是用来给这些“不懂VLAN”的设备发送的数据帧分配一个VLAN身份的。

2. PVID在何时起作用?

PVID只在交换机接收(Receive) 数据帧时起作用,用于处理Untagged帧。

3. PVID与端口类型的关系

PVID的行为和不同的端口类型紧密相关。华为交换机主要有三种端口类型:Access、Trunk 和 Hybrid。

| 端口类型 | 主要用途 | 接收数据帧时的行为 (与PVID相关) | 发送数据帧时的行为 (与PVID相关) |

|---|---|---|---|

| Access | 连接终端用户设备(PC、打印机等) | 所有收到的Untagged帧都被打上PVID的标签。收到的Tagged帧通常被丢弃。 | 剥离VLAN标签,以Untagged形式发出。只允许PVID所在的VLAN通过。 |

| Trunk | 连接交换机之间或路由器 | 收到Untagged帧,则打上PVID的标签。收到Tagged帧,则保留原有标签。 | 如果帧的VLAN ID在允许通过的列表中,则发送。当VLAN ID等于PVID时,剥离标签发出;其他VLAN则带标签(Tagged)发出。 |

| Hybrid | 混合型,可灵活连接终端或交换机 | 同Trunk口,对Untagged帧打上PVID标签。 | 非常灵活。可以针对每个VLAN手动配置其发出的帧是Tagged还是Untagged。PVID所在的VLAN默认以Untagged形式发出(可配置改变)。 |

关键点:

- Access端口的PVID就是它所属的VLAN,并且这个端口只能属于一个VLAN。

- Trunk/Hybrid端口的PVID通常被称为 “默认VLAN” 或 “Native VLAN” 。这个VLAN的帧在发出时是不带标签的。

四、配置示例

假设我们要将接口GigabitEthernet 0/0/1配置为Access端口,并划入VLAN 10。

[SW1] vlan batch 10

[SW1] interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1] port link-type access # 设置端口类型为Access

[SW1-GigabitEthernet0/0/1] port default vlan 10 # 将端口加入VLAN 10,同时自动设置PVID=10

这条 port default vlan 10 命令实际上做了两件事:

- 设置端口的PVID为10。

- 允许VLAN 10的帧通过这个端口。

你可以使用 display port vlan 命令来查看端口的PVID信息。

五、总结与核心要点

- PVID是端口的属性,不是数据帧的属性。每个端口都有一个PVID值。

- 核心作用:为进入端口的Untagged帧打上标签,赋予其VLAN成员身份。

- 默认值:华为交换机所有端口的默认PVID都是VLAN 1。出于安全考虑,在实际网络中应该修改它。

- 与VID的区别:

- PVID是“端口虚拟局域网标识”,是端口的属性。

- VID是“虚拟局域网标识”,是数据帧的属性(即数据帧携带的标签里的那个ID)。

- 重要性:正确配置PVID是VLAN网络正常工作的基础。如果PVID配置错误,可能会导致终端无法获取IP地址、网络不通、广播风暴等问题。

简单来说,PVID就是交换机端口的“默认分拣规则”,它确保了那些“不懂VLAN”的普通设备发送的数据能够被正确地归类到指定的VLAN中进行处理。

AP和AC之间不同网段,导致二者无法通讯

- 这是一个简单网络,通过以下方法来解决

- 核心给AP分配IP地址的时候,告诉AP,它的AC的IP地址(当AP获取到IP地址时,就知道它的AC地址)[总结一句: 当核心派发IP地址的时候,要带上AC的地址]

- 在DHCP地址池里加一句即可:

- ip pool forap

- [ip pool forap]option 43 sub-option 2 ip-address 192.168.100.100

- AC配置静态路由,实现二者之间互通(回程路由要配通)

- 配置AC: ip route-static 192.168.30.0 24 192.168.100.1 # 去往AP的网段,下一跳是核心

AP信道之间的重叠干扰问题

- 2.4G信号的信道,就有这种干扰问题(老项目)

- 5G信号,信道之间是互相独立的,没有这种干扰问题(若信号之间一样,也需要作调整)

- 进入AC

- display radio all # 查看目前所掌控的所有AP

......

- ap-id 0 # 进入0号ap

- radio 0 # 进入信道0

- channel 20mhz 1 # 默认频率20,改成信道1

频段带宽: 越大的话,网速越快,但占用的带宽和信道频率就越大

- 坏处:

- 一个人可以占用过多的带宽,影响别人使用

- AP之间的信道容易造成干扰,从而影响网速

- 实际项目中,原来是用家用级的AC,网速很快,换成企业级AC以后,网速反而慢了(因为企业级的频段带宽不会设置的很大)

ap-id 0 # 进入0号ap

- radio 0 # 进入信道0

- channel 120mhz 1 # 修改频率为120,信道1

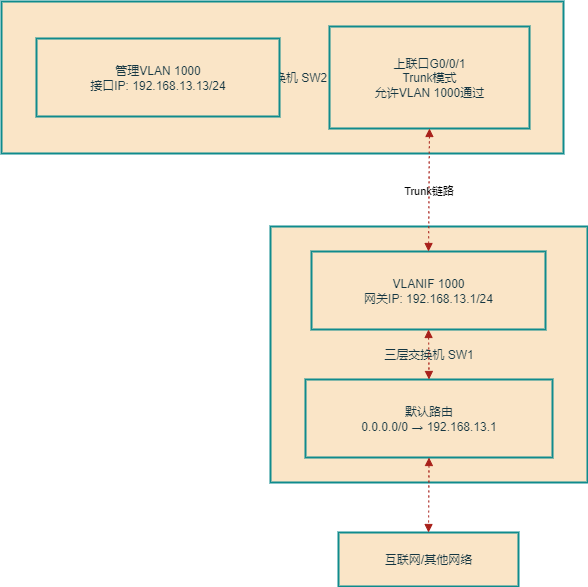

二层交换机如何ping通

- 有个管理的vlan,配上IP地址

- vlan 1000

- ip address 192.168.13.13 24

- 进入上联口,放行vlan 1000

- port trunk allow-pass vlan 1000

- 配置默认路由:ip route-static 0.0.0.0 0 192.168.13.1 # 子网掩码0.0.0.0可以简写成0

- 三层配置: 创建vlan 1000,配置IP地址为192.168.13.1,并放行vlan 1000

- 在三层上面ping二层的管理地址192.168.13.13

- 当AP出现几种掉线的情况,一般找二层交换机的问题(比如该设备频繁跳闸...)

监控卡顿--->带宽不够

- 症状描述: 接了高清摄像头以后,看监控变得卡顿,查看交换机接口的情况,发现带宽占满

- 解决办法,使用

链路聚合,增加带宽(核心和二层都要配置)

- 解决办法,使用

- int eth-Trunk 1

- q

- port-group group-member g0/0/11 to g0/0/14

# 分别进入这四个接口,加入到 eth-trunk 1

- int g0/0/11 # 12口,13口,14口一样的操作...

- eth-trunk 1

# 配置完,查看聚合口的状况

- dis int eth-trunk 1

......

Description:

......Maximal BW: 400M, Current BW: 400M......

-----------------------------------------------------

PortName Status Weight

-----------------------------------------------------

Ethernet0/0/1 UP 1

Ethernet0/0/2 UP 1

Ethernet0/0/3 UP 1

Ethernet0/0/4 UP 1

-----------------------------------------------------

The Number of Ports in Trunk : 4

The Number of UP Ports in Trunk : 4

不同厂商之间默认参数的默认特性是不一样的(虽然原理相同)

- 园区故障: 原来全部用锐捷的交换机,现在某些交换机换成华为交换机,造成有些楼层的监控设备黑屏了

- 锐捷的交换机: 默认放行所有的vlan

- 思科的交换机: 默认放行所有的vlan

- 华为的交换机: 默认禁止所有的vlan

- 最终解决办法: 登录华为的交换机,放行vlan即可

- 注意事项: 放行所有的vlan,容易造成"广播包"泛滥,导致网络卡顿(每个交换机都分了很多vlan,虽然有隔离,但是多了也hold不住啊...)

- 解决方式(Vlan修剪): 接入核心对应的接口,禁止所有的vlan通过,然后再放行有用的vlan(无关的vlan一律禁止)

端口安全

- 作用: 只允许

被信任的终端接进来,陌生终端默认被拒绝接进来

- 进入接入终端的接口

- port-security enable

- port-security max-mac-num 1 # 防止接入傻瓜交换机,只允许1个mac地址

- port-security mac-address sticky yourMacXXXXXXXX vlan 1

- 测试效果: 只有被信任Mac终端才能接进来

- 接入陌生终端,交换机会报警: ...PORTSEC_ACTION_ALARM....

- 端口安全这个功能也可以关闭.它会出现有些设备通,有些设备不能通的情况,有可能是这个原因

undo port-security enable

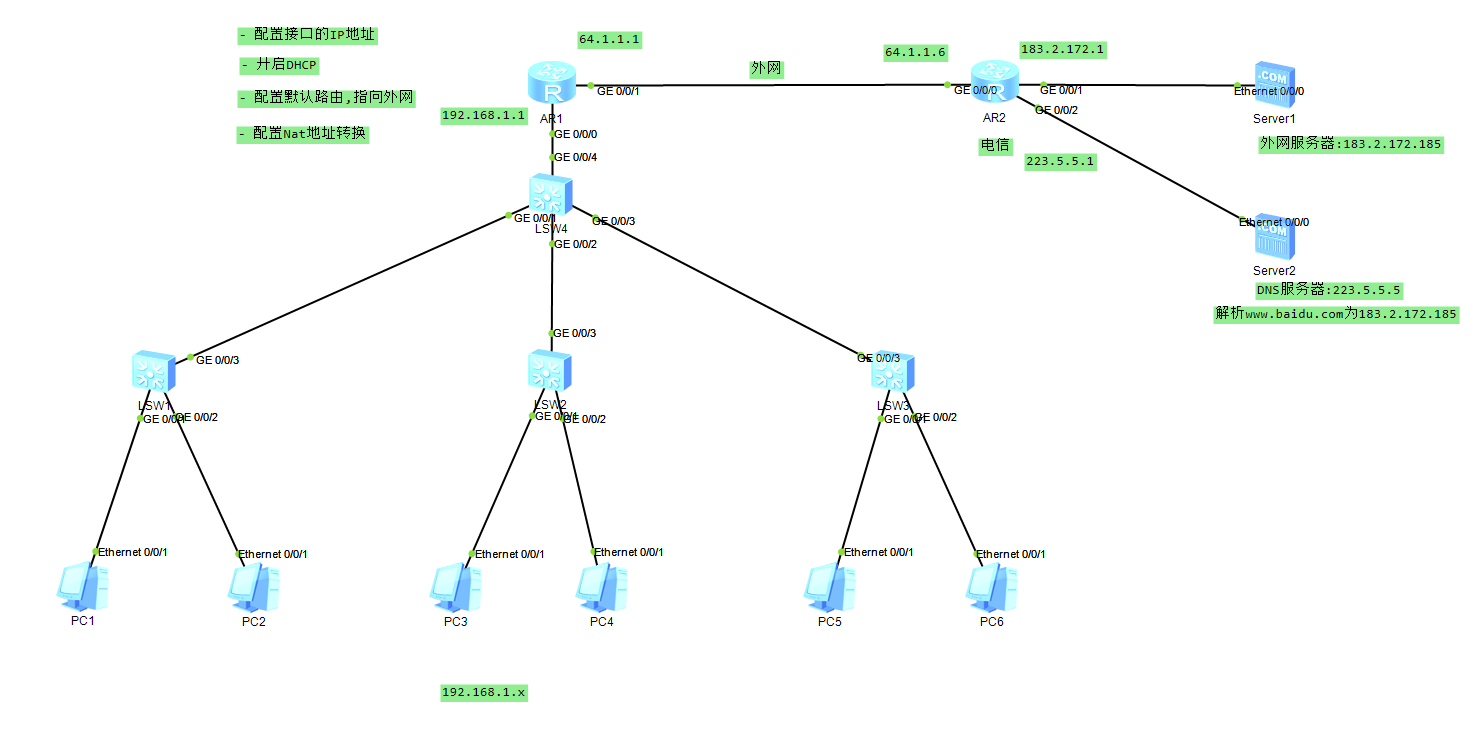

普通企业网络连接方案

中间商路由器: 作为连接核心和外网之间的桥梁,主要配置步骤如下

- 配置接口的IP地址

- 开启DHCP

- 配置默认路由,指向外网

- 配置Nat地址转换

# 配置各个接口的IP地址

......

# 开启DHCP和DNS

[ck]dhcp enable # 大开关

[ck]interface g0/0/0

[ck-GigabitEthernet0/0/0]dhcp select interface # 小开关

[ck-GigabitEthernet0/0/0]dhcp server dns-list 223.5.5.5 # 分配DNS

- 效果: 无需配置"核心"和"二层",终端自动获取到地址

- 配置通往外网的静态路由

ip route-static 0.0.0.0 0 64.1.1.6

- 作Nat

- 使用ACL配置需要转换的用户,项目中是所有

- 在路由器出口处(连接外网的接口),应用ACL

[ck]acl 2000

[ck-acl-basic-2000]rule permit source any

[ck]interface g0/0/1

[ck-GigabitEthernet0/0/1]nat out 2000

- 测试效果: 终端ping DNS服务器通,ping baidu也能通

- 注意事项: 这里的路由器为什么无需添加回程路由?

- 因为都是默认的vlan1,没有作vlan隔离,所以路由器会自动转发回程数据包

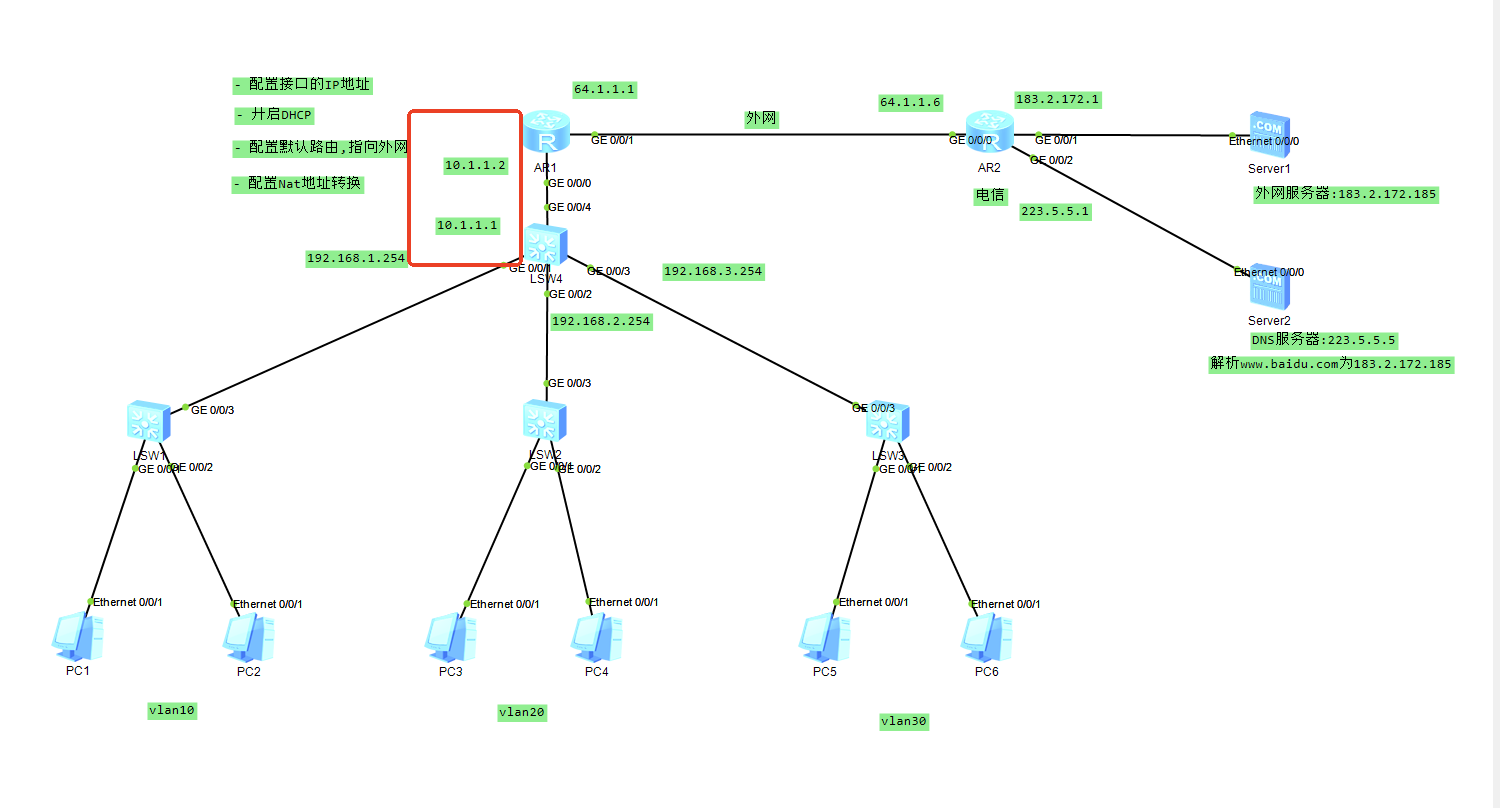

核心交换机作vlan隔离

- 创建vlan 10,20,30

- 把对应的接口加入vlan

- 由于二层下面连接的终端只有一个vlan,所以配置为access即可

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 10

[Huawei-GigabitEthernet0/0/1]q

[Huawei]interface g0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 20

[Huawei-GigabitEthernet0/0/2]q

[Huawei]interface g0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type access

[Huawei-GigabitEthernet0/0/3]port default vlan 30

[Huawei-GigabitEthernet0/0/3]q

- 此时,实现了vlan的隔离,但是vlan之间的互通要怎么处理---通过

vlanif接口设置IP 地址,作为终端的网关

[Huawei]interface Vlanif 10

[Huawei-Vlanif10]ip address 192.168.1.254 255.255.255.0

[Huawei-Vlanif10]q

[Huawei]interface vlanif 20

[Huawei-Vlanif20]ip address 192.168.2.254 255.255.255.0

[Huawei-Vlanif20]q

- 终端用固定IP,并设置网关,测试效果,vlan之间互通了...

VLANIF接口

- VLANIF接口是一种三层逻辑接口,它用于为某个VLAN提供网关功能,从而实现不同VLAN之间的通信,以及与外部网络(如互联网或其他网络)的通信

- 可以把它想象成是这个VLAN的“大门”或“出入口”。VLAN内的所有设备(主机)都把数据包发送到这个“大门”,再由这个“大门”决定将数据包转发到其他VLAN或外部网络

- VLAN之间的通信,就必须借助三层(网络层) 的路由功能。而VLANIF接口,就是华为交换机上实现这种路由功能的载体

在华为交换机上称为 VLANIF接口 的概念,在思科(Cisco)交换机上通常被称为 SVI。

详细解释:SVI

SVI 的全称是 Switched Virtual Interface,中文翻译为 交换虚拟接口。

和华为的VLANIF一样:

- 本质相同:它也是一个三层逻辑接口。

- 功能相同:

- 作为相应VLAN中所有设备的默认网关。

- 提供VLAN间路由功能,使不同VLAN能够相互通信。

- 为交换机提供管理接口(通常使用VLAN 1的SVI)。

- 配置思路相同:必须先创建VLAN,然后将物理端口划入VLAN,最后为该VLAN创建SVI并配置IP地址。

命令对比

为了让您更清晰地理解,这里有一个华为和思科在配置上的简单对比:

| 步骤 | 华为(Huawei)命令 | 思科(Cisco)命令 | 说明 |

|---|---|---|---|

| 1. 进入配置模式 | system-view |

configure terminal |

|

| 2. 创建VLAN | vlan 10 |

vlan 10 |

|

| 3. 配置端口并划入VLAN | interface GigabitEthernet 0/0/1port link-type accessport default vlan 10 |

interface GigabitEthernet 1/0/1switchport mode accessswitchport access vlan 10 |

思科用 switchport 命令 |

| 4. 创建三层接口并配置IP | interface Vlanif 10ip address 192.168.10.1 255.255.255.0 |

interface Vlan 10ip address 192.168.10.1 255.255.255.0 |

关键区别: 华为: Vlanif 思科: Vlan |

| 5. 启用接口 | 默认创建后即为开启状态 | 默认创建后即为开启状态(no shutdown) |

重点总结

- 华为的

Vlanif= 思科的SVI(配置命令为interface Vlan X)。 - 两者的功能和目的完全一致,都是用于实现三层交换和VLAN间路由。

- 主要的区别在于配置命令的语法上,华为使用

interface Vlanif <vlan-id>,而思科使用interface Vlan <vlan-id>。

所以,当您听到有人说“在思科设备上配一个VLAN 10的SVI”时,您就知道这和在华为上配置一个“Vlanif 10”接口是完全一样的事情。

- 排查路由重要命令

- display ip routing-table # 查看路由表

- display ip routing-table xxx.xxx.xxx # 查看去往xxxIP的路由信息

- 现在做了

Vlan隔离,不再是默认的Vlan1,所以,核心和路由器之间就不能互联互通了,怎么破--->物理连接口配置同网段的地址即可

- 注意事项: 华为的核心交换机接口,不能之间配地址,只能配Vlan,再把接口加入该Vlan

- 路由器配置

......

[ck]interface g0/0/0

[ck-GigabitEthernet0/0/0]ip address 10.1.1.2 255.255.255.0

......

- 核心配置

[Huawei]vlan 4

[Huawei]interface Vlanif 4

[Huawei-Vlanif4]ip address 10.1.1.1 255.255.255.0

[Huawei-Vlanif4]q

[Huawei]interface g0/0/4

// 这里用vlan4来作转发,单vlan的情况下,配置为access口即可

[Huawei-GigabitEthernet0/0/4]port link-type access

[Huawei-GigabitEthernet0/0/4]port default vlan 4

- 测试两台设备之间的连通性OK

- 问题点,此时终端pingDNS服务器,还是ping不通,因为此时的

核心还不知道如何转发数据包,所以要添加一条默认路由

[Huawei]ip route-static 0.0.0.0 0 10.1.1.2 # 路由器也要有这么一条

- 问题点,此时终端pingDNS服务器,还是ping不通,因为此时的

路由器还不知道如何转发数据包(默认都跳转到0.0.0.0),解决办法: 明确指明回程的路由即可

[ck]ip route-static 192.168.0.0 255.255.0.0 10.1.1.1

这是一个非常好的问题,也是网络初学者经常思考的一点。您说的没错,从“通过流量”的能力上看,Trunk口确实是Access口的超集。但之所以需要Access口,主要是出于安全、管理简便性、性能和最佳实践的考虑。

简单来说:如果把Trunk口比作一条有多条车道的高速公路立交桥,那么Access口就是连接这条立交桥到你家(终端设备)的那条专属单车道匝道。 你不会想让你家门前那条路变成所有人都能上的立交桥。

下面我们来详细拆解Access口存在的意义:

1. 安全性 (Security)

这是最核心的原因。

- Access口:它明确地、强制性地将端口绑定到一个且仅一个VLAN。连接在这个端口上的设备,根本不知道自己在一个VLAN网络中。它发出的帧是没有VLAN标签的普通以太网帧。交换机收到后,会强制为其打上指定的VLAN ID,然后转发。这个设备无法通过手动设置VLAN ID来加入其他VLAN,这从物理端口上隔离了不同部门或不同安全级别的设备。

- Trunk口:它允许带有不同VLAN标签的流量通过。如果一个用户终端(比如一台PC)错误地连接到了一个配置为Trunk的端口,并且这台PC的用户有一定的技术能力,他可以手动为自己的网卡配置不同的VLAN ID,从而自由地接入任何一个允许通过该Trunk口的VLAN。这相当于拿到了进入各个部门网络的“钥匙”,是一个巨大的安全漏洞。

结论:将连接终端用户(PC、打印机、IP电话、摄像头等)的端口设置为Access口,是一种关键的安全最佳实践,可以有效防止未经授权的VLAN访问。

2. 管理简便性与减少错误 (Simplicity and Error Reduction)

-

Access口:配置简单直观。通常只需要两条命令:

switchport mode access # 将端口模式设置为access switchport access vlan 10 # 将该端口划入VLAN 10运维人员一看就明白:“这个口是给VLAN 10用的”。

-

Trunk口:配置相对复杂。需要指定本征VLAN,并需要手动允许特定的VLAN列表通过。

switchport trunk encapsulation dot1q # (思科有些交换机需要) switchport mode trunk # 将端口模式设置为trunk switchport trunk native vlan 99 # 设置本征VLAN(通常用于管理流量) switchport trunk allowed vlan 10,20,30 # 明确允许VLAN 10,20,30通过如果所有端口都配置为Trunk,配置工作量会巨大且极易出错,比如可能忘记限制允许的VLAN,导致所有VLAN流量都被泛洪到终端端口,造成安全和性能问题。

3. 性能与减少不必要的处理 (Performance)

- Access口:设备发出的帧是无标签的。交换机收到后,为其加上VLAN标签并在对应的VLAN内转发。从交换机发给终端设备的帧,交换机会剥离VLAN标签后再发送出去。终端设备无需处理和理解IEEE 802.1Q VLAN标签,这符合标准以太网协议。

- Trunk口:设备需要能够发送和接收带802.1Q标签的帧。如果终端是普通PC,它收到带标签的帧会因为无法识别而将其丢弃。即使PC能处理,也让交换机做了不必要的标签处理工作。Trunk口的设计初衷是让交换机之间或交换机与服务器之间传输多VLAN流量。

4. 明确的角色分离 (Role Separation)

这是一种网络设计哲学:“什么设备接在什么口上”应该有清晰的规定。

- Access口:专门用于连接终端设备(PC、打印机、AP、IP电话等)。这些设备通常只需要属于一个VLAN。

- Trunk口:专门用于连接网络设备(其他交换机、路由器、防火墙)或特殊服务器(如虚拟化主机,其上的虚拟机可能需要属于多个VLAN)。

这种角色分离使得网络拓扑清晰易懂,便于故障排查和维护。

实际场景举例

假设一个公司有兩個部门:

- VLAN 10:财务部

- VLAN 20:市场部

正确做法:

- 连接财务部PC的交换机端口配置为

switchport mode access和switchport access vlan 10。 - 连接市场部PC的交换机端口配置为

switchport mode access和switchport access vlan 20。 - 连接另一台交换机的端口配置为

switchport mode trunk并allowed vlan 10,20。

错误且危险的做法:

- 将所有连接PC的端口都配置为Trunk口,并允许所有VLAN通过。

- 结果:一个懂技术的市场部员工可以轻松把自己的PC网卡VLAN设置为10,从而访问财务部网络。

总结

| 特性 | Access 端口 | Trunk 端口 |

|---|---|---|

| 用途 | 连接终端设备 | 连接网络设备 |

| VLAN数量 | 一个 | 多个 |

| 帧格式 | 无标签(Untagged) | 通常带标签(Tagged),本征VLAN除外 |

| 安全性 | 高,端口隔离 | 低,需谨慎配置允许的VLAN列表 |

| 配置复杂度 | 低,简单 | 高,相对复杂 |

| 设计角色 | 接入层(Access Layer) | 汇聚/核心层(Distribution/Core Layer) |

因此,Access口的存在绝非多余,而是构建一个安全、稳定、易于管理的交换网络不可或缺的基础组成部分。它是一种基于“最小权限原则”的安全设计,确保终端设备只能访问其被授权的网络区域。

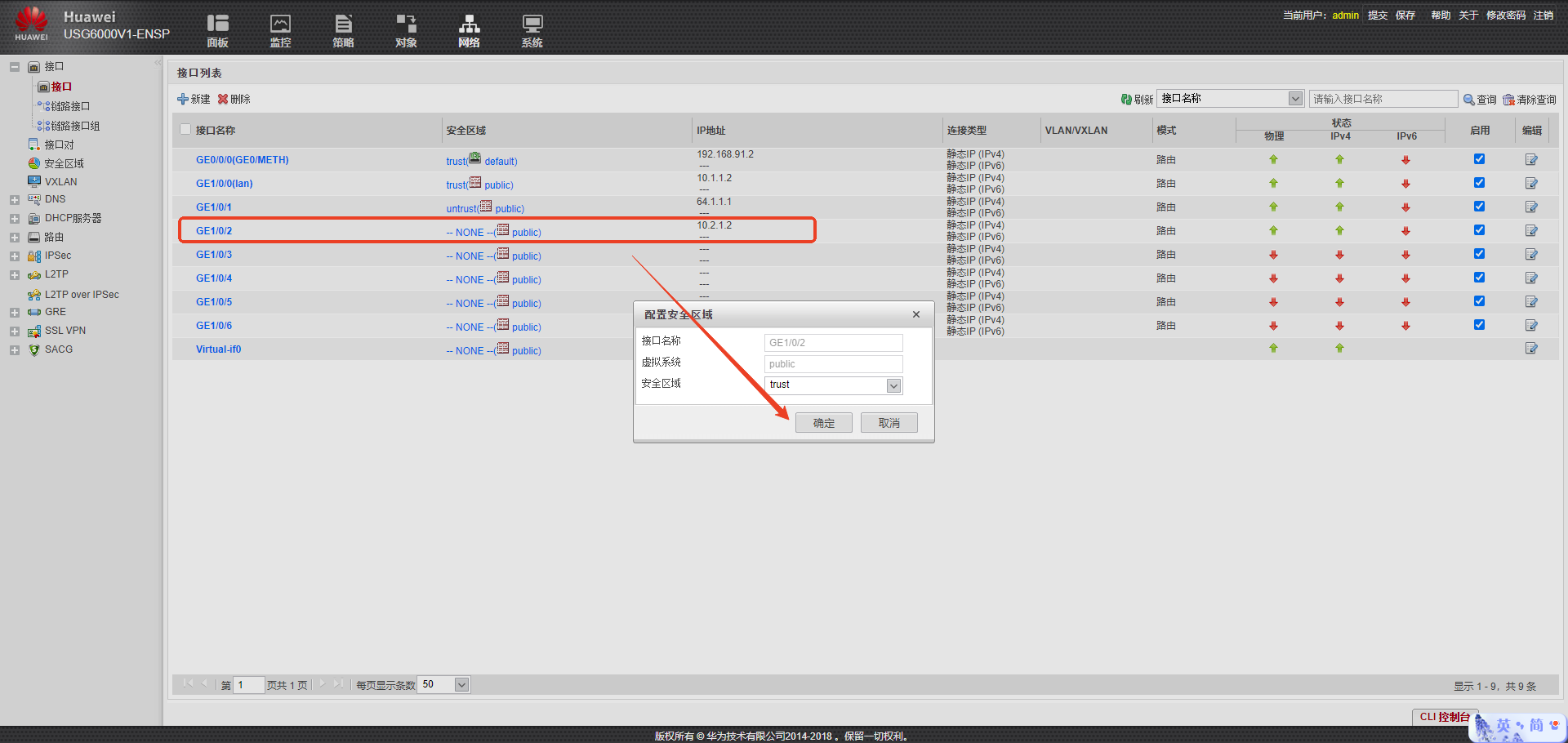

升级网络,把边界设备换成防火墙

- 注意事项:

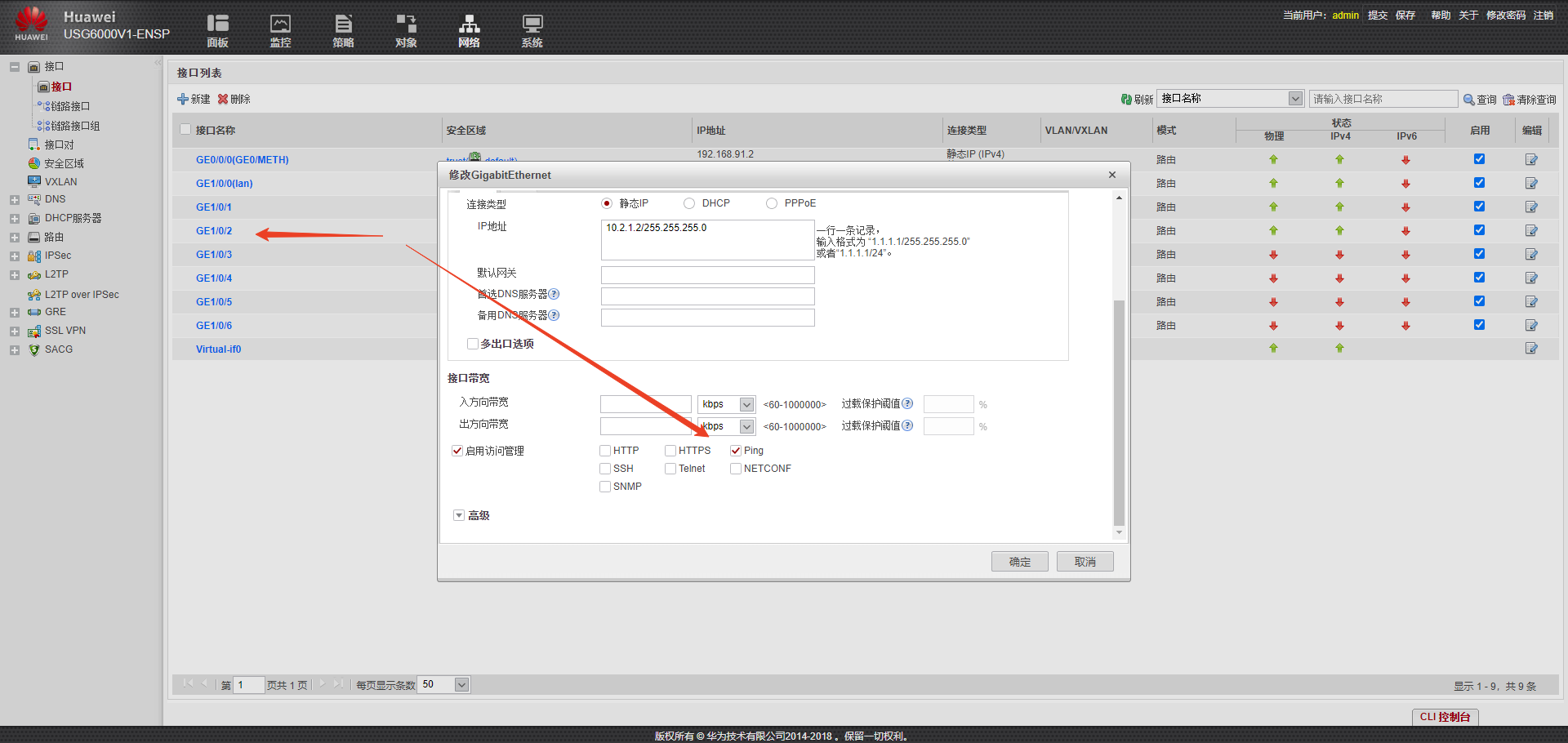

防火墙g0/0/0口不要接设备,这是默认的管理口 - 图形化 的网络管理界面

- 拖出"Cloud",绑定虚拟网卡(例如: VMware...192.168.91.1),如下配置

- 配置完成以后,此时的"Cloud"就相当于本机,连线到防火墙的g0/0/0接口

- 默认账户: admin Admin@123 需修改,例如: Guest@123

- 查看防火墙默认的管理地址

[USG6000V1-GigabitEthernet0/0/0]display this

2025-09-18 06:01:46.970

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 192.168.0.1 255.255.255.0

alias GE0/METH

#

return

- 把IP地址修改成和本机相同的网段,并允许图形化管理

......

[USG6000V1-GigabitEthernet0/0/0]ip address 192.168.91.2 255.255.255.0

[USG6000V1-GigabitEthernet0/0/0]service-manage https permit

- 最后访问地址: https://192.168.91.2:8443/

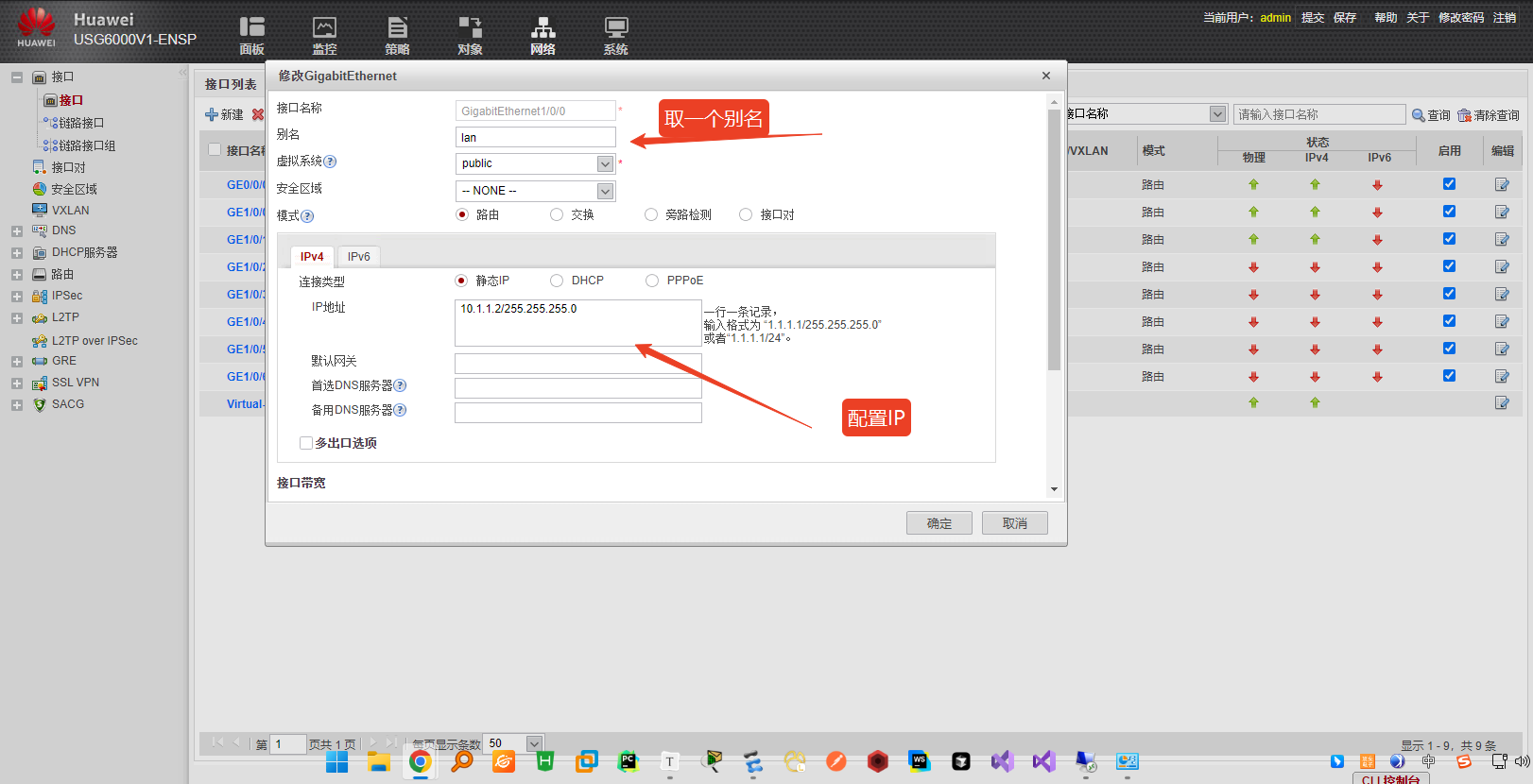

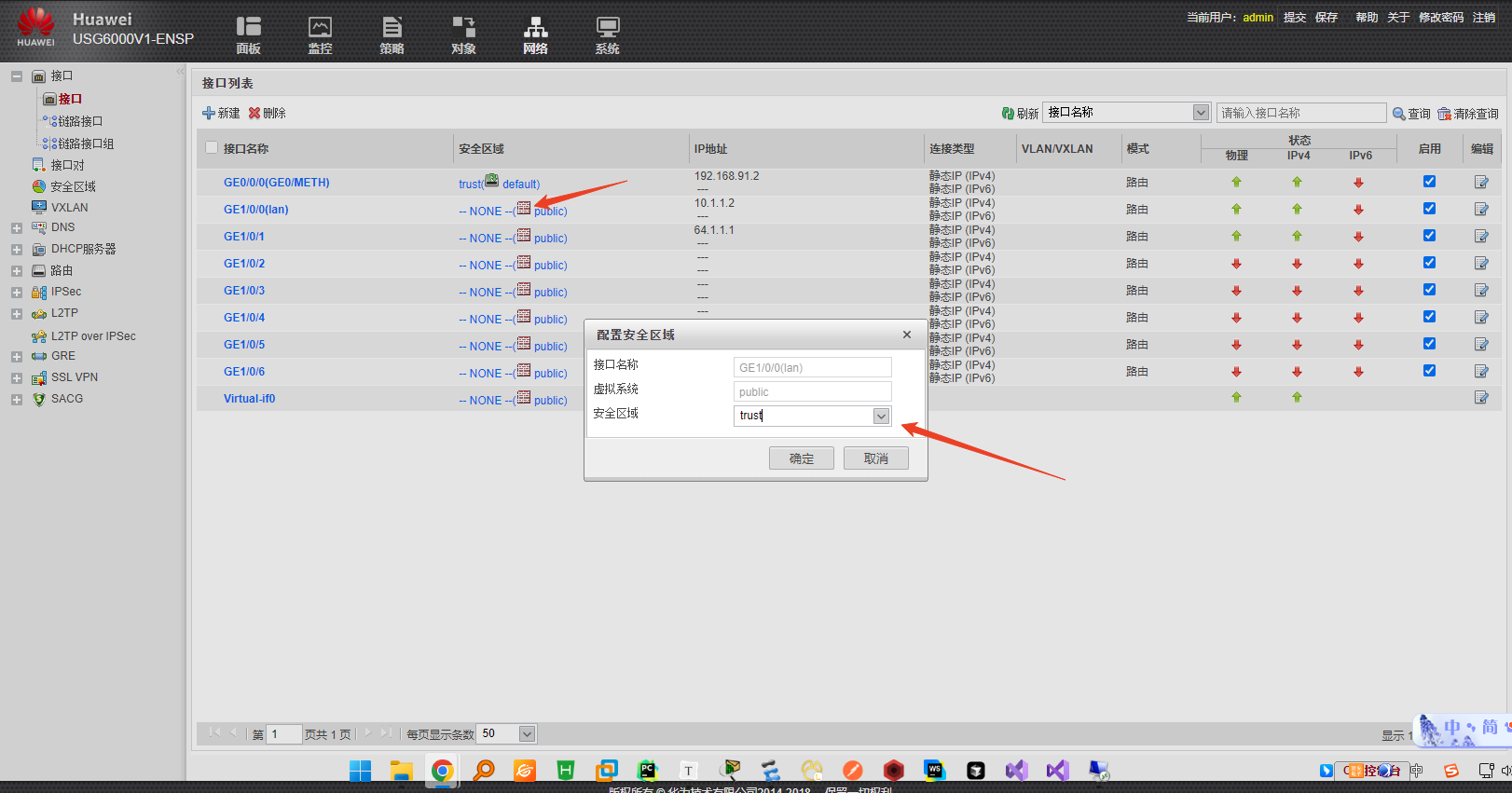

防火墙图形化管理界面配置

- 使用"防火墙"代替了"路由器",所以,路由器的活得全部接过来,除此之外,加上安全配置

- 配置接口的IP地址(连内网的,连外网的都要配,和之前一样)

-

配置两条

静态路由

-

然后做

Nat地址转换 -

至此,把

路由器的活干完了,但是由于是防火墙,所以得多加一步,配置安全策略

- 先配置"安全区域": 告诉防火墙,哪个接口是接"内网"的

- 最后,再设置一下

安全策略

- 测试效果:

1网段的终端都可以ping通百度,而其他网段不可以

- 注意事项: 如果是在"小型网络"中,对安全性要求不高的,可以放行内网所有的网段(大型网络不允许这样搞)

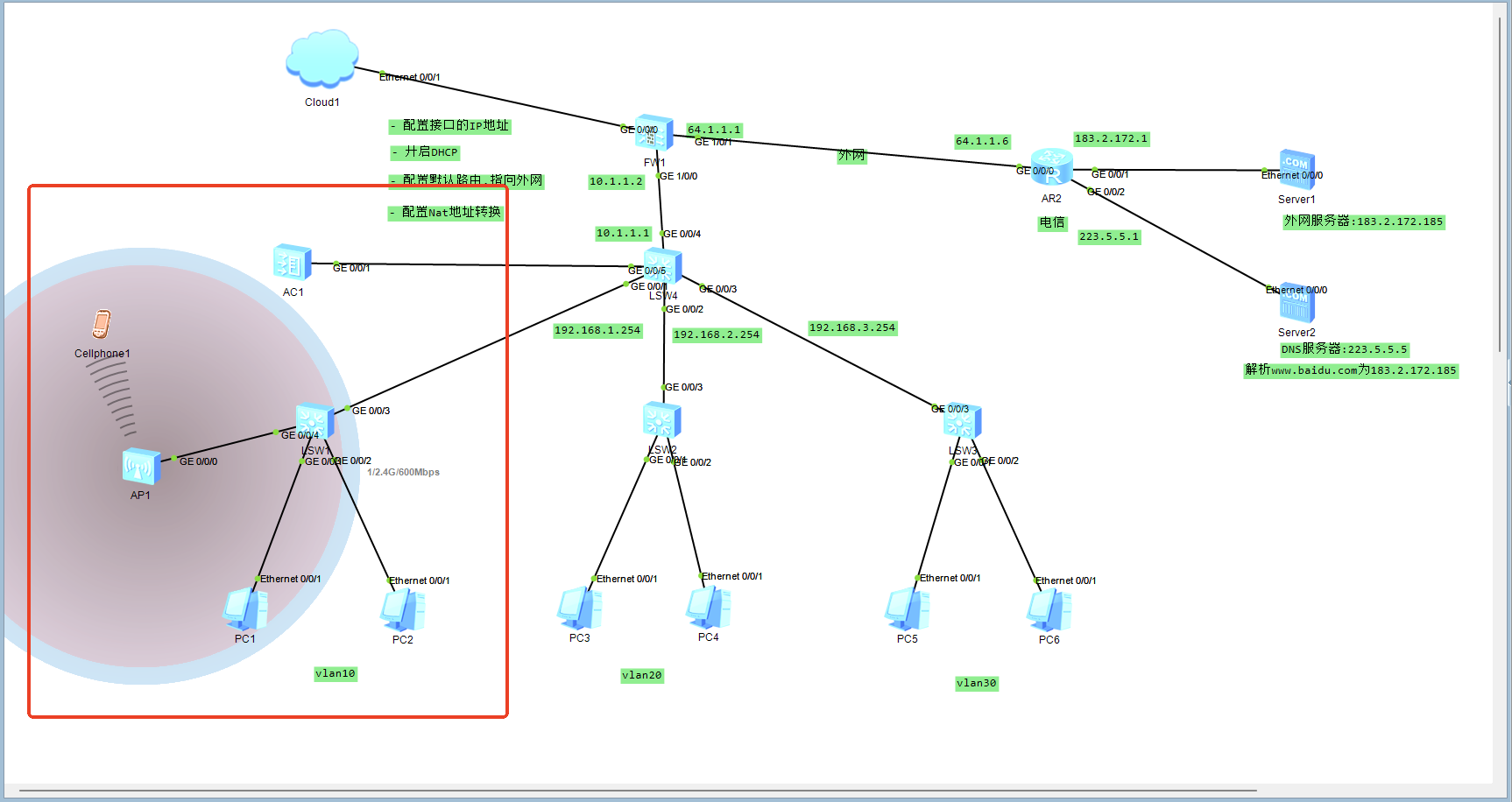

AC+AP通信

- 通讯原理描述(类似于

CS架构)

- AP获取到地址,通过"广播"或者"单播"方式请求加入AC

- AC审核AP身份,接收或拒绝AP加入

- AC检查AP的系统版本,如不一致则自动推送更新

- AC给AP下发wifi配置

- 通俗理解: AC相当于核心交换机,AP相当于终端(比如电脑)

好的,这是一个非常核心的无线网络技术问题。AC(无线控制器)和AP(无线接入点)之间的通信是整个企业级或大型园区Wi-Fi网络运作的基石。

简单来说,其通讯原理可以概括为:在AC和AP之间建立一条安全的控制隧道和数据隧道,通过这套“神经中枢”系统,AC能够集中管理和控制所有AP,而AP则专注于无线电信号的收发。

下面我们分步详细解析这个通讯原理:

一、核心角色定义

-

AC (Access Controller,无线控制器)

- 角色:网络的“大脑”或“指挥官”。

- 职责:集中管理网络中所有的AP。负责无线网络的配置下发、用户接入控制、射频智能管理、漫游决策、安全策略执行等。

-

AP (Access Point,无线接入点)

- 角色:网络的“手和脚”或“前线士兵”。

- 职责:负责在空口(无线电波)和有线网络之间进行转换。它扫描环境、发射无线信号、与终端设备(手机、电脑等)建立连接,并将收到的数据转发给AC或上层网络。

二、通讯的核心协议:CAPWAP

现代AC-AP架构普遍采用CAPWAP 协议作为通讯标准。在CAPWAP之前,还有一个广泛使用的协议是LWAPP,但CAPWAP是其升级和标准化版本(由IETF定义),现在已成为绝对主流。

CAPWAP的核心思想是:在AC和AP之间建立两条逻辑上的“隧道”。

-

控制隧道

- 目的:用于传输管理信息。AC通过这条隧道对AP进行管理和控制。

- 传输的内容:

- AP的发现、认证和加入:AP通过此隧道找到AC并注册到网络。

- 配置下发:AC将统一的无线SSID、加密方式、功率、信道等参数下发给AP。

- 状态维护:AP定期向AC发送心跳信息(Keepalive),告知自己的状态。

- 漫游协调:当终端在不同AP之间移动时,AC通过控制隧道协调AP完成快速、无缝的切换。

- 协议:通常基于DTLS 进行加密,确保管理通道的安全,防止配置被窃听或篡改。

-

数据隧道

- 目的:用于传输实际的用户数据。

- 工作模式:根据数据流量的转发方式,分为两种模式:

- 集中转发模式:所有AP收到的用户数据(比如你上网的流量),都通过这条隧道封装后,全部发送到AC,再由AC统一转发到上层网络(互联网或内部服务器)。这种方式便于AC对全网数据流进行监控、审计和实施高级安全策略。

- 本地转发模式:在AC上完成用户的认证后,数据隧道仅作为控制通道。实际的用户数据由AP直接转发到本地的接入交换机,不再经过AC。这种方式减轻了AC的负载,提高了数据转发效率,是现代网络设计的趋势。

三、AC与AP建立通讯的详细流程

这个过程通常被称为“AP的发现与注册过程”。

-

发现阶段 - AP寻找AC

AP上电后,它会像一个迷路的孩子一样,主动去寻找它的“家长”(AC)。它通过以下几种方式:- 二层广播发现:在同一个局域网内,AP会发送一个广播报文,询问“谁是AC?”

- DHCP Option 43:这是最常用的方式。AP通过DHCP获取IP地址时,DHCP服务器会在其回复报文中附带一个特殊的Option 43字段,里面直接包含了AC的IP地址。

- DNS发现:AP可以通过预设的域名(如

ac.mydomain.com)来解析AC的IP地址。 - 静态配置:直接在AP上手动配置AC的IP地址(较少用,不适用于大规模部署)。

-

Join阶段 - AP与AC建立连接

AP找到AC的IP地址后,会发起一个Join请求。这个过程包括:- 版本检查:确认AP和AC的软件版本兼容。

- 配置协调:同步双方的配置能力。

- 控制隧道建立:双方建立起经过DTLS加密的控制隧道。

-

配置阶段 - AC“武装”AP

控制隧道建立成功后,AC会将自己管理的全局配置(如SSID、安全策略、VLAN、信道、发射功率等)下发给AP。AP接收并应用这些配置,变成一个“受控”的AP。 -

运行维护阶段 - 正常工作与心跳保持

- AP开始正常工作,发射无线信号,接受终端连接。

- AP通过控制隧道,定期向AC发送“心跳”报文,报告自己的状态(如客户端数量、负载、干扰情况等)。

- AC根据全网AP的心跳信息,可以智能地进行射频管理,例如自动调整某个AP的信道或功率,以避免同频干扰。

四、总结:通讯原理的核心要点

- 逻辑隧道:AC和AP之间并非简单的直接通信,而是通过CAPWAP协议建立了控制隧道和数据隧道。

- 管理与转发分离:AC负责集中管理、控制和策略制定;AP负责无线接入和数据转发。这是一种典型的“控制与转发分离”的SDN(软件定义网络)思想。

- 安全可靠:控制信道通过DTLS加密,保证了网络管理的安全性。数据信道也可以根据安全需求进行加密。

- 即插即用:通过DHCP/DNS等自动发现机制,AP可以实现“零配置”上线,极大简化了网络部署和维护。

- 智能协同:所有AP在AC的调度下协同工作,形成一个统一的无线网络,实现了负载均衡、无缝漫游和射频优化等高级功能。

通过这套精密的通讯机制,我们才能在企业、商场、校园等大型场所享受到稳定、无缝且安全的无线网络服务。

- 配置实验

- AC配置: 配置连接核心的接口地址,创建并加入vlan 100,并开启DHCP

[AC6605]vlan 100

[AC6605]interface vlan 100

[AC6605-Vlanif100]ip address 172.16.100.1 24

[AC6605-GigabitEthernet0/0/1]port link-type access

[AC6605-GigabitEthernet0/0/1]port default vlan 100

[AC6605]dhcp enable

[AC6605]interface vlan 100

[AC6605-Vlanif100]dhcp select interface

[AC6605-Vlanif100]q

- 核心配置:

- 创建vlan 100

- 配置连接AC的接口

- 配置成Acess并加入vlan 100

- 配置连接二层(该二层连接AP)的接口,删除原来的access配置,改成Trunk,并允许多个vlan流量

[Huawei]vlan 100

[Huawei]interface g0/0/5

[Huawei-GigabitEthernet0/0/5]port link-type ac

[Huawei-GigabitEthernet0/0/5]port default vlan 100

[Huawei-GigabitEthernet0/0/5]q

// 原来的配置

[Huawei-GigabitEthernet0/0/1]display this

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

#

return

// 现在的配置

[Huawei-GigabitEthernet0/0/1]dis th

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 100

#

return

- 二层配置:

- 划分vlan 10 100,上联接口配置为Trunk并放行vlan 10和100

- 连接终端的接口配置为acess并加入vlan10,连接AP的接口配置为acess并加入vlan100

- 最后,查看效果,进入AP,输入命令: display ip interface

......

Internet Address is allocated by DHCP, 172.16.100.119/24

Broadcast address : 172.16.100.255

- 完成上述步骤以后,

AP已经可以ping通AC,现在把AP加入AC

- 先获取AP的Mac

......

<Huawei>display interface vlan 1

......

IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fcd8-5ef0

......

- 在AC中加入AP的Mac地址

[AC6605]wlan

[AC6605-wlan-view]ap-mac 00e0-fcd8-5ef0

- 华为的设备上面,需多加一条回包的地址(有些厂商不用这个步骤)

[AC6605]capwap source interface Vlanif 100

- 现在查看AP是否上线: "nor"的状态就表示正常

[AC6605]display ap all

Info: This operation may take a few seconds. Please wait for a moment.done.

Total AP information:

nor : normal [1]

--------------------------------------------------------------------------------

--------------------

ID MAC Name Group IP Type State S

TA Uptime

--------------------------------------------------------------------------------

--------------------

0 00e0-fcd8-5ef0 00e0-fcd8-5ef0 default 172.16.100.97 AP6050DN nor 0

56S

--------------------------------------------------------------------------------

--------------------

Total: 1

- 给

AP命名

[AC6605]wlan

[AC6605-wlan-view]ap-ma

[AC6605-wlan-view]ap-mac 00e0-fcd8-5ef0

[AC6605-wlan-ap-0]ap-na

[AC6605-wlan-ap-0]ap-name 1lou-001

[AC6605-wlan-ap-0]q

- 最关键的步骤,给

AP下发Wifi配置

- 基础配置

- 声明wifi名称

- 设置wifi密码

[AC6605]wlan

[AC6605-wlan-view]ssid-profile name office

[AC6605-wlan-ssid-prof-office]ssid office

[AC6605-wlan-ssid-prof-office]q

[AC6605-wlan-view]security-profile name office

[AC6605-wlan-sec-prof-office]security wpa-wpa2 psk pass-phrase 12345678 aes

Warning: The current password is too simple. For the sake of security, you are a

dvised to set a password containing at least two of the following: lowercase let

ters a to z, uppercase letters A to Z, digits, and special characters. Continue?

[Y/N]:y

- 进阶配置

- 想让无线用户加入什么样的vlan

- 想用集中转发还是本地转发

- 集中转发: 数据由AC统一处理

- 本地转发: AP自己处理

[AC6605]wlan

[AC6605-wlan-view]vap-profile name office

[AC6605-wlan-vap-prof-office]ssid office

[AC6605-wlan-vap-prof-office]security-profile office

[AC6605-wlan-vap-prof-office]q

[AC6605-wlan-view]ap-group name office

[AC6605-wlan-ap-group-office]vap-profile office wlan 1 radio all

Info: This operation may take a few seconds, please wait...done.

[AC6605]wlan

[AC6605-wlan-view]ap-name 1lou-001

[AC6605-wlan-ap-0]ap-gr

[AC6605-wlan-ap-0]ap-group office

Warning: This operation may cause AP reset. If the country code changes, it will

clear channel, power and antenna gain configurations of the radio, Whether to c

ontinue? [Y/N]:y

......

- 至此,配置完成,连上手机试试效果(此时只能通内网)

- 升级剩下的

二层交换机

- 创建各自的vlan和vlan100

- 上联接口放行各自的vlan和vlan100

- 连接终端的接口access并加入各自的vlan

[Huawei]vlan batch 20 100

[Huawei]interface g0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type trunk

[Huawei-GigabitEthernet0/0/3]port trunk allow-pass vlan 20 100

[Huawei-GigabitEthernet0/0/3]q

[Huawei]interface g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 20

......

核心的下联口也对应上

Huawei-GigabitEthernet0/0/2]undo port default vlan

[Huawei-GigabitEthernet0/0/2]port link-type trunk

[Huawei-GigabitEthernet0/0/2]port trunk allow-pass vlan 20 100

[Huawei-GigabitEthernet0/0/2]q

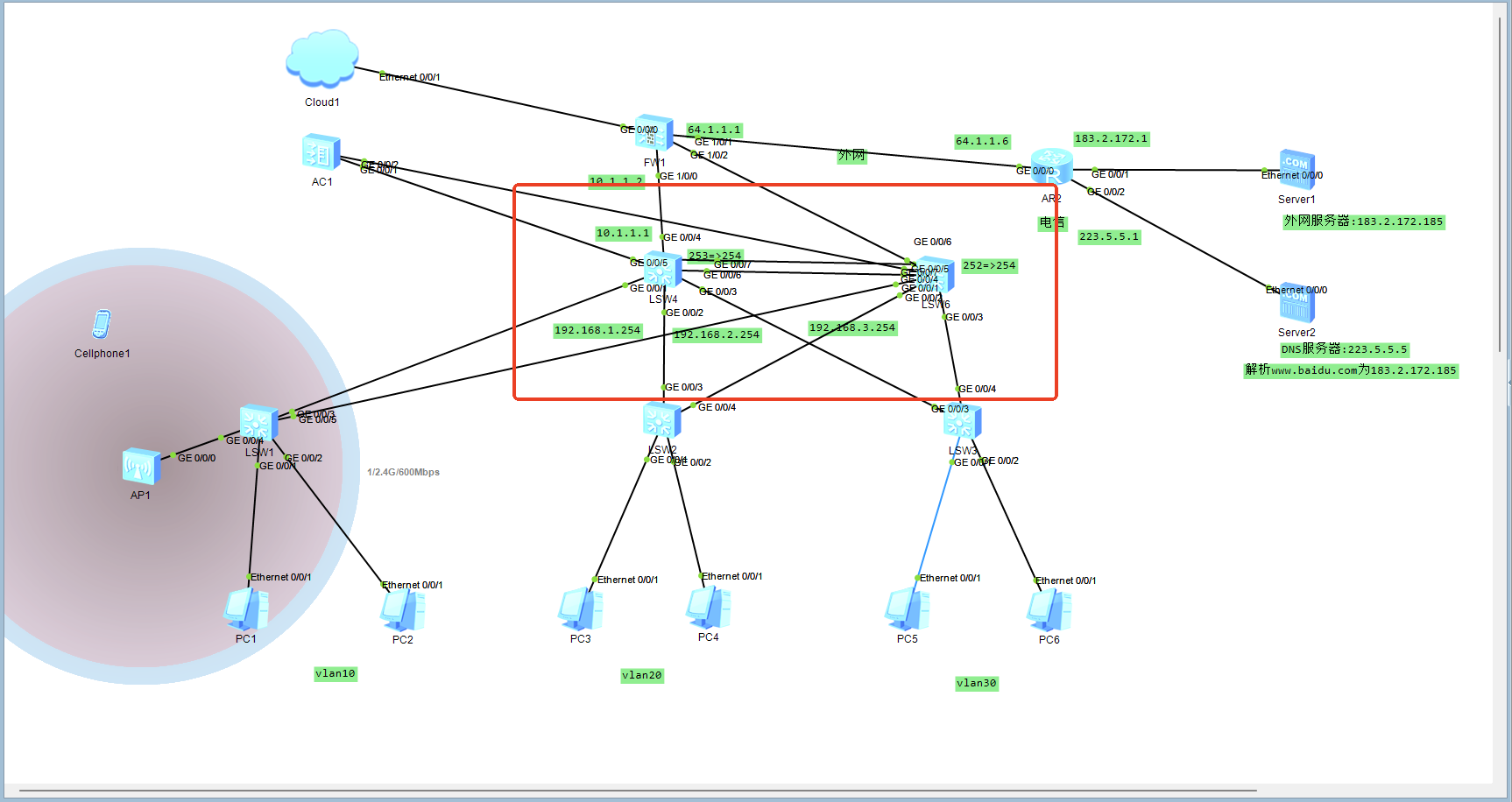

mstp+vrrp+ospf升级双核心网络

- 双核心的常见方案

- 堆叠: 除了贵,都是优点

- mstp+vrrp 是兼容性最好的方案

- 无视设备新旧,无视厂家之间的差距

- vrrp: 虚拟路由冗余协议

- 把两台核心都配上地址,都作为用户的网关(一主一备)

- mstp: 防环技术,若堵的口不对,影响主备之间的选择

- 主核心配地址: 253,备核心配地址: 252,它两共同维护一个虚拟的网关: 254

- 二层上联备用核心的的接口,先设置为Trunk并允许各自的vlan和vlan100(三台二层都这么搞)

......

[Huawei-GigabitEthernet0/0/5]port link-type trunk

[Huawei-GigabitEthernet0/0/5]port trunk allow-pass vlan 10 100

......

- 备用核心下联三台二层的接口,,设置为trunk,并允许vlan(三个下联口都这么配)

......

[Huawei-GigabitEthernet0/0/1]port link-type tr

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all

......

- 修改"核心"vlan的地址(由原来的254该为253)[vlan10,vlan20,vlan30都改]

[Huawei-Vlanif10]dis thi

#

interface Vlanif10

ip address 192.168.1.254 255.255.255.0

#

return

[Huawei-Vlanif10]ip address 192.168.1.253 24

[Huawei-Vlanif10]dis thi

#

interface Vlanif10

ip address 192.168.1.253 255.255.255.0

#

return

- 配置"备用核心"vlan的地址(252)[vlan10,vlan20,vlan30都改]

......

[Huawei-Vlanif10]ip address 192.168.1.252 24

[Huawei-Vlanif20]ip address 192.168.2.252 24

[Huawei-Vlanif30]ip address 192.168.3.252 24

......

- 给"核心"和"备用核心"配上vrrp

......

[Huawei-Vlanif10]vrrp vrid 1 virtual-ip 192.168.1.254

......

- 查看效果(此时两台核心都是master,不符合预期):

[Huawei]display vrrp brief

VRID State Interface Type Virtual IP

----------------------------------------------------------------

1 Master Vlanif10 Normal 192.168.1.254

----------------------------------------------------------------

Total:1 Master:1 Backup:0 Non-active:0

[Huawei]

- 修改一下优先级,让253成为主设备(默认是100)

......

[Huawei-Vlanif10]vrrp vrid 1 priority 110

- 问题点: 这条命令目前只配了一个,vlan20和vlan30没有配置 [Huawei-Vlanif10]vrrp vrid 1 virtual-ip 192.168.1.254

- 做完上述步骤,此时问题依旧,两台都是"主",因为需要结合"mstp"防环技术

- 以vlan10为例

- 主备之间作"链路聚合",实现合并带宽

- 二层交换机(vlan10)中,让 g0/0/3通,堵塞g0/0/5

# 主备设备都这样配置

[Huawei]interface Eth-Trunk 1

[Huawei]interface g0/0/6

[Huawei-GigabitEthernet0/0/6]eth-trunk 1

......

[Huawei]interface g0/0/7

[Huawei-GigabitEthernet0/0/7]eth-trunk 1

......

[Huawei]display interface Eth-Trunk 1

......

-----------------------------------------------------

PortName Status Weight

-----------------------------------------------------

GigabitEthernet0/0/6 UP 1

GigabitEthernet0/0/7 UP 1

-----------------------------------------------------

The Number of Ports in Trunk : 2

The Number of UP Ports in Trunk : 2

# 放行vlan

......

[Huawei]interface Eth-Trunk 1

[Huawei-Eth-Trunk1]port link-type trunk

[Huawei-Eth-Trunk1]port trunk allow-pass vlan all

- 配置

生成树的时候,配置3个参数一样就行(只要所有的交换机一样)

- 针对二层交换机的配置(vlan10),其他两台也是一样的配置

......

[Huawei]stp region-configuration

[Huawei-mst-region]region-name 1

[Huawei-mst-region]revision-level 1

[Huawei-mst-region]active region-configuration

......

#

stp region-configuration

region-name 1

revision-level 1

#

return

- AC也配置stp,连接备用核心的接口,配置成access并加入vlan100

[AC6605]stp enable

[AC6605]stp region-configuration

[AC6605-mst-region]region-name 1

[AC6605-mst-region]revision-level 1

[AC6605-mst-region]active region-configuration

......

[AC6605]interface g0/0/2

[AC6605-GigabitEthernet0/0/2]port link-type access

[AC6605-GigabitEthernet0/0/2]port default vlan 100

- 配置主核心为主根

[Huawei]stp priority 0

- 此时再次查看 vrrp,主次分明(master和backup)

[Huawei]display vrrp b

VRID State Interface Type Virtual IP

----------------------------------------------------------------

1 Master Vlanif10 Normal 192.168.1.254

----------------------------------------------------------------

Total:1 Master:1 Backup:0 Non-active:0

<Huawei>display vrrp b

VRID State Interface Type Virtual IP

----------------------------------------------------------------

1 Backup Vlanif10 Normal 192.168.1.254

----------------------------------------------------------------

Total:1 Master:0 Backup:1 Non-active:0

- 测试效果:

- 终端先ping 1.254,然后关掉主核心(主次切换大概30秒),又通了...

OSPF动态路由技术

- 把

核心升级成OSPF动态路由(删除之前的静态路由)

[Huawei]display current-configuration | in static

ip route-static 0.0.0.0 0.0.0.0 10.1.1.2

[Huawei]undo ip route-static 0.0.0.0 0.0.0.0 10.1.1.2

- 防火墙也干同样的事情(删除之前的静态路由)

<USG6000V1>display current-configuration | in static

2025-09-24 05:31:13.660

ip route-static 0.0.0.0 0.0.0.0 64.1.1.6

ip route-static 192.168.0.0 255.255.0.0 10.1.1.1

......

<USG6000V1>system-view

[USG6000V1]undo ip route-static 0.0.0.0 0.0.0.0 64.1.1.6

[USG6000V1]undo ip route-static 192.168.0.0 255.255.0.0 10.1.1.1

- 把三台设备的接口配上地址,实现

两两互联

- 防火墙配置

......

[USG6000V1]interface g1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip address 10.2.1.2 24

......

- 把该接口添加到Trust区域(图形化界面可以操作),用命令行也可以,演示如下

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface g1/0/2

# 图形化界面已经配置过,所以这里报错!

Error: The interface has been added to trust security zone.

备用核心配置如下

[Huawei]vlan 211

[Huawei]interface g0/0/6

[Huawei-GigabitEthernet0/0/6]port link-type access

[Huawei-GigabitEthernet0/0/6]port default vlan 211

[Huawei]interface vlan 211

[Huawei-Vlanif211]ip address 10.2.1.1 24

- 注意事项: 此时Ping防火墙可能ping不通,在防火墙设置该接口允许Ping即可

- 核心配置如下

[Huawei]vlan 311

[Huawei-Vlanif311]ip address 10.3.1.1 24

- 注意事项: 之前作链路聚合的时候,链路放行了所有的vlan

[Huawei]interface eth1

[Huawei-Eth-Trunk1]dis thi

#

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

return

备用核心补偿一下配置,以便和核心实现互联

[Huawei]vlan 311

[Huawei]interface vlan 311

[Huawei-Vlanif311]ip address 10.3.1.2 24

[Huawei]ping 10.3.1.1

PING 10.3.1.1: 56 data bytes, press CTRL_C to break

Reply from 10.3.1.1: bytes=56 Sequence=1 ttl=255 time=70 ms

......

核心和备用核心配置OSPF

[Huawei]ospf

[Huawei-ospf-1]area 0

[Huawei-ospf-1-area-0.0.0.0]network 0.0.0.0 0.0.0.0 // 小型网络可以这么搞,大型网络鸭梨大

防火墙除了上述配置,有点不一样的地方

[USG6000V1]ospf

[USG6000V1-ospf-1]area 0

[USG6000V1-ospf-1-area-0.0.0.0]network 0.0.0.0 0.0.0.0

# 电信的设备显然不会响应OSPF,所以只能通过静态路由实现和外界的通信

[USG6000V1]ip route-static 0.0.0.0 0.0.0.0 64.1.1.6

# 注入上面那条静态路由

[USG6000V1]ospf

[USG6000V1-ospf-1]default-route-advertise always

- 测试效果: 终端再次

ping百度,实现连通

浙公网安备 33010602011771号

浙公网安备 33010602011771号