20212931 2021-2022-2 《网络攻防实践》第二次实验任务

一、实验内容

- 信息搜集:在开展网络攻击前,对目标进行尽可能多的信息搜集,构建适当模型,为后续分析与攻击做铺垫。

- 收集的目标信息包括但不限于:

1.网络信息入手:域名、IP地址、OS类型、端口开放情况及相关应用程序、防火墙状况、入侵检测系统情况等

2.系统缺陷与漏洞状况:主要包括管理漏洞、系统漏洞、协议漏洞

3.进一步搜集:目标网络拓扑、目标系统与外部网络连接方式、防火墙的访问控制列表、使用的加密和认证系统、网络管理员的私人信息等 - 信息搜集方法:

1.技术手段:公开信息收集、网络扫描、漏洞扫描、网络拓扑探测

2.非技术手段:社会工程学等

二、实验过程

(一)DNS域名查询

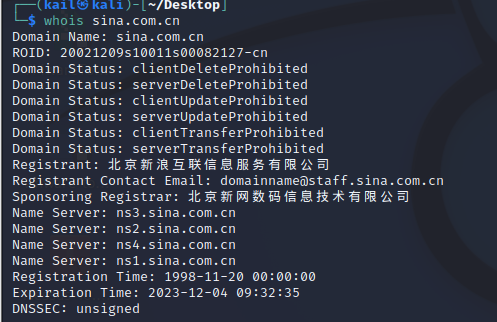

对sina.com.cn进行DNS域名查询,获取如下信息:

> DNS注册人及联系方式

> 该域名对应IP地址

> IP地址注册人及联系方式

> IP地址所在国家、城市和具体地理位置

1、查询方式

- 命令查询:whois命令(查询域名的IP以及所有者等信息)、nslookup命令(查询DNS的记录)

- 网页查询:

(1)https://tool.chinaz.com/ipwhois/?q=

(2)https://whois-webform.markmonitor.com/whois/

(3)https://lookup.icann.org/

2、查询结果

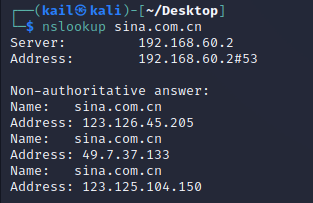

- 在Kali中直接使用whois sina.com.cn以及nslookup sina.com.cn

- 发现有三个地址,对应三个DNS所在地

- 对其中某一服务器地址继续进行whois查询,可以获得更为详细的信息

- 同时使用网页查询,验证网页查询的可靠性

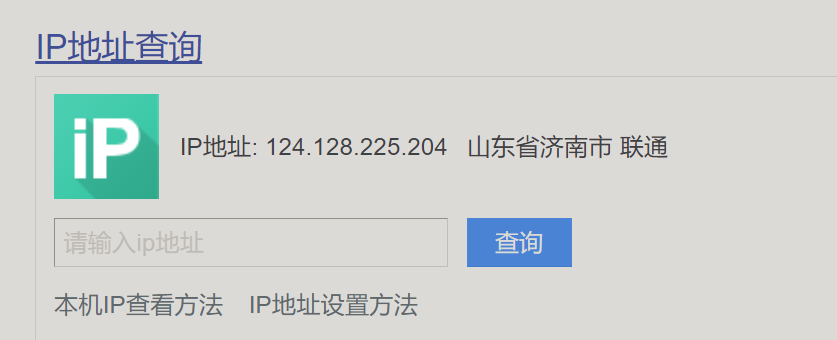

(二)IP查询

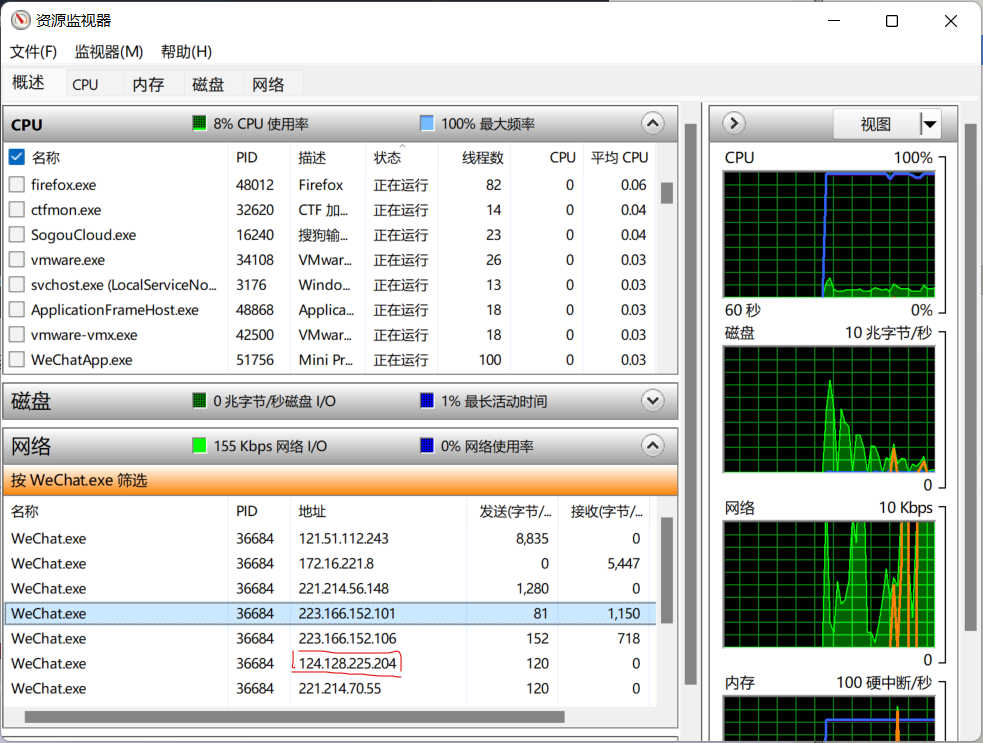

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

1、主机资源管理器

- 当使用微信给好友发送消息(建议使用语音或者大文件,方便监控确定目标)时,主机后台的资源管理器便会有相应的网络流量监控。

- 但此处的IP地址为代理服务器,并非精准位置

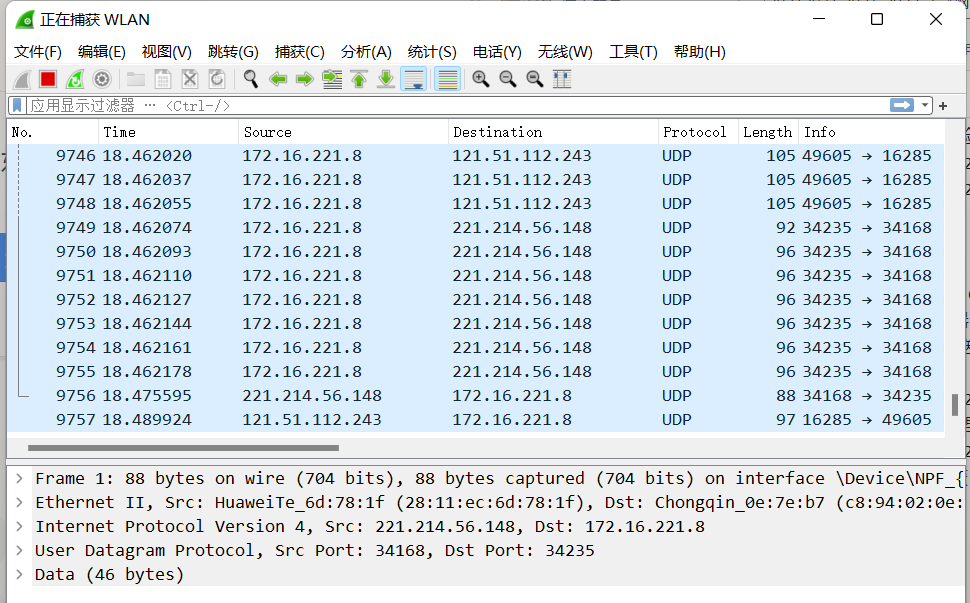

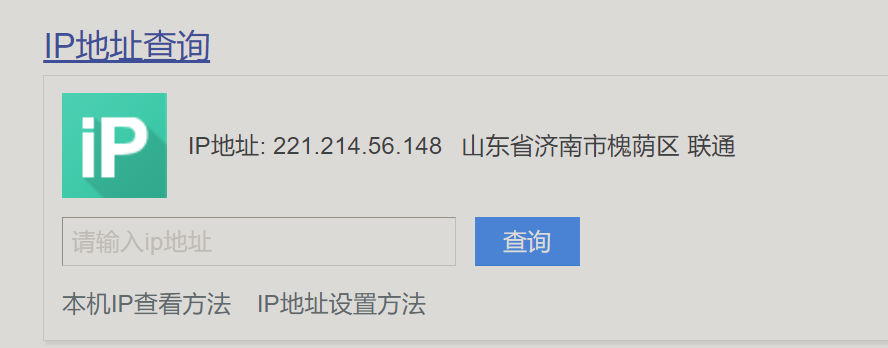

2、Wireshark捕获

- 在语音通话过程中,可以发现使用的是UDP传输

- 对目标IP地址进行定位查询,能查询到更精准的服务器地址

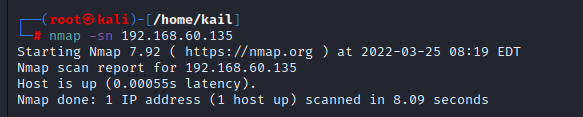

(三)Nmap

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

> 靶机IP地址是否活跃

> 靶机开放了哪些TCP和UDP端口

> 靶机安装了什么操作系统,版本是多少

> 靶机上安装了哪些服务

1、Nmap简介与命令格式

- 简介:一款开放源代码的网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有一些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其他功能。虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,选择查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

- 命令格式:nmap [扫描类型...] [通用选项]

- 扫描方式:

(1)对主机名扫描 nmap hostname

(2)对IP地址扫描 nmap IP

(3)对域名扫描 nmap 域名

2、Nmap实践

- 主机发现:nmap -sn [目标范围] (目标处于活跃状态(up))

- 端口开放:可使用nmap -p "*" [目标范围]进行全部端口扫描(默认nmap只扫描常用的10000个)

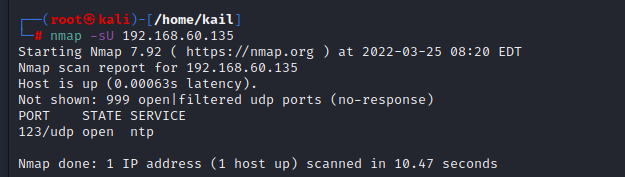

- 因为全部扫描时间过长,可以使用nmap -sT [目标范围]和nmap -sU "*" [目标范围]扫描TCP/UDP默认常用端口

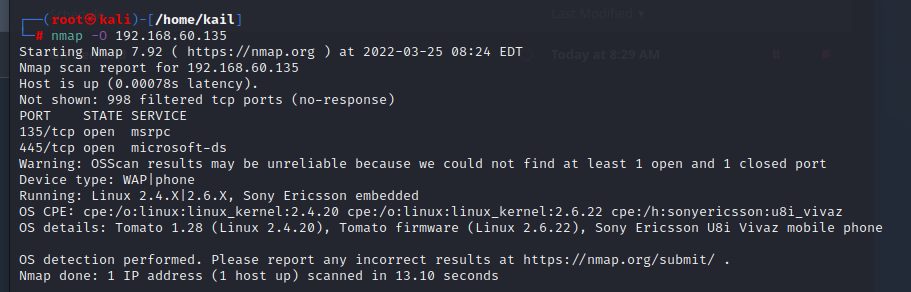

- 系统检测:nmap -O [目标范围](并不准确)

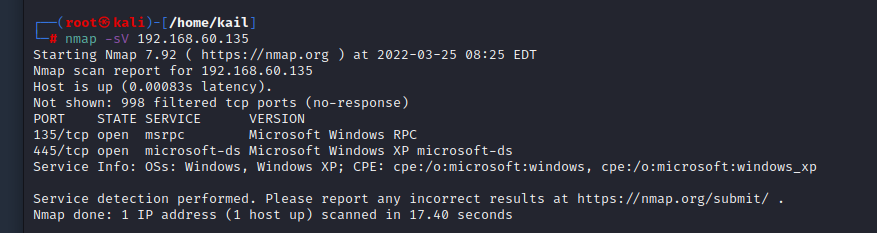

- 开放端口与应用程序检测:nmap -sV [目标范围]

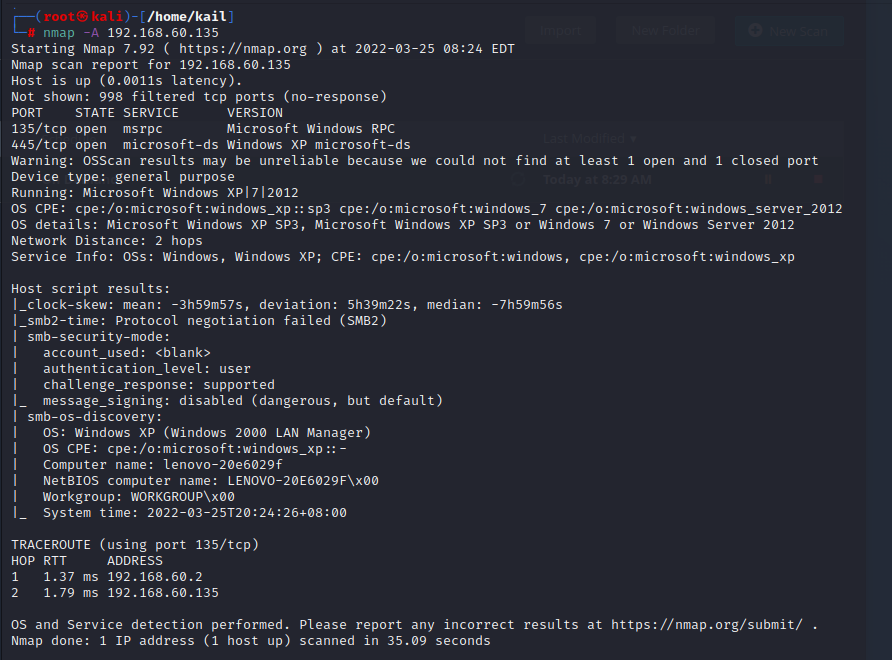

- 全部信息检索:nmap -A [目标范围]

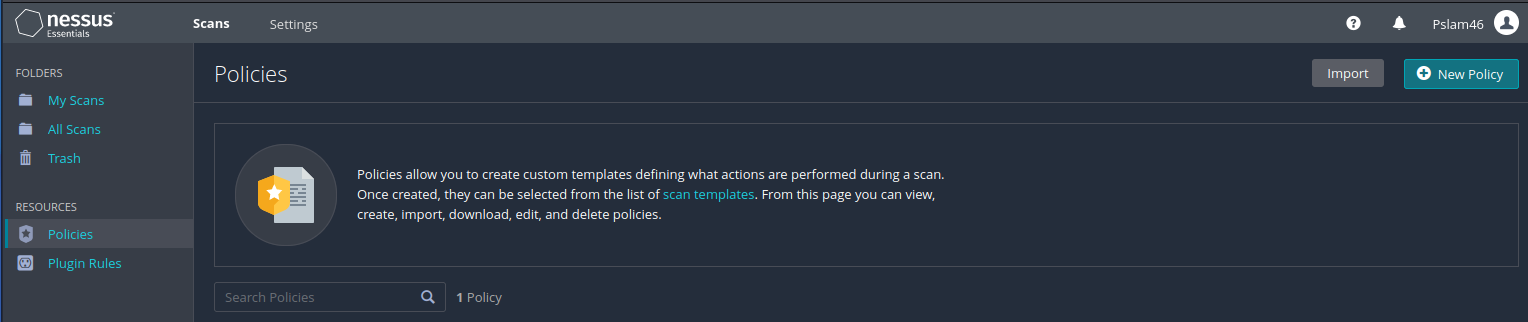

(四)Nessus

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

> 靶机上开放了哪些端口

> 靶机各个端口上网络服务存在哪些安全漏洞

> 你认为如何攻陷靶机环境,以获得系统访问权

1、安装Nessus

- 安装步骤概要:

(1)下载Kali 对应的版本

(2)终端安装:dpkg -i 文件名.deb

(3)启动:/bin/systemctl start nessusd.service(该命令根据安装成功提示输入)

(4)注册试用,获取激活码:官网网址https://www.tenable.com/products/nessus/activation-code

(5)本机登录激活试用:https://kali:8834/

2、Nessus实践

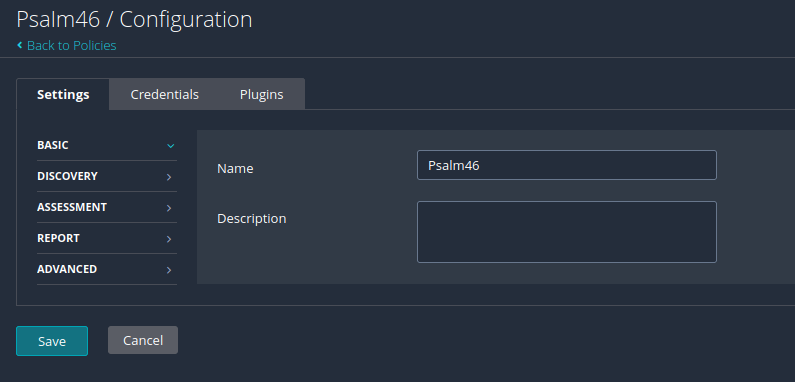

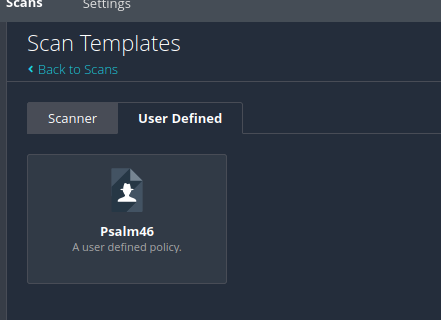

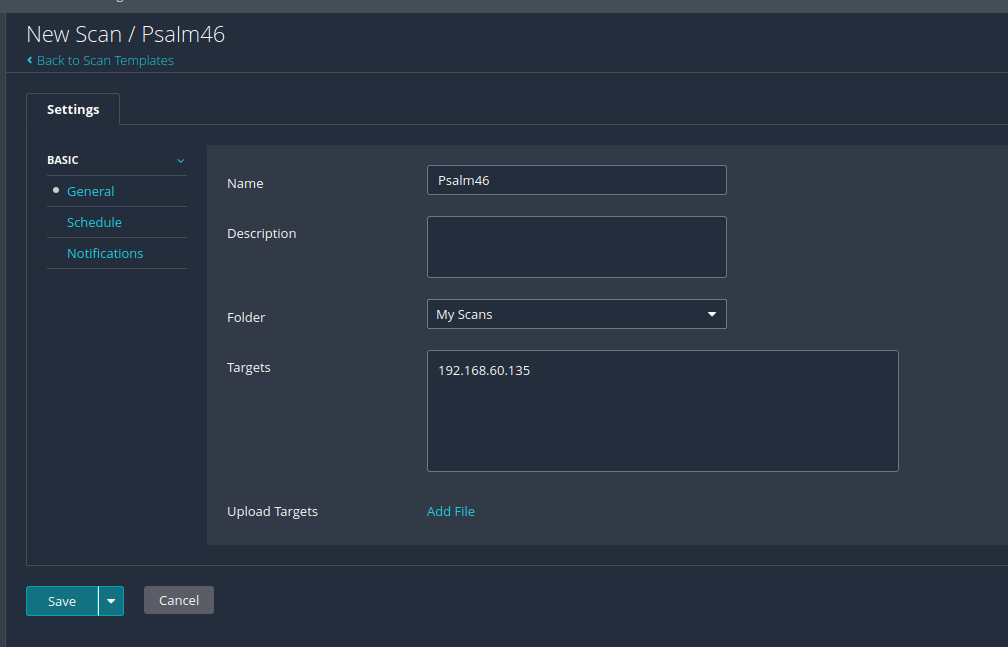

- 制定策略:New Policy -> Advanced Scan -> 配置具体信息

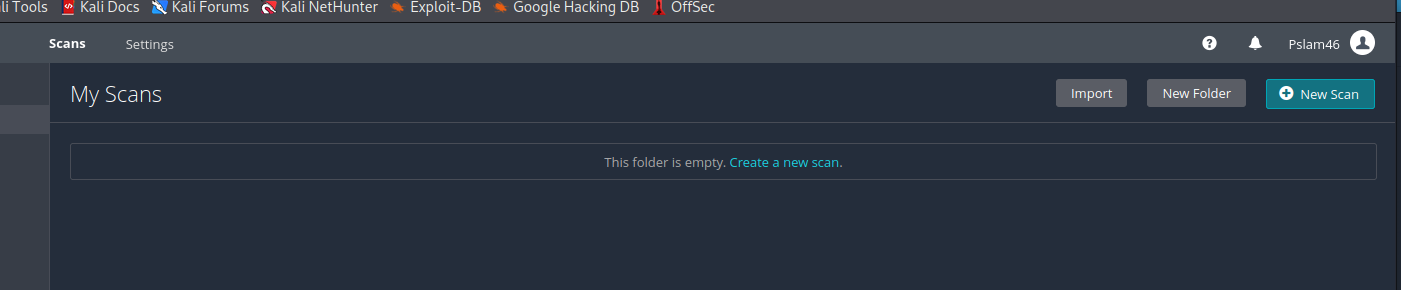

- 制定任务:New Scan -> User Defined -> 输入目标IP -> 运行

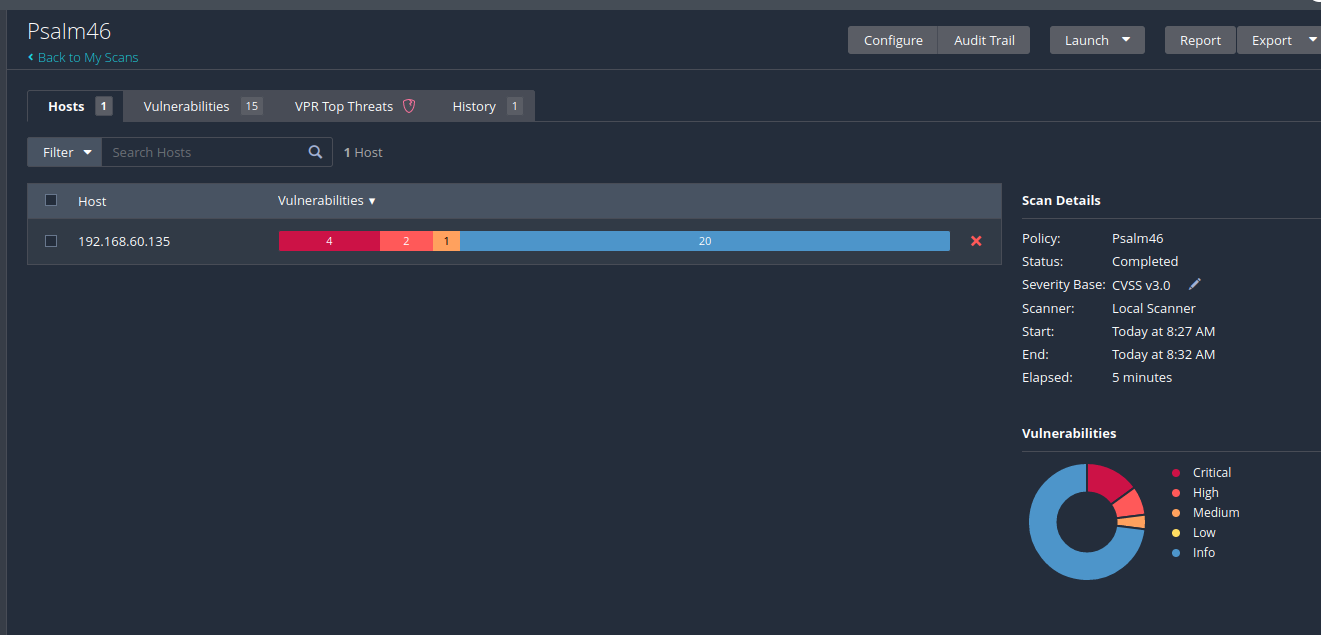

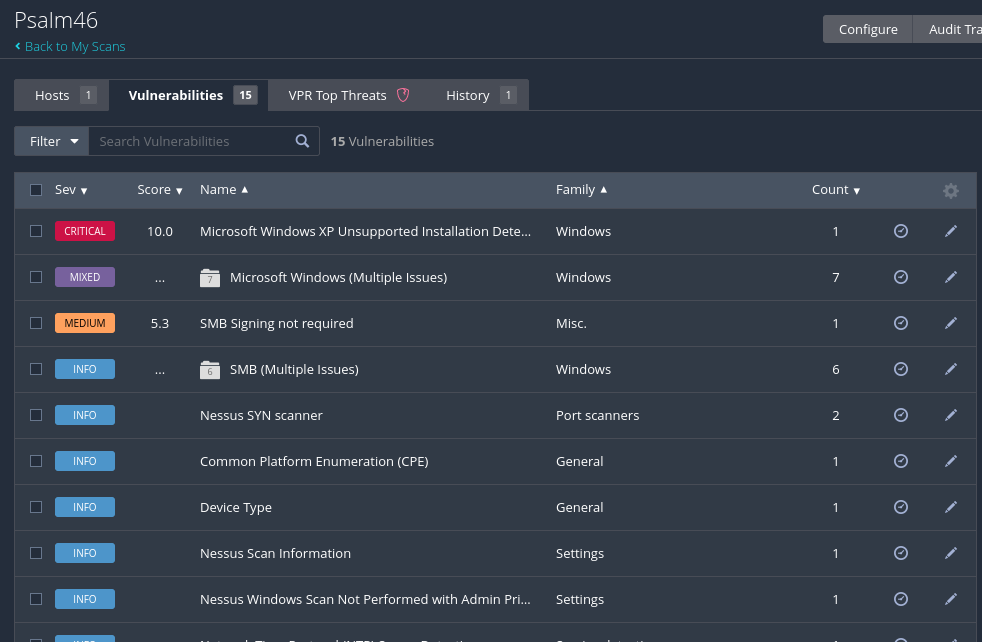

3、Nessus实践结果

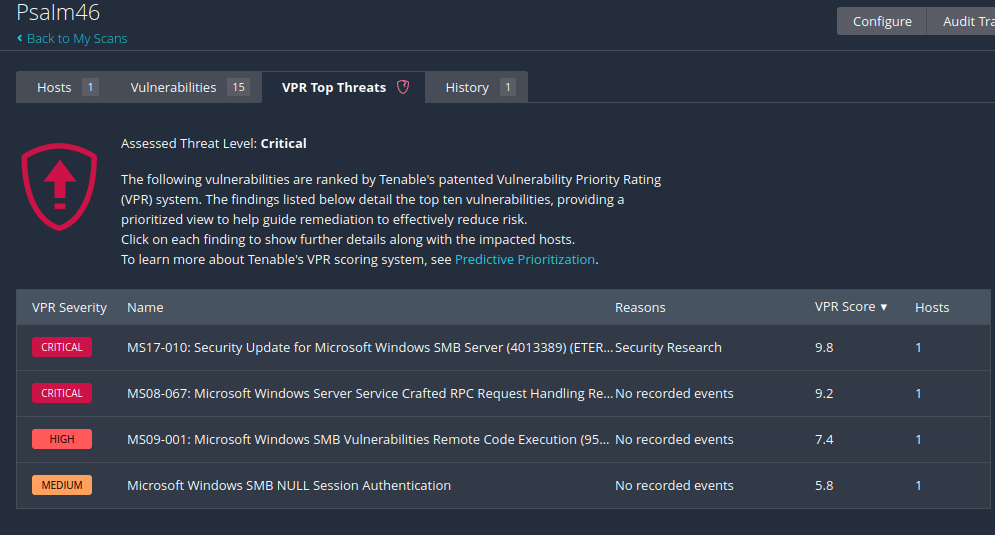

- 扫描情况如下图:

- 其中MS17-010事件即为知名漏洞Eternal blue永恒之蓝,如果试图攻击,即可利用已有攻击模块,对其渗透入侵。

(五)检索自身足迹

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

1、常规搜索引擎检索

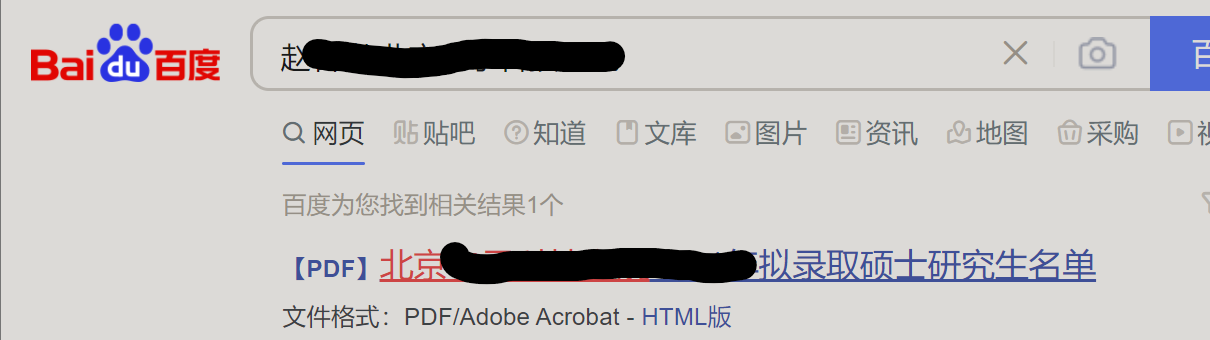

- 在常用搜索引擎上对自己进行检索,重名现象过多,增加元素进一步检索,例如邮箱、学校、故乡,并利用高级检索语言对其进行精确检索,仅发现一条相关信息:

2、账户密码信息检索

- 利用类似于https://haveibeenpwned.com/的网站对账户信息进行检索,看是否存在数据库泄露情况,发现严重问题:

- 其他网站数据库信息泄露,并且发生时间就在近几年

三、学习感悟

网络信息收集实验核心重点在于了解和熟悉搜索的方法、途径、工具的使用方法,为今后攻防实践建立一个明确的目标需求,同时也在增强自身的信息安全意识,了解如何更少地留痕和更好地保护自身信息,同时个人信息泄露不仅仅是个人原因,还有第三方因素,核心在于如何及时发现并补救。

浙公网安备 33010602011771号

浙公网安备 33010602011771号